| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 보안 서비스 Oracle Solaris 11 Information Library (한국어) |

| 탐색 링크 건너뛰기 | |

| 인쇄 보기 종료 | |

|

Oracle Solaris 관리: 보안 서비스 Oracle Solaris 11 Information Library (한국어) |

제한된 Kerberos 관리 권한으로 SEAM 도구 사용

Keytab 파일에 Kerberos 서비스 주체를 추가하는 방법

이 절에서는 SEAM 도구로 주체를 관리하는 데 사용되는 단계별 지침을 제공합니다. 사용 가능한 해당 명령줄 명령의 예제도 제공합니다.

|

SEAM 도구는 사용하기 간편하지만, 이 도구로는 새 주체를 자동으로 만들 수 없습니다. 10개 또는 100개의 새 주체를 단시간에 추가해야 할 경우에 특히 자동화가 유용합니다. 이 경우 Bourne 셸 스크립트에서 kadmin.local 명령을 사용하면 됩니다.

다음 셸 스크립트 행은 새 주체를 자동으로 만드는 방법에 대한 예제입니다.

awk '{ print "ank +needchange -pw", $2, $1 }' < /tmp/princnames |

time /usr/sbin/kadmin.local> /dev/null

이 예제는 쉽게 읽을 수 있도록 두 개의 행으로 분할되어 있습니다. 이 스크립트는 주체 이름과 해당 암호를 포함하는 princnames 파일을 읽은 다음 Kerberos 데이터베이스에 이 파일을 추가합니다. 하나 이상의 공백으로 구분된 각 행에 주체 이름과 해당 암호를 포함하는 princnames 파일을 만들어야 합니다. +needchange 옵션은 주체를 처음으로 사용하는 경우 로그인 중 새 암호를 입력하라는 프롬프트를 사용자에게 표시하도록 주체를 구성합니다. 이렇게 하면 princnames 파일의 암호에 대해 보안 위험이 발생하지 않습니다.

보다 정교한 스크립트를 작성할 수 있습니다. 예를 들어 스크립트가 이름 서비스의 정보를 사용하여 주체 이름에 대한 사용자 이름 목록을 얻을 수 있습니다. 사이트 요구 사항 및 스크립트 환경에 따라 수행할 수 있는 작업과 수행 방식이 결정됩니다.

해당하는 명령줄 명령 예는 이 절차 뒤에 나옵니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

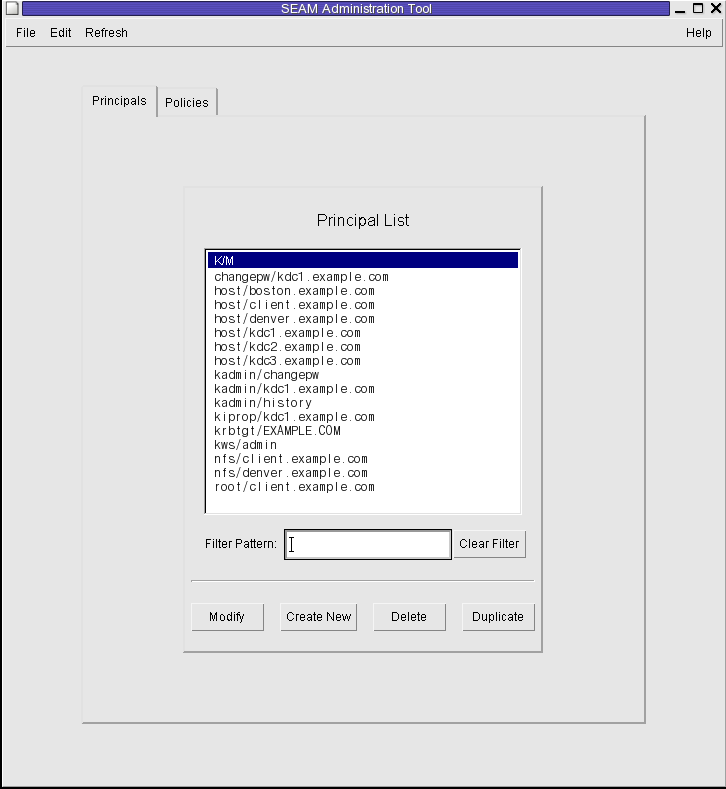

주체 목록이 표시됩니다.

Filter(필터) 필드에 필터 문자열을 입력한 다음 Enter 키를 누릅니다. 필터가 성공하면 필터와 일치하는 주체 목록이 표시됩니다.

필터 문자열은 하나 이상의 문자로 구성되어야 합니다. 필터 방식은 대소문자를 구분하므로 필터에 대해 적합한 대소문자를 사용해야 합니다. 예를 들어 필터 문자열 ge를 입력할 경우, 필터 방식에 따라 ge 문자열을 포함하는 주체(예: george 또는 edge)만 표시됩니다.

전체 주체 목록을 표시하려면 Clear Filter(필터 지우기)를 누릅니다.

예 23-1 Kerberos 주체 목록 보기(명령줄)

다음 예에서 kadmin의 list_principals 명령은 kadmin*와 일치하는 모든 주체를 나열합니다. list_principals 명령과 함께 와일드카드를 사용할 수 있습니다.

kadmin: list_principals kadmin* kadmin/changepw@EXAMPLE.COM kadmin/kdc1.example.con@EXAMPLE.COM kadmin/history@EXAMPLE.COM kadmin: quit

해당하는 명령줄 명령 예는 이 절차 뒤에 나옵니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

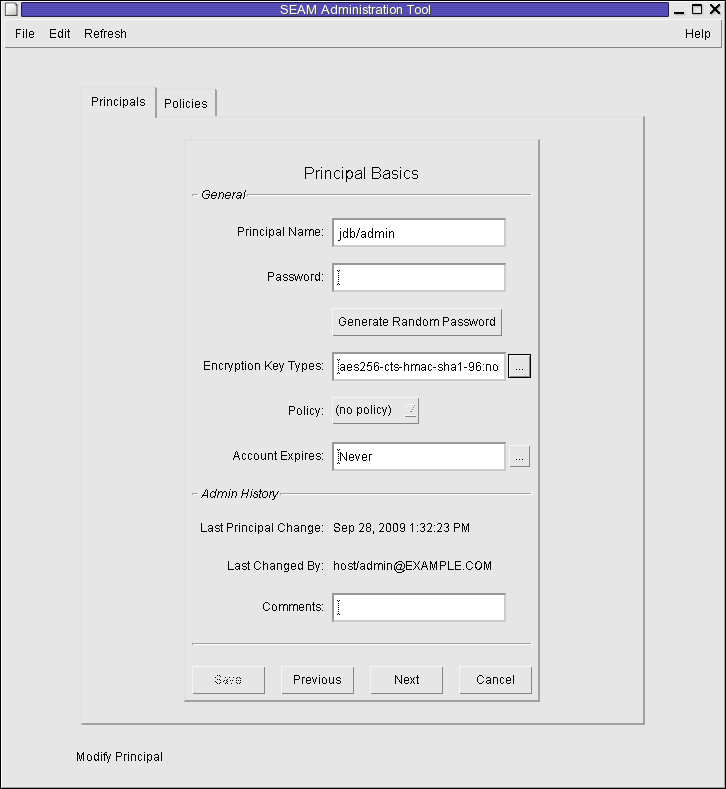

몇 가지 주체 속성을 포함하는 Principal Basics(주체 기본 사항) 패널이 표시됩니다.

세 개의 창에 속성 정보가 포함되어 있습니다. 각 창의 다양한 속성에 대한 정보를 보려면 Help(도움말) 메뉴에서 Context-Sensitive Help(상황에 맞는 도움말)를 선택합니다. 또는 모든 주체 속성 설명을 보려면 SEAM 도구 패널 설명으로 이동합니다.

예 23-2 Kerberos 주체의 속성 보기

다음 예는 jdb/admin 주체를 보고 있는 경우의 첫번째 창을 보여줍니다.

예 23-3 Kerberos 주체의 속성 보기(명령줄)

다음 예에서 kadmin의 get_principal 명령은 jdb/admin 주체의 속성을 표시합니다.

kadmin: getprinc jdb/admin Principal: jdb/admin@EXAMPLE.COM Expiration date: [never] Last password change: [never] Password expiration date: Wed Apr 14 11:53:10 PDT 2011 Maximum ticket life: 1 day 16:00:00 Maximum renewable life: 1 day 16:00:00 Last modified: Mon Sep 28 13:32:23 PST 2009 (host/admin@EXAMPLE.COM) Last successful authentication: [never] Last failed authentication: [never] Failed password attempts: 0 Number of keys: 1 Key: vno 1, AES-256 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, AES-128 CTS mode with 96-bit SHA-1 HMAC, no salt Key: vno 1, Triple DES with HMAC/sha1, no salt Key: vno 1, ArcFour with HMAC/md5, no salt Key: vno 1, DES cbc mode with RSA-MD5, no salt Attributes: REQUIRES_HW_AUTH Policy: [none] kadmin: quit

해당하는 명령줄 명령 예는 이 절차 뒤에 나옵니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

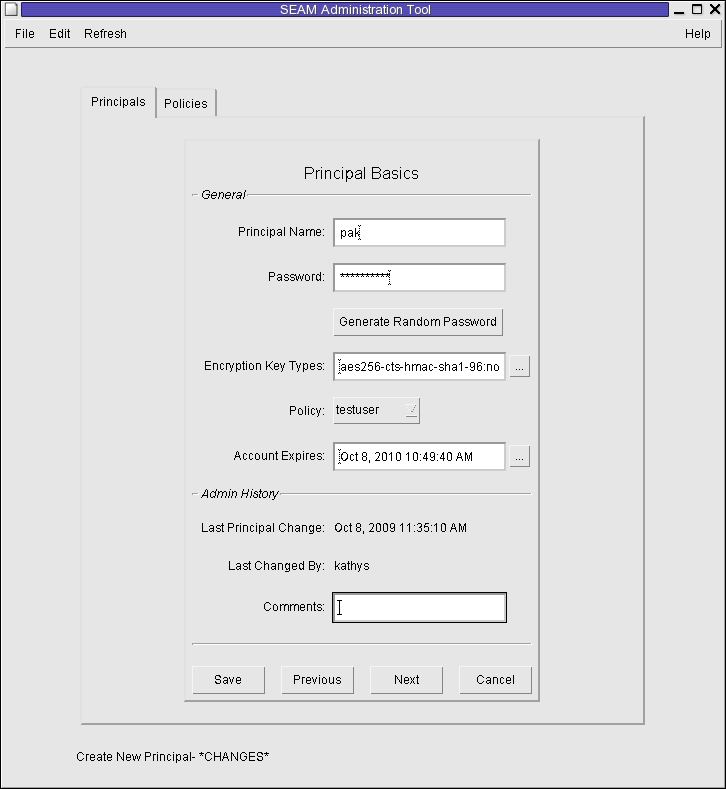

몇 가지 주체 속성을 포함하는 Principal Basics(주체 기본 사항) 패널이 표시됩니다.

주체 이름과 암호는 필수 항목입니다.

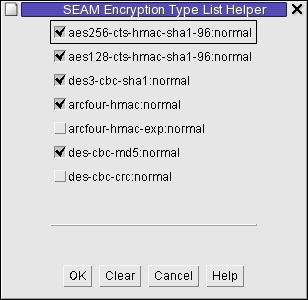

암호화 키 유형 필드의 오른쪽에 있는 상자를 누르면 사용 가능한 모든 암호화 키 유형을 표시하는 새 창이 열립니다. 필요한 암호화 유형을 선택한 후 OK(확인)를 누릅니다.

세 개의 창에 속성 정보가 포함되어 있습니다. 각 창의 다양한 속성에 대한 정보를 보려면 Help(도움말) 메뉴에서 Context-Sensitive Help(상황에 맞는 도움말)를 선택합니다. 또는 모든 주체 속성 설명을 보려면 SEAM 도구 패널 설명으로 이동합니다.

자세한 내용은 Kerberos 관리 권한을 수정하는 방법을 참조하십시오.

예 23-4 새 Kerberos 주체 만들기

다음 예는 pak이라는 새 주체를 만들 때 표시되는 Principal Basics(주체 기본 사항) 패널을 보여줍니다. 정책은 testuser로 설정되어 있습니다.

예 23-5 새 Kerberos 주체 만들기(명령줄)

다음 예에서 kadmin의 add_principal 명령은 pak이라는 새 주체를 만듭니다. 주체의 정책은 testuser로 설정됩니다.

kadmin: add_principal -policy testuser pak Enter password for principal "pak@EXAMPLE.COM": <Type the password> Re-enter password for principal "pak@EXAMPLE.COM": <Type the password again> Principal "pak@EXAMPLE.COM" created. kadmin: quit

이 절차는 기존 주체 속성의 일부 또는 전체를 사용하여 새 주체를 만드는 방법에 대해 설명합니다. 이 절차의 경우 해당하는 명령줄 명령은 없습니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

Principal Basics(주체 기본 사항) 패널이 표시됩니다. 선택한 주체의 모든 속성이 복제됩니다. 단, Principal Name(주체 이름) 및 Password(암호) 필드는 복제되지 않고 비어 있습니다.

주체 이름과 암호는 필수 항목입니다. 선택한 주체의 정확한 복제본을 만들려면 Save(저장)를 누르고 단계 7로 이동합니다.

세 개의 창에 속성 정보가 포함되어 있습니다. 각 창의 다양한 속성에 대한 정보를 보려면 Help(도움말) 메뉴에서 Context-Sensitive Help(상황에 맞는 도움말)를 선택합니다. 또는 모든 주체 속성 설명을 보려면 SEAM 도구 패널 설명으로 이동합니다.

자세한 내용은 Kerberos 관리 권한을 수정하는 방법을 참조하십시오.

해당하는 명령줄 명령 예는 이 절차 뒤에 나옵니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

몇 가지 주체 속성을 포함하는 Principal Basics(주체 기본 사항) 패널이 표시됩니다.

세 개의 창에 속성 정보가 포함되어 있습니다. 각 창의 다양한 속성에 대한 정보를 보려면 Help(도움말) 메뉴에서 Context-Sensitive Help(상황에 맞는 도움말)를 선택합니다. 또는 모든 주체 속성 설명을 보려면 SEAM 도구 패널 설명으로 이동합니다.

주 - 주체 이름은 수정할 수 없습니다. 주체 이름을 바꾸려면 주체를 복제하고 새 이름을 지정한 다음 이를 저장하고 이전 주체를 삭제해야 합니다.

자세한 내용은 Kerberos 관리 권한을 수정하는 방법을 참조하십시오.

예 23-6 Kerberos 주체의 암호 수정(명령줄)

다음 예에서 kadmin의 change_password 명령은 jdb 주체의 암호를 수정합니다. change_password 명령을 사용하면 암호를 주체의 암호 내역에 있는 암호로 변경할 수 없습니다.

kadmin: change_password jdb Enter password for principal "jdb": <Type the new password> Re-enter password for principal "jdb": <Type the password again> Password for "jdb@EXAMPLE.COM" changed. kadmin: quit

주체의 다른 속성을 수정하려면 kadmin의 modify_principal 명령을 사용해야 합니다.

해당하는 명령줄 명령 예는 이 절차 뒤에 나옵니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

삭제를 확인하면 주체가 삭제됩니다.

자세한 내용은 Kerberos 관리 권한을 수정하는 방법을 참조하십시오.

예 23-7 Kerberos 주체 삭제(명령줄)

다음 예에서 kadmin의 delete_principal 명령은 jdb 주체를 삭제합니다.

kadmin: delete_principal pak Are you sure you want to delete the principal "pak@EXAMPLE.COM"? (yes/no): yes Principal "pak@EXAMPLE.COM" deleted. Make sure that you have removed this principal from all ACLs before reusing. kadmin: quit

이 절차의 경우 해당하는 명령줄 명령은 없습니다.

자세한 내용은 SEAM 도구를 시작하는 방법을 참조하십시오.

$ /usr/sbin/gkadmin

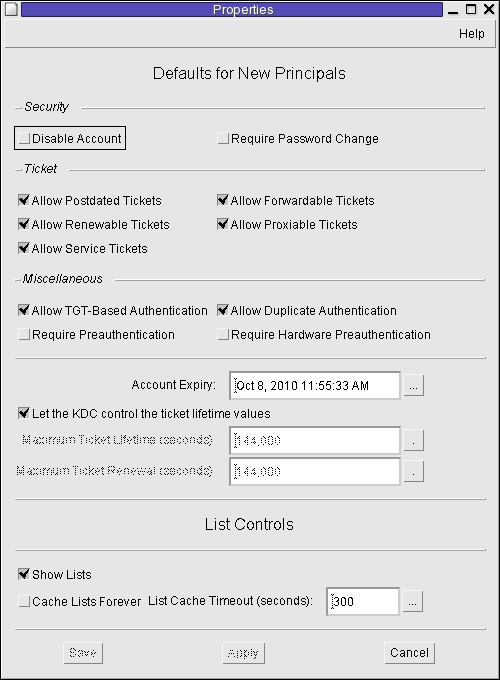

Properties(등록 정보) 창이 표시됩니다.

각 창의 다양한 속성에 대한 정보를 보려면 Help(도움말) 메뉴에서 Context-Sensitive Help(상황에 맞는 도움말)를 선택합니다.

사이트에 사용자 주체는 많이 있지만, 소수의 사용자만 Kerberos 데이터베이스를 관리할 수 있습니다. Kerberos 데이터베이스 관리 권한은 Kerberos ACL(액세스 제어 목록) 파일 kadm5.acl에 따라 결정됩니다. kadm5.acl 파일을 사용하여 개인 주체에 대한 권한을 허용하거나 허용하지 않을 수 있습니다. 또는 주체 이름에 '*' 와일드카드를 사용하여 주체 그룹에 대한 권한을 지정할 수 있습니다.

kadm5.acl 파일의 항목 형식은 다음과 같습니다.

principal privileges [principal-target]

| ||||||||||||||||||||||||||||||

예 23-8 Kerberos 관리 권한 수정

kadm5.acl 파일의 다음 항목은 admin 인스턴스를 포함하는 EXAMPLE.COM 영역의 주체에 Kerberos 데이터베이스에 대한 모든 권한을 부여합니다.

*/admin@EXAMPLE.COM *

kadm5.acl 파일의 다음 항목은 root 인스턴스를 포함하는 주체를 추가 및 나열하고 이 주체에 대해 조회할 수 있는 권한을 jdb@EXAMPLE.COM 주체에 부여합니다.

jdb@EXAMPLE.COM ali */root@EXAMPLE.COM