| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Trusted Extensions Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Guide de l'utilisateur Trusted Extensions Oracle Solaris 11.1 Information Library (Français) |

1. Introduction à Trusted Extensions

2. Connexion à Trusted Extensions (tâches)

3. Utilisation de Trusted Extensions (tâches)

Sécurité visible du bureau dans Trusted Extensions

Processus de déconnexion de Trusted Extensions

Travail sur un système étiqueté

Verrouillage et déverrouillage de l'écran

Déconnexion de Trusted Extensions

Affichage de vos fichiers dans un espace de travail étiqueté

Accès aux pages de manuel Trusted Extensions

Accès aux fichiers d'initialisation de chaque étiquette

Affichage interactif d'une étiquette de fenêtre

Recherche du pointeur de la souris

Exécution de certaines tâches de bureau courantes dans Trusted Extensions

Réalisation d'actions sécurisées

Modification du mot de passe dans Trusted Extensions

Connexion sous une étiquette différente

Allocation d'un périphérique dans Trusted Extensions

Libération d'un périphérique dans Trusted Extensions

Prise d'un rôle dans Trusted Extensions

Modification de l'étiquette d'un espace de travail

Ajout d'un espace de travail sous votre étiquette minimale

Basculement vers un espace de travail possédant une étiquette différente

Déplacement d'une fenêtre vers un autre espace de travail

Détermination de l'étiquette d'un fichier

Déplacement de données entre des fenêtres possédant des étiquettes différentes

Mise à niveau de données dans un jeu de données multiniveau

Rétrogradation de données dans un jeu de données multiniveau

| Attention - Si la bande de confiance est absente de votre espace de travail, contactez l'administrateur de sécurité. Votre système pourrait avoir un problème sérieux. La bande de confiance ne doit pas apparaître lors de la procédure de connexion ni lorsque vous verrouillez votre écran. Si la bande de confiance apparaît, contactez immédiatement l'administrateur. |

Si vous quittez brièvement votre station de travail, verrouillez l'écran.

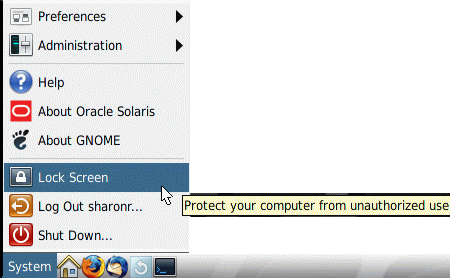

Figure 3-1 Sélection du verrouillage de l'écran

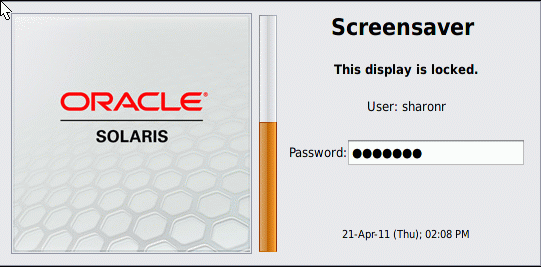

L'écran devient noir. A ce stade, vous seul pouvez vous connecter de nouveau.

Remarque - La bande de confiance ne doit pas apparaître lorsque l'écran est verrouillé. Si la bande s'affiche, informez-en immédiatement l'administrateur de sécurité.

Si la boîte de dialogue de l'économiseur d'écran n'apparaît pas, appuyez sur la touche Entrée.

Cette action vous renvoie à votre session dans son état précédent.

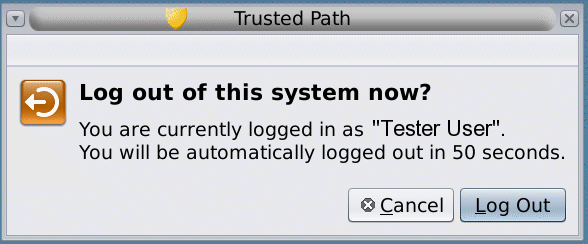

Sur la plupart des sites, l'écran se verrouille automatiquement après une période de veille spécifiée. Si vous prévoyez d'être absent plus longtemps ou si vous pensez qu'une autre personne va travailler sur votre poste, déconnectez-vous.

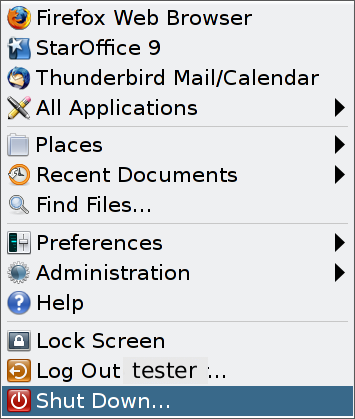

La déconnexion est la manière habituelle de mettre fin à une session Trusted Extensions. Utilisez la procédure suivante pour arrêter votre station de travail.

Remarque - Si vous n'êtes pas sur la console, vous ne pouvez pas arrêter le système. Par exemple, les clients VNC ne peuvent pas arrêter le système.

Avant de commencer

Le profil de droits Maintenance and Repair (Maintenance et réparations) doit vous être assigné.

Confirmez l'arrêt.

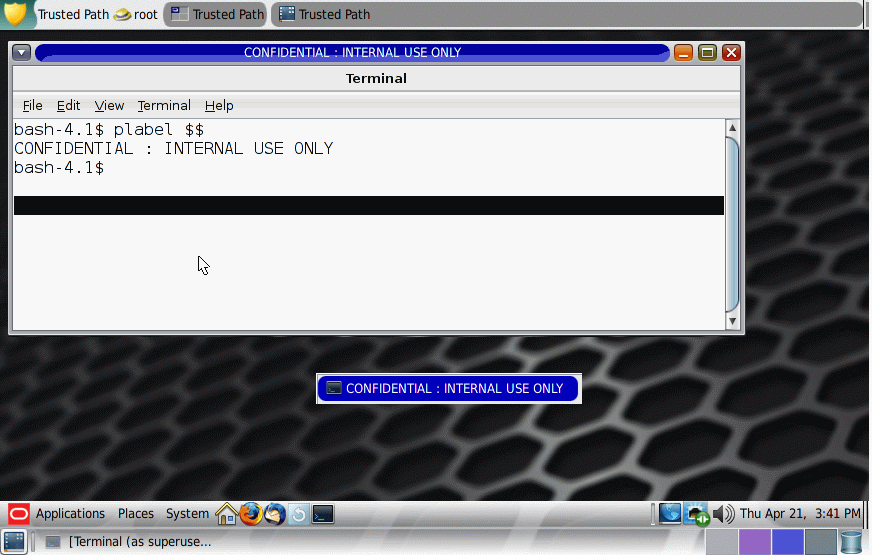

Pour afficher vos fichiers, utilisez les mêmes applications que vous utiliseriez sur le bureau sur un système Oracle Solaris. Si vous travaillez sous plusieurs étiquettes, seuls les fichiers qui possèdent la même étiquette que l'espace de travail sont visibles.

Cliquez avec le bouton 3 de la souris sur l'arrière-plan. Dans le menu, choisissez Open Terminal (Ouvrir un terminal).

Le dossier s'ouvre dans un navigateur de fichiers. Le navigateur de fichiers s'ouvre avec la même étiquette que l'espace de travail actif. L'application permet d'accéder uniquement aux fichiers qui possèdent la même étiquette. Pour plus de détails sur l'affichage de fichiers de différentes étiquettes, reportez-vous à la section Conteneurs et étiquettes. Pour afficher des fichiers possédant différentes étiquettes dans un espace de travail, reportez-vous à la section Déplacement d'une fenêtre vers un autre espace de travail.

% man trusted_extensions

Pour une liste de commandes utilisateur spécifiques à Trusted Extensions, reportez-vous à l'Annexe D, Liste des pages de manuel Trusted Extensions du manuel Configuration et administration de Trusted Extensions. Les pages de manuel sont également disponibles à partir du site Web de documentation d'Oracle.

La liaison d'un fichier ou la copie d'un fichier vers une autre étiquette est utile lorsque vous souhaitez rendre un fichier d'étiquette inférieure visible depuis les niveaux supérieurs. Un fichier lié est uniquement accessible en écriture à l'étiquette inférieure. Un fichier copié est unique à chaque niveau d'étiquette et peut être modifié aux deux niveaux. Pour plus d'informations, reportez-vous à la section Fichiers .copy_files et .link_files du manuel Configuration et administration de Trusted Extensions.

Avant de commencer

Vous devez être connecté à une session multiniveau. La stratégie de sécurité de votre site doit permettre les liaisons.

Consultez votre administrateur lorsque vous modifiez ces fichiers.

Saisissez vos entrées à raison d'un fichier par ligne. Vous pouvez spécifier les chemins d'accès aux sous-répertoires dans votre répertoire personnel, mais vous ne pouvez pas utiliser de barre oblique initiale. Tous les chemins d'accès doivent se trouver dans votre répertoire personnel.

Copier un fichier d'initialisation est utile si vous disposez d'une application qui écrit toujours dans un fichier portant un nom donné et que vous avez besoin de séparer les données de différentes étiquettes.

Saisissez vos entrées à raison d'un fichier par ligne. Vous pouvez spécifier les chemins d'accès aux sous-répertoires dans votre répertoire personnel, mais vous ne pouvez pas utiliser de barre oblique initiale. Tous les chemins d'accès doivent se trouver dans votre répertoire personnel.

Exemple 3-1 Création d'un fichier .copy_files

Dans cet exemple, l'utilisateur souhaite personnaliser plusieurs fichiers d'initialisation par étiquette. Dans son organisation, un serveur Web de l'entreprise est disponible au niveau Restricted (Restreint). Par conséquent, il définit différents paramètres initiaux dans le fichier .mozilla au niveau Restricted. De la même façon, il possède des modèles et des alias spéciaux au niveau Restricted. Il modifie les fichiers d'initialisation .aliases et .soffice au niveau Restricted. Il peut facilement modifier ces fichiers après avoir créé le fichier .copy_files avec l'étiquette la plus basse.

% vi .copy_files # Copy these files to my home directory in every zone .aliases .mozilla .soffice

Exemple 3-2 Création d'un fichier .link_files

Dans cet exemple, l'utilisateur souhaite que les valeurs par défaut de son courrier et les valeurs par défaut du shell C soient identiques sous toutes les étiquettes.

% vi .link_files # Link these files to my home directory in every zone .cshrc .mailrc

Erreurs fréquentes

Ces fichiers n'ont pas de protections pour gérer les anomalies. Les entrées en double dans les deux fichiers ou les entrées de fichier qui existent déjà sous d'autres étiquettes peuvent entraîner des erreurs.

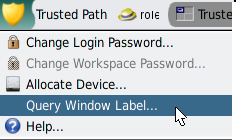

Cette opération peut être utile pour identifier l'étiquette d'une fenêtre partiellement masquée.

L'étiquette de la région sous le pointeur s'affiche dans une petite zone rectangulaire au centre de l'écran.

Figure 3-2 Opération de requête d'étiquette de fenêtre

Une application non sécurisée peut prendre le contrôle du pointeur de la souris. En recherchant le pointeur, vous pouvez reprendre le contrôle du focus du bureau.

Appuyez sur les touches simultanément pour reprendre le contrôle du focus du bureau actuel. Sur un clavier Sun, la touche Meta est la touche marquée d'un losange et placée de chaque côté de la barre d'espacement.

Si la préhension du clavier ou du pointeur de la souris n'est pas sécurisée, le pointeur se déplace vers la bande de confiance. Un pointeur de confiance ne se déplace pas vers la bande de confiance.

Exemple 3-3 Déplacement forcé du pointeur de la souris vers la bande de confiance

Dans cet exemple, l'utilisateur n'exécute aucun processus de confiance mais il ne peut pas voir le pointeur de la souris. Pour amener le pointeur au milieu de la bande de confiance, l'utilisateur appuie simultanément sur les touches Meta-Arrêt.

Exemple 3-4 Identification de la véritable bande de confiance

Sur un système Trusted Extensions multiécran dont les écrans sont configurés pour afficher un bureau distinct sur chaque écran, l'utilisateur voit une bande de confiance par écran. Ceci indique qu'un programme différent de Trusted Extensions génère une bande de confiance. Une seule bande de confiance s'affiche lorsqu'un système multiécran est configuré pour afficher un bureau par écran.

L'utilisateur cesse le travail et contacte immédiatement l'administrateur de sécurité. L'utilisateur identifie ensuite la véritable bande de confiance en plaçant le pointeur de la souris à un emplacement non sécurisé, par exemple sur l'arrière-plan de l'espace de travail. Lorsque l'utilisateur appuie simultanément sur les touches Alt-Pause/Attn, le pointeur de la souris se déplace vers la bande de confiance générée par Trusted Extensions.

Les étiquettes et la sécurité affectent certaines tâches courantes. Les tâches suivantes sont particulièrement affectées par Trusted Extensions :

Vidage de la corbeille

Recherche d'événements du calendrier

Cliquez avec le bouton 3 de la souris sur l'icône de corbeille sur le bureau. Choisissez Empty Trash (Vider la Corbeille), puis confirmez.

Remarque - La corbeille contient uniquement des fichiers possédant l'étiquette de l'espace de travail. Supprimez les informations sensibles dès qu'elles se trouvent dans la corbeille.

Les calendriers affichent uniquement les événements possédant l'étiquette de l'espace de travail qui a ouvert le calendrier.

Vous pouvez personnaliser la configuration de l'espace de travail pour chaque étiquette sous laquelle vous vous connectez.

Remarque - Les utilisateurs peuvent enregistrer les configurations du bureau. Les rôles ne peuvent pas enregistrer les configurations du bureau.

Votre bureau sera restauré dans cette configuration la prochaine fois que vous vous connecterez sous cette étiquette.