| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Administration d'Oracle Solaris 11.1 : Services de sécurité Oracle Solaris 11.1 Information Library (Français) |

Partie I Présentation de la sécurité

1. Services de sécurité (présentation)

Partie II Sécurité du système, des fichiers et des périphériques

2. Gestion de la sécurité de la machine (présentation)

3. Contrôle de l'accès aux systèmes (tâches)

4. Service d'analyse antivirus (tâches)

5. Contrôle de l'accès aux périphériques (tâches)

6. Vérification de l'intégrité des fichiers à l'aide de BART (tâches)

7. Contrôle de l'accès aux fichiers (tâches)

Partie III Rôles, profils de droits et privilèges

8. Utilisation des rôles et des privilèges (présentation)

9. Utilisation du contrôle d'accès basé sur les rôles (tâches)

10. Attributs de sécurité dans Oracle Solaris (référence)

Partie IV Services cryptographiques

11. Structure cryptographique (présentation)

12. Structure cryptographique (tâches)

13. Structure de gestion des clés

Partie V Services d'authentification et communication sécurisée

14. Utilisation de modules d'authentification enfichables

15. Utilisation de Secure Shell

17. Utilisation de l'authentification simple et de la couche de sécurité

18. Authentification des services réseau (tâches)

19. Introduction au service Kerberos

20. Planification du service Kerberos

21. Configuration du service Kerberos (tâches)

Configuration du service Kerberos (liste des tâches)

Configuration de services Kerberos supplémentaires (liste des tâches)

Configuration des serveurs KDC

Configuration automatique d'un KDC maître

Configuration interactive d'un KDC maître

Configuration manuelle d'un KDC maître

Configuration d'un KDC pour l'utilisation d'un serveur de données LDAP

Configuration automatique d'un KDC esclave

Configuration interactive d'un KDC esclave

Configuration manuelle d'un KDC esclave

Actualisation des clés TGS sur un serveur maître

Configuration de l'authentification inter-domaine

Etablissement de l'authentification inter-domaine hiérarchique

Etablissement de l'authentification inter-domaine directe

Configuration des serveurs d'application réseau Kerberos

Configuration d'un serveur d'application réseau Kerberos

Utilisation du service de sécurité générique avec Kerberos lors de l'exécution FTP

Configuration de serveurs NFS Kerberos

Configuration des serveurs NFS Kerberos

Création d'une table d'informations d'identification

Ajout d'une entrée unique à la table d'informations d'identification

Mappage d'informations d'identification entre domaines

Configuration d'un environnement NFS sécurisé avec plusieurs modes de sécurité Kerberos

Configuration des clients Kerberos

Configuration des clients Kerberos (liste des tâches)

Création d'un profil d'installation de client Kerberos

Configuration automatique d'un client Kerberos

Configuration interactive d'un client Kerberos

Configuration d'un client Kerberos pour un serveur Active Directory

Configuration manuelle d'un client Kerberos

Désactivation de la vérification du ticket d'octroi de tickets

Accès à un système de fichiers NFS protégé par Kerberos en tant qu'utilisateur root

Configuration de la migration automatique des utilisateurs dans un domaine Kerberos

Configuration du verrouillage de compte

Renouvellement automatique de tous les tickets d'octroi de tickets

Echange d'un KDC maître et d'un KDC esclave

Configuration d'un KDC échangeable

Echange d'un KDC maître et d'un KDC esclave

Administration de la base de données Kerberos

Sauvegarde et propagation de la base de données Kerberos

Sauvegarde de la base de données Kerberos

Restauration de la base de données Kerberos

Conversion d'une base de données Kerberos après une mise à niveau du serveur

Reconfiguration d'un KDC maître pour l'utilisation de la propagation incrémentielle

Reconfiguration d'un KDC esclave pour l'utilisation de la propagation incrémentielle

Configuration d'un KDC esclave pour l'utilisation de la propagation complète

Vérification de la synchronisation des serveurs KDC

Propagation manuelle de la base de données Kerberos aux KDC esclaves

Configuration d'une propagation parallèle

Etapes de configuration d'une propagation parallèle

Administration du fichier stash

Suppression d'un fichier stash

Utilisation d'une nouvelle clé principale

Gestion d'un KDC sur un serveur d'annuaire LDAP

Association des attributs de principaux Kerberos dans un type de classe d'objet non Kerberos

Suppression d'un domaine d'un serveur d'annuaire LDAP

Renforcement de la sécurité des serveurs Kerberos

Restriction de l'accès aux serveurs KDC

Utilisation d'un fichier dictionnaire pour augmenter la sécurité de mot de passe

22. Messages d'erreur et dépannage de Kerberos

23. Administration des principaux et des stratégies Kerberos (tâches)

24. Utilisation des applications Kerberos (tâches)

25. Service Kerberos (référence)

Partie VII Audit dans Oracle Solaris

Tous les hôtes participant au système d'authentification Kerberos doivent avoir leurs horloges internes synchronisées dans une quantité maximale de temps spécifiée (appelée écart d'horloge). Cette exigence constitue un autre contrôle de sécurité Kerberos. Si l'écart d'horloge est dépassé entre des hôtes participants, les demandes du client sont rejetées.

L'écart d'horloge détermine également la durée pendant laquelle les serveurs d'application doivent assurer le suivi de tous les messages du protocole Kerberos, afin de reconnaître et de rejeter les demandes rediffusées. Ainsi, plus l'écart d'horloge est élevé, plus les serveurs d'application doivent collecter d'informations.

La valeur par défaut pour l'écart d'horloge maximal est de 300 secondes (5 minutes). Vous pouvez modifier cette valeur par défaut dans la section libdefaults du fichier krb5.conf.

Remarque - Pour des raisons de sécurité, l'écart d'horloge ne doit pas dépasser 300 secondes.

Dans la mesure où il est important de conserver la synchronisation des horloges entre le KDC et les clients Kerberos, vous devez utiliser le logiciel NTP (Network Time Protocol) pour les synchroniser. Le logiciel NTP du domaine public de l'Université du Delaware est inclus dans le logiciel Oracle Solaris.

Remarque - Un autre moyen de synchroniser les horloges consiste à utiliser la commande rdate et les tâches cron ; ce processus peut être moins complexe que l'utilisation du protocole NTP. Toutefois, cette section se concentre sur l'utilisation du protocole NTP. En outre, si vous utilisez le réseau pour synchroniser les horloges, le protocole de synchronisation de l'horloge doit lui-même être sécurisé.

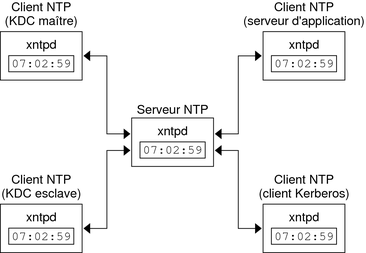

NTP vous permet de gérer avec précision la synchronisation de l'heure ou de l'horloge du réseau, ou les deux, dans un environnement réseau. NTP est fondamentalement une implémentation serveur-client. Sélectionnez le système qui sera l'horloge principale (serveur NTP). Ensuite, définissez tous les autres systèmes (clients NTP) de sorte qu'ils synchronisent leurs horloges avec l'horloge principale.

Pour synchroniser les horloges, NTP utilise le démon xntpd qui définit et actualise l'heure du jour d'un système UNIX en accord avec les serveurs de temps standard Internet. L'exemple suivant montre un exemple de cette implémentation serveur-client NTP.

Figure 21-1 Synchronisation des horloges à l'aide de NTP

S'assurer que les KDC et les clients Kerberos maintiennent leurs horloges synchronisées implique la mise en oeuvre des étapes suivantes :

Configuration d'un serveur NTP sur votre réseau. Ce serveur peut être n'importe quel système, à l'exception du KDC maître. Pour connaître les tâches de serveur NTP, reportez-vous à la section Gestion du protocole NTP (tâches) du manuel Introduction aux services réseau d’Oracle Solaris 11.

Lorsque vous configurez les clients KDC et Kerberos sur le réseau, définissez-les de sorte qu'ils soient des clients NTP sur le serveur NTP. Pour connaître les tâches de client NTP, reportez-vous à la section Gestion du protocole NTP (tâches) du manuel Introduction aux services réseau d’Oracle Solaris 11.