| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration de Trusted Extensions Oracle Solaris 11.1 Information Library (Français) |

| Ignorer les liens de navigation | |

| Quitter l'aperu | |

|

Configuration et administration de Trusted Extensions Oracle Solaris 11.1 Information Library (Français) |

Partie I Configuration initiale de Trusted Extensions

1. Planification de la sécurité pour Trusted Extensions

2. Déroulement de la configuration de Trusted Extensions

3. Ajout de la fonction Trusted Extensions à Oracle Solaris (tâches)

4. Configuration de Trusted Extensions (tâches)

5. Configuration de LDAP pour Trusted Extensions (tâches)

Partie II Administration de Trusted Extensions

6. Concepts d'administration de Trusted Extensions

7. Outils d'administration de Trusted Extensions

8. Exigences de sécurité sur un système Trusted Extensions (présentation)

9. Exécution de tâches courantes dans Trusted Extensions

10. Utilisateurs, droits et rôles dans Trusted Extensions (présentation)

11. Gestion des utilisateurs, des droits et des rôles dans Trusted Extensions (tâches)

12. Administration à distance dans Trusted Extensions (tâches)

13. Gestion des zones dans Trusted Extensions

14. Gestion et montage de fichiers dans Trusted Extensions

15. Gestion de réseaux de confiance (présentation)

Paquets de données Trusted Extensions

Paquets de multidiffusion Trusted Extensions

Communications sur le réseau de confiance

Commandes réseau dans Trusted Extensions

Bases de données de configuration réseau dans Trusted Extensions

Attributs de sécurité réseau dans Trusted Extensions

Type d'hôte et nom du modèle dans les modèles de sécurité

Etiquette par défaut dans les modèles de sécurité

Domaine d'interprétation dans les modèles de sécurité

Plage d'étiquettes dans les modèles de sécurité

Etiquettes auxiliaires dans les modèles de sécurité

Mécanisme de secours du réseau de confiance

Présentation du routage dans Trusted Extensions

Informations générales sur le routage

Entrées de la table de routage dans Trusted Extensions

Contrôles d'accréditation dans Trusted Extensions

Contrôles d'accréditation des sources

Contrôles d'accréditation sur les passerelles

Contrôles d'accréditation des destinations

Administration du routage dans Trusted Extensions

Choix de routeurs dans Trusted Extensions

Passerelles dans Trusted Extensions

Commandes de routage dans Trusted Extensions

Administration d'IPsec avec étiquettes

Etiquettes pour les échanges protégés par IPsec

Extensions d'étiquettes pour les associations de sécurité IPsec

Extensions d'étiquettes pour IKE

Etiquettes et accréditation en IPsec mode tunnel

Protections relatives à la confidentialité et à l'intégrité à l'aide des extensions d'étiquettes

16. Gestion des réseaux dans Trusted Extensions (tâches)

17. Trusted Extensions et LDAP (présentation)

18. Messagerie multiniveau dans Trusted Extensions (présentation)

19. Gestion de l'impression étiquetée (tâches)

20. Périphériques dans Trusted Extensions (présentation)

21. Gestion des périphériques pour Trusted Extensions (tâches)

22. Audit de Trusted Extensions (présentation)

23. Gestion des logiciels dans Trusted Extensions

A. Stratégie de sécurité du site

Création et gestion d'une stratégie de sécurité

Stratégie de sécurité du site et Trusted Extensions

Recommandations relatives à la sécurité informatique

Recommandations relatives à la sécurité physique

Recommandations relatives à la sécurité du personnel

Violations de sécurité courantes

Références de sécurité supplémentaires

B. Liste de contrôle de configuration pour Trusted Extensions

Liste de contrôle de configuration de Trusted Extensions

C. Guide de référence rapide pour l'administration de Trusted Extensions

Interfaces d'administration dans Trusted Extensions

Interfaces Oracle Solaris étendues par Trusted Extensions

Renforcement des paramètres de sécurité par défaut dans Trusted Extensions

Options limitées dans Trusted Extensions

D. Liste des pages de manuel Trusted Extensions

Pages de manuel Trusted Extensions par ordre alphabétique

Pages de manuel Oracle Solaris modifiées par Trusted Extensions

Trusted Extensions assigne des attributs de sécurité à des zones, des hôtes et des réseaux. Ces attributs garantissent que les fonctions de sécurité suivantes sont appliquées sur le réseau :

Les données sont correctement étiquetées dans les communications réseau.

Les règles du contrôle d'accès obligatoire (MAC) sont appliquées lorsque les données sont envoyées ou reçues par le biais d'un réseau local et lorsque des systèmes de fichiers sont montés.

Les règles MAC sont appliquées lorsque des données sont acheminées vers des réseaux distants.

Les règles MAC sont appliquées lorsque des données sont acheminées vers des zones.

Dans Trusted Extensions, les paquets réseau sont protégés par le MAC. Les étiquettes sont utilisées pour les décisions MAC. Les données sont étiquetées explicitement ou implicitement à l'aide d'une étiquette de sensibilité. Une étiquette contient un champ ID, un champ classification ou "niveau" et un champ compartiment ou "catégorie". Les données sont soumises à un contrôle d'accréditation. Ce contrôle permet de déterminer si l'étiquette est bien formée et si elle est comprise dans la plage d'accréditations de l'hôte récepteur. L'accès est accordé aux paquets bien formés compris dans la plage d'accréditations de l'hôte récepteur.

Les paquets IP échangés entre des systèmes de confiance peuvent être étiquetés. L'étiquetage d'un paquet permet de classer, de séparer et d'acheminer des paquets IP. Les décisions de routage comparent l'étiquette de sensibilité des données et l'étiquette de la destination.

Trusted Extensions prend en charge les étiquettes sur les paquets IPv4 et IPv6.

Pour les paquets IPv4, Trusted Extensions prend en charge les étiquettes CIPSO (Commercial IP Security Option).

Pour les paquets IPv6, Trusted Extensions prend en charge les étiquettes CALIPSO (Common Architecture Label IPv6 Security Option).

Si vous devez interopérer avec les systèmes d'un réseau IPv6 CIPSO, reportez-vous à la section Configuration d'un réseau IPv6 CIPSO dans Trusted Extensions.

Sur un réseau de confiance, l'étiquette est, en règle générale, générée par un hôte émetteur et traitée par l'hôte récepteur. Cependant, un routeur de confiance est également susceptible d'ajouter ou de retirer des étiquettes lors du transfert de paquets au sein d'un réseau de confiance. Une étiquette de sensibilité est mappée vers une étiquette CALIPSO ou CIPSO avant la transmission. Cette étiquette est intégrée dans le paquet IP, qui est ensuite un paquet étiqueté. En règle générale, l'expéditeur et le destinataire d'un paquet opèrent à la même étiquette.

Le logiciel de gestion de réseaux de confiance veille à ce que la stratégie de sécurité de Trusted Extensions soit appliquée même lorsque les sujets (processus) et les objets (données) se trouvent sur des hôtes différents. La gestion de réseaux Trusted Extensions assure le respect du MAC dans des applications distribuées.

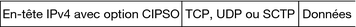

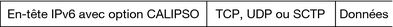

Les paquets de données Trusted Extensions incluent une option d'étiquetage. Les paquets de données CIPSO sont envoyés sur les réseaux IPv4. Les paquets CALIPSO sont envoyés sur les réseaux IPv6.

Dans le format IPv4 standard, l'en-tête IPv4 avec options est suivi d'un en-tête TCP, UDP ou SCTP, puis des données effectives. La version Trusted Extensions d'un paquet IPv4 utilise l'option CIPSO de l'en-tête IP pour les attributs de sécurité.

Dans le format IPv6 standard, un en-tête IPv6 avec options est suivi d'un en-tête TCP, UDP ou SCTP, puis des données effectives. La version Trusted Extensions d'un paquet IPv6 utilise l'option CALIPSO de l'en-tête IP pour les attributs de sécurité.

Trusted Extensions peut ajouter des étiquettes aux paquets multidiffusion dans un réseau LAN. Cette fonction vous permet d'envoyer des paquets de multidiffusion étiquetés aux systèmes CIPSO ou CALIPSO fonctionnant sous la même étiquette ou dans la plage d'étiquettes des paquets de multidiffusion. Sur un réseau LAN hétérogène, c'est-à-dire un réseau LAN avec des hôtes étiquetés et sans étiquette, la multidiffusion ne peut pas vérifier les appartenances d'un groupe de multidiffusion.

| Attention - N'envoyez pas des paquets de multidiffusion étiquetés sur un réseau LAN hétérogène. Des pertes d'informations étiquetées peuvent se produire. |

Trusted Extensions prend en charge les hôtes étiquetés et sans étiquette sur un réseau de confiance. L'interface graphique txzonemgr et la commande tncfg sont utilisées pour configurer le réseau.

Les systèmes qui exécutent le logiciel Trusted Extensions prennent en charge les communications réseau entre les systèmes Trusted Extensions et n'importe lequel des types de systèmes suivants :

d'autres hôtes qui exécutent Trusted Extensions ;

des hôtes exécutant des systèmes d'exploitation qui ne reconnaissent pas les attributs de sécurité, mais qui prennent en charge le protocole TCP/IP, tels que les systèmes Oracle Solaris, d'autres systèmes UNIX et les systèmes d'exploitation Microsoft Windows et Macintosh ;

Les hôtes exécutant d'autres systèmes d'exploitation de confiance reconnaissent les étiquettes CIPSO des paquets IPv4 et les étiquettes CALIPSO des paquets IPv6.

Comme dans le SE Oracle Solaris, les communications et services réseau Trusted Extensions peuvent être gérés par un service de noms. Trusted Extensions ajoute les interfaces suivantes aux interfaces réseau Oracle Solaris :

Trusted Extensions ajoute des commandes et fournit une interface utilisateur graphique pour administrer la gestion de réseaux de confiance. Le logiciel ajoute également des options aux commandes réseau Oracle Solaris. Pour une description de ces commandes, reportez-vous à la section Commandes réseau dans Trusted Extensions.

Les interfaces gèrent trois bases de données de configuration réseau Trusted Extensions, tnzonecfg, tnrhdb et tnrhtp. Pour plus d'informations, reportez-vous à la section Bases de données de configuration réseau dans Trusted Extensions.

Trusted Extensions ajoute les bases de données tnrhtp et tnrhdb aux propriétés du service SMF de commutation du service de noms, svc:/system/name-service/switch.

La section Partie I, Configuration initiale de Trusted Extensions décrit comment définir les zones et les hôtes lorsque vous configurez le réseau. Pour des procédures supplémentaires, reportez-vous au Chapitre 16, Gestion des réseaux dans Trusted Extensions (tâches) .

Trusted Extensions étend le fichier de configuration IKE, /etc/inet/ike/config. Pour plus d'informations, reportez-vous à la section Administration d'IPsec avec étiquettes et à la page de manuel ike.config(4)

Trusted Extensions ajoute les commandes suivantes pour administrer la gestion de réseaux de confiance :

tncfg : cette commande crée, modifie et affiche la configuration de votre réseau Trusted Extensions. La commande tncfg -t permet de visualiser, de créer ou de modifier un modèle de sécurité donné. La commande tncfg -z permet de visualiser ou de modifier les propriétés réseau d'une zone donnée. Pour plus d'informations, reportez-vous à la page de manuel tncfg(1M).

tnchkdb : cette commande permet de vérifier que les bases de données du réseau de confiance sont correctes. La commande tnchkdb est appelée chaque fois que vous modifiez un modèle de sécurité (tnrhtp), une affectation de modèle de sécurité (tnrhdb) ou la configuration d'une zone (tnzonecfg) à l'aide de la commande txzonemgr ou de la commande tncfg. Pour plus d'informations, reportez-vous à la page de manuel tnchkdb(1M).

tnctl : cette commande peut être utilisée pour mettre à jour les informations du réseau de confiance dans le noyau. tnctl est également un service système. Le redémarrage à l'aide de la commande svcadm restart /network/tnctl actualise le cache du noyau à partir des bases de données du réseau de confiance sur le système local. Pour plus d'informations, reportez-vous à la page de manuel tnctl(1M).

tnd : ce démon extrait les informations de tnrhdb et tnrhtp du répertoire LDAP et des fichiers locaux. L'ordre de la recherche est dicté par le service SLF name-service/switch. Le démon tnd est démarré par le service svc:/network/tnd pendant l'initialisation. Ce service dépend de svc:/network/ldap/client.

Dans un réseau LDAP, la commande tnd permet également de déboguer et de modifier l'intervalle d'interrogation. Pour plus d'informations, reportez-vous à la page de manuel tnd(1M).

tninfo : cette commande affiche les informations sur l'état actuel du cache du noyau dans le réseau de confiance. La sortie peut être filtrée par nom d'hôte, par zone ou par modèle de sécurité. Pour plus d'informations, reportez-vous à la page de manuel tninfo(1M).

Trusted Extensions ajoute des options aux commandes réseau Oracle Solaris suivantes :

ipadm : la propriété d'adresse all-zones rend l'interface indiquée disponible pour chaque zone du système. L'étiquette associée aux données permet de déterminer la zone de distribution appropriée des données. Pour plus d'informations, reportez-vous à la page de manuel ipadm(1M).

netstat : l'option -R étend l'utilisation de netstat d'Oracle Solaris afin de permettre l'affichage des informations spécifiques à Trusted Extensions telles que les attributs de sécurité pour les sockets multiniveau et les entrées de table de routage. Les attributs de sécurité étendus incluent l'étiquette de l'homologue et indiquent si le socket est spécifique à une zone ou disponible pour plusieurs zones. Pour plus d'informations, reportez-vous à la page de manuel netstat(1M).

route : l'option -secattr étend l'utilisation de routed'Oracle Solaris afin de permettre l'affichage des attributs de sécurité de la route. La valeur de l'option a le format suivant :

min_sl=label,max_sl=label,doi=integer,cipso

Le mot-clé cipso est facultatif et défini par défaut. Pour plus d'informations, reportez-vous à la page de manuel route(1M).

snoop : comme dans Oracle Solaris, l'option -v permet d'afficher les détails des en-têtes IP. Dans Trusted Extensions, les en-têtes contiennent les informations d'étiquette.

ipseckey : dans Trusted Extensions, les extensions suivantes sont disponibles pour étiqueter les paquets protégés par IPsec : label label, outer-label label et implicit-label label. Pour plus d'informations, reportez-vous à la page de manuel ipseckey(1M).

Trusted Extensions charge trois bases de données de configuration réseau dans le noyau. Ces bases de données sont utilisées lors des contrôles d'accréditation lorsque les données sont transmises d'hôte à hôte.

tnzonecfg : cette base de données locale enregistre les attributs liés à la sécurité des zones. La commande tncfg est l'interface permettant d'accéder à et de modifier cette base de données.

Pour chaque zone, les attributs spécifient l'étiquette de la zone ainsi l'accès de la zone à des ports à niveau unique et multiniveau. Un autre attribut gère les réponses aux messages de contrôle, tels que ping. Les étiquettes des zones sont définies dans le fichier label_encodings. Pour plus d'informations, reportez-vous à la page de manuel label_encodings(4). Pour une description des ports multiniveau, reportez-vous à la section Zones et ports multiniveau.

tnrhtp : cette base de données stocke des modèles qui décrivent les attributs de sécurité d'hôtes et de passerelles. La commande tncfg est l'interface permettant d'accéder à et de modifier cette base de données.

Les hôtes et les passerelles utilisent les attributs de l'hôte de destination et de la passerelle du prochain saut pour appliquer le MAC lors de l'envoi de trafic. A réception de trafic, les hôtes et les passerelles utilisent les attributs de l'expéditeur. En revanche, lorsqu'un hôte adaptif est l'expéditeur, l'interface du réseau de réception assigne son étiquette par défaut aux paquets entrants. Pour plus d'informations sur les attributs de sécurité, reportez-vous à la section Attributs de sécurité réseau dans Trusted Extensions.

tnrhdb : cette base de données contient les adresses IP et les plages d'adresses IP correspondant à tous les hôtes autorisés à communiquer avec ce système. La commande tncfg est l'interface permettant d'accéder à et de modifier cette base de données.

Chaque hôte ou plage d'adresses IP est assigné à un modèle de sécurité à partir de la base de données tnrhtp. Les attributs du modèle définissent les attributs de l'hôte assigné.

L'administration réseau dans Trusted Extensions repose sur des modèles de sécurité. Un modèle de sécurité décrit un ensemble d'hôtes ayant des protocoles et des attributs de sécurité identiques.

Les attributs de sécurité sont assignés aux systèmes distants (hôtes et routeurs) par le biais de modèles. L'administrateur de sécurité administre des modèles et les assigne à des systèmes distants. Si aucun modèle n'est assigné à un système distant, aucune communication n'est autorisée avec ce système.

Chaque modèle est nommé et inclut les éléments suivants :

L'un des quatre types d'hôte : unlabeled, cipso, adaptive ou netif. Le protocole utilisé pour les communications réseau est déterminé par le type d'hôte du modèle. Reportez-vous à la section Type d'hôte et nom du modèle dans les modèles de sécurité.

Un ensemble d'attributs de sécurité appliqués à chaque type d'hôte.

Pour plus d'informations, reportez-vous à la section Attributs de sécurité réseau dans Trusted Extensions.