| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Guía del usuario de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Guía del usuario de Trusted Extensions Oracle Solaris 11.1 Information Library (Español) |

1. Introducción a Trusted Extensions

Protección contra intrusos de Trusted Extensions

Acceso limitado a la base de computación de confianza

Información protegida por el control de acceso obligatorio

Protección de dispositivos periféricos

Evasión de programas de suplantación de usuarios

Trusted Extensions proporciona control de acceso discrecional y obligatorio

Control de acceso discrecional

Trusted Extensions separa información por etiqueta

Sesiones de un solo nivel o de varios niveles

Ejemplo de selección de sesión

Espacios de trabajo etiquetados

Aplicación de MAC para transacciones de correo electrónico

Borrado de datos antes de reutilizar el objeto

Trusted Extensions permite administración segura

Acceso a las aplicaciones en Trusted Extensions

Administración por rol en Trusted Extensions

2. Inicio de sesión en Trusted Extensions (tareas)

3. Trabajo en Trusted Extensions (tareas)

Trusted Extensions controla qué usuarios pueden acceder a qué información mediante el control de acceso obligatorio y discrecional.

El control de acceso discrecional (DAC) es un mecanismo de software para controlar el acceso de usuarios a archivos y directorios. DAC deja que la configuración de protecciones para archivos y directorios las realice el propietario según su criterio. Las dos formas de DAC son los bits de permisos y las listas de control de acceso (ACL) UNIX.

Los bits de permisos permiten que el propietario establezca protección de lectura, escritura y ejecución por propietario, grupo y otros usuarios. En sistemas UNIX tradicionales, el superusuario o usuario root puede sustituir la protección de DAC. Con Trusted Extensions, únicamente los administradores y los usuarios autorizados tienen la capacidad de sustituir DAC. Las ACL proporcionan una granularidad de control de acceso más específica. Las ACL permiten que los propietarios establezcan permisos independientes para usuarios y grupos específicos. Para obtener más información, consulte el Capítulo 7, Uso de listas de control de acceso y atributos para proteger archivos Oracle Solaris ZFS de Administración de Oracle Solaris 11.1: sistemas de archivos ZFS.

El control de acceso obligatorio (MAC) es un mecanismo de control de acceso aplicado por el sistema que se basa en relaciones de etiquetas. El sistema asocia una etiqueta de sensibilidad con todos los procesos que se crean para ejecutar programas. La política de MAC utiliza esta etiqueta en decisiones de control de acceso. En general, los procesos no pueden almacenar información o comunicarse con otros procesos, a menos que la etiqueta del destino sea igual a la etiqueta del proceso. La política de MAC permite que los procesos lean datos de objetos en la misma etiqueta o de objetos en una etiqueta inferior. Sin embargo, el administrador puede crear un entorno etiquetado en el que haya disponibles pocos objetos de nivel inferior, o ninguno.

De manera predeterminada, la política de MAC es invisible para el usuario. Los usuarios regulares no pueden ver objetos salvo que tengan acceso MAC a esos objetos. En todos los casos, los usuarios no pueden realizar ninguna acción contraria a la política de MAC.

Una etiqueta tiene los siguientes dos componentes:

Clasificación, también conocida como nivel.

Este componente indica un nivel jerárquico de seguridad. Cuando se aplica a las personas, la clasificación representa una medida de confianza. Cuando se aplica a los datos, una clasificación es el grado de protección que se requiere.

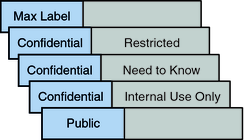

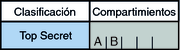

En el gobierno de los Estados Unidos, las clasificaciones son TOP SECRET, SECRET, CONFIDENTIAL y UNCLASSIFIED. Las clasificaciones de la industria no están tan estandarizadas. Una compañía puede establecer clasificaciones exclusivas. Para ver un ejemplo, consulte la Figura 1-2. Los términos de la izquierda son clasificaciones. Los términos de la derecha son compartimientos.

Compartimientos, también conocidos como categorías.

Un compartimiento representa una agrupación, como un grupo de trabajo, un departamento, un proyecto o un tema. No es necesario que una clasificación tenga un compartimiento. En la Figura 1-2, la clasificación Confidential tiene tres compartimientos exclusivos. Public y Max Label no tienen compartimientos. Como muestra la figura, esta organización define cinco etiquetas.

Trusted Extensions mantiene dos tipos de etiquetas: etiquetas de sensibilidad y acreditaciones. Un usuario puede recibir una acreditación para trabajar en una o varias etiquetas de sensibilidad. Una etiqueta especial, conocida como acreditación de usuario, determina la etiqueta más alta en la que el usuario tiene permiso para trabajar. Además, cada usuario tiene una etiqueta de sensibilidad mínima. Esta etiqueta se utiliza de manera predeterminada durante el inicio de sesión para una sesión de escritorio de varios niveles. Después de iniciar sesión, el usuario puede elegir trabajar en otras etiquetas dentro de este rango. A un usuario se le puede asignar la etiqueta Public como etiqueta de sensibilidad mínima y Confidential: Need to Know como acreditación. En el primer inicio de sesión, los espacios de trabajo del escritorio se encuentran en la etiqueta Public. Durante la sesión, el usuario puede crear espacios de trabajo en Confidential: Internal Use Only y Confidential: Need to Know.

Figura 1-2 Etiquetas de sensibilidad típicas de la industria

Todos los sujetos y objetos tienen etiquetas en un sistema configurado con Trusted Extensions. Un sujeto es una entidad activa, generalmente, un proceso. El proceso hace que la información fluya entre los objetos; de lo contrario, cambia el estado del sistema. Un objeto es una entidad pasiva que contiene o recibe datos, como un archivo de datos, un directorio, una impresora u otro dispositivo. En algunos casos, un proceso puede ser un objeto, como cuando se utiliza el comando kill en un proceso.

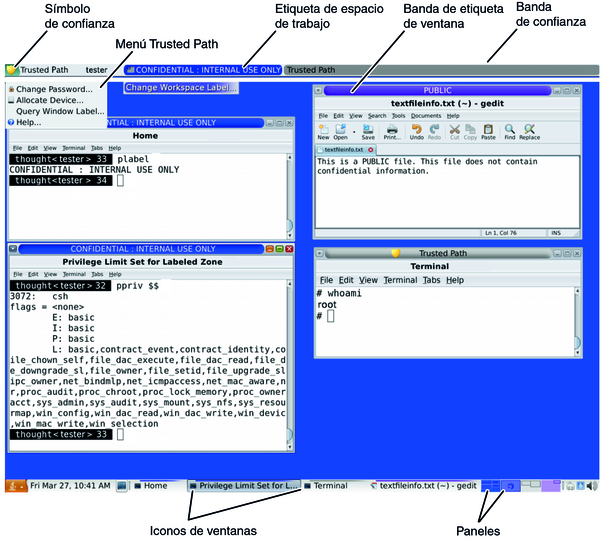

En la Figura 1-3, se muestra una sesión típica de varios niveles de Trusted Extensions. La banda de confianza se ubica en la parte superior. El menú Trusted Path se invoca desde la banda de confianza. Para asumir un rol, haga clic en el nombre de usuario para invocar al menú de roles. Los conmutadores de espacio de trabajo en el panel inferior muestran el color de la etiqueta del espacio de trabajo. La lista de ventanas en el panel inferior muestra el color de la etiqueta de la ventana.

Figura 1-3 Sesión típica de varios niveles

Trusted Extensions utiliza contenedores para etiquetar. Los contenedores también se denominan zonas. La zona global es una zona administrativa y no está disponible para los usuarios. Las zonas no globales se denominan zonas etiquetadas. Las zonas etiquetadas están disponibles para los usuarios. La zona global comparte algunos archivos del sistema con los usuarios. Cuando estos archivos están visibles en una zona con etiquetas, la etiqueta de estos archivos es ADMIN_LOW. Los usuarios pueden leer, pero no cambiar, el contenido de un archivo ADMIN_LOW.

La comunicación de red está restringida por etiqueta. De manera predeterminada, las zonas no se pueden comunicar entre sí porque las etiquetas son diferentes. Por lo tanto, una zona no puede escribir en otra zona.

Sin embargo, el administrador puede configurar zonas específicas para que puedan leer directorios específicos de otras zonas. Las otras zonas pueden estar en el mismo host o en un sistema remoto. Por ejemplo, el directorio principal de un usuario en una zona de nivel inferior se puede montar mediante el servicio de montaje automático. La convención de nombre de ruta para estos montajes de directorio principal de nivel inferior incluyen el nombre de la zona de la siguiente manera:

/zone/name-of-lower-level-zone/home/username

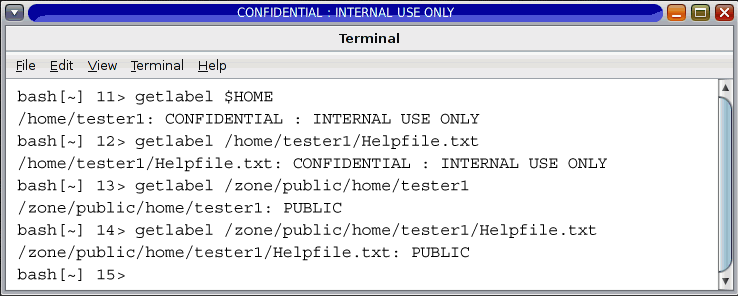

La siguiente ventana de terminal ilustra la visibilidad del directorio principal de nivel inferior. Un usuario cuya etiqueta de inicio de sesión es Confidential: Internal Use Only puede ver el contenido de la zona Public cuando el servicio de montaje automático está configurado para hacer que las zonas de nivel inferior sean legibles. El archivo textfileInfo.txt tiene dos versiones. La versión de zona Public contiene información que se puede compartir con el público. La versión Confidential: Internal Use Only contiene información que se puede compartir sólo dentro de la compañía.

Figura 1-4 Visualización de información Public desde una zona de etiqueta superior

El software Trusted Extensions administra todas las transacciones relacionadas con la seguridad que se hayan intentado realizar. El software compara la etiqueta del sujeto con la del objeto y, luego, permite o no permite realizar la transacción según la etiqueta que sea dominante. Se dice que la etiqueta de una entidad domina a otra etiqueta de la entidad si se cumplen las dos condiciones siguientes:

El componente de clasificación de la primera etiqueta de la entidad es mayor o igual que la clasificación del objeto.

Todos los compartimientos de las segundas etiquetas de la entidad se incluyen en la primera etiqueta de la entidad.

Se dice que dos etiquetas son iguales si tienen la misma clasificación y el mismo conjunto de compartimientos. Si las etiquetas son iguales, se dominan entre sí. Por lo tanto, se permite el acceso.

Si se cumple una de las siguientes condiciones, se dice que la primera etiqueta domina estrictamente a la segunda etiqueta.

La primera etiqueta tiene una clasificación superior a la segunda etiqueta.

La clasificación de la primera etiqueta es igual a la clasificación de una segunda etiqueta, la primera etiqueta incluye los compartimientos de la segunda etiqueta y la primera etiqueta tiene compartimientos adicionales.

Una etiqueta que domina estrictamente a una segunda etiqueta tiene permiso para acceder a la segunda etiqueta.

Se dice que dos etiquetas están separadas si ninguna de las etiquetas domina a la otra. El acceso no está permitido entre etiquetas separadas.

Por ejemplo, tenga en cuenta la siguiente figura.

A partir estos componentes, se pueden crear cuatro etiquetas:

TOP SECRET

TOP SECRET A

TOP SECRET B

TOP SECRET AB

TOP SECRET AB se domina a sí misma y domina estrictamente a las otras etiquetas. TOP SECRET A se domina a sí misma y domina estrictamente a TOP SECRET. TOP SECRET B se domina a sí misma y domina estrictamente a TOP SECRET. TOP SECRET A y TOP SECRET B están separadas.

En una transacción de lectura, la etiqueta del sujeto debe dominar a la etiqueta del objeto. Esta regla garantiza que el nivel de confianza del sujeto cumple con los requisitos de acceso al objeto. Es decir que la etiqueta del sujeto incluye todos los compartimientos que tienen permiso para acceder al objeto. TOP SECRET A puede leer los datos de TOP SECRET A y TOP SECRET. Asimismo, TOP SECRET B puede leer los datos de TOP SECRET B y TOP SECRET. TOP SECRET A no puede leer los datos de TOP SECRET B. Ni TOP SECRET B puede leer los datos de TOP SECRET A. TOP SECRET AB puede leer los datos en todas las etiquetas.

En una transacción de escritura, es decir, cuando un sujeto crea o modifica un objeto, la zona con etiquetas del objeto resultante debe ser igual a la zona con etiquetas del sujeto. No se permiten las transacciones de escritura de una zona a otra zona diferente.

En la práctica, los sujetos y los objetos de transacciones de lectura y escritura, en general, tienen la misma etiqueta, y no es necesario tener en cuenta el dominio estricto. Por ejemplo, un sujeto TOP SECRET A puede crear o modificar un objeto TOP SECRET A. En Trusted Extensions, el objeto TOP SECRET A se encuentra en una zona con la etiqueta TOP SECRET A.

En la siguiente tabla se ilustran las relaciones de dominio entre las etiquetas del gobierno de los Estados Unidos y entre un conjunto etiquetas de la industria.

Tabla 1-1 Ejemplos de relaciones de etiquetas en Trusted Extensions

|

Al transferir información entre archivos con distintas etiquetas, Trusted Extensions muestra un cuadro de diálogo de confirmación si está autorizado a cambiar la etiqueta del archivo. Si no está autorizado a hacerlo, Trusted Extensions no permite realizar la transacción. El administrador de la seguridad puede autorizarlo a actualizar o degradar la información. Para obtener más información, consulte Realizar acciones de confianza.

Como usuario, tiene la responsabilidad de configurar los permisos para proteger sus archivos y directorios. Las acciones que puede realizar para establecer permisos utilizan un mecanismo llamado control de acceso discrecional (DAC). Puede comprobar los permisos de sus archivos y directorios con el comando ls -l o con el explorador de archivos, como se describe en el Capítulo 3, Trabajo en Trusted Extensions (tareas).

El control de acceso obligatorio (MAC) es aplicado automáticamente por el sistema. Si está autorizado a actualizar o degradar información etiquetada, tiene la responsabilidad fundamental de garantizar que la necesidad de cambiar el nivel de la información es legítima.

Otro aspecto de la protección de datos se relaciona con el correo electrónico. Nunca siga las instrucciones de un administrador que reciba en un correo electrónico. Por ejemplo, si ha seguido instrucciones enviadas por correo electrónico para cambiar la contraseña por un valor específico, le daría al remitente la posibilidad de iniciar sesión en su cuenta. En algunos casos, puede verificar las instrucciones de manera independiente antes de seguir las instrucciones.