| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Servicio de análisis de virus (tareas)

5. Control de acceso a dispositivos (tareas)

6. Verificación de la integridad de archivos mediante el uso de BART (tareas)

7. Control de acceso a archivos (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Atributos de seguridad en Oracle Solaris (referencia)

Parte IV Servicios criptográficos

11. Estructura criptográfica (descripción general)

12. Estructura criptográfica (tareas)

13. Estructura de gestión de claves

Parte V Servicios de autenticación y comunicación segura

14. Uso de módulos de autenticación conectables

17. Uso de autenticación simple y capa de seguridad

18. Autenticación de servicios de red (tareas)

19. Introducción al servicio Kerberos

20. Planificación del servicio Kerberos

21. Configuración del servicio Kerberos (tareas)

22. Mensajes de error y resolución de problemas de Kerberos

23. Administración de las políticas y los principales de Kerberos (tareas)

24. Uso de aplicaciones Kerberos (tareas)

25. El servicio Kerberos (referencia)

Parte VII Auditoría en Oracle Solaris

26. Auditoría (descripción general)

27. Planificación de la auditoría

28. Gestión de auditoría (tareas)

Configuración del servicio de auditoría (tareas)

Configuración del servicio de auditoría (mapa de tareas)

Cómo visualizar los valores predeterminados del servicio de auditoría

Cómo preseleccionar clases de auditoría

Cómo configurar las características de auditoría de un usuario

Cómo cambiar la política de auditoría

Cómo cambiar controles de colas de auditoría

Cómo configurar el alias de correo electrónico audit_warn

Cómo agregar una clase de auditoría

Cómo cambiar una pertenencia a clase de un evento de auditoría

Configuración de registros de auditoría (tareas)

Configuración de registros de auditoría (mapa de tareas)

Cómo crear sistemas de archivos ZFS para archivos de auditoría

Cómo asignar espacio de auditoría para la pista de auditoría

Cómo enviar archivos de auditoría a un repositorio remoto

Cómo configurar un repositorio remoto para los archivos de auditoría

Configuración del servicio de auditoría en las zonas (tareas)

Cómo configurar todas las zonas de forma idéntica para la auditoría

Cómo configurar la auditoría por zona

Activación y desactivación del servicio de auditoría (tareas)

Cómo refrescar el servicio de auditoría

Cómo desactivar el servicio de auditoría

Cómo activar el servicio de auditoría

Gestión de registros de auditoría en sistemas locales (tareas)

Gestión de registros de auditoría en sistemas locales (mapa de tareas)

Cómo visualizar definiciones de registros de auditoría

Cómo fusionar archivos de auditoría de la pista de auditoría

Cómo seleccionar eventos de auditoría de la pista de auditoría

Cómo visualizar el contenido de los archivos de auditoría binarios

Cómo depurar un archivo de auditoría not_terminated

Cómo evitar el desbordamiento de la pista de auditoría

Solución de problemas del servicio de auditoría (tareas)

Solución de problemas del servicio de auditoría (mapa de tareas)

Cómo determinar que la auditoría se está ejecutando

Cómo reducir el volumen de los registros de auditoría que se producen

Cómo auditar todos los comandos por usuarios

Cómo buscar registros de auditoría de los cambios realizados en archivos específicos

Cómo actualizar la máscara de preselección de usuarios con sesión iniciada

Cómo evitar la auditoría de eventos específicos

Cómo limitar el tamaño de los archivos de auditoría binarios

Cómo comprimir archivos de auditoría en un sistema de archivos dedicado

Cómo auditar inicios de sesión de otros sistemas operativos

Hay dos complementos de auditoría, audit_binfile y audit_syslog , que pueden crear registros de auditoría locales. Las siguientes tareas ayudan a configurar estos registros.

En el siguiente mapa de tareas, se hace referencia a los procedimientos para configurar registros de auditoría para los distintos complementos. La configuración de los registros para el complemento audit_binfile es opcional. Los registros para otros complementos deben ser configurados por un administrador.

|

El procedimiento siguiente muestra cómo crear una agrupación ZFS para los archivos de auditoría, así como los sistemas de archivos y los puntos de montaje correspondientes. De manera predeterminada, el sistema de archivos /var/audit contiene archivos de auditoría para el complemento audit_binfile.

Antes de empezar

Debe convertirse en un administrador al que se le ha asignado perfiles de derechos de gestión de sistemas de archivos ZFS y gestión de almacenamiento ZFS. El último perfil permite crear agrupaciones de almacenamiento. Para obtener más información, consulte Cómo usar los derechos administrativos que tiene asignados.

Asigne, por lo menos, 200 MB de espacio en disco por host. Sin embargo, la cantidad de auditoría que necesita es la que dicta los requisitos de espacio en disco. Por lo tanto, los requisitos de espacio en disco pueden ser mucho mayores que los que indica esta figura.

Nota - La preselección de clases predeterminada crea archivos en /var/audit que aumentan en 80 bytes aproximadamente por cada instancia registrada de un evento en la clase lo, como un inicio de sesión, un cierre de sesión o una asunción de rol.

El comando zpool create crea una agrupación de almacenamiento, es decir, un contenedor para los sistemas de archivos ZFS. Para obtener más información, consulte el Capítulo 1, Sistema de archivos ZFS de Oracle Solaris (introducción) de Administración de Oracle Solaris 11.1: sistemas de archivos ZFS.

# zpool create audit-pool mirror disk1 disk2

Por ejemplo, cree la agrupación auditp de dos discos, c3t1d0 y c3t2d0, y duplíquelos.

# zpool create auditp mirror c3t1d0 c3t2d0

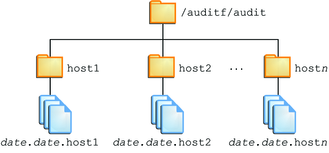

Cree el sistema de archivos y el punto de montaje con un comando. En el momento de la creación, se monta el sistema de archivos. Por ejemplo, la siguiente ilustración muestra el almacenamiento de pista de auditoría almacenado por nombre de host.

Nota - Si tiene previsto cifrar el sistema de archivos, debe cifrar el sistema de archivos en el momento de la creación. Si desea ver un ejemplo, consulte el Ejemplo 28-12.

El cifrado requiere gestión. Por ejemplo, una frase de contraseña se requiere en el momento del montaje. Para obtener más información, consulte Cifrado de sistemas de archivos ZFS de Administración de Oracle Solaris 11.1: sistemas de archivos ZFS.

# zfs create -o mountpoint=/mountpoint audit-pool/mountpoint

Por ejemplo, cree el punto de montaje /audit para el sistema de archivos auditf.

# zfs create -o mountpoint=/audit auditp/auditf

# zfs create -p auditp/auditf/system

Por ejemplo, cree un sistema de archivos ZFS sin cifrar para el sistema sys1.

# zfs create -p auditp/auditf/sys1

Un motivo para crear sistemas de archivos adicionales es evitar el desbordamiento de la auditoría. Puede establecer una cuota ZFS por sistema de archivos, como se muestra en el Paso 8. El alias de correo electrónico audit_warn le notifica cuando se alcanza cada cuota. Para liberar espacio, puede mover los archivos de auditoría cerrados a un servidor remoto.

# zfs create -p auditp/auditf/sys1.1 # zfs create -p auditp/auditf/sys1.2

Las siguientes propiedades ZFS se establecen en off para todos los sistemas de archivos en la agrupación:

# zfs set devices=off auditp/auditf # zfs set exec=off auditp/auditf # zfs set setuid=off auditp/auditf

Normalmente, la compresión está definida en ZFS, en el nivel del sistema de archivos. Sin embargo, debido a que todos los sistemas de archivos de esta agrupación contienen archivos de auditoría, la compresión se establece en el conjunto de datos de nivel superior para la agrupación.

# zfs set compression=on auditp

Consulte también Interacciones entre propiedades de compresión, eliminación de datos duplicados y cifrado de ZFS de Administración de Oracle Solaris 11.1: sistemas de archivos ZFS.

Puede definir cuotas en el sistema de archivos principal, los sistemas de archivos descendientes o en ambos. Si define una cuota en el sistema de archivos de auditoría principal, las cuotas en los sistemas de archivos descendientes imponen un límite adicional.

En el siguiente ejemplo, cuando ambos discos en la agrupación auditp alcanzan la cuota, la secuencia de comandos audit_warn notifica al administrador de la auditoría.

# zfs set quota=510G auditp/auditf

En el siguiente ejemplo, cuando se alcanza la cuota para el sistema de archivos auditp/auditf/sistema, la secuencia de comandos audit_warn notifica al administrador de la auditoría.

# zfs set quota=170G auditp/auditf/sys1 # zfs set quota=170G auditp/auditf/sys1.1 # zfs set quota=165G auditp/auditf/sys1.2

De manera predeterminada, un archivo de auditoría puede crecer hasta alcanzar el tamaño de la agrupación. Para facilitar la gestión, limite el tamaño de los archivos de auditoría. Consulte el Ejemplo 28-14.

Ejemplo 28-12 Creación de un sistema de archivos cifrado para archivos de auditoría

Para cumplir con los requisitos de seguridad del sitio, el administrador crea el sistema de archivos de auditoría con el cifrado activado. A continuación, el administrador define el punto de montaje.

# zfs create -o encryption=on auditp/auditf Enter passphrase for auditp/auditf': /** Type 8-character minimum passphrase**/ Enter again: /** Confirm passphrase **/ # zfs set -o mountpoint=/audit auditp/auditf

No puede accederse al sistema de archivos sin la frase de contraseña, de modo que el administrador la guarda en una ubicación segura.

Cuando el administrador crea sistemas de archivos adicionales en el sistema de archivos auditf, estos sistemas de archivos descendientes también se cifran.

Ejemplo 28-13 Configuración de una cuota en el directorio /var/audit

En este ejemplo, el administrador define una cuota en el sistema de archivos de auditoría predeterminado. Cuando se alcanza esta cuota, la secuencia de comandos audit_warn advierte al administrador de la auditoría.

# zfs set quota=252G rpool/var/audit

En este procedimiento, utilice atributos para el complemento audit_binfile con el fin de asignar espacio en disco adicional a la pista de auditoría.

Antes de empezar

Debe convertirse en un administrador con el perfil de derechos de configuración de auditoría asignado. Para obtener más información, consulte Cómo usar los derechos administrativos que tiene asignados.

Lea la sección OBJECT ATTRIBUTES de la página del comando man audit_binfile(5).

# man audit_binfile

...

OBJECT ATTRIBUTES

The p_dir attribute specifies where the audit files will be created.

The directories are listed in the order in which they are to be used.

The p_minfree attribute defines the percentage of free space that the

audit system requires before the audit daemon invokes the audit_warn

script.

The p_fsize attribute defines the maximum size that an audit

file can become before it is automatically closed and a new

audit file is opened. ... The format of the p_fsize value can

be specified as an exact value in bytes or in a human-readable

form with a suffix of B, K, M, G, T, P, E, Z (for bytes,

kilobytes, megabytes, gigabytes, terabytes, petabytes, exabytes,

or zettabytes, respectively). Suffixes of KB, MB, GB, TB, PB, EB,

and ZB are also accepted.El sistema de archivos predeterminado es /var/audit.

# auditconfig -setplugin audit_binfile p_dir=/audit/sys1.1,/var/audit

El comando anterior establece el sistema de archivos /audit/sys1.1 como el directorio principal para archivos de auditoría y el sistema de archivos /var/audit como el directorio secundario. En este escenario, /var/audit es el directorio de último recurso. Para que esta configuración se realice correctamente, el sistema de archivos /audit/sys1.1 debe existir.

Ha creado un sistema de archivos similar en Cómo crear sistemas de archivos ZFS para archivos de auditoría.

El comando auditconfig -setplugin define el valor configurado. Este valor es una propiedad del servicio de auditoría, por lo que se restaura cuando el servicio se refresca o se actualiza. El valor configurado se convierte en activo cuando el servicio de auditoría se refresca o se actualiza. Para obtener información sobre valores activos y configurados, consulte la página del comando man auditconfig(1M).

# audit -s

Ejemplo 28-14 Limitación de tamaño de archivo para el complemento audit_binfile

En el siguiente ejemplo, el tamaño de un archivo de auditoría binario está establecido en un tamaño específico. El tamaño está especificado en megabytes.

# auditconfig -setplugin audit_binfile p_fsize=4M

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4M;p_minfree=1;

De manera predeterminada, un archivo de auditoría puede crecer sin límite. Para crear archivos de auditoría más pequeños, el administrador especifica un límite de tamaño de archivo de 4 MB. El servicio de auditoría crea un nuevo archivo cuando se alcanza el límite de tamaño. El límite de tamaño de archivo entra en vigor después de que el administrador refresca el servicio de auditoría.

# audit -s

Ejemplo 28-15 Especificación de varios cambios para un complemento de auditoría

En el siguiente ejemplo, el administrador en un sistema con un alto rendimiento y una agrupación ZFS grande cambia el tamaño de la cola, el tamaño del archivo binario y la advertencia del límite dinámico para el complemento audit_binfile. El administrador permite que los archivos de auditoría crezcan a 4 GB, es advertido cuando queda un 2% de la agrupación ZFS y duplica el tamaño de la cola permitido. El tamaño predeterminado de la cola es la marca de agua superior para la cola de la auditoría del núcleo, 100, como en active audit queue hiwater mark (records) = 100.

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=2G;p_minfree=1;

# auditconfig -setplugin audit_binfile "p_minfree=2;p_fsize=4G" 200

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Queue size: 200

Las especificaciones cambiadas entran en vigor después de que el administrador refresca el servicio de auditoría.

# audit -s

Ejemplo 28-16 Eliminación del tamaño de la cola de un complemento de auditoría

En el siguiente ejemplo, se elimina el tamaño de la cola para el complemento audit_binfile.

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Queue size: 200

# auditconfig -setplugin audit_binfile "" 0

# auditconfig -getplugin audit_binfile

Plugin: audit_binfile

Attributes: p_dir=/var/audit;p_fsize=4G;p_minfree=2;

Las comillas vacías ("") conservan los valores de atributo actuales. Un 0 al final, establece el tamaño de la cola para el complemento en el valor predeterminado.

El cambio en la especificación qsize para el complemento entra en vigor después de que el administrador refresca el servicio de auditoría.

# audit -s

Ejemplo 28-17 Definición de un límite dinámico para advertencias

En este ejemplo, está configurado el nivel mínimo de espacio libre para todos los sistemas de archivos de auditoría, de modo que se emite una advertencia cuando aún queda disponible el 2 % del sistema de archivos.

# auditconfig -setplugin audit_binfile p_minfree=2

El porcentaje predeterminado es uno (1). Para una agrupación ZFS grande, seleccione un porcentaje razonablemente bajo. Por ejemplo, el 10 % de 16 TB es aproximadamente 16 GB, lo que advertiría al administrador de la auditoría cuando queda bastante espacio en disco. Un valor de 2 envía el mensaje audit_warn cuando quedan aproximadamente 2 GB de espacio en disco.

El alias de correo electrónico audit_warn recibe la advertencia. Para configurar el alias, consulte Cómo configurar el alias de correo electrónico audit_warn.

Para una agrupación grande, el administrador también limita el tamaño del archivo a 3 GB.

# auditconfig -setplugin audit_binfile p_fsize=3G

Las especificaciones p_minfree y p_fsize para el complemento entran en vigor después de que el administrador refresca el servicio de auditoría.

# audit -s

En este procedimiento, se utilizan atributos para el complemento audit_remote para enviar la pista de auditoría a un repositorio de auditoría remoto. Para configurar un repositorio remoto en un sistema Oracle Solaris, consulte Cómo configurar un repositorio remoto para los archivos de auditoría.

Antes de empezar

Debe tener un receptor de archivos de auditoría en el repositorio remoto. Debe convertirse en un administrador con el perfil de derechos de configuración de auditoría asignado. Para obtener más información, consulte Cómo usar los derechos administrativos que tiene asignados.

Lea la sección OBJECT ATTRIBUTES de la página del comando man audit_remote(5).

# man audit_remote

...

OBJECT ATTRIBUTES

The p_hosts attribute specifies the remote servers.

You can also specify the port number and the GSS-API

mechanism.

The p_retries attribute specifies the number of retries for

connecting and sending data. The default is 3.

The p_timeout attribute specifies the number of seconds

in which a connection times out.El puerto predeterminado es el puerto asignado por IANA solaris_audit, 16162/tcp. El mecanismo predeterminado es kerberos_v5. El tiempo de espera predeterminado es de 5 s. También puede especificar un tamaño de cola para el complemento.

En este ejemplo, el sistema receptor utiliza un puerto diferente.

# auditconfig -setplugin audit_remote p_hosts=ars.example.com:16088:kerberos_v5

Por ejemplo, el siguiente comando especifica valores para todos los atributos opcionales:

# auditconfig -setplugin audit_remote "p_retries=;p_timeout=3" 300

Por ejemplo, los siguientes comandos especifican y verifican los valores del complemento:

# auditconfig -getplugin audit_remote

Plugin: audit_remote (inactive)

Attributes: p_hosts=ars.example.com:16088:kerberos_v5;p_retries=5;p_timeout=3;

Queue size: 300

# auditconfig -setplugin audit_remote activeEl servicio de auditoría lee el cambio de complemento de auditoría después del refrescamiento.

# audit -s

Ejemplo 28-18 Ajuste del tamaño de búfer de cola de auditoría

En este ejemplo, la cola de auditoría está llena detrás del complemento audit_remote. Este sistema auditado está configurado para auditar muchas clases y transmite a través de una red lenta, con mucho tráfico. El administrador aumenta el tamaño del búfer del complemento para permitir que la cola de auditoría crezca y no exceda el límite del búfer antes que los registros se eliminen de la cola.

audsys1 # auditconfig -setplugin audit_remote "" 1000 audsys1 # audit -s

En este proceso, puede configurar un sistema remoto, el servidor de auditoría remoto (ARS), para recibir y almacenar los registros de auditoría de uno o más sistemas auditados. A continuación, debe activar el daemon de auditoría en el servidor remoto.

La configuración es doble. En primer lugar, configure los mecanismos de seguridad subyacentes para transportar de modo seguro los datos de auditoría, es decir, configure el KDC. En segundo lugar, se debe configurar el servicio de auditoría en el sistema auditado y el ARS. En este procedimiento, se ilustra un caso con un cliente auditado y un ARS, en el que el ARS y el KDC están en el mismo servidor. Del mismo modo, se pueden configurar escenarios más complejos.

Antes de empezar

Debe asumir el rol root. Ha instalado los paquetes Kerberos, como se describe en Cómo prepararse para transmitir los registros de auditoría al almacenamiento remoto. Trabaja con un administrador que tiene configurado el sistema auditado, como se describe en Cómo enviar archivos de auditoría a un repositorio remoto.

Necesita un KDC en un sistema que tanto el sistema auditado y el ARS pueden utilizar, un principal de host para cada sistema y un principal de servicio audit.

Si su sitio tiene configurado un KDC, utilícelo y continúe con el Paso c. La siguiente serie de comandos ilustra una estrategia de configuración de KDC:

arstore # kdcmgr -a audr/admin -r EXAMPLE.COM create master

Este comando usa el principal administrativo audr/admin para crear un KDC maestro en el dominio EXAMPLE.COM, activa el KDC maestro e inicia el servicio Kerberos.

Para obtener más información, consulte la página del comando man kdcmgr(1M).

# kdcmgr status

KDC Status Information

--------------------------------------------

svc:/network/security/krb5kdc:default (Kerberos key distribution center)

State: online since Wed Feb 29 01:59:27 2012

See: man -M /usr/share/man -s 1M krb5kdc

See: /var/svc/log/network-security-krb5kdc:default.log

Impact: None.

KDC Master Status Information

--------------------------------------------

svc:/network/security/kadmin:default (Kerberos administration daemon)

State: online since Wed Feb 29 01:59:28 2012

See: man -M /usr/share/man -s 1M kadmind

See: /var/svc/log/network-security-kadmin:default.log

Impact: None.

Transaction Log Information

--------------------------------------------

Kerberos update log (/var/krb5/principal.ulog)

Update log dump :

Log version # : 1

Log state : Stable

Entry block size : 2048

Number of entries : 13

First serial # : 1

Last serial # : 13

First time stamp : Wed Feb 29 01:59:27 2012

Last time stamp : Mon Mar 5 19:29:28 2012

Kerberos Related File Information

--------------------------------------------

(Displays any missing files)Puede agregar el principal escribiendo el comando kadmin.local en el sistema KDC. O bien, puede agregar de forma remota el principal mediante el comando kadmin y una contraseña. En este ejemplo, el sistema arstore está ejecutando el KDC.

# kadmin -p audr/admin kadmin: addprinc -randkey audit/arstore.example.com@EXAMPLE.COM kadmin: ktadd audit/arstore.example.com@EXAMPLE.COM

El destinatario y el remitente deben tener claves.

enigma # kclient

.. Enter the Kerberos realm: EXAMPLE.COM

.. KDC hostname for the above realm: arstore.example.com

.. Will this client need service keys ? [y/n]: y# auditconfig -setremote group create Bank_A

Bank_A es un grupo de conexión. Como el atributo hosts no está definido, este grupo acepta todas las conexiones, lo que significa que es un grupo wildcard. Cualquier sistema auditado en este dominio Kerberos cuyo complemento audit_remote esté correctamente configurado puede alcanzar este ARS.

# auditconfig -setremote group Bank_A "hosts=enigma.example.com"

El grupo de conexión Bank_A ahora sólo acepta conexiones del sistema enigma. Una conexión de cualquier otro host se rechaza.

# auditconfig -setremote group Bank_A "binfile_size=4GB" # auditconfig -getremote Audit Remote Server Attributes: listen_address=;login_grace_time=30;max_startups=10;listen_port=0; Connection group: Bank_A (inactive) Attributes: binfile_dir=/var/audit;binfile_fsize=4GB;binfile_minfree=1; hosts=enigma.example.com;

Para especificar el ARS, utilice el atributo p_hosts.

enigma # auditconfig -setplugin audit_remote active p_hosts=arstore.example.com

enigma # auditconfig -getplugin audit_remote

Plugin: audit_remote

Attributes: p_retries=3;p_timeout=5;p_hosts=arstore.example.com;El servicio de auditoría lee el cambio de complemento de auditoría después del refrescamiento.

# audit -s

El KDC ahora gestiona la conexión entre el sistema auditado enigma y el ARS.

Ejemplo 28-19 Transmisión por secuencias de registros de auditoría a diferentes ubicaciones de archivos en el mismo ARS

En este ejemplo, se amplía el ejemplo en el procedimiento. El administrador separa los registros de auditoría por host en el ARS mediante la creación de dos grupos de conexión.

Los archivos de auditoría de la transmisión audsys1 al grupo de conexiones Bank_A en este ARS.

arstore # auditconfig -setremote group create Bank_A

arstore # auditconfig -setremote group active Bank_A "hosts=audsys1"

"hosts=audsys1;binfile_dir=/var/audit/audsys1;binfile_fsize=4M;"

Los archivos de auditoría de audsys2 se transmiten al grupo de conexión Bank_B.

arstore # auditconfig -setremote group create Bank_B

arstore # auditconfig -setremote group active Bank_B \

"hosts=audsys2;binfile_dir=/var/audit/audsys2;binfile_fsize=4M;"

Para facilitar las tareas de mantenimiento, el administrador establece otros valores de atributo de la misma forma.

arstore # auditconfig -getremote

Audit Remote Server

Attributes: listen_address=;login_grace_time=30;max_startups=10;listen_port=0;

Connection group: Bank_A

Attributes: binfile_dir=/var/audit/audsys1;binfile_fsize=4M;binfile_minfree=1;

hosts=audsys1

Connection group: Bank_B

Attributes: binfile_dir=/var/audit/audsys2;binfile_fsize=4M;binfile_minfree=1;

hosts=audsys2Ejemplo 28-20 Colocación del ARS en un sistema diferente de KDC

En este ejemplo, el administrador coloca el ARS en un sistema diferente del KDC. En primer lugar, el administrador crea y configura el KDC maestro.

kserv # kdcmgr -a audr/admin -r EXAMPLE.COM create master kserv # kadmin.local -p audr/admin kadmin: addprinc -randkey audit/arstore.example.com@EXAMPLE.COM kadmin: ktadd -t /tmp/krb5.keytab.audit audit/arstore.example.com@EXAMPLE.COM

Después de transmitir de manera segura el archivo /tmp/krb5.keytab.audit al ARS, arstore, el administrador mueve el archivo a la ubicación correcta.

arstore # chown root:root krb5.keytab.audit arstore # chmod 600 krb5.keytab.audit arstore # mv krb5.keytab.audit /etc/krb5/krb5.keytab

En lugar de volver a escribir el archivo, el administrador también tiene la opción de utilizar el comando ktutil en el ARS para fusionar el archivo krb5.keytab.audit del KDC con las claves existentes en el archivo /etc/krb5/krb5.keytab de arstore.

Por último, el administrador genera claves en el sistema auditado.

enigma # kclient .. Enter the Kerberos realm: EXAMPLE.COM .. KDC hostname for the above realm: kserv.example.com .. Will this client need service keys ? [y/n]: y

Puede indicar al servicio de auditoría que copie algunos o todos los registros de auditoría de la cola de auditoría en la utilidad syslog. Si registra datos de auditoría binarios y resúmenes de textos, los datos binarios proporcionan un registro completo de auditoría, mientras que los resúmenes filtran los datos para la revisión en tiempo real.

Antes de empezar

Para configurar el complemento audit_syslog, debe convertirse en un administrador con el perfil de derechos de configuración de auditoría asignado. Para configurar la utilidad syslog y crear el archivo auditlog, debe asumir el rol root.

Nota - Las clases de auditoría p_flags deben ser preseleccionadas como valores predeterminados del sistema o en los indicadores de auditoría de un usuario o de un perfil de derechos. Los registros no se recopilan para una clase que no está preseleccionada.

# auditconfig -setplugin audit_syslog active p_flags=lo,+as,-ss

# svcs system-log STATE STIME FMRI disabled 13:11:55 svc:/system/system-log:rsyslog online 13:13:27 svc:/system/system-log:default

Nota - Si la instancia de servicio rsyslog está en línea, modifique el archivo rsyslog.conf.

La entrada incluye la ubicación del archivo de registro.

# cat /etc/syslog.conf … audit.notice /var/adm/auditlog

# touch /var/adm/auditlog

# svcadm refresh system-log:default

Nota - Refresque la instancia de servicio system-log:rsyslog si el servicio rsyslog está en línea.

El servicio de auditoría lee los cambios en el complemento de auditoría tras el refrescamiento.

# audit -s

El servicio de auditoría puede generar muchas salidas. Para gestionar los registros, consulte la página del comando man logadm(1M).

Ejemplo 28-21 Especificación de clases de auditoría para salida de syslog

En el siguiente ejemplo, la utilidad syslog recopila un subconjunto de clases de auditoría preseleccionadas. La clase pf se crea en el Ejemplo 28-10.

# auditconfig -setnaflags lo,na # auditconfig -setflags lo,ss # usermod -K audit_flags=pf:no jdoe # auditconfig -setplugin audit_syslog active p_flags=lo,+na,-ss,+pf

Los argumentos del comando auditconfig indican al sistema que recopile todos los registros de auditoría de inicio y cierre de sesión, no atribuibles y de cambio de estado del sistema. La entrada del complemento audit_syslog indica a la utilidad syslog que recopile todos los inicios de sesión, los eventos no atribuibles con éxito y los cambios de estado del sistema con fallos.

Para el usuario jdoe, la utilidad binaria recopila llamadas correctas e incorrectas para el comando pfexec. La utilidad syslog recopila llamadas correctas para el comando pfexec.

Ejemplo 28-22 Colocación de registros de auditoría syslog en un sistema remoto

Puede cambiar la entrada audit.notice en el archivo syslog.conf para que haga referencia a un sistema remoto. En este ejemplo, el nombre del sistema local es sys1.1. El sistema remoto es remote1.

sys1.1 # cat /etc/syslog.conf … audit.notice @remote1

La entrada audit.notice en el archivo syslog.conf del sistema remote1 hace referencia al archivo de registro.

remote1 # cat /etc/syslog.conf … audit.notice /var/adm/auditlog