| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Servicio de análisis de virus (tareas)

5. Control de acceso a dispositivos (tareas)

6. Verificación de la integridad de archivos mediante el uso de BART (tareas)

7. Control de acceso a archivos (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Atributos de seguridad en Oracle Solaris (referencia)

Parte IV Servicios criptográficos

11. Estructura criptográfica (descripción general)

Terminología de la estructura criptográfica

Ámbito de la estructura criptográfica

Comandos administrativos de la estructura criptográfica

Comandos de nivel de usuario de la estructura criptográfica

Firmas binarias para software de terceros

Complementos de la estructura criptográfica

Zonas y servicios criptográficos

Estructura criptográfica y FIPS-140

Estructura criptográfica y servidores SPARC T-Series en esta versión

12. Estructura criptográfica (tareas)

13. Estructura de gestión de claves

Parte V Servicios de autenticación y comunicación segura

14. Uso de módulos de autenticación conectables

17. Uso de autenticación simple y capa de seguridad

18. Autenticación de servicios de red (tareas)

19. Introducción al servicio Kerberos

20. Planificación del servicio Kerberos

21. Configuración del servicio Kerberos (tareas)

22. Mensajes de error y resolución de problemas de Kerberos

23. Administración de las políticas y los principales de Kerberos (tareas)

24. Uso de aplicaciones Kerberos (tareas)

25. El servicio Kerberos (referencia)

Parte VII Auditoría en Oracle Solaris

26. Auditoría (descripción general)

27. Planificación de la auditoría

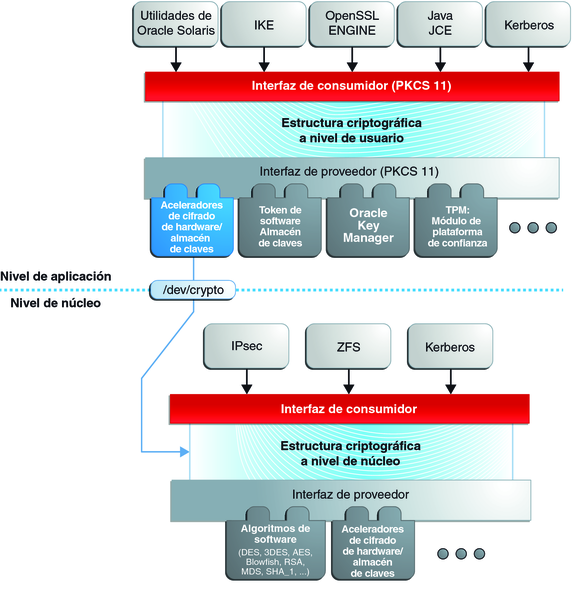

La estructura criptográfica proporciona un almacén común de algoritmos y bibliotecas PKCS #11 para manejar los requisitos criptográficos. Las bibliotecas PKCS #11 se implementan según el estándar siguiente: RSA Security Inc. PKCS #11 Cryptographic Token Interface (Cryptoki).

Figura 11-1 Niveles de estructura criptográfica

En el nivel de núcleo, la estructura actualmente maneja los requisitos criptográficos para Kerberos e IPsec. Los consumidores de nivel de usuario incluyen libsasl e IKE. El proxy de SSL de núcleo (kssl) utiliza la estructura criptográfica. Para obtener más información, consulte Proxy SSL en el nivel del núcleo cifra las comunicaciones con el servidor web de Protección de la red en Oracle Solaris 11.1 y la página del comando man ksslcfg(1M).

La ley de exportación de los Estados Unidos exige que el uso de interfaces criptográficas abiertas sea bajo licencia. La estructura criptográfica cumple con la ley actual mediante la solicitud de que los proveedores criptográficos de núcleo y los proveedores criptográficos de PKCS #11 estén registrados. Para obtener más información, consulte Firmas binarias para software de terceros.

La estructura permite a los proveedores de servicios criptográficos que muchos consumidores utilicen sus servicios en Oracle Solaris. Otro nombre para los proveedores es complementos. La estructura permite tres tipos de complementos:

Complementos de nivel de usuario: objetos compartidos que prestan servicios mediante bibliotecas PKCS #11, como pkcs11_softtoken.so.1.

Complemento de nivel de núcleo: módulos de núcleo que proporcionan implementaciones de algoritmos criptográficos en software, como AES.

Muchos de los algoritmos de la estructura están optimizados para x86 con el conjunto de instrucciones SSE2 y para hardware SPARC.

Complementos de hardware: controladores de dispositivos y sus aceleradores de hardware asociados. Los chips Niagara, los controladores de dispositivos n2cp y ncp, son un ejemplo. Un acelerador de hardware descarga funciones criptográficas que consumen muchos recursos del sistema operativo. La placa Sun Crypto Accelerator 6000 es un ejemplo.

La estructura implementa una interfaz estándar, la biblioteca PKCS #11, v2.20 enmienda 3, para proveedores de nivel de usuario. La biblioteca puede ser utilizada por aplicaciones de terceros para acceder a los proveedores. Terceros también pueden agregar bibliotecas registradas, módulos de algoritmos de núcleo registrados y controladores de dispositivos registrados a la estructura. Estos complementos se agregan cuando la utilidad pkgadd instala el software de terceros. Para ver un diagrama de los componentes principales de la estructura, consulte el Capítulo 8, Introduction to the Oracle Solaris Cryptographic Framework de Developer’s Guide to Oracle Solaris 11 Security.