| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

| Omitir Vínculos de navegación | |

| Salir de la Vista de impresión | |

|

Administración de Oracle Solaris 11.1: servicios de seguridad Oracle Solaris 11.1 Information Library (Español) |

Parte I Descripción general de la seguridad

1. Servicios de seguridad (descripción general)

Parte II Seguridad de sistemas, archivos y dispositivos

2. Gestión de seguridad de equipos (descripción general)

3. Control de acceso a sistemas (tareas)

4. Servicio de análisis de virus (tareas)

5. Control de acceso a dispositivos (tareas)

6. Verificación de la integridad de archivos mediante el uso de BART (tareas)

7. Control de acceso a archivos (tareas)

Parte III Roles, perfiles de derechos y privilegios

8. Uso de roles y privilegios (descripción general)

9. Uso del control de acceso basado en roles (tareas)

10. Atributos de seguridad en Oracle Solaris (referencia)

Parte IV Servicios criptográficos

11. Estructura criptográfica (descripción general)

12. Estructura criptográfica (tareas)

13. Estructura de gestión de claves

Parte V Servicios de autenticación y comunicación segura

14. Uso de módulos de autenticación conectables

17. Uso de autenticación simple y capa de seguridad

18. Autenticación de servicios de red (tareas)

19. Introducción al servicio Kerberos

20. Planificación del servicio Kerberos

21. Configuración del servicio Kerberos (tareas)

22. Mensajes de error y resolución de problemas de Kerberos

23. Administración de las políticas y los principales de Kerberos (tareas)

24. Uso de aplicaciones Kerberos (tareas)

Gestión de tickets de Kerberos

¿Debe preocuparse por los tickets?

Creación de un ticket de Kerberos

Visualización de tickets de Kerberos

Destrucción de tickets de Kerberos

Comandos de usuario de Kerberos

Descripción general de comandos Kerberizados

Reenvío de tickets de Kerberos

Uso de comandos Kerberizados (ejemplos)

25. El servicio Kerberos (referencia)

Parte VII Auditoría en Oracle Solaris

26. Auditoría (descripción general)

27. Planificación de la auditoría

Con el servicio Kerberos configurado, ahora tiene dos contraseñas: la contraseña regular de Solaris y una contraseña de Kerberos. Ambas contraseñas pueden ser iguales o pueden ser diferentes.

La contraseña puede incluir casi cualquier carácter que se pueda escribir. Las principales excepciones son las teclas Ctrl y la tecla de retorno. Una buena contraseña es una contraseña que se puede recordar con rapidez, pero que ningún otro usuario puede adivinar fácilmente. Ejemplos de contraseñas incorrectas:

Palabras que se pueden encontrar en un diccionario

Cualquier nombre común o popular

El nombre de una persona famosa o un personaje

El nombre o nombre de usuario en cualquier forma (por ejemplo: el nombre escrito hacia atrás, repetido dos veces, etc.)

El nombre de un cónyuge, de un hijo o de una mascota

La fecha de nacimiento o la fecha de nacimiento de un familiar

El número de seguridad social, el número de licencia de conducir, el número de pasaporte u otro número de identificación similar

Cualquier contraseña de ejemplo que aparece en este manual o en cualquier otro manual

Una contraseña correcta tiene, al menos, ocho caracteres de longitud. Además, una contraseña debe incluir una combinación de caracteres, como letras en mayúscula y minúscula, números y signos de puntuación. Ejemplos de contraseñas que serían correctas si no aparecieran en este manual:

Acrónimos, como “I2LMHinSF” (que se recuerda como “I too left my heart in San Francisco”)

Palabras sin sentido fáciles de pronunciar, como “WumpaBun” o “WangDangdoodle!”

Frases escritas de manera incorrecta deliberadamente, como “6o'cluck” o “RrriotGrrrlsRrrule!”

| Precaución - No utilice estos ejemplos. Las contraseñas que aparecen en los manuales son las primeras contraseñas que un intruso probará. |

Si el PAM se ha configurado correctamente, puede cambiar la contraseña de Kerberos de dos maneras:

Con el comando passwd de UNIX usual. Con el servicio Kerberos configurado, el comando passwd también solicita automáticamente una nueva contraseña de Kerberos.

La ventaja de utilizar passwd en lugar de kpasswd es que puede establecer las contraseñas de UNIX y Kerberos al mismo tiempo. Sin embargo, normalmente, no tiene que cambiar ambas contraseñas con passwd. A menudo, sólo puede cambiar su contraseña de UNIX y dejar la contraseña de Kerberos intacta, o viceversa.

Nota - El comportamiento de passwd depende de cómo el módulo PAM está configurado. Es posible que se le requiera que cambie las dos contraseñas en algunas configuraciones. Algunos sitios requieren que se cambie la contraseña de UNIX, mientras que otros sitios requieren que se cambie la contraseña de Kerberos.

Con el comando kpasswd. El comando kpasswd es muy similar al comando passwd. Una diferencia es que kpasswd sólo cambia contraseñas de Kerberos. Debe utilizar passwd si desea cambiar la contraseña de UNIX.

Otra diferencia es que kpasswd puede cambiar una contraseña para un principal de Kerberos que no es un usuario de UNIX válido. Por ejemplo, david/admin es un principal de Kerberos, pero no es un usuario de UNIX real, por lo que debe utilizar kpasswd en lugar de passwd.

Después de cambiar la contraseña, el cambio tarda un tiempo en propagarse por un sistema (especialmente, en una red grande). En función de cómo está configurado el sistema, este tiempo puede ser de unos pocos minutos a una hora o más. Si necesita obtener nuevos tickets de Kerberos poco tiempo después de cambiar la contraseña, pruebe la nueva contraseña primero. Si la contraseña nueva no funciona, vuelva a intentarlo utilizando la contraseña antigua.

El protocolo Kerberos V5 permite a los administradores del sistema establecer criterios sobre contraseñas permitidas para cada usuario. Esos criterios son definidos por la política establecida para cada usuario (o por una política predeterminada). Consulte Administración de las políticas de Kerberos para obtener más información sobre las políticas.

Por ejemplo, suponga que la política del usuario jennifer (denomínela jenpol) exige que las contraseñas deben tener, como mínimo, ocho caracteres y deben incluir una combinación de, al menos, dos tipos de caracteres. Por lo tanto, kpasswd rechazará un intento de utilizar “sloth” como contraseña.

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'sloth'> New password (again): <Jennifer re-types 'sloth'> kpasswd: New password is too short. Please choose a password which is at least 4 characters long.

Aquí, jennifer utiliza “slothrop49” como contraseña. La contraseña “slothrop49” cumple los criterios porque tiene más de ocho letras y contiene dos tipos diferentes de caracteres (números y letras minúsculas).

% kpasswd kpasswd: Changing password for jennifer@ENG.EXAMPLE.COM. Old password: <Jennifer types her existing password> kpasswd: jennifer@ENG.EXAMPLE.COM's password is controlled by the policy jenpol which requires a minimum of 8 characters from at least 2 classes (the five classes are lowercase, uppercase, numbers, punctuation, and all other characters). New password: <Jennifer types 'slothrop49'> New password (again): <Jennifer re-types 'slothrop49'> Kerberos password changed.

Ejemplo 24-3 Cambio de la contraseña

En el ejemplo siguiente, el usuario david cambia tanto la contraseña de UNIX como la contraseña de Kerberos con passwd.

% passwd

passwd: Changing password for david

Enter login password: <Type the current UNIX password>

New password: <Type the new UNIX password>

Re-enter password: <Confirm the new UNIX password>

Old KRB5 password: <Type the current Kerberos password>

New KRB5 password: <Type the new Kerberos password>

Re-enter new KRB5 password: <Confirm the new Kerberos password>

Tenga en cuenta que passwd solicita tanto la contraseña de UNIX como la contraseña de Kerberos. Este comportamiento es establecido por la configuración predeterminada. En ese caso, el usuario david debe usar kpasswd para establecer la contraseña de Kerberos como otra cosa, como se muestra a continuación.

En este ejemplo, se muestra al usuario david , que cambia sólo su contraseña de Kerberos con kpasswd.

% kpasswd kpasswd: Changing password for david@ENG.EXAMPLE.COM. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Confirm the new Kerberos password> Kerberos password changed.

En este ejemplo, el usuario david cambia la contraseña del principal de Kerberos david/admin (que no es un usuario de UNIX válido). Debe utilizar kpasswd.

% kpasswd david/admin kpasswd: Changing password for david/admin. Old password: <Type the current Kerberos password> New password: <Type the new Kerberos password> New password (again): <Type the new Kerberos password> Kerberos password changed.

Si tiene que otorgarle a alguien acceso para que inicie sesión en su cuenta (como usted), puede hacerlo mediante Kerberos, sin revelar su contraseña, colocando un archivo .k5login en el directorio principal. Un archivo .k5login es una lista de uno o más principales de Kerberos correspondientes a cada persona a la que desea otorgar acceso. Cada principal debe estar en una línea diferente.

Suponga que el usuario david tiene un archivo .k5login en el directorio principal, como el siguiente:

jennifer@ENG.EXAMPLE.COM joe@EXAMPLE.ORG

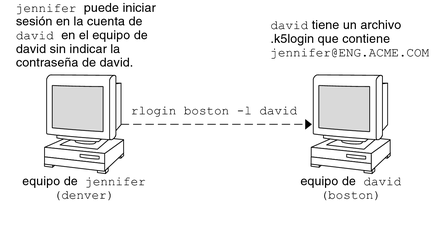

Este archivo permite a los usuarios jennifer y joe asumir la identidad de david, siempre y cuando ya tengan tickets de Kerberos en sus respectivos dominios. Por ejemplo, jennifer puede iniciar sesión de manera remota en el equipo de david (boston), como si fuera él, sin tener que indicar la contraseña de david.

Figura 24-1 Uso del archivo .k5login para otorgar acceso a su cuenta

En el caso donde el directorio principal de david está montado en NFS, mediante protocolos Kerberos V5, desde otro equipo (un tercer equipo), jennifer debe tener un ticket reenviable para acceder al directorio principal de david. Consulte Creación de un ticket de Kerberos para obtener un ejemplo del uso de un ticket reenviable.

Si va a iniciar sesión en otros equipos de una red, es posible que desee incluir su propio principal de Kerberos en los archivos .k5login de esos equipos.

Usar un archivo .k5login es mucho más seguro que dar la contraseña, debido a los siguientes motivos:

Puede quitar el acceso en cualquier momento eliminando el principal del archivo .k5login.

Aunque los principales de usuarios nombrados en el archivo .k5login del directorio principal tengan acceso completo a su cuenta en ese equipo (o conjuntos de equipos si el archivo .k5login se comparte, por ejemplo, por medio de NFS). Sin embargo, cualquier servicio Kerberizado autorizará el acceso según la identidad del usuario, no la suya. Por lo tanto, jennifer puede iniciar sesión en el equipo de joe y realizar tareas allí. No obstante, si utiliza un programa Kerberizado, como ftp o rlogin, lo hace como ella misma.

Kerberos mantiene un registro de quién obtiene tickets, por lo que un administrador del sistema puede detectar, si es necesario, quién puede utilizar su identidad de usuario en un momento concreto.

Una manera común de utilizar el archivo .k5login es colocarlo en el directorio principal de root, con lo cual se otorga a root acceso para ese equipo a los principales de Kerberos enumerados. Esta configuración permite que los administradores del sistema se conviertan en root localmente o inicien sesión de manera remota como root sin tener que proporcionar la contraseña de root y sin requerir que ningún usuario escriba la contraseña de root por medio de la red.

Ejemplo 24-4 Uso del archivo .k5login para otorgar acceso a su cuenta

Suponga que jennifer decide iniciar sesión en el equipo boston.example.com como root. Debido a que tiene una entrada para el nombre de principal en el archivo .k5login del directorio principal de root en boston.example.com, tampoco tiene que escribir su contraseña.

% rlogin boston.example.com -l root -x This rlogin session is using DES encryption for all data transmissions. Last login: Thu Jun 20 16:20:50 from daffodil SunOS Release 5.7 (GENERIC) #2: Tue Nov 14 18:09:31 EST 1998 boston[root]%