目次

Logon ManagerおよびADAM/AD-LDSの環境

Logon ManagerによるADAM/AD-LDSスキーマの拡張方法

Logon ManagerとADAM/AD-LDSの同期方法

Logon Managerによるアプリケーション資格証明の処理と格納の方法

Logon Managerデプロイメントのロードバランシングの利点

Logon ManagerのADAM/AD-LDSディレクトリ・サブツリーの設計

Logon ManagerのADAM/AD-LDSサブツリーの構造に関するガイドライン

テンプレートおよびポリシーのバージョン制御とプリフライト・テスト

コンソールを使用したオブジェクトのアクセス制御リスト(ACL)の構成に関する注意事項

エージェントおよびコンソールのアップグレードに関する注意事項

リポジトリへの接続が切断された場合にユーザーにプロンプトを表示するかどうかの選択

「Synchronizer order」リストへのADAM/AD-LDSシンクロナイザの追加

起動時に同期を待つようにLogon Managerエージェントを構成する手順

Logon Managerに対するADAM/AD-LDSインスタンスの準備

手順3: Logon Manager構成オブジェクト・コンテナおよびサブツリー構造の作成

手順4: Logon Managerユーザーに対する必要な権限の付与

付録A: Logon Managerディレクトリ・オブジェクト用の最小管理権限

付録C: Logon Managerのディレクトリ・クラスおよび属性

付録D: Logon ManagerからADAM/AD-LDSへの接続のトラブルシューティング

ターゲットのADAM/AD-LDSインスタンスが実行中でない

ADAM/AD-LDSインスタンスがデフォルト以外のポートで実行されている

ADAM/AD-LDSへの接続に使用したアカウントに必要な権限がない

対象読者

このガイドでは、Oracle Enterprise Single Sign-On Manager (Logon Manager)をMicrosoft Active Directory Application Mode (ADAM/AD-LDS)およびMicrosoft Active Directory Lightweight Directory Services (AD-LDS)とともにデプロイするためのベスト・プラクティスおよび推奨手順について説明します。このガイドの読者は、システム管理者としての豊富な経験があり、Active Directory、ADAM/AD-LDSおよび関連する概念(ディレクトリ・スキーマ、構造、セキュリティなど)に精通していることが求められます。

Logon Managerのデプロイメントを計画する前に、このガイドに目を通し、推奨の準備手順、デプロイメント手順、短期と長期の問題を回避するためのアドバイスについて理解しておくことを強くお薦めします。このガイドおよびその他のLogon Managerベスト・プラクティスのガイドの推奨事項に従って、最適なLogon Manager構成を実装してください。

注意: このガイドで説明しているベスト・プラクティスは、ADAM/AD-LDSでのプレーンなLogon Managerのデプロイメントのみに適用されます。これらは、LDAP、Citrix、ターミナル・サービス、キオスクおよびKiosk Managerの環境に適用するものではありません。

Oracle Supportへのアクセス

Oracleサポート・サービスでは、My Oracle Supportを通して電子支援サービスを提供しています。

詳細情報は(http://www.oracle.com/support/contact.html)か、聴覚に障害のあるお客様は(http://www.oracle.com/accessibility/support.html)を参照してください。

関連ドキュメント

オラクル社ではドキュメントの正確さと最新情報の維持に努めています。このドキュメントおよびその他のドキュメントの最新版は、http://download.oracle.com/docs/cd/E23906_01/index.htmを参照してください。

詳細は、このリリースのドキュメント・セットに含まれる次のドキュメントを参照してください。

・ Oracle Enterprise Single Sign-On Suite Plus

・ リリース・ノート

・ インストレーション・ガイド

・ 管理者ガイド

・ セキュア・デプロイメント・ガイド

・ ユーザーズ・ガイド

・ Oracle Enterprise Single Sign-On Logon Manager

・ Microsoft Active DirectoryへのLogon Managerのデプロイ

・ Microsoft Active Directory Application ModeおよびActive Directory Lightweight Directory ServicesへのLogon Managerのデプロイ

・ Lightweight Directory Access ProtocolディレクトリへのLogon Managerのデプロイ

・ Windowsアプリケーション用のテンプレートの構成および診断

・ Webアプリケーション用のテンプレートの構成および診断

・ メインフレーム・アプリケーション用のテンプレートの構成および診断

・ Oracle Enterprise Single Sign-On Provisioning Gateway

・ 管理者ガイド

・ コマンドライン・インタフェース・ガイド

・ Oracle Identity Managerコネクタ・ガイド

・ Sun Java System Identity Managerコネクタ・ガイド

・ IBM Tivoli Identity Managerコネクタ・ガイド

・ Oracle Enterprise Single Sign-On Universal Authentication Manager

・ 管理者ガイド

・ ユーザーズ・ガイド

表記規則

このマニュアルでは次の表記規則を使用します:

|

用語または略語 |

説明 |

|

太字 |

太字は、操作に関連するGraphical User Interface要素、または本文中で定義されている用語および用語集に記載されている用語を示します。 |

|

イタリック |

イタリックは、ユーザーが特定の値を指定するプレースホルダ変数を示します。 |

|

固定幅 |

固定幅フォントは、段落内のコマンド、URL、サンプル内のコード、画面に表示されるテキスト、または入力するテキストを示します。 |

この部では、Microsoft ADAM/AD-LDSでのLogon Manager SSOのデプロイメントにおけるベスト・プラクティスについて説明します。

内容は次のとおりです。

・ Logon ManagerのADAM/AD-LDSディレクトリ・サブツリーの設計

Logon Managerの概要

Oracle Enterprise Single Sign-On Logon Managerは、ユーザーとターゲット・アプリケーション間の中間層として機能する、セキュアで容易にデプロイ可能なシングル・サインオン・ソリューションです。ユーザーの認証は1回で済み、ユーザー資格証明に対する後続のすべてのリクエストはLogon Managerによって自動的に検出されて処理されます。Logon Managerの詳細は、Oracle Supportで入手できるOracle Enterprise Single Sign-On Suite Plusの技術概要というホワイト・ペーパーを参照してください。

Logon ManagerおよびADAM/AD-LDSの環境

ADAM/AD-LDSまたはAD-LDSなどのディレクトリ環境にLogon Managerをデプロイする選択肢もあり、これにより、ネットワーク上の任意のマシンに対して、アプリケーション資格証明、テンプレートおよびポリシーの一括格納によるシングル・サインオン機能を実装できます。ユーザーは、このディレクトリを同期して、これらの項目をダウンロードし、新規作成または変更された資格証明で資格証明ストアを更新します。

既存のディレクトリ環境にLogon Managerを追加すると、次のような利点があります。

・ Logon Managerでは既存のユーザー・アカウント、グループおよびネイティブのディレクトリ権限(ACL)を使用できるため、これらの項目を個別に管理したり、他のディレクトリまたはデータベースと同期する必要がありません。

・ Logon Managerのデータは、既存のバックアップおよび障害時リカバリ計画によって自動的に保護されます。

・ 専用サーバーやサーバー側のプロセスは不要で、Logon Managerのスケーラビリティとパフォーマンスは、既存のディレクトリ・インフラストラクチャの容量と堅牢性のみに依存します。

・ 管理者のタスクが増えることはなく、また新しいツールや概念について学習する必要もありません。Logon Managerの委任管理は、ディレクトリのネイティブ機能によって行われます。

また、ディレクトリの使用によって、Logon Managerのテンプレートとポリシーの編成を見やすい階層構造で表示することもできます。現行の環境で必要な場合はフラット・モデルを使用できますが、階層を適切に設定すれば、より効率的なアクセス制御によって、トップ・ディレクトリ、エージェント、およびネットワークのパフォーマンスの安定化を図り、Logon Managerの管理を簡略化できます。

ADAM/AD-LDSベースのデプロイメントの利点

ADAM/AD-LDSは、ディレクトリ対応のアプリケーションに対してデータの格納と取出しを行うことができ、Active Directoryで必要とされる依存性は不要です。ADAM/AD-LDSでは、Active Directoryと同様の機能性の多くを備えていますが、ドメインまたはドメイン・コントローラのデプロイメントは必要ありません。また、ADAM/AD-LDSのディレクトリ・スキーマは、Active Directoryドメインで使用するようなエンタープライズ・スキーマとは完全に独立しています。

各ADAM/AD-LDSインスタンスに対する独立した管理対象スキーマを使用して、単一のサーバー上でADAM/AD-LDSの複数のインスタンスを同時に実行することができます。ADAM/AD-LDSを使用したLogon Managerのデプロイメントに関する利点は、次のとおりです。

・ 試験的なPoCデプロイメントに向いています。全機能を使用できるADAM/AD-LDSインスタンスは、本格的なActive Directory環境に非常によく似ており、短時間にセットアップすることができ、全体が自己完結しています(稼働させるためのActive Directoryホストのみが必要です)。

・ デプロイメントが簡素化されています。MicrosoftのADAM/AD-LDSは、無料で利用可能です。既存のActive Directory環境内へのデプロイメントが簡単で、既存のユーザー・アカウントおよびグループを再利用することができます。

・ 効果的なスケーリングとフォルト・トレランスがあります。ADAM/AD-LDSはActive Directoryのコードをベースにしているため、Active Directoryと同様のスケーラビリティ特性を備えています。2台のサーバーのみで約5,000のLogon Managerユーザーをサポート可能であり、基本的なフォルト・トレランスを十分に保証します。

組織の人員が5,000を超える場合は、スケーラビリティとフォルト・トレランスについて、Microsoftの専門家に相談してください。

また、既存のActive Directory環境にADAM/AD-LDSを使用してLogon Managerをデプロイすると、次の利点があります。

・ 再教育は最小限です。ADAM/AD-LDSの管理手順はActive Directoryの場合と非常によく似ています。Active Directoryの熟練管理者は、最小限の労力で(どちらの管理ツールも、Active Directoryの管理ツールとよく似ているため)ADAM/AD-LDSインスタンスをデプロイし、メンテナンスできるようになります。

・ 既存のActive Directoryアカウントおよびポリシーを活用できます。Active Directoryのユーザー・アカウント、グループおよびポリシーは、そのままADAM/AD-LDSで使用できます。既存の構成およびユーザー・アカウントのデータをインポート、再作成または同期化する必要はありません。

Active DirectoryとADAM/AD-LDS

次の表では、Active DirectoryとADAM/AD-LDSの主な違いをハイライトしています。

|

機能 |

Active Directory |

ADAM/AD-LDS |

|

サーバー検出およびフェイルオーバー |

完全に自動化されています。クライアントはリクエストを一斉送信し、最も近いサーバーからの応答をリスニングします。フェイルオーバーは、サーバーからサーバーへのフォールバックとして簡素化されており、自動的です。 |

ロード・バランサを使用すると自動化され、使用しない場合は明示的にサーバーを指定する必要があります。 ロード・バランサによる利点については、Logon Managerデプロイメントのロードバランシングの利点を参照してください。 |

|

スキーマの拡張 |

グローバルです。必要なLogon Managerオブジェクト・クラスをActive Directoryスキーマに追加するには、スキーマの拡張を行う必要があります。既存のクラスおよび属性は、変更しないでください。管理者は、ディレクトリを拡張した場合の全体としての影響(通常はわずかです)を把握しておく必要があります。スキーマの拡張の詳細は、付録C: Logon Managerのディレクトリ・クラスおよび属性を参照してください。 |

ローカルです。Logon ManagerをADAM/AD-LDSにデプロイするときは、ターゲットのADAM/AD-LDSインスタンスのみに対してスキーマの拡張を行う必要があります。拡張は、Active Directoryスキーマ拡張と同じ4つのオブジェクト・クラスで構成されます。 |

|

ユーザー・オブジェクト下の資格証明の格納 |

可能です。それぞれのユーザー・オブジェクトの下にLogon Managerアプリケーションの資格証明を格納するオプションがあります。 |

不可です。すべてのユーザー資格証明は、ADAM/AD-LDSインスタンス内の専用OUの下に格納されます。このOUには、各Logon Managerユーザーのオブジェクトが含まれています。 |

|

使用状況のレポート |

可能です。Logon ManagerをActive Directoryにデプロイすると、ディレクトリに格納されたユーザー資格証明の各時点の情報を確認することができます。 |

不可です。ADAM/AD-LDS環境では、Logon Managerの各時点の情報のレポートはサポートされていません。(Provisioning Gatewayがインストールされている場合は可能です。) |

ADAM/AD-LDSおよびそのアプリケーションの詳細は、次の情報を参照してください。

・ ADAM FAQ: http://www.microsoft.com/windowsserver2003/ADAM/ADAMfaq.mspx

・ AD-LDS FAQ: http://technet.microsoft.com/en-us/library/cc755080%28WS.10%29.aspx

Logon ManagerによるADAM/AD-LDSスキーマの拡張方法

Logon ManagerでADAM/AD-LDSにデータを格納するためには、管理コンソールを使用して、選択したADAM/AD-LDSインスタンスのスキーマを拡張する必要があります(Active Directoryホストのスキーマは影響を受けません)。スキーマの拡張は、4つのオブジェクト・クラスを追加し、これらのタイプのオブジェクトを作成、読取り、変更、削除できるように、適切な権限を設定して行います。既存のクラスおよび属性を変更する方法はありません。

注意: スキーマの拡張はインストール後の手順です。手順については、Logon Managerに対するADAM/AD-LDSインスタンスの準備を参照してください。スキーマの拡張を実行する前に、(Microsoftのベスト・プラクティスに記載されているとおり)スキーマ・ヘルス・チェックを実行することを強くお薦めします。

Logon Managerによって実行されるスキーマの拡張の詳細は、次の付録を参照してください。

・ 付録A: Logon ManagerのAD/ADAM/AD-LDSオブジェクト用の最小管理権限

・ 付録C: Logon Managerのディレクトリ・クラスおよび属性

Logon ManagerとADAM/AD-LDSの同期方法

Logon Managerエージェントは、ADAM/AD-LDSシンクロナイザのプラグインを使用してADAM/AD-LDSと通信します。

適切に設定されていれば、次のいずれかのイベントが発生したときに同期が実行されます。

・ Logon Managerエージェントが起動した

・ アプリケーション資格証明がエンド・ユーザーによって、追加、変更または削除された

・ エージェントを実行しているマシンがIPアドレスを取得した、または既存のIPアドレスが変更された(Logon Managerがこれらのイベントに応答するように設定されている場合)

・ 自動同期の間隔が経過した(設定されている場合)

・ ユーザーがエージェントのリフレッシュ機能を使用して同期を開始した

同期を実行している間、Logon Managerエージェントは、Logon Managerサブツリーを移動して、現在のユーザーにアクセス権が付与されているサブコンテナのコンテンツをロードし、前回の同期後に追加、変更または削除された資格証明を同期します。

Logon Managerによるアプリケーション資格証明の処理と格納の方法

Logon Managerは、ユーザーが「First-Time Use (FTU)」ウィザードを完了したときに生成される一意キーを使用してアプリケーション資格証明を暗号化します。

資格証明は、エージェントのローカル・キャッシュ内、ディレクトリ内およびネットワークを移動しているときも常に暗号化された状態を維持します。Logon Managerは、設定されたアプリケーションがログオンをリクエストしたときにのみ資格証明を(ディスクではなくメモリーに対して)復号化し、ログオン・リクエストの完了後すぐにターゲット・メモリーの場所を消去します。

ユーザーおよび有効なアプリケーションごとにLogon Managerが格納するデータ量はわずかです(数バイトか数キロバイト)。

Logon Managerデプロイメントのロードバランシングの利点

ディレクトリ・サーバーが停止すると、Logon Managerはそのサーバー・リストにある次のサーバーに接続を試みます。

リストにあるいずれのサーバーにも接続できない場合、その問題が解決するまで同期化は使用可能になりません。ご使用の環境から複数の物理ADAM/AD-LDSサーバーをコールする場合、ADAM/AD-LDSサーバー間のネットワークからのリクエストを、自動的に均等に分散するために、ロード・バランサを使用することを強くお薦めします。あるサーバーがオフラインになった場合に、その停止したマシンのワークロードを、一時的にその他のサーバーが引き受けるため、エンド・ユーザーはフェイルオーバーを意識することなく、停止したサーバーをオンラインに戻すための十分な時間もあります。

参考文献

Logon Managerソフトウェアのアーキテクチャについては、このガイドでは詳しく取り扱いません。

詳細な説明が記載されたOracleのホワイト・ペーパーが必要な場合は、オラクル社の担当者にご連絡ください。

Logon ManagerのADAM/AD-LDSディレクトリ・サブツリーの設計

Logon Managerでは、組織のニーズに合わせてディレクトリ構造を自由に設定できます。具体的には、データをフラット・モデルで格納するか階層構造で格納するかの選択肢があります。フラット・モデルは小規模なデプロイメントでは問題なく機能しますが、成長する大規模なデプロイメントでは最初から階層構造を使用します。サブツリーの適切な構造は次の要素によって決まります。

・ ユーザー数

・ Logon Managerがサポートするアプリケーション数

・ 既存のインフラストラクチャの堅牢性

・ 組織の構造

Logon ManagerのADAM/AD-LDSサブツリーの構造に関するガイドライン

次のガイドラインに従ってサブツリーを階層構造として設定することをお薦めします。

・ OUを使用して、部門や部署など、組織の構造に合わせたカテゴリごとにテンプレートおよびポリシーをグループ化します。

・ OUレベルでアクセスを制御します。

・ 現在の環境で特に指定がないかぎり、継承を無効化し、Logon Managerのルート・コンテナでのユーザー権限を付与しないようにします。

このように階層を設定すると、次の利点があります。

・ 見やすくわかりやすいツリー構造。ディレクトリ・ブラウザでサブツリーを表示すると、サブツリー構造を一覧できるので全体が把握しやすくなります。

・ 不要な権限は継承されません。ユーザーには、アクセスする必要のないサブOUに対する権限はネイティブで継承されません。これにより、ツリーの下位に継承される不要なアクセス権限を明示的に拒否せずに済みます。

・ ネットワーク、エージェントおよびディレクトリの堅牢なパフォーマンス。通常、大量のテンプレートおよびポリシーをダウンロードするユーザーは、自分のジョブに関連する項目のみをダウンロードするユーザーよりもネットワーク・トラフィックが多く、ディレクトリの負荷も高くなります。グループ化によって、環境のリソースが節約され、エージェントのレスポンス時間が改善されます。

・ 管理タスクの分散。テンプレートを制御しやすいセットに整理し、アクセス権限の設定によって、ユーザーが管理できるテンプレートを決定します。

権限に基づいたテンプレートのバージョン制御を実装する機能も使用できます。

・ 低い管理オーバーヘッド。テンプレート・レベルでのアクセスの制御では、Logon Manager管理コンソールから個々のテンプレートに権限を設定する必要があり、OUレベルでのアクセスの制御は、Microsoftやサードパーティの管理ツールを使用した委任管理によって行います。

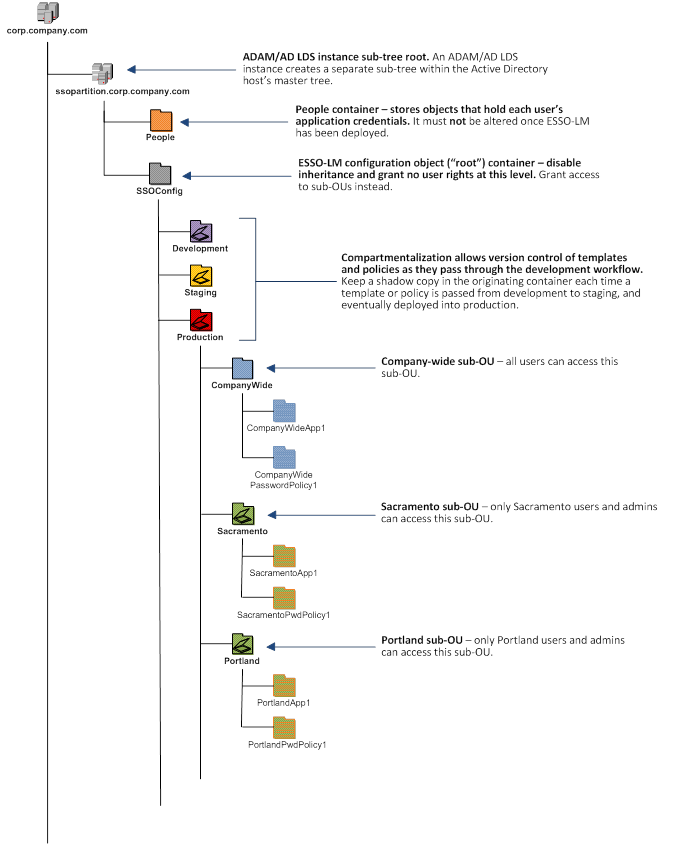

図1は、前述のベスト・プラクティスを反映して設計されたサンプルのLogon Managerサブツリーを示しています。

サンプルのシナリオでは、ポートランド部門のユーザーは、サクラメント部門で使用するアプリケーションへのアクセスは不要で、その逆も同様なので、各部門のテンプレートおよびポリシーは、ルートの専用サブOUに配置し、両部門が互いのサブOUにアクセスできないようにしています。つまり、具体的な実装方法は使用する環境によって決まります。

注意: テンプレートおよびポリシーは、個々のOUに格納することをお薦めします。

これを行うには、設定オブジェクトの使用を有効にする必要があります。

Active Directoryとは異なり、ADAM/AD-LDSではLogon Managerがユーザー・オブジェクトの下にアプリケーション資格証明を格納することができません。かわりに、ADAM/AD-LDSでデプロイすると、Logon Managerはアプリケーション資格証明をPeopleと呼ばれる特殊なOUにフラットな書式で格納します。このOUは、People OUの作成で説明するとおりに作成する必要があります。

注意: コンテナ・オブジェクトは、ユーザー・データをプライベートに個別に保持するため、各Logon Managerユーザーの初回使用時にPeople OU内に自動的に作成されます。

フラット・モデルで開始し、ユーザーおよびプロビジョニングするアプリケーションの数が多くなると予想される場合は、階層構造への移行の準備ができるまでは、ルートの下にサブコンテナを作成し、それを使用してテンプレートとポリシーをフラットに格納します。ユーザーを追加したり、アプリケーションをさらにプロビジョニングする際には、階層に移行してなるべく早いうちに環境のパフォーマンスを確認してください(後で確認するよりも手間を省くことができます)。階層に移行したら既存のコンテナを新しいLogon Managerのルート・コンテナとして使用し、その下にサブOUを作成します。

テンプレートおよびポリシーのバージョン制御とプリフライト・テスト

図1に示すように、ワークフローの各段階(開発、ステージング、本番)で専用のサブOUを作成することをお薦めします。この方法によって次のことができます。

・ テンプレートおよびポリシーがワークフローを通過して本番に入るときには、ワークフローの各ステージを移動するたびにこれらのシャドウ・コピーが保持されるので、テンプレートおよびポリシーに対して行われた変更をトラッキングできます。

・ 必要に応じて、テンプレートおよびポリシーを以前のバージョンにロールバックできます。

・ ワークフローの各ステージで、誰がどのテンプレートおよびポリシーを使用するかを制御できます。特に、テンプレートおよびポリシーを本番に配置できるユーザーの管理には、厳格なルール設定が必要です。

必ず、隔離した環境ですべてのアプリケーション・テンプレートおよび管理オーバーライドをテストしてから、エンド・ユーザーにデプロイしてください。テストは、変更内容の確認や、本番環境で発生したとしたときに解決に多くのコストがかかるような潜在的な問題の解決に役立ちます。正しく構成されていないテンプレートや誤った管理オーバーライドをネットワーク全体にプッシュした場合、ミッション・クリティカルなアプリケーションへのアクセスがエンタープライズ全体で失われることがあるので、テストは大規模なデプロイメントでは特に重要です。

隔離したテスト環境をセットアップする場合は、デプロイメント・グループのメンバーのみがアクセス権を持つ専用のテスト・コンテナを作成してください。次に、このコンテナ内のLogon Managerエージェントを特定して、テンプレートと管理オーバーライドをその中に配置します。テンプレートとポリシーが意図したとおりに動作していることを確認したら、それらをターゲットの本番コンテナに移動します。

テンプレートをテストした後にシャドウ・コピーを維持しない場合、次の手順に従って、それらをテスト・コンテナからターゲットの本番コンテナに移動します。

1. ディレクトリからテンプレートを取り出します。

2. そのテンプレートのローカル・バックアップを作成します。

3. ディレクトリ内の新しい場所に、このコピーを配置します。

コンソールを使用したオブジェクトのアクセス制御リスト(ACL)の構成に関する注意事項

コンソールを使用してオブジェクトのアクセス制御リスト(ACL)を変更する場合、リポジトリに接続するために使用される接続文字列(リポジトリ・ホスト名またはIP)は、コンソールでは一意のリポジトリ識別子として扱われ、オブジェクト内に記録されます。そのため、コンソールは、同じリポジトリに接続する2つ目の一意リポジトリや2つ目のメソッドを識別できません。

これにより、同一リポジトリに対して異なる接続文字列(IPアドレスやホスト名)を使用すると、セッション間で行われたオブジェクトへの変更が失われます。ADAM/AD-LDS環境でこの問題を回避するには、コンソールからオブジェクトのACLを変更するときに、常に同じ接続文字列(IPアドレスまたはホスト名)を使用します。

エージェントおよびコンソールのアップグレードに関する注意事項

環境全体でテンプレートと設定の互換性を維持するには、常に、本番にデプロイされているエージェントの最も古いバージョンと一致するコンソールのバージョンを使用する必要があります。テンプレート・スキーマはリリース間で変更されるため、新しいバージョンのコンソールによって作成または変更されたテンプレートを使用すると、古いエージェントは予期しない動作をすることがあります。このため、Logon Managerを新しいリリースにアップグレードしている場合は、デプロイされたエージェント・インストールをアップグレードしてから、コンソールをアップグレードすることを強くお薦めします。

注意: テンプレートに何も変更を行っていない場合でも、テンプレートをリポジトリに戻すと、現在インストールされているコンソールのデータ・スキーマを使用して再書込みが行われます。

グローバル・エージェント設定および管理オーバーライド

Logon Managerエージェントの動作(ディレクトリとの相互作用も含む)は構成済の設定によって管理し、エンド・ユーザーのマシンへのデプロイはLogon Manager管理コンソールを使用してLogon Manager管理者が行います。設定は、次のいずれかのカテゴリに該当します。

・ グローバル・エージェント設定は、エージェントのローカル・ポリシーであり、エンド・ユーザーのマシンのWindowsレジストリ内に格納され、デプロイメント時にエージェントに初期構成を渡すためにLogon Manager MSIパッケージ内に含まれています。グローバル・エージェント設定は、HKEY_LOCAL_MACHINE\Software\Passlogix(32ビット・システム)またはHKEY_LOCAL_MACHINE\Wow6432Node\Software\Passlogix(64ビット・システム)に格納されます。

注意: HKLMハイブを変更できるユーザーは、グローバル・エージェント設定を変更できるので、最初に意図していたエージェントの動作を変更できることになります。

設定がエンド・ユーザーによって変更されないようにするには、それを管理オーバーライドでデプロイします。

・ 管理オーバーライドはWindowsレジストリに格納されているグローバル・エージェント設定よりも優先され、エージェント用のドメイン・ポリシーを構成します。オーバーライドは、同期中にエージェントによって中央リポジトリからダウンロードされ、改ざん防止機能が付いた、エージェントの暗号化済ローカル・キャッシュに格納されるため、これによって、エンド・ユーザーによる変更ができないようになります。 ロール/グループのセキュリティが有効な場合、管理オーバーライドはユーザーまたはグループごとに適用することも、企業全体に適用してすべてのユーザー設定の一貫性を保つこともできます。

注意: 管理オーバーライドを計画する場合は慎重に行ってください。オーバーライドが少なければ、格納および転送するデータも少なくなるので、中央リポジトリとの同期がより効率的になります。エンド・ユーザーのマシン上では管理オーバーライドを確認することができないため、オーバーライドの数を減らすことで不明な状況が解消され、トラブルシューティングも容易になります。

管理オーバーライドとグローバル・エージェント設定は、エージェントの完全な構成ポリシーを適用します。このガイドの残りの部分では、推奨される最適な構成について説明し、他のLogon Managerベスト・プラクティスのガイドにある情報を補足します。

警告: ドメイン名やユーザー・オブジェクト・パスなどの設定は、必ず十分にテストしてからデプロイし、必要のない場合は管理オーバーライドとしてデプロイしないでください。ドメイン名の入力ミスなどの単純な間違いによって、エンド・ユーザーのワークステーションでディレクトリの同期ができなくなると、コンソールから修正内容を伝えることはできないため、他のツールを使用してユーザー・マシンに変更を適用する必要があります。

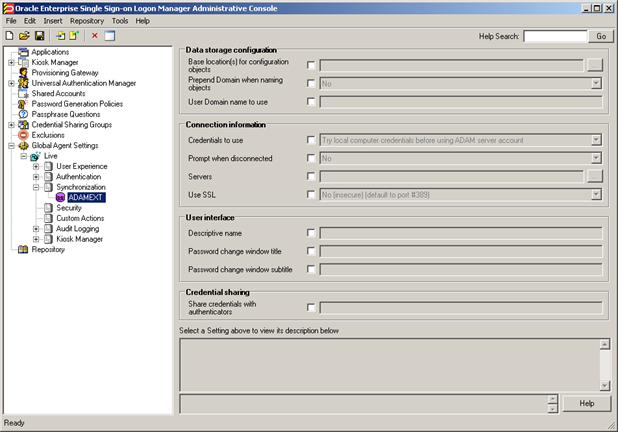

18ページの図2は、ADAM/AD-LDSと同期するためのLogon Manager管理コンソールの標準的な設定を示しています。

次の項では、ADAM/AD-LDSと同期するためのLogon Managerの構成について、そのベスト・プラクティスを説明します。このガイドで説明されている設定の詳細な情報が必要な場合は、コンソールに含まれているオンライン・ヘルプを参照してください。

注意: 開始する前に、Logon ManagerエージェントとADAM/AD-LDSのシンクロナイザ・プラグインがインストールされていることを確認してください(インストールされていないとコンソールにADAM/AD-LDS関連の設定が表示されません)。インストール手順については、使用しているLogon Managerのバージョン用のインストール・ガイドを参照してください。

ヒント: 開発およびステージング環境では、Internet Explorerの「発行元証明書の取り消しを確認する」オプションを無効にして、コンソールの起動時に、マシンがインターネットに接続されていない場合の遅延が起きないようにします。(この遅延は、Internet Explorerによるサーバー証明書の確認が行われて、証明書認証局にアクセスできずタイムアウトするまでの時間です。)このオプションは本番マシンでは無効にしないでください。

このガイドや他のLogon Managerベスト・プラクティスガイドで説明されていない設定は、現在の環境で特に指定がないかぎり、デフォルト値のままにすることをお薦めします。Logon Manager管理コンソールで設定のチェック・ボックスが選択されていない場合は、デフォルト値が自動的に有効になります。この値は、チェック・ボックスの横にある非アクティブ・フィールドに表示されます。

推奨されるグローバル・エージェント設定

この項では、推奨されるグローバル・エージェント設定のベスト・プラクティスを示します。次の説明に従って設定を構成し、カスタマイズされたLogon Manager MSIパッケージにそれらを含めます。(パッケージの作成手順については、ベスト・プラクティス: 大規模デプロイメント用のLogon Managerのパッケージ化のガイドを参照してください。)

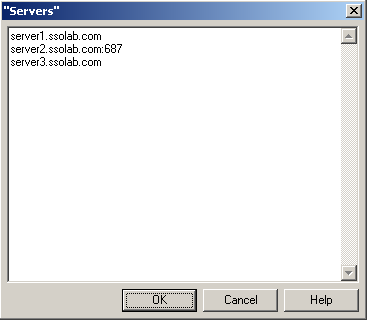

必要なフェイルオーバー順序でのサーバー・リストの構成

ADAM/AD-LDS環境では、Logon Managerに対してサーバーのURLを明示的に指定する必要があります。自動的に透過的なファイルオーバーを行うため、2台以上の物理ADAM/AD-LDSサーバーを使用し、これらをロード・バランサとともに配置することを強くお薦めします。ロード・バランサを使用しない場合は、次に利用可能なサーバーとエンド・ユーザーとの物理的な距離によるパフォーマンスの影響を最小限にするため、サーバーのURLをエンド・ユーザーに地理的に近い順に配置します。ロード・バランシングの詳細は、Logon Managerデプロイメントのロードバランシングを参照してください。

場所: 「Global Agent Settings」→「Live」→「Synchronization」→ 「ADAMSyncExt」

![]()

設定するには: チェック・ボックスを選択して(…)ボタンをクリックし、次に示すように、必要な値を(1行に1つずつ)入力します。完了したら、「OK」をクリックします。

構成オブジェクトの使用

ADAM/AD-LDSのデプロイメントでは、ユーザー・データおよび構成データの格納にディレクトリ・オブジェクトを使用することを強くお薦めします(これにより、Logon ManagerのADAM/AD-LDSディレクトリ・サブツリーの設計の説明に従って、階層構造での格納、個別のコンテナに対するロールおよびグループ・ベースのアクセス制御、テンプレートおよびポリシーを使用することが可能になります)。この機能を無効にしている場合、Logon Managerは、すべてのテンプレートおよび構成データをツリーのルートの下に単一のフラット・ファイルとして格納します。

場所: 「Global Agent Settings」→「Live」→「Synchronization」

![]()

有効にするには: チェック・ボックスを選択し、ドロップダウン・リストから「Yes」を選択します。

Logon Managerの構成オブジェクトへのパスの指定

Logon ManagerでADAM/AD-LDSにデータを格納するには、Logon Managerのルート・コンテナ(Logon Managerの構成オブジェクトが格納される)の場所を指定する必要があります。

場所: 「Global Agent Settings」→「Live」→「Synchronization」→ 「ADAMSyncExt」

![]()

設定するには: チェック・ボックスを選択して、(…)ボタンをクリックし、必要な値を入力します。

完了したら、「OK」をクリックします。

SSLサポートの構成

デフォルトでは、Logon ManagerのADAM/AD-LDSシンクロナイザは、SSLサポートが無効化されています。ネットワークでSSLを設定していない場合、Logon Managerではデプロイメントの時間を短縮するため、通常、SSLサポートを無効のままにしておきます。

一方、ご使用のネットワークでSSLが構成されている場合、またはLogon Managerをデプロイする前にネットワークにSSLサポートを追加する予定である場合は、次のようにしてLogon ManagerでSSLサポートを有効化します。

場所: 「Global Agent Settings」→「Live」→「Synchronization」→ 「ADAMSyncExt」

![]()

有効にするには: チェック・ボックスを選択し、ドロップダウン・リストから「Yes (default to port #636)」を選択します。

リポジトリに対する認証時に使用する資格認証の選択

「Credentials to use」オプションを使用して、リポジトリに対する認証を行う場合に、Logon Managerで使用する資格証明を選択します。Logon Managerがリポジトリに対して認証できない場合に、ユーザーに再認証のためのプロンプトが表示されないように、これを「Local computer credentials」に設定することをお薦めします。

注意: これをデフォルトの設定(「Try local computer credentials before using ADAM/AD-LDS server account」)のままにしないでください。デフォルト設定のままにすると、リポジトリとエンド・ユーザー・マシンが同じドメイン上にない場合に、認証が失敗します(無効に設定していないかぎり、再認証のプロンプトが表示されます)。

注意: Smart Cardを使用してLogon Managerに対する認証を行う場合、ドロップダウン・メニューから「Use card's certificate」を選択することで、カードの資格証明を使用してリポジトリに対する認証を行うこともできます。詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。

場所: 「Global Agent Settings」→「Live」→「Synchronization」→ 「ADAMSyncExt」

![]()

設定するには: チェック・ボックスを選択し、ドロップダウン・リストから適切なオプションを選択します。

リポジトリへの接続が切断された場合にユーザーにプロンプトを表示するかどうかの選択

認証が失敗したかまたは切断された場合に、リポジトリに対して再認証を行うには、「Prompt when disconnected」オプションを使用して、Logon Managerがユーザーにプロンプトを表示するかどうかを指定します。

ユーザーの不要な混乱とそれによるヘルプデスクへの問合せを避けるために、この設定を「No」にすることをお薦めします。

場所: 「Global Agent Settings」→「Live」→「Synchronization」→ 「ADAMSyncExt」

![]()

設定するには: チェック・ボックスを選択し、ドロップダウン・リストから適切なオプションを選択します。

このオプションは、前述した「Credentials to use」オプションに直接関連し、「Allow disconnected operation」が「No」に設定されている場合は何も効果はありません。

「Synchronizer order」リストへのADAM/AD-LDSシンクロナイザの追加

現在の環境が次のいずれかに該当する場合は、ADAM/AD-LDS (ADAMSyncExt)シンクロナイザ・プラグインがインストールされていて、「Synchronizer order」リストで有効になっていることを確認してください。

・ Logon Managerが複数のリポジトリと同期している。

・ Logon Managerがローミング同期を使用している。

・ 現在の環境にKiosk Managerがインストールされている。

注意: 複数のリポジトリおよびローミング同期に対応するようにLogon Managerを構成する手順やKiosk Managerのインストールおよび構成方法は、このガイドでは取り扱いません。

詳細は、使用しているバージョンのLogon ManagerやKiosk Managerに関するドキュメントを参照してください。

場所: 「Global Agent Settings」→「Synchronization」

![]()

設定するには: チェック・ボックスを選択して、(…)ボタンをクリックします。表示されるリストで、「ADAMSyncExt」の隣のチェック・ボックスを選択して、「OK」をクリックします。必要に応じて、上向きまたは下向きの矢印を使用して、同期順を設定します。

起動時に同期を待つようにLogon Managerエージェントを構成する手順

ユーザーが常に最新の資格証明、アプリケーション・テンプレート、パスワード・ポリシーおよび管理オーバーライドを持つようにするには、起動時に同期を待つようにエージェントを構成します。このオプションを有効にすると、エージェントはディレクトリがオンラインかどうかを確認します。ディレクトリがオンラインの場合は、ディレクトリと正常に同期するまで、エージェントはアプリケーションのログオン・リクエストに応答しません。

ディレクトリがオフラインの場合は、エージェントは同期を試行せずにすぐに起動します。

場所: 「Global Agent Settings」→「Live」→「Synchronization」

![]()

現在の環境で特に指定する必要がない場合は、デフォルト値(「Yes」)を使用してください。

最適化された同期の使用

最適化された同期は、Logon Managerエージェントに、前回の同期の後で変更された資格証明のみを同期するように指示します。現在の環境に応じて、次のいずれかを実行します。

・ ユーザーごとの資格証明が大量にある場合は、このオプションを有効にすると、デプロイメントでの同期パフォーマンスが向上します。

・ ユーザーごとの資格証明が4つ以下で、ユーザーごとにダウンロードしたテンプレートが大量にある場合は、このオプションを無効にすると、デプロイメントでの同期パフォーマンスが向上します。

場所: 「Global Agent Settings」→「Live」→「Synchronization」

![]()

現在の環境で特に指定する必要がない場合は、デフォルト値(「Yes」)を使用してください。

接続なし操作の制約

デプロイ中にディレクトリへの接続を確立できない場合には、Logon Managerエージェントが実行されないように構成します。これにより、エージェントがディレクトリに接続されていない状態で、かつローカル・キャッシュが存在しない場合に、「First Time Use」(FTU)ウィザードが完了してしまうことを回避できます。ディレクトリが使用できないときにエージェントが実行されないようにすることで、ディレクトリから切断されているのにFTUウィザードが完了して暗号化鍵の2つ目のセットが作成されてしまう、というよくある状況を回避できます。

注意: この必要なベスト・プラクティスの詳細は、『Logon Managerベスト・プラクティス: Logon Managerエージェントの構成』を参照してください。

場所: 「Global Agent Settings」→「Live」→「Synchronization」

![]()

設定するには: チェック・ボックスを選択し、ドロップダウン・リストから「No」を選択します。

推奨される管理オーバーライド

ドメイン名やオブジェクトのパスなどのディレクトリの同期設定は、管理オーバーライドとしてデプロイしないでください。(この説明は「グローバル・エージェント設定および管理オーバーライド」を参照してください。)推奨されるオーバーライドのベスト・プラクティスについては、Logon Managerベスト・プラクティス: Logon Managerエージェントの構成のガイドを参照してください。

この部では、Microsoft ADAM/AD-LDSを使用したLogon Managerのデプロイメントの最も重要な手順を説明します。内容は次のとおりです。

・ Logon Managerに対するADAM/AD-LDSインスタンスの準備

デプロイメント・プロセスの概要

この項では、ADAM/AD-LDSでのLogon Managerのデプロイメント・プロセスについて、その概要を説明します。デプロイメントを進める前に、このドキュメントの前の項にすべて目を通すようにしてください。MS ADAM/AD-LDSでのLogon Managerのデプロイでは、次の手順を実行する必要があります。

1. 次のドキュメントを入手します。

・ このドキュメントの最新バージョン

・ Oracle Enterprise Single Sign-On Suite Plusインストレーション・ガイド

・ Oracle Enterprise Single Sign-On Suite Plus管理者ガイド

2. ターゲット・サーバーにADAM/AD-LDSをインストールします(まだインストールしていない場合)。ADAM/AD-LDSのインストーラとインストール手順は、MicrosoftのWebサイトで入手できます。

3. Logon Managerの管理者およびLogon Managerのユーザーのグループを作成します。基本的な手順は、付録B: 必要なユーザー・グループの作成を参照してください。

4. ADAM/AD-LDSインスタンスの作成で説明するとおり、Logon Managerで使用する、新しいADAM/AD-LDSインスタンスを作成します。

5. 使用しているバージョンのLogon Manager用インストレーション・ガイドの説明に従って、ドメイン内のマシンにLogon ManagerエージェントおよびLogon Manager管理コンソールをインストールします。エージェントのインストール時には、ADAM/AD-LDSシンクロナイザが選択されていることを確認してください。

6. Logon Managerに対するADAM/AD-LDSインスタンスの準備の手順を実行します。

a. Logon Managerのクラスおよび属性を使用して、ADAM/AD-LDSインスタンスのスキーマを拡張します。

b. People OUを作成します。ここには、各ユーザーのアプリケーション資格証明が格納されます。

c. Logon Manager構成オブジェクトのコンテナと必要なツリー構造を作成します。

d. 必要な権限を付与します。

7. Logon Managerを次のように構成します。

a. ADAM/AD-LDSシンクロナイザの構成の手順を実行します。

b. このガイドの推奨グローバル・エージェント設定に説明されているオプションを構成します。

c. Logon Manager構成のテストで説明するとおり、構成をテストします。

d. Logon Managerベスト・プラクティス: Logon Managerエージェントの構成のガイドに説明されているオプションを構成します。

注意: 該当する設定の詳細は、コンソールのオンライン・ヘルプを参照してください。

8. テスト用のマシンで次の手順を実行します。

・ 主なテンプレートおよびポリシーのパイロット・セットを作成します。

・ 本番環境にデプロイされる、主なテンプレート、グローバル・エージェント設定、管理オーバーライドをそれぞれテストして、エンド・ユーザーの操作性を最終調整します。

9. ベスト・プラクティス: 大量デプロイメント用のLogon Managerのパッケージ化のガイドで説明されている手順を完了して、カスタムMSIパッケージを作成し、エンド・ユーザーのマシンにデプロイします。

10. 残りのアプリケーション・テンプレートの作成、テスト、デプロイメントを行います。異なるアプリケーション・タイプのプロビジョニングの詳細は、それぞれのアプリケーション・タイプ(Windows、Web、メインフレーム)のLogon Managerベスト・プラクティスのガイドで、テンプレートの構成および診断に関する説明を参照してください。

ADAM/AD-LDSインスタンスの作成

この項では、Logon ManagerをデプロイするADAM/AD-LDSインスタンスを作成する方法について説明します。ターゲット・サーバーにADAM/AD-LDSをインストールします(まだインストールしていない場合)。ADAM/AD-LDSのインストーラとインストール手順は、MicrosoftのWebサイトで入手できます。始める前に、次の内容に注意してください。

・ Windows Serverオペレーティング・システム・ファミリのうち、Windows Server 2003以上のバージョンをデプロイすることをお薦めします。(ADAM/AD-LDSは、Windows 2000をサポートしていません)。

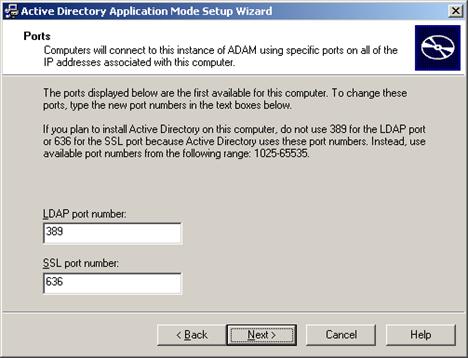

Windows XPまたはWindows 7へはデプロイしないでください。

・ デプロイメントを簡素化するため、デフォルト・ポートで実行するADAM/AD-LDSインスタンスを作成することを強くお薦めします(非SSL接続の場合は389です。ADAM/AD-LDSへのSSL接続はサポートされていません)。カスタム・ポートを使用する場合は、すべてのクライアントとターゲット・サーバー間がオープンである必要があります。

注意: リポジトリへの接続タイプに関係なく、ユーザー資格証明のデータは、常に暗号化されています。

・ ADAM/AD-LDSをディレクトリがすでに実行されているドメイン・コントローラまたは別のサーバーにインストールすると、デフォルトのポートは使用できなくなるため、Logon Managerをドメイン・コントローラではなく、メンバー・サーバーにデプロイすることを強くお薦めします。

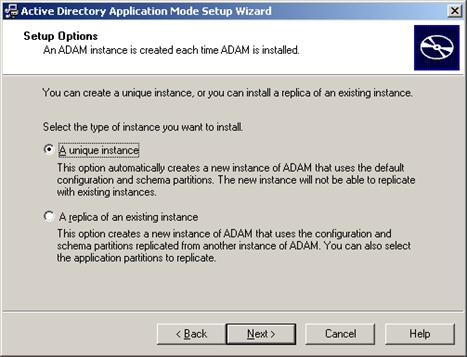

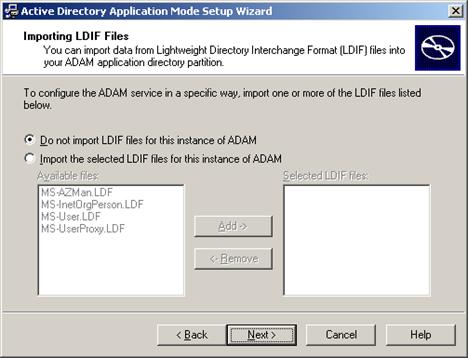

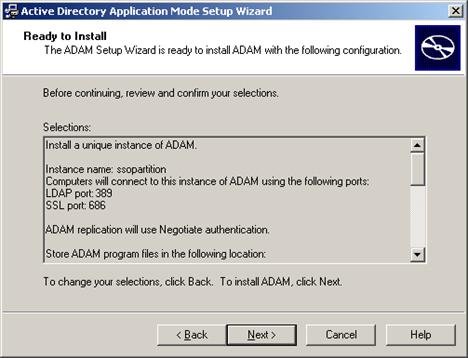

ターゲットのADAM/AD-LDSインスタンスを作成するには、次の手順を実行します。

注意: このガイドのADAM/AD-LDSセットアップ・ウィザード画面は、サポートされているバージョンのWindows Serverオペレーティング・システム・ファミリのものとは表示が異なる場合がありますが、手順はサポートされているすべてのバージョンと同一です。

1. ADAM/AD-LDSセットアップ・ウィザードを起動します。

・ Windows Server 2003の場合:

「スタート」 → 「プログラム」 → 「ADAM」 → 「Create an ADAM instance」をクリックします。

・ Windows Server 2008の場合:

「スタート」 → 「プログラム」→「管理ツール」→「Active Directory Lightweight Directory Services Setup Wizard」をクリックします。

・ Windows Server 2008 R2の場合:

注意: この手順を実行する前に、ご使用のサーバーにActive Directory Lightweight Directory Servicesロールが追加されていることを確認してください。

i. サーバー・マネージャで、「役割」ノードを展開し、「Active Directory Lightweight Directoryサービス」の役割を選択します。

ii. 右側のペインで、「詳細ツール」→ 「AD-LDSツール」セクションを展開し、

「AD LDS セットアップ ウィザード」をクリックします。

2. 「ウィザードの開始」画面で「次へ」をクリックします。

3. 「セットアップ オプション」画面で「一意のインスタンス」を選択し、「次へ」をクリックします。

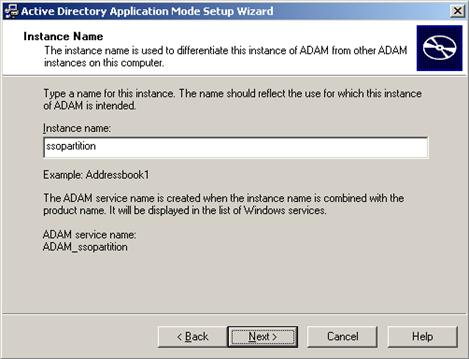

4. ADAM/AD-LDSインスタンスに名前を付け、「次へ」をクリックします。推奨される名前は、ssopartitionです。

5. このADAM/AD-LDSインスタンスに必要なポート番号を入力します。デフォルト・ポート(389/636)を使用しない場合は、ここで入力するカスタム・ポート番号をメモしておいてください。後でLogon Managerを構成するときに必要になります。

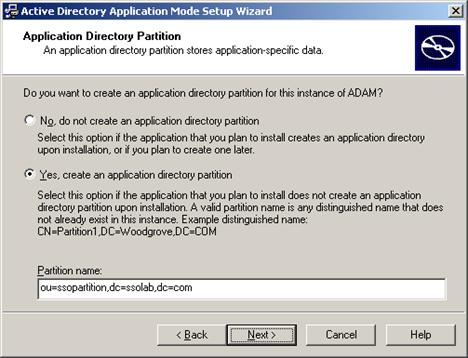

6. 「アプリケーション ディレクトリ パーティションを作成する」を選択し、パーティションに完全修飾DNを指定します。これが、ADAM/AD-LDSインスタンスのサブツリーのルートになります。DNは、ダイアログ・ボックスで推奨されるとおり、cn=ではなくou=で開始する必要があります。そうでないと、Logon Managerのデプロイメントが失敗します。

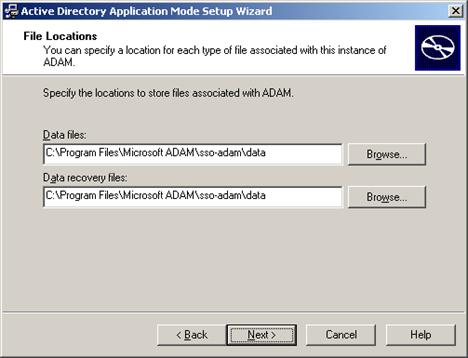

7. ADAM/AD-LDSにファイルを格納する場所を指定します。ほとんどの場合、デフォルト値は変更する必要がありません。

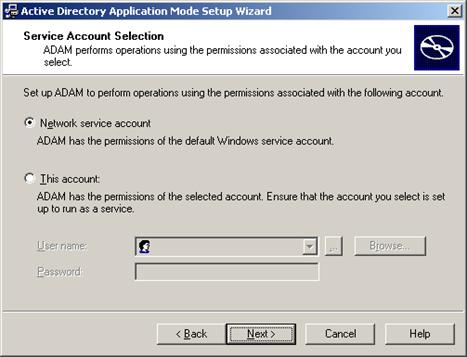

8. このADAM/AD-LDSインスタンスが実行に使用する権限を指定します。

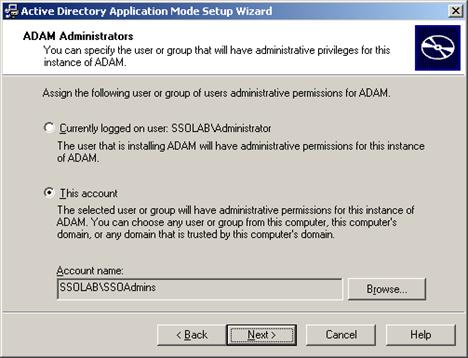

9. 「このアカウント」を選択し、「参照」をクリックして、このインスタンスのADAM/AD-LDSに対する管理者権限を付けるユーザーまたはグループを指定します。Logon Managerのデプロイメント全体からロックアウトされないように、ターゲットのADAM/AD-LDSインスタンスに対する管理者権限を持つユーザーを2人以上含む専用グループを作成することを強くお薦めします。詳細は、付録B: 必要なユーザー・グループの作成を参照してください。

10. 「このADAM/AD-LDSインスタンス用にはLDIFファイルをインポートしない」を選択し、「次へ」をクリックします。

11. サマリー画面で、選択した構成内容を確認します。変更が必要な場合は、「戻る」をクリックします。必要ない場合は「次へ」をクリックし、ADAM/AD-LDSでインスタンスが作成されるのを待機します。

12. 処理が完了したら、「完了」をクリックしてウィザードを終了します。

Logon Managerに対するADAM/AD-LDSインスタンスの準備

この項では、ADAM/AD-LDSをLogon Managerで使用するための基本的な準備手順について説明します。この準備では、それぞれのユーザー・オブジェクトに資格証明を格納できるように、Logon Managerのクラスと属性を使用してADAM/AD-LDSスキーマを拡張し、必要なツリー構造を作成します。この手順を開始する前に、使用しているバージョンのLogon Manager用インストレーション・ガイドの説明に従って、Logon Manager管理コンソールをインストールしておいてください。

手順1: スキーマの拡張

1. Logon Manager管理コンソールを起動します。デフォルトでは、コンソールのショートカットは「スタート」→「プログラム」→「Oracle」→「Logon Manager Console」にあります。

注意: 開発およびステージング環境では、Internet Explorerの「発行元証明書の取り消しを確認する」オプションを無効にして、コンソールの起動時に、マシンがインターネットに接続されていない場合の遅延が起きないようにします。(この遅延は、Internet Explorerによるサーバー証明書の確認が行われて、証明書認証局にアクセスできずタイムアウトするまでの時間です。)このオプションは本番マシンでは無効にしないでください。

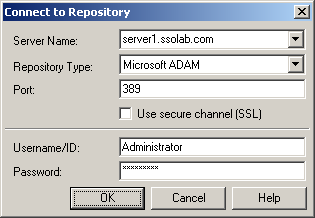

2. コンソールで、「Repository」メニューから「Extend Schema」を選択します。コンソールに「Connect to Repository」ダイアログが表示されます。

3. 「Server Name」フィールドに、スキーマのマスター・ドメイン・コントローラの完全修飾IPアドレス、ホスト名またはNetBIOS名を入力します。

4. 「Repository Type」ドロップダウン・リストで、「Microsoft ADAM」を選択します。

5. ディレクトリで接続をリスニングしているポート番号を入力します。

デフォルトのポートは、SSL接続の場合は636、非SSL接続の場合は389です。

6. (オプション)SSLを使用するようにネットワーク環境を構成している場合は、「Use secure channel (SSL)」オプションを有効のままにし、使用しない場合は無効にします。(詳細はSSLサポートの構成に関する説明を参照してください。)

7. 「Username/ID」と「Password」フィールドに、Logon ManagerがADAM/AD-LDSに接続するために使用するアカウントの資格証明を入力します。

環境によっては、ユーザー名の一部に対応するドメイン名を含める必要があります(例: DOMAIN\user)。

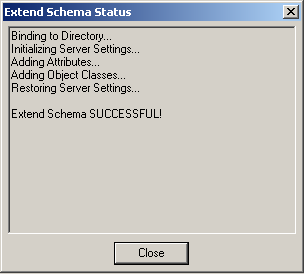

8. 「OK」をクリックして、コンソールがスキーマの拡張を実行するのを待ちます。コンソールに進行状況を示すステータス・ダイアログが表示されます。スキーマが正常に拡張されると、ステータス・ダイアログに確認のメッセージが表示されます。

9. 「Close」をクリックします。

スキーマの拡張に失敗した場合は、28ページの手順6で説明するとおりにADAM/AD-LDSインスタンスDNを正しく指定したことを確認します。DNが間違っていた場合は、削除してADAM/AD-LDSインスタンスを再作成した後、この手順をもう一度実行します。

手順2: People OUの作成

ADAM/AD-LDSインスタンス・スキーマを拡張した後、インスタンス・サブツリーのルートでPeople OUを作成する必要があります。Logon Managerは、このOUを使用してユーザー・アプリケーション資格証明を格納します。

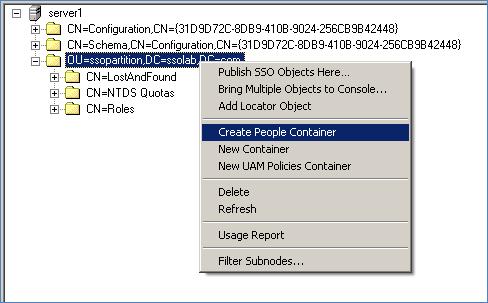

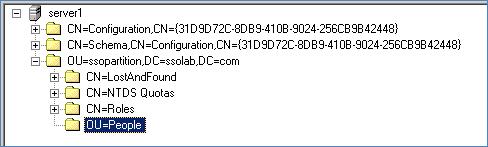

People OUを作成するには、次の手順を実行します。

1. Logon Manager管理コンソールで、ツリーから「Repository」ノードを選択します。

2. 右側ペインで「Click here to connect」リンクをクリックします。コンソールに「Connect to Repository」ダイアログが表示されます。31ページの手順3から7の説明に従って、フィールドを入力し、「OK」をクリックして接続します。

3. ツリーで、ターゲットADAM/AD-LDSインスタンスのルートを右クリックし、

コンテキスト・メニューから「Create People Container」を選択します。

4. People OUがADAM/AD-LDSインスタンスのサブツリーのルートに存在していることを確認します。

前述の手順を完了した後にPeople OUが表示されない場合、命名違反を示すエラーまたはディレクトリ内のその他の問題を示すエラーが表示された場合は、考えられる原因と修正方法について、ADAM/AD-LDSドキュメントを調べてください。

手順3: Logon Manager構成オブジェクト・コンテナおよびサブツリー構造の作成

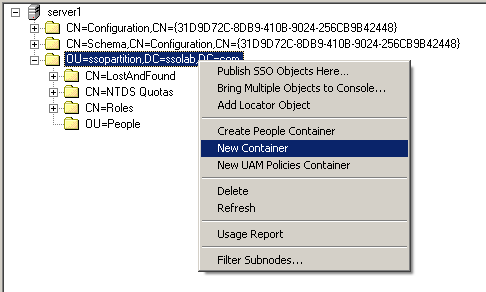

注意: 既存のコンテナを使用してLogon Managerオブジェクトを格納することもできますが、その場合、ディレクトリのパフォーマンスが低下することがあります。構成オブジェクト専用のコンテナを作成することをお薦めします。

1. Logon Manager管理コンソールで、ツリーから「Repository」ノードを選択します。

2. 右側ペインで「Click here to connect」リンクをクリックします。コンソールに「Connect to Directory」ダイアログが表示されます。

3. 32ページの手順3から7の説明に従って、フィールドを入力し、「OK」をクリックして接続します。

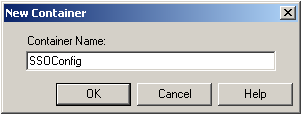

4. 次に示すように、このツリーで対象の親コンテナを右クリックし、コンテキスト・メニューから「New Container」を選択します。

コンソールに「New Container」ダイアログが表示されます。

5. 「New Container」ダイアログで、必要な名前を入力して「OK」をクリックします。

注意: 現在の環境で、このコンテナに特定の名前を必要としない場合は、デフォルト名のSSOConfigを使用することをお薦めします。

6. 手順4と5を繰り返して、必要な追加のコンテナを作成します。

手順4: Logon Managerユーザーに対する必要な権限の付与

Logon ManagerユーザーがLogon Managerを使用できるようにするには、次の権限を付与する必要があります。

・ Logon Managerアプリケーション・パーティションに対する読取りアクセス権。この権限によって、同期化中に構成オブジェクトと資格証明を読み取ることができます。

・ People OUに対する書込みアクセス権。この権限によって、同期化中に資格証明オブジェクトを作成することができます。

注意: この手順では、SSOUsersグループがすでに作成されていて、必要なユーザーがグループに追加されていることが前提です。前述の権限は、個々のユーザーではなくSSOUsersグループに追加します。グループを作成し、そのグループにユーザーを割り当てる手順については、付録B: 必要なユーザー・グループの作成を参照してください。

これらの権限を付与するには、次の手順を実行します。

1. ターゲット・サーバーに管理者としてログオンし、コマンド・プロンプトを開きます。

2. 次のコマンドを使用して、SSOUsersグループにLogon Managerアプリケーション・パーティションへの読取りアクセス権を付与します(コマンドは1行であることに注意してください)。

dsacls \\<hostname>:<port>\<sso_partition_dn> /G ?

"<domain>\SSOUsers":gr

3. 次のコマンドを使用して、SSOUsersグループにPeople OUへの書込みアクセス権を付与します(コマンドは1行であることに注意してください)。

dsacls \\<hostname>:<port>\ OU=People,<sso_partition_dn> /G "<domain>\SSOUsers":CCWS

前述のコマンドの変数は、次のとおりです。

・ <hostname> - ターゲットのADAM/AD-LDSインスタンスを実行しているサーバーのURLです。

・ <domain> - ターゲットのドメイン名です。

・ <port> - ターゲットのADAM/AD-LDSインスタンスが接続をリスニングしているポートです。

・ <sso_partition_dn> - Logon Managerアプリケーション・パーティションの完全修飾DNです。

例: ou=ssopartition,dc=ssolab,dc=com

ADAM/AD-LDSシンクロナイザの構成

Logon Manager用のADAM/AD-LDSの準備ができたら、現在の環境用にADAM/AD-LDSシンクロナイザを構成します。テンプレート・クライアント・マシン上でこれらの設定を構成し、エンド・ユーザーへのLogon Managerのデプロイに使用するMSIパッケージに、その構成を含めます。この手順を開始する前に、Logon Manager管理コンソールおよびLogon Managerエージェント(ADAM/AD-LDSシンクロナイザ・プラグインを含む)がインストールされていることを確認します。

注意: ディレクトリの同期が行われる環境では機能しないので、アプリケーション・テンプレートをMSIパッケージに含めないでください。MSIパッケージにテンプレートを直接含める機能は、特別な場合にのみ使用します。かわりに、Logon Managerエージェントによる自動取得用のディレクトリにそれらをプッシュ送信します。

1. Logon Manager管理コンソールを起動します。

2. 左側ペインで、「Global Agent Settings」ノードを右クリックして、コンテキスト・メニューから「Import」→「From Live HKLM」を選択します。

現在のエージェント設定がWindowsのレジストリからコンソールにインポートされます。

3. 「推奨グローバル・エージェント設定」および「推奨管理オーバーライド」の手順に従ってエージェントを構成します。

注意: 設定の横のチェック・ボックスが選択されていない場合は、設定のデフォルト値(チェック・ボックスの右にグレー表示されている値)が使用されます。

4. 後で参照するために、構成をXMLファイルに保存します。「File」メニューから「Save」を選択し、必要なファイル名を入力して「Save」をクリックします。設定を変更する場合は、このXMLファイルをコンソールにロードして元の選択に戻すことができます。

5. 「Tools」メニューから「Write Global Agent Settings to HKLM」を選択します。コンソールによって、変更がレジストリに書き込まれ、エージェントが再起動されます。

6. 次の項に進みLogon Managerの構成を完了します。

Logon Manager構成のテスト

Logon Managerの構成が完了したら、次に示す手順でテストを行い、Logon Managerが正しく機能しない場合はエラーを修正します。

1. Logon Manager管理コンソールを起動します。

2. 左側ペインで、「Global Agent Settings」ノードを右クリックして、コンテキスト・メニューから「Import」→「From Live HKLM」を選択します。

現在のエージェント設定がWindowsのレジストリからコンソールにインポートされます。

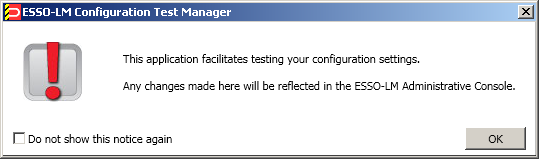

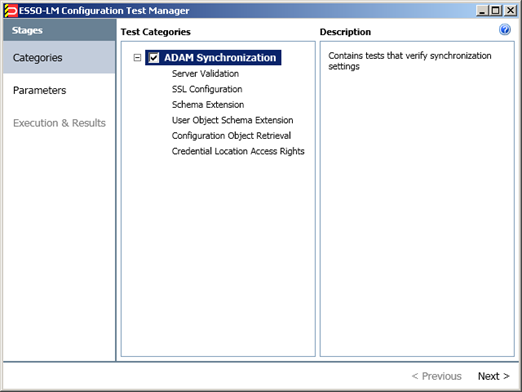

3. 「Tools」メニューから「Test Global Agent Settings」を選択します。

4. 表示される警告を読み、「OK」をクリックして続行します。

5. 「Logon Manager Configuration Test Manager」ウィンドウが表示されます。ウィンドウの手順に従って、構成のテストを行い、エラーがある場合はそれを修正します。各オプションの詳細は、ウィンドウの右上にある「Help」(疑問符のマーク)ボタンをクリックします。

?

?

次のステップ

ベスト・プラクティス: Logon Managerエージェントの構成およびベスト・プラクティス: 大量デプロイメント用のLogon Managerのパッケージ化のガイドを参照して、Logon Managerの構成を完了し、それをエンド・ユーザーのマシンにデプロイします。

この部では、このガイドの前半の説明を補足する資料を示します。

内容は次のとおりです。

・ 付録A: Logon Managerディレクトリ・オブジェクト用の最小管理権限

・ 付録C: Logon Managerのディレクトリ・クラスおよび属性

・ 付録D: Logon ManagerからADAM/AD-LDSへの接続のトラブルシューティング

付録A: Logon Managerディレクトリ・オブジェクト用の最小管理権限

この付録では、Logon Managerが機能するために特定のLogon Managerオブジェクトに付与する必要がある最小管理権限を示します。

注意: この付録の情報は参考用です。デフォルトでは、ADAM/AD-LDSスキーマを拡張すると、Logon Managerによって自動的に適切な権限が設定されます。

必要に応じて、これらの権限を手動で付与し、Microsoft管理コンソールを使用してADAM/AD-LDS内で直接変更できます。

Logon Managerコンテナで必要な最小管理権限

Logon Managerによってテンプレートやポリシーなどの構成項目が格納される各コンテナには、次の管理権限を付与する必要があります。

・ 内容の一覧表示

・ すべてのプロパティの読取り

・ すべてのプロパティの書込み

・ 削除

・ 読取り権限

・ 権限の変更

・ 所有者の変更

・ vGOConfigオブジェクトの作成

・ vGOConfigオブジェクトの削除

・ 組織単位オブジェクトの作成

・ 組織単位オブジェクトの削除

資格証明の監査に必要な最小管理権限

ユーザー資格証明を監査するには、vGOUserDataオブジェクトとvGOSecretオブジェクトに次の管理権限を付与する必要があります。

vGOUserDataオブジェクトの場合:

・ 内容の一覧表示

・ すべてのプロパティの読取り

vGOSecretオブジェクトの場合:

・ 内容の一覧表示

・ すべてのプロパティの読取り

資格証明の削除に必要な最小管理権限

ユーザー資格証明を削除するには、vGOUserDataオブジェクトとvGOSecretオブジェクトに次の管理権限を付与する必要があります。

注意: 資格証明を削除できるユーザーは、自動的にそれらを監査することができます。

vGOUserDataオブジェクトの場合:

・ 内容の一覧表示

・ すべてのプロパティの読取り

・ 削除

・ サブツリーの削除

・ すべての子オブジェクトの削除

vGOSecretオブジェクトの場合:

・ 内容の一覧表示

・ すべてのプロパティの読取り

・ 削除

・ サブツリーの削除

・ すべての子オブジェクトの削除

付録B: 必要なユーザー・グループの作成

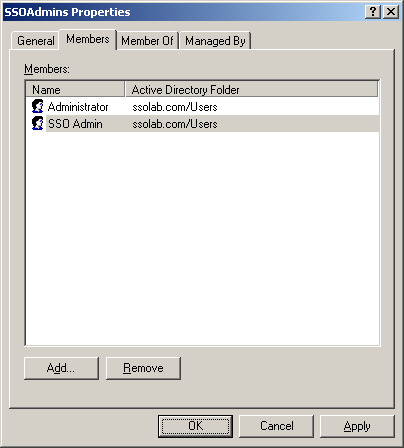

この付録では、ADAM/AD-LDSインスタンスにデプロイされたLogon Managerで使用するため、Active Directory内にSSOAdminsグループとSSOUsersグループを作成する方法について説明します。

・ SSOAdmins。このグループには、ターゲットのADAM/AD-LDSインスタンスに対する管理権限を持つ、2人以上のユーザーが含まれています。また、このグループには、アプリケーション・テンプレートを作成して配置する必要があるユーザーも含まれます。

注意: インスタンスを作成するときは、このグループを管理ユーザー・グループとして指定します。単一ユーザーを指定すると、その単一のアカウントがアクセス不可になった場合に、Logon Managerデプロイメントから自分自身をロックしてしまう危険があります。

・ SSOUsers。このグループには、その他のすべてのLogon Managerユーザーが含まれています。

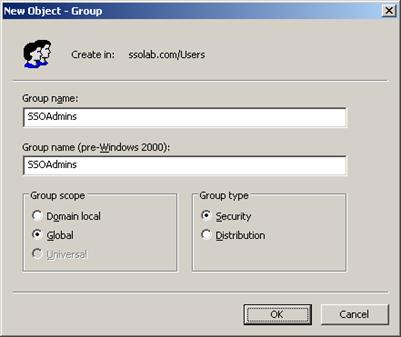

SSOAdminsグループとSSOUsersグループを作成し、このグループに必要なユーザーを配置するには、次の手順を実行します。

注意: この手順では、どのユーザーがどのグループに属するかが決まっており、ターゲット・ユーザー・アカウントがすでに存在していることが前提です。

1. 使用するドメイン・コントローラに管理者としてログオンします。

2. 「Active Directoryユーザーとコンピュータ」コンソール・スナップインを開きます。

3. コンソールで、ターゲット・ドメインを展開し、「ユーザー」ノードを右クリックします。

4. コンテキスト・メニューで、「新規作成」→「グループ」を選択します。

5. 「新規オブジェクト ? グループ」ダイアログで、次の手順を実行します。

a. 前述のグループ名を入力します。

b. 「グローバル」グループ・スコープを選択します。

c. 「セキュリティ」グループ・タイプを選択します。

d. 「OK」をクリックします。

コンソール右側のペインのオブジェクト・リストに、新しいグループが表示されます。

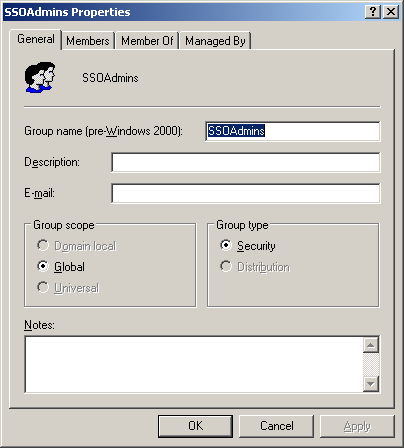

6. オブジェクト・リストで、作成したグループをダブルクリックします。グループのプロパティのダイアログ・ボックスが表示されます。

7. グループのプロパティのダイアログで、次の手順を実行します。

a. 「メンバ」タブを選択します。

b. 「追加」をクリックします。

c. 表示されるダイアログ・ボックスで、次の手順を実行します。

i. ターゲットのユーザー名を入力し、「名前の確認」をクリックして、ユーザー名を確認します。エラーが表示された場合は、スペルミスを訂正し、再度「名前の確認」をクリックします。

ii. ユーザー名が確認できたら、「OK」をクリックします。

d. グループに含める追加ユーザーごとに、手順7bと7cを実行します。

e. グループに必要なユーザーを追加したら、「OK」をクリックして、グループのプロパティのダイアログ・ボックスを閉じます。

8. 手順4から手順7をもう一度実行し、SSOUsersグループを作成して構成します。

付録C: Logon Managerのディレクトリ ・クラスおよび属性

この付録では、スキーマの拡張の際に、Logon Managerによってディレクトリに追加されるディレクトリ・クラス、属性およびアクセス権限について説明します。

vGOUserData

vGOUserDataオブジェクトはアプリケーション資格証明を格納するコンテナです。(資格証明は、タイプvGOSecretのオブジェクトとして格納されます。)

属性:

|

属性名 |

構文 |

フラグ |

|

vGOSecretData |

大/小文字が区別されない文字列 |

Singled Valued、Synchronize |

|

vGORoleDN |

未使用 |

|

|

その他のオプションの属性 |

ou, dn, cn, o |

|

アクセス権限: ユーザーは、自分のユーザー・オブジェクトにある前述の属性に対して、読取りおよび書込みを行うことができます。管理者には完全な権限がありますが、このオブジェクトの暗号化された子(vGOSecret)を読み取ることはできません。

vGOSecret

vGOSecretオブジェクトは、各ユーザーのアプリケーション資格証明を格納するオブジェクトや削除したオブジェクトなど、すべてのユーザーの機密情報を格納します。これは、補助クラスとしてvGOUserDataオブジェクトに追加されます。

属性:

|

属性名 |

構文 |

フラグ |

|

vGOSecretData |

大/小文字が区別されない文字列 |

Singled Valued、Synchronize |

|

vGOSharedSecretDN |

未使用 |

|

|

その他のオプションの属性 |

ou, dn, cn, o |

|

アクセス権限: vGOUserDataオブジェクトから継承されており、すべてのユーザーがこのオブジェクトを読み取ることができますが、所有者のみがこのオブジェクトに書き込むことができ、所有者または管理者のみがこのオブジェクトを削除できます。

vGOConfig

vGOConfigオブジェクトは、アプリケーション・テンプレート、パスワード生成ポリシー、管理オーバーライドなどのLogon Manager構成オブジェクトを格納するコンテナです。

属性:

|

属性名 |

構文 |

フラグ |

|

vGOConfigType |

大/小文字が区別されない文字列 |

Singled Valued、Synchronize |

|

vGOConfigData |

大/小文字が区別されない文字列 |

Singled Valued、Synchronize |

|

vGORoleDN |

未使用 |

|

|

その他のオプションの属性 |

ou, dn, cn, o |

|

アクセス権限: すべてのユーザーには、このオブジェクト内の属性に対して読取り専用権限があります。管理者には完全な権限があります。

vGoLocatorClass

vGOLocatorClassはポインタ・オブジェクト・クラスです。このクラスのオブジェクトは、ユーザー資格証明の格納先をLogon Managerエージェントに伝えます。

属性:

|

属性名 |

構文 |

フラグ |

|

vGOLocatorAttribute |

大/小文字が区別されない文字列 |

Single Valued |

|

その他のオプションの属性 |

dn, cn, o |

|

アクセス権限: すべてのユーザーには、このクラスのすべてのオブジェクトに関して、これらの属性に対する読取り/比較/検索の権限があります。管理者にはすべての権限があります。

付録D: Logon ManagerからADAM/AD-LDSへの接続のトラブルシューティング

Logon ManagerからターゲットのADAM/AD-LDSインスタンスに接続できない場合は、ADSIEditツールを使用して、ADAM/AD-LDSインスタンスに直接接続してみます。それでも接続できない場合、考えられる原因には次のものがあります。

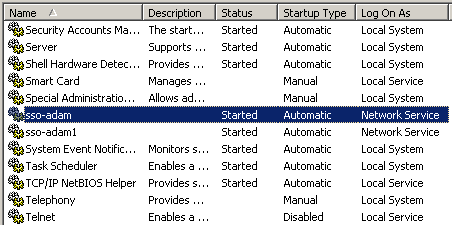

ターゲットのADAM/AD-LDSインスタンスが実行中でない

ADAM/AD-LDSインスタンスは、ターゲット・サーバー上のサービスとして実行しています。次の手順を実行することで、ターゲット・サーバーで、コンピュータの管理MMCスナップインを使用し、ADAM/AD-LDSインスタンスが実行中であるかどうかをチェックします。

1. 「コンピュータの管理」コンソールを開きます。(簡単に開くには、「マイ コンピュータ」で右クリックし、コンテキスト・メニューから「管理」を開きます。)

2. 左側のペインで、「サービス」を選択します。コンソールに、システムにインストールされているサービスのリストが表示されます。

3. リストで、ADAM/AD-LDSインスタンスを検索します。

4. インスタンスのステータスが「停止中」の場合は、次のようにして開始します。

a. インスタンスをダブルクリックします。インスタンスのプロパティのダイアログ・ボックスが表示されます。

b. 「スタートアップの種類」オプションが「自動」に設定されていることを確認します(設定されていない場合は設定します)。

c. 「開始」をクリックし、インスタンスが開始されるのを待ちます。

d. 「OK」をクリックし、プロパティのダイアログ・ボックスを閉じます。

インスタンスのステータスが「開始されました」で、まだ接続できない場合は、誤ったポートを使用してインスタンスに接続していることがあります。詳細は、次の項を参照してください。

ADAM/AD-LDSインスタンスがデフォルト以外のポートで実行されている

カスタム・ポートを使用するようにADAM/AD-LDSインスタンスを構成した場合、ADAM/AD-LDSインスタンスに接続する際に、それらのポートを使用するようにLogon Manager(およびADSIEditなど、その他のソフトウェア)へ指示する必要があります。この問題に対応するには、次の手順を実行します。

・ ターゲットADAM/AD-LDSインスタンスを実行しているポートを調べるには、ADAM/AD-LDSドキュメントを参照してください。

・ Logon ManagerがADAM/AD-LDSへの接続に使用するポートを調べる(および修正する) には、コンソールの「サーバー」フィールドの内容を調べます。Logon Managerは、特定のポート番号(たとえばdc1.company.com:9448)がサーバーURLに追加されている場合を除き、デフォルトのポート(SSL接続の場合は636、非SSL接続の場合は389)を使用します。

ADAM/AD-LDSへの接続に使用したアカウントに必要な権限がない

Logon ManagerがADAM/AD-LDSに接続できないときは、ADAM/AD-LDSへの接続に使用したユーザー・アカウントに必要な権限があるかどうかを確認します。ユーザー・アカウントを調べて権限を設定するには、オペレーティング・システムとADAM/AD-LDSのドキュメントを参照してください。