| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

| Navigationslinks überspringen | |

| Druckansicht beenden | |

|

Oracle Systemverwaltungshandbuch: IP-Services Oracle Solaris 10 1/13 Information Library (Deutsch) |

Teil I Einführung in die SystemAdministration: IP Services

1. Oracle Solaris TCP/IP-Protokollfamilie (Übersicht)

Teil II Administration von TCP/IP

2. Planen Ihres TCP/IP-Netzwerks (Vorgehen)

3. Einführung in IPv6 (Überblick)

4. Planen eines IPv6-Netzwerks (Aufgaben)

5. Konfiguration der TCP/IP-Netzwerkservices und IPv4-Adressierung (Aufgaben)

6. Verwalten von Netzwerkschnittstellen (Aufgaben)

7. Konfigurieren eines IPv6-Netzwerks (Vorgehen)

8. Administration eines TCP/IP-Netzwerks (Aufgaben)

9. Fehlersuche bei Netzwerkproblemen (Aufgaben)

10. TCP/IP und IPv4 im Detail (Referenz)

12. Einführung in DHCP (Übersicht)

13. Planungen für den DHCP-Service (Aufgaben)

14. Konfiguration des DHCP-Services (Aufgaben)

15. Verwalten von DHCP (Aufgaben)

16. Konfiguration und Administration des DHCP-Clients

17. DHCP-Fehlerbehebung (Referenz)

18. DHCP - Befehle und Dateien (Referenz)

19. IP Security Architecture (Übersicht)

20. Konfiguration von IPsec (Aufgaben)

Schützen des Datenverkehrs mit IPsec (Übersicht der Schritte)

Schützen von Datenverkehr mit IPsec

So sichern Sie Datenverkehr zwischen zwei Systemen mit IPsec

So schützen Sie einen Webserver vor NonWeb-Verkehr mit IPsec

So zeigen Sie die IPsec-Richtlinien an

So erzeugen Sie Zufallszahlen auf einem Oracle Solaris-System

So erstellen Sie manuell IPsec-Sicherheitszuordnungen

So prüfen Sie, ob Pakete mit IPsec geschützt sind

How to Configure a Role for Network Security

Verwalten von IKE- und IPsec-Services

Schützen eines VPN mit IPsec (Übersicht der Schritte)

Beschreibung der Netzwerktopologie für IPsec-Aufgaben zum Schützen eines VPN

So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus mithilfe von IPv4

So schützen Sie ein VPN mit einem IPsec-Tunnel im Tunnelmodus mithilfe von IPv6

So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus mithilfe von IPv4

So schützen Sie ein VPN mit einem IPsec-Tunnel im Transportmodus mithilfe von IPv6

21. IP Security Architecture (Referenz)

22. Internet Key Exchange (Übersicht)

23. Konfiguration von IKE (Aufgaben)

24. Internet Key Exchange (Referenz)

25. IP Filter in Oracle Solaris (Übersicht)

27. Einführung in IPMP (Übersicht)

28. Administration von IPMP (Aufgaben)

Teil VI IP Quality of Service (IPQoS)

29. Einführung in IPQoS (Übersicht)

30. Planen eines IPQoS-konformen Netzwerks (Aufgaben)

31. Erstellen der IPQoS-Konfigurationsdatei (Aufgaben)

32. Starten und Verwalten des IPQoS (Aufgaben)

33. Verwenden von Flow Accounting und Erfassen von Statistiken (Aufgaben)

In Oracle Solaris kann ein VPN konfiguriert werden, das durch IPsec geschützt ist. Tunnel können im Tunnelmodus oder im Transportmodus erstellt werden. Tunnelmodus kann mit den IPsec-Implementierungen anderer Anbieter zusammenarbeiten. Der Transportmodus kann mit früheren Versionen von Solaris OS zusammenarbeiten. Eine Beschreibung der Tunnelmodi finden Sie unter Transport- und Tunnelmodi in IPsec.

IPsec im Tunnelmodus bietet eine genauere Kontrolle des Verkehrs. Im Tunnelmodus können Sie für eine interne IP-Adresse den gewünschten Schutz bis hin zu einem einzelnen Port zuweisen.

Beispiele von IPsec-Richtlinien für Tunnel im Tunnelmodus finden Sie unter Beispiele für den Schutz eines VPN mit IPsec mithilfe des Tunnelmodus.

Verfahren zum Schützen von VPNs finden Sie unter Schützen eines VPN mit IPsec (Übersicht der Schritte).

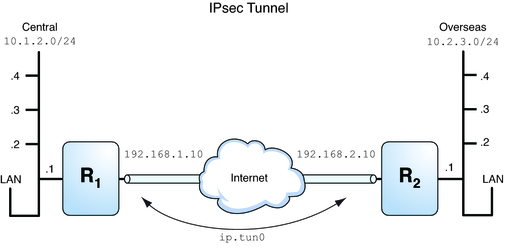

Abbildung 20-1 IPsec-Tunneldiagramm

In den folgenden Beispielen wird davon ausgegangen, dass der Tunnel für alle Subnetze der LANs konfiguriert ist:

## Tunnel configuration ## # Tunnel name is ip.tun0 # Intranet point for the source is 10.1.2.1 # Intranet point for the destination is 10.2.3.1 # Tunnel source is 192.168.1.10 # Tunnel destination is 192.168.2.10

Beispiel 20-6 Erstellen eines Tunnels, den alle Subnetze verwenden können

In diesem Beispiel kann der gesamte Verkehr von den lokalen LANs des LAN Central in Abbildung 20-1 über Router 1 zu Router 2 getunnelt werden, dann wird der Verkehr allen lokalen LANs des LAN Overseas zugestellt. Dieser Verkehr wird mit AES verschlüsselt.

## IPsec policy ##

{tunnel ip.tun0 negotiate tunnel}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}Beispiel 20-7 Erstellen eines Tunnels, der nur zwei Subnetze miteinander verbindet

In diesem Beispiel wird nur der Verkehr zwischen Subnetz 10.1.2.0/24 des LAN Central und Subnetz 10.2.3.0/24 des LAN Overseas getunnelt und verschlüsselt. Da keine weiteren weiterer IPsec-Richtlinien für Central vorhanden sind, wird Verkehr an Router 1 abgeworfen, wenn das LAN Central versucht, Verkehr für andere LANs über diesen Tunnel zu routen.

## IPsec policy ##

{tunnel ip.tun0 negotiate tunnel laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs aes encr_auth_algs sha1 shared}Beispiel 20-8 Erstellen eines Tunnels für sendmail-Verkehr nur zwischen zwei Subnetzen

In diesem Beispiel wird ein Tunnel ausschließlich für sendmail-Verkehr erstellt. Der Verkehr wird von 10.1.2.0/24 des LAN Central an der E-Mail-Server im Subnetz 10.2.3.0/24 des LAN Overseas zugestellt. Die E-Mails werden mit Blowfish verschlüsselt. Die Richtlinien gelten für den remoten und den lokalen E-Mail-Port. Die Richtlinie rport schützt E-Mail, die Central an den remoten E-Mail-Port von Overseas sendet. Die Richtlinie lport schützt E-Mail, die Central von Overseas am lokalen Port 25 empfängt.

## IPsec policy for email from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 25

laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}## IPsec policy for email from Overseas to Central ##

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 25

laddr 10.1.2.0/24 raddr 10.2.3.0/24}

ipsec {encr_algs blowfish encr_auth_algs sha1 sa shared}Beispiel 20-9 Erstellen eines Tunnels für den FTP-Verkehr aller Subnetze

In diesem Beispiel schützt die IPsec-Richtlinie die FTP-Ports in Abbildung 20-1 mit AES für alle Subnetze des LAN Central zu allen Subnetzen des LAN Overseas. Diese Konfiguration arbeitet im aktiven FTP-Modus.

## IPsec policy for outbound FTP from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 21}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 20}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}## IPsec policy for inbound FTP from Central to Overseas ##

{tunnel ip.tun0 negotiate tunnel ulp tcp lport 21}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}

{tunnel ip.tun0 negotiate tunnel ulp tcp rport 20}

ipsec {encr_algs aes encr_auth_algs sha1 sa shared}