目次

Provisioning Gateway Administrative Consoleの概要

Provisioning Gateway Administrative Consoleへのアクセス

Provisioning Gateway Management Consoleへのアクセス権の付与

Logon ManagerおよびProvisioning Gateway Agentのインストール

Provisioning Gatewayのサーバー側インストールの検証

Provisioning Gateway IISサーバーの構成

「Settings」>「Web Service Account」

「Settings」> 「Template Mapping」

「Users」>「Manage SSO Users」>「Add New Logon」

「Users」>「Manage SSO Users」>「Delete SSO User」

「Users」>「Manage SSO Users」>「Delete Logon」

「Users」>「Manage SSO Users」>「Cancel Request」

「Users」>「Manage SSO Users」>「Modify Logon」

「Users」>「Manage SSO Users」>「Edit User」

「 Reports & Logs」>「 Event Log」

「 Reports & Logs」>「 Status Request」

「 Reports & Logs」>「 Generate Report」

Microsoft Certificate Authorityのインストール

『Oracle Fusion Middleware Provisioning Gateway管理者ガイド』では、各ユーザーのLogon Manager 資格証明ストア内で、アプリケーションの資格証明の追加、変更および削除をリモートから直接実行可能にすることによって、ローカルの資格証明取得の必要がなくなり、ユーザーはターゲット・アプリケーションにすぐにアクセスできるようになるためのProvisioning Gateway Administrative Consoleの使用方法について説明します。

このガイドは、Provisioning Gatewayの計画、実装およびデプロイメントを担当する、経験豊富な管理者を対象としています。管理者は、シングル・サインオンの概念を理解し、Internet Information Services、Windowsレジストリ設定およびOracle Enterprise Single Sign-On Administrative Consoleに精通していることが求められます。また、インストールおよび構成手順を実行する担当者は、会社のシステム標準を熟知している必要があります。

Oracleサポート・サービスでは、My Oracle Supportを通して電子支援サービスを提供しています。詳細情報は(http://www.oracle.com/support/contact.html)か、聴覚に障害のあるお客様は(http://www.oracle.com/accessibility/support.html)を参照してください。

詳細は、このリリースのOracle Enterprise Single Sign-On Suiteドキュメント・セットの他のドキュメントを参照してください。

Oracle Enterprise Single Sign-On Suite

リリース・ノート

インストレーション・ガイド

管理者ガイド

セキュア・デプロイメント・ガイド

ユーザーズ・ガイド

Oracle Enterprise Single Sign-On Logon Manager

ディレクトリ・ベースのリポジトリでのLogon Managerのデプロイ

Logon Managerアプリケーション・テンプレートの構成および診断

Oracle Enterprise Single Sign-On Provisioning Gateway

管理者ガイド

コマンドライン・インタフェース・ガイド

Oracle Identity Managerコネクタ・ガイド

Sun Java System Identity Managerコネクタ・ガイド

IBM Tivoli Identity Managerコネクタ・ガイド

Oracle Enterprise Single Sign-On Universal Authentication Manager

管理者ガイド

ユーザーズ・ガイド

このマニュアルでは次の表記規則を使用します。

|

表記規則 |

意味 |

|

太字 |

太字は、操作に関連するGraphical User Interface要素、または本文中で定義されている用語および用語集に記載されている用語を示します。 |

|

イタリック |

イタリックは、ユーザーが特定の値を指定するプレースホルダ変数を示します。 |

|

固定幅 |

固定幅フォントは、段落内のコマンド、URL、サンプル内のコード、画面に表示されるテキスト、または入力するテキストを示します。 |

Provisioning Gateway Administrative Consoleの概要

管理者は、Provisioning Gateway Administrative Consoleを使用して、Provisioning Gateway Webサービスから情報を設定、収集および管理できます。Provisioning Gateway Administrative Consoleからは、次のモジュールにアクセスできます。

・ Settings

・ Users

・ Reports & Logs

Provisioning Gateway Administrative Consoleへのアクセス

Webブラウザを開き、次のURLを入力します。

https://yourserverhost/v-go pm console/logon.aspx

yourserverhostは、Provisioning Gatewayをインストールしたサーバーの名前です。

Provisioning Gateway Administrative Consoleのログオン・ページが開きます。

バージョン情報

バージョン情報モジュールでは、インストールされたProvisioning GatewayおよびMicrosoft .NET Frameworkのバージョンについての情報が提供されます。

・ Product Version: インストールされているProvisioning Gatewayのバージョンを示します。

・ .Net Framework: インストールされている.Net Frameworkのバージョンを示します。

ログオン資格証明を入力してProvisioning Gateway Webサービスにアクセスし、「Log On」をクリックします。

ユーザー名およびパスワードは、ディレクトリ認証資格証明と同じにする必要があります。

たとえば、Active DirectoryまたはAD LDS (ADAM)の場合、ユーザー名は、domainname\usernameという形式にする必要があります。

SunまたはIBMの場合、ユーザー名は、uid=usernameという形式になります。

|

|

Provisioning Gatewayサーバーでは、アクセス可能な資格証明のみが認識されます。ADまたはAD LDS (ADAM)の場合、これらの認識される資格証明はドメイン・アカウントです。SunおよびIBMの場合は、このアカウントが記憶域に存在している必要があります。記憶域が定義されていない場合、このアカウントは、Webサービスが実行されているサーバーのローカル・アカウントに対して認証されます。 |

Provisioning Gatewayは、デフォルトのセキュリティ設定を変更せずに実行できます。一部の設定を変更すると、セキュリティを強化できます。

Provisioning Gatewayのセキュリティ設定は、Microsoft .Net FrameworkのASP.NET構成の設定を使用して編集できます。その後、これらの設定の変更は、Provisioning Gatewayの次の構成ファイルに反映されます。

・ <local directory>\Provisioning Gateway\Service\web.config

・ <local directory>\Provisioning Gateway\Console\web.config

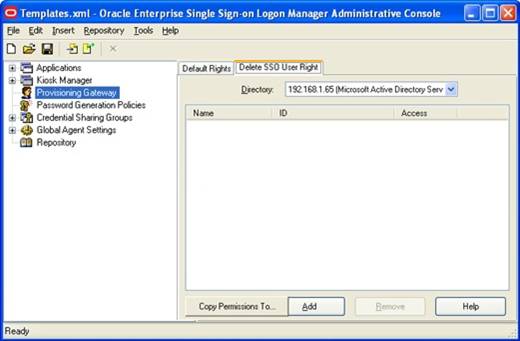

Provisioning Gateway Management Consoleへのアクセス権の付与

デフォルトでは、すべてのユーザーのProvisioning Gateway Management Consoleへのアクセスが拒否されます。Oracle Enterprise Single Sign-On Administrative Consoleを使用して、ユーザーにプロビジョニング権限を割り当てることができます。ユーザーに対して次のアクションを実行できます。

・ ユーザーにログオンをプロビジョニング(資格証明を追加、変更、削除)します。テンプレートの「Provisioning」タブで、これらの権限を割り当てます。

・ SSOユーザーを削除します。Provisioning Gatewayノードの「 Delete SSO User Right」で行います。

これらの設定を構成し、リポジトリに公開して、ユーザーにProvisioning Gateway Management Consoleへのアクセス権を付与します。

これらの設定の使用方法の詳細は、『Oracle Enterprise Single Sign-On Suite管理者ガイド』を参照してください。

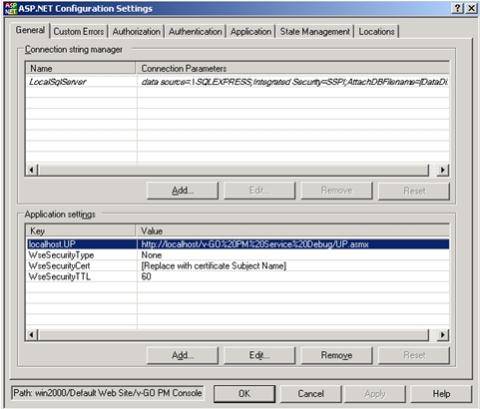

デフォルトでは、Provisioning Gateway Webサービスで3DES暗号化が使用されます。セキュリティを強化するには、暗号化をAESに変更できます。この機能を有効にするには、Oracleのサービス・プロパティの設定を編集する必要があります。

1. 「コントロール パネル」 > 「インターネット インフォメーション サービス」に移動します。

2. 「Provisioning Gateway Service」Webサイトをクリックします。「プロパティ」を選択します。

3. 「ASP.NET」タブをクリックします。ASP.NETのバージョンが2.0.xに設定されていることを確認します。(2.0に設定されていない場合は、設定を変更して「適用」をクリックします。)「構成の編集」をクリックします。

4. 「ASP.NET構成の設定」ダイアログ・ページで、「EncryptionAlgorithm」を選択し、「編集」をクリックします。

5. 「値」フィールドの「3DES」を「AES_256」に置き換えます。この値によって、Provisioning Gateway ServiceでAES暗号化メソッドが使用されるようになります。

テストの目的で、Provisioning Gateway Consoleのプロパティ内のlocalhost.UPキーを変更してSSLを有効にできます。

1. 「ASP.NET構成の設定」ダイアログ・ページで、「localhost.UP」を選択し、「編集」をクリックします。

2. 「コントロール パネル」 > 「インターネット インフォメーション サービス」に移動します。「Provisioning Gateway Console」Webサイトをクリックします。「プロパティ」を選択します。

3. 「ASP.NET」タブをクリックします。ASP.NETのバージョンが2.0.xに設定されていることを確認します。(2.0に設定されていない場合は、設定を変更して「適用」をクリックします。)「構成の編集」をクリックします。

4. 「値」フィールドで、https://localhost/Provisioning Gateway Service/UP.asmxと入力して、http://localhost/Provisioning Gateway Service/UP.asmxと置き換えます。

5. IIS内のProvisioning Gatewayサービスのプロパティを編集してSSLを無効にできます。

Oracle Enterprise Single Sign-On Provisioning Gateway (Provisioning Gateway)をインストールする際、Provisioning Gatewayが正常に機能するように、ドメイン・レベルで特定のサービス・アカウントを作成する必要があります。このガイドでは、Active Directory内の特定のオブジェクトへの特定の権限セットを持つアカウントを作成することで、セキュリティを強化する方法を説明します。

セキュリティを強化するには、このサービス・アカウントをドメイン・ユーザー・グループのメンバーとして作成することをお薦めします。(このドキュメントでは、サービス・アカウントはPMSERVICEという名前ですが、任意の命名規則に従うことができます。)

このドキュメントの手順では、次の方法を説明します。

・ ドメイン・ユーザー・グループのメンバーとしてサービス・アカウント(PMSERVICE)を作成する方法

・ Active Directory内の特定のオブジェクトへの特定の権限セットをサービス・アカウントへ付与する方法

・ Oracle Enterprise Single Sign-On Administrative Consoleを構成する方法

・ プロビジョニングのテンプレートを作成する方法

・ ユーザーをプロビジョニングする方法

|

|

また、PMSERVICEアカウントも、Provisioning Gatewayサーバー側のコンポーネントがインストールされているIISサーバーのローカル管理者グループのメンバーである必要があります。 Logon Managerのインストールに関する特定のタスク、スキーマの拡張、ソフトウェアのインストールおよびActive Directory内の特定の権限の変更を完了するには、ドメイン管理およびスキーマ管理権限を持つアカウントが必要です。 |

このガイドは、Provisioning GatewayおよびOracle Enterprise Single Sign-On Logon Manager (Logon Manager)のインストール、構成およびメンテナンスを担当する、経験豊富な管理者およびソフトウェア・エンジニアを対象としています。管理者は、次のMicrosoft製品および技術のインストール、構成、メンテナンスおよびトラブルシューティングに精通していることが求められます。

・ Windows® Server 2003

・ Microsoft Active Directory

・ Microsoft Internet Information Server (バージョン6.0)

・ Oracle Enterprise Single Sign-On Administrative ConsoleとLogon Manager Agentのインストール、スキーマ拡張およびOracle Enterprise Single Sign-On Administrative Consoleを介したProvisioning Gateway Agentの構成を含むMicrosoft Active Directory環境のOracle Logon Managerソフトウェア

Microsoft社は、ドメイン・コントローラにInternet Information Server (IIS)をインストールすることを推奨しています。Oracleでは、ドメイン・コントローラではなく、メンバー・サーバーにProvisioning Gatewayのサーバー側コンポーネントをインストールすることをお薦めします。

このドキュメントに示す手順および推奨事項は、目的の結果が得られるように制御された環境でテストされています。作業環境にできるだけ近い非本番環境でこれらの手順をテストすることをお薦めします。

このドキュメントに示す手順には、ドメイン全体に影響する可能性がある変更が含まれています。大規模な企業には、特別なポリシー、信頼、継承問題、イントラサイトやインターサイトのレプリケーション問題が存在するため、実際の環境外で完全にテストすることはできません。

多数のユーザーに影響を与える可能性のある問題と同様に、インストール、構成およびメンテナンスの担当者がこの製品をテストおよびデプロイする賢明かつ慎重な方法をお薦めします。

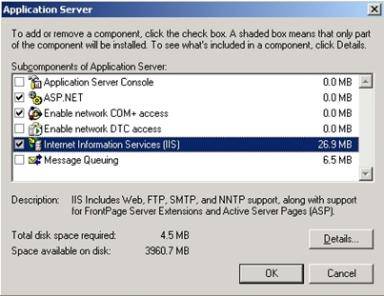

Provisioning Gatewayのサーバー側コンポーネントをインストールするには、次の手順を実行します。

1. ドメイン・コントローラで、ターミナル・サーバー・セッションからドメイン・コントローラまたはActive Directoryとコンピュータがスナップ・インストールされているワークステーションを介して、PMSERVICEというアカウントを作成します。

2. アカウントにセキュアなパスワードを指定します。

3. このアカウントの次回のログオン時にパスワードの変更が不要であることを確認します。このアカウントは、ドメイン・ユーザー・グループのメンバーである必要があります。

4. ドメインのメンバー・サーバーで、ドメイン・レベルの管理者としてそのマシンにログオンします。

5. アプリケーション・サーバー・ダイアログ・ボックスで、Internet Information Server 6.0およびASP.NETコンポーネントがインストールされていることを確認します。

|

|

Microsoft Webサイトから手動で.NET frameworkバージョン2.0をダウンロードして、インストールできます。 |

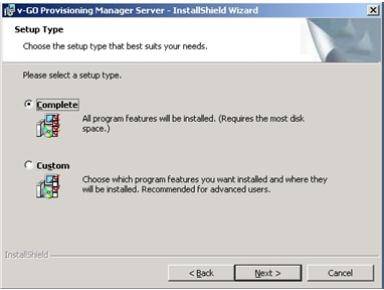

6. Provisioning Gatewayサーバー側コンポーネントのインストール中に検討する特別な構成およびオプションはありません。エンド・ユーザー・ライセンス契約に同意してからデフォルトを受け入れます。

7. 「Setup Type」ダイアログで、「Complete」を選択します。

|

|

インストール・プロセスの一部として、サービスに起動および停止時に、このサーバーで1つ以上のDOSウィンドウが一瞬表示されます。これは、インストール・プロセス中の正常な動作です。 |

Logon ManagerおよびProvisioning Gateway Agentのインストール

1. ドメイン内のワークステーションで、Logon Managerをインストールおよび構成します。Oracle Enterprise Single Sign-On Administrative Console、Logon Manager Agentをインストールして、スキーマを拡張します。詳細は、『Logon Managerインストレーションおよびセットアップ・ガイド』を参照してください。

2. Logon Managerが正常に動作していることを確認します。

3. Provisioning GatewayをインストールしたワークステーションにProvisioning Gatewayクライアント側コンポーネントをインストールします。詳細は、『Provisioning Gatewayインストレーションおよびセットアップ・ガイド』を参照してください。

|

|

ワークステーションにLogon Manager Agentをデプロイする場合、Provisioning Gatewayクライアント側コンポーネントをLogon Managerが存在する各ワークステーションにデプロイする必要があります。 |

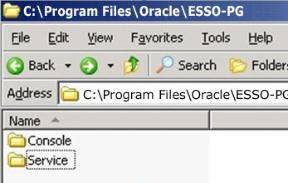

Provisioning Gatewayのサーバー側インストールの検証

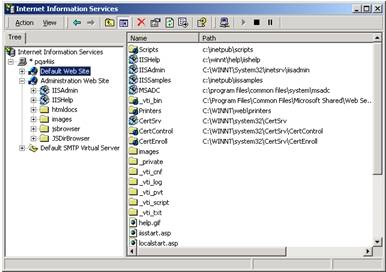

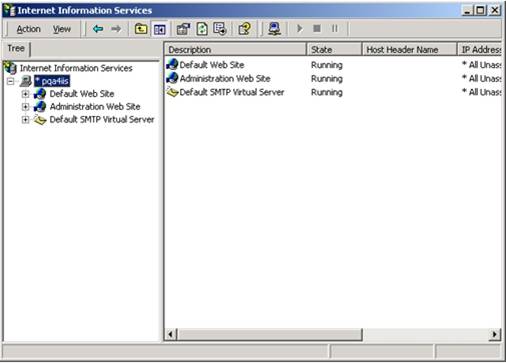

IISメンバー・サーバーにProvisioning Gatewayのサーバー側コンポーネントを正常にインストールしたことを検証するには、次を確認します。

・ IIS Manager内の仮想ディレクトリ

・ サーバーのC:\Program Files\Oracleディレクトリのフォルダおよびファイル

これらのエンティティの例を次の図に示します。

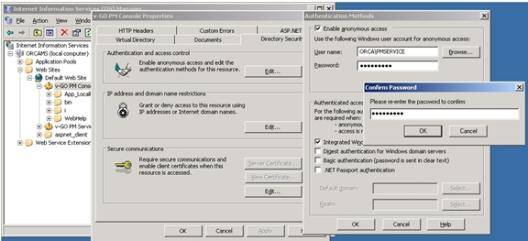

Provisioning Gateway IISサーバーの構成

Provisioning Gatewayサーバー側コンポーネントが正常に動作するためには、Oracleサーバー側コンポーネントが存在するIISサーバーで、PMSERVICEアカウントをローカル管理者グループのメンバーにする必要があります。

1. Provisioning Gateway IISメンバー・サーバーで、コンピュータ管理グループの「Local Users and Groups」アイコンをクリックします。

2. PMSERVICEアカウントを追加します。

3. Internet Information Serverを開き、デフォルトのWebサイトを開きます。

4. Provisioning Gateway Management ConsoleおよびProvisioning Gatewayサービス仮想ディレクトリに移動します。両方のディレクトリで、PMSERVICEアカウントを匿名アクセス可能にします。

5. RUN行から、iisresetと入力して、IISサービスを再起動します。

次の手順として、ドメイン・コントロールのActive Directory内の特定のコンテナへの特別な権限をPMSERVICEアカウントに付与します。Active Directoryには、PMSERVICEアカウントは単に通常にユーザー・アカウントであることに注意してください。

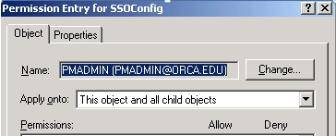

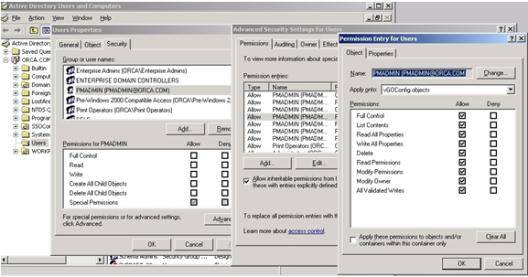

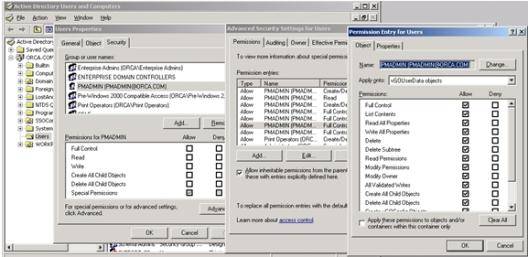

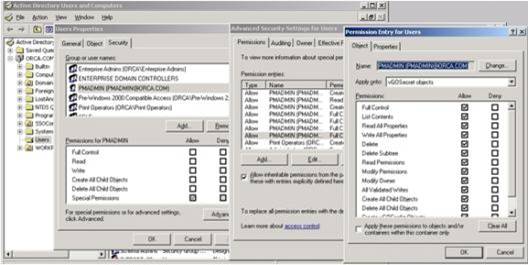

特別な権限を付与するには、次の手順を実行します。

1. 「 Permission Entry for SSOConfig」ダイアログ・ボックスで、次の図に示すように、SSOConfigコンテナ(アプリケーション・テンプレートが格納されているコンテナ)への読取り専用アクセス権をPMSERVICEアカウントに付与します。

|

|

ユーザーを含む組織内に存在する各組織単位に対して、手順2から8を繰り返す必要があります。 |

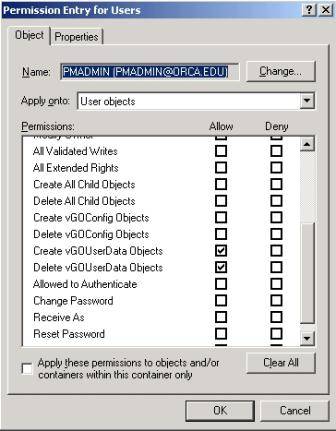

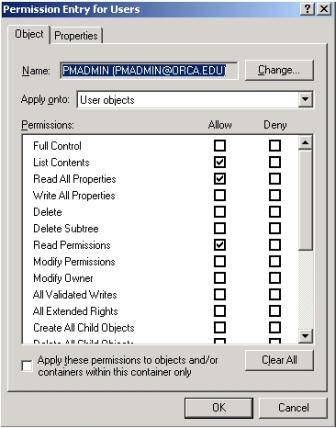

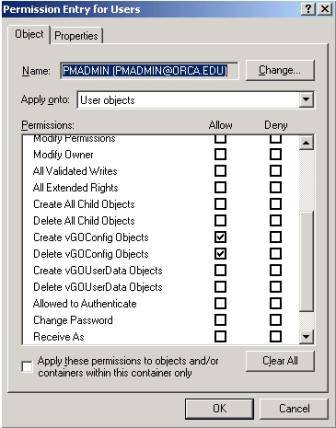

2. 「Permission Entry for the Users container」で、ユーザー・オブジェクトに適用されるALLOW権限をPMSERVICEに付与します(Create vGOUserDataオブジェクトおよびDelete vGOUserDataオブジェクトに関連するため)。

3. コンテンツのリスト、すべてのプロパティの読取りおよびユーザー・オブジェクト・コンテナの読取り権限を付与します。

4. ユーザー・オブジェクトに適用されるALLOW権限を付与します(Create vGOConfigオブジェクトおよびDelete vGOConfigオブジェクトに関連するため)。

\xA0

5. vGOConfigオブジェクトに適用するために、PMSERVICEアカウントにFULL CONTROLを付与します。

\xA0

\xA0

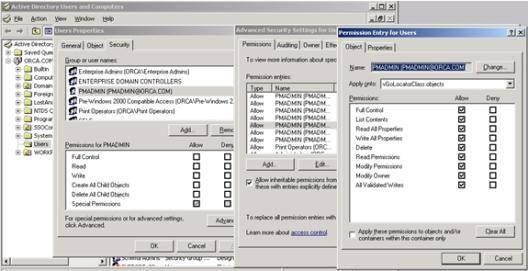

6. vGOLocatorClassオブジェクトに適用するために、PMSERVICEアカウントにFULL CONTROLを付与します。

7. vGOUserDataオブジェクトに適用するために、PMSERVICEアカウントにFULL CONTROLを付与します。

8. vGOSecretオブジェクトに適用するために、PMSERVICEアカウントにFULL CONTROLを付与します。

通常のドメイン・ユーザー(ADリポジトリへの管理権限がないユーザー)が他のユーザーのプロビジョニングできようにする場合、ADでセキュリティ・グループを作成する必要があります。このマニュアルで説明するように、この新しいグループに権限を付与します。PM Consoleを使用してプロビジョニング・アクティビティを表示できるようにするユーザーの名前をこのグループに追加します。

|

|

Provisioning Gatewayサービス・ユーザー・アカウントは、デフォルトでこのセキュリティ・グループに含まれている必要があります。 |

ユーザー・グループの作成の詳細は、『Provisioning Gateway管理者ガイド』を参照してください。

「Settings」>「Web Service Account」

「Web Service Account」ページを使用して、IIS Webサービス用の匿名ログオンを設定または変更します。Provisioning Gateway Webサービスは、このドメイン・アカウントとして実行します。「Web Service Account」ダイアログ・ボックスに、現行の匿名ログオン・アカウントおよびこのアカウントを変更するためのログオン・フォームが表示されます。

|

|

アカウントを変更するには、Provisioning Gateway Consoleに対してProvisioning Gateway Webサーバーの管理者グループのメンバーとして認証される必要があります。 |

Webサービス・アカウントには、次の権限が必要です。

・ レジストリ・パスHKLM\Software\Passlogixに対する読取り権限および書込み権限

・ 記憶域に対する接続権限、読取り権限および書込み権限(ADまたはAD LDS (ADAM)の場合)

Webサービス・アカウントを変更するには、アカウントのユーザー名(Domain\Usernameという形式)およびパスワードを入力し、パスワードを確認して「Save」をクリックします。

「Storage」ページを使用して、Provisioning Gatewayデータのリポジトリとして使用されるディレクトリ・サービス(Oracle Internet Directory、Microsoft Active Directory、Microsoft AD LDS (ADAM)、IBM LDAP DirectoryまたはSun Directory Server)の接続設定を表示または変更します。

アスタリスク(*)が付いたフィールドは必須です。

変更が完了したら、「Save Changes」をクリックして、Provisioning Gatewayに新しい設定を適用します。記憶域の設定を保存すると、Provisioning Gatewayに対する再認証を求められます。

このページの情報は、暗号化され、HKLM\Software\Passlogix\PM\Server\Storageの下のレジストリに保存されます。

|

設定 |

値 |

|

*Storage Type |

次のいずれかの記憶域の場所を選択します。 ・ Oracle Internet Directory ・ Oracle Directory Server Enterprise Edition ・ Oracle Virtual Directory ・ Sun Directory Server ・ Microsoft Active Directory ・ Microsoft AD LDS (ADAM) ・ IBM LDAP Directory ・ Novell eDirectory |

|

*Server |

サーバーの名前またはIPアドレスのいずれかを入力します。 |

|

*Root DN |

ルート・ディレクトリ。たとえば、DC=mydir,DC=comなどです。 |

|

次の設定は、Oracle Directories、Active Directory、IBM LDAP Directory、Novell eDirectoryおよびSun Directory Serverの記憶域でのみ使用します。 |

|

|

*User Path(s) |

ユーザー・アカウントの場所を示す完全修飾されたパス。検索するパスの数に制限はありません。パスは、セミコロン(;)で区切られていて、入力した順序で検索されます。たとえば、CN=users,DC=mydir,DC=comなどです。 |

|

次の設定は、Active DirectoryまたはAD LDS (ADAM)(あるいはその両方)の記憶域でのみ使用します。 |

|

|

Prepend Domain |

このオプションは、ユーザーのコンテナに名前を付ける際にユーザー名にユーザーのドメインを追加できるようにする場合に選択します。たとえば、ドメインpasslogixおよびユーザーjameskの場合、コンテナは、このフラグを無効にするとjameskと名付けられ、このフラグを有効にするとpasslogix.jameskと名付けられます。 |

|

次の設定は、Active Directoryの記憶域でのみ使用します。 |

|

|

Locate in User |

Active Directoryユーザー・オブジェクトの下のProvisioning Gatewayユーザー・データを検索できるようにする場合に選択します。 |

|

次の設定は、Sun LDAP の記憶域でのみ使用します。 |

|

|

User Prepend |

ディレクトリのユーザー・オブジェクトのユーザーのネーミング属性を指定します。この設定は、ユーザー・オブジェクトの相対識別名(RDN)の作成に使用します。一般的な値は、"CN"または"UID"です。 |

|

次の設定は、Oracle Directories、IBM LDAP Directory、Novell eDirectoryまたはSun Directory Serverの記憶域でのみ使用します。 |

|

|

*Connect as User |

ディレクトリ管理者のユーザー名。 |

|

*Password |

ディレクトリ管理者のパスワード。 |

|

次の設定は、Oracle Directories、Active Directory、IBM LDAP Directory、Novell eDirectoryまたはSun Directory Serverの記憶域でのみ使用します。 |

|

|

Use secure connection (SSL) |

Secure Socket Layerを有効にする場合に選択します。 |

|

構成オブジェクトまたはロール/グループのサポートを使用する場合は、ディレクトリのすべての記憶域タイプで次の設定を使用します。 |

|

|

Use configuration objects instead of application list |

アプリケーション構成リスト(entlistsとも呼ばれる)のかわりに、構成オブジェクト(OC)を使用できるようにする場合に選択します。 Provisioning Gatewayサーバーでは、ディレクトリ内のプロビジョニング・オブジェクトを検索することによって、プロビジョニング・クライアントのアクセス制御権が取得されます。アクセス可能なオブジェクトのみが検出されます。 |

|

Role/Group support |

管理ユーザーのロール/グループ・ベースのアクセス制御を有効にする場合に選択します。ロール/グループのサポートを有効にすると、構成オブジェクトのサポートが有効になります。 ロール/グループのサポートを有効にする場合は、権限を指定する必要があります。権限を指定しない場合、デフォルトでは、すべてのユーザーおよびグループによるすべてのアクションへのアクセスが拒否されます。 権限の設定については、「ロールおよびグループのサポートの設定」を参照してください。 |

|

Configuration and role/group objects root DN |

構成オブジェクトおよびプロビジョニング・オブジェクトの検索を開始する場所を指定します。指定した場所から下方向に検索が行われます。たとえば、ou=vgoconfig、dc=test2003,dc=com、dc=passlogix,dc=comなどです。 このコンテナへのパスには、これらの記憶域設定の入力の前に、少なくとも1つのテンプレートが存在するか含んでいる必要があります。テンプレートは、そのパスではなくサブパスに存在することもできます。このコンテナが存在しない場合、エラー・メッセージが表示されます。 権限の設定については、「ロールおよびグループのサポートの設定」を参照してください。 |

「Event Log」ページを使用して、イベントの記録先のサーバーを構成します。変更が完了したら、「Save Changes」をクリックして、Provisioning Gatewayに新しい設定を適用します。

|

設定 |

値 |

|

Database Type |

使用しているデータベースを選択します。 ・ Oracle Database ・ Microsoft SQL Server ・ Syslogデーモン Syslogデーモンはデータベースではありませんが、デーモンにイベントを送信するには、「Event Log Settings」ページの「 Database Type」ドロップダウン・リストから選択します。Syslogデーモンに設定するパラメータはありません。インストール後に手動で構成を行います。詳細は、『Oracle Enterprise Single Sign-On Suite管理者ガイド』を参照してください。 |

|

次の設定は、Oracle Databaseでのみ使用します。 |

|

|

Connection String |

データベース接続文字列を入力します。 Provider=[OLE DB Provider] ;Data Source=[SID]; User Id=/; MicrosoftのOracle OLE Providerの場合: Provider=MSDAORA ;Data Source=ORCL; User Id=/; |

|

次の設定は、Microsoft SQL Serverデータベースでのみ使用します。 |

|

|

Server |

イベントの記録先のサーバーの名前を入力します。このマシンで、SQL Serverが実行されている必要があります。ただし、Provisioning Gatewayデータベースが存在している必要はありません。このサーバーをProvisioning Gatewayではじめて使用する場合は、Provisioning Gatewayデータベースが作成されるように、「Initialize Event Log」ボックスを選択する必要もあります。 現在のマシンを指定するためにサーバーのIPアドレスを使用することはできません。実際のマシンの名前を使用する必要があります(pdevrx2など)。 ローカル・マシンをlocalhostという名前で表すことはできません。マシンの名前を使用する必要があります。 |

|

次の設定は、Oracle DatabaseおよびSQLデータベースで使用します。 |

|

|

Initialize Event Log |

この設定を有効にすると、指定したサーバーにProvisioning Gatewayデータベースが作成されます。データベースがすでに存在する場合は、そのデータベース内のすべての既存データが消去されます。通常、この設定は、初回のインストール時およびデータベース内のログ・エントリを消去する場合に使用します。この設定は保存されません。 |

「Settings」> 「Template Mapping」

このページを使用して、Logon ManagerテンプレートをOracle Privileged Accounts Manager (OPAM)ターゲットにマップします。

|

|

次のいずれかの機能を実行するには、Oracle Enterprise Single Sign-On Administrative Consoleで「Map Template」権限が付与されている必要があります。 |

1. 「Targets」ウィンドウでは、使用可能なすべてのOPAMターゲットの名前と、それにマップされているテンプレートがある場合は、その名前がカッコで囲まれて表示されます。

2. ターゲットを選択し、「Edit」ボタンをクリックして、ターゲットのマッピング・プロパティを編集します。

3. テンプレート・マッピングの「Edit」ダイアログで、OPAMターゲットにマップするテンプレートを選択します。テンプレートがすでにターゲットにマップされている場合は、ダイアログの起動時に選択されています。

テンプレート・マッピングの設定および権限の付与については、『Oracle Enterprise Single Sign-On管理者ガイド』を参照してください。

このページでは、ユーザーの検索およびユーザーの資格証明の追加、変更または削除を行うことができます。ユーザーは、名前またはログオンで検索できます。

Find Users

Show user(s) with User Name: 検索対象のユーザー名を入力します。すべてのユーザーに対して検索を実行する場合は、このフィールドを空白のままにします。ドロップダウン・リストで、「substring match」または「exact match」のいずれかを選択します。

Only show users who have logons for: このリストには、所属する組織のユーザーが使用できるすべてのアプリケーションが含まれます。結果をフィルタ処理する1つ以上のアプリケーションを選択して、これらのアプリケーションに対するログオンを持つユーザーのみを表示します。

Show additional information: 検索結果に、ユーザー名が表示されます。検索結果に「Logons」または「Pending Provisioning Instructions」を表示することもできます。必要に応じて、これらのオプションのいずれかを選択します。

すべての情報を入力したら、「Find Users」をクリックします。

結果リストには、ユーザー名、ログオン(追加の情報が選択されているかどうかによる)およびすべての保留中のプロビジョニング指示(該当する場合)が表示されます。ユーザーを追加、削除および変更するには、(カーソルを置くとハイライト表示される)ボタンを使用します。ユーザーの名前をクリックして、そのユーザーのプロファイルの表示または編集を行います。

|

|

事前定義されていないアプリケーション(オンザフライWebアプリケーションなど)はプロビジョニングできません。 |

|

|

新しいログオンの追加 |

|

|

SSOユーザーの削除 ログオンの削除 プロビジョニング・リクエストの取消し |

|

|

ログオンの変更 |

|

user 1 |

ユーザー名をクリック |

「Users」>「Manage SSO Users」>「Add New Logon」

このページでは、プロビジョニング指示を作成して、指定したユーザー用の新しいアプリケーション・ログオンを追加できます。このページには、「Manage SSO Users」ページでユーザーを検索し、ユーザー名の横にある![]() ボタンをクリックしてアクセスします。

ボタンをクリックしてアクセスします。

Add Logons

SSO User: ユーザーの検索結果から選択されたLogon Managerユーザーの名前。

Application: 使用可能なすべてのアプリケーションが表示されます。「not list applications that user already has a logon for」というオプションもあります。アプリケーションを選択すると、「Logon Information」セクションがリフレッシュされ、選択したアプリケーションで必要な各フィールドにテキスト・ボックスが表示されます。

Description: Logon Managerに表示されているとおりにログオンの説明フィールドを変更できます。このフィールドはオプションです。

Logon Information

User ID: アプリケーションに対するユーザー名/ID。

Password/Confirm Password: アプリケーションに対するユーザーのパスワード。

|

|

「UserID」フィールドは、作成した後に変更することはできません。「UserID」を変更する必要がある場合、既存のログオンを削除し、新しいログオンと新しいユーザーIDを追加する必要があります。追加するアプリケーションの要件に応じて、「Third Field」、「Fourth Field」フィールドなどの追加フィールドへの入力を求められる場合があります。同様に、一部のアプリケーションでは不要なフィールドが存在する場合があります。この場合、不要なフィールドは表示されません。 必要な情報をすべて入力したら、「Add Logon」をクリックして、追加要求を送信します。 |

「Users」>「Manage SSO Users」>「Delete SSO User」

このページでは、選択したSSOユーザーを削除するかどうかを尋ねられます。このユーザーを削除する場合は「OK」、削除しない場合は「Cancel」をクリックします。「OK」をクリックすると、このユーザーの削除を確認するメッセージが表示されます。

このダイアログ・ボックスには、「Manage SSO Users」ページでユーザーを検索し、ユーザー名の横にある![]() ボタンをクリックしてアクセスします。

ボタンをクリックしてアクセスします。

「Users」>「Manage SSO Users」>「Delete Logon」

このダイアログ・ボックスでは、選択したログオンを削除するかどうかを尋ねられます。このログオンを削除する場合は「OK」、削除しない場合は「Cancel」をクリックします。「OK」をクリックすると、このログオンの削除を確認するメッセージが表示されます。このダイアログ・ボックスには、「Manage SSO Users」ページでユーザーを検索し、ログオンの横にある![]() ボタンをクリックしてアクセスします。

ボタンをクリックしてアクセスします。

「Users」>「Manage SSO Users」>「Cancel Request」

このページでは、保留中のプロビジョニング指示を取り消すかどうかを尋ねられます。この要求を取り消す場合は「OK」、取り消さない場合は「Cancel」をクリックします。「OK」をクリックすると、ページがリフレッシュされ、保留中のプロビジョニング指示が表示されなくなります。このダイアログ・ボックスには、「Manage SSO Users」ページでユーザーを検索し、保留中のプロビジョニング・リクエストの横にある![]() ボタンをクリックしてアクセスします。

ボタンをクリックしてアクセスします。

「Users」>「Manage SSO Users」>「Modify Logon」

このページでは、アプリケーション・ログオンを変更できます。このページで空白のままになっているフィールドは変更されません。このページには、「Manage SSO Users」ページでユーザーを検索し、ユーザー名の横にある![]() ボタンをクリックしてアクセスします。

ボタンをクリックしてアクセスします。

SSO User: ユーザーの検索結果から選択されたLogon Managerユーザーの名前。

Application: 変更するアプリケーション。

User ID: アプリケーションに対するユーザー名またはID。

|

|

「UserID」フィールドは、作成した後に変更することはできません。ユーザーIDを変更する必要がある場合は、既存のログオンを削除し、新しいユーザーIDで新しいログオンを追加する必要があります。 ログオンに関連付けられているユーザーIDがない場合は、パスワード・フィールドを変更することはできません。パスワードを変更するには、ユーザーIDが存在している必要があります。関連付けられているユーザーIDがないログオンは削除し、新しいログオンが必要な場合は再作成する必要があります。 |

Password/Confirm Password: アプリケーションに対するユーザーのパスワード。

Description: Provisioning Gateway Logon Managerに表示されているとおりにログオンの説明フィールドを変更できます。

Third Field: このログオンの3つ目のフィールド。

Fourth Field: このログオンの4つ目のフィールド。

|

|

3つ目および4つ目のフィールドは、指定したアプリケーションに3つ目または4つ目のフィールドが構成されている場合にのみ必要です。追加するアプリケーションの要件に応じて、追加フィールドへの入力を求められる場合があります。一部のアプリケーションでは不要なフィールドが存在する場合があります。この場合、不要なフィールドは表示されません。 必要な情報をすべて入力したら、「Modify Logon」をクリックして、変更要求を送信します。 |

「Users」>「Manage SSO Users」>「Edit User」

このページには、選択したユーザーのログオンおよびすべての保留中のプロビジョニング指示が表示されます。このページには、「 Manage SSO Users」ページでユーザーを検索し、検索結果リスト内のユーザーの名前をクリックしてアクセスします。

Edit User

|

User Name |

選択したユーザーの名前が表示されます。 |

||

|

|

このユーザーに対して新しいログオンを追加する場合にクリックします。 |

||

|

|

このユーザーを削除する場合にクリックします。 |

||

|

Logons |

ユーザーに割り当てられているログオンが表示されます。 |

||

|

ユーザー・ログオンを追加、削除および変更するには、(カーソルを置くとハイライト表示される)リンクおよびボタンを使用します。 |

|||

|

Delete All Logons |

ユーザーのディレクトリからすべてのログオン資格証明が削除されます。 |

||

|

Advanced Delete |

カスタム削除要求を生成できます。 |

||

|

|

このユーザーに関連付けられている特定のログオンが削除されます。 |

||

|

|

特定のログオンに対するユーザーのログオン資格証明が変更されます。 |

||

|

|||

|

Pending Provisioning Items: |

選択したユーザーに対するすべての保留中のプロビジョニング指示が表示されます。プロビジョニング指示(追加、削除など)、アプリケーションおよびプロビジョニング指示の作成日および実行日が表示されます。この指示をリポジトリから削除するには、「Cancel Instruction」をクリックします。 |

||

Advanced Delete

SSO User: ユーザーの検索結果から選択されたLogon Managerユーザーの名前が表示されます。

Application: このユーザーから削除できるアプリケーションが表示されます。削除するアプリケーションをドロップダウン・リストから選択します。選択されたアプリケーションに関連付けられている資格証明フィールドが表示されます。すべての資格証明フィールドを、ディレクトリに格納されているとおりに正確に入力する必要があります。

・ User ID: ユーザーIDを入力します。

・ Password/Confirm Password: アプリケーションに対するユーザーのパスワード。これらのフィールドは、パスワード・フィールドのみが表示されるようにアプリケーションが構成されている場合にのみ表示されます。

・ Description: Logon Manager Logon Managerに表示されているとおりのログオンの説明フィールド。

・ Third Field: このアプリケーション・ログオンの3つ目のフィールド。

・ Fourth Field: このアプリケーション・ログオンの4つ目のフィールド。

情報をすべて入力したら、「Submit」をクリックして、削除要求を送信します。

このページでは、新しいLogon Managerユーザーを作成できます。ユーザーのリポジトリに記憶域オブジェクトが作成されます。ユーザーの作成後、その新しいユーザーにアプリケーションを追加できるように「Add New Logon」ページが表示されます。

Add New SSO User

User Name: 追加対象のユーザー名を入力します。「Next」をクリックします。「Add New Logon」画面が表示されます。

|

|

ディレクトリ内にユーザー名が存在している必要があります。存在していない場合は、エラーが発生します。 |

「 Reports & Logs」>「 Event Log」

「Event Log」ページを使用して、Provisioning Gatewayイベント・ログを表示します。イベントは、日付期間ごとに表示できます。また、イベント・タイプでフィルタ処理できます。

1. 日付を選択するには、「Choose」をクリックします。

2. 適切な検索パラメータを入力し、「View Log」をクリックします。画面の下部に、次のログ・エントリが表示されます。

・ Date/Time

・ Event Type

・ Provisioned User

・ Application

・ Execute Date

3. 指示のステータスの詳細を表示するには、![]() ボタンをクリックします。

ボタンをクリックします。

ログは、CSVファイルにエクスポート可能です。CSVファイルは、分析用の多数のオプション・ツール(Microsoft Excelなど)にロードできます。

1. ログ・ファイルをエクスポートするには、「Export Log」をクリックします。

2. ログ・ファイルのエクスポート先を選択して、「OK」をクリックします。このファイルにエクスポートされるフィールドは次のとおりです。

・ Time Stamp

・ Event Type

・ User Name

・ Application

・ Execute Date

・ Provisioning Agent

「 Reports & Logs」>「 Status Request」

「Status」ページに、選択したプロビジョニング指示のステータスのサマリーが表示されます。

State: 指示の状態:

・ Pending

・ Retrieved

・ Processed

Result: 指示の結果:

・ Success

・ Failure

・ Retrieved

Description: 結果を処理する指示に関する詳細な説明。

Modified Date: 指示が最後に変更された日付。指示の状態が「Pending」の場合、他のすべてのフィールドは空白のままになります。

「Back to Event Log」をクリックして、「Event Log」ページに戻ります。

「 Reports & Logs」>「 Generate Report」

「Generate Report」ページを使用して、リポジトリに格納されているすべてのデータが含まれているCSV形式のファイルをダウンロードします。

生成するレポートのタイプの選択:

Logons: このオプションを選択すると、アプリケーション・レポート(ユーザーの資格証明)が生成されます。このレポートには、次のフィールドが含まれています。

・ User DN(cn=user1、ou=people、ou=vgo、dc=passlogix、dc=comなど)

・ User Name(user1など)

・ Application Name

・ Last Used Date

・ Modified Date

Provisioning Instructions: このオプションを選択すると、プロビジョニング・アイテム・レポート(ユーザーのプロビジョニング指示)が生成されます。このレポートには、次のフィールドが含まれています。

・ Instruction Type

・ Instruction GUID

・ Current Status

・ Provisioned User

・ Application

・ Create Date/Time

・ Execute Date/Time

・ Provisioning Agent

生成するレポートのタイプの選択し、「Download Report」をクリックします。

Provisioning Gatewayを使用するには、SSLのX.509証明書および証明連鎖を信頼できる認証局から取得する必要があります。

証明書は、信頼できる認証局から取得できます。このガイドの目的は、Microsoft® Certificate Servicesから証明書を取得する方法を説明することです。

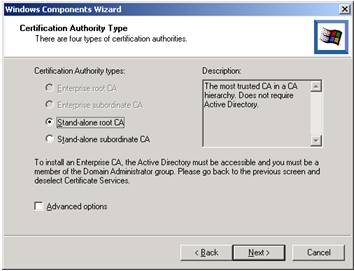

これらの手順では、Windows以外のエンティティを含む任意のユーザーに証明書を発行するために使用するスタンドアロンCAのインストールについて説明します。

証明書は、Windows Server 2003、Windows Server 2003 R2、Windows Server 2008およびWindows Server 200 R2でインストールできます。このガイドの手順およびスクリーンショットは主にWindows 2000用です。いずれのオペレーティング・システムを使用する場合でもこのガイドの手順は簡単に行えます。

|

|

証明書のインストールおよびSSLの設定の詳細は、Microsoft Webサイトの次の記事を参照してください。 「Install an Enterprise Root Certificate Authority (Windows 2003)」 「How to Set Up SSL on a WebServer」 |

次のページには、証明書の設定に関する手順が含まれています。

・ Microsoft Certificate Authorityのインストール

Microsoft Certificate Authorityのインストール

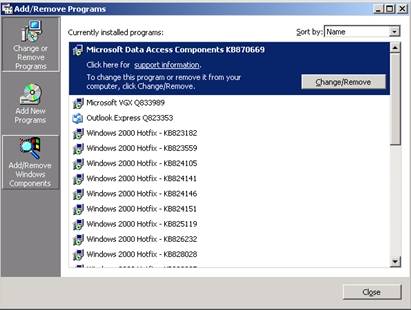

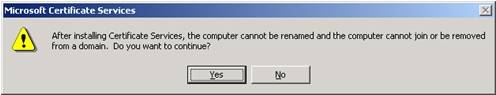

1. 「スタート」 > 「設定」 > 「コントロール パネル」 > 「アプリケーションの追加と削除」をクリックします。

2. 「Windowsコンポーネントの追加と削除」をクリックします。

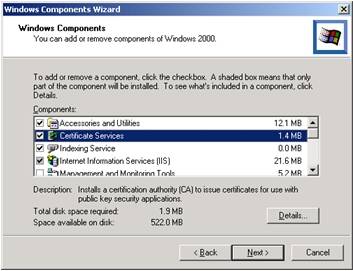

3. 「証明書サービス」を選択して、「次へ」をクリックします。

4. 続行するかどうか尋ねられた場合、「はい」をクリックします。

5. 「スタンドアロンのルートCA」を選択します。

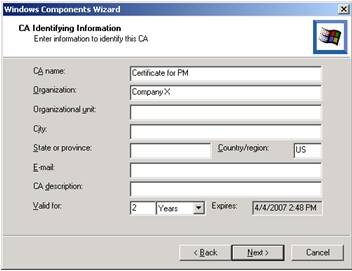

6. CA識別情報を入力します。この証明書の有効期間を入力します。「次へ」をクリックします。

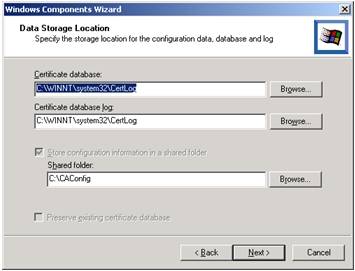

7. 構成データの格納場所を指定します。「次へ」をクリックします。

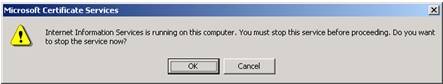

8. IISを停止するよう求められる場合があります。その場合、「OK」をクリックします。

9. Windows CDを挿入するよう求められる場合があります。その場合、挿入して、「OK」をクリックします。

10. この時点で、ASP ページを有効化するよう求められる場合があります。「はい」を選択する必要があります。

11. 「完了」をクリックします。

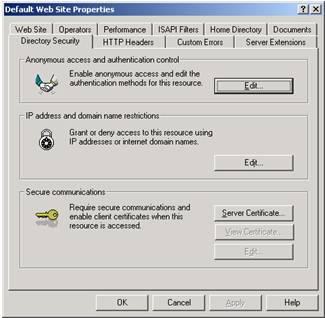

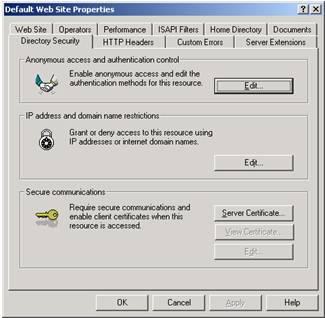

1. Microsoft IISを開き、デフォルトのWebサイトを開きます。各Provisioning Gateway Webサイトに次の手順を実行します。

2. Webサイト(デフォルトのWebサイトなど)を右クリックします。「プロパティ」をクリックします。

\xA0

3. 「ディレクトリ セキュリティ」タブを選択します。「セキュリティで保護された通信」の下で、「サーバー証明書」をクリックします。

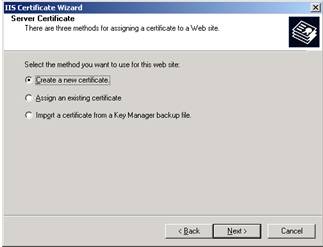

4. Webサーバー証明書ウィザードが表示されます。ウィザードを使用して、証明書の要求を生成します。「次へ」をクリックします。

5. 「証明書の新規作成」を選択して、「次へ」をクリックします。

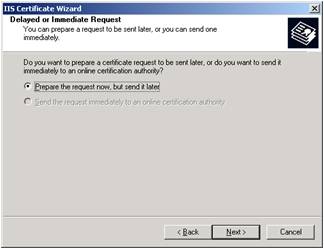

6. 「証明書の要求を作成して後で送信する」を選択して、「次へ」をクリックします。エンタープライズ・レベルのCAが存在し、マシンがドメインに属している場合、要求を直接準備できます。「オンライン証明機関に直ちに要求を送信する」が使用できます。このオプションを選択する場合、「CAへの証明書の要求の手動送信」の手順を実行する必要はありません。

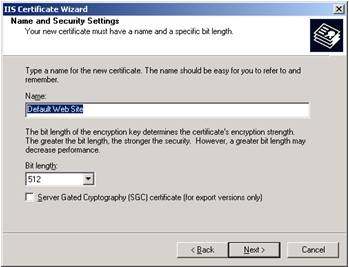

7. 新しい証明書の名前を入力します。名前は簡単で覚えやすいものにしてください。ビット長を選択します。ビット長が大きいほど暗号化が強化されますが、パフォーマンスは低下します。必要に応じて、強度とパフォーマンスのバランスがとれるビット長を選択してください。ルートCAの場合は、2048ビット以上の鍵長を使用してください。このオプションは、既存の鍵を使用する場合は使用できません。「次へ」をクリックします。

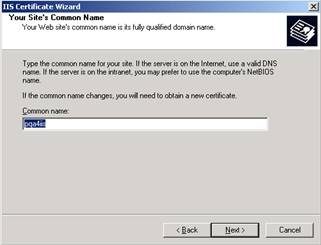

8. サイトの一般名を入力します。この名前は、マシン名またはサイトのURLと同じである必要があります。「次へ」をクリックします。

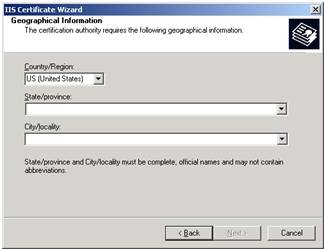

9. 地理情報を入力して「次へ」をクリックします。

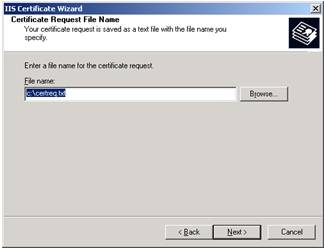

10. 証明書の要求ファイル名を入力します。「参照」をクリックして、ファイルを検索します。要求の完了後にこのファイルを開くため、ファイルの場所を覚えておいてください。

11. 要求のサマリーを確認します。「次へ」をクリックします。

12. 「完了」をクリックします。

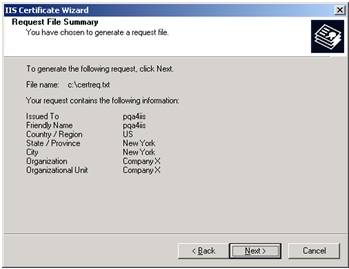

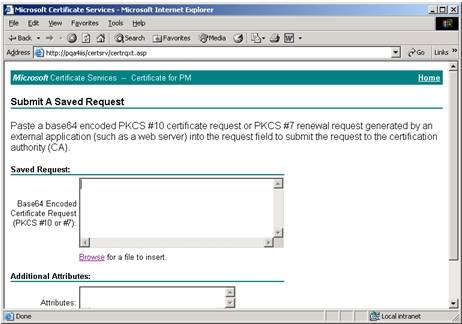

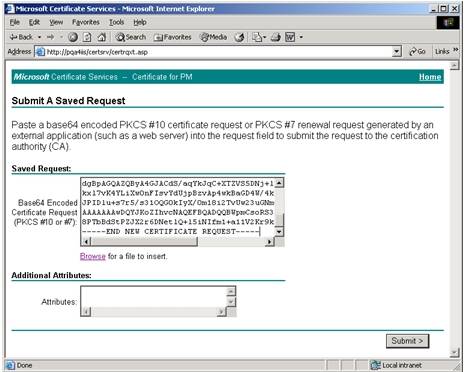

1. 証明書要求ドキュメントを検索します(場所については、手順11を参照)。テキスト・ファイルを開き、コンテンツすべてをクリップボードにコピーします。手順5でコンテンツを要求に貼り付けます。

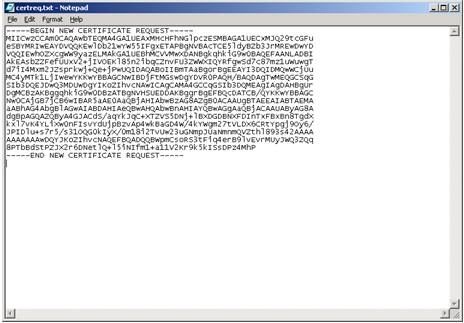

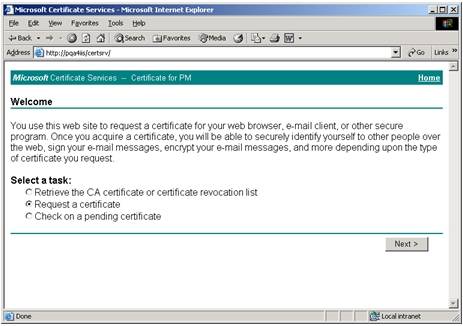

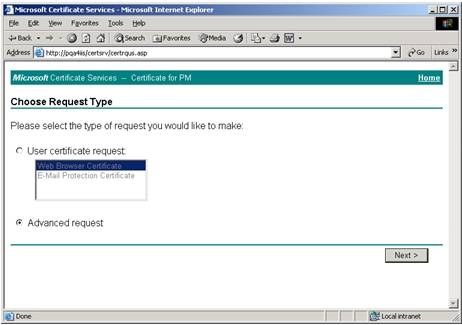

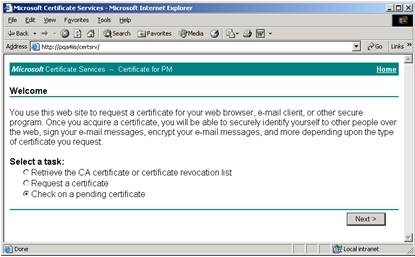

2. Microsoft Certificate Servicesを開きます。URLは、http://yourmachinename/certsrv/です。「証明書の要求」を選択して、「次へ」をクリックします。

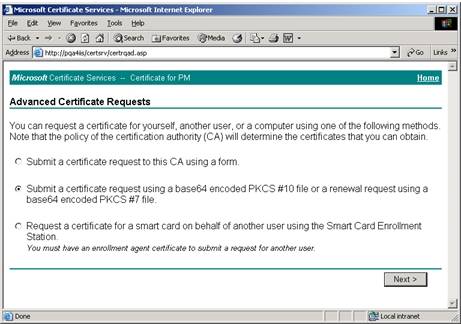

3. 「要求の詳細設定」を選択して、「次へ」をクリックします。

4. 「Base64エンコード…ファイルを使用して証明書の要求を送信します」を選択して、「次へ」をクリックします。

5. 「保存した要求」テキスト・ボックスで、手順1でコピーした証明書要求ファイルのコンテンツを貼り付けます(または、ファイルを参照して検索し、挿入することもできます)。「送信」をクリックします。

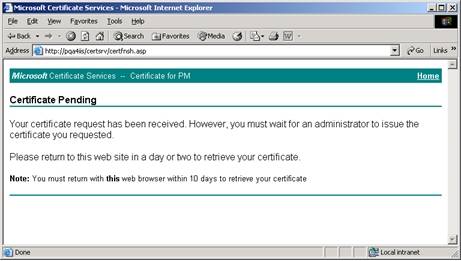

証明書の要求が受信され、保留中になります。

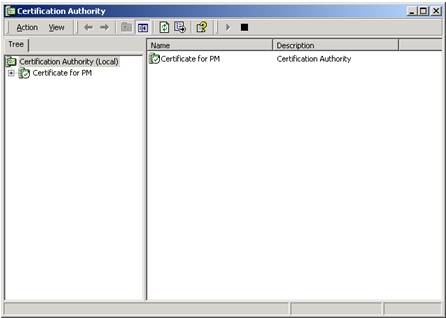

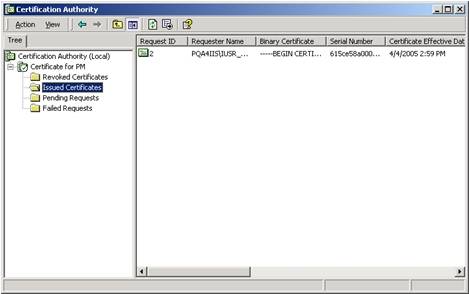

6. 「スタート」 > 「プログラム」 > 「管理ツール」 > 「証明機関」をクリックして「証明機関」ツールを開きます。証明機関を展開します。

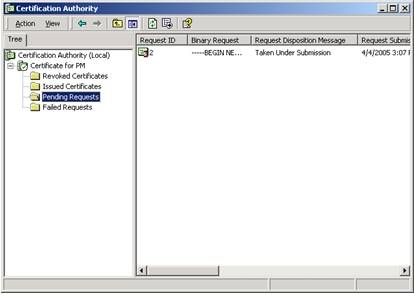

7. 「保留中の要求」フォルダをクリックします。右側のペインで証明書の要求をクリックし、「すべてのタスク」>「発行」をクリックします。

「保留中の要求」フォルダが空になります。

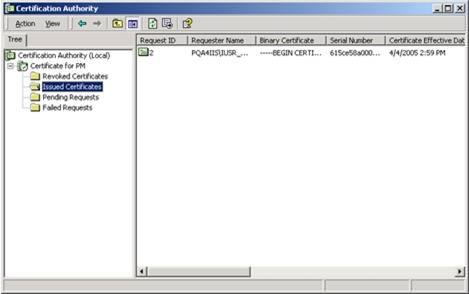

証明書が「発行した証明書」フォルダに移動します。

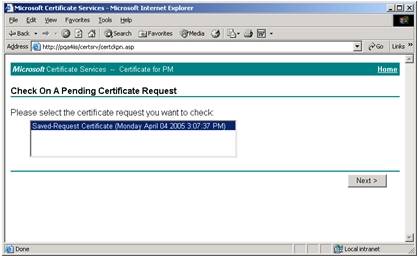

8. Microsoft Certificate Servicesを開きます。URLは、http://yourmachinename/certsrv/です。「保留中の証明書の確認」を選択して、「次へ」をクリックします。

9. 作成した証明書を選択して、「次へ」をクリックします。

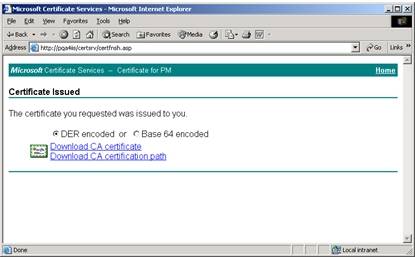

10. 「CA証明書のダウンロード」をクリックします。DERエンコードまたはBase 64エンコードを選択できます。

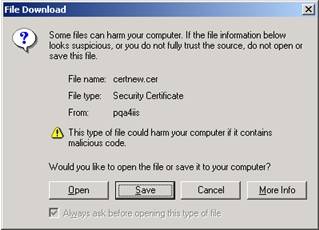

11. ファイルをコンピュータ上の場所に保存します。証明書をダウンロードします。

12. ダウンロードした証明書を検索し、ダブルクリックして開きます。

13. この証明書をIISにインストールする必要があります。IISを開き、Provisioning GatewayがインストールされているWebサイトを検索します。Webサイトを右クリックして、「プロパティ」をクリックします。

14. 「ディレクトリ セキュリティ」タブを選択して、「サーバー証明書」をクリックします。

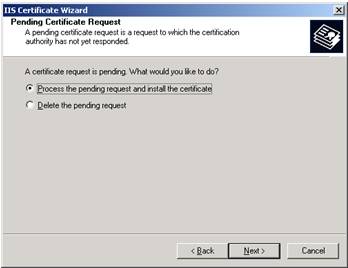

15. Webサーバー証明書ウィザード・パネルで、「次へ」をクリックします。

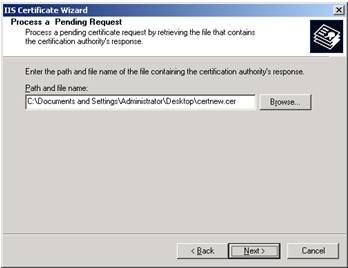

16. 「保留中の要求を処理し、証明書をインストールする」をクリックします。「次へ」をクリックします。

17. 保存した証明書ファイルの場所を参照します。「次へ」をクリックします。

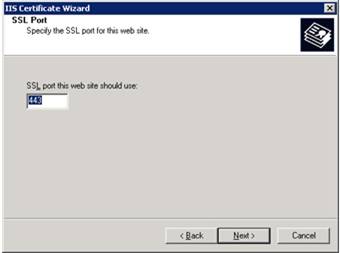

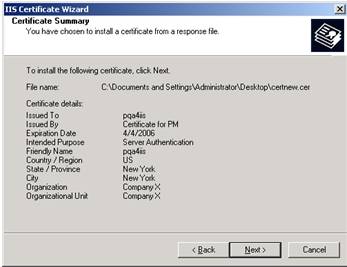

18. このWebサイトで使用するSSLポートの指定を求める画面が表示されます。デフォルトのSSLポートは443です。「次へ」をクリックします。

19. 要求のサマリーを確認します。問題がある場合は、新しい証明書の発行が必要になることがあります。すべての項目が正しければ、「次へ」をクリックして証明書をインストールします。

20. IIS証明書ウィザードが完了したら、「完了」をクリックします。

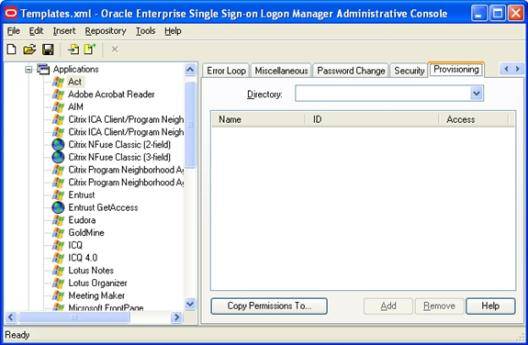

Provisioning Gatewayロール/グループのサポートによって、特定のアプリケーションおよびユーザーのプロビジョニング権限を管理できます。これらのプロビジョニング権限は、Oracle Enterprise Single Sign-On Administrative Consoleで構成および管理されます。ロール/グループのサポートを設定するには、「スタート」 > 「プログラム」 > 「Oracle」 > 「Logon Manager Console」の順にクリックし、Oracle Enterprise Single Sign-On Administrative Consoleを開きます。

プロビジョニング権限を管理する場合、次の2つのパネルを使用できます。

・ 「Provisioning」タブ: 個々のアプリケーション・パネルにあります。このタブによって、特定のアプリケーションのプロビジョニング権限を管理できます。

・ 「Provisioning Manager」ノード: Oracle Enterprise Single Sign-On Administrative Consoleのツリー(左ペイン)にあります。このタブによって、ユーザーのプロビジョニング権限を管理できます。

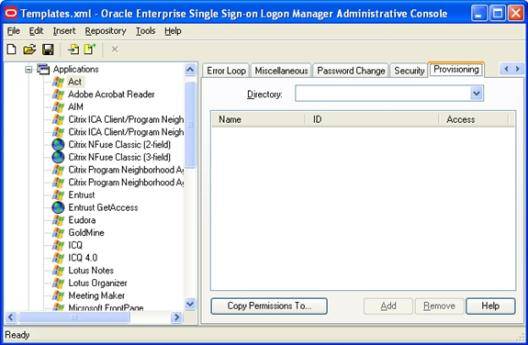

「Provisioning」タブにアクセスするには、Oracle Enterprise Single Sign-On Administrative Consoleの左側の「Applications」を展開して、任意のアプリケーションをダブルクリックします。「Provisioning」タブをクリックします。

このタブから、権限の追加および削除を行うことができます。また、権限に対するアクセス権のレベル(アプリケーションの追加、変更または削除)も選択できます。

|

コントロール |

値 |

|

Directory |

ターゲット・ディレクトリ・サーバーを選択します。 |

|

Name |

このアイテムに現在アクセスできるグループまたはユーザーが表示されます。 |

|

ID |

ユーザーのアカウント名が表示されます。 |

|

Access |

ユーザーまたはグループに付与されている権限(ログオンの追加、変更または削除)を示します。ユーザーまたはグループのアクセス権を変更するには、ユーザーまたはグループを右クリックし、ショートカット・メニューから「Add Logon」、「Modify Logon」または「Delete Logon」を選択します。 |

|

Copy Permissions To |

現行のアプリケーションのプロビジョニング権限を複数のアプリケーションに簡単に適用できます。このボタンをクリックすると、すべてのアプリケーションが示されているダイアログ・ボックスが表示されます。これらのプロビジョニング権限をコピーするアプリケーションを選択します。複数のエントリを選択するには、[Ctrl]キーまたは[Shift]キーを押しながらクリックします。「OK」をクリックします。 |

|

Remove |

選択したユーザーまたはグループがリストから削除されます。削除するユーザーまたはグループを選択します。複数のエントリを選択するには、[Ctrl]または[Shift]を押しながらクリックします。 |

ユーザーまたはグループの追加に使用するダイアログ・ボックスは、使用するディレクトリ・サーバーによって異なります。

・ LDAP

・ Active DirectoryまたはAD LDS (ADAM)

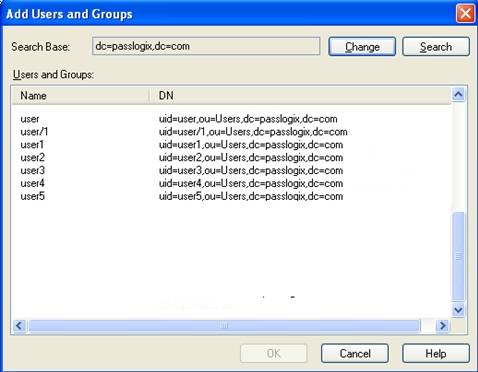

現行の構成アイテム(「Add Logon」、「Modify Logon」または「Delete Logon」)用のアクセス・リストに追加する個々のユーザーまたはユーザー・グループを選択する場合は、「Add Users and Groups」ダイアログ・ボックスを使用します。

|

コントロール |

値 |

|

Search Base |

ユーザーまたはグループのアカウントの検索を開始するベース・ディレクトリ(最上位のディレクトリ)。ベース・ディレクトリのすべてのサブディレクトリが検索されます。 場所を入力するか、または「Change」をクリックしてディレクトリ・ツリーを参照します。 |

|

Change |

検索用のベース・ディレクトリを参照するために「Select Search Base」ダイアログ・ボックスが表示されます。このダイアログ・ボックスは、ユーザーおよびグループの名前を検索するためのベース・ディレクトリ(最上位のディレクトリ)を参照して選択する場合に使用します。終了したら、「OK」をクリックします。 |

|

Search |

ベース・ディレクトリ内のユーザーおよびグループの検索を開始します。 |

|

Users or Groups |

検索結果が表示されます。現行の構成アイテム用のアクセス・リストに追加する名前を選択します。複数のエントリを選択するには、[Ctrl]キーまたは[Shift]キーを押しながらクリックします。アクセス・リストへの選択したアイテムのコピーを終了したら、「OK」をクリックします。 |

Active DirectoryおよびAD LDS (ADAM)

現行の構成アイテム(「Add Logon」、「Modify Logon」または「Delete Logon」)用のアクセス・リストに追加する個々のユーザーまたはユーザー・グループを選択する場合は、「Select User or Group」ダイアログ・ボックスを使用します。

|

コントロール |

値 |

|

List Names From |

Active Directoryのドメインまたはサーバーを選択します。 |

|

Names |

選択したドメインまたはサーバー用のユーザーおよびグループの名前が表示されます。アクセス・リストに追加する名前を1つ以上選択します。 |

|

Add |

「Names」リストで選択したユーザーおよびグループが「Add Names」リストにコピーされます。複数のエントリを選択するには、[Ctrl]キーまたは[Shift]キーを押しながらクリックします。 |

|

Members |

「Names」でグループを選択した場合は、「Global Group Membership」ダイアログ・ボックスが表示されます。このダイアログ・ボックスには、選択したグループのメンバーが表示されます。 |

|

Search |

「Names」でグループを選択した場合は、「Global Group Membership」ダイアログ・ボックスが表示されます。このダイアログ・ボックスには、選択したグループのメンバーが表示されます。 |

|

Add Names |

この時点までに追加したユーザーまたはグループの名前が表示されます。 これらの名前を現行の構成アイテム用のアクセス・リストに追加する場合は、「OK」をクリックします。 このリスト内のユーザー名は、入力または編集できます。ただし、エントリのアカウント名が有効かどうかが確認され、アカウントが重複して選択されている場合は、「OK」をクリックすると、重複しているアカウントが自動的に削除されます。 |

「Provisioning Manager」ノードを使用して、ユーザーのプロビジョニング権限を管理します。アクセスするには、左ペインのツリーから「Provisioning Manager」ノードをクリックします。ノードを選択すると、2つのタブが含まれているペイン(右ペイン)が表示されます。

このノードの設定を変更する際、変更を有効にするにはリポジトリに公開する必要があります。Oracle Enterprise Single Sign-On Administrative Consoleの「 Provisioning Gateway」ノードを右クリックし、「Publish」を選択します。

「Default Rights」タブを使用して、作成した新しいアプリケーションそれぞれに対してプロビジョニング権限を定義します。この機能によって、作成した各アプリケーションに対して標準の権限が設定されます。アプリケーションの作成後、必要に応じて権限を変更します。

このタブのコントロールは、「Provisioning」タブのコントロールと同じです。

「Delete SSO User Right」タブを使用して、Provisioning Gateway Management Consoleで、ユーザー削除機能を付与するユーザーを定義します。

このタブのコントロールは、「Provisioning」タブのコントロールと同じです。