Oracle Fusion Middlewareの『Oracle Enterprise Single Sign-On Suite Plusインストレーション・ガイド』では、各スイート・アプリケーションのインストールのために環境を準備し、各スイート・アプリケーションをインストールして、必要なインストール後の作業を完了する方法について説明します。

このガイドは、アプリケーションの計画、実装およびデプロイメントを担当する熟練した管理者を対象としています。管理者は、ディレクトリ環境、権限構造、ドメイン管理およびデータベースに関する正確な知識を持っている必要があります。

Oracleのお客様は、My Oracle Supportにアクセスして電子サポートを受けることができます。

詳細は、http://www.oracle.com/support/contact.htmlまたはhttp://www.oracle.com/accessibility/support.html(聴覚障害者向け)を参照してください。

詳細は、このリリースのOracle Enterprise Single Sign-On Suite Plusドキュメント・セットの他のドキュメントを参照してください。

Oracle Enterprise Single Sign-On Suite Plus

リリース・ノート

インストレーション・ガイド

管理者ガイド

セキュア・デプロイメント・ガイド

ユーザーズ・ガイド

Oracle Enterprise Single Sign-On Logon Manager

ディレクトリベースのリポジトリでのLogon Managerのデプロイ

Logon Managerアプリケーション・テンプレートの構成および診断

Oracle Enterprise Single Sign-On Provisioning Gateway

管理者ガイド

コマンドライン・インタフェース・ガイド

Oracle Identity Managerコネクタ・ガイド

Sun Java System Identity Managerコネクタ・ガイド

IBM Tivoli Identity Managerコネクタ・ガイド

Oracle Enterprise Single Sign-On Universal Authentication Manager

管理者ガイド

ユーザーズ・ガイド

このドキュメントでは次の表記規則を使用します。

|

表記規則 |

意味 |

|

太字 |

太字は、操作に関連するGraphical User Interface要素、または本文中で定義されている用語および用語集に記載されている用語を示します。 |

|

イタリック体 |

イタリックは、ユーザーが特定の値を指定するプレースホルダ変数を示します。 |

|

固定幅フォント |

固定幅フォントは、段落内のコマンド、URL、サンプル内のコード、画面に表示されるテキスト、または入力するテキストを示します。 |

Oracle Enterprise Single Sign-On Suite Plusをインストールする前に

Oracle Enterprise Single Sign-On Suite Plusをインストールする前に、この項に含まれる情報をよく確認してその内容に確実に従ってください。この項には次のトピックが含まれます:

· Oracle Enterprise Single Sign-On Suite Plusのインストール・プロセスの概要

· Oracle Enterprise Single Sign-On Suite Plusのマスター・アーカイブの内容

Oracle Enterprise Single Sign-On Suite Plusのインストール・プロセスの概要

Oracle Enterprise Single Sign-On Suite Plusは、アプリケーションに対するアクセス権をユーザーに付与することに関連するすべてのタスクを処理します(自動サインオン、アプリケーション・パスワード変更、Windowsパスワード・リセット、キオスク・セッション管理、アプリケーション資格証明プロビジョニング、セッション内外の厳密認証など)。

Oracle Enterprise Single Sign-On Suite Plusは、次のコンポーネントで構成されます。

· Oracle Enterprise Single Sign-On Logon Manager – シングル・サインオン機能を提供します。

· Provisioning Gateway – リモート資格証明プロビジョニング機能を提供します。

· Password Reset – セルフサービス・パスワード・リセット機能を提供します。次のコンポーネントで構成されます。

o Password Resetクライアント - Logon Managerのインストール時に選択可能なコンポーネントとしてインストールされます。

o Password Resetサーバー・コンポーネント。

· Kiosk Manager – キオスク環境用にセッションおよびアプリケーション管理を提供します。

· Universal Authentication Manager – Windowsセッションの内外で厳密認証を提供します。

· Anywhere – エンタープライズ・ネットワークに接続されていないエンド・ユーザー・ワークステーションにカスタム構成されたインストール・パッケージをデプロイする機能を提供します。

次に、スイート・インストール・プロセスの概要を示します。

|

|

このインストールがアップグレードの場合、選択したコンポーネントに対応する既存のインストールのアップグレードに関する項を参照してください。 |

1. 組織のビジネス要件に基づいて、インストールするOracle Enterprise Single Sign-On Suite Plusのコンポーネントとその機能を決定します。

2. 「Required Supporting Software」にリストされているサポート・ソフトウェアがターゲット・マシンにインストールされていることを確認します。アプリケーション別の要件のリストは、Oracle Enterprise Single Sign-On Suite Plus 11.1.2.1.0リリース・ノートを参照してください。

3. 適切なインストーラ・アーカイブを取得して解凍します。その内容の詳細は、「Oracle Enterprise Single Sign-On Suite Plusのマスター・アーカイブの内容」を参照してください。

4. インストールすることを選択したコンポーネントごとに、このガイドのインストール手順を完了します。

5. インストール作業またはインストール後の作業で問題が発生した場合、「Oracle Enterprise Single Sign-On Suite Plusのインストール問題のトラブルシューティング」を参照してください。

Oracle Enterprise Single Sign-On Suite Plusアプリケーションをインストールして適切に動作させるには、次のサード・パーティのサポート・ソフトウェアをターゲット・マシンにインストールする必要があります(まだインストールしていない場合)。

· Windows Installer InstallScript再配布可能パッケージ(isscript1150.msi)。現在のマシンにまだこのパッケージをインストールしていない場合、エージェントとコンソールのインストーラを実行するためにこのパッケージをインストールする必要があります。これは、http://consumerdocs.installshield.com/selfservice/viewContent.do?externalId=Q108322から取得できます。

· Microsoft .NET Framework 4.0フル・プロファイル版(dotNetFx40_Full_x86_x64.exe)。現在のマシンにまだ.NET Frameworkバージョン4.0をインストールしていない場合、コンソールを実行するためにこのパッケージをインストールする必要があります。これは、http://www.microsoft.com/en-us/download/details.aspx?id=17718から取得できます。

· Microsoft .NET Framework 2.0 (dotnetfx20.exe)。これは、http://www.microsoft.com/en-us/download/details.aspx?id=19から取得できます。このソフトウェアは、Provisioning Gatewayサーバーでのみ必要になります。

Oracle Enterprise Single Sign-On Suite Plusのマスター・アーカイブの内容

次の項では、Oracle Enterprise Single Sign-On Suite Plusのマスター・アーカイブに含まれているファイルの目的について説明します。アーカイブには次のフォルダが格納されています。

· ESSO Logon Manager 11.1.2.1.0

· ESSO Password Reset 11.1.2.1.0

· ESSO Provisioning Gateway 11.1.2.1.0

· ESSO Universal Authentication Manager 11.1.2.1.0

アーカイブ・ルートには、製品のリリース・ノートが記載されたPDFファイルのESSRN.PDFも含まれます。

このフォルダの内容は次のとおりです。

· ESSO Administrative Console.msi - Oracle Enterprise Single Sign-On Administrative Consoleのインストーラ。

· ESSO-LM.msi - Logon Managerの32ビット版インストーラ。

· ESSO-LMx64.msi - Logon Managerの64ビット版インストーラ。

· BIP Reports - Oracle Business Intelligence PublisherでOracle Enterprise Single Sign-On Suite Plusアプリケーションの使用状況レポートを生成するためのレポート・ファイル。

· Language Transforms - 特定のサポート言語でLogon Managerのインストーラを起動できるMSIインストーラ言語変換ファイル。

· Utility - 補助ソフトウェアおよびサポート対象外のLogon Managerのトラブルシューティング・ツールが含まれるフォルダ。内容は次のとおりです。

o SSOHiddenWindowResponse.exe - 非表示ウィンドウ・レスポンス・ユーティリティ。このユーティリティを使用すると、Logon Managerによって、ウィンドウのタイトルおよびクラスで非表示のアプリケーション・ウィンドウを検出できます。詳細は、オンライン・ドキュメント・センターで入手できる非表示ウィンドウ・レスポンス・ユーティリティの使用方法というガイドを参照してください。

o ssoSCDetect.exe - SmartCard検出ツール。SmartCardオーセンティケータのログオン問題をトラブルシューティングする場合、このツールを実行して、挿入されたSmartCardをLogon Managerが認識できているかどうかを確認します。

o TraceController.exe - トレース・コントローラ・ユーティリティ。このユーティリティを使用すると、Logon Managerや他のOracle Enterprise Single Sign-On Accelerator Suiteアプリケーションでトレース・ロギングを有効化して管理できます。

詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。

o Logon Manager Event Viewer.msi - Logon Managerイベント・ビューアのインストーラ。Windowsイベント・ビューアでLogon Managerイベントを表示するために必要なメッセージング・ライブラリをインストールして登録します。

このフォルダの内容は次のとおりです。

· ESSO-PR_Server.msi - Password Resetサーバー側ソフトウェアの32/64ビット版インストーラ。

このフォルダの内容は次のとおりです。

· ESSO-PG_ClientCLI.msi - Provisioning Gatewayコマンドライン・インタフェース・クライアント側ソフトウェアの32ビット版インストーラ。64ビット環境へのインストールはサポートされていないことに注意してください。

· ESSO-PG_Server.msi - Provisioning Gatewayサーバー側ソフトウェアの32/64ビット版インストーラ。

Universal Authentication Managerフォルダの内容

このフォルダの内容は次のとおりです。

· ESSO-UAM.msi - Universal Authentication Managerの32ビット版インストーラ。64ビット・システムへのインストールはサポートされていないことに注意してください。

· Language Transforms - 特定のサポート言語でUniversal Authentication Managerのインストーラを起動できるMSIインストーラ言語変換ファイル。

· SmartCard - サポートされるスマート・カードを有効化する.regファイルが含まれます。

· ProximityCard - サポートされる近接型カードを有効化する.regファイルが含まれます。

· Utility - コマンドライン・ツールおよびグラフィカル構成ツール(DeployTool.exeおよびConfigEditor.exe)、それぞれのサポート・ファイル、およびその用途を記述したドキュメントが含まれます。

このフォルダの内容は次のとおりです。

· Console - AnywhereコンソールのインストーラMSIファイルが含まれます。

· Utility - 必要なMIMEタイプをMicrosoft IISに追加するVBSスクリプト・ファイルが含まれます。

このフォルダの内容は次のとおりです。

· MSSQL - Microsoft SQL Serverデータベース用の表設定スクリプト、ストアド・プロシージャSQLスクリプトおよび.NETストアド・プロシージャ。

· ORACLE - Oracle Database用の表設定スクリプト、ストアド・プロシージャSQLスクリプトおよびJavaストアド・プロシージャ。

Oracle Enterprise Single Sign-On Suite Plusのインストール

この項では、Oracle Enterprise Single Sign-On Suite Plusの各コンポーネントをインストールする方法について説明します。

この項の内容は次のとおりです。

· Oracle Enterprise Single Sign-On Administrative Consoleのインストール

· Oracle Enterprise Single Sign-On Logon Managerのインストール

· Oracle Enterprise Single Sign-On Password Resetのインストール

· Oracle Enterprise Single Sign-On Provisioning Gatewayのインストール

· Oracle Enterprise Single Sign-On Universal Authentication Managerのインストール

· Oracle Enterprise Single Sign-On Anywhereのインストール

Oracle Enterprise Single Sign-On Administrative Consoleのインストール

|

|

Windows XPまたはWindows Server 2003/2003 R2でインストールする場合、Microsoft社から最新のルート証明書更新をインストールしないと、インストールに失敗します。 詳細は、次の場所にあるMicrosoftナレッジ・ベースの記事を参照してください。 |

Oracle Enterprise Single Sign-On Administrative Consoleをインストールして構成するには、次の手順を実行します。

1. すべてのプログラムを終了します。

2. ESSO Administrative Console.msiインストーラ・ファイルを実行します。

3. インストーラがロードされるまで待機します。

4. 「Welcome」パネルで「Next」をクリックします。

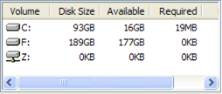

6. セットアップ・タイプを選択します。「Complete」オプションでは、すべてのプログラム機能がインストールされます。「Custom」オプションでは、インストールするプログラム機能とそのインストール場所を選択できます。カスタム・インストールを実行する場合、手順7に進んでください。それ以外の場合、手順8に進んでください。

7. カスタム・セットアップを実行する場合、次のインストール・オプションから選択します。終了したら「Next」をクリックします。

|

Logon Manager Administrative Console |

||

|

(14MBの領域が必要): Templates(76KBの領域が必要): |

|

|

|

Change |

|

|

|

Help |

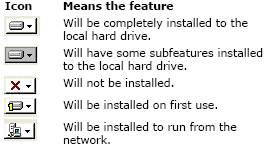

アイコン |

示している機能: |

|

「Help」ボタン |

|

ローカル・ハード・ドライブに完全にインストールされます。 |

|

|

ローカル・ハード・ドライブに選択したサブ機能がインストールされます。 |

|

|

|

インストールされません。 |

|

|

Space |

|

|

8. InstallShieldウィザードでインストールを開始する準備が整いました。「Install」をクリックします。

9. インストールの完了を待機します。完了画面が表示されたら、「Finish」をクリックします。

この項では、Logon Managerをインストールするために必要な手順について説明します。

内容は次のとおりです。

· Logon Managerをインストールするための前提条件

· 既存のLogon Managerインストールのアップグレード

· Logon Managerクライアント側ソフトウェアのインストール

Logon Managerをインストールする前に、この項にリストされている前提条件が満たされていることを確認してください。

|

|

インストールに影響する可能性のある最新の要件または変更について確認するには、最新のリリース・ノートを参照してください。 |

64ビット(x64)・システムにLogon Managerをインストールする場合、_x64という接尾辞付きの64ビット版インストーラ・ファイルを使用する必要があります。インストーラは64ビット・プラットフォーム用にコンパイルされていますが、Logon Manager自体はWindows-on-Windows 64ビット(WoW64)のエミュレーション・エンジンを介して実行される32ビット・アプリケーションであり、"Program Files (x86)"親ディレクトリにインストールされます。32ビット・バージョンのLogon Managerは、次にリストされているサポート対象の64ビット・オペレーティング・システムと完全に互換性があります。

Logon Managerのインストールがサポートされる64ビット・プラットフォームは次のとおりです。

· Windows Server 2003

· Windows Server 2003 R2

· Windows Server 2008

· Windows Server 2008 R2

· Windows XP

· Windows 7

データベースと同期する場合、またはレポート・サービスでアプリケーション・イベントをデータベースに格納する場合、Logon Managerがデータベース・インスタンスに接続できるように、適切なデータベース・クライアントをインストールする必要があります。また、Logon Managerを64ビット・システムにインストールしてOracle Databaseに接続する場合、ターゲットのエンド・ユーザー・マシンに32ビット・バージョンのOracle Databaseクライアントをインストールする必要があり、そうしない場合、レポート・サービスはOracle Databaseに接続できません。

Windows 7にLogon ManagerをインストールしてKiosk Managerコンポーネントを使用する場合、この機能を利用するにはBundle Patch 1のインストールも必要です。これは、リリースされているLogon Managerインストーラには含まれていません。

|

|

Windows XPまたはWindows Server 2003/2003 R2でインストールする場合、Microsoft社から最新のルート証明書更新をインストールしないと、インストールに失敗します。 詳細は、次の場所にあるMicrosoftナレッジ・ベースの記事を参照してください。 |

Logon Managerを自動(サイレント)モードで正常にインストールするには、インストーラの実行前にWindows Management Instrumentation (WMI)サービスが実行されている必要があります。

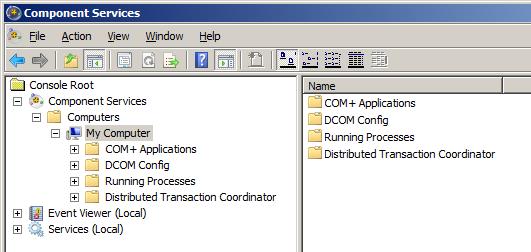

WMIサービスが実行されているかどうかを確認し、必要に応じて開始するには、各ターゲット・マシンで次の手順を実行します。

1. システム管理コンソールを起動します。

2. 「サービス」スナップインを開きます。

3. Windows Management Instrumentationサービスに移動して、その状態とスタートアップ・モードを確認します。

4. 状態に応じて、次のいずれかの手順を実行します。

· 状態が「開始」の場合、WMIサービスは実行されているため、次の項に

移動してください。

· 状態が空白の場合、サービスのスタートアップの種類を確認して次のように開始します。

o スタートアップの種類が「無効」の場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、環境の要件に応じてスタートアップの種類を「手動」または「自動」に変更します。

3. 「適用」をクリックします。

4. 「開始」をクリックしてサービスを開始します。状態が「開始」に変わります。

o スタートアップの種類が「無効」ではない場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、「開始」をクリックしてサービスを開始します。

3. 状態が「開始」に変わります。

4. 「OK」をクリックします。

5. 「OK」をクリックしてサービスのプロパティ・ダイアログ・ボックスを閉じます。

既存のLogon Managerインストールのアップグレード

この項では、既存のLogon Managerインストールを最新バージョンにアップグレードするための情報を提供します。

Logon Manager 11.1.2.1.0へのアップグレードは、次のリリースのLogon Managerでサポートされます。

· 11.1.1.2.x

· 11.1.1.5.x

次のOracleサポートのドキュメントを参照してソフトウェア・リリースを判別してください。

https://support.us.oracle.com/oip/faces/secure/km/DocumentDisplay.jspx?id=762647.1

前述のとおり、Logon Managerの既存のインストールに対してリリース11.1.2.1.0のLogon Managerをインストールすることは完全にサポートされます。インストーラによって、以前のリリースは自動的にアンインストールされ、次に新しいリリースのインストールが実行されます。Logon Manager Administrative ConsoleとLogon Managerエージェントの両方をインストールする方法の詳細は、このガイドの各項を参照してください。

|

|

元のインストーラがLogon Manager Administrative Consoleを使用してカスタマイズされている場合、アップグレードを実行する前に同じ方法で新しいインストーラをカスタマイズする必要があり、そうしない場合、現在のLogon Managerの設定が未変更のインストーラのデフォルトで上書きされます。 プライマリ・ログオン方法は、変更するとプロセスが無用に複雑化するため、アップグレード時に変更しないことをお薦めします。プライマリ・ログオン方法の変更は、個別のプロジェクトとして実行する必要があります。 |

次に、Logon Manager 11.1.2.1.0にアップグレードする場合に推奨される基本手順を示します。

1. 既存の資格証明のバックアップを実行します。

2. 「Oracle Enterprise Single Sign-On Administrative Consoleのインストール」および「Logon Managerのインストール」の説明に従ってインストールを実行します。

3. Microsoft Active Directoryにデプロイする場合、「Global Agent Settings」→[TargetSettingsSet]→「ADEXT」のUse secure location for storing user settingsオプションを「Yes」に設定し、この設定を管理オーバーライドとしてリポジトリに発行します。

|

|

Logon Managerのすべてのインスタンスがリリース11.1.2.0.0にアップグレードした場合にのみ、このオーバーライドをデプロイする必要があり、そうしない場合、Logon Manager 11.1.2.0.0が一度リポジトリと同期すると、以前のすべてのバージョンはそのユーザーのリポジトリと同期できなくなります。この設定の詳細は、Oracle Enterprise Single Sign-On Suite Plusセキュア・デプロイメント・ガイドを参照してください。 |

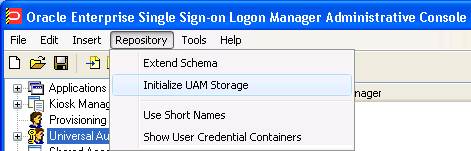

4. 次のように、すべてのリポジトリ・オブジェクト(ポリシーやテンプレートなど)を、最新リリースのLogon Managerが使用する最新のデータ・スキーマに更新します。

a. リポジトリを最新リリースのOracle Enterprise Single Sign-On Administrative Consoleに接続します。

b. リポジトリのすべてのテンプレート、ポリシーおよびその他のデータをコンソールに取得します。

c. (オプション)必要に応じてテンプレートおよびポリシーの構成変更を行います。

d. 取得したすべてのオブジェクトをリポジトリに発行して戻します。

|

|

この手順は必須であり、エンド・ユーザーにLogon Managerをデプロイする前にテスト環境で実行する必要があります。その理由は、最新リリースのLogon Managerによってテンプレートやポリシーなどの構成オブジェクトに新しいデータ・スキーマが導入されますが、このようなスキーマは以前のリリースのLogon Managerで作成されたオブジェクトと互換性がないためです。更新されていないリポジトリとLogon Managerを同期しようとすると、データ破損が発生します。エンタープライズ全体にデプロイする前に、個別のOUをリポジトリに作成して新しい構成オブジェクトをテストすることを強くお薦めします。 |

5. バックアップした資格証明を新しいインストール環境にリストアします。

|

|

リリース11.1.5.1以上では、「Global Agent Settings」→[TargetSettingsSet]→「Authentication」→「Windows v2」→「Recovery Method」で「Passphrase Suppression」設定を構成可能です。デフォルトではパスフレーズが表示されます。パスフレーズを抑制するには、この設定を変更する必要があります。 カスタムのパスフレーズ抑制(Secondary Authentication APIを実装するDLL)を使用する場合、このDLLではそのGetID関数で一意のGUIDを返す必要があることに注意してください。また、次の設定を行う必要があります。 HKLM\Software\Passlogix\MsAuth\ResetMethods:ResetMethodGUID このレジストリ値をそのGUIDに設定します。 詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 |

6. インストーラが終了し、資格証明がリストアされたら、アップグレードは完了です。新しい製品機能の詳細は、Oracle Enterprise Single Sign-On Suite Plusリリース・ノートを参照してください。

Logon Managerクライアント側ソフトウェアのインストール

|

|

以前のリリースのKiosk Managerがインストールされており、このインストール中に更新する場合、最初に「コントロール パネル」の「プログラムの追加と削除」または以前のソフトウェア・インストーラの「アンインストール」オプションを使用して以前のKiosk Managerをアンインストールする必要があります。 Kiosk Managerに関するその他の考慮事項は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 |

Logon Managerをインストールして構成するには、次の手順を実行します。

1. すべてのプログラムを終了します。

2. 次のファイルのいずれかを実行してインストールを開始します。

· ESSO-LM.msi (32ビット・インストール用)

· ESSO-LMx64.msi (64ビット・インストール用)

|

|

英語以外の言語でインストールし、希望する言語でインストーラを起動する場合、次のコマンドを実行します。 msiexec /I <packagename>.msi TRANSFORMS=<language>.mst ここで、<packagename>はLogon ManagerのインストーラMSIパッケージの名前で、<language>.mstは対応する言語変換ファイル(インストーラ・アーカイブに含まれます)の名前です。 |

3. 「Welcome」パネルで「Next」をクリックします。

4. セットアップ・タイプを選択します。「Typical」では、一般的に使用されるプログラム機能を簡単に選択できるパスが提供されます。「Advanced」では、インストールで使用できるすべてのプログラム機能の詳細なツリー・ビューが提供されます。標準セットアップを選択する場合、手順5および6に従ってください。拡張セットアップの場合、手順7に進んでください。「Next」をクリックします。

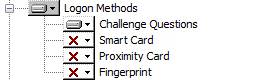

5. Typical Setup画面が表示されます。認証方式を選択し、複数のオーセンティケータを使用するかどうかを指定します。

認証方式。ユーザーを認証し、格納された資格証明に対するアクセス権を付与するため、Logon Managerには、オーセンティケータ・プラグインとして実装された複数の認証方式が用意されています(最も一般的な方式は、ユーザー名とパスワードです)。Active Directory環境のLogon Managerでは、そのWindows Logon (WinAuth) v2プラグインを通じてこの認証方式がサポートされます。

厳密認証方式を使用する場合、Logon Managerとの連携のためにオーセンティケータ内で有効にする必要のある特定の設定が記載されている『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。これには、Logon Manager Administrative Consoleのすべての設定と、Kiosk Managerとの統合のために実行する必要のある手順も記載されています。

複数のオーセンティケータ。Authentication Manager機能によって、ユーザーを認証するための複数のログオン方法を有効にする機能が追加されます。これらのログオン方法は、Logon Managerでサポートされる標準のログオン方法(LDAPやWindows Logon v2など)または厳密なオーセンティケータ(スマート・カード、近接型デバイス、RSA SecurIDトークンなど)です。

「Next」をクリックします。

6. リポジトリを選択し、インストールする監査ログ機能を指定します。Oracle Enterprise Single Sign-On Reporting Serverをインストールする場合、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』で構成情報を参照してください。「Next」をクリックして手順8に進みます。

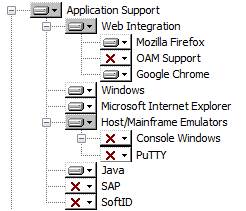

7. 拡張セットアップを実行する場合、次のインストール・オプションから選択します。

|

Application Support |

|

|

このオプションでは、アプリケーションの中核として機能するすべての必要なファイルおよび設定がインストールされ、相互作用するLogon Managerのアプリケーション・タイプを選択できます。 |

|

|

Web Integration |

Webブラウザおよび外部Webサービスとの統合を可能にするヘルパー・オブジェクト。 |

|

|

Mozillaベースのブラウザに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。 |

|

|

Oracle Access Managerで保護されたブラウザ・アプリケーションに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。 |

|

|

Google Chromeブラウザに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。 |

|

Windows |

Windowsデスクトップ・アプリケーションのサポート。Windowsサポート・ファイルはデフォルトでインストールされます。これらのファイルは選択解除できません。 |

|

Microsoft Internet Explorer |

Internet Explorerに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。デフォルトでインストールされます。 |

|

Host/Mainframe Emulators |

HLLAPIベースのエミュレータに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。 |

|

|

Logon Managerメインフレーム・プラグイン内でのコンソール・ウィンドウ(コマンド・プロンプト)のサポート。 |

|

|

Logon Managerメインフレーム・プラグイン内でのPuTTYウィンドウのサポート。 |

|

Java |

Javaアプリケーションに対するLogon Managerのネイティブ・サポートを追加するヘルパー・オブジェクト。 |

|

SAP |

Logon ManagerにSAPアプリケーションのサポートを追加するヘルパー・オブジェクト。 |

|

SoftID |

SoftIDアプリケーションに対するLogon Managerのサポートを追加するヘルパー・オブジェクト。この機能の使用方法の詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 このヘルパー・オブジェクトを使用するには、Authentication Managerオーセンティケータをインストールし、プライマリ・ログオン方法として選択する必要があります。 |

|

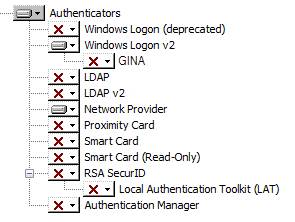

Authenticators |

|

|

オーセンティケータは、Logon Managerに対する異なるログオン方法を提供するプラグインです。デフォルトでは、Windows Logon v2がインストールされます。 使用可能な認証プラグインは次のとおりです。 |

|

|

Windows Logon (deprecated) |

WindowsへのログオンによってLogon Managerへのログオンを可能にする非推奨のプラグイン。 |

|

Windows Logon v2 |

セキュアなパスフレーズがサポートされるWindowsへのログオンによってLogon Managerへのログオンを可能にするプラグイン。このオーセンティケータは、デフォルトでインストールされます。 |

|

|

Windows Logon v2方式で動作するモジュール。「GINA」オプションは、Windows XPおよびWindows Server 2003でのみ使用できます。 「GINA」と「Network Provider」のいずれかを選択する必要があります。両方の方式をインストールすることはできません。 |

|

LDAP |

LDAPディレクトリへのログオンによってLogon Managerへのログオンを可能にするプラグイン。 |

|

LDAP v2 |

LDAPディレクトリへのログオンによってLogon Managerへのログオンを可能にするプラグイン。このプラグインには、セキュアなパスフレーズのサポートも含まれます。 |

|

Network Provider |

Logon Managerへのログオンにネットワーク・プロバイダ・メカニズムを使用して二重認証を排除します。現在のすべてのMicrosoft Windowsオペレーティング・システムがサポートされます。 リリース11.1.1.5.1以上では、この機能は独自のノードに移動され、Windows Logon v2のサブ機能ではなくなりました。 |

|

Proximity Card |

HID近接型カードによる認証をサポートするオーセンティケータ・プラグインです。 |

|

Smart Card |

MS-CAPI対応のスマート・カードを使用したLogon Managerへのログオンを可能にするプラグイン。 |

|

Smart Card (Read-Only) |

読取り専用スマート・カードを使用したLogon Managerへのログオンを可能にするプラグイン。 |

|

RSA SecurID |

RSA SecurIDトークンによって生成されるワンタイム・パスワードを使用したLogon Managerへのログオンを可能にするプラグイン。 |

|

|

RSA SecurID認証を実行するために必要なコンポーネント。 |

|

この機能によって、ユーザーを認証するための複数のログオン方法を可能にする機能が追加されます。登録、等級および順序機能を使用する場合、この機能をインストールする必要があります。 |

|

|

|

近接型カード、読取り専用スマート・カード、RSA SecurID、セキュア・データ・ストレージまたはスマート・カードをインストールする場合、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 |

|

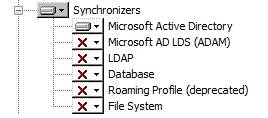

Synchronizers |

|

|

このプラグインによって、アプリケーションで同期拡張機能を管理できます。 使用可能な同期プラグインは次のとおりです。 |

|

|

Microsoft Active Directory |

Active Directoryサーバーからの資格証明と設定の取得および格納をサポートする同期プラグイン。 |

|

Microsoft AD LDS (ADAM) |

AD LDS (ADAM)サーバーからの資格証明と設定の取得および格納をサポートする同期プラグイン。 |

|

LDAP |

Oracle Identity ManagerなどのLDAP準拠ディレクトリからの資格証明と設定の取得および格納をサポートするプラグイン。 |

|

Database |

データベースからの資格証明と設定の取得および格納をサポートする同期プラグイン。 |

|

Roaming Profile (deprecated) |

ローミング・プロファイルをサポートする同期プラグイン。 注意: Oracleサポートから明示的に指示を受けた場合を除き、このコンポーネントはインストールしないでください。これは、レガシー専用で提供されています。 |

|

File System |

ファイル共有からの資格証明と設定の取得および格納をサポートする同期プラグイン。 |

|

Kiosk Manager |

|

|

Kiosk Manager キオスク・シナリオをサポートするために使用できるプラグイン。 |

Kiosk Managerを使用するには、LDAPオーセンティケータとシンクロナイザをインストールする必要があります。また、Windows Authenticator v2がインストールされていないことを確認する必要があります。 詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 |

|

Session Locking Support |

キオスク・シナリオをサポートするKiosk Managerセッション・ロック・コンポーネントをインストールします。このコンポーネントは、デフォルトではインストールされません。 このコンポーネントをインストールすると、Kiosk Managerエージェント(SMAgent)が自動的に起動します。 Kiosk Manager GINAをインストールしない場合、Kiosk Managerエージェント(SMAgent)は自動的に起動しませんが、イベントは他のアプリケーションからコマンドラインを通じて起動できます。このシナリオを使用すると、ワークステーションにKiosk Managerをインストールして、実行したときにのみ動作させることができます。 コマンドライン・オプションの使用方法の詳細は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。 |

|

Password Reset |

|

|

Password Reset Client |

ナレッジ・ベースの認証およびパスワード・リセット機能を提供するPassword Resetのクライアント側コンポーネントをインストールします。 クライアント側コンポーネントをインストールする前に、Password Resetサーバー側コンポーネントをインストールする必要があります。Password Resetは、「Typical」インストール・オプションの一部としてはインストールされません。Password Resetのインストールの詳細は、「Password Resetのインストール」を参照してください。 |

|

プロビジョニング・オプション |

|

|

Provisioning Gateway Client |

リモート資格証明プロビジョニング機能および資格証明委任を提供するProvisioning Gatewayクライアント側ソフトウェアをインストールします。 クライアント側ソフトウェアをインストールする前に、(「Provisioning Gatewayサーバー側コンポーネントのインストール」の説明に従って) Provisioning Gatewayサーバー・コンポーネントをインストールする必要があります。 |

|

|

ユーザーが別のユーザーに一時的に1つ以上の資格証明を委任できるProvisioning Gateway資格証明委任コンポーネントをインストールします。 ターゲット・マシンにProvisioning Gatewayがインストールされており、動作している必要があります。 |

|

|

ユーザーが一時的に1つ以上の資格証明をOracle Privileged Account ManagerサーバーからチェックアウトできるProvisioning Gateway特権アカウント・コンポーネントをインストールし、その資格証明に関連付けられたアプリケーションに対するシングル・サインオン機能を一時的に有効にしてから、不要になったときにその資格証明をチェックインして戻します。 ターゲット・マシンにProvisioning Gatewayがインストールされており、動作している必要があります。 |

|

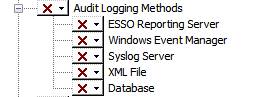

Audit Logging Methods |

|

|

このプラグインによって、アプリケーションでイベント・ロギングの拡張機能を管理できます。 使用可能なプラグインは次のとおりです。 |

|

|

ESSO Reporting Server |

レポート・サービスへのイベントのロギングをサポートするイベント管理プラグイン。 |

|

Windows Event Manager |

Windowsイベント・マネージャへのイベントのロギングをサポートするイベント管理プラグイン。 |

|

Syslog Server |

Syslogサーバーへのイベントのロギングをサポートするイベント管理プラグイン。 |

|

XML File |

ローカルXMLファイルへのイベントのロギングをサポートするイベント管理プラグイン。 |

|

Database |

データベースへのイベントのロギングをサポートするイベント管理プラグイン。 |

|

Backup/Restore |

|

|

このプラグインによって、ウィザード・インタフェースを介した簡単なファイル・ベースのバックアップおよびリストア・メカニズムが提供されます。 |

|

|

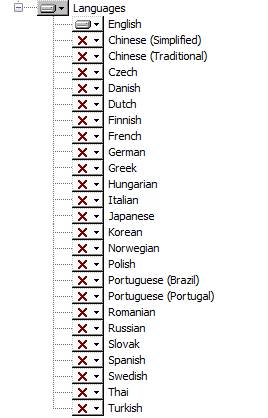

Languages |

|

|

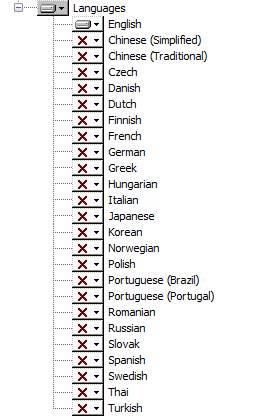

次の言語でのエージェントの表示を可能にするローカライズされた言語サポート・パッケージ: · English (必須、デフォルトでインストール) · Chinese (Simplified) · Chinese (Traditional) · Czech · Danish · Dutch · Finnish · French · German · Greek · Hungarian · Italian · Japanese · Korean · Norwegian · Polish · Portuguese (Brazil) · Portuguese (Portugal) · Romanian · Russian · Slovak · Spanish · Swedish · Thai · Turkish |

|

|

Change |

|

|

このボタンをクリックすると、エージェント用の現在のインストール先フォルダを変更できます。目的の場所を参照して「OK」をクリックします。 |

|

|

Help |

|

|

「Help」ボタン |

|

|

Space |

|

|

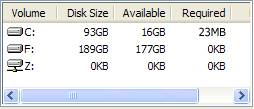

「Space」をクリックすると、選択した機能をローカル・サーバーにインストールするためのディスク領域要件が表示されます。「OK」をクリックします。 |

|

8. InstallShieldウィザードでインストールを開始する準備が整いました。「Install」をクリックします。

9. インストールの完了を待機します。完了画面が表示されたら、「Finish」をクリックします。

10. Logon Managerのインストールでは、次のシナリオの場合を除き、再起動は必要ありません。

· Windows Authentication v2オーセンティケータをGINAまたはネットワーク・プロバイダ・コンポーネント(Windows XPおよびWindows Server 2003専用)とともにインストールした場合、「Finish」をクリックした後にワークステーションを再起動するように求められます。再起動後は手順11に進んでください。

· Kiosk Managerをインストールした場合、インストール中に選択したシンクロナイザのいずれかと同期するようにLogon Managerを構成する必要があります。手順は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。また、Windows XPでKiosk Manager GINAをインストールした場合は、それ以外のGINAをインストールしないでください。同期の設定後にワークステーションを再起動して、手順11に進んでください。

11. ワークステーションまたはサーバーが再起動したら、Windowsにログオンします。Logon Managerの「Welcome」画面および「First Time Use」(FTU)ウィザードが表示されます。画面の指示に従ってFTUウィザードを完了します。FTUが完了すると、![]() アイコンがツール・トレイに表示されます。

アイコンがツール・トレイに表示されます。

|

|

FTUウィザードの入力方法とLogon Managerの使用方法の詳細は、Oracle Enterprise Single Sign-On Suite Plusユーザーズ・ガイドおよびオンライン・ヘルプを参照してください。 |

Mozilla Firefoxサポート・コンポーネントのインストールの完了

Logon ManagerのMozilla Firefoxサポート・コンポーネントのインストールを完了するには、Logon Managerのインストール後に次の操作を実行する必要があります。

· インストール中にMozilla Firefoxが実行されていた場合、そのすべてのインスタンスを終了して再起動します。

· コンポーネントがMozilla Firefoxの「アドオン」パネルの「拡張機能」リストで有効化されていることを確認します。

· Logon Managerを再起動します。

オンライン・ドキュメント・センターで、Oracle Enterprise Single Sign-On Suite Plusの製品固有ガイドの完全なセットを参照できます。次の表に、インストールおよびデプロイメントを完了するために実行する必要のある概要タスクと、各タスクに関連するドキュメントを示します。

|

タスク |

参照先 |

|

リポジトリの構成 |

ディレクトリベースのリポジトリでのLogon Managerのデプロイ |

|

エージェントの構成 |

『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』 |

|

オーセンティケータの構成 |

『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』 |

|

アプリケーション・テンプレートの構成 |

Logon Managerアプリケーション・テンプレートの構成および診断 |

この項では、Password Resetをインストールするために必要な手順について説明します。

内容は次のとおりです。

· Password Resetをインストールするための前提条件

· 既存のPassword Resetインストールのアップグレード

· Password Resetサーバー側コンポーネントのインストール

· Password Resetクライアント側コンポーネントのインストール

Password Resetをインストールするための前提条件

Password Resetをインストールする前に、この項にリストされている前提条件が満たされていることを確認してください。

|

|

インストールに影響する可能性のある最新の要件または変更について確認するには、最新のリリース・ノートを参照してください。 |

Password Resetクライアントをインストールするための前提条件

|

|

Windows XPまたはWindows Server 2003/2003 R2でインストールする場合、Microsoft社から最新のルート証明書更新をインストールしないと、インストールに失敗します。 詳細は、次の場所にあるMicrosoftナレッジ・ベースの記事を参照してください。 |

· Password Resetクライアントは動作のためにPassword Resetサーバーに依存するため、Password Resetクライアント・コンポーネントをインストールして正常に構成するには、最初にPassword Resetサーバーをインストールする必要があります。

· Password ResetクライアントとLogon Managerを同じWindows XPワークステーションにインストールする場合、Logon Managerのネットワーク・プロバイダ・ログオン方法を使用することはできません。

· Password ResetクライアントをWindows XPにインストールすると、ユーザーの簡易切替え機能(複数のユーザーで同時にコンピュータにログオンし、[Win]を押しながら[L]を押すことでログオン間を切り替えることができる機能)が無効になります。この機能が使用できなくなる理由は、Password Resetが使用するカスタムのGINA (Graphical Identification and Authentication)コンポーネントによって、MicrosoftのデフォルトのGINAダイナミック・リンク・ライブラリ(Msgina.dll)が置き換えられるためです。Windows XPコンピュータでログオンを変更するには、ユーザーは一度ログオフして次のユーザーでログオンする必要があります。これを行うには、タスク・マネージャ([Ctrl]+[Alt]+[Del])を起動して「ログオフ」をクリックします。

· Kiosk ManagerがインストールされているワークステーションでPassword Resetを使用する場合の構成情報は、『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。

· オプションのレジストリ設定(AutomaticEnrollおよびForceEnrollment)によって、次回のログオンでパスワード・リセット・サービスの登録をワークステーション・ユーザーに依頼または要求するかどうかを制御できます。これらの値は、インストーラ・パッケージを変更することで設定できます(クライアントのインストール・ウィザードでは追加されません)。これらの設定の場所および値は、「Oracle Enterprise Single Sign-On Suite Plusの構成リファレンス」を参照してください。

· Password Resetサーバーをインストールする場合、次の表にリストされているPassword Reset WebリソースのURLを書き留めておいてください(Password Resetクライアントのインストール中にこれらのURLを入力するため)。これらのリソースは、Password Resetサーバーによって提供され、クライアントに登録およびリセット機能を付与します。

|

Enroll URL |

登録サービスのデフォルト・ページのURLを入力: http://host/vgoselfservicereset/enrollmentclient/EnrollUser.aspx |

|

Reset URL |

リセット・サービスのデフォルト・ページのURLを入力: |

|

Check Enroll URL |

登録確認サービス(ユーザーが登録されているかどうかの確認)のURLを入力: |

|

Check Force Enroll URL |

強制登録確認サービス(ユーザーが登録を強制されるかどうかの確認)のURLを入力: |

|

Check Status URL |

ステータス確認サービス(Password Resetサービスの可用性の確認)のURLを入力: |

Password Resetサーバーをインストールするための前提条件

· Oracle Enterprise Single Sign-On Suite Plusリリース・ノートでハードウェアおよびソフトウェア要件をよく調べ、現在の環境がすべての要件を満たしていることを確認します。

· Oracle Enterprise Single Sign-On Administrative ConsoleとPassword Resetサーバー・コンポーネントは一致するバージョンを使用する必要があり、そうしない場合、予期しない動作が発生する可能性があります。

· Password Resetサーバー側コンポーネントをドメイン・コントローラにインストールしないでください。かわりにメンバー・サーバーを使用します。

· Microsoftのエラーのため、Windows Server 2003をWebサーバーとして使用し、Windows Server 2008 R2をドメイン・コントローラとして使用すると、ダイジェスト認証に失敗します。Microsoft社では、この問題に対処するためのホット・フィックスを公開しています。Microsoft Webサイトのhttp://support.microsoft.com/kb/977073を参照してこの問題の説明を確認し、ホット・フィックスをダウンロードしてください。

· 正引きおよび逆引き検索ゾーンの正しい列挙など、DNSが適切に構成され動作していることを確認します。

· サーバーおよびワークステーションに最新のサービス・パックとWindows更新プログラムがインストールされていることを確認します。

· Windows Server 2008にインストールする場合、「Windows Server 2008でのPassword Reset用のIIS 7.0の構成」の説明に従って、最初にIIS 7.0 Webサーバーをインストールします。

· デフォルトでは、Active DirectoryのDomain Administratorsグループのメンバーは、自動的にメンバー・サーバーのローカルのAdministratorsグループに追加されます。Domain Administratorsグループのメンバーではない場合、自身をメンバー・サーバーのローカルのAdministratorsグループに追加してください。便宜上、このガイドの説明では、Schema AdministratorsグループのメンバーであるAdministratorアカウントを使用してPassword Resetサーバーをインストールおよび設定すると仮定します。

· サービス・アカウントを作成する場合、長く複雑なパスワードを使用することを検討し、間違ったパスワードが特定の回数入力された後にそのアカウントをロックアウトするように設定してください。これらの対策によって、ハッカーによるサービス・アカウントへの辞書攻撃が成功することを防ぎます。

|

|

一般的には、Microsoft社はIISサーバーをメンバー・サーバーにインストールすることを推奨しています。この問題の詳細は、Microsoft.comにアクセスしてください。 |

Password Resetを自動(サイレント)モードで正常にインストールするには、インストーラの実行前にWindows Management Instrumentation (WMI)サービスが実行されている必要があります。

WMIサービスが実行されているかどうかを確認し、必要に応じて開始するには、各ターゲット・マシンで次の手順を実行します。

1. システム管理コンソールを起動します。

2. 「サービス」スナップインを開きます。

3. Windows Management Instrumentationサービスに移動して、その状態とスタートアップ・モードを確認します。

4. 状態に応じて、次のいずれかの手順を実行します。

· 状態が「開始」の場合、WMIサービスは実行されているため、次の項に

移動してください。

· 状態が空白の場合、サービスのスタートアップの種類を確認して次のように開始します。

o スタートアップの種類が「無効」の場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、環境の要件に応じてスタートアップの種類を「手動」または「自動」に変更します。

3. 「適用」をクリックします。

4. 「開始」をクリックしてサービスを開始します。状態が「開始」に変わります。

o スタートアップの種類が「無効」ではない場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、「開始」をクリックしてサービスを開始します。

3. 状態が「開始」に変わります。

4. 「OK」をクリックします。

5. 「OK」をクリックしてサービスのプロパティ・ダイアログ・ボックスを閉じます。

既存のPassword Resetインストールのアップグレード

この項では、既存のPassword Resetインストールを最新バージョンにアップグレードするための情報を提供します。

Password Reset 11.1.2.1.0へのアップグレードは、次のリリースのPassword Resetでサポートされます。

· 11.1.1.2.x

· 11.1.1.5.x

Password Resetサーバー・インストールをアップグレードするには、次の手順を実行します。

1. HKEY_LOCAL_MACHINE\Software\Passlogix\SSPRレジストリ・キーをエクスポートしてサーバー設定をバックアップします。

2. 「Password Resetサーバー側コンポーネントのインストール」の指示に従います。インストールが完了したら、Microsoft IISを再起動して、システム内で必要なサービス・アカウントがアクティブであることと、Password Resetが引き続きそれらを使用するように構成されていることを確認する必要があります。

3. (オプション) Oracle Databaseをリポジトリとして使用するPassword Resetのインスタンスをアップグレードする場合、次の問合せを実行してPassword Reset 11.1.2.1.0に必要な新しい索引を追加する必要があります。

· CREATE INDEX SSPR.UQ_USERID ON SSPR.USERQUESTIONS (USERSID);

· CREATE INDEX SSPR.EI_USERID ON SSPR.ENROLLMENTINFORMATION (USERSID);

· CREATE INDEX SSPR.RI_USERID ON SSPR.RESETINFORMATION (USERSID);

Password Resetサーバー・コンポーネントのインストール

|

|

Password ResetをWindows Server 2008にインストールする場合、最初にMicrosoft Internet Information Services 7.0をインストールする必要があります。このインストールを開始する前に、IIS 7.0の構成に関する項を参照してください。 64ビット環境のWindows Server 2003にPassword Resetを |

1. すべてのプログラムを終了します。

2. ESSO-PR_Server.msiインストーラ・ファイルを起動します。

3. 「Welcome」パネルで「Next」をクリックします。

4. 「Complete」または「Custom」セットアップ・タイプを選択し、「次へ」をクリックします(「Custom」セットアップでは、代替インストール・ディレクトリを指定できます)。「Next」をクリックします。

5. 「Install」をクリックします。

インストールの進行状況がバーに表示されます。

6. インストールが完了したら、「Finish」をクリックします。

Windows Server 2008でのPassword Reset用のIIS 7.0

の構成

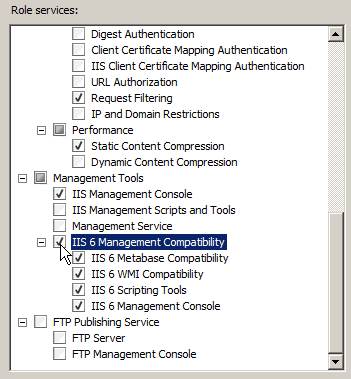

Password Reset WebサーバーをWindows Server 2008にインストールする前に、Microsoft Internet Information Services 7.0をインストールする必要があります。Windows Server 2008でIIS 7.0を構成する手順は次のとおりです。

1. Windows Server 2008のマネージャで、「役割」→「役割の追加」を選択します。

2. 役割の追加ウィザードで、「Webサーバー(IIS)」の役割を選択します。

3. 表示されるポップアップ・ウィンドウで、必要な機能を追加することを確認します。

4. 「次へ」をクリックします。

5. 「役割サービス」ウィンドウで、次の役割を選択します(まだ選択していない場合)。

· アプリケーション開発:

o ASP .NETおよび必要な機能

· HTTP基本機能:

o 静的なコンテンツ

o 既定のドキュメント

o ディレクトリの参照

o HTTPエラー

· 状態と診断:

o HTTPログ

o 要求の監視

· セキュリティ:

o Windows認証

o ダイジェスト認証

o IPおよびドメインの制限

o 要求フィルタ

· パフォーマンス:

o 静的なコンテンツの圧縮

· 管理ツール:

o IIS管理コンソール

o IIS管理スクリプトおよびツール

o 管理サービス

o IIS 6管理互換およびすべてのサブ役割

6. 「次へ」をクリックします。

7. 確認ウィンドウで、インストールの選択を確認します。選択を変更する場合は、「前へ」をクリックします。インストールを開始する準備ができたら、「インストール」をクリックします。

インストールが完了したら、Password Resetのインストール・ウィザードを続行します。

Password Resetサーバー側コンポーネントのインストールの完了

この項の手順を実行して、Password Resetサーバーのホスト環境を構成し、Password Resetサーバー・インストールが動作するように構成します。Password Resetサーバーの使用を開始するには、次の操作を実行する必要があります。

· Password Reset認証およびPassword Resetサービス

の構成

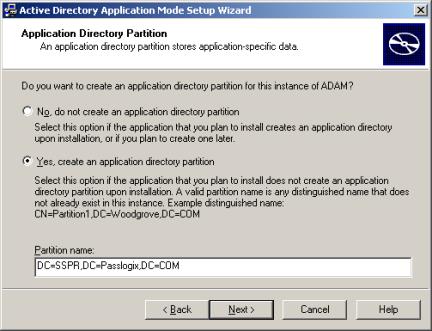

· Active Directoryにデータを格納するためのPassword Resetサーバーの構成

· SSPRRESETアカウントの継承権限を必要最小限に制限

· Password Reset WebサービスのIISサイトをActive Directoryで信頼できるサイトとして構成

· Password Reset Webコンソールへのアクセスの制限

· Windows Server 2003/2003 R2とのSSL接続のためのPassword Resetの構成

· Windows Server 2008/2008 R2とのSSL接続のためのPassword Resetの構成

Password Reset認証およびPassword Resetサービスの構成

ドメイン・コントローラに次の2つのアカウントを作成します。これらのアカウントは、Domain Usersグループ(デフォルト)の通常のユーザーである必要があります。

· SSPRWEB。このアカウントは、Password Reset IISの機能を実行し、後で作成する組織単位(OU)に対して変更や追加などを行います。Password Reset WebサービスおよびActive DirectoryまたはAD LDS (ADAM)リポジトリをホストするIISインスタンスが別のマシン上で実行されている場合、このアカウントは、Active DirectoryまたはAD LDS (ADAM)リポジトリと同じドメイン(またはその信頼できるドメイン)内に存在し、Password Reset WebサービスのIISサイトのディレクトリおよびサブディレクトリに対する読取り/書込み権限を持っている必要があります。

· SSPRRESET。このアカウントは、IISを使用するPassword Resetメンバー・サーバー上で実際のリセット・サービスを実行します。これは、ドメイン・レベルでユーザー・パスワードをリセットします。

|

|

問題の発生を避けるため、これらのアカウントはIISホストのローカルのAdministratorsグループのメンバーにしてください。 これらのアカウントは、ユーザーの質問および登録情報を格納するコンテナを管理し、実際のパスワード・リセット・プロセスを処理するためにPassword Resetが使用するサービス・アカウントになります。これらはサービス・アカウントであるため、相当に複雑なパスワードを使用し、間違った入力が一定回数行われた後にはユーザーをロックアウトするという慎重な運用が必要です。これによって、パスワードをリセットできないユーザーからヘルプ・デスクに連絡が入ることもありますが、それは何者かがこれらのサービス・アカウントに攻撃を仕掛けていることも教えてくれます。サービス・アカウントおよびセキュリティ・ログ監視のベスト・プラクティスの詳細は、Microsoft社のナレッジ・ベースにアクセスしてください。 |

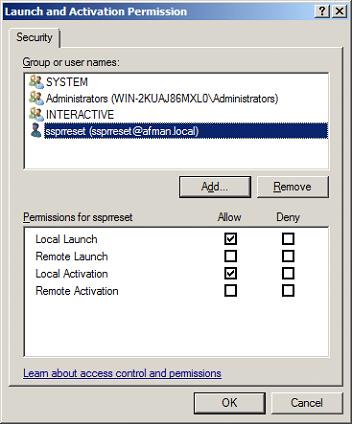

各Password Resetサービスへのサービス・アカウントの割当て

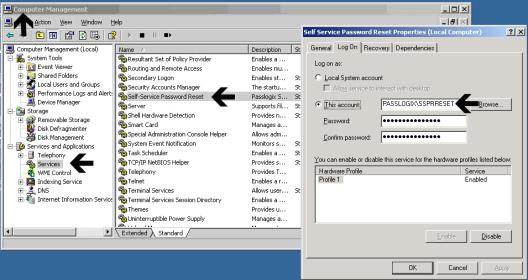

Password Resetシステム・サービスへの必須サービス・アカウントの割当て

1. 「コントロール パネル」→「管理ツール」→「サービス」を実行します。

2. 右側のペインのリストで、「Self Service Password Reset」を右クリックし、「プロパティ」を選択します。

3. 「Self Service Password Resetのプロパティ」ダイアログ・ボックスで、「ログオン」タブを選択します。

4. 「アカウント」を選択してDomain\SSPRRESETというアカウント名を入力します。次に、アカウントのパスワードを入力して確認(再入力)します。

変更はサービスの再起動後に適用されるという内容のダイアログ・ボックスが表示されます。

5. 指示どおりサービスを再起動します。SSPRRESETアカウントの設定が完了します。

|

|

SSPRRESETアカウントは、サーバー側コンポーネントが存在するIISサーバーでパスワード・リセット・サービスを実行します。 SSPRWEBアカウントは、サーバー側コンポーネントが存在するIISサーバーで仮想Webサイトを実行します。 |

Password Reset WebサービスのIIS Webサイトのコンテンツに対するアクセスの構成

次のように、Password Reset WebサービスのIIS Webサイトのコンテンツに対するアクセスを(vgoSelfServiceReset仮想ディレクトリで)構成する必要があります。

|

仮想サブディレクトリの構成 |

|

|

仮想ディレクトリ |

EnrollmentClient |

|

匿名アクセスを有効にする |

NO |

|

統合Windows認証 |

NO |

|

ダイジェスト認証 |

YES |

|

認証とアクセス制御 |

SSPRWEB |

|

|

|

|

仮想ディレクトリ |

ManagementClient |

|

匿名アクセスを有効にする |

NO |

|

統合Windows認証 |

YES |

|

ダイジェスト認証 |

NO |

|

認証とアクセス制御 |

SSPRWEB |

|

|

|

|

仮想ディレクトリ |

ResetClient |

|

匿名アクセスを有効にする |

YES |

|

統合Windows認証 |

YES |

|

ダイジェスト認証 |

NO |

|

認証とアクセス制御 |

SSPRWEB |

|

|

|

|

仮想ディレクトリ |

WebServices |

|

匿名アクセスを有効にする |

NO |

|

統合Windows認証 |

YES |

|

ダイジェスト認証 |

NO |

|

認証とアクセス制御 |

SSPRWEB |

|

|

匿名アクセスを許可する唯一の仮想ディレクトリは、ResetClientディレクトリです。 |

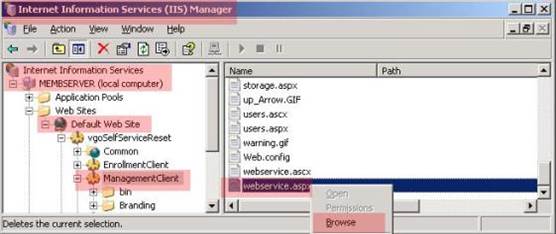

1. IIS 6.0の場合:

Password ResetのWebベース・コンソールにアクセスするには、IISマネージャを起動して「既定のWebサイト」に移動し、次に「vgoSelfServiceReset」→「ManagementClient」の順に移動します。右側のペインで、「webservice.aspx」ページまで下にスクロールし、それを参照します。

|

|

デフォルトでは、Windows Server 2003インストール環境のすべてのWebサービス拡張が無効化されています。必要なWebサービス拡張を必ずアクティブ化してください。 |

IIS 7.0の場合:

Password ResetのWebベース・コンソールにアクセスするには、IISマネージャを起動して「既定のWebサイト」に移動し、次に「vgoSelfServiceReset」→「ManagementClient」の順に移動します。右側のペインで「コンテンツ」ビュー・タブを選択し、「webservice.aspx」ページまで下にスクロールし、それを参照します。

|

|

IIS 7.0では、SSPRサーバーは、IIS 6.0のようにDefaultAppPoolにインストールされず、カスタムのSSPR AppPoolアプリケーション・プールにインストールされます。この理由は、IIS 7.0のDefaultAppPoolでは、vGOSelfServiceResetアプリケーションと互換性のない統合されたマネージ・パイプライン・モードが使用されるためです。 ブラウザを開いたときに、このページを「お気に入り」リストに追加すると簡単にアクセスできます。 |

2. Password Reset管理コンソールのWebページで、「System」→「Web Service Account」セクションに移動します。Current AccountとしてSSPRWEBアカウントが指定されていることを確認します。

3. Password Reset管理コンソールのWebページで、「System」→「Reset Service」セクションに移動します。リセット・サービスのサービス・アカウントとしてSSPRRESETアカウントがリストされていることを確認します。

|

|

SSPRRESETアカウントがPassword Reset管理コンソールのWebページの「Reset Service」セクションでリセット・サービス・アカウントとしてリストされていない場合、ローカル管理者としてログインしているかどうかを確認してください。表示されない状態が続く場合、Domainname\SSPRRESETというネーミング規則を使用してアカウントを指定することで、それを手動で割り当てることができます。 |

サービスにログオンする権限がアカウントに付与されていないというエラー・メッセージが表示された場合、次の手順を実行します。

1. Password Resetサーバー側コンポーネントをインストールしたIISメンバー・サーバーに移動します。

2. ローカル管理者のグループを確認します。

3. SSPRRESETおよびSSPRWEBアカウントが両方ともローカル管理者のグループのメンバーであることを確認します。

4. 左側のペインの「Reset Service」をクリックし、リセット・サービス・アカウントとしてSSPRRESETアカウントがリストされていることを確認します。

リセット・サービスのサービス・アカウントとしてSSPRRESETアカウントが指定されていることに注意してください。

Password Reset WebサービスのPassword Resetレジストリ設定に対するアクセスの構成

Password Resetが適切に動作するためには、Password Resetサーバー側コンポーネントを含むメンバー・サーバーの次のレジストリ・キーに対する完全な権限がSSPRWEBサービス・アカウントに必要です。

· 32ビット・システム: HKLM\SOFTWARE\Passlogix\SSPR

· 64ビット・システム: HKLM\SOFTWARE\Wow6432Node\Passlogix\SSPR

|

|

このキーに対する権限を適用したら、複数のレベルにドリルダウンして、権限が全体に伝播されていることを確認してください。 |

Password Resetサーバー側コンポーネントの構成中に発生する可能性のある権限の問題を回避するため、Password Resetサーバー側コンポーネントをインストールするIISメンバー・サーバーに、ローカル管理者のグループのSSPRWEBおよびSSPRRESETアカウント・メンバーを両方とも作成することをお薦めします。

Password Resetサーバー側コンポーネントのインストールおよび構成が終了したら、メンバー・サーバーのローカル管理者のグループからこれらのアカウントを削除できます。

Password Resetサーバー構成へのSSPRWEBアカウント資格証明の追加

Password Resetサーバーが適切に動作するためには、SSPRWEBアカウント資格証明が付与される必要があります。これを行うには、次の手順を実行します。

1. Web.configファイルに資格証明を追加します。

a. Password Resetマシンで次のファイルを見つけ、テキスト・エディタで開きます。

<PR_Install_Directory>\WebServices\Web.config

b. 次の行を探します。

<identity impersonate="true">

c. 次のように行を変更し、userNameおよびpasswordパラメータのサンプル値をSSPRWEBアカウント資格証明に置き換えます。(値を囲む引用符は残してください。パラメータ名は大/小文字が区別されます。)

<identity impersonate="true" userName="domain\ssprweb" password="ssprweb_password" />

d. ファイルを保存して閉じます。

2. 資格証明を暗号化します。

a. Password Resetサーバー・マシンで、管理者権限でコマンド・プロンプトを起動します。

b. 次のディレクトリに移動します。

%windir%\Microsoft.NET\Framework\v4.0.30319

c. 次のコマンドを実行します。

aspnet_regiis.exe -pe "system.web/identity" -app "/vgoselfservicereset/webservices"

d. 次のいずれか1つを実行します。

· Windows Server 2003を実行している場合、次のコマンドを実行します。

aspnet_regiis.exe -pa "NetFrameworkConfigurationKey" "NT Authority\Network Service"

· Windows Server 2008以上を実行している場合、次のコマンドを実行します。

aspnet_regiis.exe -pa "NetFrameworkConfigurationKey" "IIS APPPOOL\SSPR AppPool"

SSPRWEBアカウント資格証明は暗号化され、Password Reset Webサービスはそれらを復号化して使用し、SSPRWEBアカウントで実行できます。

手動で資格証明を復号化するには、次のコマンドを実行します。

aspnet_regiis.exe -pd "system.web/identity" -app "/vgoselfservicereset/webservices"

Active Directoryにデータを格納するためのPassword Resetサーバーの構成

Password Resetは、ユーザーの質問、回答、構成および登録情報をActive Directoryの組織単位内に格納します。単位を簡単に識別できるような任意のOU名を選択してください。

|

|

作業を続ける前に、この組織単位をドメインのルートに作成します。記憶域を有効化するときにOUが存在しないと、サーバーにそのようなオブジェクトは存在しないというエラー・メッセージが返されることがあります。 |

接続用のアカウントによって、スキーマ拡張を実行します。そのため、このアカウントは、スキーマ管理者のグループのメンバーであり、Password Reset OU内にオブジェクトを作成する権限を持っている必要があります。

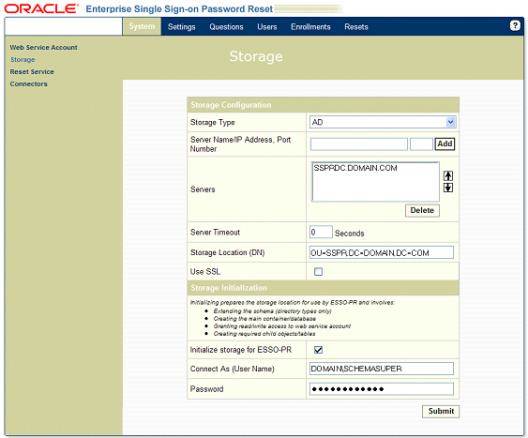

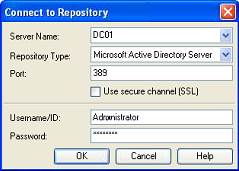

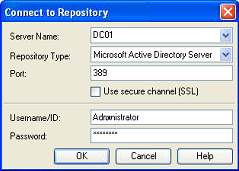

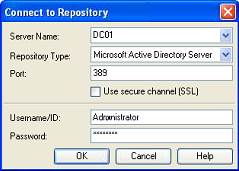

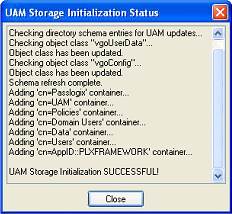

Active Directoryの記憶域を有効化するには、次の手順を実行します。

1. 「System」→「Storage」画面で、Storage Type・ドロップ・ダウン・メニューの記憶域タイプとして「AD」を選択します。

2. 使用するドメイン・コントローラの完全修飾ドメイン名またはIPアドレスを入力します。

3. ポート番号として389を入力します。これは、Active Directoryが使用するLDAPポートです。

4. 「Add」ボタンをクリックします。

5. 次の表の情報に従ってフィールドに入力します。

6. 「Submit」をクリックします。

少し時間が経ってから、変更内容を正常に保存したことを示す確認メッセージが表示されます。

|

記憶域構成画面のラベル |

説明 |

||

|

Storage Type |

Password Resetがインストールされるディレクトリのタイプ。この例では、Microsoft Active Directory (AD)を使用します。 |

||

|

Server Name/IP Address, Port Number |

ドメイン・コントローラの完全修飾ドメイン名またはIPアドレス。ADのポート番号は389です。SSLのポート番号は636です。 |

||

|

Servers |

使用するドメイン・コントローラのリスト。この例では、SSPRDC.DOMAIN.COMという1つのサーバーを使用します。複数のサーバーを使用できます。 |

||

|

Server Timeout |

タイムアウトするまでのリポジトリに対する接続試行の秒数。 |

||

|

Storage Location (DN) |

Active Directory内に作成する次のようなPassword Reset OUの識別名(DN)。 OU=ESSOPR,DC=DOMAINNAME,DC=COM ここで: ESSOPRは、作成するOUの名前です。 |

||

|

Use SSL |

選択するとSecure Sockets Layerが有効になります。 |

||

|

Initialize Storage for Password Reset |

このボックスが選択されていることを確認してください。このオプションを選択しないと、「Connect As」または「Password」フィールドに情報を入力できません。これによって、スキーマを拡張して初期オブジェクトを作成するかどうかをPassword Resetに指示します。このボックスが選択されていない場合、Password Resetは記憶域設定の更新のみを行います。 |

||

|

Connect As |

実際にADスキーマを拡張してPassword Reset OUに必要なオブジェクトを追加するアカウントの名前。このアカウントは、Schema Adminsグループのメンバーであり、Password Reset OUにオブジェクトを作成する権限を持っている必要があります。

|

||

|

Password |

前に指定したアカウントのパスワード。 |

|

|

Password Reset OUが正しく構成されていることを確認するには、目的のドメイン・コントローラで「Active Directoryユーザーとコンピュータ」の新しいインスタンスを開き、詳細ビューを使用します。通常は、ESSOPR (または選択した名前)というOUと、SystemQuestionsおよびUsersという2つの下位OUが表示されます。これら2つの下位OUが存在する場合、正しく構成されています。 |

これで、Password Resetサーバー側コンポーネントをインストールしたIISメンバー・サーバーのローカル管理者のグループからSSPRWEBおよびSSPRRESETアカウントを両方とも削除できます。

この手順の目的は、制限された権限のセットをパスワード・リセット・アカウント(SSPRRESET)に付与することです。ユーザー・パスワードをリセットし、このアカウントで各アカウントのロックを解除できますが、それ以上のことはできません。

SSPRRESETアカウントは、ドメイン・ユーザー・グループの単なるメンバーであることに注意してください。ADに組み込まれたフェイルセーフとして、このアカウントを使用してより上位の権限を持つユーザー(管理者アカウントなど)のパスワードを変更することはできません。

この権限は、組織単位レベルまたはグループ・レベルで割り当てることができます。ユーザー・レベルでこの権限を割り当てることは、一般的な操作ではなく、推奨されません。

権限階層の計画

パスワード・リセット権限の割当ては、慎重に検討して、目的のアカウントのみがこの権限を付与されるように計画する必要があります。これらのアカウントの設定時に計画を調整するために役立つ操作および注意点は次のとおりです。

· 組織単位または特定のグループに基づいて、パスワード・リセット・アカウントに粒度の高い権限を付与することを検討します。いずれかに権限を適用したら、目的の結果が得られることをテストして確認します。

· ドメインのルートでオブジェクト制御の委任ウィザードを実行しないでください(実行すると、ユーザーを超えてコンピュータやプリンタなどのオブジェクトにまで及ぶ権限をパスワード・リセット・アカウントに付与することになります)。

· パスワード・リセット・アカウントはドメイン・ユーザー・グループのメンバーであるため、そのパスワード・リセット権限は、ドメイン・ユーザー・グループの同じレベルのすべてのメンバーに適用されます。

つまり、すべてのユーザーをADのデフォルト・ユーザー・コンテナに格納し、そのレベルでオブジェクト制御の委任ウィザードを実行する場合、ドメイン・ユーザー・アカウントは、管理者アカウントのパスワードをリセットできません。Active Directoryでは、ユーザーが管理者に対する管理権限を持つことは許可されません。

このシナリオでは、パスワード・リセット・サービス・アカウントには、管理者のパスワードをリセットする権限は付与されません。管理者は、Password Resetに登録し、パスワード・リセット・ダイアログ全体を使用できます。ただし、パスワード・リセット・サービス・アカウントは、上位のセキュリティ・グループに含まれるユーザーのパスワードをリセットする権限を持つように設計されていないため、パスワードをリセットしようとすると、エラー・メッセージが返されます。

ドメイン管理者グループのメンバーのパスワードを、通常のユーザー・アカウントによってリセットできるようにするかどうかは、慎重に検討してください。パスワード・リセット・アカウントにこのレベルの制御を付与することは可能ですが、そうしない方が適切なこともあります。

ユーザーが次の方法で分割されるActive DirectoryのOU構造について検討します。

· OU = Users1

· OU = Users2

· OU = Users (ADで作成されるデフォルト・ユーザー・コンテナ)

ユーザーを組織単位に割り当てると、多くのユーザーのSSPRRESETサービス・アカウントの権限を単純で統一化された方法で管理できます。

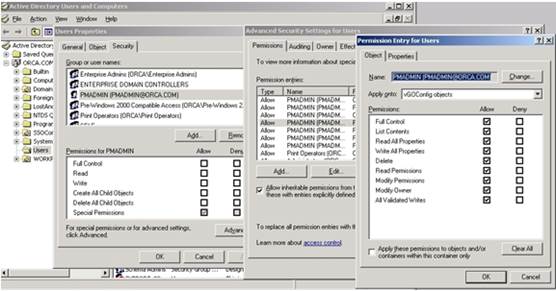

次の例では、SSPRRESETアカウントに、メンバーのパスワードをリセットするUsers2 OUに対する権限を付与します。

1. 「スタート」→「管理ツール」→「Active Directoryユーザーとコンピュータ」の順に移動します。

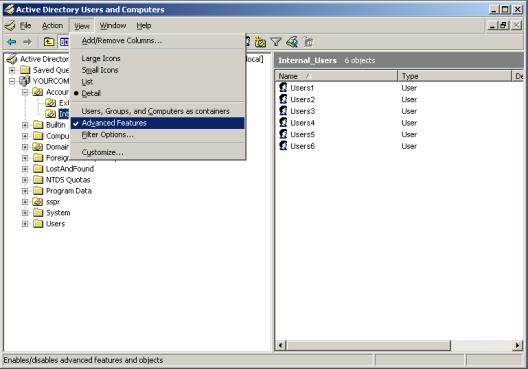

2. 「表示」メニューの「拡張機能」が選択されていることを確認します。

3. 「Active Directoryユーザーとコンピュータ」→[YourDomain]→[YourOU]の順に移動します。この例では、「YOURCOMPANY.COM」→「Users2」を使用します。

4. 制御するOUを右クリックし(この例ではUsers2 OUを使用します)、「プロパティ」を選択します。

5. 「Users2のプロパティ」ウィンドウで、「セキュリティ」タブを選択します。

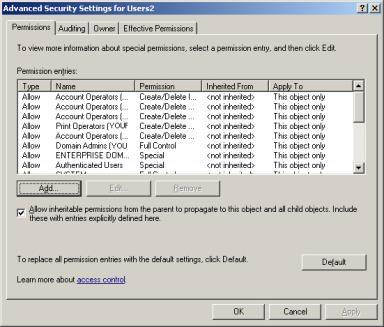

6. 「詳細設定」ボタンをクリックして「セキュリティの詳細設定」にアクセスします。

7. 「追加」ボタンをクリックします。

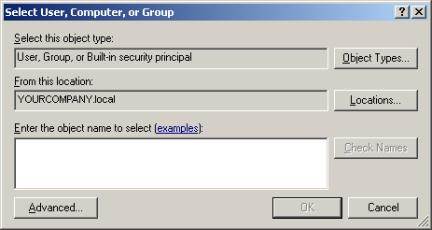

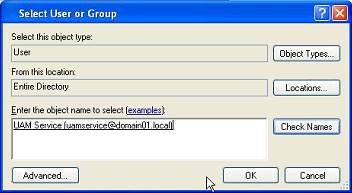

8. 「選択するオブジェクト名を入力してください」フィールドにssprresetアカウントの名前を入力するか、「詳細設定」→「検索」ボタンを使用してアカウントを参照します。(「名前の確認」ボタンを使用して、入力したアカウント名が正しいことを確認できます。)

9. 「OK」をクリックします。

10. 「アクセス許可エントリ」画面の「オブジェクト」タブで、「適用先」ドロップダウン・メニューから「ユーザー オブジェクト」を選択します。

11. 「アクセス許可」ウィンドウで、「許可」列の「パスワードのリセット」ボックスを選択します。

12. 「アクセス許可エントリ」画面で、「プロパティ」タブを選択します。

13. 「適用先」ドロップダウン・メニューから「ユーザー オブジェクト」を選択します。

14. 「アクセス許可」ウィンドウで、「許可」列の「lockoutTimeの書き込み」および「pwdLastSetの書き込み」ボックスを選択します。

15. 「OK」をクリックします。

16. 「OK」をさらに2回クリックしてウィンドウを閉じます。変更は即座に有効になります。

権限が正しく割り当てられたことを確認するには、次の手順を実行します。

1. 新しい権限を割り当てたOUを右クリックします。

2. 「プロパティ」を選択します。

3. 「セキュリティ」タブを選択します。

特殊なアクセス許可を持つSSPRRESETアカウントがリストされるはずです。「詳細設定」タブに、このアカウントがOUに対するパスワード・リセット権限を持っていることが示されます。

Password Reset WebサービスのIISサイトをActive Directoryで信頼できるサイトとして構成

Password Reset内には、匿名アクセスは許可されないが、統合Windows認証を使用するように構成される2つの仮想ディレクトリがあります(Windowsパスワードでドメインにログオンすると、そのページにアクセスできます)。

Windows Server 2003/2008上で稼働するIISのセキュリティ・ポリシーのため、ユーザーが最初に登録しようとすると、同様の設定のWebサイトではよくあることですが、ユーザー名とパスワードを要求するポップアップ画面が表示されます。この動作(これは不要なヘルプ・デスク・コールにつながります)を回避するには、Password Reset IISサーバーの完全修飾ドメイン名を、ドメインの任意のユーザー向けとなる信頼できるサイトのリストに入力します。

Password Resetサーバーを信頼できるイントラネット・サイトとして指定するには、次の手順を実行します。

· 個々のコンピュータで、信頼できるイントラネット・サイトのリストにPassword Reset IISサーバーのデフォルトWebサイトを追加します。

· AD内で、信頼できるイントラネット・サイトのリストにグループ・ポリシーを通じてこのサイトを追加します。

これを行うには、次のものが必要です。

· ドメイン管理者の権限

· OUまたはドメイン・レベルでグループ・ポリシーを作成または変更する権限

次の例では、Password Resetサーバー・サイトをドメイン全体の信頼できるイントラネット・サイトとして指定します。したがって、これはすべてのドメイン・ユーザーにとって信頼できるサイトになります。

|

|

より粒度の高いアクセス制御のために、Password Resetの潜在的なユーザーを含むOUごとにこのポリシーを作成することもできます。選択したアプローチにかかわらず、最終結果では、信頼できるサイトとしてPassword Reset IISサーバーのデフォルトWebサイトが含まれます。 |

組織の信頼できるサイトのリストにPassword Reset IISサーバーを追加するには、最初にInternet Explorerセキュリティ強化の構成がインストールされていないWindowsクライアントでポリシーを作成する必要があります(デフォルトでは、Windows XPにはこの機能はインストールされていません)。

1. Internet Explorerセキュリティ強化の構成設定を削除します(「コントロール パネル」→「プログラムの追加と削除」→「Windowsコンポーネントの追加と削除」)。

2. 「Internet Explorerセキュリティ強化の構成」の選択を解除(削除)します。

|

|

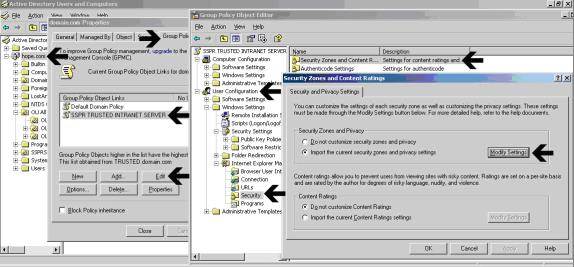

このポリシーの作成後に、このセキュリティ強化機能をドメイン・コントローラにインストールできます。グループ・ポリシー・オブジェクト・エディタ内で現在のゾーンをインポートしようとすると表示されるダイアログ・ボックスの内容を確認してください。 このポリシーを作成するには、「Active Directoryユーザーとコンピュータ」を開き、Password Resetに登録するユーザーを含む組織単位を右クリックして(この例ではドメインのルート・レベルに存在)、「グループ ポリシー」タブをクリックします。 |

3. SSPR TRUSTED INTRANET SERVERという名前のポリシーを作成します。

4. 「編集」をクリックします。

5. グループ・ポリシー・オブジェクト・エディタのポリシーの「ユーザーの構成」部分を展開します。

6. 「Windowsの設定」→「Internet Explorerのメンテナンス」→「セキュリティ」→「セキュリティ ゾーンおよびコンテンツの規制」の順に移動します。

7. 「設定の変更」をクリックします。

8. 表示されるメッセージを確認して続行します。

|

|

これは、Internet Explorer 6.0で表示される「インターネットのプロパティ」ダイアログ・ボックスと同じです。 |

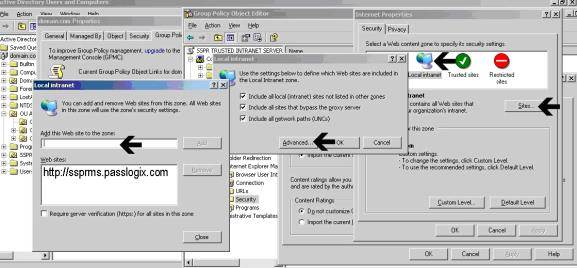

9. 「インターネットのプロパティ」ダイアログ・ボックスで、「ローカル イントラネット」ゾーンのアイコンをクリックし、次に「サイト」ボタンをクリックします。

10. 「ローカル イントラネット」ダイアログ・ボックスで、「詳細設定」をクリックします。

11. 指定されている場所に、Password Reset IISのデフォルトWebサイトの完全修飾ドメイン名を入力します。

12. 「閉じる」をクリックします。

13. 必要に応じて「OK」および「適用」をクリックし、グループ・ポリシー・オブジェクト・エディタを終了します。

ネットワーク内のレプリケーション速度によっては、Active Directory構造全体にこのポリシーをレプリケートするために多少時間がかかる可能性があります。

このポリシーがADの目的のレベルに適用されたことを確認するには、次の手順を実行します。

1. このポリシーの影響を受けるユーザーとしてログインします(ADグループ・ポリシーにはレプリケーションのための十分な時間を与えます)。

2. Internet Explorerで、「ツール」→「インターネット オプション」→「セキュリティ」→「ローカル イントラネット」→「サイト」→「詳細設定」の順に移動します。

追加したサイトがInternet Explorerの「信頼済みサイト」ウィンドウにリストされるはずです。

Password Reset Webコンソールへのアクセスの制限

権限のないユーザーがWebベースのPassword Reset管理コンソールにアクセスできないようにするには、次の手順を実行します。

1. Windowsエクスプローラを起動して次の場所に移動します。

· 32ビット・システムの場合: C:\Program Files\Passlogix\v-GO SSPR

· 64ビット・システムの場合: C:\Program Files (x86)\Passlogix\v-GO SSPR

2. 「Management Client」を右クリックし、ショートカット・メニューから「プロパティ」を選択します。

3. 「プロパティ」ダイアログ・ボックスで、「セキュリティ」タブをクリックします。

4. 「詳細設定」をクリックします。

5. 「ユーザーの継承可能な権限」をクリックして選択を解除します。

6. 表示されるダイアログ・ボックスで、「コピー」をクリックします。

7. 「OK」をクリックします。

8. 「セキュリティ」タブで、権限のないユーザーを削除します。

9. 「追加」をクリックします。

10. 「詳細設定」検索を選択してIIS_WPGを選択します(Windows 2003の場合)。

11. 「OK」をクリックします。

|

|

「フル」以外のすべての権限が「許可」列で選択される必要があります。 |

Windows Server 2003/2003 R2とのSSL接続のためのPassword Resetの構成

Windows Server 2003/2003 R2とのSSL接続のためにPassword Resetを構成する前に、信頼できる認証局(CA)からX.509証明書を取得する必要があります。この信頼できるCAを、信頼できるルートCAのリストにインストールする必要があります。証明書は、現在の日付において有効である必要があり、そのサブジェクトは、Password Resetクライアント・インスタンスがPassword Resetサーバー・インスタンスへの接続時に使用するネットワーク名(ホスト名またはホスト名とドメイン接尾辞を含む完全修飾URL)と正確に一致している必要があります。この項の手順では、有効な証明書を取得済で、インストールの準備が完了していると仮定します。

|

|

Microsoft Webサイトの次の記事で、証明書のインストールとSSLの設定に関する情報を参照できます。 · 「How to: Obtain an X.509 Certificate」(http://msdn2.microsoft.com/en-us/library/ms819929.aspx) · 「How to: Set Up SSL on a Web Server」(http://msdn2.microsoft.com/en-us/library/aa302411.aspx) Microsoft証明書サービスを使用してX.509証明書を取得する場合、サーバー認証証明書を選択してください。また、「キーのオプション」セクションで、「エクスポート可能なキーとしてマークする」および「ローカル コンピュータ ストアを使用する」オプションを選択します。 |

Password ResetサーバーへのSSL専用接続を実行するために必要な手順は、次のとおりです。

1. Microsoft IISでのX.509証明書のインストール

2. Password Resetサーバーの構成ファイルの変更

3. WebServicesディレクトリに対するアクセス権のPassword Resetサーバーへの付与

5. 新しい接続構成のテスト

手順1: Microsoft IISでのX.509証明書のインストール

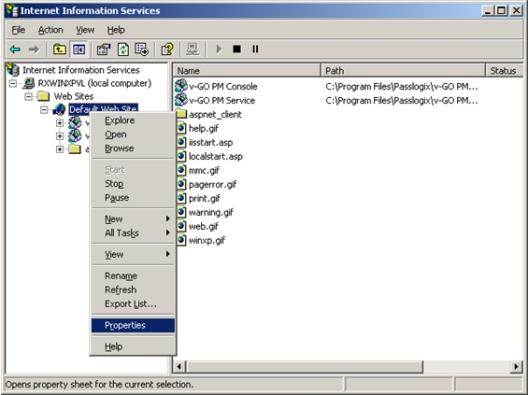

1. Microsoft IISマネージャを起動します。

2. 左側のペインでルート・ノードを展開し、次に「Webサイト」を展開します。

3. 「既定のWebサイト」を右クリックし、コンテキスト・メニューから「プロパティ」を選択します。

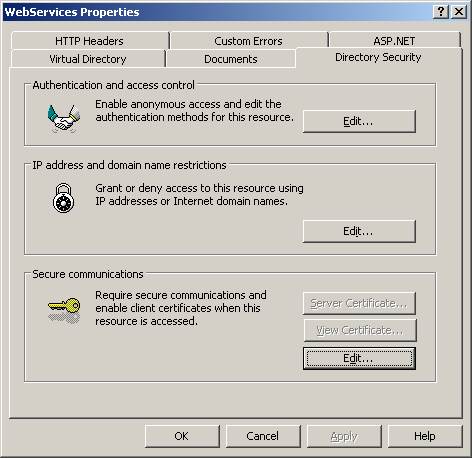

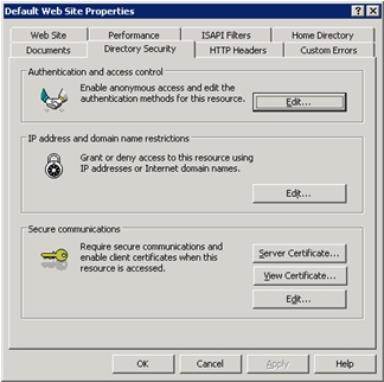

4. 表示されるダイアログで、「ディレクトリ セキュリティ」タブを選択します。

5. 「セキュリティで保護された通信」フィールドで、「サーバー証明書」をクリックします。

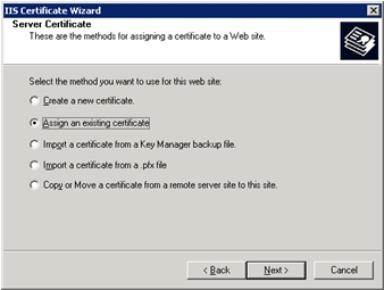

6. 表示されるウィザードで、「次へ」をクリックします。

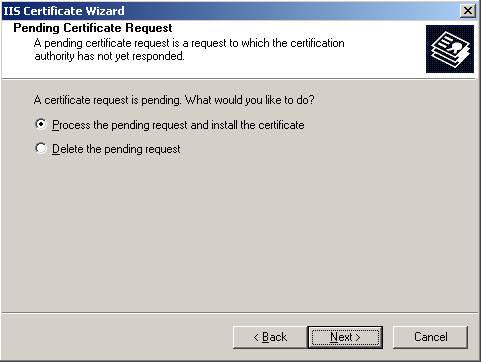

7. 「保留中の証明書の要求」ダイアログで、「保留中の要求を処理し、証明書をインストールする」を選択して、「次へ」をクリックします。

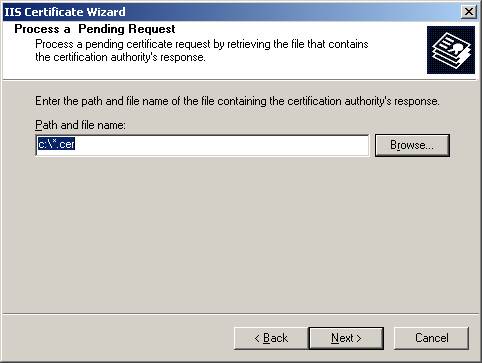

8. 証明書ファイルの絶対パスを入力するか、ファイルを参照して、「次へ」をクリックします。

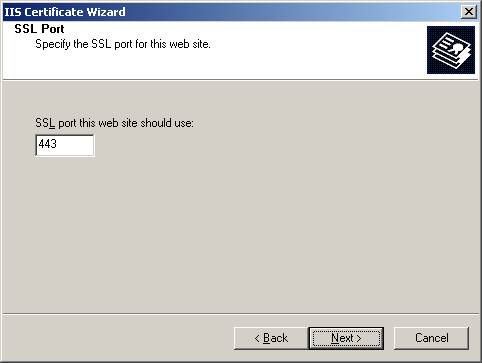

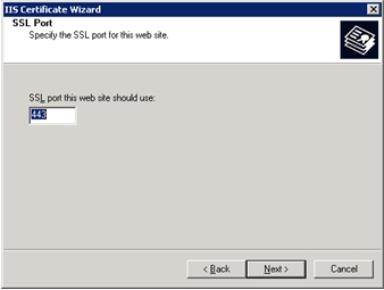

9. 適切なSSLポートを指定して、「次へ」をクリックします。デフォルト値は443です。

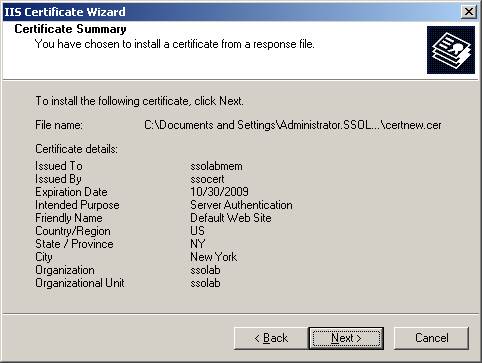

10. 概要ダイアログに表示される情報を確認します。エラーがある場合は戻って修正し、なければ「次へ」をクリックします。

11. 表示されるダイアログで、「発行先」の値(この例ではssolabmem)を書き留めておきます。この値を使用して、次の項でPassword Resetサーバーの構成ファイルを変更します。

12. 「完了」をクリックしてウィザードを終了します。これで証明書がインストールされました。

手順2: Password Resetサーバーの構成ファイルの変更

Password Reset Webページを呼び出す場合にHTTP-over-SSL (HTTPS)プロトコルを使用するように、次の構成ファイルを更新する必要があります。

· %PROGRAMFILES%\Passlogix\v-GO SSPR\EnrollmentClient\web.config

· %PROGRAMFILES%\Passlogix\v-GO SSPR\ManagementClient\web.config

· %PROGRAMFILES%\Passlogix\v-GO SSPR\ResetClient\web.config

次の手順を実行します。

1. 次のように\EnrollmentClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにEnrollSvc.enrollmentのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

2. 次のように\ManagementClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにAdminSvc.administrationのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

3. 次のように\ResetClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにResetSvc.PasswordResetのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

手順3: WebServicesディレクトリに対するアクセス権のPassword Resetサーバーへの付与

1. Microsoft IISマネージャを起動します。

2. 左側のペインのツリーで、「vGOSelfServiceReset」ノードに移動して展開します。

3. 「vGOSelfServiceReset」ノードの下にある「Webサービス」ノードを右クリックし、コンテキスト・メニューから「プロパティ」を選択します。

4. 表示されるダイアログで、「ディレクトリ セキュリティ」タブを選択します。

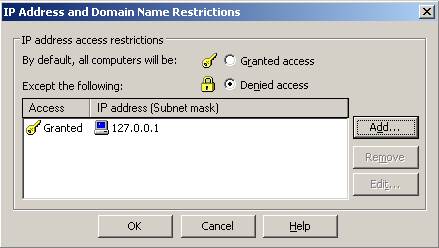

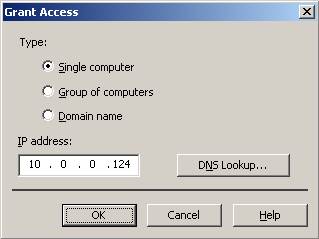

5. 「IPアドレスとドメイン名の制限」セクションで、「編集」をクリックします。

6. Password Resetサーバー・マシンのIPアドレスに、WebServicesディレクトリに対するアクセス権を付与します。

a. 表示されるダイアログで、「拒否する」を選択します。ダイアログに、グローバル拒否ルールから明示的に除外されるIPアドレスのリストが表示されます。

b. 「追加」をクリックします。

c. 表示されるダイアログで、「1台のコンピュータ」を選択し、ターゲットのIPアドレスを入力して「OK」をクリックします。

手順4: Password Resetの接続をSSLのみに制限

1. Microsoft IISマネージャの左側のペインのツリーで、「vGOSelfServiceReset」ノードを右クリックし、コンテキスト・メニューから「プロパティ」を選択します。

2. 表示されるダイアログで、「ディレクトリ セキュリティ」タブを選択します。

3. 「セキュリティで保護された通信」セクションで、「編集」をクリックします。

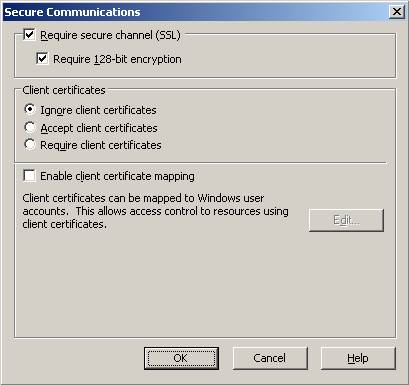

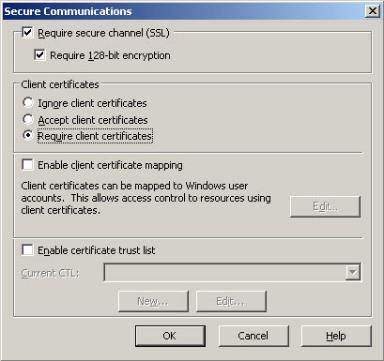

4. 表示されるダイアログで、次の手順を実行します。

a. 「セキュリティで保護されたチャネル(SSL)を要求する」チェック・ボックスを選択します。

b. (オプション)環境で128ビット暗号化を必要とする場合、「128ビット暗号化を要求する」チェック・ボックスを選択します。

c. 「OK」をクリックします。

5. 親ダイアログで「OK」をクリックして終了します。

6. Microsoft IISを再起動して変更を有効にします。

Webブラウザを使用して、新しいSSL対応のURLを通じて(httpのかわりにhttpsプロトコル・ヘッダーを使用して)各Password Resetインタフェース・サービスにアクセスします。

URLは次のとおりです。

· EnrollmentClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/Enrollment.asmx

· ManagementClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/Administration.asmx

· ResetClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/PasswordReset.asmx

いずれかのURLのロードに失敗した場合、または証明書エラーが表示された場合、仮想ディレクトリの権限や証明書のオプションなどの構成を確認し、必要に応じて修正してから再試行してください。

Windows Server 2008/2008 R2とのSSL接続のためのPassword Resetの構成

Windows Server 2008/2008 R2とのSSL接続のためにPassword Resetを構成する前に、信頼できる認証局(CA)からX.509証明書を取得する必要があります。この信頼できるCAを、信頼できるルートCAのリストにインストールする必要があります。証明書は、現在の日付において有効である必要があり、そのサブジェクトは、Password Resetクライアント・インスタンスがPassword Resetサーバー・インスタンスへの接続時に使用するネットワーク名(ホスト名またはホスト名とドメイン接尾辞を含む完全修飾URL)と正確に一致している必要があります。この項の手順では、有効な証明書を取得済で、インストールの準備が完了していると仮定します。

|

|

Microsoft Webサイトの次の記事で、証明書のインストールとSSLの設定に関する情報を参照できます。 · 「How to: Obtain an X.509 Certificate」(http://msdn2.microsoft.com/en-us/library/ms819929.aspx) · 「How to: Set Up SSL on a Web Server」(http://msdn2.microsoft.com/en-us/library/aa302411.aspx) Microsoft証明書サービスを使用してX.509証明書を取得する場合、サーバー認証証明書を選択してください。また、「キーのオプション」セクションで、「エクスポート可能なキーとしてマークする」および「ローカル コンピュータ ストアを使用する」オプションを選択します。 |

Password ResetサーバーへのSSL専用接続を実行するために必要な手順は、次のとおりです。

1. Microsoft IISでのX.509証明書のインストール

2. Password Resetサーバーの構成ファイルの変更

3. WebServicesディレクトリに対するアクセス権のPassword Resetサーバーへの付与

5. 新しい接続構成のテスト

手順1: Microsoft IISでのX.509証明書のインストール

1. Microsoft IISマネージャを起動します。

2. 左側の「接続」ペインで、ターゲット・サーバー・インスタンスを選択します。

3. 中央の「ホーム」ペインで、「サーバー証明書」アイコンをダブルクリックします。

4. 右側の「操作」ペインで、「証明書の要求の完了」をクリックします。

5. 表示される「証明書の要求を完了する」ダイアログで、次の手順を実行します。

a. 「証明機関の応答が含まれるファイルの名前」フィールドで、ターゲットのX.509証明書のフルパスおよびファイル名を参照するか入力します。

b. 「フレンドリ名」フィールドに、証明書のわかりやすい名前を入力します。

c. 「OK」をクリックします。

証明書がターゲット・マシンの「サーバー証明書」リストに表示されます。

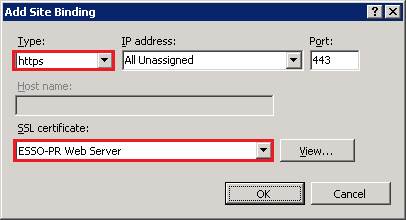

6. インストールした証明書を、選択したサイトのhttpsプロトコルにバインドします。左側の「接続」ペインで、ターゲット・マシンのノードを展開してドリルダウンし、「既定のWebサイト」ノードを選択します。

7. 右側の「操作」ペインの「サイトの編集」セクションで、「バインド」をクリックします。

8. 表示される「サイト バインド」ダイアログで、「追加」をクリックします。

9. 表示される「サイト バインドの追加」ダイアログで、次の手順を実行します。

a. 「種類」ドロップダウン・リストから、「https」を選択します。

b. 「証明書」ドロップダウン・リストから、この手順で前にインストールした証明書を選択します。

c. 残りの設定はデフォルトのままにします。

d. 「OK」をクリックして変更内容を保存し、「サイト バインドの追加」ダイアログを閉じます。

10. 「閉じる」をクリックして「サイト バインド」ダイアログを閉じます。

手順2: Password Resetサーバーの構成ファイルの変更

Password Reset Webページを呼び出す場合にHTTP-over-SSL (HTTPS)プロトコルを使用するように、次の構成ファイルを更新する必要があります。

· %PROGRAMFILES%\Passlogix\v-GO SSPR\EnrollmentClient\web.config

· %PROGRAMFILES%\Passlogix\v-GO SSPR\ManagementClient\web.config

· %PROGRAMFILES%\Passlogix\v-GO SSPR\ResetClient\web.config

次の手順を実行します。

1. 次のように\EnrollmentClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにEnrollSvc.enrollmentのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

2. 次のように\ManagementClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにAdminSvc.administrationのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

3. 次のように\ResetClient\web.configファイルを変更します。

a. <appSettings>セクションを見つけます。

b. 次のようにResetSvc.PasswordResetのキー値を変更します。

i. httpをhttpsに変更します。

ii. localhostをX.509証明書の「発行先」の値に変更します。

(この値は、この手順の前の部分で記録しました。)

iii. (オプション)カスタム・ポートを使用してこのサービスに接続する場合、ホスト名の末尾にセミコロンで区切ったポート番号を追加します。次に例を示します。

https://sssolabmem.ssolab.com:1880

c. ファイルを保存して閉じます。

手順3: WebServicesディレクトリに対するアクセス権のPassword Resetサーバーへの付与

1. Microsoft IISマネージャを起動します(まだ起動していない場合)。

2. 左側の「接続」ペインで、ターゲット・マシンのノードを展開してドリルダウンし、「サイト」→「既定のWebサイト」→「WebServices」ノードの順に選択します。

3. 中央の既定のWebサイトの「ホーム」ペインで、「IPアドレスおよびドメインの制限」アイコンをクリックします。

4. 右側の「操作」ペインで、「許可エントリの追加」をクリックします。

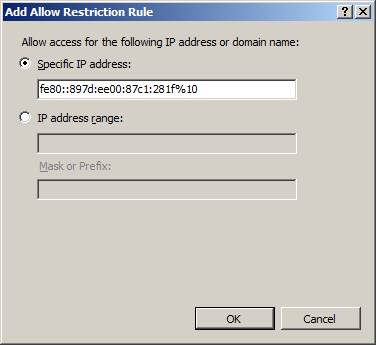

5. 表示される「許可の制限規則の追加」ダイアログで、次の手順を実行します。

a. 「特定のIPアドレス」ラジオ・ボタンを選択します。

b. ターゲット・マシンのIPv4またはIPv6アドレスを入力します。

c. 「OK」をクリックして変更内容を保存し、ダイアログを閉じます。

手順4: Password Resetの接続をSSLのみに制限

1. Microsoft IISマネージャを起動します(まだ起動していない場合)。

2. 左側の「接続」ペインで、ターゲット・マシンのノードを選択します。

3. ターゲット・マシンのノードをドリルダウンして、「サイト」→「既定のWebサイト」ノードを選択します。

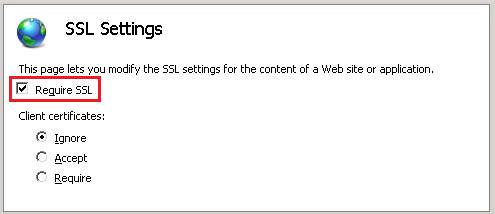

4. 中央の既定のWebサイトの「ホーム」ペインで、「SSL設定」アイコンをダブルクリックします。

5. 中央ペインの「SSL設定」画面で、「SSLが必要」チェック・ボックスを選択し、「クライアント証明書」オプションはデフォルト値のままにします。

6. 右側の「操作」ペインで、「適用」をクリックして変更内容を保存します。

Webブラウザを使用して、新しいSSL対応のURLを通じて(httpのかわりにhttpsプロトコル・ヘッダーを使用して)各Password Resetインタフェース・サービスにアクセスします。

URLは次のとおりです。

· EnrollmentClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/Enrollment.asmx

· ManagementClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/Administration.asmx

· ResetClient: https://<new_host_name>:<new_port>/vGOSelfServiceReset/

WebServices/PasswordReset.asmx

いずれかのURLのロードに失敗した場合、または証明書エラーが表示された場合、仮想ディレクトリの権限や証明書のオプションなどの構成を確認し、必要に応じて修正してから再試行してください。

Password Resetクライアント側ソフトウェアのインストール

|

|

Password Resetクライアントのインストーラは、次の機能を提供します。 · Windowsインタフェースを通じてPassword Resetを実行するために必要なコンポーネントを提供します。 · Password Resetクライアントに登録およびリセット・サービスを指示するレジストリ値を設定します。 · ワークステーション・ユーザーにパスワード・リセット・サービスへの登録を提案または強制します(そのように構成されている場合)。 |

Password Resetクライアント側ソフトウェアをインストールして構成するには、「Password Resetサーバー側コンポーネントのインストール」の説明に従って、Password Resetサーバーの正常に動作するインストール環境が作成されていることを確認してください。

|

|

Password Resetクライアントの自動(サイレント)インストールを実行するには、「コマンドラインによるPassword Resetクライアント側ソフトウェアのインストール」を参照してください。 |

次に、「Logon Managerクライアント側ソフトウェアのインストール」の指示に従い、インストーラから求められたら次の手順を実行します。

1. 「Typical」と「Advanced」インストールの選択を求められたら、「Advanced」を選択します。

2. 「Advanced Setup」画面で、「Password Reset Client」をクリックし、「This feature, and all subfeatures, will be installed on local hard drive.」を選択します。必要に応じて他のインストール・オプション

を選択し、「Next」をクリックします。

3. 「Setup Configuration Information」画面で、Password ResetサーバーのURLを入力します。

終了したら、「Next」をクリックします。

4. インストール・プロセスを、インストーラの指示に応じて「Logon Managerクライアント側ソフトウェアのインストール」の説明に従って続行します。

初期インストール後に追加の言語パックをインストールするには、次の手順を実行します。

1. Windowsのコントロール・パネルで、「プログラムの追加と削除」を起動します。

2. 「Logon Manager」を選択し、「変更」ボタンをクリックします。

3. インストール・ウィザードをナビゲートし、「変更」ボタンをクリックします。

4. インストールする追加の言語パックを選択します。

5. 指示に従って再起動し、「プログラムの追加と削除」を再起動して追加の言語インストールを完了します。

別の言語のインストール後に元の言語パックに戻すには、次の手順を実行します。

1. 「プログラムの追加と削除」を起動し、Logon Manager

のインストールを変更して適切な言語パックを設定します。

2. インストールが終了したら指示に従って再起動します。

3. インストールを修復します。

|

|

インストールは、変更の後に修復する必要があります。そのようにしないと、「GINA」ボタンが正常に動作しなくなります。 |

様々な言語パックをインストールするには、次に示すコマンドライン・スイッチを使用してPassword Resetをインストールする必要があり、そうしない場合、ローカライズされたオペレーティング・システムにGINAスタブが表示されません。目的の言語パックをインストールするには、ADDLOCALスイッチに続く文字列に言語名を追加します。

次に、ADDLOCALスイッチの最小限のコマンドラインを示します。

msiexec /i "Location of .msi" ADDLOCAL=Gina,VersionTracker,English,

CheckEnrollment.x86_only,Release_Only

次に、ドイツ語言語パックを追加するサイレント・インストール(/q)を行う場合のコマンドラインの例を示します。

msiexec /i "Location of .msi" /q ADDLOCAL=Gina,vgo_sspr_client,English,German,

CheckEnrollment.x86_only,Release_Only

|

/i |

= |

インストール |

|

/q |

= |

出力抑制インストール |

|

ADDLOCAL |

= |

インストール・オプションをここに続ける(次のリストを参照) |

ADDLOCALのオプション

Gina

· Windows 7より前のすべてのオペレーティング・システムで必須です(Windows Vistaはサポートされません)。

· Windows 7の場合は指定しないでください。

必須項目

· VersionTracker

· 次のいずれか:

o CheckEnrollment.x86_only (32ビット・オペレーティング・システム)

o CheckEnrollment.x64_only (64ビット・オペレーティング・システム)

· 次のいずれか:

o Release_Only (32ビット・オペレーティング・システム)

o Release_Only.x64 (64ビット・オペレーティング・システム)

Windows 7でのインストールの場合

· Vista_Only (32ビット)

· Vista_Only.x64 (64ビット)

インストール可能な言語パック(英語は常にインストール対象)

· Brazilian Portuguese

· Czech

· Danish

· Dutch

· English

· Finnish

· French

· German

· Greek

· Hungarian

· Italian

· Japanese

· Korean

· Norwegian

· Polish

· Portuguese

· Romanian

· Russian

· Simplified Chinese

· Slovak

· Spanish

· Swedish

· Thai

· Traditional Chinese

· Turkish

コマンドラインによるPassword Resetクライアント側ソフトウェアのインストール

|

|

Microsoft Windows 7 32ビット・オペレーティング・システム上でクライアントを以前の |

Password Resetクライアントは、msiexecコマンドの次の構文を使用してインストールできます。

msiexec /i [/q] c:\ESSO-LM_installer.msi programURLs [REBOOT=ReallySuppress]

/q = 抑制モード: インストーラのすべてのユーザー・インタフェース・メッセージを抑制します。msiexecに関するWindows Installerの他のコマンドライン・オプションの詳細は、http://msdn.microsoft.comを参照してください。

REBOOT=ReallySuppress = インストーラにどのような状況でも再起動しないように指示します。

例

次のコマンドラインを使用して、ワークステーションを再起動せずにサイレント・インストールを実行できます。このコマンドでは、ユーザーのWindowsディレクトリがWindowsで、Logon Managerのインストーラ・ファイルがESSO-LM_installer.msiという名前であると仮定します。

c:\windows\system32\msiexec /i /q c:\ESSO-LM_installer.msi

REG_CHECKENROLLURL="http://host/vgoselfservicereset/resetclient/

checkenrollment.aspx"

REG_CHECKFORCEENROLLURL="http://host/vgoselfservicereset/resetclient/

checkforceenrollment.aspx"

REG_ENROLLURL=" http://host/vgoselfservicereset/enrollmentclient/enrolluser.aspx"

REG_RESETURL="http://host/vgoselfservicereset/resetclient/default.aspx"

REG_CHECKSTATUSURL="http://host/vgoselfservicereset/resetclient/

checkstatus.aspx" REBOOT=ReallySuppress

|

|

前述の例のとおり、インストーラの.msiへのフルパスを入力する必要があります。各REG_*=“*.aspx”は、改行ではなく単一の空白で区切る必要があります。 |

|

ProgramURLs (必須) |

|

REG_CHECKENROLLURL=" http://host/vgoselfservicereset/resetclient/checkenrollment.aspx" |

|

REG_CHECKFORCEENROLLURL=" http://host/vgoselfservicereset/resetclient/checkforceenrollment.aspx" |

|

REG_ENROLLURL="http://host/vgoselfservicereset/enrollmentclient/enrolluser.aspx" |

|

REG_RESETURL=" http://host /vgoselfservicereset/resetclient/default.aspx" |

|

REG_CHECKSTATUSURL="http://host /vgoselfservicereset/resetclient/checkstatus.aspx" |

|

ここで: hostは、Password Resetサービスを実行しているサーバーのサーバー名(またはIPアドレス)です。 |

Logon ManagerなしでのPassword Resetのインストール

Logon Managerをインストールせずにエンド・ユーザー・ワークステーションにPassword Resetのみをインストールするには、次のコマンドを使用します。

msiexec /i ""<lm_installer>.msi" TRANSFORMS="pr_client_only.mst"

必ずインストーラ・ファイルのフルパスおよび名前と、変換ファイルのフルパスを指定してください。

Password Resetクライアントのインストールの完了

この項の手順を実行して、Password Resetクライアント・コンポーネントのインストールを完了します。

(オプション)指定したユーザー・アカウントでのリセット・クライアントの実行

|

|

この機能は、Windows 7では使用不可です。Windows XPでのみ使用可能です。 aspnet_setreg.exeツールは、Microsoft社の次のWebサイトからダウンロードできます。 |

Password Resetクライアントでは、Local Systemアカウントのかわりに、指定したユーザー・アカウントでリセット・クライアントを実行できます。これによって、リセット・クライアントが、リソースに対する不必要なアクセス権を持つ可能性が排除されます。

この機能を有効にするには、次の手順を実行します。

1. コマンド・プロンプトを起動してaspnet_setreg -k:software\passlogix\sspr\windowsinterface -u:domain\username -p:passwordを実行します。

domain\usernameおよびpasswordは実際の値に置き換えます。

2. キーHKLM\Software\Passlogix\SSPR\WindowsInterface\ASPNET_SETREGが存在することを確認します。キーに2つの値(passwordおよびuserName)が存在する必要があります。

3. ASPNET_SETREGキーの名前をRestrictedUserに変更します。

リセット・クライアントは、構成したユーザーを使用して起動する必要があります。登録クライアントは、ログオンしたユーザーを使用して実行します。

この機能をテストするには、次の手順を実行します。

1. レジストリを開いてHKLM\Software\Passlogix\SSPR\WindowsInterfaceに移動します。

2. EnrollURLの値をコピーしてResetURLをその値に設定します。

3. Password Resetサーバー上のEnrollmentClient Webアプリケーションの認証方式を、「Digest」から「Windows Authentication」に変更します。

|

|

EnrollmentClient WebアプリケーションのIIS認証方式の変更は、テスト目的でのみ必要となります。このテストが正常に完了した後、認証方式を「Digest」に戻してください。 |

4. Password ResetサーバーのURLを、このマシンの「信頼済みサイト」ゾーンに手動で追加します。

5. Password Resetclientを起動します。指定されたユーザーをリストする「Enrollment」画面が表示されます。

Password Resetがユーザーを外部のリセット・ページにリダイレクトすることを示すポップアップを無効にできます。

このポップアップを無効にするため、Password Resetクライアントは、windowsinterface.exeを起動する前にHKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Internet Settings (値: WarnonZoneCrossing)という設定を作成してから、リダイレクション後にそれをリストアします。

選択したウィンドウの一番上にPassword ResetのGINAボタンがバナーとして表示されるようにPassword Resetを構成できます。

![]()

このバナーを表示するウィンドウを指定するには、それらをHKLM\Software\Passlogix\SSPR\WindowsInterface\xx\GinaWindowsのリストに追加します。

ここで、xxは、現在インストールされているPassword Resetの言語パックの2文字の言語コードです。

このキー内で、バナーを表示するウィンドウ・タイトルごとにREG_SZ値を追加します。値の名前はWindowTitleXで、Xは1から始まる順序番号であり、値のデータはウィンドウ・タイトルです。次に例を示します。

· WindowTitle1=Log On to Windows

· WindowTitle2=Unlock Computer

|

|

ウィンドウ・タイトルは、先頭または末尾の空白を含め、完全に一致している必要があります。 |

Password Resetクライアントとカスタム・リセットWebアプリケーションとの併用

Password Resetサーバー・インストールが存在しない状態でPassword Resetクライアントを構成できます。

次の手順に従ってクライアント・マシンにPassword Resetをインストールします。

1. カスタム・リセットWebアプリケーションを指すようにResetURLの値を設定します。

2. 成功レスポンスを返すリソースにStatusURLを設定します。これによって、Password Resetによるステータス確認をバイパスしてResetURLのコンテンツを表示するように強制します。詳細は、次を参照してください。

StatusURL設定は、次のコンテンツを含む(HTMLファイルなどの)リソースを指す必要があります。

<HTML>

<HEAD>

<TITLE>CHECKSTATUS</TITLE>

</HEAD>

<BODY>

GOOD SSPR STATUS

</BODY>

</HTML>

この項では、Provisioning Gatewayをインストールするために必要な手順について説明します。

内容は次のとおりです。

· Provisioning Gatewayをインストールするための前提条件

· 既存のProvisioning Gatewayインストールのアップグレード

· Provisioning Gatewayサーバー側コンポーネントのインストール

· Provisioning Gatewayのインストールの完了

Provisioning Gatewayをインストールするための前提条件

Provisioning Gatewayをインストールする前に、次の前提条件が満たされていることを確認してください。

|

|

Windows XPまたはWindows Server 2003/2003 R2でインストールする場合、Microsoft社から最新のルート証明書更新をインストールしないと、インストールに失敗します。 詳細は、次の場所にあるMicrosoftナレッジ・ベースの記事を参照してください。 http://support.microsoft.com/kb/931125 インストールに影響する可能性のある最新の要件または変更について確認するには、最新のリリース・ノートを参照してください。 |

· Provisioning Gatewayサーバー側コンポーネントをインストールするには、管理権限を持つユーザーとしてインストーラを実行する必要があり、そうしない場合、インストーラは失敗します。

· 最小構成のProvisioning Gatewayサーバーでは、次のソフトウェアが動作している必要があります。

o Microsoft Windows Server 2003/2003 R2またはWindows Server 2008/2008 R2。

o Microsoft Internet Information Serverバージョン6.0以上(7.0.は推奨バージョンですが、Windows Server 2008を使用する場合は必須です)。Provisioning Gatewayは、IIS Webサーバーを使用して、ユーザー登録、標準設定および管理タスクのためのブラウザ・ベースのインタフェースを提供します。

|

|

Windows Server 2008上で稼働するIIS 7.0と組み合せてProvisioning Gatewayサーバーをインストールする場合、「Windows Server 2008へのProvisioning Gatewayサーバーのインストール」の説明に従ってProvisioning Gateway Webアプリケーションを実行するようにIIS 7.0を構成し、「Provisioning Gatewayのインストールの完了」の説明に従ってインストール後の手順を完了する必要があります。 |

o Microsoft Active Directory®、Microsoft AD LDS (ADAM)、Oracle Directory Server Enterprise Edition、Oracle Unified Directory、Oracle Virtual Directory、IBM LDAP Directory、Oracle Internet Directory、Novell eDirectory Server。

|

|

Active DirectoryまたはAD LDS (ADAM)を使用する場合、IISで使用される匿名アカウントに管理権限を付与し、サーバーをドメインに結合する必要があります。 |

o Microsoft SQL Server 2000、Microsoft SQL Server 2000 Desktop Engine (MSDE 2000)、Microsoft SQL Server 2005 Express Edition、Microsoft SQL Server 2005 (イベント・ロギングを使用する場合にのみ必要です)、または

o Oracle Database

· Provisioning Gatewayのインストール中に、次の情報を指定してProvisioning Gatewayリポジトリに対する接続を設定する必要があります。

|

host |

ディレクトリ・サーバー・インスタンスをホストするサーバーの名前 |

|

port |

ディレクトリ・サーバー・インスタンスのポート番号 |

|

name1[name2, name3] |

ディレクトリ・サーバー・ドメイン・ルートの識別名 |

· SSL用のX.509証明書を認証局(CA)から取得する必要があります。また、信頼できるルートCA証明書を、認証局からローカル・コンピュータの信頼できるルートCA証明書のリストにダウンロードする必要があります。詳細は、「Provisioning Gatewayのインストールの完了」を参照してください。

証明書の設定ガイドは、ドキュメント・スイートに含まれます。適切な認証局がなく、Microsoft証明書サービスを使用して証明書を取得する場合、Microsoft証明書サービスを使用して必要な証明書を取得する方法が説明されている『Oracle Enterprise Single Sign-On Suite Plus管理者ガイド』を参照してください。

Windows Server 2008/2008 R2へのProvisioning Gatewayサーバーのインストール

Windows Server 2008/2008 R2では新しいバージョンのIIS (Internet Information Services)を使用するため、Windows Server 2008/2008 R2マシンにProvisioning Gatewayサーバーをインストールする場合、以前のバージョンのIISに対応するIIS互換モードを有効にする必要があります。

IIS 6管理互換役割サービスをIISに追加するには、次の手順を実行します。

1. Windows Server 2008マシンに、管理ユーザーとしてログオンします。

2. 「初期構成タスク」画面の「このサーバーのカスタマイズ」で、「役割の追加」をクリックします。

3. 「役割」ウィンドウで、「Webサーバー(IIS)」を選択して「次へ」をクリックします。

4. 「役割サービス」ウィンドウの「Webサーバー」→「セキュリティ」で、「Windows認証」サービスを選択します。

5. 「役割サービス」ウィンドウで、下にスクロールして「IIS 6管理互換」を選択します。

6. 「次へ」をクリックします。

7. 役割の追加ウィザードの「確認」画面で、「インストール」をクリックします。

8. IIS 6管理互換を構成したら、「Provisioning Gatewayサーバー側コンポーネントのインストール」の説明に従ってProvisioning Gatewayサーバーをインストールします。

Provisioning Gatewayを自動(サイレント)モードで正常にインストールするには、インストーラの実行前にWindows Management Instrumentation (WMI)サービスが実行されている必要があります。

WMIサービスが実行されているかどうかを確認し、必要に応じて開始するには、各ターゲット・マシンで次の手順を実行します。

1. システム管理コンソールを起動します。

2. 「サービス」スナップインを開きます。

3. Windows Management Instrumentationサービスに移動して、その状態とスタートアップ・モードを確認します。

4. 状態に応じて、次のいずれかの手順を実行します。

· 状態が「開始」の場合、WMIサービスは実行されているため、次の項に

移動してください。

· 状態が空白の場合、サービスのスタートアップの種類を確認して次のように開始します。

o スタートアップの種類が「無効」の場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、環境の要件に応じてスタートアップの種類を「手動」または「自動」に変更します。

3. 「適用」をクリックします。

4. 「開始」をクリックしてサービスを開始します。状態が「開始」に変わります。

o スタートアップの種類が「無効」ではない場合、次の手順を実行します。

1. サービスをダブルクリックします。

2. 表示されたダイアログ・ボックスで、「開始」をクリックしてサービスを開始します。

3. 状態が「開始」に変わります。

4. 「OK」をクリックします。

5. 「OK」をクリックしてサービスのプロパティ・ダイアログ・ボックスを閉じます。

既存のProvisioning Gatewayインストールのアップグレード

以前のリリースのProvisioning Gatewayからアップグレードする場合、次の手順を実行します。

· Provisioning Gatewayサーバー。「Provisioning Gatewayのインストール」の手順に従ってProvisioning Gatewayサーバーをインストールします。インストーラの実行後、Microsoft IISをリセットして、匿名サービス・アカウントがまだ割り当てられていることを確認します。

· Provisioning Gatewayエージェント。エージェントは、Logon Managerに統合されており、自動的に一緒にインストールされます。アップグレードするには、以前のリリースのProvisioning Gatewayエージェントをすべてアンインストールし、Logon Managerを停止してから、「Logon Managerクライアント側ソフトウェアのインストール」の手順に従います。インストーラの実行後。完了したらLogon Managerを再起動します。

Provisioning Gatewayサーバー側コンポーネントのインストール

Provisioning Gatewayサーバーをインストールして構成するには、次の手順を実行します。

1. すべてのプログラムを終了します。

2. ESSO-PG_Server.msiインストーラ・ファイルを起動します。

3. 「Welcome」パネルで「Next」をクリックします。

4. 「Setup Type」画面で、「Complete」または「Custom」を選択します。「Complete」では、すべてのプログラム・ファイルがインストールされます。「Custom」では、インストールするプログラム・ファイルとそのインストール場所を選択できます。カスタム・インストールは、上級ユーザーにのみ推奨されます。「Next」をクリックします。

5. Provisioning Gatewayをインストールする準備が整いました。「Install」をクリックします。インストールの完了を待機します。完了したら、「Finish」をクリックします。

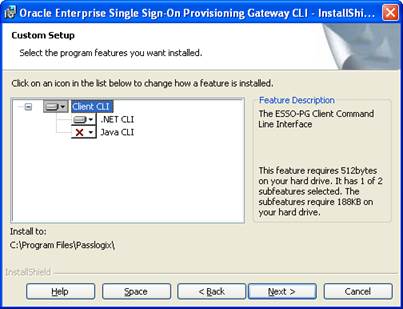

(オプション)クライアント側Provisioning Gatewayコマンドライン・インタフェース(CLI)のインストール

|

|

このインストール手順はオプションです。Provisioning Gateway Client CLI SDKは、プロビジョニング・ソリューションの統合コンポーネントとして提供されています。 このソフトウェアでは、ターゲット・マシンにJava Runtime Environmentバージョン1.6以上がインストールされている必要があります。 |

Provisioning Gatewayサーバーによって、他のサード・パーティ・プロビジョニング・システムとの統合を可能にするWebサービスが提供されます。Provisioning Gateway CLIを使用して、このWebサービスと通信できます。これを従来のスクリプト・ツールとして使用するか、または必要に応じてSDKライブラリを使用して、Provisioning Gatewayサーバー用のより複雑な統合ソリューションおよびコネクタを開発できます。

Provisioning Gateway CLIをインストールして構成するには、次の手順を実行します。CLIの構文と使用方法の詳細は、Provisioning Gateway CLIガイドを参照してください。

1. すべてのプログラムを終了します。

2. ESSO-PG_ClientCLI.msiインストーラ・ファイルを起動します。

3. 「Welcome」パネルで「Next」をクリックします。

4. 「Setup Type」パネルが表示されます。「Complete」または「Custom」を選択します。「Complete」ではすべてのプログラム・ファイルがインストールされ、「Custom」ではインストールするプログラム・ファイルとその場所を選択できます。カスタム・インストールは、上級ユーザーにのみ推奨されます。Java CLIをインストールするには、カスタム・パネルを選択する必要があります。

5. 適切なセットアップ・オプションを選択して「Next」をクリックします。

6. Provisioning Gatewayをインストールする準備が整いました。「Install」をクリックします。

7. インストールが完了したら、「Finish」をクリックします。

Provisioning Gatewayのインストールの完了

この項では、完全に動作するProvisioning Gatewayデプロイメントを作成するために必要な作業について説明します。内容は次のとおりです。

· 匿名ログオンのためのユーザー・アカウントの作成または指定

· IIS匿名アカウントへのAD LDS (ADAM)に対するアクセス権の付与

· SSL接続のためのProvisioning Gatewayの構成

· Oracle Privileged Account Managerに接続するためのProvisioning Gatewayサーバーの構成

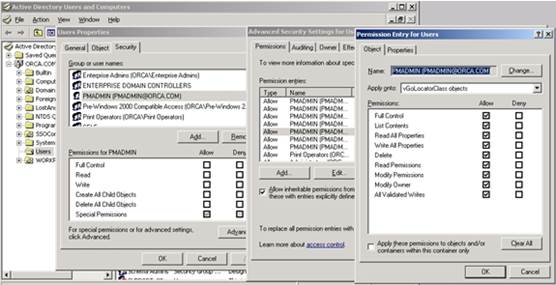

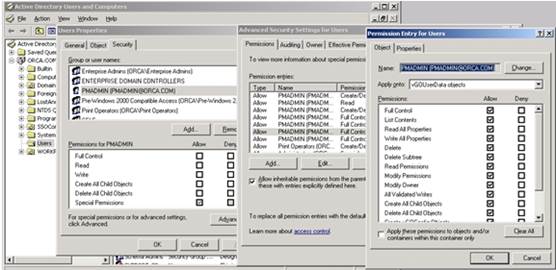

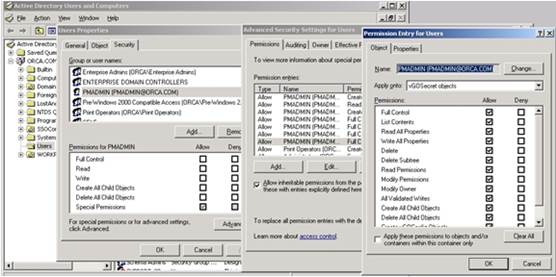

次のように、ユーザー・データを保持する各リポジトリ・コンテナに対してProvisioning Gatewayが必要とする権限をPMSERVICEアカウントに付与する必要があります。

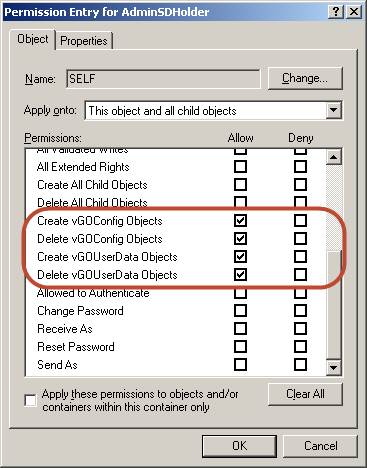

1. リポジトリで、Logon Manager構成データ・コンテナ(通常はSSOConfig)に移動し、その権限ダイアログを開いてから次の手順を実行します。

a. 「適用先」ドロップダウン・リストから「このオブジェクトとすべての子オブジェクト」を選択します。

b. SSOConfigコンテナに対する読取り専用アクセス権をPMSERVICEアカウントに付与します。

2. 「ユーザー」コンテナに移動し、その権限ダイアログを開いてから次の手順を実行します。

a. 「適用」ドロップダウン・リストから「ユーザー オブジェクト」を選択します。

b. PMSERVICEアカウントに次の「許可」権限を付与します。

· Create vGOConfig Objects

· Delete vGOConfig Objects

· Create vGOUserData Objects

· Delete vGOUserData Objects

· 内容の一覧表示

· すべてのプロパティの読み取り

· アクセス許可の読み取り

3. PMSERVICEアカウントにvGOConfigオブジェクトに対する「フル コントロール」権限を付与します。

4. PMSERVICEアカウントにvGOLocatorClassオブジェクトに対する「フル コントロール」権限を付与します。

5. PMSERVICEアカウントにvGOUserDataオブジェクトに対する「フル コントロール」権限を付与します。

6. PMSERVICEアカウントにvGOSecretオブジェクトに対する「フル コントロール」権限を付与します。

Provisioning Gatewayが適切に動作するためには、Provisioning Gatewayエージェントがディレクトリからのプロビジョニングの指示を取得するように同期する必要があります。

Provisioning Gatewayをデプロイする場合、同期間隔を決定する必要があります。CycleIntervalレジストリ・キーは、一定間隔で強制的に同期を発生させるために使用します。これが0 (ゼロ)以外の値に設定されていない場合、同期はユーザー操作の実行時にのみ発生します。これは、Provisioning Gatewayでの適切な動作ではありません。このキーは、15分などの値に設定することをお薦めします。この設定によって、プロビジョニングの指示が、Provisioning Gatewayサーバーによって配置されたときから15分(または任意の設定間隔)以内にディレクトリから取得されることが保証されます。

CycleIntervalレジストリ・キーは、Oracle Enterprise Single Sign-On Administrative Consoleを使用して設定できます。

1. 「スタート」→「プログラム」→「Oracle」→「Oracle Enterprise Single Sign-On Administrative Console」の順にクリックしてOracle Enterprise Single Sign-On Administrative Consoleを起動します。

2. 「Logon Manager」→「Global Agent Settings」→「Live」の順に展開し、「Synchronization」をクリックします。

3. 自動再同期設定の間隔を適切な値に設定します。

4. 「Tools」→「Write Global Agent Settings to HKLM」をクリックします。

5. Apply Settingsダイアログが表示されます。「Yes」をクリックします。

|

|

この手順は、実行中のLogon Managerエージェントにのみ適用されます。実行中のLogon Managerが存在しない場合、プロビジョニングの指示はユーザーがLogon Managerを起動するまで処理されません。 プロビジョニングの指示を処理するためには、ユーザーがProvisioning Gatewayに対して認証されている必要があります。ユーザーがProvisioning Gatewayに対して認証されていない場合(タイムアウトによる期限切れなど)、認証UIが表示され、ユーザーが認証されるまで同期プロセスはブロックされます。 |

通常のドメイン・ユーザーがProvisioning Gatewayを通じてLogon Manager資格証明をプロビジョニングできるようにする場合、次の手順を実行します。

· ユーザー・グループを作成してそれに適切なドメイン・ユーザー・アカウントを追加します。

· 「PMSERVICEアカウントへの必要な権限の付与」に記載されている権限をグループに付与します。

· PMSERVICEアカウントをグループに追加します。

· 適切なドメイン・ユーザー・アカウントをグループに追加します。

Provisioning Gatewayのインストールの完了後、Syslogを構成する必要があります。

1. 「Setting」オプションをクリックし、「Event Log」をクリックします。

2. 「Database Type」ドロップダウン・リストで、「Syslog Daemon」を選択します。

3. 「Save changes」をクリックします。

次のレジストリ変更を実行します。

1. regeditを実行して次の場所に移動します。

HKEY_LOCAL_MACHINE\SOFTWARE\Passlogix\Extensions\EventManager\Syslog

2. SyslogサーバーのIPアドレスをRemoteAddressキーに入力します。

|

|

標準以外のSyslogポートを使用する場合、Syslogサーバーの正しいポート番号をRemotePortキーに入力してください。 |

Provisioning Gatewayユーザーおよび管理者がProvisioning Gateway Webサービスにアクセスするために使用する専用の匿名ユーザー・アカウントを作成または指定する必要があります。この匿名ユーザー・アカウントは、Administratorsグループのメンバーである必要があります。

|

|

IISのデフォルトの匿名ユーザー・アカウントであるIUSR_MACHINE_NAMEは、管理者グループのメンバーではないため、管理者であるドメイン・ユーザー・アカウントを作成または選択する必要があり、それによってアカウントは次のタスクを実行できるようになります。 · 使用するWebサービス・アカウントの管理コンソールからの変更 · ディレクトリ・サービスを対象とする読取りおよび書込み(Active DirectoryまたはAD LDS (ADAM)の場合) · ローカル・マシンのレジストリIHKLMへの書込み 新しいユーザー・アカウントを作成するか、既存のアカウントに管理者権限を割り当てるには、「Active Directoryユーザーとコンピュータ」コンソール(Active Directoryドメインの場合)または「コンピュータの管理」コンソール(Active Directory以外のドメインの場合)を使用します。 |

作成または選択するユーザー・アカウントは、この手順中に「サービス」ツールの「匿名ユーザー」ダイアログで指定されます。

Windows Server 2008を使用している場合

1. Microsoft IISマネージャを起動します。

2. 左側のツリーで、「<Server>」→「サイト」→「既定のWebサイト」の順にドリルダウンし、Provisioning Gatewayコンソール・サイトのノードを選択します。

3. 中央ペインの「IIS」セクションで、「認証」をダブルクリックします。

4. 「認証」ペインで、「匿名認証」を右クリックして「編集」を選択します。

5. 表示されるダイアログ・ボックスで、「特定のユーザー」を選択して「設定」をクリックします。

6. 表示されるダイアログ・ボックスで、匿名アクセス・ユーザー・アカウントの名前を<DOMAIN>\<user>形式で入力し、適切なパスワードを指定して「OK」をクリックします。

7. 「OK」をクリックして匿名アクセスを編集するダイアログを閉じます。

8. Provisioning Gatewayサービス・サイトで手順2-7を繰り返します。

9. 終了したら、Microsoft IISを再起動して変更を適用します。

Windows Server 2003を使用している場合

1. Microsoft IISマネージャを起動します。

2. ツリーでProvisioning Gatewayコンソールのノードを見つけて右クリックし、「プロパティ」をクリックします。

3. 「ディレクトリ セキュリティ」タブをクリックし、「匿名アクセス」の横にある「編集」ボタンをクリックします。

4. 「匿名アクセス」チェック・ボックスを選択し、匿名ユーザーのユーザー名とパスワードを入力します。匿名ユーザーは、ローカル管理アクセス権を持っている必要があります。

|

|

デフォルトでは、Provisioning Gateway管理コンソールは制限されていません。バックエンド・ストレージに資格証明を持つすべてのユーザーがログインできます。特定のグループにアクセスを制限する場合、Provisioning Gateway管理者ガイドの追加のセキュリティ設定に関する項を参照してください。 |

IIS匿名アカウントへのAD LDS (ADAM)に対するアクセス権の付与

|

|

この手順は、AD LDS (ADAM)ユーザーにのみ適用されます。前述の手順4で選択したアカウントを使用します。 |

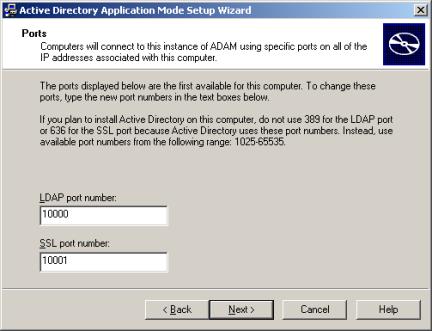

1. AD LDS (ADAM)のコマンドライン・インタフェースを起動します。

2. 次のように入力します。

dsacls [\\SERVER:PORT\DISTINGUISHED_NAME] /g [USER]:ga /i:t"

次に例を示します。

dsacls \\localhost:50000\ou=pm,dc=passlogix,dc=com /g PLX\PMWeb:ga /i:t

3. アカウントにアクセス権が付与されたことを確認するには、次のように入力します。

dsacls \\SERVER:PORT\DISTINGUISHED_NAME

出力にディレクトリ・オブジェクトのセキュリティ情報が示されます。匿名アカウントは、完全アクセス権のリストに表示されます。

SSL接続のためのProvisioning Gatewayの構成

SSL接続のためにProvisioning Gatewayを構成する前に、信頼できる認証局からX.509証明書を取得する必要があります。この信頼できるCAを、信頼できるルートCAのリストにインストールする必要があります。

証明書は、現在の日付において有効であり、Webサイトの名前(マシン名)を含んでいる必要があります。

次の手順では、これらの証明書が既知の場所で使用できると仮定します。

|

|

Microsoft Webサイトの次の記事で、証明書のインストールとSSLの設定に関する情報を参照できます。 「How to: Obtain an X.509 Certificate」(http://msdn2.microsoft.com/en-us/library/ms819929.aspx) 「How to: Set Up SSL on a Web Server」(http://msdn2.microsoft.com/en-us/library/aa302411.aspx) Microsoft証明書サービスを使用してX.509証明書を取得する場合、サーバー認証証明書を選択してください。また、「キーのオプション」セクションで、「エクスポート可能なキーとしてマークする」および「ローカル コンピュータ ストアを使用する」オプションを選択します。 |

1. 「コントロール パネル」→「インターネット インフォメーション サービス」に移動します。「既定のWebサイト」を右クリックします。「プロパティ」を選択します。

2. 「ディレクトリ セキュリティ」タブをクリックし、「セキュリティで保護された通信」の「サーバー証明書」をクリックします。

3. Webサーバー証明書ウィザードが表示されます。ここで証明書の要求を生成します。「次へ」をクリックします。

4. 「既存の証明書を使用」を選択して「次へ」をクリックします。

5. 使用する証明書を選択して「次へ」をクリックします。

6. デフォルトのSSLポートは443です。デフォルトのままにして「次へ」をクリックします。

7. 要求の概要を確認します。「次へ」をクリックします。

8. 「完了」をクリックします。

9. 「ディレクトリ セキュリティ」タブがまだ開いています。「セキュリティで保護された通信」の「編集」をクリックします。

10. 「セキュリティで保護された通信」ダイアログ・ボックスで、「セキュリティで保護されたチャネル(SSL)を要求する」および「128ビット暗号化を要求する」を選択します。「OK」をクリックしてダイアログを閉じます。

11. Internet Information Servicesのツリーで(手順1に続く画面を参照)、Provisioning Gatewayコンソールを選択します。右クリックして「プロパティ」を選択します。コンソールでSSLを有効にするには、手順2から10を繰り返します。次の2つの手順では、コンソールがWebサービスと通信できることを確認します。

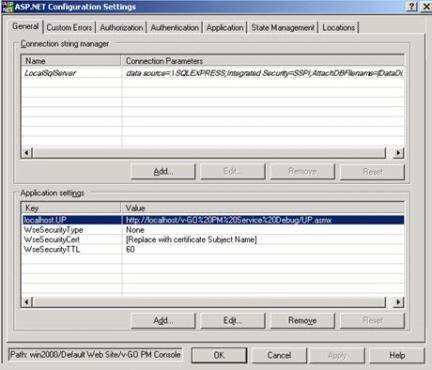

12. Provisioning Gatewayコンソールの「プロパティ」ダイアログ・ボックスにある「ASP.NET」タブを選択します。ASP.NETバージョンが2.0.xに設定されていることを確認します(2.0に設定されていない場合、設定を変更して「適用」をクリックします)。「構成の編集」をクリックします。

13. 「アプリケーションの設定」で、「localhost.UP」を選択して「編集」をクリックします。

14. 「値」フィールドで、URLの接頭辞をhttpsに変更します。これで、コンソールはSSLを介してWebサービスと通信できます。

Oracle Privileged Account Managerに接続するためのProvisioning Gatewayサーバーの構成

Provisioning Gatewayサーバーは、Oracle Privileged Account Manager (OPAM)とLogon Managerとの間のアダプタとして機能し、Provisioning Gatewayクライアントの「Privileged Accounts」コンポーネント(OPAMで保護されたリソースに対するシングル・サインオン機能を使用可能にする)のインストールを選択した場合は必ず必要です。

後述の手順を実行する前に、Provisioning Gatewayサーバーの信頼できるルート認証局ストアにOPAM SSL証明書をインポートする必要があります。OPAMでは、暗号化されていない(非SSLの)接続が許可されないため、OPAMインスタンスとProvisioning Gatewayとの間のSSL接続を使用可能にするためにこの証明書が必要になります。インポート時には、現在ログインしているユーザー・アカウントの証明書ではなく、コンピュータ・アカウントの証明書をインストールする必要があります。

OPAMサーバーの証明書は、次の場所にあります。

<Middleware>\wlserver_10.3\server\lib\CertGenCA.der

ご使用の環境で必要な場合は、カスタム証明書を作成して使用することもできます。

この統合を有効にするには、Provisioning Gatewayサーバーと目的のOPAMサーバーとの接続を構成して、アカウントのチェックインとチェックアウトを実行可能にする必要があります。次の手順を実行します。

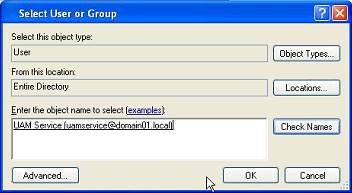

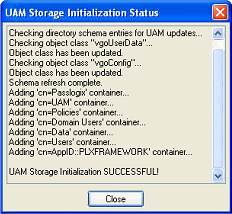

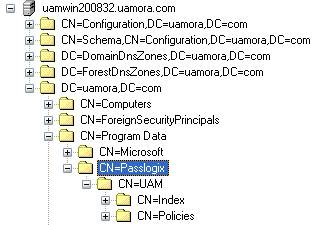

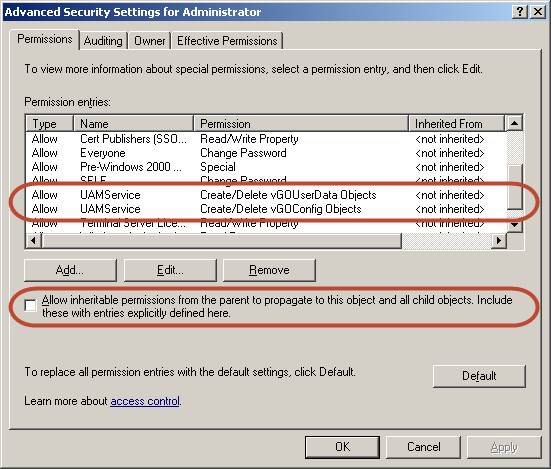

1. <PG_Server_Install_Directory>\Serviceディレクトリのweb.configファイルを開きます。