| Oracle® Fusion Middleware Oracle Identity and Access Managementデプロイメント・ガイド 11gリリース2 (11.1.2.2.0) E53414-02 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Identity and Access Managementデプロイメント・ガイド 11gリリース2 (11.1.2.2.0) E53414-02 |

|

前 |

次 |

この章ではOracle Identity and Access Managementデプロイメントの概要を説明します。

また、このガイドで使用するエンタープライズ・デプロイメント参照用トポロジについても説明します。

Oracle Identity and Access Managementデプロイメント・ウィザードおよび関連のライフサイクル・ツールはOracle Identity and Access Managementのデプロイメントを自動化し、Oracle Identity and Access Managementのコンポーネントをインストールおよび構成するために必要な時間を短縮するために開発されました。

|

注意: このガイドでは高可用性(HA)が構成されたOracle Identity and Access Managementをインストールする方法を、次のような2つのシナリオで説明しています。

|

デプロイメントを成功させるには、計画および準備が重要です。この章の最後にあるインストールと構成のロード・マップでは、実行する必要のあるタスクが記載されている章へと導きます。この章は、このガイドで使用する例を独自のデプロイメントにマップする際に役立ちます。

この章では次の項について説明します。

Oracle Identity and Access Managementのデプロイメントは次の部分で構成されます。

ポリシー情報およびデプロイするアイデンティティ管理とアクセス管理コンポーネント固有の情報を格納するためのデータベース。

アイデンティティ管理およびアクセス管理コンポーネントは、次の3つのカテゴリに分類できます。

Directory Services: アイデンティティ情報を格納するための1つ以上の高可用性ディレクトリ

Identity Managementプロビジョニング: Oracle Identity Manager

アクセス制御: Oracle Access Management Access Manager

Identity and Access Managementコンポーネントへのアクセスに使用される高可用性Web層。

Webサーバー間に負荷を分散するために使用する高可用性ロード・バランサ。ロード・バランサは、ユーザー・セッションとOracle Identity and Access Management間の通信の暗号化を確保するためのSSL暗号化のオフロードにも使用されますが、Identity and Access Managementの個々のコンポーネント間のSSLを有効にするためのオーバーヘッドを必要としません。

このガイドではOracle Identity and Access Managementのこの初期リリース(11.1.2.2)でサポートされている2つのトポロジをデプロイする方法について詳しく説明します。このトポロジはOracleでサポートされている唯一のトポロジというわけではありませんが、最も一般的とみなされています。

各トポロジは、セキュリティおよび保護を向上するために複数の層に分割されます。層は、ある層から次の層へのアクセスを制御するファイアウォールによって分離されます。その目的は、未承認のトラフィックを防止することです。たとえば、インターネットに面しているトポロジでは、インターネット領域からデータベースに直接アクセスできないことが必要です。アプリケーション領域にデプロイされているアプリケーションのみがデータベースにアクセスできる必要があります。

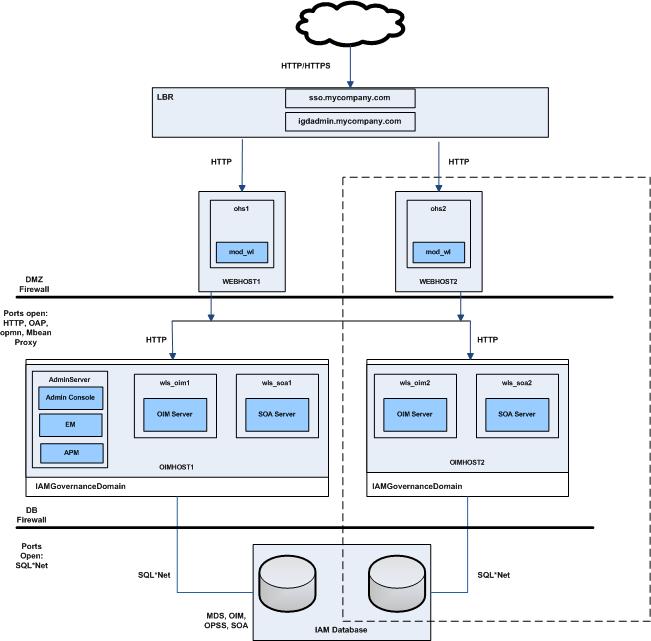

図は次の3つの層を示しています。

Web層

アプリケーション層

データベース層

図には表示されていませんが、ディレクトリ層(データベース層に含まれることが多い)も存在できます。専用のディレクトリ層が導入される場合、LDAPディレクトリをデータベース層と一緒に配置できます。一般的にはネットワークの既存のディレクトリを使用します。

この項には次のトピックが含まれます:

Web層はDMZパブリック・ゾーンにあります。HTTPサーバーはWeb層にデプロイされます。

大半のIdentity and Access ManagementコンポーネントはWeb層なしで動作できますが、IAMコンポーネント間で高可用性とSSOをすぐに適切にサポートするにはWeb層が必要です。デプロイメント・ツールを使用して作成されたすべてのトポロジにはWeb層が構成されています。

Web層:

WEBHOST1とWEBHOST2には、Oracle HTTP Server、Webゲート(Access Managerコンポーネント)およびmod_wl_ohsプラグイン・モジュールがインストールされています。mod_wl_ohsプラグイン・モジュールにより、アプリケーション層で実行されているWebLogic ServerにOracle HTTP Serverからリクエストをプロキシすることができます。

OAMのみデプロイメント・シナリオでは、OAMHOST1およびOAMHOST2で実行されているOracle Access Managerと通信するために、Oracle HTTP ServerのWebGateはアイデンティティ管理ゾーンでOracle Accessプロトコル(OAP)を使用します。WebゲートとAccess Managerは、ユーザー認証などの操作の実行に使用されます。

Web層を保護するファイアウォール上では、HTTPポートは、HTTPS用の443(HTTP_SSL_PORT)とHTTP用の80(HTTP_PORT)です。

Oracle HTTPサーバーがWEBHOST1上で障害が発生した場合、Oracle Process Management and Notification (OPMN)サーバーはこれを再起動しようとします。

URL igdadmin.mycompany.com、sso.mycompany.comおよびiadadmin.mycompany.comを使用して受信したリクエストを、Oracle HTTP Serverが処理します。igdadmin.mycompany.com、sso.mycompany.comおよびiadadmin.mycompany.comの名前は、ファイアウォール内でのみ解決可能です。これによって、Oracle WebLogic ServerコンソールやOracle Enterprise Manager Fusion Middleware Controlコンソールなどの機密リソースをパブリック・ドメインからアクセスされないようになります。

アプリケーション層は、Java EEアプリケーションが配置される層です。Oracle Identity Manager、Oracle Access ManagerおよびOracle Enterprise Manager Fusion Middleware Controlなどの製品が、この層にデプロイされる主要なJava EEコンポーネントです。この層にあるアプリケーションは、Oracle WebLogic Serverの高可用性サポートにおけるメリットを享受します。

デプロイメント・トポロジにディレクトリ層が存在する場合、アプリケーション層にあるIdentity and Access Managementアプリケーションは、次に示すようにディレクトリ層と対話的に処理を行います。

エンタープライズ・アイデンティティ情報についてはディレクトリ層が活用されます。

場合によっては、アプリケーション・メタデータではディレクトリ層(およびデータ層のデータベースの場合もある)が活用されます。

Oracle Enterprise Manager Fusion Middleware Controlは、アプリケーション層だけでなくディレクトリ層にあるコンポーネントに対しても管理機能を提供する管理ツールです。

WebLogic Serverには、Webサーバーのサポートが組み込まれています。有効にされていると、HTTPリスナーはアプリケーション層にも配置されます。

アプリケーション層には次のコンポーネントが含まれます。

Oracle Access Managementスイート。ただし、Identity and Access Managementデプロイメント・ウィザードで構成され、アクティブ化されるのはOracle Access Manager (OAM)だけです。(OAM)。必要に応じてOracle Access Managementスイートの他のコンポーネント(Oracle Identity Federation、Secure Token Serviceなど)を手動で構成できます。

ガバナンス・コンポーネント、すなわちOracle Identity Manager (OIM)およびOracle SOAスイート(SOA)。

ユーザー・プロビジョニングに使用される、Oracle Identity ManagerなどのIdentity and Access Managementの管理コンポーネント。これらのサーバーは、Oracle Identity Managerによって排他的に使用されるOracle SOAも実行します。

さらに、次の場合もあります。

OAMHOST1はIAMAccessDomainのOracle WebLogic管理サーバーをホストします。管理サーバーの内部には、ドメインの管理コンポーネントおよびナビゲーション・コンポーネントがあり、これにはOracle WebLogicコンソール、Oracle Enterprise Manager Fusion Middleware ControlおよびAccess Managerコンソールが含まれます。

OIMHOST1はIAMGovernanceDomainのOracle WebLogic管理サーバーをホストします。管理サーバーの内部には、ドメインの管理コンポーネントおよびナビゲーション・コンポーネントがあり、これにはOracle WebLogicコンソール、Oracle Enterprise Manager Fusion Middleware ControlおよびOracle Authorization Policy Managerが含まれます。

WebLogic管理サーバーは、シングルトン・プロセスです。つまり、一度に1つのサーバーでのみ起動できます。管理サーバーを実行しているホストで障害が発生した場合、管理サーバーを別のホストで手動で起動できます。

ドメインは、WebLogic Serverインスタンスの基本的な管理単位です。ドメインは、単一の管理サーバーを使用して管理する1つ以上のWebLogic Serverインスタンス(およびその関連リソース)から構成されています。様々なシステム管理者の責任、アプリケーション境界、またはサーバーの地理的な場所に基づいて複数のドメインを定義できます。

このバージョンのガイドで使用されるトポロジでは、製品が2つの別々のMiddlewareホーム・ディレクトリおよび2つの別々のWebLogicドメインにデプロイされます。

IAMAccessDomain - Oracle Access Managementスイートのコンポーネントをホストします。

IAMGovernanceDomain - Oracle Identity Manager、SOAおよび他のガバナンス・コンポーネントをホストします。

11gリリース2 (11.1.2)以降、ポリシー情報はデータベースに格納されます。このデータベースは、デプロイされるIdentity and Access Managementコンポーネント固有の情報の格納にも使用されます。

場合によっては、ディレクトリ層とデータベース層は同じ管理者グループで管理することもあります。ただし、多くの企業ではデータベース管理者がデータ層を所有し、ディレクトリ管理者がディレクトリ層を所有しています。

Oracle Identity and Access Managementデプロイメント・ウィザードを使用してインストール、構成および統合できる製品は次のとおりです。

Oracle WebLogic Server

Oracle SOAスイート(Oracle Identity Managerのみで必須)

Oracle Identity Manager

Oracle Access Management

Oracle Unified Directory

Oracle HTTP Server

Webgate

インストールおよび構成される製品は、デプロイメント・レスポンス・ファイルを作成するときにOracle Identity and Access Managementデプロイメント・ウィザードの「IAM製品の選択」画面で選択したオプションにより異なります。詳細は、第4.4.1.6項「IAM製品の選択」を参照してください。

このバージョンのIdentity and Access Managementデプロイメント・ガイドには、次の参照用HAトポロジが記述されています。

この項ではOracle Identity Managerのみ(OIMのみ)のインストール・シナリオの概要を示し、説明します。

Oracle Identity Governance/Managerはユーザーのセルフサービスを可能にし、アカウント管理を単純化し、監査タスクを簡素化することにより、アイデンティティ管理のための全体的な総所有コストを削減しています。Oracle Identity Managerのみ(OIMのみ)トポロジ・ダイアグラムには、ハードウェア・ロード・バランサ、ホスト・コンピュータ、ファイアウォールおよびトポロジのその他の要素を表すアイコンおよび記号が含まれています。高レベルでは、次のものを含むトポロジの主コンポーネントを示します。

ロード・バランサ: ロード・バランサを構成してユーザー・リクエストをポート80 (HTTP)およびポート443 (HTTPS)のいずれでも受信できます。HTTPSが選択されるとSSLが終了し(必要な場合)、リクエストはポート7777を使用してOracle HTTPサーバーに渡されます。

Web層: Web層の各ホストはOracle HTTP Serverインスタンスとmod_wl_ohsモジュールをホストします。

アプリケーション層: OIMHOST1とOIMHOST2の2つのホストがあります。単一のWebLogic管理ドメインであるIAMGovernanceDomainがこれらのホストをカバーします。WebLogicクラスタ・セットアップでは、管理対象サーバーはOIMHOST1とOIMHOST2の両方で実行されます。たとえば、wls_oim1とwls_soa1がOIMHOST1で実行されます。同様に、wls_oim2とwls_soa2がOIMHOST2で実行されます。リクエストはWeb層から受信されます。各ホストは次の製品の管理対象サーバーを含んでいます。

Oracle Identity Manager (OIM)

SOAサーバーおよび対応するJRF/OPSSプロセス(Oracle Identity Managerにより排他的に使用されます)をホストするSOA

OIMHOST1は、WebLogicコンソール、Enterprise Manager Fusion Middleware ControlおよびAuthorization Policy Manager (APM)をホストするWebLogic管理サーバーも含んでいます。Oracle Identity Manager管理コンソール(/sysadmin)およびSOAコンソールはOIM管理対象サーバーでホストされます。OIMHOST1に障害が発生した場合、OIMHOST2でWebLogic管理サーバーを手動で起動できます。

ファイアウォール: これらは、Web層、アプリケーション層およびデータベース層を異なるゾーンに分離するために使用します。WEBHOST1とWEBHOST2はDMZに配置されています。

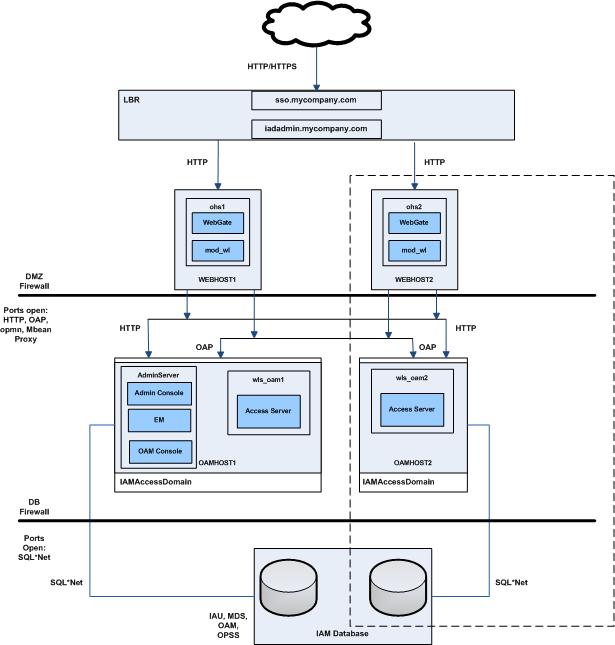

この項ではOracle Access Managementのみ(OAMのみ)のインストール・シナリオの概要を示し、説明します。

Oracle Access Managementスイートは、お客様がネットワーク周辺で総合的なソリューション配信認証、シングル・サインオン、許可、モバイルおよびソーシャル・サインオン、アイデンティティ伝播、リスクベースの認証をデプロイする柔軟性を提供します。

Oracle Access Manager (OAM)を使用すると、ユーザーは全社規模でWebアプリケーションおよびその他のITリソースにシームレスにアクセスできます。これによって、集中化および自動化したシングル・サインオン(SSO)ソリューションが実現し、拡張性のある認証手法とそれに関連するワークフローを定義する機能が得られます。また、これは、アクセスをリクエストするユーザーのプロパティとそのリクエストが発生した環境に基づいて、特定のリソースへのアクセス権を付与または拒否する認可エンジンも備えています。このコア機能は、包括的なポリシー管理、監査、ITインフラストラクチャの他のコンポーネントとの統合によって充実したものになります。

このトポロジはフェデレーテッド・リクエストをそのまま提供するものではありません。

このトポロジ・ダイアグラムには、ハードウェア・ロード・バランサ、ホスト・コンピュータ、ファイアウォールおよびトポロジのその他の要素を表すアイコンおよび記号が含まれています。高レベルでは、次のものを含むトポロジの主コンポーネントを示します。

ロード・バランサ: ロード・バランサはユーザー・リクエストをポート80 (HTTP)およびポート443 (HTTPS)で受信し、SSLを(必要に応じて)切断し、ポート7777を使用してリクエストをOracle HTTPサーバーに渡します。

Web層: Web層の各ホストはOracle HTTP Serverインスタンスとmod_wl_ohsモジュールをホストします。

アプリケーション層: OAMHOST1とOAMHOST2の2つのホストがあります。単一のWebLogic管理ドメインであるIAMAccessDomainがこれらのホストをカバーします。WebLogicクラスタ・セットアップでは、管理対象サーバーはOAMHOST1とOAMHOST2の両方で実行されます。たとえば、wls_oam1がOAMHOST1で実行されます。同様に、wls_oam2がOAMHOST2で実行されます。リクエストはWeb層から受信されます。各ホストはOracle Access Managerの管理対象サーバーを含んでいます。

OAMHOST1は、WebLogicコンソール、Enterprise Manager Fusion Middleware ControlおよびOracle Access Manager管理コンソールをホストするWebLogic管理サーバーも含んでいます。OAMHOST1に障害が発生した場合、OAMHOST2でWebLogic管理サーバーを手動で起動できます。

ファイアウォール: これらは、Web層、アプリケーション層およびデータベース層を異なるゾーンに分離するために使用します。WEBHOST1とWEBHOST2はDMZに配置されています。

|

注意: Oracle Identity and Access Managementデプロイメント・ウィザードを使用してOracle Access Managementを構成する場合、デフォルトでOracle Access Managerのみが有効になります。Security Token Service、Identity Federation、Oracle Access Management Mobile and Socialなど、その他サービスを有効にするには、『Oracle Fusion Middleware Oracle Access Management管理者ガイド』の使用可能なサービスの有効化または無効化に関する項を参照してください。 |