システム・セキュリティのオプション

「システム・セキュリティ・オプションの管理」ページでアプリケーション・セキュリティ・オプションを実装します。会社のセキュリティ・ポリシーに合うようにアプリケーション・セキュリティを設定できます。

クレジット・カードと銀行口座の暗号化およびトークン化と、支払手段マスクに対してセキュリティ・オプションを設定できます。資金取得プロセスと支出プロセスの両方でセキュリティ・オプションが使用されます。

機密データのセキュリティを向上させるには、次のセキュリティ質問を確認してください。

-

どのようなセキュリティ上の措置を採用しますか。

-

クレジット・カード・データをトークン化しますか。

-

銀行口座データを暗号化しますか。

-

クレジット・カード・データを暗号化しますか。

-

マスター暗号化キーとサブキーはどのような頻度でローテーションしますか。

-

クレジット・カード番号と銀行口座番号をマスクしますか。どのようにして行いますか。

アプリケーション・セキュリティ・オプションを設定するには、「設定および保守」作業領域で「財務」→「支払」→「システム・セキュリティ・オプションの管理」ページに移動します。

最適なセキュリティ上の措置

支払処理については、次のようにすることが最適なセキュリティ上の措置とみなされています。

-

クレジット・カード業界データ・セキュリティ基準(PCI DSS)に準拠します。PCI DSSは、ほとんどのタイプのクレジット・カードを処理するために必要となるセキュリティ基準です。

-

クレジット・カード支払を受け入れるためのすべての要件に準拠します。

-

機密性の高い顧客データが公開されるリスクを最小化します。

-

-

マスター暗号化キーを作成します。

-

マスター暗号化キーを定期的にローテーションします。

-

マスター暗号化キーおよび暗号化の実装プロセス

クレジット・カード・データまたは銀行口座データの暗号化を有効にするには、事前に、マスター暗号化キーを自動的に作成する必要があります。Oracle Platform Security Servicesには、マスター暗号化キーが格納されます。アプリケーションでは、マスター暗号化キーを使用して機密データを暗号化します。

マスター暗号化キーを自動的に作成することで、それが適切な場所に作成および格納され、必要なすべての権限を持つことが確実になります。

クレジット・カード・トークン化

クレジット・カード・データをトークン化する場合は、PCI DSSの要件に準拠します。PCI DSSでは、PCI DSS準拠の支払アプリケーションを企業が使用することを要求します。

トークン化は、クレジット・カード・データなどの機密データを、機密とみなされない一意の番号またはトークンに置き換えるプロセスです。このプロセスでは、機密情報を格納し、アプリケーションおよびデータベース・フィールド内の機密データを置き換えるトークンを生成する、サード・パーティの支払システムを使用しています。暗号化とは異なり、トークンを数学的に戻し処理して実際のクレジット・カード番号を導出することはできません。

「システム・セキュリティ・オプションの管理」ページで「トークン化支払システムの編集」をクリックして、トークン化支払システムを設定します。次に、「クレジット・カード・データ」セクションの「トークン化」をクリックしてクレジット・カード・データのトークン化をアクティブ化します。

クレジット・カード・データ暗号化

クレジット・カード・データを暗号化して、次のイニシアチブによる、カード所有者のデータ保護の要件の遵守に役立てることができます。

-

クレジット・カード業界データ・セキュリティ基準

-

VisaのCardholder Information Security Program

Oracle ReceivablesおよびOracle Collectionsで入力されたクレジット・カード番号は自動的に暗号化されます。暗号化は、「システム・セキュリティ・オプションの管理」ページで指定した、クレジット・カード暗号化設定に基づきます。

銀行口座データ暗号化

サプライヤおよび顧客の銀行口座番号を暗号化できます。

銀行口座暗号化は、当方銀行口座番号に影響を及ぼしません。当方銀行口座は、資金管理で設定されます。これらは、Payablesでは支出銀行口座として、Receivablesでは送金先銀行口座として使用されます。

Oracleアプリケーションで入力されたサプライヤ、顧客および従業員の銀行口座番号は、自動的に暗号化されます。暗号化は、「システム・セキュリティ・オプションの管理」ページで指定した、銀行口座暗号化設定に基づきます。

マスター暗号化キーとサブキー循環

支払手段の暗号化のために、Paymentsによってチェーン・キー・アプローチが使用されます。チェーン・キー・アプローチはデータ・セキュリティに使用され、ここではAがBを暗号化し、BがCを暗号化するという方式が使用されます。Paymentsでは、マスター暗号化キーによってサブキーが暗号化され、サブキーによって支払手段データが暗号化されます。このアプローチを使用すると、マスター暗号化キーのローテーションが簡単になります。

マスター暗号化キーは、Oracle Platform Security Servicesに格納されます。Oracle Platform Security Servicesでは、データは暗号化された形式で格納されます。マスター暗号化キーはローテーションまたは生成でき、これによりサブキーも暗号化されますが、銀行口座番号は再度暗号化されません。

インストール環境に既存のマスター暗号化キーがある場合は、「ローテーション」をクリックして新しいものを自動的に生成します。

また、新しいサブキーが自動的に生成される頻度が、使用状況と最大日数のどちらに基づくようにするかを選択することもできます。サブキー循環ポリシーを指定するには、「サブキー循環ポリシーの編集」をクリックします。

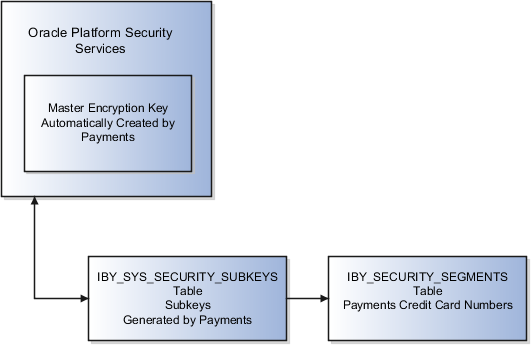

クレジット・カード・データおよび銀行口座データ暗号化のセキュリティ・アーキテクチャは、次のコンポーネントで構成されています。

-

Oracle Platform Security Services

-

支払マスター暗号化キー

-

支払サブキー

-

機密データの暗号化と格納

この図は、Oracle Platform Security Servicesリポジトリのセキュリティ・アーキテクチャ、マスター暗号化キーおよびサブキーを示しています。

クレジット・カードおよび銀行口座番号のマスク

Paymentsは、顧客およびサプライヤ情報の支払データ・リポジトリとして機能します。顧客およびサプライヤの支払情報と、クレジット・カードや銀行口座などの支払手段がすべて格納されます。銀行口座番号のマスクを可能にすることによってデータ・セキュリティを提供します。

「システム・セキュリティ・オプションの管理」ページで、クレジット・カード番号および外部銀行口座番号をマスクできます。必要なのはマスクおよび表示する桁数を選択するだけです。たとえば、銀行口座番号がXX558012の場合、最後の6桁が表示され、残りはすべてマスクされます。これらの設定では、複数のアプリケーションのユーザー・インタフェースでの支払手段番号のマスキングを指定します。