D Configuración de certificados de seguridad

Oracle proporciona certificados de seguridad autogenerados que se usan con los puertos HTTPS/SSL. Durante la instalación, STA usa la utilidad de herramienta de claves de Java para generar un certificado en el servidor de STA, para lo que usa el nombre de host del servidor. De manera opcional, puede reemplazar el certificado de Oracle por su propio certificado aprobado por una autoridad de certificación seleccionada (por ejemplo, VeriSign).

En este capítulo, se incluye la siguiente sección:

Tareas de configuración de certificados de seguridad

Si desea usar un certificado de seguridad que no sea el predeterminado, realice estos procedimientos en el orden que se indica.

Nota:

Para estos procedimientos, se usa Mozilla Firefox en una plataforma Windows.Establecimiento de la conexión HTTPS/SSL inicial

-

Abra un explorador web compatible en el equipo e introduzca la versión HTTPS/SSL de la dirección URL de la aplicación de STA.

https://STA_host_name:port_number/STA/

Donde:

-

host_name es el nombre de host del servidor de STA.

-

port_number es el número de puerto de STA que especificó durante la instalación. El puerto HTTP predeterminado es el 7021; el puerto HTTPS predeterminado es el 7022.

-

STA debe estar en mayúsculas.

Por ejemplo:

https://staserver.example.com:7022/STA/

Aparece la pantalla Connection is Untrusted (La conexión no es de confianza).

-

-

Seleccione I Understand the Risks (Comprendo los riesgos) y, a continuación, haga clic en Add Exception (Agregar excepción).

Aparece la pantalla Add Security Exception (Agregar excepción de seguridad).

-

Haga clic en View (Ver).

Aparece la pantalla Certificate Viewer (Visor de certificados). El certificado no aparece como verificado porque no proviene de una autoridad de certificación.

-

Para examinar el certificado, haga clic en el separador Details (Detalles).

-

En el panel Certificate Fields (Campos de certificado), seleccione issuer (Emisor). A continuación se muestra un ejemplo. CN indica el nombre del servidor en el que se generó el certificado.

CN = staserver.example.com OU = Tape Systems O = Oracle America Inc L = Redwood City ST = California C = USA

-

Haga clic en Close (Cerrar) para regresar a la pantalla Add Security Certificate (Agregar certificado de seguridad).

-

Seleccione Confirm Security Exception (Confirmar excepción de seguridad).

El certificado se agrega al servidor de STA y ahora puede usar HTTPS con el certificado.

Reconfiguración de WebLogic para usar otro certificado de seguridad

-

Abra una ventana de explorador e introduzca la dirección URL de la consola de administración de WebLogic. El puerto HTTP predeterminado es el 7019 y el puerto HTTPS predeterminado es el 7020.

https://nombre_de_su_host:número de puerto/console/

Por ejemplo:

https://staserver.company.com:7019/console/ -

Inicie sesión con el nombre de usuario y la contraseña de la consola de administración de WebLogic que definió durante la instalación de STA.

-

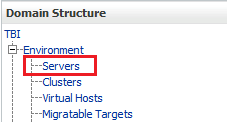

En la sección Domain Structure (Estructura de dominio), seleccione Environment (Entorno) y, a continuación, seleccione Servers (Servidores).

Descripción de la ilustración cert_servers.png

-

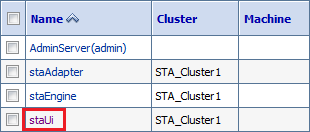

En la tabla Servers (Servidores), seleccione el enlace activo staUi (seleccione el nombre, no la casilla de control).

Descripción de la ilustración cert_staui.png

-

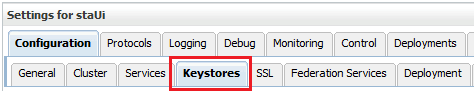

Seleccione el separador Keystores (Almacén de claves).

Descripción de la ilustración cert_keystores.png

-

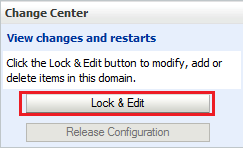

En la sección Change Center (Centro de cambios), haga clic en Lock & Edit (Bloquear y editar).

Descripción de la ilustración wl_lockedit.png

-

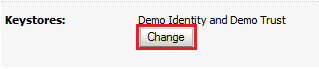

En la sección Keystores (Almacén de claves), haga clic en Change (Cambiar).

Descripción de la ilustración cert_change.png

-

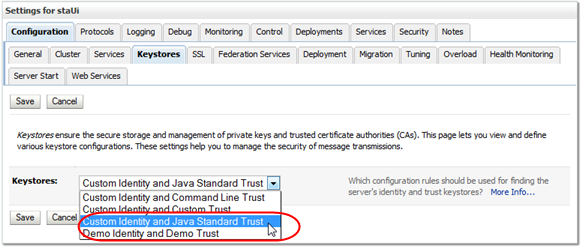

En el menú Keystores (Almacén de claves), seleccione Custom Identity and Java Standard Trust (Identidad personalizada y protección de estándar de Java).

Descripción de la ilustración cert_keystoresmenu.png

-

Haga clic en Save (Guardar).

-

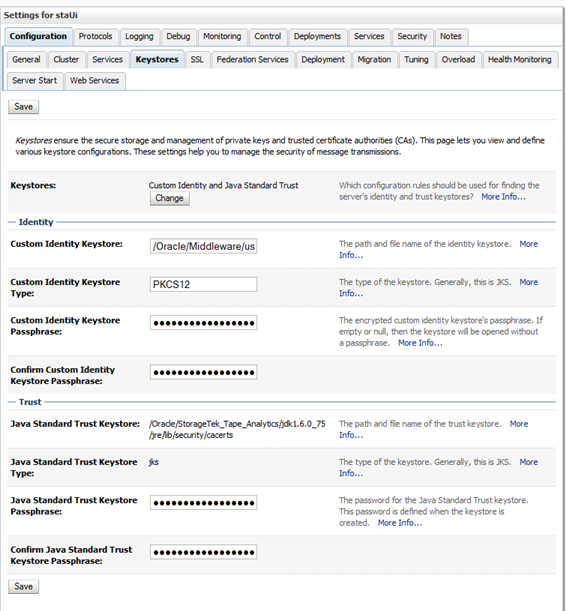

Complete la pantalla Keystores (Almacén de claves) de la siguiente manera:

-

Custom Identity Keystore (Almacén de claves de identidad personalizada): ruta de acceso y archivo del archivo de clave privada.

-

Custom Identity Keystore Type (Tipo de almacén de claves de identidad personalizada): tipo del almacén de claves. Si se configura para autenticación RACF, introduzca PKCS12.

-

Custom Identity Keystore Passphrase (Frase de contraseña de almacén de claves de identidad personalizada): contraseña proporcionada por el administrador del sistema MVS.

-

Java Standard Trust Keystore Passphrase (Frase de contraseña de almacén de claves de protección de estándar de Java): nueva contraseña para el archivo de almacén de claves de protección de estándar de Java.

Precaución:

Si olvida estas contraseñas, debe reinstalar STA.

Descripción de la ilustración cert_keystoresentries.png

-

-

Haga clic en Save (Guardar).

-

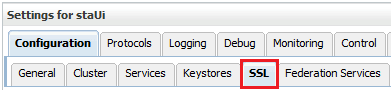

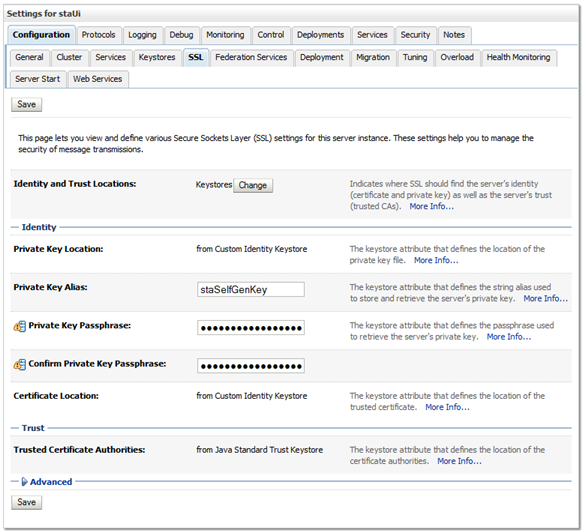

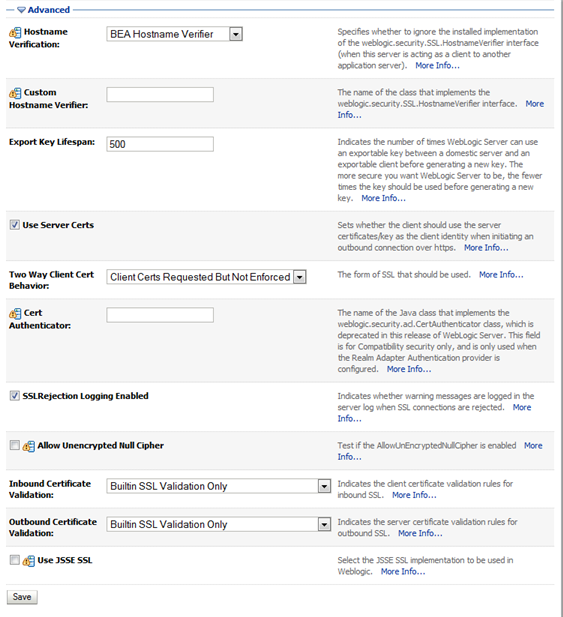

Seleccione el separador SSL.

Descripción de la ilustración cert_ssl.png

-

Introduzca el alias de la clave privada y la frase de contraseña de la clave privada proporcionados por el programador del sistema MVS.

Nota:

Para determinar el alias de la clave privada, use el comando keytool en la línea de comandos del sistema. Por ejemplo:# keytool -list -keystore CLTBI.PKCS12DR.D080411 -storetype PKCS12 Enter keystore password: (password from the MVS sysadmin) Keystore type: PKCS12 Keystore provider: SunJSSE Your keystore contains 1 entry tbiclient, Aug 17, 2011, PrivateKeyEntry, Certificate fingerprint (MD5): 9A:F7:D1:13:AE:9E:9C:47:55:83:75:3F:11:0C:BB:46

Descripción de la ilustración cert_sslentries.png

-

Haga clic en Save (Guardar).

-

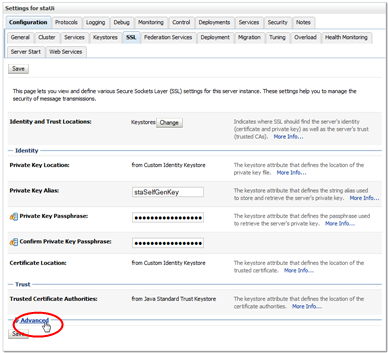

En la sección Trusted Certificate Authorities (Autoridades de certificación de confianza), haga clic en Advanced (Avanzado).

Descripción de la ilustración cert_advanced.png

-

Complete la sección Advanced (Avanzado) de la pantalla SSL de la siguiente manera:

-

Seleccione el separador Use Server Certs (Usar certificados de servidor).

-

En el menú Two Way Client Cert Behavior (Comportamiento de certificado de cliente bidireccional), seleccione Client Certs Requested But Not Enforced (Certificados de cliente solicitados pero no forzados).

-

En los menús Inbound Certification Validation (Validación de certificaciones entrantes) y Outbound Certificate Validation (Validación de certificados salientes), seleccione Builtin SSL Validation Only (Solo validación SSL integrada).

Descripción de la ilustración cert_advancedentries.png

-

-

Haga clic en Save (Guardar).

-

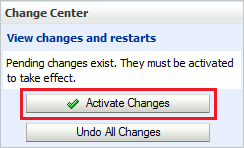

En la sección Change Center (Centro de cambios), haga clic en Activate Changes (Activar cambios).

Descripción de la ilustración wl_activate.png

-

Cierre la sesión de WebLogic.

-

Detenga STA y reinícielo con el comando STA. Consulte información detallada sobre el uso de comandos en Guía de administración de STA.

# STA stop all # STA start all

Reemplazo del certificado de Oracle

-

Abra un explorador web compatible en el equipo e introduzca la versión HTTPS/SSL de la dirección URL de la aplicación de STA.

https://STA_host_name:port_number/STA/

Donde:

-

host_name es el nombre de host del servidor de STA.

-

port_number es el número de puerto de STA que especificó durante la instalación. El puerto HTTP predeterminado es el 7021; el puerto HTTPS predeterminado es el 7022.

-

STA debe estar en mayúsculas.

Por ejemplo:

https://staserver.example.com:7022/STA/

-

-

Seleccione I Understand the Risks (Comprendo los riesgos) en la pantalla This Connection is Untrusted (Esta conexión no es de confianza).

-

Haga clic en Add Exception (Agregar excepción).

-

Para especificar un certificado para la organización, haga clic en Get Certificate (Obtener certificado) en la pantalla Add Security Certificate (Agregar certificado de seguridad) y seleccione el archivo adecuado.

-

Haga clic en Confirm Security Exception (Confirmar excepción de seguridad).