1 Introduction

Le chiffrement est basé sur la science de la cryptographie et constitue l'une des meilleures méthodes actuelles de sécurisation des données. Pour lire un fichier chiffré, vous devez avoir accès à la clé vous permettant de déchiffrer le fichier.

La récupération après sinistre (DR, disaster recovery) désigne le processus , les stratégies et les procédures liées à la préparation de la récupération ou de la préservation d'informations considérées comme essentielles pour les activités d'une organisation après un sinistre naturel ou provoqué par un individu.

La récupération après sinistre est un sous-ensemble d'un processus plus large, connu sous le nom de planification de la continuité des activités (BCP, business continuity planning), qui comprend le remplacement du matériel, le rétablissement des réseaux, la reprise des applications et la restauration des données.

Un plan de continuité des activités inclut également des aspects non liés à l'informatique, tels que le personnel essentiel, les installations et les communications afin restaurer la réputation et la continuité de l'entreprise.

Oracle Key Manager (OKM) est une solution de plate-forme de gestion de clés complète, conçue pour répondre aux besoins sans cesse croissants des entreprises en matière de chiffrement des données basé sur le stockage. Conforme aux normes de sécurité ouvertes, OKM fournit la capacité, l'évolutivité et l'interopérabilité pour gérer de manière centrale les clés de chiffrement à travers des infrastructures de stockage largement distribuées et hétérogènes.

OKM est spécifiquement conçu pour répondre aux défis uniques de la gestion des clés de stockage, notamment :

-

Conservation de clés à long terme : conserve de manière sécurisée les clés de chiffrement pendant la totalité du cycle de vie des données, qui peut dépasser dix ans. Par exemple, certains sites ont une période de conservation des clés définie sur plus de 50 ans.

-

Interopérabilité : fournit le niveau d'interopérabilité requis pour prendre en charge une gamme étendue de périphériques de stockage, qui peuvent être connectés à des mainframes ou des plates-formes de systèmes ouverts sous un système unique de gestion des clés de stockage.

-

Haute disponibilité : fournit la haute disponibilité à l'aide de la mise en cluster active à N noeuds, de l'équilibrage dynamique de la charge et du basculement automatisé, que les appareils soient dans la même pièce ou répartis dans le monde entier.

-

Haute capacité : gère de grands nombres de périphériques de stockage et encore plus de clés de stockage. Une paire unique d'appareils en cluster peut fournir des services de gestion des clés pour des milliers de périphériques de stockage et des millions de clés de stockage.

-

Technologie de pointe : prend en charge les lecteurs de bande aptes au chiffrement LTOx StorageTek T-Series, Hewlett Packard (HP) et International Business Machines (IBM).

Ce chapitre fournit une vue d'ensemble de haut niveau des composants, des rôles utilisateur et de la méthode d'activation et de désactivation du chiffrement pour la récupération.

Architecture

L'architecture de la solution de chiffrement OKM se compose des éléments suivants :

-

Key Management Appliance (KMA) : processeur à deux coeurs et sécurité renforcée avec un système d'exploitation Solaris 10 (pour X2100 M2, X2200 M2, X4170 M2) ou Solaris 11 (pour Netra SPARC T4-1) qui fournit des services d'approvisionnement de clés et de gestion de clés basés sur les stratégies.

Remarque:

Les KMA peuvent être installés avec une carte SCA 6000, compatible FIPS 1 au niveau 3. -

Interface utilisateur graphique OKM (GUI) : application autonome exécutée par les utilisateurs sur leur propre système équipé d'une plate-forme Windows ou Solaris.

-

Cluster OKM : ensemble complet de KMA dans le système. Tous les KMA dans un cluster sont conscients des autres KMA du système et répliquent cette information (actif/actif).

De cette manière, si un KMA tombe en panne, les opérations de chiffrement continuent.

-

Agent (lecteur de bande) : périphérique qui effectue le chiffrement à l'aide des clés gérées par le cluster KMA et OKM.

Remarque:

Avec KMS 2.1 ou une version ultérieure d'OKM et le microprogramme du lecteur de bande le plus récent, les lecteurs suivants sont compatibles FIPSBas de page 1 .Opérations basées sur les rôles

OKM définit et utilise les rôles suivants. Il appartient au client de définir et d'attribuer les rôles ; le représentant du service technique doit uniquement offrir des conseils sur ce sujet.

| Responsable de la sécurité | Gère les paramètres de sécurité, les utilisateurs, les sites et les partenaires de transfert |

| Agent de conformité | Gère les stratégies de clés et les groupes de clés et détermine les agents et partenaires de transfert qui peuvent utiliser des groupes de clés |

| Opérateur | Gère les agents, les unités de données et les clés |

| Opérateur de sauvegarde | Effectue des sauvegardes |

| Auditeur | Consulte les informations relatives au cluster OKM |

| Membre du quorum | Examine et approuve les opérations en attente du quorum. |

Remarque:

Toute personne ou utilisateur peut avoir un ou plusieurs rôles. Le KMA vérifie que l'utilisateur à l'origine de la demande est autorisé à exécuter une opération en fonction du rôle. Un message signalant que les opérations ne sont pas disponibles indique généralement que vous ne disposez pas du rôle adéquat.Il existe un certain nombre d'opérations de base qu'un utilisateur/rôle peut effectuer. Notamment : créer, supprimer, modifier et afficher.

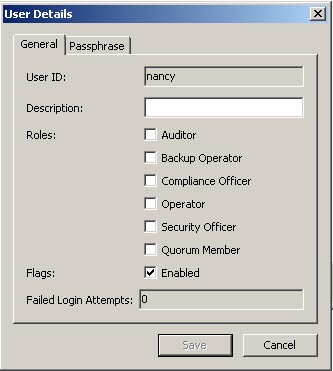

La Figure 1-2 présente un exemple d'écran des détails de l'utilisateur.

Comparaison des lecteurs de bande et médias

Tableau 1-1 Comparaisons des lecteurs de bande et médias

| Spécification | T10K-A | T10K-B | T10K-C | T10K-D | T9840D | HP LTO4 | HP LTO5 | HP LTO6 | IBM LTO4 | IBM LTO5 | IBM LTO6 |

|---|---|---|---|---|---|---|---|---|---|---|---|

|

Capacité (native) |

500 Go |

1 To |

5 To |

8 To |

75 Go |

800 Go |

1,5 To |

2,5 To |

800 Go |

1,5 To |

2,5 To |

|

Taux de transfert (natifs) |

120 Mo/s |

120 Mo/s |

252 Mo/s |

252 Mo/s |

30 Mo/s |

120 Mo/s |

140 Mo/s |

160 Mo/s |

120 Mo/s |

140 Mo/s |

160 Mo/s |

|

Taille du tampon |

256 Mo |

256 Mo |

2 Go |

2 Go |

64 Mo |

256 Mo |

256 Mo |

512 Mo |

256 Mo |

256 Mo |

512 Mo |

|

Durée de chargement (sec) |

16 |

16 |

13,1 |

13 |

8,5 |

19 |

12 |

22 |

15 |

12 |

12 |

|

Accès (sec) |

46 |

46 |

57 |

50 |

8 |

72 |

60 |

50 |

46 |

60 |

96 |

|

Vitesse de bande (m/s) |

2-4,95 |

2-3,74 |

5,62 |

4,75 |

3,4 |

7,0 |

— |

7,12 |

7,0 |

— |

6,8 |

|

Temps de rembobinage (sec) |

90 |

90 |

10-13 |

10-13 |

16/8 |

106/54 |

96/78 |

98/51 |

106/54 |

96/78 |

42 |

|

Durée de déchargement (sec) |

23 |

23 |

23 |

23 |

12 |

22 |

17 |

19 |

22 |

17 |

17 |

|

Interfaces |

|||||||||||

|

Fibre Channel |

2 et 4 Gb/s |

4 Gb/s |

4 Gb/s |

16 Gb/s |

4 Gb/s |

4 Gb/s |

8 Gb/s |

8 Gb/s |

4 Gb/s |

8 Gb/s |

8 Gb/s |

|

SCSI/SAS |

N/A |

N/A |

N/A |

N/A |

N/A |

Ultra-320 |

N/A |

6 Gb/s |

Ultra-320 |

N/A |

6 Gb/s |

|

FICON FCoE |

2 Gb/s |

2 Gb/s |

4 Gb/s |

8 Gb/s 10 Gb/s |

2 Gb/s |

N/A |

N/A |

N/A |

N/A |

N/A |

N/A |

|

ESCON |

Non |

Non |

Non |

Non |

2 Gb/s |

N/A |

N/A |

N/A |

N/A |

N/A |

N/A |

|

Compatibilité |

|||||||||||

|

Pistes |

768 |

1 152 |

3 584 |

4 608 |

576 |

896 |

1 280 |

2 176 |

896 |

1 280 |

2 176 |

|

Longueur utilisable |

855 m |

855 m |

1 107 m |

1 107 m |

251 m |

820 m |

850 m |

846 m |

820 m |

850 m |

846 m |

|

VolSafe—WORM |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

Lecteurs de bande T-Series

Le Tableau 1-2 présente les compatibilités média des lecteurs T-Series (T10000 et T9840) :

-

Lecteurs de bande T-Series aptes au chiffrement

-

Lecteurs de bande T-Series sans chiffrement

Tableau 1-2 Compatibilités média des lecteurs de bande T-Series

| Tâche | Inscrit pour le chiffrement | Non inscrit pour le chiffrement |

|---|---|---|

|

Ecrire de nouvelles données chiffrées |

Oui |

Non |

|

Ecrire de nouvelles données non chiffrées |

Non |

Oui |

|

Lire des données chiffrées avec la clé disponible |

Oui |

Non |

|

Lire des données non chiffrées |

Oui |

Oui |

|

Ajouter des données non chiffrées à une bande chiffrée |

Non |

Non |

Le Tableau 1-3 présente une comparaison entre les éléments suivants :

-

Lecteurs de bande aptes au chiffrement et sans chiffrement

-

Médias chiffrés et non chiffrés

Tableau 1-3 Lecteur de bande T-Series et prise en charge de médias

| Types de lecteur de bande | Médias non chiffrés | Médias chiffrés |

|---|---|---|

|

Lecteur standard (non chiffré) |

|

|

|

Lecteur apte au chiffrement |

|

|

Lecteurs de bande LTO

Les lecteurs de bande LTO HP et IBM sont :

-

Spécifiés pour échanger avec des cartouches de données non chiffrées à partir d'autres lecteurs de bande conformes aux spécifications LTO U-28, U-316 et U-416.

-

Capables d'échanger des cartouches de données chiffrées à condition que la clé de chiffrement appropriée soit disponible.

Compatibilité future :

A l'avenir, les lecteurs LTO pourront :

-

Lire et écrire des bandes de la génération actuelle

-

Lire et écrire des bandes d'une génération antérieure

-

Lire des bandes de deux générations antérieures

Remarque:

Le chiffrement est uniquement pris en charge avec les cartouches de données LTO4, LTO5 et LTO6 sur les lecteurs de bande LTO4, LTO5 et LTO6. Pour éviter les problèmes, ces lecteurs n'écrivent pas en mode normal ou natif une fois le lecteur activé pour le chiffrement.Activation et désactivation du chiffrement

Les conditions requises suivantes s'appliquent au chiffrement :

-

Les lecteurs de bande T10000 doivent disposer du niveau de microprogramme 1.37.114 au minimum.

-

Les représentants de service doivent installer les clés d'activation du matériel des lecteurs de bande et disposer des niveaux requis du Virtual Operator Panel (VOP) disponible.

-

Les clients, partenaires et sites de récupération après sinistre (DR) doivent utiliser la version client actuelle du Virtual Operator Panel (VOP) 1.0.12 ou une version ultérieure.

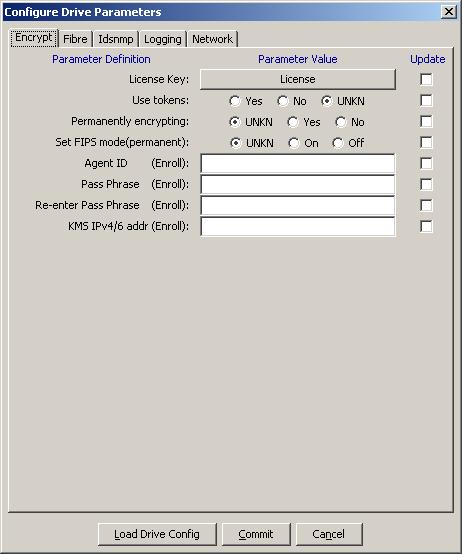

Inscription des lecteurs de bande T-Series

Au cours du processus initial d'inscription des lecteurs de bande T-Series, le client a la possibilité de configurer les lecteurs de bande pour :

-

Utiliser des jetons, avec une configuration d'entrefer et KMS version 1.x

-

Sélectionner si le lecteur peut être basculé entre les modes de chiffrement et de non-chiffrement

-

Saisir des valeurs d'agent pour le système de gestion de clés

- Utiliser des jetons

-

Sélectionnez :

-

Oui si vous utilisez KMS version 1.x.

-

Non si vous utilisez KMA version 2.x ou 3.x.

-

- Chiffrement permanent

-

Sélectionnez :

-

Oui si permanent (désactivation impossible)

-

Non si possibilité de basculement

-

- Définir le mode FIPS (version 2.1 et ultérieure)

-

Entrez les valeurs pour :

-

ID d'agent :

-

Phrase de passe :

-

Adresse IP OKM de l'appareil.

-

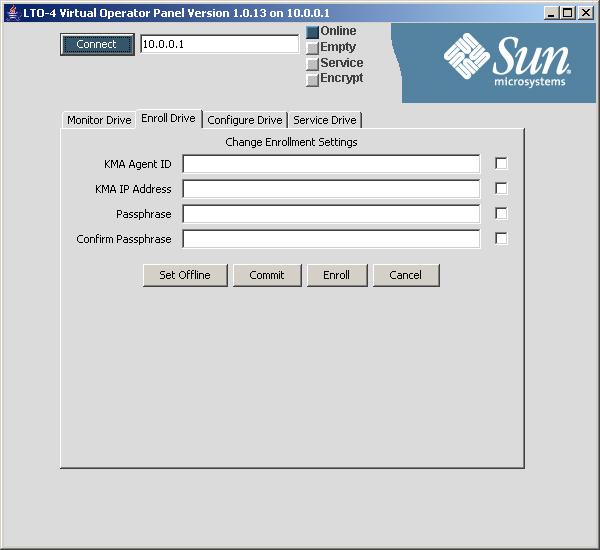

Inscription des lecteurs de bande LTO

Le processus d'inscription et les écrans VOP sont différents pour les lecteurs de bande LTO. L'onglet d'inscription de lecteurs permet l'inscription initiale des lecteurs de bande.

Une fois inscrit, l'onglet et le bouton d'inscription se transforment pour la désinscription.