1 Überblick

Dieser Abschnitt enthält einen Überblick über das Produkt und erläutert die allgemeinen Grundsätze der Appliance-Sicherheit.

Produktüberblick

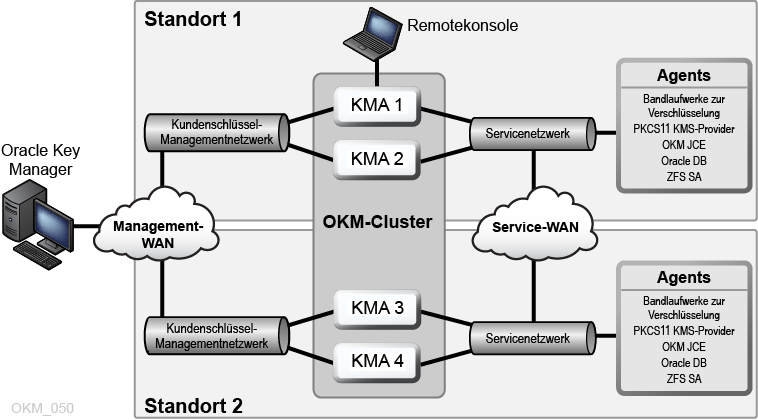

Oracle Key Manager (OKM) erstellt, speichert und verwaltet Verschlüsselungsschlüssel. Er besteht aus folgenden Komponenten:

-

Key Management Appliance (KMA) - Ein gehärtetes Gehäuse, das grundsatzbasiertes Lifecycle Key Management, Authentifizierung, Zugangskontrolle und Schlüsselbereitstellungsdienste bietet. Als vertrauenswürdige Authority für Speichernetzwerke stellt die KMA sicher, dass alle Speichergeräte registriert und authentifiziert sind und dass alle Verschlüsselungsschlüssel in Übereinstimmung mit vorgegebenen Richtlinien erstellt, bereitgestellt und gelöscht werden.

-

Oracle Key Manager-GUI - Eine grafische Benutzeroberfläche, die auf einer Workstation ausgeführt wird und mit der KMA über ein IP-Netzwerk kommuniziert, um den OKM zu konfigurieren und zu verwalten. Die Oracle Key Manager GUI muss auf einer vom Kunden bereitgestellten Workstation installiert werden.

-

Oracle Key Manager-CLIs - Zwei Befehlszeilenschnittstellen, die auf einer Workstation ausgeführt werden und mit der KMA über ein IP-Netzwerk kommunizieren, um gemeinsam herausgegebene Administrationsvorgänge zu automatisieren. Die Oracle Key Manager-CLIs müssen auf einer vom Kunden bereitgestellten Workstation installiert werden.

-

OKM-Cluster - Die gesamte Gruppe von KMAs im System. Die KMAs sind miteinander verbunden und replizieren Informationen untereinander.

-

Agent - Ein Gerät oder eine Software, das oder die mithilfe von vom OKM-Cluster verwalteten Schlüsseln die Verschlüsselung durchführt. Ein StorageTek-Bandlaufwerk zur Verschlüsselung ist ein Beispiel für einen Agent. Agents kommunizieren mit KMAs mithilfe des KMS Agent-Protokolls. Die Agent-API ist eine Gruppe von Softwareschnittstellen, die in die Agent-Hardware oder -Software integriert ist.

Der OKM verwendet ein TCP/IP-Netzwerk für die Verbindungen zwischen KMAs, Agents und Workstations, auf denen die Oracle Key Manager GUI und CLIs ausgeführt werden. Um flexible Netzwerkverbindungen bereitzustellen, gibt es auf jeder KMA drei Schnittstellen für Netzwerkverbindungen:

-

Die Managementverbindung - Für die Verbindung zum Kundennetzwerk vorgesehen

-

Die Serviceverbindung - Für die Verbindung zu den Agents vorgesehen

-

Die ILOM/ELOM-Verbindung - Für die Verbindung zum ILOM oder ELOM auf der KMA vorgesehen

Siehe das Beispiel in der folgenden Abbildung:

Allgemeine Sicherheitsgrundsätze

Die folgenden Grundsätze sind für die sichere Verwendung jeder Anwendung von wesentlicher Bedeutung.

Software immer auf dem neuesten Stand halten

Einer der Grundsätze für einen sicheren Betrieb besteht darin, alle Softwareversionen und Patches auf dem neuesten Stand zu halten. Die aktuellen Oracle Key Manager-Upgradepakete und -Installationsprogramme stehen auf der My Oracle Support-Website zur Verfügung: http://support.oracle.com.

Begrenzen des Netzwerkzugriffs auf kritische Services

Schützen Sie Ihre Geschäftsanwendungen mit einer Firewall. Die Firewall bietet die Gewähr, dass der Zugriff auf diese Systeme auf eine bekannte Netzwerkroute beschränkt ist, die gegebenenfalls überwacht und eingeschränkt werden kann. Als Alternative kann ein Firewallrouter anstelle von mehreren, unabhängigen Firewalls verwendet werden.

Prinzip der geringsten Rechte

Das Prinzip der geringsten Rechte bedeutet, dass Benutzern so wenige Berechtigungen wie möglich zur Ausführung ihrer Aufgaben erteilt werden. Zu ambitioniertes Zuweisen von Verantwortlichkeiten, Rollen, Zugriffsrechten und so weiter (insbesondere in den frühen Stadien einer Organisation), wenn der Personalbestand klein ist und Arbeiten schnell erledigt werden sollen, kann oftmals dazu führen, dass ein System für Missbrauch offen steht. Benutzerrechte müssen in regelmäßigen Abständen geprüft werden, um ihre Relevanz in Bezug auf berufliche Verantwortungsbereiche zu bestimmen.

Überwachen der Systemaktivität

Systemsicherheit steht auf drei Beinen: gute Sicherheitsprotokolle, richtige Systemkonfiguration und Systemüberwachung. Diese dritte Anforderung wird durch Auditing und Prüfung von Auditdatensätzen erfüllt. Jede Komponente innerhalb eines Systems verfügt zu einem gewissen Grad über Überwachungsmöglichkeiten. Befolgen der Audithinweise in diesem Dokument und regelmäßiges Überwachen von Auditdatensätzen.