1 Descripción general de la integración de OKM-ICSF

En este capítulo, se resume la solución de integración de OKM-ICSF.

Almacenes de claves y modo de claves maestras

En KMS 2.0.x y versiones posteriores, los dispositivos de gestión de claves en un cluster de Oracle Key Manager (OKM) generan sus propias claves utilizando tarjetas Sun Cryptographic Accelerator (SCA) 6000. Algunos clientes prefieren que los dispositivos de gestión de claves utilicen claves maestras creadas y almacenadas en un almacén de claves externo.

KMS 2.2 presenta un modo de claves maestras. Cuando esta función está activada, el cluster de OKM deriva claves de cintas de un conjunto de claves maestras. Las claves maestras se crean y se almacenan en un almacén de claves externo. Es posible llevar a cabo una recuperación total ante desastres utilizando solamente las cintas, las claves maestras y el equipo de OKM predeterminado de fábrica.

Descripción de la solución

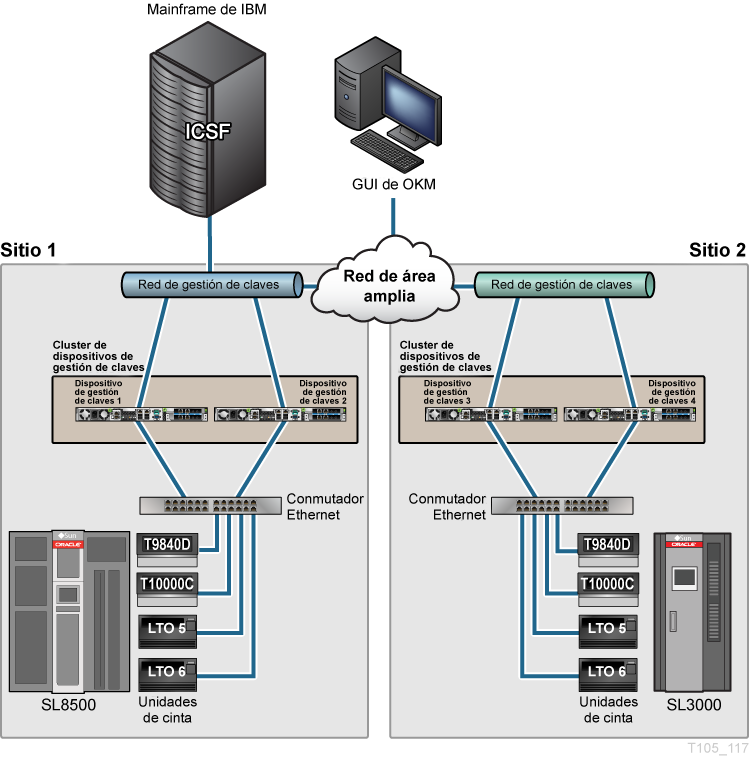

En esta solución, el almacén de claves externo reside en un mainframe de IBM y se utiliza un protocolo TLS/XML para acceder a él. Este protocolo es compatible con el mainframe de IBM y las claves están almacenadas en un conjunto de datos de token de IBM Integrated Cryptography Service Facility (ICSF). En la figura Número 1-1, se muestra una configuración típica.

El cluster de OKM periódicamente envía solicitudes al mainframe de IBM para que cree nuevas claves maestras (denominadas "claves de la aplicación" en ICSF) y las vuelva a enviar al cluster de OKM. Luego, los dispositivos de gestión de claves utilizan estas nuevas claves maestras para derivar nuevas claves de cintas.

Definición de los componentes del sistema

Los siguientes componentes componen la solución de integración y se describen en esta sección:

Almacén de claves

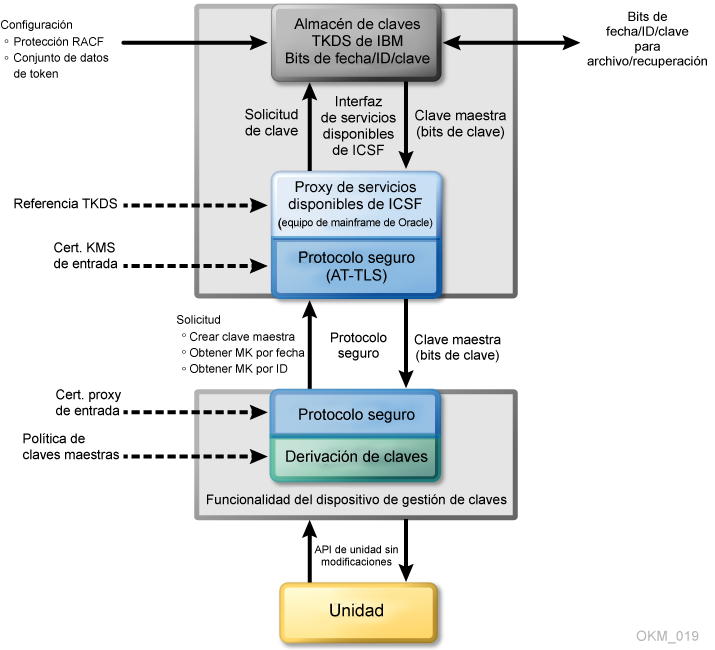

Las claves maestras (aplicación) están almacenadas en el conjunto de datos de token (TKDS), como se define en la documentación de IBM ICSF. El TKDS está identificado en el conjunto de datos de opciones de instalación de ICSF. El programador del sistema z/OS puede crear el TKDS con la utilidad IDCAMS.

Las claves almacenadas en el TKDS no están cifradas, pero el acceso a los datos en sí, además de los tokens y los servicios disponibles (conjuntos de claves), es controlado por RACF o un equivalente. El acceso al TKDS puede estar definido por la política actual para la copia de seguridad y la restauración de las claves maestras.

Interfaz

Debe agregar un módulo al software de mainframe de Sun existente para implementar un proxy de servicios disponibles de ICSF. Este proxy permite que el cluster de OKM llame a las funciones de PKCS#11 para acceder al almacén de claves. La comunicación segura con el cluster de OKM se implementa mediante la seguridad de capa de transporte transparente de la aplicación (AT-TLS) de z/OS, en el mainframe de IBM.

AT-TLS es una solución de cifrado para las aplicaciones TCP/IP que es completamente transparente para el servidor y el cliente de la aplicación. El cifrado y el descifrado de paquetes se realiza en el espacio de direcciones TCPIP de z/OS, en el nivel de protocolo TCP. La carga útil del paquete cifrado es ininteligible cuando se analiza o se rastrea, pero en el momento de entregarla a la aplicación, la carga útil puede leerse nuevamente.

Seguridad de transferencia

El cluster de OKM implementa un protocolo de seguridad de capa de transporte (TLS) para comunicarse con el proxy en el mainframe de IBM.

El programador del sistema z/OS genera, y luego exporta, dos certificados X.509v3 autofirmados y un par de claves públicas RSA de 2048 bits, que luego transfiere (mediante FTP) fuera del mainframe de IBM. El primer certificado es un certificado de autoridad de certificación (CA) root. El programador del sistema utiliza este certificado de autoridad de certificación root para generar el par de claves y el certificado del cliente. Estos certificados y el par de claves se instalan manualmente en el mainframe de IBM y se configuran mediante RACF y AT-TLS, de modo que el proxy pueda identificar una solicitud de OKM válida. Los certificados y la clave privada del par de claves se instalan en el cluster de OKM, de modo que este último pueda autenticar el proxy. Como resultado, únicamente los dispositivos de gestión de claves en un cluster de OKM válido pueden enviar solicitudes al proxy y solamente aceptan una respuesta de un proxy válido.

Derivación de claves

El cluster de OKM acepta un valor de clave maestra y un ID de clave maestra de 18 bytes del proxy. Crea un ID de clave de 30 bytes concatenando un encabezado de 2 bytes y el ID de clave maestra de 18 bytes con un valor de 10 bytes generado internamente. A continuación, crea un valor de clave derivada cifrando el ID de clave (completado hasta llegar a 32 bytes) con el valor de clave maestra.

La gestión de claves entre unidades y el cluster de OKM siguen usando la estrategia de OKM actual. Por lo tanto, no es necesario realizar actualizaciones de firmware.

Política de claves

El cluster de OKM controla el ciclo de vida de las claves maestras. Solicita un valor de clave maestra actual del proxy sobre la base de la fecha actual. El proxy recupera la clave maestra actual del TKDS mediante una secuencia de llamadas de función de PKCS#11. Si no hay un valor de clave maestra actual, el cluster de OKM envía al proxy una solicitud de creación de clave maestra. Luego, OKM puede volver a enviar la solicitud para obtener un valor de clave maestra actual del proxy.

Recuperación de claves

El cluster de OKM retiene todas las claves derivadas y los ID de clave que crea. Si el cluster no tiene la clave para un conjunto especificado de datos escritos, puede volver a derivar la clave formando el ID de clave maestra a partir del ID de clave y, luego, enviando una solicitud de recuperación al proxy para obtener el valor de clave maestra almacenado en el TKDS. A continuación, OKM puede volver a derivar el valor de la clave para permitir que el agente lea los datos.

Este mecanismo de recuperación de claves permite la recuperación "de abajo hacia arriba" de todas las cintas cifradas por este sistema, basada únicamente en la disponibilidad de las claves maestras archivadas en el TKDS.

Requisitos del sistema

Existen requisitos del sistema para la implementación de esta solución en el mainframe de IBM y el cluster de OKM.