2 セキュアなインストールおよび構成

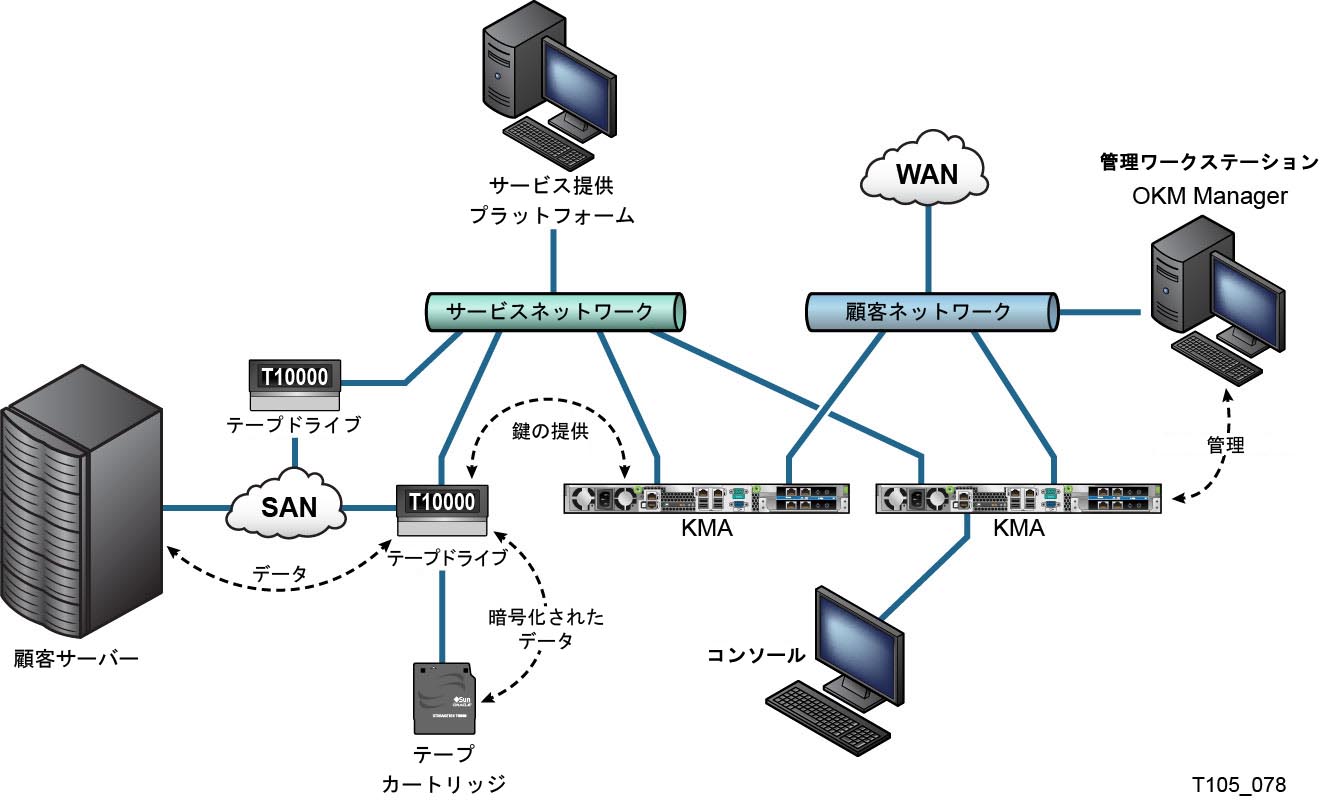

このセクションでは、セキュアなインストールの計画プロセスについて説明し、システムの推奨される配備トポロジをいくつか紹介します。

環境の理解

セキュリティーニーズをよく理解するため、次の質問を確認してください。

保護しているのはどのリソースか。

本番環境の多くのリソースを保護できます。提供する必要があるセキュリティーレベルを決定する際には、保護対象のリソースを考慮してください。

保護対象のプライマリリソースは通常、データです。その他のリソースは、データの管理や保護に関連があるため、ここで概要を示しておきます。データの保護に関するさまざまな考慮事項には、データの損失 (つまり、使用できないデータ) および未承認の相手に対するデータの改ざんまたは開示などが含まれます。

暗号鍵は、未承認の開示からデータを保護するために使用されることがよくあります。つまり、これらも保護対象となる別のリソースです。高可用性のあるデータを維持するには、信頼性の高い鍵管理が不可欠です。保護対象となる別のリソースレイヤーには、Oracle Key Manager クラスタ自体の中にあるアセット (Key Management Appliance など) などが含まれます。

Key Management Appliance の設置

このセクションでは、OKM Key Management Appliance をセキュアに設置および構成する方法について説明します。

KMA は、Oracle Key Manager がすでに利用可能な状態になっている強化済みアプライアンスとして製造されています。

OKM クラスタでの KMA の設置および構成には、次の手順が含まれます。

-

各 KMA は、ラック内に設置します。

-

各 KMA は、ILOM をセキュリティー保護します。

-

OKM クラスタ内の最初の KMA を構成します。

-

追加の KMA を OKM クラスタに追加します。

OKM クラスタの計画および配備の詳細については、『OKM 概要および計画ガイド』を参照してください。

ラックへの KMA 設置

Oracle カスタマサービスエンジニアが Oracle Key Manager インストールおよびサービスマニュアルに記載されている手順に従って KMA をラックに設置します。Oracle サービス担当者は、詳細についてこのマニュアルを参照できます。

KMA の ILOM のセキュリティー保護

Oracle Key Manager KMA は、最新の ILOM ファームウェアを使用して製造されています。KMA の ILOM は、Oracle カスタマサービスエンジニアまたは顧客によってセキュリティー保護されるようにしてください。また、ILOM ファームウェアのアップグレード後にも ILOM がセキュリティー保護されるようにしてください。

ILOM のセキュリティー保護は、セキュリティーを侵害する可能性のある変更が ILOM に加えられないように、特定の ILOM 設定で構成されます。説明については、『OKM 管理ガイド』の付録「サービスプロセッサ手順」にある「ILOM のセキュリティーの強化」を参照してください。

OKM クラスタ内の最初の KMA の構成

最初の KMA を構成する前に、この OKM クラスタで定義される鍵分割資格、ユーザー ID およびパスフレーズを識別します。これを行うには、OKM のインストールおよびサービスマニュアル (社内用) にあるようなワークシートを使用できます。Oracle サポート担当者に相談してください。

これらの鍵分割資格、ユーザー ID、およびパスワードについて適切な担当者に伝えます。詳細については、このドキュメントで後述する定足数保護を参照してください。

注記:

これらの鍵分割資格、ユーザー ID、およびパスフレーズは覚えておいて、保護してください!Web ブラウザを開き、リモートコンソールを起動し、リモートコンソール内で OKM QuickStart ユーティリティーを起動します。この KMA の OKM クラスタを初期化するには、Oracle Key Manager ドキュメントライブラリに含まれている『Oracle Key Manager 管理ガイド』で説明されているクラスタの初期化手順に従います。

この手順中に鍵分割資格、およびセキュリティー責任者特権を持つユーザーが定義されます。QuickStart の手順が完了したら、セキュリティー責任者は KMA にログインして、追加の OKM ユーザーを定義する必要があります。

鍵分割資格を定義するときの考慮事項

定義する鍵分割のユーザー ID およびパスフレーズを少なくし、しきい値を低くすると、簡便性は向上しますがセキュアではなくなります。定義する鍵分割のユーザー ID およびパスフレーズを多くし、しきい値を高くすると、簡便性は低下しますがセキュアになります。

追加の OKM ユーザーを定義するときの考慮事項

定義する OKM ユーザーを少なくし、その一部に複数の役割を割り当てると、簡便性は向上しますがセキュアではなくなります。定義する OKM ユーザーを多くし、その大半に役割を 1 つのみ割り当てると、指定の OKM ユーザーによって実行される操作の追跡が容易になるため、簡便性は低下しますがセキュアになります。

OKM クラスタへのその他の KMA の追加

Web ブラウザを開き、リモートコンソールを起動し、リモートコンソール内で OKM QuickStart ユーティリティーを起動します。この KMA を OKM クラスタに追加するには、次にある『Oracle Key Manager 管理ガイド』で説明されているクラスタへの参加手順に従ってください。

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

その他の KMA を追加するときの考慮事項

Oracle Key Manager では、各 KMA の自律ロック解除を簡単に行うオプションを提供しています。このオプションは、クラスタにでの最初のおよび追加の KMA の QuickStart 手順中に定義され、あとからセキュリティー責任者が変更できます。

自律ロック解除が有効な場合、KMA は、起動時に自身を自動的にロック解除し、定足数の承認を必要とせずに鍵を提供する準備を整えます。自律ロック解除が無効な場合、KMA は、起動時にロックされたままになり、セキュリティー責任者がロック解除の要求を発行して定足数がこの要求を承認するまで、鍵は提供されません。

セキュリティーを最大限に高めるため、自律ロック解除を有効にすることはお勧めしません。自律ロック解除オプションの詳細については、次にある Oracle Key Manager バージョン 2.x のセキュリティーおよび認証に関するホワイトペーパーを参照してください。

強化された KMA の特性

前述のとおり、KMA は、Oracle Key Manager がすでに利用可能な状態になっている強化済みアプライアンスとして製造されています。強化されたアプライアンスとして、次のような特性があります。

-

不要な Solaris パッケージは、Solaris イメージに含まれません。たとえば、ftp および telnet のサービスおよびユーティリティーは、Solaris イメージには現れません。

-

KMA は、コアファイルを生成しません。

-

標準の Solaris login(1) ユーティリティーは、OKM コンソールに置き換えられました。そのため、ユーザーは Solaris コンソールにログインできません。

-

ssh サービスはデフォルトで無効になっています。顧客サポートのために、限られた時間だけセキュリティー責任者が ssh サービスを有効にし、サポートアカウントを定義することはできます。このサポートアカウントは、唯一使用可能なアカウントであり、制限付きのアクセスおよびアクセス権を持ちます。Solaris の監査では、サポートアカウントが呼び出すコマンドを追跡します。

-

root アカウントは無効になっていて、役割として構成されています。

-

KMA には、DVD ドライブが装備されていません。

-

USB ポートは実質的に無効です。

-

未使用のネットワークポートは閉じられます。

-

非実行可能スタックが有効になっています。

-

アドレス空間検索ランダム化が構成されています。

-

非実行可能ヒープが有効になっています。

-

セキュリティー上重要なファイルシステムに対して ZFS 暗号化が使用されます。

-

SCAP PCI-DSS ベンチマークに準拠するように Solaris が構成されています。

-

不要な SMF サービスが無効になっています。

-

システムブートプロセスのセキュリティーを保護するために、Oracle Solaris 検証済みブートを SPARC T7-1 ベースの KMA で構成可能で、カーネルモジュールの破損、ルートキットの挿入、またはその他の悪意のあるプログラムから保護します。

-

SPARC T7-1 および Netra SPARC T4-1 サーバーをベースにした新しい KMA は、電源供給中にシャーシ扉にアクセス可能な場合に改ざん痕跡 (ILOM 障害) に対応します。

-

ILOM 3.2 ファームウェアは、現在 FIPS 140-2 Level 1 認証済みで、FIPS モードで構成できます。

-

フォレンジックを支援するために基本監査およびレポートツールが定期的に実行されます。これらのレポートは、OKM システムダンプに含まれています。

-

ハードウェアセキュリティーモジュールの有無にかかわらず、(Solaris 11.1 用に文書化された) FIPS 140-2 Level 1 セキュリティーポリシーに従って、Solaris 暗号化セキュリティーフレームワークが構成されています。

TCP/IP 接続と KMA

各実体 (OKM Manager、エージェント、および同じクラスタ内のほかの KMA) と KMA の間にファイアウォールが存在する場合、そのファイアウォールでは、次のポート上での実体による KMA との TCP/IP 接続の確立が許可されている必要があります。

-

OKM Manager から KMA への通信には、ポート 3331、3332、3333、3335 が必要です。

-

エージェントから KMA への通信には、ポート 3331、3332、3334、3335 が必要です。

-

KMA から KMA への通信には、ポート 3331、3332、3336 が必要です。

注記:

IPv6 アドレスを使用するように KMA を構成するユーザーの場合は、何らかの IPv6-over-IPv4 トンネル化トラフィックを使用したインターネットホストから内部ホストへのアクセスを防止するため、IPv4 ベースのエッジファイアウォールを、すべてのアウトバウンド IPv4 プロトコル 41 パケットと UDP ポート 3544 パケットをドロップするように構成します。詳細については、ファイアウォール構成のドキュメントを参照してください。表2-1 に、KMA が明示的に使用するポート、または KMA がサービスを提供するポートの一覧を表示しています。

| ポート番号 | プロトコル | 方向 | 説明 |

|---|---|---|---|

|

22 |

TCP |

リスニング |

SSH (テクニカルサポートが有効になっている場合のみ) |

|

123 |

TCP/UDP |

リスニング |

NTP |

|

3331 |

TCP |

リスニング |

OKM CA サービス |

|

3332 |

TCP |

リスニング |

OKM 証明書サービス |

|

3333 |

TCP |

リスニング |

OKM 管理サービス |

|

3334 |

TCP |

リスニング |

OKM エージェントサービス |

|

3335 |

TCP |

リスニング |

OKM 検出サービス |

|

3336 |

TCP |

リスニング |

OKM レプリケーションサービス |

表2-2 に、使用されていない可能性のあるポートで待機しているその他のサービスを示します。

| ポート番号 | プロトコル | 方向 | 説明 |

|---|---|---|---|

|

53 |

TCP/UDP |

接続 |

DNS (KMA が DNS を使用するように構成されている場合のみ) |

|

68 |

UDP |

接続 |

DHCP (KMA が DHCP を使用するように構成されている場合のみ) |

|

111 |

TCP/UDP |

リスニング |

RPC (KMA が rpcinfo クエリーに応答します)。このポートは、KMS 2.1 以前でのみ外部要求に対して開かれます |

|

161 |

UDP |

接続 |

SNMP (SNMP マネージャーが定義されている場合のみ) |

|

161 |

UDP |

リスニング |

SNMP (Hardware Management Pack が有効になっている場合のみ) |

|

514 |

TCP |

接続 |

リモート syslog (リモート syslog サーバーが暗号化されていない TCP を使用するように定義および構成されている場合のみ) |

|

546 |

UDP |

接続 |

DHCPv6 (KMA が DHCP と IPv6 を使用するように構成されている場合のみ) |

|

4045 |

TCP/UDP |

リスニング |

NFS ロックデーモン (KMS 2.0 のみ) |

|

6514 |

TLS over TCP |

接続 |

リモート syslog (リモート syslog サーバーが TLS を使用するように定義および構成されている場合のみ) |

注記:

ファイアウォール経由でサービスプロセッサ Web インタフェースおよび OKM コンソールにアクセスできるようにするには、ポート 443 を開けておく必要があります。ELOM および ILOM ポートについては、Oracle Key Manager インストールおよびサービスマニュアル (社内のみ) を参照してください。表2-3 に KMA ELOM/ILOM ポートを示します。ファイアウォール外部から ELOM/ILOM へのアクセスが必要な場合はこれらのポートを有効にする必要がありますが、それ以外の場合はこれらを ELOM/ILOM IP アドレス用に有効にする必要はありません。

| ポート番号 |

プロトコル |

方向 | 説明 |

|---|---|---|---|

|

22 |

TCP |

リスニング |

SSH (ELOM/ILOM コマンド行インタフェース用) |

|

53 |

TCP/UDP |

接続 |

DNS (DNS が構成されている場合のみ必要) |

|

68 |

UDP |

接続 |

ELOM/ILOM 用に DHCP が必要な場合。 注記: DHCP および ELOM/ILOM 用のドキュメントはありませんが、サポートされています。 |

|

80 |

TCP |

リスニング |

HTTP (ELOM/ILOM Web インタフェース用) HTTP が必要な場合。それ以外の場合、ユーザーはリモートコンソールに接続する方法についての説明を次の場所で参照できます。 ELOM:

ILOM: |

|

161 |

UDP |

リスニング/接続 |

SNMPv3 (構成可能、これがデフォルトのポート) |

|

443 |

TCP /TLS |

リスニング |

Embedded/Integrated Lights Out Manager Management Protocol (WS-Man) over Transport Layer Security (TLS) のための Desktop Management Task Force (DMTF) Web サービス |

|

623 |

UDP |

リスニング |

Intelligent Platform Management Interface (IPMI) |