1 OKM-ICSF 통합 개요

이 장에는 OKM-ICSF 통합 솔루션에 대한 요약이 나와 있습니다.

키 저장소 및 마스터 키 모드

OKM(Oracle Key Manager) 클러스터의 KMA는 KMS 2.0.x 이상에서 SCA(Sun Cryptographic Accelerator) 6000 카드를 사용하여 고유 키를 생성합니다. 일부 고객은 KMA가 외부 키 저장소에서 생성 및 저장된 마스터 키를 사용하도록 하기도 합니다.

KMS 2.2에는 마스터 키 모드 기능이 도입되었습니다. 이 기능을 사용으로 설정하면 OKM 클러스터는 마스터 키 세트에서 테이프 키를 파생합니다. 마스터 키는 외부 키 저장소에 만들어지고 저장됩니다. 테이프, 마스터 키, 출하 시 기본 OKM 장비만 있으면 전체 재해 복구를 수행할 수 있습니다.

솔루션 이해

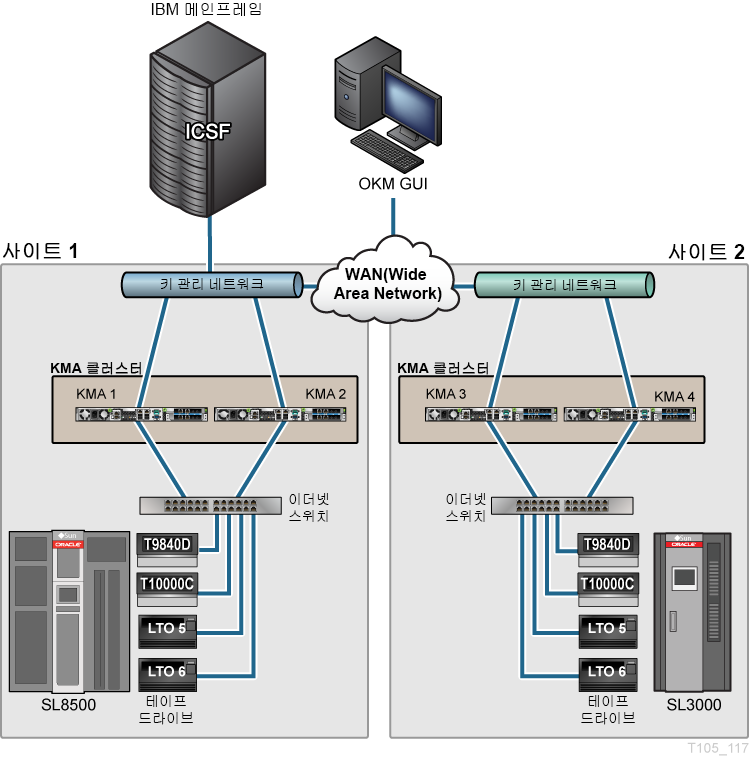

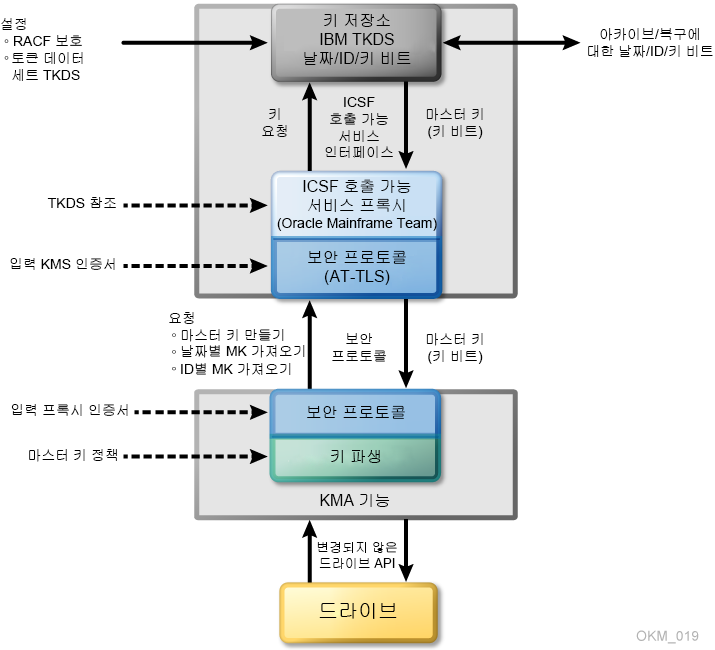

이 솔루션에서 외부 키 저장소는 IBM 메인프레임에 있으며 TLS/XML 프로토콜을 사용하여 액세스됩니다. 이 프로토콜은 IBM ICSF(Integrated Cryptography Service Facility)의 토큰 데이터 세트에 저장된 키를 사용하는 IBM 메인프레임에서 지원됩니다. 도표1-1에는 일반적인 구성이 나와 있습니다.

OKM 클러스터는 주기적으로 IBM 메인프레임에 요청을 실행하여 새 마스터 키를 만들고(ICSF에서 응용 프로그램 키로 참조됨) 이를 OKM 클러스터로 반환하도록 합니다. 그런 다음 KMA는 새 마스터 키를 사용하여 새 테이프 키를 파생합니다.

시스템 구성 요소 정의

다음 구성 요소는 통합 솔루션을 구성하며 이 절에서 설명합니다.

키 저장소

마스터 (응용 프로그램) 키는 IBM ICSF 설명서에 정의된 것과 같이 TKDS(토큰 데이터 세트)에 저장됩니다. TKDS는 ICSF 설치 옵션 데이터 세트에서 식별됩니다. z/OS 시스템 프로그래머는 IDCAMS 유틸리티를 사용하여 TKDS를 만들 수 있습니다.

TKDS에 저장된 키는 암호화되지 않지만, RACF 또는 이와 동일한 기능에서 호출 가능 서비스 및 토큰(키 세트)뿐 아니라 데이터 세트 자체에 대한 액세스도 제어합니다. TKDS에 대한 액세스는 마스터 키 백업 및 복원을 위한 현재 정책에서 정의할 수 있습니다.

인터페이스

ICSF 호출 가능 서비스 프록시를 구현하려면 기존 Sun 메인프레임 소프트웨어에 모듈을 추가해야 합니다. 이 프록시를 사용하면 OKM 클러스터가 PKCS#11 기능을 호출하여 키 저장소에 액세스할 수 있습니다. OKM 클러스터와의 보안 통신은 IBM 메인프레임의 z/OS AT-TLS(Application Transparent - Transport Layer Security)를 사용하여 구현됩니다.

AT-TLS는 응용 프로그램 클라이언트 및 서버에 대해 완전히 투명한 TCP/IP 응용 프로그램을 위한 암호화 솔루션입니다. 패킷 암호화 및 해독은 TCP 프로토콜 레벨의 z/OS TCPIP 주소 공간에서 발생합니다. 암호화된 패킷 페이로드는 도청되거나 추적된 경우 알아볼 수 없지만 응용 프로그램으로 전달될 때쯤에는 다시 읽을 수 있는 상태가 됩니다.

전송 보안

OKM 클러스터는 TLS(전송 계층 보안) 프로토콜을 구현하여 IBM 메인프레임의 프록시와 통신합니다.

z/OS 시스템 프로그래머는 자체 서명된 X.509v3 인증서 2개와 RSA 2048비트 공개 키 쌍 하나를 생성하여 내보내고, FTP를 사용하여 IBM 메인프레임 외부로 전송합니다. 첫번째 인증서는 루트 CA(인증 기관) 인증서입니다. 시스템 프로그래머는 이 루트 CA 인증서를 사용하여 클라이언트 인증서 및 키 쌍을 생성합니다. 이러한 인증서와 키 쌍은 IBM 메인프레임에 수동으로 설치되며 RACF 및 AT-TLS를 사용하여 구성되기 때문에 프록시에서 유효한 OKM 요청을 식별할 수 있습니다. 인증서 및 키 쌍의 개인 키는 OKM 클러스터에 설치되므로 프록시를 인증할 수 있습니다. 따라서 유효한 OKM 클러스터의 KMA만 프록시에 대한 요청을 실행할 수 있고 유효한 프록시의 응답만 수락합니다.

키 파생

OKM 클러스터는 프록시의 마스터 키 값 및 18바이트 마스터 키 ID를 수락합니다. 2바이트 헤더 및 내부에서 생성된 10바이트 값을 사용하는 18바이트 마스터 키 ID를 연결하여 30바이트 키 ID를 만듭니다. 그런 다음 마스터 키 값과 함께 32바이트로 추가된 키 ID를 암호화하여 파생된 키 값을 만듭니다.

드라이브 및 OKM 클러스터 간 키 관리는 계속해서 현재 OKM 전략을 사용합니다. 따라서 펌웨어를 업그레이드할 필요가 없습니다.

키 정책

OKM 클러스터는 마스터 키 수명 주기를 제어합니다. 현재 날짜를 기준으로 한 프록시의 현재 마스터 키 값을 요청합니다. 프록시는 PKCS#11 기능 호출 시퀀스를 사용하여 TKDS에서 현재 마스터 키를 검색합니다. 현재 마스터 키 값이 없는 경우 OKM 클러스터는 프록시에 대한 마스터 키 만들기 요청을 실행합니다. 그런 다음 프록시의 현재 마스터 키 값에 대한 요청을 다시 제출합니다.

키 복구

OKM 클러스터는 파생된 모든 키와 OKM 클러스터가 만드는 키 ID 모두를 보존합니다. 기록된 특정 데이터 세트에 대한 키가 클러스터에 없는 경우, 키 ID에서 마스터 키 ID를 만들고 TKDS에 저장된 마스터 키 값을 가져오기 위해 프록시에 대한 검색 요청을 실행하여 키를 다시 파생할 수 있습니다. 그러면 OKM은 키 값을 다시 파생하여 해당 에이전트가 데이터를 읽을 수 있도록 할 수 있습니다.

이 키 복구 메커니즘을 사용하면 TKDS에 아카이브된 마스터 키의 가용성만을 기준으로 하여 이 시스템에서 암호화한 모든 테이프의 "ground-level up" 복구를 수행할 수 있습니다.