2 보안 설치 및 구성

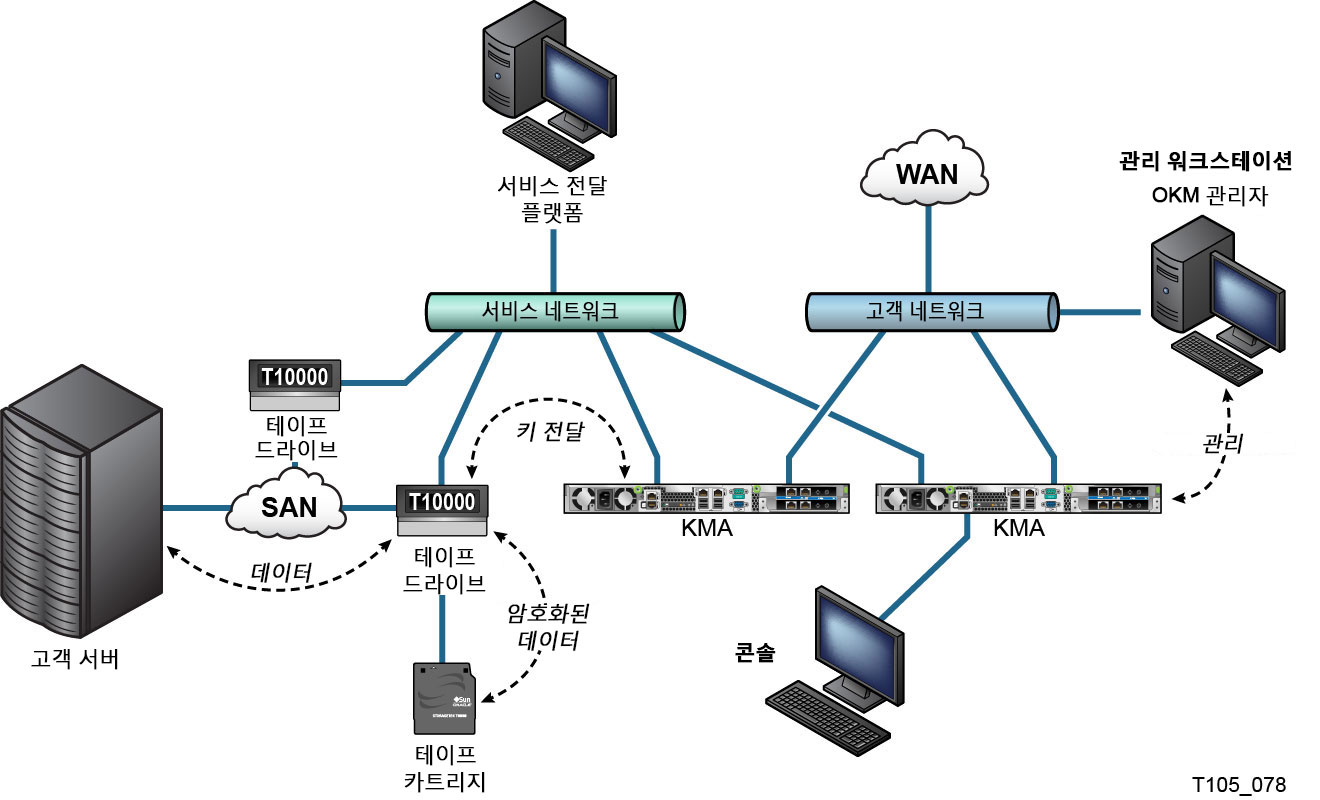

이 절에서는 보안 설치 계획 프로세스의 개요를 살펴보고 권장되는 몇 가지 시스템 배치 토폴로지에 대해 설명합니다.

사용자 환경 이해

보안 요구 사항을 제대로 파악하기 위해 다음과 같은 질문에 스스로 답해보십시오.

어떤 리소스를 보호해야 합니까?

프로덕션 환경의 다양한 리소스를 보호할 수 있습니다. 제공해야 할 보안 레벨을 결정할 때는 보호할 리소스를 고려하십시오.

일반적으로 보호할 기본 리소스는 데이터입니다. 여기서는 다른 리소스에 대해서도 개략적으로 설명되는데, 이러한 리소스가 데이터 관리 및 보호와 연관되어 있기 때문입니다. 데이터 보호와 관련된 다양한 문제로는 데이터 손실(데이터를 사용할 수 없음)과 데이터 손상 또는 허용되지 않은 대상으로의 데이터 공개가 있습니다.

허용되지 않은 공개로부터 데이터를 보호하기 위해 암호화 키가 사용되는 경우가 많습니다. 따라서 암호화 키도 보호할 리소스에 해당합니다. 데이터의 고가용성을 유지하려면 안정성이 뛰어난 키 관리가 중요합니다. 보호할 다른 리소스 계층으로는 Oracle Key Manager 클러스터 자체 내의 자산(Key Management Appliance 등)이 있습니다.

Key Management Appliance 설치

이 절에서는 OKM Key Management Appliance를 안전하게 설치 및 구성하는 방법에 대해 설명합니다.

KMA는 Oracle Key Manager 기능을 내장한 강화된 어플라이언스로 제조되었습니다.

OKM 클러스터에서 KMA를 설치 및 구성하는 단계는 다음과 같습니다.

-

각 KMA를 랙에 설치합니다.

-

각 KMA의 해당 ILOM을 보안 설정합니다.

-

OKM 클러스터에서 첫번째 KMA를 구성합니다.

-

OKM 클러스터에 KMA를 더 추가합니다.

OKM 클러스터 배치 계획에 대한 자세한 내용은 OKM 개요 및 계획 설명서를 참조하십시오.

랙에 KMA 설치

Oracle 고객 서비스 센터 엔지니어가 Oracle Key Manager Installation and Service Manual에 설명된 절차에 따라 랙에 KMA를 설치합니다. Oracle 서비스 담당자는 이 설명서에서 자세한 내용을 참조할 수 있습니다.

KMA의 ILOM 보안

Oracle Key Manager KMA는 최신 ILOM 펌웨어를 사용하여 제조되었습니다. KMA의 ILOM은 Oracle 고객 서비스 센터 엔지니어 또는 고객에 의해 보안되어야 합니다. ILOM은 ILOM 펌웨어가 업그레이드된 후에도 보안되어야 합니다.

ILOM 보안은 보안을 손상시킬 수 있는 ILOM 변경을 방지하기 위해 특정 ILOM 설정을 지정하는 작업으로 구성됩니다. 지침은 OKM 관리 설명서의 서비스 프로세서 절차 부록에서 "ILOM 보안 강화"를 참조하십시오.

OKM 클러스터에서 첫번째 KMA 구성

첫번째 KMA를 구성하기 전에 먼저 이 OKM 클러스터에서 정의할 키 분할 자격 증명과 사용자 ID, 문장암호를 식별하십시오. 이를 위해 워크시트(예: OKM Installation and Service Manual(내부 전용)에 있는 워크시트)를 사용할 수 있습니다. 오라클 고객지원센터 담당자에게 문의하십시오.

적절한 담당자에게 해당 키 분할 자격 증명과 사용자 ID, 문장암호를 제공하십시오. 자세한 내용은 본 문서의 뒤쪽에 나오는 쿼럼 보호를 참조하십시오.

주:

해당 키 분할 자격 증명과 사용자 ID, 문장암호는 안전하게 보관하십시오!웹 브라우저를 열고 원격 콘솔을 시작한 다음 원격 콘솔에서 OKM QuickStart 유틸리티를 시작하십시오. 이 KMA에서 OKM 클러스터를 초기화하려면 Oracle Key Manager 설명서 라이브러리에 포함된 Oracle Key Manager 관리 설명서에 설명된 클러스터 초기화 절차를 따르십시오.

이 절차에서는 키 분할 자격 증명 및 보안 관리자 권한을 갖는 사용자가 정의됩니다. QuickStart 절차가 완료되면 보안 관리자는 KMA에 로그인하여 추가 OKM 사용자를 정의해야 합니다.

키 분할 자격 증명 정의 시 고려 사항

키 분할 사용자 ID와 문장암호를 더 적게 정의하고 임계값을 낮게 설정하면 편리성은 높아지지만 보안 수준은 낮아집니다. 키 분할 사용자 ID와 문장암호를 더 많이 정의하고 임계값을 높게 설정하면 편리성은 낮아지지만 보안 수준은 높아집니다.

추가 OKM 사용자 정의 시 고려 사항

OKM 사용자를 적게 정의하면 일부 사용자에게 여러 역할이 지정되므로 편리성은 높아지지만 보안 수준은 낮아집니다. OKM 사용자를 많이 정의하면 대부분의 사용자에게 하나의 역할만 지정되므로 편리성은 낮아지지만 보안 수준은 높아집니다. 지정된 OKM 사용자가 수행하는 작업이 원활하게 추적됩니다.

OKM 클러스터에 KMA 추가

웹 브라우저를 열고 원격 콘솔을 시작한 다음 원격 콘솔에서 OKM QuickStart 유틸리티를 시작하십시오. OKM 클러스터에 이 KMA를 추가하려면 Oracle Key Manager 관리 설명서에 설명된 "클러스터 결합" 절차를 따르십시오.

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

KMA 추가 시 고려 사항

Oracle Key Manager에서는 편의를 위해 각 KMA에 대한 자율 잠금 해제 옵션을 제공합니다. 이 옵션은 클러스터에서 첫번째 및 추가 KMA에 대한 QuickStart를 실행하는 동안 정의되며 나중에 보안 관리자가 수정할 수 있습니다.

자율 잠금 해제가 사용으로 설정되면 KMA는 시작 시 자동으로 자체 잠금을 해제하며 쿼럼 승인 없이 키를 제공하려고 준비합니다. 자동 잠금 해제가 사용 안함으로 설정되면 KMA는 시작 시 잠금 상태를 유지하고 보안 관리자가 잠금 해제 요청을 실행하여 쿼럼에서 이 요청을 승인하기 전까지 키를 제공하지 않습니다.

보안을 극대화하기 위해 자율 잠금 해제는 사용 안함으로 설정하는 것이 좋습니다. 자율 잠금 해제 옵션에 대한 자세한 내용은 다음 링크의 Oracle Key Manager Version 2.x Security and Authentication White Paper를 참조하십시오.

강화된 KMA의 특성

앞서 설명된 대로 KMA는 Oracle Key Manager 기능이 제공되는 강화된 어플라이언스로 제조되었습니다. 강화된 어플라이언스로서 KMA는 다음과 같은 특성을 갖습니다.

-

Solaris 이미지에 불필요한 Solaris 패키지가 포함되지 않습니다. 예를 들어, FTP 및 Telnet 서비스와 유틸리티가 Solaris 이미지에 나타나지 않습니다.

-

KMA는 코어 파일을 생성하지 않습니다.

-

표준 Solaris login(1) 유틸리티가 OKM 콘솔로 대체되었습니다. 따라서 사용자는 Solaris 콘솔에 로그인할 수 없습니다.

-

SSH 서비스가 기본적으로 사용 안함으로 설정되어 있습니다. 고객 지원을 위해 보안 관리자는 SSH 서비스를 사용으로 설정하고 제한된 시간 동안의 지원 계정을 정의할 수 있습니다. 이 지원 계정은 유일하게 사용 가능한 계정이며 액세스 및 권한이 제한됩니다. Solaris 감사를 통해 지원 계정이 호출하는 명령이 추적됩니다.

-

루트 계정이 사용 안함으로 설정되어 있으며 역할로 구성됩니다.

-

KMA에는 DVD 드라이브가 장착되어 있지 않습니다.

-

USB 포트가 효과적으로 사용 안함으로 설정되어 있습니다.

-

사용되지 않는 네트워크 포트가 닫혀 있습니다.

-

실행 불가능 스택이 사용으로 설정되어 있습니다.

-

주소 공간 조회 임의 지정이 구성되어 있습니다.

-

실행 불가능 힙이 사용으로 설정되어 있습니다.

-

보안에 민감한 파일 시스템에 ZFS 암호화가 사용됩니다.

-

SCAP PCI-DSS 벤치마크를 준수하도록 Solaris가 구성되어 있습니다.

-

불필요한 SMF 서비스가 사용 안함으로 설정되어 있습니다.

-

시스템 부트 프로세스를 보안 설정하여 커널 모듈 손상, 루트 키트 삽입 또는 기타 악의적인 프로그램으로부터 보호할 수 있도록 SPARC T7-1 기반 KMA에서 Oracle Solaris 확인된 부트를 구성할 수 있습니다.

-

SPARC T7-1 및 Netra SPARC T4-1 서버 기반의 최신 KMA는 전원이 공급되는 동안 섀시 도어가 열리면 변경 증거(ILOM 결함)가 감지됩니다.

-

ILOM 3.2 펌웨어가 이제 FIPS 140-2 레벨 1 인증을 획득하여 FIPS 모드로 구성할 수 있습니다.

-

포렌식을 지원하기 위해 기본 감사 및 보고서 도구가 정기적으로 실행됩니다. 이러한 보고서는 OKM 시스템 덤프에 포함되어 있습니다.

-

하드웨어 보안 모듈을 사용하거나 사용하지 않고 FIPS 140-2 레벨 1 보안 원칙(Solaris 11.1용으로 설명됨)에 따라 Solaris 암호화 보안 프레임워크가 구성되어 있습니다.

TCP/IP 연결 및 KMA

엔티티(OKM Manager, 에이전트 및 동일 클러스터의 다른 KMA)와 KMA 사이에 방화벽이 존재할 경우 다음 포트에서 엔티티가 KMA와 TCP/IP 연결을 설정할 수 있도록 허용해야 합니다.

-

OKM Manager-KMA 통신을 위해서는 3331, 3332, 3333, 3335 포트가 필요합니다.

-

에이전트-KMA 통신을 위해서는 3331, 3332, 3334, 3335 포트가 필요합니다.

-

KMA-KMA 통신을 위해서는 3331, 3332, 3336 포트가 필요합니다.

주:

KMA에서 IPv6 주소를 사용하도록 구성하는 사용자의 경우, IPv4 기반 경계면 방화벽에서 IPv6-over-IPv4 터널링 트래픽이 내부 호스트에 도달할 수 없도록 모든 아웃바운드 IPv4 프로토콜 41 패킷과 UDP 포트 3544 패킷을 삭제하도록 구성해야 합니다.자세한 내용은 방화벽 구성 설명서를 참조하십시오. 테이블 2-1은 KMA에서 명시적으로 사용하는 포트 또는 KMA에서 서비스를 제공하는 포트를 나열하고 있습니다.

| 포트 번호 | 프로토콜 | 방향 | 설명 |

|---|---|---|---|

|

22 |

TCP |

수신 |

SSH(기술 지원이 사용으로 설정된 경우에만) |

|

123 |

TCP/UDP |

수신 |

NTP |

|

3331 |

TCP |

수신 |

OKM CA 서비스 |

|

3332 |

TCP |

수신 |

OKM 인증 서비스 |

|

3333 |

TCP |

수신 |

OKM 관리 서비스 |

|

3334 |

TCP |

수신 |

OKM 에이전트 서비스 |

|

3335 |

TCP |

수신 |

OKM 복구 서비스 |

|

3336 |

TCP |

수신 |

OKM 복제 서비스 |

테이블 2-2는 사용되지 않을 수 있는 포트에서 수신되는 기타 서비스를 보여줍니다.

| 포트 번호 | 프로토콜 | 방향 | 설명 |

|---|---|---|---|

|

53 |

TCP/UDP |

연결 |

DNS(KMA가 DNS를 사용하도록 구성된 경우에만) |

|

68 |

UDP |

연결 |

DHCP(KMA가 DHCP를 사용하도록 구성된 경우에만) |

|

111 |

TCP/UDP |

수신 |

RPC(KMA가 rpcinfo 질의에 응답). 이 포트는 KMS 2.1 이전 버전에서만 외부 요청에 열려 있습니다. |

|

161 |

UDP |

연결 |

SNMP(SNMP Manager가 정의된 경우에만) |

|

161 |

UDP |

수신 |

SNMP(Hardware Management Pack이 사용으로 설정된 경우에만) |

|

514 |

TCP |

연결 |

원격 syslog(암호화되지 않은 TCP를 사용하도록 원격 syslog 서버가 정의 및 구성된 경우에만) |

|

546 |

UDP |

연결 |

DHCPv6(KMA가 DHCP 및 IPv6을 사용하도록 구성된 경우에만) |

|

4045 |

TCP/UDP |

수신 |

NFS 잠금 데몬(KMS 2.0만 해당) |

|

6514 |

TLS over TCP |

연결 |

원격 syslog(TLS를 사용하도록 원격 syslog 서버가 정의 및 구성된 경우에만) |

주:

포트 443은 고객이 방화벽을 통해 서비스 프로세서 웹 인터페이스 및 OKM 콘솔에 액세스할 수 있도록 열어 두어야 합니다. ELOM 및 ILOM 포트는 Oracle Key Manager Installation and Service Manual을 참조하십시오.테이블 2-3은 KMA ELOM/ILOM 포트를 보여줍니다. 방화벽 외부에서 ELOM/ILOM에 액세스해야 하는 경우 이러한 포트가 사용으로 설정됩니다. 그렇지 않은 경우에는 ELOM/ILOM IP 주소에 대해 사용으로 설정할 필요가 없습니다.

| 포트 번호 | 프로토콜 |

방향 | 설명 |

|---|---|---|---|

|

22 |

TCP |

수신 |

SSH(ELOM/ILOM 명령줄 인터페이스의 경우) |

|

53 |

TCP/UDP |

연결 |

DNS(DNS가 구성된 경우에만 필요함) |

|

68 |

UDP |

연결 |

ELOM/ILOM에 DHCP가 필요한 경우 주: DHCP 및 ELOM/ILOM에 대한 설명서는 제공되지 않지만, 이들은 지원됩니다. |

|

80 |

TCP |

수신 |

HTTP(ELOM/ILOM 웹 인터페이스의 경우) HTTP가 필요한 경우. 그렇지 않은 경우 사용자가 다음 위치에 있는 원격 콘솔에 연결하는 방법에 대한 지침을 참조할 수 있습니다. ELOM:

ILOM: |

|

161 |

UDP |

수신/연결 |

SNMPv3(구성 가능, 기본 포트) |

|

443 |

TCP/TLS |

수신 |

Embedded/Integrated Lights Out Manager TLS(Transport Layer Security)를 통한 관리 프로토콜(WS-Man)용 DMTF(Desktop Management Task Force) 웹 서비스 |

|

623 |

UDP |

수신 |

IPMI(Intelligent Platform Management Interface) |