2 安全安裝與組態

本節概述安全安裝的規劃程序,以及描述數種建議的系統部署拓樸。

瞭解您的環境

為了更進一步瞭解您的安全需求,請思考下列問題:

我要保護哪些資源?

在生產環境中有許多資源需要受到保護。決定您必須提供的安全等級時,請考慮需要保護的資源。

要保護的主要資源通常是您的資料。此處列出管理與保護資料相關的其他資源。保護資料的相關重點包括資料遺失 (亦即無法使用資料) 與資料被入侵或洩露給未取得授權的人員。

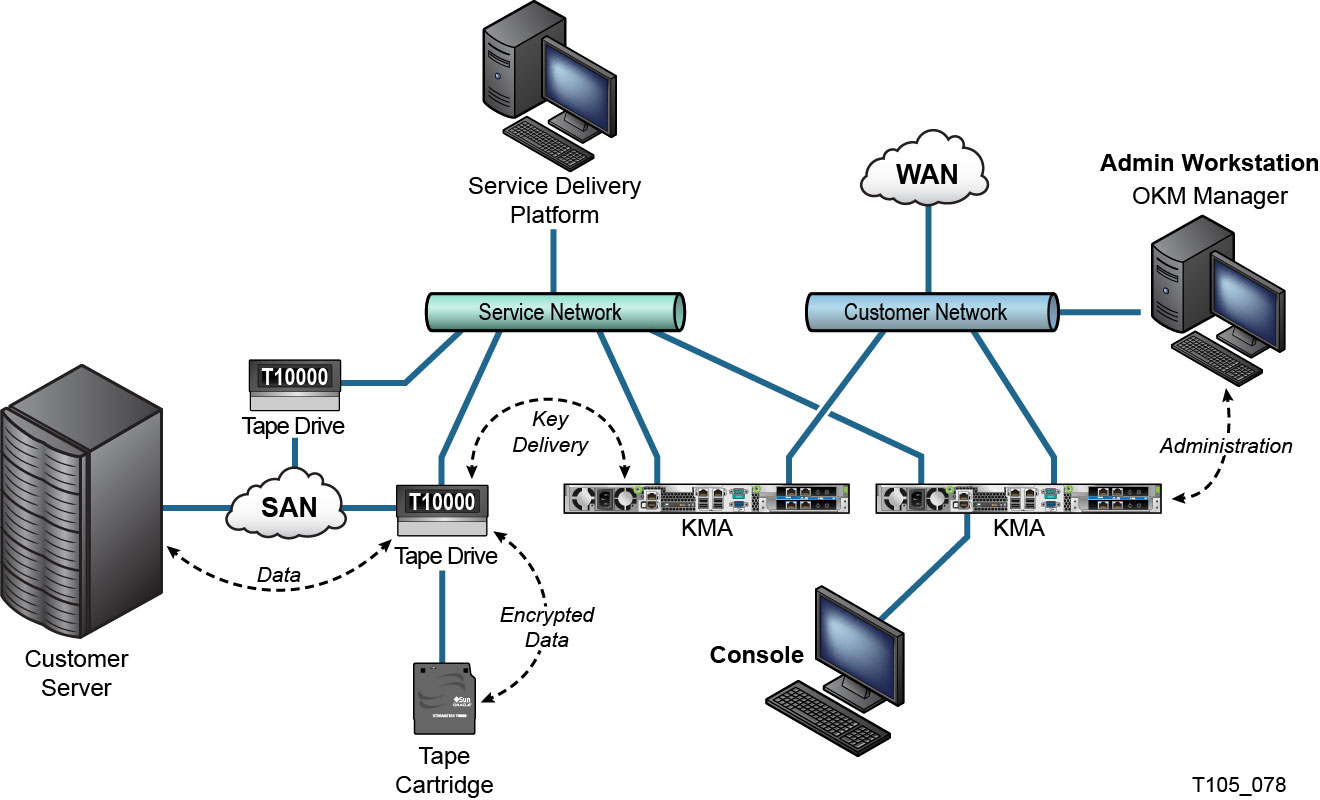

加密金鑰經常用來保護資料,防止未經授權的存取。因此,加密金鑰也是要保護的資源。必須要有十分可靠的金鑰管理,才能維持資料的高可用性。需要保護的另一層資源包括 Oracle Key Manager 叢集內的資產,其中包含金鑰管理設備。

安裝金鑰管理設備

本節說明如何安全地安裝與設定 OKM 金鑰管理設備。

KMA 為強化的設備,內建 Oracle Key Manager 功能。

在 OKM 叢集中安裝與設定 KMA 包含下列步驟:

-

將每個 KMA 安裝在一個機架中。

-

保護每個 KMA 的 ILOM。

-

設定 OKM 叢集中的第一個 KMA。

-

新增其他 KMA 至 OKM 叢集。

有關規劃 OKM 叢集部署的詳細資訊,請參閱 OKM 的「Overview and Planning Guide」。

在機架中安裝 KMA

Oracle 客服工程師會根據「Oracle Key Manager Installation and Service Manual」中的程序,將 KMA 安裝在機架中。Oracle 服務人員可能會參閱此手冊以瞭解詳細資訊。

保護 KMA 的 ILOM

Oracle Key Manager KMA 製造時會使用最新的 ILOM 韌體。KMA 的 ILOM 應由 Oracle 客服工程師或客戶加以保護。升級 ILOM 韌體之後,也應保護 ILOM。

保護 ILOM 包括設定特殊的 ILOM 設定值,以避免 ILOM 被變更而危及安全性。如需指示,請參閱「OKM Administration Guide」附錄「Service Processor Procedures」中的「ILOM Security Hardening」。

設定 OKM 叢集中的第一個 KMA

設定第一個 KMA 之前,首先請識別此 OKM 叢集中定義的分割金鑰證明資料與使用者 ID 及密碼詞組。您可以就此目的使用工作表,例如在「OKM Installation and Service Manual (internal-only)」中找到的工作表 — 請洽詢您的 Oracle 客戶服務代表。

將這些分割金鑰證明資料與使用者 ID 及密碼詞組提供給適當的人員。請參閱本文件後面的仲裁保護,瞭解詳細資訊。

注意:

請保留並保護這些分割金鑰證明資料與使用者 ID 及密碼詞組!開啟 Web 瀏覽器,啟動「遠端主控台」,並啟動「遠端主控台」中的 OKM 快速啟動公用程式。若要起始此 KMA 上的 OKM 叢集,請依照 Oracle Key Manager 文件庫中「Oracle Key Manager Administration Guide」所述的 "Initialize Cluster" 程序操作。

此程序會定義分割金鑰證明資料,以及具有一位「安全人員」權限的使用者。完成快速啟動程序之後,「安全人員」必須登入 KMA 並定義其他 OKM 使用者。

定義其他 OKM 使用者的考量

定義較少的 OKM 使用者,並指派多個角色給其中部分使用者,雖然較為方便,但是較不安全。定義較多的 OKM 使用者,但僅指派單一角色給大部分使用者,雖然較不方便,但是較為安全,因為這樣做有助於追蹤特定 OKM 使用者執行的作業。

新增其他 KMA 至 OKM 叢集

開啟 Web 瀏覽器,啟動「遠端主控台」,並啟動「遠端主控台」中的 OKM 快速啟動公用程式。若要新增此 KMA 至 OKM 叢集,請依照「Oracle Key Manager Administration Guide」所述的 "Join Cluster" 程序操作:

http://www.oracle.com/technetwork/documentation/tape-storage-curr-187744.html#crypto

新增其他 KMA 的考量

Oracle Key Manager 為每個 KMA 提供「自動解除鎖定」的方便選項。此選項是在叢集中第一個與其他 KMA 的快速啟動程序期間定義,之後可由「安全人員」修改。

如果啟用「自動解除鎖定」,則 KMA 將會在啟動時自行自動解除鎖定,且無須經由仲裁核准便可提供金鑰。若停用「自動解除鎖定」,則 KMA 將會在啟動時維持鎖定狀態,除非「安全人員」發出解除鎖定的要求,且仲裁核准此要求,才會提供金鑰。

為達最高的安全性,Oracle 不建議啟用自動解除鎖定。如需「自動解除鎖定」選項的詳細資訊,請參閱「Oracle Key Manager Version 2.x Security and Authentication White Paper」:

強化 KMA 的特性

如上所述,KMA 為強化的設備,當中內建立即可用的 Oracle Key Manager 功能。KMA 作為強化設備,具有下列特性:

-

非必要的 Solaris 套裝軟體不會包含在 Solaris 影像中。例如,ftp 和 telnet 服務及公用程式不會出現在 Solaris 影像中。

-

KMA 不會產生核心檔案。

-

標準 Solaris login(1) 公用程式已由 OKM 主控台所取代。因此,使用者無法登入 Solaris 主控台。

-

預設會停用 ssh 服務。為了客戶服務之故,「安全人員」可在有限的時間內啟用 ssh 服務並定義支援帳號。此支援帳號為唯一可用的帳號,具有有限的權限。Solaris 稽核會追蹤支援帳號呼叫的命令。

-

停用 root 帳號,並將其設定為一個角色。

-

KMA 不會配備 DVD 光碟機。

-

會確實停用 USB 連接埠。

-

會關閉不使用的網路連接埠。

-

會啟用不可執行的堆疊。

-

會設定位址空間查詢隨機載入。

-

會啟用不可執行的堆集。

-

會使用 ZFS 加密安全機密檔案系統。

-

Solaris 設定為符合 SCAP PCI-DSS 基準。

-

會停用不必要的 SMF 服務。

-

您可以在 SPARC T7-1 型的 KMA 上設定「Oracle Solaris 驗證式開機」,以保護系統開機程序,避免核心模組損毀、防止插入 root 套件或其他惡意程式。

-

使用 SPARC T7-1 和 Netra SPARC T4-1 伺服器的較新 KMA,通電時若機架門開啟,便會觸發篡改存跡 (ILOM 錯誤) 功能。

-

ILOM 3.2 韌體現在已通過 FIPS 140-2 Level 1 認證,可以在 FIPS 模式中設定。

-

「基本稽核和報告工具」會定期執行以協助鑑識調查。這些報告會包括在 OKM 系統傾印中。

-

不論是否含有「硬體安全模組」,Solaris Cryptographic Security Framework 都會依據 FIPS 140-2 Level 1 安全原則 (針對 Solaris 11.1 所說明) 進行設定。

TCP/IP 連線和 KMA

若個體 (相同叢集中的 OKM 管理程式、代理程式以及其他 KMA) 與 KMA 之間有防火牆存在,則防火牆必須允許個體在下列連接埠建立與 KMA 的 TCP/IP 連線:

-

OKM 管理程式與 KMA 的通訊需要使用連接埠 3331、3332、3333、3335。

-

代理程式與 KMA 的通訊需要使用連接埠 3331、3332、3334、3335。

-

KMA 與 KMA 的通訊需要使用連接埠 3331、3332、3336。

注意:

對於將其 KMA 設定為使用 IPv6 位址的使用者而言,應該將以 IPv4 為基礎的邊緣防火牆 (Edge Firewall) 設定為刪除所有外送 IPv4 協定 41 的封包和 UDP 連接埠 3544 的封包,以防止網際網路主機使用任何 IPv6-over-IPv4 通道流量來連線內部主機。請參閱您的防火牆組態文件瞭解詳細資訊。表格 2-1 列出 KMA 明確使用的連接埠或 KMA 提供服務所在的連接埠。

| 連接埠號碼 | 協定 | 方向 | 描述 |

|---|---|---|---|

|

22 |

TCP |

監聽 |

SSH (只有在啟用「技術支援」時才會提供此選項) |

|

123 |

TCP/UDP |

監聽 |

NTP |

|

3331 |

TCP |

監聽 |

OKM CA 服務 |

|

3332 |

TCP |

監聽 |

OKM 憑證服務 |

|

3333 |

TCP |

監聽 |

OKM 管理服務 |

|

3334 |

TCP |

監聽 |

OKM 代理程式服務 |

|

3335 |

TCP |

監聽 |

OKM 尋找服務 |

|

3336 |

TCP |

監聽 |

OKM 複製服務 |

表格 2-2 顯示在可能未使用之連接埠進行監聽的其他服務。

| 連接埠號碼 | 協定 | 方向 | 描述 |

|---|---|---|---|

|

53 |

TCP/UDP |

連線 |

DNS (只有當 KMA 設定為使用 DNS 時,才會提供此選項) |

|

68 |

UDP |

連線 |

DHCP (只有當 KMA 設定為使用 DHCP 時,才會提供此選項) |

|

111 |

TCP/UDP |

監聽 |

RPC (KMA 回應 rpcinfo 查詢)。此連接埠只有在 KMS 2.1 和更舊版本才會開啟供外部要求使用 |

|

161 |

UDP |

連線 |

SNMP (只有在已定義「SNMP 管理程式」時,才會提供此選項) |

|

161 |

UDP |

監聽 |

SNMP (只有在啟用「硬體管理套件」時,才會提供此選項) |

|

514 |

TCP |

連線 |

遠端系統日誌 (只有在已定義遠端系統日誌伺服器並將其設定為以未加密方式使用 TCP 時,才會提供此選項) |

|

546 |

UDP |

連線 |

DHCPv6 (只有當 KMA 設定為使用 DHCP 和 IPv6 時,才會提供此選項) |

|

4045 |

TCP/UDP |

監聽 |

NFS 鎖定常駐程式 (僅限 KMS 2.0) |

|

6514 |

TLS over TCP |

連線 |

遠端系統日誌 (只有在已定義遠端系統日誌伺服器並將其設定為使用 TLS 時,才會提供此選項) |

注意:

必須開啟連接埠 443,客戶才能夠透過防火牆存取「服務處理器」Web 介面及「OKM 主控台」。請參閱「Oracle Key Manager Installation and Service Manual (internal only)」以查看 ELOM 與 ILOM 連接埠。表格 2-3 列出 KMA ELOM/ILOM 連接埠。如果來自防火牆外部的存取需要 ELOM/ILOM 的存取權,系統將會啟用這些連接埠,否則,ELOM/ILOM IP 位址就不需要啟用這些連接埠:

| 連接埠號碼 |

協定 |

方向 | 描述 |

|---|---|---|---|

|

22 |

TCP |

監聽 |

SSH (適用於 ELOM/ILOM 指令行介面) |

|

53 |

TCP/UDP |

連線 |

DNS (只有在 DNS 已設定時才需要) |

|

68 |

UDP |

連線 |

當 ELOM/ILOM 需要 DHCP 時。 注意:雖然系統支援 DHCP 及 ELOM/ILOM,但並未提供相關文件。 |

|

80 |

TCP |

監聽 |

HTTP (適用於 ELOM/ILOM Web 介面) 需要使用 HTTP 時;否則,使用者可以查看如何連線至遠端主控台的指示,網址為: ELOM:

ILOM: |

|

161 |

UDP |

監聽/連線 |

SNMPv3 (可設定,此為預設連接埠) |

|

443 |

TCP/TLS |

監聽 |

Embedded/Integrated Lights Out Manager 透過「傳輸層安全 (TLS)」之管理協定 (WS-Man) 的桌面管理工作小組 (DMTF) Web 服務 |

|

623 |

UDP |

監聽 |

智慧平台管理介面 (IPMI) |