| Oracle® Fusion Middlewareディレクトリ・ベースのリポジトリでのLogon Managerのデプロイ 11g リリース2 (11.1.2.3) E61948-01 |

|

前 |

次 |

| Oracle® Fusion Middlewareディレクトリ・ベースのリポジトリでのLogon Managerのデプロイ 11g リリース2 (11.1.2.3) E61948-01 |

|

前 |

次 |

この付録では、Logon Managerのデプロイメント中に発生する可能性のある問題について説明し、それらの問題の解決方法を示します。

ADスキーマの拡張に失敗した場合は、次の手順に従って原因を特定し、修正します。

次の項目を確認してから、スキーマの拡張をもう一度試してみます。

拡張を実行しているマシンが、ディレクトリと同じドメインに属している。

スキーマのマスターDCに対して拡張を実行している。

スキーマ管理者としてログオンしている。

それでもスキーマの拡張に失敗する場合は、Logon Manager管理コンソールをスキーマ・マスターDCに直接インストールして、スキーマの拡張をローカルで実行します。この解決方法はネットワークの問題(DNSの問題など)をすべて除外するので、ADスキーマにエラーがないかぎり失敗しません。

それでもスキーマを拡張できない場合は、スキーマが破損している可能性があります。MicrosoftのMOMツールを使用してスキーマのヘルスを確認し、使用しているスキーマが、次のMS TechNetの記事で説明されているMicrosoftのベスト・プラクティスに準拠していることを確認します。http://technet.microsoft.com/en-us/library/bb727085.aspx

ユーザー・オブジェクトへの資格証明の格納を有効にしている場合、Logon Managerによって、vGOUserDataタイプおよびvGOSecretタイプのオブジェクトを作成する権限がすべてのユーザーに付与されます。これらの権限は、ディレクトリ・ルートで付与され、それぞれのユーザー・オブジェクトのすべてに継承されます。これらの権限が付与されていないか、または適切に継承されていない場合、それぞれのユーザー・オブジェクトの下にアプリケーション資格証明を格納できません。次のような原因が考えられます。

必要な権限が付与されていない。Logon Manager管理コンソールで、「Repository」メニューから「Enable storage of credentials under the user object (AD only)」を選択し、Logon Managerによって必要な権限が付与されるように設定する必要があります。

権限が、ユーザー固有の子ドメインではなく親ドメインで付与されており、子ドメインに適切に伝播されていない。このような場合、親ドメインのDCで実行しているコンソールを使用して必要な権限を自動的に付与するか、またはそれぞれの子ドメインのルートで権限を手動で付与して、それらがユーザー・オブジェクトまで伝播するのを待ちます。

|

注意: この問題が特定のユーザー・グループ(管理者、パワー・ユーザーなどの保護されたグループのメンバー)のみに関連する場合は、「付録C: Microsoft Active DirectoryでのLogon Managerのトラブルシューティング」を参照してください。 |

ユーザー・オブジェクトに資格証明を格納するために必要な権限は、ツリー・ルートで付与され、ユーザー・オブジェクトに継承されます。一部のユーザー(管理者などの保護されたユーザー・グループのメンバー)だけがユーザー・オブジェクトの下に資格証明を格納できない場合、その原因として最も可能性の高いのは、AdminSDHolderオブジェクトによる権限の継承のブロックです。すべての保護されたグループのACLを制御する、オブジェクトのACLは、デフォルトで権限の継承を禁止しています。この問題の詳細は、http://support.microsoft.com/kb/817433にあるMSナレッジ・ベースの記事を参照してください。

次の保護されたユーザー・グループは、この問題による影響を受けることがわかっています。

Enterprise Admins

Schema Admins

Domain Admins

Administrators

Account Operators

Server Operators

Print Operators

Backup Operators

Cert Publishers

この特定の問題が存在するかどうかを確認するには、次の手順を実行します。

ドメイン管理者としてプライマリDCにログインします。

Microsoft管理コンソールを開き、「Active Directoryユーザーとコンピュータ」スナップインをロードします。

「表示」メニューで、「拡張機能」を選択します。

関連するユーザー・オブジェクトに移動し、右クリックして「プロパティ」を選択します。

表示されるダイアログで、「セキュリティ」タブをクリックします。

「詳細設定」をクリックします。「セキュリティの詳細設定」ダイアログが表示されます。

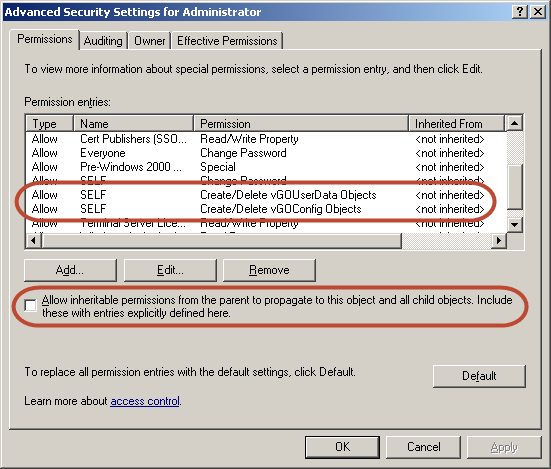

ダイアログで、次の設定を確認します。

「親からの継承可能なアクセス許可を...」チェック・ボックスの選択が解除されている。

手順6の図で強調表示されている権限がリストに存在しない。

前述の条件が満たされている場合、ユーザー・オブジェクトはディレクトリ・ルートから必要な権限を継承していません。

この問題を修正するには、手動でAdminSDHolderオブジェクトのACLを変更して、vGOConfigタイプとvGOUserDataタイプのオブジェクトを作成する権限を付与する必要があります。手順は次のとおりです。

ドメイン管理者としてプライマリDCにログインします。

Microsoft管理コンソールで、「Active Directoryスキーマ」スナップインを開きます。

左側のツリーで、「クラス」ノードをドリル・ダウンして、「vGOUserData」ノードを見つけます。

vGOUserDataクラスを右クリックし、コンテキスト・メニューから「Properties」を選択します。

表示されたダイアログで、「関係」タブを選択します。

「上位クラスの追加」ボタンをクリックします。

表示されるダイアログのドロップダウン・リストから「コンテナ」を選択して「OK」をクリックします。「コンテナ」クラスが「利用可能な上位クラス」フィールドに表示されます。

「OK」をクリックして、プロパティ・ダイアログを閉じます。

Microsoft管理コンソールで、「Active Directoryユーザーとコンピュータ」スナップインを開きます。

「表示」メニューで、「拡張機能」を選択します。

次の場所に存在する「AdminSDHolder」コンテナに移動します。cn=AdminSDHolder,cn=System,dc=<domainName>,dc=<domainSuffix>

「AdminSDHolder」コンテナを右クリックして「プロパティ」を選択します。

「プロパティ」ダイアログで、「セキュリティ」タブを選択して「詳細設定」をクリックします。

「セキュリティの詳細設定」ダイアログで、「追加」をクリックします。

「ユーザー、コンピュータ、またはグループの選択」ダイアログで、SELFと入力して「OK」をクリックします。

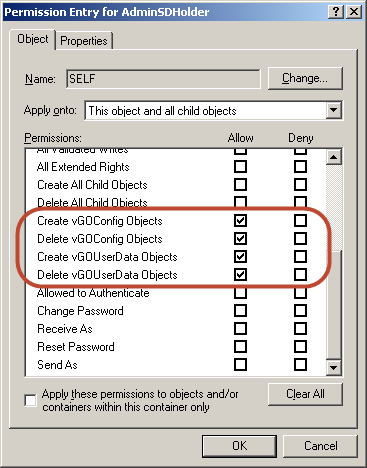

「アクセス許可エントリ」ダイアログで、次の手順を実行します。

「適用先」ドロップダウン・リストで、「このオブジェクトとすべての子オブジェクト」を選択します。

|

注意: vGOUserDataオブジェクトの作成および削除権限が権限リストに表示されない場合、「適用先」ドロップダウン・リストからかわりとして「ユーザー オブジェクト」を選択します。同様の事例は、異なるバージョンやパッチのActive Directoryと、基礎となるオペレーティング・システム間で発生します。 |

権限リストで、強調表示されている次の権限の「許可」チェック・ボックスを選択します。

「OK」をクリックします。

SDプロパゲータ(SDPROP)・プロセスを起動して、ネットワーク全体に即座に変更を伝播します。SDプロパゲータ・プロセスの起動手順は、http://support.microsoft.com/kb/251343にあるMicrosoftナレッジ・ベースの記事を参照してください。

|

注意: この手順で前述の権限を「このオブジェクトのみ」に適用するバージョンがあっても無視してください。これは非推奨であり、現在は前述の手順が優先します。 |