| Oracle® Fusion Middleware Oracle Identity Management Suite統合ガイド 11g リリース2 (11.1.2.3.0) E67361-04 |

|

前 |

次 |

| Oracle® Fusion Middleware Oracle Identity Management Suite統合ガイド 11g リリース2 (11.1.2.3.0) E67361-04 |

|

前 |

次 |

この章では、Oracle Mobile Security Suite (OMSS)をOracle Identity Managerと統合する方法について説明します。Oracle Mobile Security Suiteは、モバイル・デバイス管理の合理化に必要なコントロールと、モバイル・デバイスからビジネス・アプリケーションへのアクセスを組織に提供します。Oracle Mobile Security SuiteをOracle Access Management Access ManagerおよびOracle Identity Managerと統合することで、ビジネス・アプリケーションおよびモバイル・デバイスへのアクセスを安全に管理できる合理的なプラットフォームを企業は継承します。

この統合例で説明してるコンポーネントのインストール方法の詳細は、Oracle Identity and Access Managementインストレーション・ガイドおよびOracle Mobile Security Access Serverのインストールを参照してください。

Oracle Identity ManagerとAccess Managerの統合手順については、第2章「Access ManagerとOracle Identity Managerの統合」を参照してください。

この章の内容は次のとおりです。

Oracle Mobile Security SuiteおよびOracle Identity Managerの統合アーキテクチャ

Oracle Identity ManagerおよびMobile Security Suiteの管理のための管理者の構成

Oracle Identity ManagerコンソールでのOracle Mobile Security Managerコンソール・ページの表示

Oracle Identity ManagerおよびOracle Mobile Security Suiteを設定することで、Oracle Identity Managerでアイデンティティを管理し、Access Managerで企業アプリケーションおよびデータへアクセスできるようになります。Oracle Identity Managerは、ユーザー・アカウント管理を自動化する、ユーザーのプロビジョニングおよび管理ソリューションで、Access Managerは企業アプリケーションに対する、集中管理された自動シングル・サインオン(SSO)ソリューションです。Oracle Mobile Security Suiteによってシステムは、モバイル・デバイスでの企業データへのアクセスを安全に提供します。これによってビジネス・ユーザーは、モバイル・デバイスから企業アプリケーションおよびデータへ安全にアクセスできます。

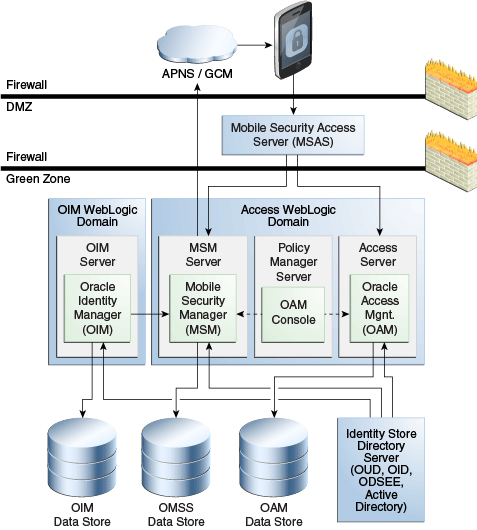

この項では、Oracle Identity Managerと統合されたOracle Mobile Security Suiteのアーキテクチャの概要を説明します。

Oracle Mobile Security ManagerとOracle Access ManagementはあるWebLogicドメインでまとめてデプロイされます。Oracle Identity ManagerがOracle Mobile Security Suiteと統合される際、Oracle Identity Managerは別のOracle Identity Manager WebLogicドメインでデプロイされます。

Oracle Mobile Security SuiteとOracle Identity Managerは共通のアイデンティティ・ストアを使用するように構成されます。Access Managerは、Oracle Mobile Security SuiteおよびOracle Identity Managerと同じディレクトリを示すユーザー・アイデンティティ・ストアを使用します。すべてのアプリケーションが同じユーザー移入をベースにしています。

Mobile Security Managerユーザー・インタフェース(コンソール)・ページはOracle Mobile Security Suite共有ライブラリを使用してOracle Identity Managerインタフェース内でレンダリングされます。このライブラリは、Oracle Identity Managerサーバーにデプロイされ、Mobile Security Managerサーバーに対するRepresentation State Transfer (REST)クライアントとして動作します。ユーザーは自分のOracle Mobile Security SuiteアカウントをOracle Identity Managerから管理できます。Oracle Identity ManagerはそのデータをOracle Identity Managerデータ・ストア内に保持します。

図5-1は、Oracle Mobile Security Suiteと統合されたOracle Identity Managerを示しています。

図5-1 Oracle Mobile Security Suiteと統合されたOracle Identity Managerを示す論理ダイアグラム

Oracle Mobile Security Suite (OAMサーバーを含む)はOracle Identity Manager 11.1.2.3と統合することもできます。顧客はOIM管理コンソールを使用して、モバイル・デバイス、ポリシーおよびアプリケーションを管理します。セルフサービス・ユーザーはOIMセルフサービス・コンソールを使用して、自分のユーザー・プロファイルおよびアカウントを管理する以外に、モバイル・デバイスおよびワークスペースを管理します。

この項では、Mobile Security SuiteとOracle Identity Managerを統合するための手順ごとの説明を示します。次の項目が含まれます。

Oracle Mobile Security SuiteとOracle Identity Managerの統合ロードマップ

Oracle Mobile Security SuiteとOracle Identity Managerの統合の前提条件

Oracle Mobile Security SuiteとOracle Identity Managerのドメイン間の信頼の設定

Oracle Mobile Security ManagerとOracle Identity Managerのワイヤリング

表5-1は、Oracle Mobile Security SuiteをOracle Identity Managerとともに設定するための高レベルのタスクをリストしたものです。

表5-1 Oracle Mobile Security SuiteのIdentity Managerとの設定

| 番号 | タスク | 情報 |

|---|---|---|

|

1. |

統合の前に必要なすべてのコンポーネントがインストールおよび構成されていることを確認します。 |

詳細は、第5.3.2項「Oracle Mobile Security SuiteとOracle Identity Managerの統合の前提条件」を参照してください。 |

|

2. |

Oracle Mobile Security SuiteとOracle Identity Managerのドメイン間の信頼を設定します。 |

詳細は、第5.3.3項「Oracle Mobile Security SuiteとOracle Identity Managerのドメイン間の信頼の設定」を参照してください。 |

|

3. |

Oracle Mobile Security ManagerのOracle Identity Managerとのワイヤリングを実行します。 |

詳細は、第5.3.4項「Oracle Mobile Security ManagerとOracle Identity Managerのワイヤリング」を参照してください。 |

|

4. |

Oracle Identity ManagerおよびOracle Mobile Security Suiteの管理のための管理者を構成します。 |

詳細は、第5.4項「Oracle Identity ManagerおよびMobile Security Suiteの管理のための管理者の構成」を参照してください。 |

Oracle Identity ManagerおよびAccess Managerの統合環境を11.1.2.3にアップグレード中で、Oracle Mobile Security Suiteを統合する場合は、「Oracle Identity ManagerおよびAccess Managerの統合環境のアップグレード中のOracle Mobile Security Suiteの統合」の説明に従って、主な統合タスクの前に追加手順を実行する必要があります。

Oracle Mobile Security SuiteとOracle Identity Managerの統合を開始する前に、必須コンポーネントおよび必要な依存関係をインストール済であることを確認し、前提条件の環境を設定します。

表5-2に、必要なコンポーネントおよび前提条件の環境のリストを示します。

表5-2 必要なコンポーネントおよび環境構成

| コンポーネント/要件 | 情報 |

|---|---|

|

Oracle Mobile Security Manager、Access ManagerおよびOracle Identity Managerのスキーマ |

該当するスキーマがOracle Mobile Security Manager、Access ManagerおよびOracle Identity Managerに対して作成されました。スキーマは同じデータベースまたは別々のデータベースに存在します。 Oracle Mobile Security ManagerとOracle Identity Managerは異なるスキーマを持つ必要があります。 詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』ののOracle Fusion Middlewareリポジトリ作成ユーティリティ(RCU)を使用したデータベース・スキーマの作成に関する項を参照してください。 |

|

Oracle Access ManagementおよびOracle Mobile Security Manager |

Oracle Fusion Middlewareの構成ウィザードを実行したときに、Oracle Access ManagementとOracle Mobile Security Managerが同じWebLogicドメイン内に構成されました。 Oracle Mobile Security SuiteをサポートするようにAccess Managerを構成するために、IDM構成ツール( Oracle Access Managerを使用したOracle Mobile Security Managerの構成の詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』のOracle Mobile Security Suiteの構成に関する項を参照してください。 ドメインを構成する際に、Access Managerはデータベース・ポリシー・ストアとともに構成されました。 |

|

Oracleモバイル・セキュリティ・アクセス・サーバー |

Oracle Mobile Security Access Serverソフトウェアがインストールされ、Oracle Mobile Security Managerとワイヤリングされました。Oracle Mobile Security Access Serverのインストールの詳細は、Oracle Mobile Security Access Serverのインストールを参照してください。 |

|

Oracle Identity Manager |

Oracle Identity Managerがインストールされ、Access Managerと統合されました。Oracle Identity Managerの構成の詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』のOracle Identity Managerの構成に関する項を参照してください。Access ManagerとOracle Identity Managerの統合の詳細は、第2章「Access ManagerとOracle Identity Managerの統合」を参照してください。 注意: LDAP同期が構成済である必要があります。 |

|

Oracle Unified Directory、Active DirectoryまたはOracle Internet Directory |

Oracle Identity Manager、Access ManagerおよびOracle Mobile Security Suiteは同じLDAPディレクトリを指します。 すべてのアプリケーションが同じユーザー移入をベースにするために、Access Manager、Oracle Mobile Security SuiteおよびOracle Identity Managerは同じアイデンティティ・ストアに対して構成されている必要があります。 |

|

データ・ソース |

Oracle Identity Manager、Access ManagerおよびOracle Mobile Security Suiteは異なるデータ・ソースを使用する必要があります。 |

Oracle Identity Managerは、データにアクセスするためのリモートReSTコールをOracle Mobile Security Managerサーバーに対して行います。安全な変換を行うため、Oracle Mobile Security ManagerとOracle Identity Managerのサーバー間で信頼を確立する必要があります。

Oracle Mobile Security SuiteとOracle Identity Managerのドメイン間の信頼を設定するには、次の手順を実行します。

署名者信頼の確立

Oracle Identity Managerドメインからdefault-keystore.jks内のデフォルト署名証明書xell.crtをエクスポートします。Oracle Identity Managerでは、default-keystore.jksは$DOMAIN_HOME/config/fmwconfig/ディレクトリにあります。

keytool -keystore default-keystore.jks -storepass oim-keystore-password -exportcert -alias xell -file xell.crt

oim-keystore-passwordは、Oracle Identity Managerの構成ウィザードを使用してOracle Identity Managerを構成する際に入力されました。

Oracle Web Services Manager (OWSM)パスワードをJPS資格証明ストアから取得します。Oracle Mobile Security Managerドメインで次の手順を実行します。

Oracle Enterprise Manager Fusion Middleware Controlに次の場所でログインします

http://weblogic_host:port/em

ターゲット・ナビゲーション・ペインから、「WebLogicドメイン」を展開して「base_domain」を選択します。

Fusion Middleware Controlナビゲーション・パネルの右側で、「WebLogicドメイン」メニューをクリックして「システムMBeanブラウザ」を選択します。

システムMBeanブラウザを使用して、「JpsCredentialStore」を検索します。

詳細ペインで「操作」タブをクリックし、次に「getPortableCredential」をクリックします。

「P1」で「oracle.wsm.security」と入力します

「P2」で「keystore-csf-key」と入力します

「起動」ボタンをクリックします。

「戻り値」表が「パラメータ」表の下に表示されます。owsm-password (ドメイン - default-keystore.jksのJPSキーストアのパスワード)がパスワード・フィールドに表示されます。

owsm-passwordが一度取得されたら、これを使用してxell.crtをキーストアでロードします。

Oracle Mobile Security Suiteドメインのdefault-keystore.jks内の署名証明書xell.crtをインポートします。

keytool -keystore default-keystore.jks -storepass owsm-password -importcert -alias xell -file xell.crt

SSL信頼の確立

|

注意: この手順はオプションです。この構成は、通信がSSL経由(Mobile Security ManagerサーバーのHTTPSポート)の場合のみ行ってください。 |

Oracle Mobile Security Manager CA証明書をOracle Mobile Security Managerトラスト・ストアからエクスポートします。トラスト・ストアは、$DOMAIN_HOME/config/fmwconfig/wlstrust.jksにあります。

keytool -keystore wlstrust.jks -storepass msm-keystore-pass -exportCert -file selfsigned.crt -alias cacert

msm-keystore-passはidmConfigTool -configOMSS -> "OMSS_KEYSTORE_PASSWORD"における入力です。

Oracle Mobile Security Manager CA証明書をOracle Identity Managerサーバーのトラスト・ストアにインポートします。

keytool -keystore DemoTrust.jks -storepass DemoTrustKeyStorePassPhrase -importcert -file selfsigned.crt -alias msmca

Oracle Identity Managerサーバーがカスタム・トラスト・ストアに対して構成されている場合、Oracle Mobile Security ManagerのCA証明書はそこにインポートしてください。サーバーがデフォルトのトラスト・ストアを使用する場合、この証明書はDemoTrust.jksにインポートしてください。DemoTrust.jksファイルは、$WL_HOME/server/lib/DemoTrust.jksにあります。

Oracle Mobile Security ManagerのCA証明書は$DOMAIN_HOME/config/fmwconfig/server-identity.jks内で"ca"という別名に対して格納されています。このキーストアにアクセスするパスワードは、idmConfigTool -configOMSSコマンドを実行する際に提供されます。

Oracle Identity Managerを11.1.2.3にアップグレード済で、idmConfigToolコマンドのかわりにWebLogic Scripting Toolを使用してワイヤリングを実行する場合は、「Oracle Identity Managerがアップグレードされる場合のOracle Mobile Security ManagerとOracle Identity Managerのワイヤリング」を参照してください。

idmConfigToolを使用してOracle Mobile Security SuiteとOracle Identity Managerのワイヤリングを実行するには、次の手順に従います。

|

注意: Access ManagerおよびOracle Identity Managerの統合中にidmConfigTool -configOIMコマンドをOIM_MSM_REST_SERVER_URLパラメータとともに実行した場合は、この手順をスキップしてください。Oracle Mobile Security SuiteとOracle Identity Managerは、この手順を実行した場合にすでにワイヤリングされています。詳細は、第2.5項「Access ManagerとOracle Identity Managerの統合」を参照してください。 |

config_omss.propというプロパティ・ファイルを作成します。このファイルは、idmConfigTool -configOIMコマンドをプロパティ・ファイルで実行する際、Oracle Mobile Security ManagerサーバーURLをOracle Identity Managerでシードして、システム・プロパティOMSS Enabledを設定するために使用されます。

次のプロパティをconfig_omss.propファイルに追加します。

OIM_MSM_REST_SERVER_URL:https://msm_server_host:msm_server_port/ WLSPASSWD:WebLogic-Server-administrator-password

または

OIM_MSM_REST_SERVER_URL:http://msm_server_host:msm_server_port/ WLSPASSWD:WebLogic-Server-administrator-password

OIM_MSM_REST_SERVER_URLパラメータはOracle Identity ManagerコンソールでOracle Mobile Security Managerのタスク・フローを有効にするために使用されます。

Oracle Identity Managerの管理対象サーバーが起動しており、稼働中であることを確認します。

管理対象サーバーの起動の詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』のOracleスタックの起動または停止に関する項を参照してください。

idmconfigtoolコマンドに必要な環境変数を設定します。環境変数の設定の詳細は、第D.2項「環境変数の設定」を参照してください。

ディレクトリをIAM_ORACLE_HOME/idmtools/binディレクトリに変更します。

cd IAM_ORACLE_HOME/idmtools/bin

idmConfigToolコマンドをIAM_ORACLE_HOME/idmtools/binディレクトリから実行しています。

idmConfigTool -configOIMコマンドを実行して、Oracle Mobile Security Managerタスク・フローを有効化します。

idmConfigTool.sh -configOIM input_file=inputpropfile log_level=FINEST log_file=logfilename

次に例を示します。

idmConfigTool.sh -configOIM input_file=config_omss.prop log_level=FINEST log_file=omss_log

configOIMコマンド・オプションの詳細は、第D.4.5項「configOIMコマンド」を参照してください。

Oracle Identity Manager管理対象サーバーを再起動します。

OMSS Enabledプロパティを有効にするためには、Oracle Identity Manager管理対象サーバーを再起動する必要があります。

管理対象サーバーの起動および停止の詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』のOracleスタックの起動または停止に関する項を参照してください。

Oracle Identity ManagerおよびOracle Mobile Security Suiteの統合環境で、Oracle Identity ManagerおよびOracle Mobile Security Suiteの両方の管理者として操作できる管理者を次のように構成できます。

Oracle Mobile Security Suite管理者およびヘルプ・デスク・ユーザーのOracle Identity Managerでの構成

Oracle Identity Manager管理者権限のAccess Manager管理者への付与

|

注意: Oracle Identity Managerを11.1.2.3にアップグレード済の場合、管理者を構成するために「管理ロール」タブを使用可能にするため、11.1.2.3のOracle Identity Managerコンソールで追加手順を実行する必要があります。詳細は、「Oracle Identity Managerがアップグレードされる場合のOracle Identity ManagerおよびMobile Security Suiteの管理のための管理者の構成」を参照してください。 |

管理者を構成するには、この項の手順を実行する必要があります。

Oracle Identity Managerの管理者グループの設定

Oracle Identity Managerで管理者グループを設定するには、次の手順を実行します。

Oracle Identity Managerコンソールにログインします。

http://oimhost:oimport/identity

右上角の「管理」をクリックします。

「管理ロール」を選択します。

管理者ロールを作成するための「管理ロールの作成」トレイン・コンポーネントが表示されます。

「一般ロール情報」セクションで、次の情報を入力します。

名前: ロールの名前。

表示名: コンソールに表示される名前。

説明: ロールの説明。

「機能」タブで、すべての機能を追加します。

「メンバー」ストップ/タブで、管理者にするメンバーをすべて割り当てます。

「ユーザーの割当て」ボタンをクリックしてユーザーを検索します。

結果表からユーザーを選択します。

「選択済の追加」ボタンをクリックします。

「選択」をクリックします。

「制御の範囲」ストップ/タブで、このロールを有効にする組織を割り当てます。

|

注意: 範囲を選択することが重要です。この権限をシステム全体に適用する場合は「一番上」を選択できます。 |

「組織の追加」ボタンをクリックして組織を検索します。

結果表から組織を選択します。

「選択済の追加」ボタンをクリックします。

「選択」をクリックします。

「サマリー」タブで、「終了」をクリックします。

Oracle Mobile Security Suiteのシステム管理者グループの決定

Oracle Mobile Security Suiteシステム管理者にOracle Identity Manager管理者ロールを付与する前に、Oracle Mobile Security Suiteシステム管理者グループの名前を決定する必要があります。

アクセス・ポリシー・マネージャ・コンソールを使用して、Oracle Mobile Security Suiteのシステム管理者グループを検索します。

アクセス・ポリシー・マネージャ・コンソールにログインします。

「構成」をクリックします。

「設定」、「表示」、「モバイル・セキュリティ・マネージャ設定」、そして「アイデンティティ・ストア設定」の順に選択します。

システム管理者グループとして構成されたグループ名のセットを表示します。

Oracle Mobile Security Suiteの管理者グループの設定

Oracle Mobile Security Suiteで管理者グループを設定するには、次の手順を実行します。

ディレクトリの準備: 「Oracle Identity Managerの管理者グループの設定」の説明に従って、管理者ロールを作成し、すべての割当て済管理者をこのロールのメンバーにします。

「Oracle Mobile Security Suiteのシステム管理者グループの決定」の説明に従って、Oracle Mobile Security Suiteのシステム管理者グループを決定します。

アクセス・ポリシー・マネージャ・コンソールに既存管理者としてログインします。

http://oamhost:oamport/access

「モバイル・セキュリティ設定」、「アイデンティティ・ストア設定」の順にクリックします。

システム管理グループのセクション内で、+追加をクリックして管理者グループを追加します。

ヘルプ・デスク・ユーザーを構成するには、この項の手順を実行する必要があります。

Oracle Identity Managerのヘルプ・デスク・ユーザー・グループの設定

Oracle Identity Managerでヘルプ・デスク・ユーザー・グループを設定するには、次の手順を実行します。

Oracle Identity Managerコンソールにログインします。

http://oimhost:oimport/identity

右上角の「管理」をクリックします。

「管理ロール」を選択します。

管理者ロールを作成するための「管理ロールの作成」トレイン・コンポーネントが表示されます。

「一般ロール情報」セクションで、次の情報を入力します。

名前: ロールの名前。

表示名: コンソールに表示される名前。

説明: ロールの説明。

「機能」タブで、ロール変更およびロール表示/検索の機能と、「すべて」の機能をユーザーに追加します。

「メンバー」ストップ/タブで、管理者にするメンバーをすべて割り当てます。

「ユーザーの割当て」ボタンをクリックしてユーザーを検索します。

結果表からユーザーを選択します。

「選択済の追加」ボタンをクリックします。

「選択」をクリックします。

「制御の範囲」ストップ/タブで、このロールを有効にする組織を割り当てます。

|

注意: 範囲を選択することが重要です。この権限をシステム全体に適用する場合は「一番上」を選択できます。 |

「組織の追加」ボタンをクリックして組織を検索します。

結果表から組織を選択します。

「選択済の追加」ボタンをクリックします。

「選択」をクリックします。

「サマリー」タブで、「終了」をクリックします。

Oracle Mobile Security Suiteのヘルプ・デスク・ユーザー・グループの決定

Oracle Mobile Security Suiteヘルプ・デスク管理者にOracle Identity Managerヘルプ・デスク管理者ロールを付与する前に、Oracle Mobile Security Suiteヘルプ・デスク・ユーザー・グループの名前を決定する必要があります。

アクセス・ポリシー・マネージャ・コンソールを使用して、Oracle Mobile Security Suiteのヘルプ・デスク・ユーザー・グループを検索します。

アクセス・ポリシー・マネージャ・コンソールにログインします。

「構成」をクリックします。

「設定」、「表示」、「モバイル・セキュリティ・マネージャ設定」、そして「アイデンティティ・ストア設定」の順に選択します。

ヘルプ・デスク・ユーザー・グループとして構成されたグループ名のセットを表示します。

Mobile Security Suiteのヘルプ・デスク・ユーザー・グループの設定

Mobile Security Suiteでヘルプ・デスク・ユーザー・グループを設定するには、次の手順を実行します。

ディレクトリの準備: 「Oracle Identity Managerのヘルプ・デスク・ユーザー・グループの設定」の説明に従って、ヘルプ・デスク・ロールを作成し、すべての割当て済ヘルプ・デスク・ユーザーをこのロールのメンバーにします。

「Oracle Mobile Security Suiteのヘルプ・デスク・ユーザー・グループの決定」の説明に従って、Oracle Mobile Security Suiteのヘルプ・デスク・ユーザー・グループを決定します。

アクセス・ポリシー・マネージャ・コンソールに既存管理者としてログインします。

http://oamhost:oamport/access

「モバイル・セキュリティ設定」、「アイデンティティ・ストア設定」の順にクリックします。

ヘルプ・デスク・グループのセクション内で、+追加をクリックしてヘルプ・デスク・ユーザー・グループを追加します。

この項では、Oracle Identity Manager、またはOracle Identity ManagerおよびAccess Managerの統合環境を11.1.2.3にアップグレードしている場合に、Mobile Security SuiteおよびOracle Identity Managerの統合前または統合中に実行が必要な追加手順について説明します。この手順はOracle Identity Managerの新規インストールには適用されません。

Oracle Identity ManagerおよびAccess Managerの統合環境のアップグレード中のOracle Mobile Security Suiteの統合

Oracle Identity ManagerおよびAccess Managerの統合環境を11.1.2.3にアップグレード中で、Oracle Mobile Security Suiteをアップグレードで統合する場合は、次の手順を実行します。

|

注意: この手順はアップグレードの後に、Oracle Mobile Security SuiteとOracle Identity Managerのドメイン間の信頼の設定と、Oracle Identity ManagerおよびOracle Mobile Security Managerのワイヤリングを行う前に実行することをお薦めします。 |

OIMドメインで、trust.provider.embeddedプロパティ・セットの下のjps-config.xmlファイルで次の行を追加します。(この行がすでに存在する場合は、この手順をスキップしてください。)

<property name="trust.issuerName" value="www.oracle.com"/> <property name="trust.aliasName" value="xell"/>

Oracle Mobile Security Manager SSL URLがOIM_MSM_REST_SERVER_URLで指定される(予定の)場合は、「Oracle Mobile Security ManagerとOracle Identity Managerのワイヤリング」の説明どおり、次の手順が必要です。

|

注意: 非SSL通信が予定されている場合、この手順は必要ありません。 |

WebLogic管理コンソールにログインします。

「サーバー」→「oim_server1」→「構成」→「SSL」の順に移動します。

「JSSE SSLの使用」を選択します。

「JSSE SSLの使用」がすでに選択済の場合は、この手順を無視してください。

「保存」をクリックします。

Oracle Mobile Security SuiteとOracle Identity Managerのワイヤリングの後で、管理対象サーバーを(1回)再起動します。

管理対象サーバーの起動および停止の詳細は、『Oracle Identity and Access Managementインストレーション・ガイド』のOracleスタックの起動または停止に関する項を参照してください。

Oracle Identity Managerがアップグレードされる場合のOracle Mobile Security ManagerとOracle Identity Managerのワイヤリング

Oracle Identity Managerを11.1.2.3にアップグレード済で、idmConfigToolのかわりにWebLogic Scripting Toolを使用してワイヤリングを実行する場合は、次の手順を実行します。

Oracle Identity Managerシステム管理コンソールにログインします。

http://OIM-Host:OIM-port/sysadmin

「構成プロパティ」に移動して、プロパティOMSS Enabledを検索し、値をtrueと指定します。

次の場所からWebLogic Scripting Toolを実行します。

/Oracle_IDM1/common/bin/wlst.sh

次のコマンドを実行します。

createCred(map="msm", key="msmLoginConfig",user="https://OMSM-Host-Machine:OMSM-SSL-Port/" , password="www.oracle.com",desc="RestConfig")

次に例を示します。

createCred(map="msm", key="msmLoginConfig",user="https://abcde.example.com:14181/" , password="www.oracle.com",desc="RestConfig")

コマンドの実行後に、OIMサーバーを再起動します。

Oracle Identity Managerがアップグレードされる場合のOracle Identity ManagerおよびMobile Security Suiteの管理のための管理者の構成

Oracle Identity Managerを11.1.2.3にアップグレード済の場合、管理者を構成するために「管理ロール」タブを使用可能にするため、11.1.2.3のOracle Identity Managerコンソールで次の手順を実行します。

Oracle Identity Managerコンソールにログインします。

「構成プロパティ」をクリックします。

「ワークフロー・ポリシー有効」を検索します。

「ワークフロー・ポリシー有効」をtrueに設定します。

OIM管理対象サーバーを再起動します。

Oracle Mobile Security Suiteを有効化した後にOracle Identity Managerで表示できる画面を表5-3に示します。

表5-3 Oracle Mobile Security Suiteの画面

| インタフェース | 画面 | ナビゲーション | アクセス可能なユーザー |

|---|---|---|---|

|

Identity Self Service |

「マイ・アクセス」ページの「デバイス」タブ |

「管理」タブ、「マイ・アクセス」 |

モバイル・セキュリティ・ポリシーが少なくとも1つ付与されたロールの一部であるユーザー。 |

|

Identity Self Service |

ユーザー詳細ページの「デバイス」タブ |

「管理」タブ、「ユーザー」、ユーザー詳細を開く |

次の場合のみ使用可能です。

|

|

Identity Self Service |

ロール詳細ページの「モバイル・ポリシー」タブ |

「管理」タブ、「ロール」、ロール詳細を開く |

すべてのモバイル・セキュリティ・ポリシーを表示する権限が付与されたロールの一部であるユーザーと、少なくとも1つのモバイル・セキュリティ・ポリシーに関連付けられたロール。 |

|

Identity Self Service |

「モバイル・セキュリティ・ポリシー」ページ |

「管理」タブ、「ポリシー」、「モバイル・セキュリティ・ポリシー」 |

すべてのモバイル・セキュリティ・ポリシーを表示する権限が付与されたロールの一部であるユーザー。 |

|

Identity Self Service |

「デバイス」ページ |

「管理」タブ、「モバイル・セキュリティ」、「デバイス」 |

システム内のすべてのデバイスおよびワークスペースの詳細を表示する権限が付与されたロールの一部であるユーザー。 注意: Oracle Identity Managerと統合される際、Oracle Mobile Security SuiteはOracle Identity Managerの委任管理者ロール(組織管理者、ロール管理者など)の権限を想定しません。Oracle Identity Managerの組織管理者などの委任管理者が「デバイス」ページにアクセスすると、配下にないすべてのユーザーのすべてのデバイスを表示できます。ただし、Oracle Identity Managerの「ユーザー」ページに移動すると、想定されている対象のユーザー、およびそのユーザーに関連付けられているデバイスのみを表示できます。 |

|

Identity Self Service |

「デバイス構成」 |

「管理」タブ、「モバイル・セキュリティ」、「デバイス構成」 |

すべてのデバイス構成を表示する権限が付与されたロールの一部であるユーザー。 |

|

Identity Self Service |

「モバイル・アプリケーション」 |

「管理」タブ、「モバイル・アプリケーション」 |

すべてのモバイル・アプリケーションを表示する権限が付与されたロールの一部であるユーザー。 |

|

Identity System Administration |

「モバイル・セキュリティ・サーバー設定」 |

「プロビジョニング構成」、「モバイル・セキュリティ・サーバー設定」 |

すべてのモバイル・セキュリティ・サーバー設定を表示する権限が付与されたロールの一部であるユーザー。 |

Oracle Mobile Security Suiteのメニューおよび画面の詳細は、Oracle Fusion Middleware Oracle Mobile Security Suiteコンソール・ヘルプ・リファレンスを参照してください。