M Opción de seguridad de firewall

La opción de seguridad de firewall permite ejecutar ACSLS detrás de un firewall mientras que el software del cliente realiza solicitudes en el firewall.

La seguridad de firewall también se ofrece a los clientes ACSLS, lo cual les permite operar detrás de sus firewalls respectivos. Oracle lo pone a disposición de sus socios proveedores independientes de software (ISV). Póngase en contacto con el ISV de su componente de software de cliente para averiguar el estado más reciente de cada cliente específico.

Ejecución de ACSLS detrás de un firewall

Esta solución con seguridad de firewall proporciona los siguientes beneficios:

-

Permite que ACSLS se ejecute detrás de un firewall (es decir: ACSLS, en el lado seguro del firewall; el cliente, en el lado opuesto).

-

Permite que los clientes ACSLS se ejecuten detrás de sus propios firewalls (es decir: los clientes, en el lado seguro; ACSLS, en el lado opuesto del firewall).

Nota:

El ISV debe haber implementado los cambios suministrados dentro de su componente de software del lado del cliente. -

Mantiene la compatibilidad con las implementaciones actuales de clientes ACSLS, lo que permite que esos clientes continúen ejecutando ACSLS en la solución de firewall.

-

Mantiene la funcionalidad y el rendimiento de ACSAPI y el cliente actuales. Esto incluye todas las funcionalidades disponibles en un entorno sin firewall.

Una solución completa sería la combinación de las dos primeras capacidades mencionadas anteriormente. Esto permite que ACSLS y los clientes ACSLS se ejecuten cada uno detrás de su propio firewall (es decir, dos firewalls entre ACSLS y los clientes) y aun así tener el mismo rendimiento de comunicaciones como en un entorno sin firewall.

Áreas de seguridad

ACSLS se ocupa de las siguientes cuestiones de seguridad:

RPC

El uso de RPC dentro de ACSLS es una preocupación para algunos sitios al intentar ejecutarse dentro de un entorno con firewall. Preservar la compatibilidad con la base de cliente instalada actualmente impide eliminar la RPC completamente de ACSLS.

La función de seguridad de firewall de ACSLS se ocupa de las preocupaciones inherentes en RPC, que son:

-

La necesidad de permitir que terceros externos (no confiables) inicien conexiones al host de confianza a lo largo de un rango de puertos sin restricción (1024-65535).

-

La exposición de la asignación de servicios disponibles en una plataforma mediante el daemon portmap (o

rpcbind) que se ejecuta en el puerto 111 conocido.

Seguridad

En una solución de firewall, la seguridad esencial proviene de la restricción del acceso del lado no seguro al lado confiable (seguro). En todos los casos, se debe autorizar un acceso limitado y controlado para realizar comunicaciones y permitir el intercambio de datos. El objetivo es permitir el intercambio de datos dentro de un juego de puntos de entrada restringido y bien definido, lo cual le permite controlar esos puntos de acceso y sus comunicaciones correspondientes. El objetivo se cumple con esta solución.

Nota:

Si tiene un firewall de borde basado en IPv4, debería estar configurado para eliminar los 41 paquetes de IPv4 de salida y los 3544 paquetes de puerto UDP a fin de evitar que los host de Internet utilicen el tráfico de túnel IPv6 sobre IPv4 para llegar a los hosts internos.Componentes de comunicaciones

Las comunicaciones de ACSLS/cliente se basan en dos componentes de interfaz de red para manejar las comunicaciones de red entre las plataformas de cliente y la plataforma ACSLS. El software que actúa como cliente o servidor proxy para ACSLS implementa uno de estos dos componentes para ser compatible con las plataformas ACSLS y los clientes existentes. El componente que reside en la plataforma del cliente se conoce como SSI (interfaz del servidor de almacenamiento); el componente que reside en la plataforma ACSLS se conoce como CSI (interfaz del sistema cliente). Aunque es preferible implementar todos los cambios de un lado (por ejemplo, la plataforma ACSLS) para mantener la compatibilidad de cliente y proporcionar todas las funciones de seguridad de firewall, es necesario que se hagan los cambios correspondientes de cada lado para obtener los beneficios. Lo positivo es que cada lado puede implementar las funciones de forma independiente y alcanzar los beneficios de seguridad de firewall en su propio lado (por ejemplo, los cambios al ACSLS permiten que la plataforma ACSLS se ejecute detrás de un firewall seguro).

Beneficios de la opción de seguridad de firewall

En esta sección, se describen los beneficios de la opción de seguridad de firewall.

Lado del servidor ACSLS

Con cambios solo en el componente del lado del servidor, según se proporcionan dentro de esta solución de seguridad de firewall, los beneficios incluyen:

-

Restricción en las conexiones entrantes para comunicaciones de ACSLS a un puerto TCP único para todos los números de programa registrados (hay dos números de programa registrados para la CSI de ACSLS, ambos recibirán servicio de un solo puerto).

-

Autorización a los usuarios para especificar la identidad de ese puerto y configurar su firewall de forma correspondiente.

-

Autorización a los usuarios para interrumpir las comunicaciones de ACSLS a los puertos UDP.

-

Autorización a los usuarios para desactivar las comunicaciones del servidor ACSLS al asignador de puertos* del cliente (

UDP/TCP port 111). El asignador de puertos debe permanecer en ejecución en las plataformas de los clientes para mantener la compatibilidad con el código del cliente. Sin embargo, no se usará para las comunicaciones de red iniciadas por el servidor y, por lo tanto, los firewalls de los clientes se pueden configurar para denegar el acceso al asignador. -

Las conexiones salientes del servidor ACSLS a los clientes no tienen restricciones para los puertos del servidor que se usan para mantener el rendimiento actual. Esto cumple con las prácticas aceptadas por la comunidad de seguridad.

Restricción de puerto del servidor ACSLS

Esta solución de firewall restringe el número de puertos entrantes por medio de los cuales un tercero externo puede iniciar una comunicación de red. Los puertos están limitados a uno o tres: el puerto único especificado por el cliente para las solicitudes entrantes de ACSLS más, posiblemente, los dos puertos del asignador de puertos (puerto TCP y UDP 111).

Nota:

Para denegar el acceso al asignador de puertos del servidor ACSLS y, por lo tanto, denegar el acceso a los puertos UDP y TCP 111, se deben realizar cambios al componente de software del cliente. Consulte el análisis a continuación sobre el lado del cliente.La solución del lado del servidor, que se describe arriba, se implementa completamente dentro del ACSLS.

Lado del cliente (CSC)

Los cambios realizados al CSC tienen las mismas restricciones en la plataforma del cliente que del lado del servidor ACSLS. Esto le otorga al CSC una capacidad idéntica de residir detrás de su propio firewall seguro. Esta solución ofrece los siguientes beneficios:

-

Restringe las conexiones entrantes de comunicaciones (respuesta) al CSC a un puerto TCP único para cada número de programa registrado. Hay un número de programa registrado para la SSI de ACSLS.

-

Los usuarios finales pueden especificar la identidad del puerto TCP y configurar su firewall de forma similar.

-

Interrumpe las comunicaciones del cliente a los puertos UDP.

-

Desactiva las comunicaciones del cliente al asignador de puertos del servidor ACSLS (UDP/TCP puerto 111). El asignador de puertos debe permanecer en ejecución en la plataforma ACSLS para mantener la compatibilidad con el código de ACSLS. Sin embargo, las comunicaciones de red de clientes no se inician mediante el asignador de puertos. Por lo tanto, el firewall del servidor ACSLS se puede configurar para denegarle el acceso.

-

Las conexiones salientes del cliente al servidor ACSLS no tienen restricciones para los puertos del cliente que se usan para mantener el rendimiento actual.

Restricción de puerto de cliente

Esta solución restringe el número de puertos entrantes por medio de los cuales un tercero externo puede iniciar una comunicación de red. Los puertos están limitados a uno o tres: el puerto único especificado por el cliente para las respuestas entrantes del cliente y, posiblemente, los dos puertos del asignador de puertos (puerto TCP y UDP 111).

Nota:

Para denegar el acceso del servidor ACSLS al asignador de puertos del cliente (y, por lo tanto, denegar el acceso a los puertos UDP y TCP 111), se deben realizar cambios al componente de software del servidor ACSLS.Esta solución tiene una implementación de dos pasos:

-

Oracle StorageTek ha realizado los cambios de código necesarios para el código fuente del kit de herramientas 2.3 (o posterior) del desarrollador de CSC.

-

Los clientes de ACSLS que deseen proporcionarle esta seguridad a sus plataformas de cliente deben integrar estos cambios a su código de SSI de cliente, volver a compilar el producto y volver a certificar su componente de sistema de cliente (CSC) con ACSLS.

Beneficios

Las partes de la solución del lado del cliente y del lado del servidor son independientes. Por lo tanto, si solo uno de los dos lados está detrás de un firewall, en relación al otro lado, los cambios en el software solo se deben implementar en ese lado. Además, cambiar solo un lado mantiene la compatibilidad con todas las implementaciones de servidor y cliente actuales que ya existen, y la compatibilidad con otros componentes de software que usan la interfaz de CSI/SSI.

Nota:

Esto incluye la compatibilidad con los productos Oracle StorageTek actuales.Esta solución no afecta el rendimiento actual de las comunicaciones cliente/servidor.

Activación de funciones de seguridad de firewall y configuración de variables

Para ejecutar el servidor ACSLS detrás de un firewall y, opcionalmente, el cliente ACSLS detrás de un firewall, configure variables en ambos sistemas, el sistema del servidor y del cliente ACSLS, cuando estén detrás de un firewall. Estas variables le permiten restringir las comunicaciones entrantes a un puerto único y, opcionalmente, desactivar el asignador de puertos.

Variables de ACSLS

CSI_TCP_RPCSERVICE : permite activar la compatibilidad de la CSI para RPC utilizando el protocolo TCP.

-

Función: le permite a la CSI operar como un servidor TCP RPC. Si algún cliente quiere comunicarse con ACSLS mediante TCP, configure esta opción en TRUE.

-

Opciones válidas: TRUE (verdadero) o FALSE (falso) (TRUE es el valor por defecto).

-

TRUE activa el acceso TCP a la CSI para los clientes.

-

FALSE desactiva el acceso de TCP a la CSI para los clientes.

-

-

Otros detalles: el producto ACSLS debe reiniciarse para que esta opción tenga efecto.

CSI_UDP_RPCSERVICE : permite activar la compatibilidad de la CSI para RPC utilizando el protocolo UDP.

-

Función: esta opción le permite a la CSI operar como un servidor UDP RPC. Si algún cliente quiere comunicarse con ACSLS mediante UDP, configure esta opción en TRUE.

-

Opciones válidas: TRUE (verdadero) o FALSE (falso) (se recomienda FALSE).

-

TRUE activa el acceso UDP a la CSI para los clientes.

-

FALSE desactiva el acceso UDP a la CSI para los clientes.

-

-

Otros detalles: el producto ACSLS debe reiniciarse para que esta opción tenga efecto. La CSI de seguridad de firewall solo se admite para comunicaciones TCP. Configure

CSI_UDP_RPCSERVICEen FALSE, a menos que tenga aplicaciones de cliente heredadas dentro del firewall con el servidor ACSLS.

CSI_USE_PORTMAPPER: permite activar el asignador de puertos.

-

Función: esta opción hace que la CSI interrogue al asignador de puertos cuando no puede enviar una respuesta a un cliente. Si no desea permitir el acceso al asignador de mapas en el cliente, configure esta opción en ALWAYS.

-

Opciones válidas: ALWAYS (siempre), NEVER (nunca) o IF_DUAL_LAN_NOT_ENABLED (si LAN doble no está activado).

-

ALWAYS significa que siempre se debe interrogar al asignador de puertos cuando la CSI no puede enviar una respuesta a un cliente.

-

NEVER significa que nunca se debe interrogar al asignador de puertos cuando la CSI no puede enviar una respuesta a un cliente. Esta opción se debe seleccionar si los clientes no admiten un asignador de puertos.

-

IF_DUAL_LAN_NOT_ENABLEDespecifica que se debe interrogar al asignador de puertos si no se activó la compatibilidad con LAN doble. Si se activó la compatibilidad con LAN doble, se supone que los clientes no admiten el uso de un asignador de puertos.IF_DUAL_LAN_NOT_ENABLEDes el valor por defecto para la compatibilidad con versiones anteriores.

-

-

Otros detalles: el producto ACSLS debe reiniciarse para que esta opción tenga efecto.

CSI_FIREWALL_SECURE: permite activar la CSI para que se use detrás de un firewall (con un puerto de entrada definido por el usuario).

-

Función: esta opción le permite al servidor ACSLS operar detrás de un firewall seguro. Especifique el puerto de entrada utilizado por ACSLS y limite el acceso a un puerto único. Configure el firewall para rechazar el tráfico de ACSLS entrante en todos los puertos menos uno. Esto garantiza que solo ese puerto esté expuesto para que lo usen los clientes externos que desean iniciar comunicaciones con el ACSLS.

Para restringir el acceso al puerto, complete los siguientes pasos a fin de configurar el firewall seguro para un puerto especificado:

-

Configure esta opción en TRUE.

-

Especifique el puerto que debe usar la CSI en el que estén autorizadas las solicitudes de entrada de ACSLS. (Especificado por

CSI_INET_PORT). -

Para algunas aplicaciones de cliente heredadas que no admiten RPC de puerto fijo, puede ser necesario abrir el puerto UDP/TCP 111 en el firewall para admitir solicitudes de consulta del asignador de puertos del cliente.

-

La CSI de seguridad de firewall solo se admite para comunicaciones TCP.

Configure

CSI_UDP_RPCSERVICEen FALSE, a menos que tenga aplicaciones de cliente heredadas dentro del firewall con el servidor ACSLS. -

Configure el firewall detrás del cual reside el servidor ACSLS para permitir que los clientes externos inicien y reciban comunicaciones en el puerto previamente especificado. No olvide configurar el puerto fijo en la aplicación del cliente con el mismo puerto para minimizar los puertos de firewall abiertos.

-

Reinicie ACSLS.

-

-

Opciones válidas: TRUE (verdadero) o FALSE (falso) (TRUE es el valor por defecto).

-

TRUE: restringe el acceso al servidor ACSLS para usar un puerto único para las solicitudes entrantes de los clientes.

-

FALSE: no restringe los puertos utilizados por los clientes para el servidor ACSLS.

-

-

Otros detalles: el producto ACSLS debe reiniciarse para que esta opción tenga efecto.

CSI_INET_PORT: número de puerto que utiliza la CSI para recibir solicitudes de ACSLS entrantes.

-

Función: esta opción especifica el puerto que utiliza la CSI para las solicitudes entrantes de TCP de los clientes.

-

Opciones válidas: un número entre 1024 y 65535, pero no 50003. (El valor por defecto es 30031).

-

Otros detalles: el producto ACSLS debe reiniciarse para que esta opción tenga efecto. Esta variable se usa solo si se activó la CSI protegida por firewall con

CSI_FIREWALL_SECUREy se configuró con el valor TRUE.

Visualización y configuración de variables de ACSLS

Use la utilidad acsss_config o la utilidad dv_config de ACSLS para visualizar y configurar las variables estáticas y dinámicas de ACSLS:

-

dv_config –dVisualiza todas las variables estáticas y dinámicas de ACSLS y sus configuraciones.

-

dv_config-p<variable_name>-uLe solicita que cambie una variable y, si es una variable dinámica, que actualice la memoria compartida global de ACSLS. Introduzca ? en la petición de datos para ver una descripción completa de la variable. Después de que se muestra la descripción completa, se volverá a realizar la solicitud.

Variables de sistema de cliente ACSAPI

El sistema del cliente ACSLS debe estar compilado con el kit de herramientas 2.3 (o posterior) de CSC de ACSLS o una versión posterior para que el funcionamiento de seguridad de firewall se active para el sistema cliente.

Hay cuatro variables de entorno para activar para el funcionamiento de la seguridad de firewall en el cliente ACSLS. Debe configurar estas variables con valores específicos. Cada una de estas variables debe configurarse y exportarse al entorno de SSI antes de que el proceso de SSI se inicie. Luego se interpretan y la SSI los usa como se indica a continuación.

Si su CSC usa una secuencia de comandos para iniciar la SSI, se recomienda que configure y exporte estas variables desde dentro de esa secuencia de comandos. Además, los desarrolladores cliente pueden haber proporcionado un método para que el consumidor final los configure adecuadamente, basado en el CSC y el entorno en el que se ejecuta.

CSI_UDP_RPCSERVICE: determina si el UDP se usa para comunicaciones de red.

-

Función: activa/desactiva el uso de UDP como capa de transporte de red subyacente para comunicaciones de red SSI.

-

Opciones válidas: TRUE (verdadero) o FALSE (falso).

-

Otros detalles: esta variable de entorno debe configurarse en FALSE para el CSC de seguridad de firewall. Todos los paquetes de aplicaciones de seguridad de firewall de ACSLS se envían utilizando el transporte de red TCP.

CSI_TCP_RPCSERVICE: determina si el TCP se usa para comunicaciones de red.

-

Función: activa/desactiva el uso de TCP como capa de transporte de red subyacente para comunicaciones de red SSI.

-

Opciones válidas: TRUE (verdadero) o FALSE (falso).

-

Otros detalles: esta variable de entorno debe configurarse en TRUE (verdadero) para el CSC de seguridad de firewall. Todos los paquetes de aplicaciones de seguridad de firewall de ACSLS se envían utilizando el transporte de red TCP.

Variables nuevas en el kit de herramientas 2.3 de CSC

SSI_INET_PORT: número fijo de puerto para respuestas entrantes.

-

Función: especifica el puerto que SSI usará para respuestas de ACSLS entrantes.

-

Opciones válidas: 0 o 1024 a 65535, excepto 50001 y 50004.

-

0 indica que el comportamiento anterior de permitir que el puerto sea asignado dinámicamente debe permanecer en efecto.

-

1024 a 65535 indica que el número se debe usar como el puerto TCP en el que la SSI aceptará las respuestas de ACSLS.

-

NO especifique 50001 ni 50004, ya que los usan

mini_ely SSI.

-

-

Otros detalles: configurar esta variable de entorno en un valor diferente de cero hace que la SSI use este puerto para respuestas de ACSLS entrantes. Esto significa que el firewall necesita permitir solicitudes de entrada en ese puerto para que las respuestas de ACSLS sean recibidas por la SSI. Este es el único puerto en el que el ACSLS iniciará conexiones con la SSI de los CSC.

Nota:

Este valor debe coincidir con el valor configurado en el firewall que protege la plataforma CSC, lo cual permite solicitudes entrantes para conexiones en este puerto.

CSI_HOSTPORT: elimina consultas al asignador de puertos en el servidor ACSLS. En su lugar, envía solicitudes a este puerto en el servidor ACSLS.

-

Función: especifica el puerto al que la SSI enviará sus solicitudes de ACSLS en el servidor ACSLS. La CSI de ACSLS debe estar usando este puerto (es decir, con el puerto fijo de seguridad de firewall configurado en este mismo valor) para aceptar solicitudes de ACSLS entrantes de los CSC.

-

Opciones válidas: 1024 a 65535, excepto 50003 y 0 (este valor debe coincidir con el valor configurado en el servidor ACSLS para el puerto utilizado por la CSI para paquetes entrantes).

-

0 indica que el comportamiento anterior de consultas al asignador de puertos en el servidor ACSLS se seguirá utilizando.

-

1024 a 65535 indica el valor usado por la CSI para solicitudes entrantes.

-

NO especifique 50003, porque lo usa acslm.

-

-

Otros detalles: configurar esta variable de entorno elimina las consultas de la SSI al asignador de puertos de los servidores ACSLS. El valor de esta variable especifica el número de puerto en el servidor ACSLS al que la SSI debe enviar sus solicitudes de ACSLS salientes. Esto permite que un servidor ACSLS protegido por firewall deniegue el acceso al asignador de puertos en su firewall. La consulta del asignador de puertos proporcionó anteriormente el número de puerto al que la SSI debe dirigir sus consultas de ACSLS.

Nota:

Este valor debe coincidir con el valor del puerto utilizado por la CSI para aceptar y atender las solicitudes entrantes. La función de seguridad de firewall debe aplicarse a ACSLS para que este puerto se mantenga fijo en un valor especificable. Si hay una discrepancia, no habrá ninguna comunicación entre el CSC y el ACSLS.

Visualización y configuración de variables de entorno en el cliente

En el cliente, los comandos que se utilizan para configurar variables de entorno dependen de su shell y su SO.

-

En UNIX y Linux, se visualiza un entorno variable utilizando el siguiente comando:

echo $<variable-name> -

Con el comando ksh y los shells bash, puede configurar un entorno variable usando el siguiente comando:

<environment_variable> = <value>

export<environment_variable>

Escenarios de soluciones de seguridad de firewall

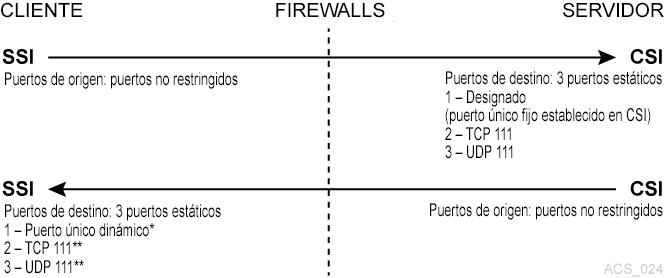

Los siguientes diagramas muestran los escenarios posibles para el funcionamiento, uso de puertos y relación de los componentes de ACSLS cuando se utilizan a través de un firewall. El objetivo es que se entiendan con el texto que se presenta (más arriba). La “SSI” en los siguientes diagramas es el componente de interfaz de red de ACSLS que se ejecuta en las comunicaciones del lado del cliente. La CSI es el componente de interfaz de red de ACSLS que se ejecuta en la plataforma ACSLS.

Nota:

El kit de herramientas 2.3 (o posterior) del desarrollador de CSC y las nuevas variables de entorno son necesarios para admitir estos escenarios.Seguridad de firewall solo en el lado del servidor ACSLS

En este ejemplo, la seguridad de firewall se implementa del lado del servidor ACSLS (CSI) solamente. El kit de herramientas 2.3 (o posterior) de CSC y las nuevas variables de entorno no son necesarios para admitir este escenario.

En este ejemplo, dinámico significa que el puerto se selecciona mediante la SSI en el inicio con el rango 1024-65535. El puerto no lo designa el usuario, ni es generalmente el mismo puerto en todas las ejecuciones nuevas de la SSI (es decir, de una instancia de ejecución de SSI a la siguiente).

La CSI rara vez consulta los puertos 111 del asignador de puertos del lado de la SSI. La CSI solo accede en caso de que el número de puerto proporcionado por la SSI en su paquete de solicitud no funcione (es decir, resulte en un fallo de interfaz de red) para enviar los paquetes de respuesta de vuelta a la SSI. En este caso, como mecanismo de reintento, la CSI le consulta al asignador de puertos de la SSI el puerto que se debe usar, que está registrado con el asignador de puertos en el número de programa de la SSI.

Para asegurar el ACSLS detrás de un firewall, necesita la siguiente configuración:

-

ACSLS: ACSLS debe reiniciarse después de realizar cambios.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE(Sin embargo, este valor debe ser TRUE si tiene algún cliente que use UDP para comunicarse con ACSLS)

-

CSI_USE_PORTMAPPER= ALWAYS (Este valor puede serIF_DUAL_LAN_NOT_ENABLED) -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535, no 50003> por defecto 30031

-

-

Configuración de SSI de cliente: variables de entorno que permiten que el cliente se ejecute detrás de un firewall.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= TRUE (puede ser FALSE) -

SSI_INET_PORT= 0Esta es una variable de entorno nueva con el kit de herramientas 2.3 del desarrollador de CSC de ACSLS y no se requiere para este escenario.

-

CSI_HOSTPORT= 0 o <1024-65535, no 50003> por defecto 30031No es necesario si usa un asignador de puertos en el servidor ACSLS. Si no se define en cero, debe coincidir con

CSI_INET_PORTen el servidor ACSLS. Esta es una variable de entorno nueva con el kit de herramientas 2.3 (o posterior) del desarrollador de CSC de ACSLS y no se requiere para este escenario.

-

Configure su firewall para permitir que el cliente envíe solicitudes al servidor ACSLS utilizando el puerto especificado por CSI_INET_PORT (en el servidor ACSLS) y CSI_HOSTPORT (en el cliente). Autorice al cliente para acceder al asignador de puertos (puerto 111) en el servidor ACSLS y a ACSLS para acceder al asignador de puertos (111) en el cliente.

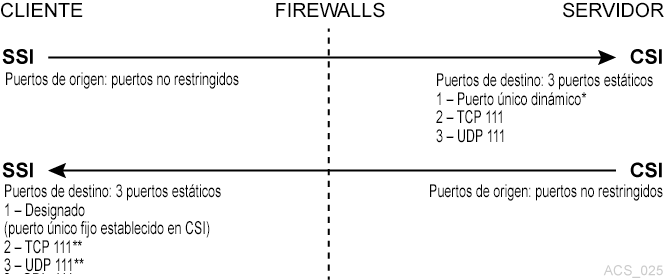

Seguridad de firewall solo en el lado del cliente

En este ejemplo, la seguridad de firewall se implementa del lado del cliente (SSI) solamente. El kit de herramientas 2.3 (o posterior) de CSC y las nuevas variables de entorno son necesarios para admitir este escenario.

En este ejemplo, dinámico significa que la CSI selecciona el puerto al inicio en el rango 1024-65535, y el puerto no lo designa el usuario, ni es generalmente el mismo puerto en todas las ejecuciones nuevas de la CSI (de una instancia de un proceso de ejecución de CSI a la siguiente).

La CSI rara vez consulta los puertos 111 del asignador de puertos del lado de la SSI. La CSI solo accede en caso de que el número de puerto proporcionado por la SSI en su paquete de solicitud no funcione (es decir, resulte en un fallo de interfaz de red) para enviar los paquetes de respuesta de vuelta a la SSI. En este caso, como mecanismo de reintento, la CSI le consulta al asignador de puertos de la SSI el puerto que se debe usar, que está registrado con el asignador de puertos en el número de programa de la SSI.

Para asegurar el sistema del cliente detrás de un firewall, necesita la siguiente configuración:

-

ACSLS: ACSLS debe reiniciarse después de realizar cambios.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSESi tiene algún cliente que use UDP para comunicarse con ACSLS, este valor debe ser TRUE.

-

CSI_USE_PORTMAPPER= ALWAYS (Este valor puede serIF_DUAL_LAN_NOT_ENABLED) -

CSI_FIREWALL_SECURE= FALSE -

CSI_INET_PORT= 0

-

-

Configuración de SSI de cliente: variables de entorno que permiten que el cliente se ejecute detrás de un firewall.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE (puede ser TRUE) -

SSI_INET_PORT= <1024 –65535, excepto 50001 y 50004>Esta es una variable de entorno nueva con el kit de herramientas 2.3 (o posterior) del desarrollador de CSC de ACSLS y no se requiere para este escenario.

-

CSI_HOSTPORT= 0 o <1024-65535, no 50003> por defecto 30031No es necesario si usa un asignador de puertos en el servidor ACSLS. Si no se define en cero, debe coincidir con

CSI_INET_PORTen el servidor ACSLS. Esta es una variable de entorno nueva con el kit de herramientas 2.3 (o posterior) del desarrollador de CSC de ACSLS y no se requiere para este escenario.

-

Debe configurar los firewalls para permitir que:

-

El cliente envíe solicitudes al servidor ACSLS utilizando el puerto especificado por

CSI_INET_PORT(en el servidor ACSLS) yCSI_HOSTPORT(en el cliente). -

El cliente acceda al asignador de puertos (puerto 111) en el servidor ACSLS.

-

El servidor ACSLS envíe respuestas al cliente utilizando el puerto especificado por

SSI_INET_PORTen el cliente. -

El servidor ACSLS envíe consultas al asignador de puertos en el cliente utilizando el puerto 111.

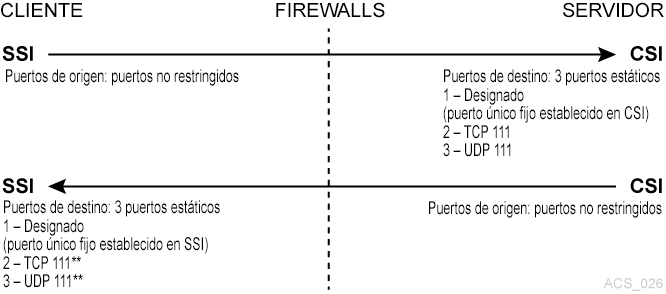

Seguridad de firewall en el lado del servidor ACSLS y del cliente con asignador de puertos

En este ejemplo, tanto el cliente (SSI) como el servidor ACSLS (CSI) están implementando API de seguridad de firewall. El cliente y el servidor siguen dependiendo del asignador de puertos para la identificación de puertos. El kit de herramientas 2.3 (o posterior) de CSC y las nuevas variables de entorno son necesarios para admitir este escenario.

Figura M-3 Seguridad de firewall en el lado del servidor ACSLS y del cliente con asignador de puertos

La CSI rara vez consulta los puertos 111 del asignador de puertos del lado SSI. La CSI solo accede en caso de que el número de puerto proporcionado por la SSI en su paquete de solicitud no funcione (es decir, resulte en un fallo de interfaz de red) para enviar los paquetes de respuesta de vuelta a la SSI. En este caso, como mecanismo de reintento, la CSI le consulta al asignador de puertos de la SSI el puerto que se debe usar, que está registrado con el asignador de puertos en el número de programa de la SSI.

Para los firewalls que protegen tanto el servidor ACSLS como el cliente, necesita la siguiente configuración:

-

ACSLS: ACSLS debe reiniciarse después de realizar cambios.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSESin embargo, este valor debe ser TRUE si tiene algún cliente que use UDP para comunicarse con ACSLS.

-

CSI_USE_PORTMAPPER= ALWAYS (Este valor puede serIF_DUAL_LAN_NOT_ENABLED) -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535, no 50003> por defecto 30031

-

-

Configuración de SSI de cliente: variables de entorno que permiten que el cliente se ejecute detrás de un firewall.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

SSI_INET_PORT= <1024 –65535, excepto 50001 y 50004> -

CSI_HOSTPORT= <1024-65535, no 50003> por defecto 30031Debe coincidir con

CSI_INET_PORTen el servidor ACSLS.

-

Debe configurar los firewalls para permitir que:

-

El cliente envíe solicitudes al servidor ACSLS utilizando el puerto especificado por

CSI_INET_PORT(en el servidor ACSLS) yCSI_HOSTPORT(en el cliente). -

El cliente acceda al asignador de puertos (puerto 111) en el servidor ACSLS.

-

El servidor ACSLS envíe respuestas al cliente utilizando el puerto especificado por

SSI_INET_PORTen el cliente. -

El servidor ACSLS envíe consultas al asignador de puertos en el cliente utilizando el puerto 111.

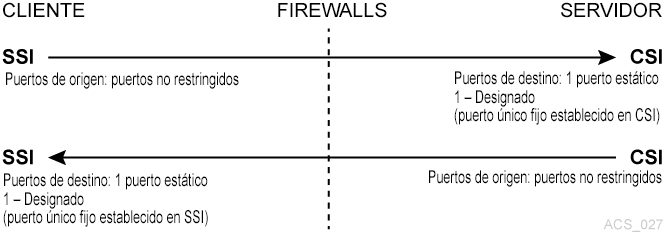

Seguridad de firewall en el lado del servidor ACSLS y del cliente sin asignador de puertos

En este ejemplo, tanto el cliente (SSI) como el servidor ACSLS (CSI) han implementado funciones de seguridad de firewall. El cliente y el servidor han activado la función “No Portmapper” (Sin asignador de puertos). El kit de herramientas 2.3 (o posterior) de CSC y las nuevas variables de entorno son necesarios para admitir este escenario.

Figura M-4 Seguridad de firewall en el lado del servidor ACSLS y del cliente sin asignador de puertos

Para la configuración más segura, se necesita la siguiente configuración:

-

ACSLS: ACSLS debe reiniciarse después de realizar cambios.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

CSI_USE_PORTMAPPER= NEVER -

CSI_FIREWALL_SECURE= TRUE -

CSI_INET_PORT= <1024-65535, no 50003> por defecto 30031

-

-

Configuración de SSI de cliente: variables de entorno que permiten que el cliente se ejecute detrás de un firewall.

-

CSI_TCP_RPCSERVICE= TRUE -

CSI_UDP_RPCSERVICE= FALSE -

SSI_INET_PORT= <1024 –65535, excepto 50001 y 50004> -

CSI_HOSTPORT= <1024-65535, no 50003> por defecto 30031Debe coincidir con

CSI_INET_PORTen el servidor ACSLS.

-

Debe configurar los firewalls para permitir que:

-

El cliente envíe solicitudes al servidor ACSLS utilizando el puerto especificado por

CSI_INET_PORT(en el servidor ACSLS) yCSI_HOSTPORT(en el cliente). -

El servidor ACSLS envíe respuestas al cliente utilizando el puerto especificado por

SSI_INET_PORTen el cliente.

Activación de la seguridad de firewall en servidores ACSLS

Para activar la opción de seguridad de firewall, debe configurar varias variables utilizando la utilidad acsss_config.

-

Inicie sesión como

acsss. -

Detenga el servidor ACSLS.

Nota:

Debe desactivar el servidor ACSLS de las nuevas variables de seguridad de firewall para que surtan efecto.acsss disable -

Para ejecutar la secuencia de comandos de configuración, introduzca el siguiente comando:

acsss_configAparece la pantalla de configuración de la función ACSLS.

-

Seleccione la opción 1:

Set CSI tuning variables(Configurar variables de ajuste de CSI).Acepte los valores por defecto de todas las variables, excepto lo siguiente:

-

Configure el valor en

TRUEen la siguiente petición de datos:Changes to alter use of the TCP protocol will not take effect until the product is restarted. CSI support for RPC using the TCP protocol is enabled [TRUE].(Los cambios para alterar el uso del protocolo TCP no tendrán efecto hasta que se reinicie el producto. Está activada la compatibilidad de la CSI para RPC mediante el protocolo TCP [VERDADERO]).Variable:

CSI_TCP_RPCSERVICEActivar el TCP garantiza que el protocolo TCP está disponible para que los clientes de ACSLS lo usen para comunicaciones de red. La función de seguridad de firewall de ACSLS admite solo TCP, así que los clientes deben realizar las comunicaciones de red con este protocolo.

-

Configure el valor en

FALSEen la siguiente petición de datos:Changes to alter the use of the UDP protocol will not take effect until the product is restarted. CSI support for RPC using the UDP protocol is enabled [TRUE].(Los cambios para alterar el uso del protocolo UDP no tendrán efecto hasta que se reinicie el producto. Está activada la compatibilidad de la CSI para RPC mediante el protocolo UDP [VERDADERO]).Variable:

CSI_UDP_RPCSERVICEPrecaución:

Asegúrese de que ningún cliente de ACSLS dependa de este protocolo UDP. La seguridad de firewall de ACSLS se ejecuta solo en TCP.Desactivar UDP garantiza que ningún cliente acceda al servidor usando este protocolo. Esto le permite denegar todo acceso general de UDP a la plataforma ACSLS en el firewall, lo cual permite solo aquellos accesos que se requieren específicamente en su entorno.

Permita acceso a los clientes al puerto 111 UDP y TCP para acceso del asignador de puertos, a menos que esos clientes implementen la función de seguridad de firewall, y desactive específicamente las consultas al asignador de puertos de ACSLS.

-

Configure el valor en

NEVERen la siguiente petición de datos:Changes to alter use of the port mapper will not take effect until the product is restarted. Enable port mapper: (ALWAYS / NEVER /IF_DUAL_LAN_NOT_ENABLED) [IF_DUAL_LAN_NOT_ENABLED].(Los cambios para alterar el uso del asignador de puertos no tendrán efecto hasta que se reinicie el producto. Activar el asignador de puertos: (SIEMPRE / NUNCA /SI LAN DOBLE NO ESTÁ ACTIVADA) [SI LAN DOBLE NO ESTÁ ACTIVADA].)Variable:

CSI_USE_PORTMAPPERNEVER les permite a los clientes de ACSLS denegar el acceso externo al asignador de puertos en esas plataformas de cliente.

Importante: Esto no lo autoriza a desactivar el acceso externo al asignador de puertos en la plataforma ACSLS; para poder hacerlo, los clientes de ACSLS tienen que haber adoptado cambios de seguridad de firewall en los componentes de software de cliente, y esta función se debe activar en el componente de software del cliente.

Esta función garantiza que el servidor ACSLS no realizará consultas del asignador de puertos en la plataforma del cliente. Esto le permite a cualquier firewall que esté protegiendo al cliente denegar el acceso al asignador de puertos.

-

Configure el valor en

TRUEen la siguiente petición de datos:Enable CSI to be used behind a firewall (user-defined inbound port) (TRUE/FALSE) [FALSE]:(Activar CSI para uso detrás de un firewall (puerto de entrada definido por el usuario) (VERDADERO/FALSO) [FALSO]:)Variable:

CSI_FIREWALL_SECURETRUEle permite especificar el puerto único que ACSLS usará para aceptar comunicaciones de cliente entrantes (conexiones TCP). Esta variable simplemente activa esta función. El puerto será especificado en la siguiente variable. -

Configure el valor con un puerto fijo disponible en el servidor ACSLS, en la siguiente petición de datos:

Port number used by the CSI to receive incoming ACSLS requests.Variable:

CSI_INET_PORTEste es el puerto que usará el componente CSI de ACSLS para aceptar conexiones de red entrantes. Especifique un puerto en el rango de 1024 a 65535, excepto el puerto 50003.

IMPORTANTE: Configure su firewall para autorizar conexiones entrantes en este puerto. Esto garantiza que solo ese puerto esté expuesto para que lo usen los clientes externos que desean iniciar comunicaciones con el ACSLS. Puede desactivar las conexiones en el resto de los puertos entrantes excepto en este, y el puerto 111 UDP/TCP (a menos que los clientes hayan implementado la función para eliminar sus consultas al asignador de puertos de ACSLS; en este caso, el puerto 111 también se puede desactivar en el firewall). El valor por defecto recomendado para este puerto es 30031. Es poco probable (pero no es imposible) que este puerto sea usado por otros procesos en la mayoría de los sistemas. Consulte Resolución de problemas para ver los pasos a seguir si se produce un conflicto de puertos.

-

-

Seleccione

Epara salir deacsss_config.Se han guardado los cambios.

-

Reinicie ACSLS introduciendo el siguiente comando:

acsss enable

Desactivación de la seguridad de firewall en servidores ACSLS

Algunas variables utilizadas anteriormente para activar la función de seguridad de firewall también están relacionadas con la desactivación de esta función. Para desactivar el comportamiento de seguridad de firewall, solo debe seguir los pasos siguientes, pero un sitio específico puede querer realizar modificaciones a otras variables también.

-

Inicie sesión como

acsss. -

Detenga el servidor ACSLS.

Nota:

Desactive el servidor ACSLS de las nuevas variables de seguridad de firewall para que surtan efecto.acsss disable -

Para ejecutar la secuencia de comandos de configuración, introduzca el siguiente comando:

acsss_config -

Seleccione la opción 1:

Set CSI tuning variables(Configurar variables de ajuste de CSI).Cambie los siguientes valores establecidos cuando configuró la función de seguridad de firewall. Cambie las siguientes variables:

-

Configure el valor en

ALWAYSen la siguiente petición de datos:Changes to alter use of the port mapper will not take effect until the product is restarted. Enable port mapper: (ALWAYS / NEVER /IF_DUAL_LAN_NOT_ENABLED) [IF_DUAL_LAN_NOT_ENABLED].(Los cambios para alterar el uso del asignador de puertos no tendrán efecto hasta que se reinicie el producto. Activar el asignador de puertos: (SIEMPRE / NUNCA /SI LAN DOBLE NO ESTÁ ACTIVADA) [SI LAN DOBLE NO ESTÁ ACTIVADA].)Variable:

CSI_USE_PORTMAPPER -

Configure el valor en

FALSEen la siguiente petición de datos:Enable CSI to be used behind a firewall (user-defined inbound port) (TRUE/FALSE) [FALSE]:(Activar CSI para uso detrás de un firewall (puerto de entrada definido por el usuario) (VERDADERO/FALSO) [FALSO]:)Variable:

CSI_FIREWALL_SECURE

-

-

Seleccione

Epara salir deacsss_config.Se han guardado los cambios.

-

Reinicie ACSLS introduciendo el siguiente comando:

acsss enable

Configuración de seguridad de firewall

Para realizar lo siguiente, es necesario conocer cómo configurar el firewall de red detrás del cual reside ACSLS. TODOS los firewalls son software de “terceros” y tendrán variaciones a la hora de configurarlos correctamente para proteger su entorno de red. A continuación no se detalla una recomendación de políticas de seguridad de firewall, sino, un juego de instrucciones útiles de lo que debe o puede hacer un firewall en el producto ACSLS. Consulte a su administrador del sistema para obtener otros detalles de seguridad.

La siguiente es una lista de detalles para configurar su firewall para la plataforma ACSLS:

-

Implemente una regla general para desactivar las conexiones entrantes y salientes de UDP.

-

Implemente una regla general para desactivar las conexiones entrantes y salientes de TCP (las conexiones de TCP deben permanecer abiertas).

-

Implemente una regla específica para autorizar conexiones entrantes de TCP en el puerto que especificó para el uso de ACSLS. IMPORTANTE: Este puerto debe coincidir con el configurado en

acsss_configo no recibirá ninguna comunicación de cliente en el servidor ACSLS.

Si todos sus clientes han implementado la función de seguridad de firewall y no realizan consultas al asignador de puertos de la plataforma de ACSLS, ha finalizado la configuración. Si los clientes siguen utilizando ese asignador de puertos en la plataforma ACSLS, debe agregar lo siguiente:

-

Implemente una regla específica para autorizar conexiones entrantes y salientes en el asignador de puertos conocido de puerto 111 de TCP y UDP.

Ejemplo:

A continuación se muestra un ejemplo de las reglas que se implementaron para un firewall basado en iptables para implementar todas las reglas anteriores.

Nota:

Esto se suma a las demás reglas configuradas para el firewall específico.echo " - FWD: Allow all connections OUT and only existing/related IN" $IPTABLES -A FORWARD -i $EXTIF -o $INTIF -m state --state \ ESTABLISHED,RELATED -j ACCEPT # These rules allow client access to the portmapper $IPTABLES -A FORWARD -p tcp -i $EXTIF --dport 111 -j ACCEPT $IPTABLES -A FORWARD -p udp -i $EXTIF --dport 111 -j ACCEPT # These rules allow client access to the ACSLS CSI for network communication # Note: This assumes that the CSI firewall-secure port was specified as 30031 $IPTABLES -A FORWARD -p tcp -i $EXTIF --dport 30031 -j ACCEPT # Catch all rule, all other forwarding is denied and logged. $IPTABLES -A FORWARD -j drop-and-log-it

Resolución de problemas de comunicaciones de seguridad de firewall

La resolución de problemas de una interfaz de comunicaciones de red que incluye la plataforma y los clientes de ACSLS, y que ahora incluye los firewalls que intervienen, puede involucrar varios pasos. Al introducir los firewalls en la ruta entre ACSLS y sus clientes, hay más causas potenciales de fallos relacionados con la comunicación de red. Además, hay más componentes que se deben configurar para que coincidan con la configuración de otros componentes, y si esta configuración no coincide, las comunicaciones de red se verán afectadas. A continuación hay una lista de lo que se debe controlar y probar si se realizó toda la configuración en ACSLS, sus clientas y los firewalls, y las comunicaciones de red no funcionan.

-

Comprobar la plataforma de ACSLS:

-

¿El ACSLS está activo y en ejecución? Si no, compruebe el

acsss_event.logpara encontrar los motivos posibles o para obtener indicios de una posible causa. -

¿El ACSLS está activando correctamente la CSI? Si no, debería haber mensajes informativos en el

acsss_event.logque apunten a la causa. Algunas causas probables pueden ser valores malos para algunosconfiguration parameters(parámetros de configuración) o unport conflict(conflicto de puertos). -

¿Se informa algún

port conflict(conflicto de puertos) enacsss_event.logque causa fallos de la CSI? Si es así, debe usar “netstat” o una utilidad de sistema similar para saber qué puertos están en uso en el sistema y configurar el ACSLS para usar un puerto disponible. Recuerde reconfigurar el firewall para que coincida. -

¿La CSI se está registrando para el puerto que espera? Use el comando “

rpcinfo -p” para ver la tabla de asignación de puertos La CSI está registrada con el número de programa 300031. Controle para asegurarse de que el puerto registrado con el número de programa sea el que espera (el puerto por defecto es 30031, con un cero menos que el número de programa).

-

-

Si el ACSLS y la CSI están activos y en ejecución, y correctamente registrados, el siguiente paso sería comprobar el acceso a la plataforma del ACSLS a través del firewall:

-

¿Puede accederse al ACSLS mediante una RPC básica? Use el comando “

rpcinfo -t <hostname> <program-number> <version-number>” para enviar solicitudes de RPC simples a la CSI. (Use “man rpcinfo” en su sistema para obtener más información sobre el comandorpcinfoy su uso). Realice esto desde un equipo que esté del lado de adentro del firewall con ACSLS (por ejemplo, desde la misma plataforma ACSLS) y desde afuera del firewall. Si funciona del lado de adentro pero no desde el lado de afuera, el firewall está interceptando sus solicitudes de ACSLS. Vuelva a comprobar la configuración del firewall y el puerto ACSLS. Compruebe que pueda accederse al asignador de puertos mediante el firewall (esta prueba no se puede usar desde afuera del firewall si el acceso al asignador de puertos estádisallowed[desactivado]). -

¿Los puertos configurados para ACSLS y para el firewall coinciden? Vuelva a comprobar estos parámetros. Esta es una causa probable de fallo en las comunicaciones de red. Aparte de los valores configurados, ejecute el comando “

rpcinfo -p” mencionado anteriormente, para asegurarse de que la CSI se esté registrando con el número de puerto esperado. Si no lo está, busque en elacsss_event.logpara obtener información sobre la causa. -

¿El ACSLS recibe solicitudes pero no puede enviar respuestas de vuelta? Si controla el

acsss_event.logy encuentra que la CSI informa varios paquetes de red descartados o fallos al comunicarse con clientes de red, las solicitudes de cliente están entrando pero las respuestas no están saliendo. Nuevamente, esta es una indicación de que están siendo bloqueados por un firewall.

-

-

Si aún no se resuelven los problemas:

Lo anterior soluciona varios niveles de problemas. Si no encuentra una solución específica, es hora de realizar una comprobación de nivel más bajo para encontrar dónde se corta la comunicación. La mejor forma es mediante el uso de una utilidad analizadora de paquetes de red, como “snoop” en Solaris. Use “man snoop” en su sistema basado en Solaris para obtener más información sobre el comando

snoopy su uso.Hay utilidades similares de rastreo de paquetes disponibles en otros sistemas conectados en red.

-

Para usarlas, debe realizar el análisis de paquetes desde ubicaciones que le muestren a dónde van los paquetes y dónde se pierden. Esto puede ser tanto desde adentro como desde afuera del firewall.

-

Además, observar los datos de paquete es informativo. Si cualquiera de los lados permite el uso del asignador de puertos, es probable que vea algunos paquetes de PORTMAP.

-

También, debería ver paquetes RPC pasando entre ACSLS y sus clientes.

-

Finalmente, observar la conexión de nivel de transporte de TCP le informará qué puertos específicos se usan en cada lado para la conexión. Esta información es generalmente crítica para descubrir dónde se están deteniendo las comunicaciones.

-

En este manual no se brindan más detalles sobre estas operaciones, pero su administrador del sistema le puede proporcionar más ayuda en esta área.

Preguntas frecuentes

-

¿Por qué necesito la solución de seguridad de firewall para el ACSLS?

La solución de seguridad de firewall le permite ejecutar de forma efectiva el ACSLS detrás de un firewall y le permite restringir los puertos en ese firewall para mejorar significativamente la seguridad.

-

¿Qué versiones del ACSLS admitirán la función de seguridad de firewall?

Solo ACSLS 7.0.0 y las versiones posteriores admiten esta función.

-

¿Cuál es el número máximo de puertos que deberé dejar abierto si uso esta función de seguridad de firewall?

El número máximo de puertos en el que puede tener que permitir conexiones de red de entrada es de tres: uno para la interfaz de red de ACSLS y dos para el asignador de puertos (UDP y TCP 111). Los puertos de salida no tienen restricción, de acuerdo con las prácticas de seguridad aceptadas en el sector.

-

¿Cuál es el número mínimo de puertos que puedo dejar abiertos?

El número mínimo es uno. Esto es posible si sus clientes (software de ISV) también han implementado las funciones de seguridad de firewall en sus clientes y no realizan consultas al asignador de puertos que reside en la plataforma de ACSLS. En este caso, el único puerto que debe estar abierto para conexiones entrantes es el puerto TCP especificado por el usuario que la interfaz de red del ACSLS utiliza.

-

¿Por qué la función no usa un rango de puertos?

Usar un rango de puertos no tiene ninguna ventaja de arquitectura y tiene algunas desventajas de seguridad. El ACSLS sin seguridad de firewall usa un rango de puertos que consiste en el rango completo de puertos dinámicos disponible en cualquier plataforma determinada. Esto se percibe correctamente como un peligro potencial para la seguridad de un sitio. El objetivo es restringirlo lo más posible, sin afectar negativamente el rendimiento de ACSLS, para eliminar ese peligro. Como la interfaz de red de ACSLS usa solo un puerto de entrada en todo momento, no hay motivo para extender el rango más allá de un puerto, siempre que ese puerto esté dedicado al uso de ACSLS para la plataforma de ACSLS.

-

¿Qué sucede si el puerto que elijo entra en conflicto con otro uso de ese puerto en mi sistema?

Este es uno de los motivos por los que el puerto lo puede especificar el usuario. Los puertos específicos disponibles varían de un sitio de cliente a otro. El usuario no está autorizado a usar uno de los puertos conocidos reservados de 0 a 1023. El puerto por defecto 30031 está en el rango de puertos registrados, lo cual hace que sea menos probable (aunque no imposible) que otra aplicación que use puertos dinámicos lo use. Aunque esté en el rango de puertos registrados, no hay ninguna aplicación registrada para usarlo para la cual represente una selección por defecto razonable.

-

¿Esta función me permite proteger mi servidor ACSLS con un firewall?

Sí, con esta función, su servidor ACSLS se puede poner en el lado confiable de un firewall, con clientes que acceden a él desde el otro lado (no confiable) o desde el mismo lado.

-

¿Esta función me permite proteger a mis clientes ACSLS (componentes de ISV) con un firewall?

Potencialmente, sí, pero no por sí solo. Para aplicar este escenario, los componentes de software de los clientes (clientes del ACSLS) deben adoptar la función de seguridad de firewall, que está disponible usando el kit de herramientas para desarrollador del componente de sistema de cliente de ACSLS de StorageTek. Póngase en contacto con su proveedor de software de cliente para obtener una actualización de su estado.

-

Si quiero proteger a mis clientes con un firewall, ¿qué debo hacer?

Debe ponerse en contacto con su proveedor de software de cliente. Le podrán decir si han adoptado algún cambio de seguridad de firewall en su CSC (componente de software de cliente).

-

¿Qué sucede con el asignador de puertos? ¿Puedo desactivar completamente el acceso al asignador de puertos?

Si sus clientes han adoptado los cambios de seguridad de firewall, pueden autorizarlo a apagar las consultas del cliente al asignador de puertos de la plataforma de ACSLS. En este caso, puede denegarle el acceso al asignador de puertos en el firewall que protege la plataforma ACSLS. En el resto de los casos, los clientes dependerán del asignador de puertos del lado del servidor ACSLS para que los ayude a conectarse con la interfaz de red de ACSLS, y debe estar disponible para usarla.

-

¿Por qué el cliente debe implementar algunos cambios para que mi firewall de servidor ACSLS cierre el acceso al asignador de puertos de la plataforma ACSLS?

Porque el cliente es el que está realizando estas consultas de la plataforma ACSLS. Si el cliente sigue haciendo estas consultas, la plataforma ACSLS debe seguir proporcionando servicios de asignador de puertos para que esas consultas tengan éxito.

-

Creo que el asignador de puertos está dañado. ¿Por qué no se eliminó completamente?

El asignador de puertos proporciona un servicio importante a los clientes heredados. Eliminarlo completamente invalidaría la interfaz de la que dependen esos clientes. En resumen, ningún cliente heredado funcionará sin volver a codificar, probar y certificar con la nueva interfaz sin asignador de puertos. En esta solución de seguridad de firewall, hemos proporcionado la capacidad de eliminar las consultas al asignador de puertos tanto del ACSLS al cliente como del cliente al ACSLS, pero no podemos forzar al software de cliente para que cumpla con esto. Por lo tanto, el asignador de puertos debe permanecer disponible al menos como servicio opcional hasta que los clientes del sitio hayan adoptado las funciones de seguridad de firewall y ya no usen el servicio de asignador de puertos.

-

Algunos de mis clientes han adoptado las funciones de seguridad de firewall y otros, no. ¿Cómo puedo aprovechar esto?

Los clientes que han adoptado estas funciones pueden protegerse detrás de sus propios firewalls respectivos. Además, el acceso a los puertos conocidos del asignador de puertos puede restringirse en el firewall, y luego configurarse para permitirle el acceso al asignador de puertos solo a los clientes que lo requieran. Los detalles y la capacidad varían según el firewall específico que use el sitio.

-

Creo que la RPC está dañada. ¿Por qué no se eliminó completamente?

La interfaz de red de ACSLS ha estado basada en RPC desde la primera versión de ACSLS. La eficacia, la estabilidad y la confiabilidad de este mecanismo están comprobadas, y ofrece varias ventajas en la capa de comunicaciones de red. Sin embargo, también puede ser más difícil asegurar una plataforma que use RPC debido a su asignación dinámica común de puertos y su uso del asignador de puertos. Esta solución de seguridad de firewall se ocupa de estas áreas, lo cual permite que el cliente configure efectivamente un firewall de forma restringida, y genera los beneficios de seguridad para los que se usa el firewall.

Además, la extracción completa de la RPC desde la interfaz de red de ACSLS invalidará todos los clientes (heredados) ACSLS actuales, lo cual hace imposible que se comuniquen con ACSLS sin volver a codificar, probar y certificar su CSC (componentes de software de cliente).

-

¿Cómo afectará la función de seguridad de firewall el rendimiento de las comunicaciones de red y el tiempo entre los clientes de ACSLS y el servidor ACSLS?

El rendimiento no se ve afectado debido a las funciones de seguridad de firewall nuevas. El uso de un firewall puede afectar el rendimiento, pero este se basará en las características operativas de cada implementación de firewall específica de los clientes. Con un firewall con un impacto insignificante en el rendimiento, el ACSLS y sus clientes seguirán teniendo el rendimiento que tenían antes de instalar la función de seguridad de firewall. Además, se pueden configurar las tolerancias de la interfaz de red de ACSLS para que las demoras impuestas por el firewall se puedan manejar de forma controlada.

-

¿Cómo afecta la función de seguridad de firewall al resto de mis operaciones de ACSLS?

La instalación de la solución de seguridad de firewall no afecta otras partes de las operaciones de ACSLS.

-

¿Cómo afecta la función de seguridad de firewall a la funcionalidad de ACSLS que usan mis clientes (mediante ACSAPI)?

El juego completo de funcionalidad que se proporciona con ACSAPI (y que nuestros clientes de ACSLS usan hoy para comunicarse con ACSLS) funcionará de la misma forma con la función de seguridad de firewall que sin la función instalada. En particular, esta función de seguridad de firewall admite el control de acceso y, además, todas las funciones nuevas que se han agregado al producto ACSLS. Esta función seguirá admitiendo la funcionalidad completa de ACSAPI.

-

¿La función de seguridad de firewall funciona con la solución ACSLS HA (alta disponibilidad)?

La función de seguridad de firewall no afecta negativamente el funcionamiento de HA. Sin embargo, la solución de HA no está diseñada para ejecutarse a través del firewall (es decir, con cada servidor de HA en lados opuestos del firewall). La solución de HA requiere acceso remoto al asignador de puertos para que el firewall pueda denegar el acceso si se realizara un intento de ejecutar los servidores en lados opuestos del firewall. Hay otros detalles de las ejecuciones a través del firewall que podrían afectar negativamente una configuración de HA; se recomienda enfáticamente que esto no se realice.

Si los servidores de HA se configuran en el mismo lado asegurado del firewall, ese juego de servidores de HA se podría configurar con la función de seguridad de firewall y los clientes del lado opuesto del firewall podrían interactuar por medio del firewall con esos servidores con el mismo rendimiento y comportamiento que en una solución de HA sin seguridad de firewall.

-

¿Esta función de seguridad de firewall funciona con los productos de software de StorageTek?

La interoperabilidad con otros productos de StorageTek y productos de socios (es decir, componentes de software de cliente que se comunican con ACSLS) se ha preservado completamente. Esos productos pueden seguir funcionando sin modificaciones, comunicándose con el servidor ACSLS, con el servidor ACSLS que se ejecute detrás de un firewall seguro, o en el mismo entorno con esos productos (como lo hace actualmente).

-

¿Hay otros productos de software de StorageTek que tengan las mismas funciones de seguridad de firewall?

Otros productos de StorageTek no obtienen el beneficio de seguridad de firewall simplemente por usarse en el mismo entorno con el ACSLS con seguridad de firewall. Todos los productos pueden funcionar con ACSLS con seguridad de firewall (consulte la pregunta anterior), pero la colocación de esos productos detrás de su propio firewall es un tema que el propio producto específico debe solucionar. Algunos productos de StorageTek ya tienen políticas integradas que permiten algunas restricciones a un firewall que se usa para proteger las plataformas en las que se ejecutan. Además, cualquier producto que actúe como cliente de ACSLS tiene la opción de adoptar los cambios de seguridad de firewall que se le hicieron al ACSLS, y que se proporcionan como parte del kit de herramientas 2.3 (o posterior) del desarrollador de CSC de ACSLS.