アクセス・グループを使用した契約へのアクセスの制御

アクセス・グループを使用して契約レコードへのアクセスを制御できるようになりました。 アクセス・グループは、ユーザーにデータ権限を付与する代替の方法です。 アクセス・グループを作成してユーザーを割り当てると、すべてのグループ・メンバーは、グループに対して定義されたオブジェクト共有ルールに基づいて契約データへのアクセス権を受け取ります。 これらのルールによって、ユーザーが表示できる契約および提供されるアクセスのタイプ(読取りやフル・アクセスなど)が決まります。 アクセス・グループの使用は、Redwood契約UIを介して契約にアクセスするために必須であり、契約クラシックUIでも使用できます。 推奨されるアプローチは、アクセス・グループに完全に移行して、よりシンプルで合理的な管理を行うことです。 アクセス・グループとデータ・セキュリティ・ポリシーは、必要に応じて一緒に使用できます。

アクセス・グループは、既存のデータ・セキュリティ・ポリシーを補足できます。 アクセス・グループとデータ・セキュリティ・ポリシーの両方が構成されている場合、ユーザーは両方のメカニズムによって付与された統合表示を受け取ります。 アクセス・グループによって提供されるアクセスのみを有効にする場合は、既存のデータ・セキュリティ・ポリシー(契約所有権に基づくポリシー、ビジネス・ユニット・ベースのセキュリティまたはチーム・メンバーシップに基づくポリシーなど)を介して付与された可視性を削除する必要があります。 アクセス・グループは機能セキュリティと連動します。アクセス・グループはユーザーがアクセスできる契約レコードを決定します。一方、ジョブ・ロールは、ユーザーがこれらのレコードに対して実行できる処理を引き続き制御します。

また、アクセス・グループには、カスタム・データ・セキュリティ・ポリシーよりもいくつかの利点があります。 これにより、パフォーマンスが向上し、より柔軟な属性ベースのアクセスがサポートされ、管理が大幅に容易になります。 これらの利点により、アクセス・グループは、特にRedwood契約UIを採用する場合に、契約データへのアクセスを制御するための推奨メカニズムです。

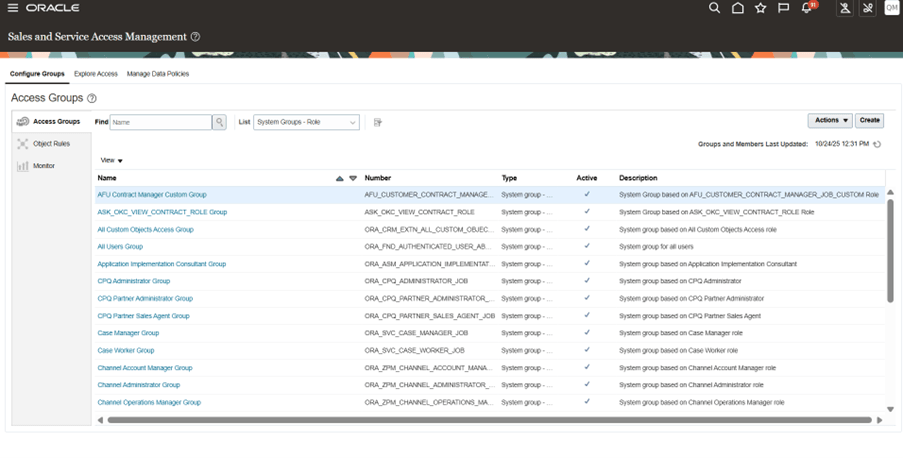

契約のシステム・アクセス・グループ

事前定義済の契約関連ロールに対して、次のシステム・アクセス・グループが作成されます。 ユーザーは、ジョブ・ロール割当に基づいて、これらのグループに対して自動的に追加または削除されます。

- 顧客契約管理者グループ

- 顧客契約マネージャ・グループ

- 顧客契約チーム・メンバー・グループ

- エンタープライズ契約管理者グループ

- エンタープライズ契約マネージャ・グループ

- エンタープライズ契約チーム・メンバー・グループ

- サプライヤ契約管理者グループ

- サプライヤ契約マネージャ・グループ

- サプライヤ契約チーム・メンバー・グループ

これらのグループは、「アクセス・グループ」の下に表示され、「タイプ」= 「システム・グループ」は変更できません。

システム・グループ

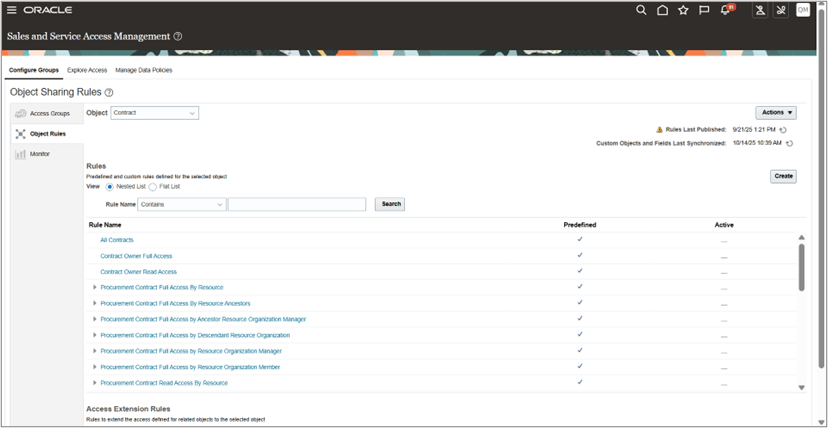

契約の事前定義済オブジェクト共有ルール

契約オブジェクトには、次の事前定義済ルールを使用できます。 これらのルールは、適切なシステム・アクセス・グループに自動的に関連付けられ、変更できません。

一般アクセス・ルール

- すべての契約

契約所有者ベースのルール

- 契約所有者読取りアクセス

- 契約所有者フル・アクセス

販売契約ルール

ビジネス・ユニットベース

- ビジネス・ユニット別販売契約

リソース・ベース

- リソース別営業契約読取りアクセス

- リソース別営業契約フル・アクセス

リソース祖先ベース

- リソース上位別営業契約読取アクセス

- リソース上位別営業契約フル・アクセス

リソース組織マネージャ/メンバー/祖先/子孫ベース

- リソース組織マネージャによる営業契約検針アクセス

- 祖先リソース組織マネージャによる営業契約検針アクセス

- リソース組織メンバー別営業契約読取りアクセス

- 子孫リソース組織別営業契約検針アクセス

- リソース組織マネージャによる営業契約フル・アクセス

- 祖先リソース組織マネージャによる営業契約フル・アクセス

- リソース組織メンバー別営業契約フル・アクセス

- 子孫リソース組織別営業契約フル・アクセス

調達契約ルール

ビジネス・ユニットベース

- ビジネス・ユニット別調達契約

リソース・ベース

- リソース別調達契約検針アクセス

- リソース別調達契約フル・アクセス

リソース祖先ベース

- リソース上位別調達契約読取アクセス

- リソース祖先による調達契約フル・アクセス

リソース組織マネージャ/メンバー/祖先/子孫ベース

- リソース組織マネージャによる調達契約検針アクセス

- 祖先リソース組織マネージャによる調達契約検針アクセス

- リソース組織メンバー別調達契約検針アクセス

- 子孫リソース組織別調達契約検針アクセス

- リソース組織マネージャによる調達契約フル・アクセス

- 祖先リソース組織マネージャによる調達契約フル・アクセス

- リソース組織メンバー別調達契約フル・アクセス

- 子孫リソース組織別調達契約フル・アクセス

契約の事前定義済オブジェクト共有ルール

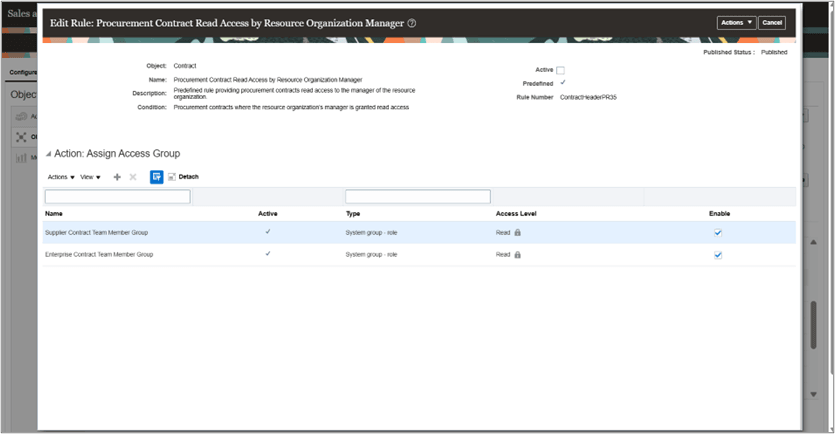

事前定義済オブジェクト共有ルールの編集

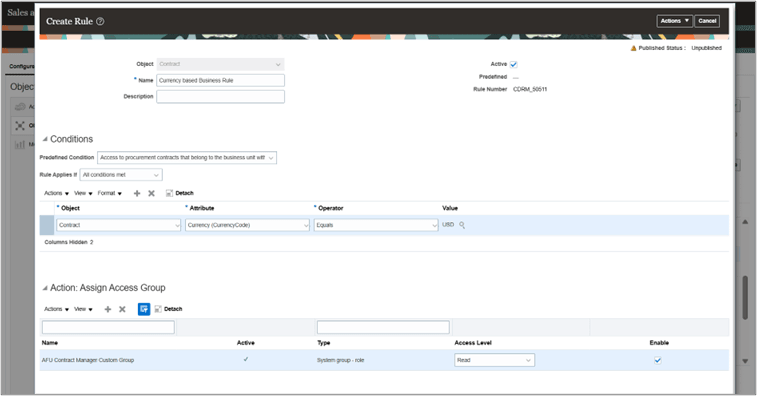

カスタム契約アクセス・ルールの定義

幅広い契約属性を使用して、カスタム契約アクセス・ルールを構成できます。 これらの属性を使用すると、ビジネス基準に基づいて、アクセス・グループが表示または処理できる契約レコードを詳細に制御できます。

ルール定義に使用できる共通属性は次のとおりです。

- ビジネス・ユニット

- 契約ステータス

- 目的

- 契約タイプ

- 契約区分

- 法的エンティティ

- バージョン・タイプ

- テンプレート・フラグ

- 契約番号

- 契約ID

- 作成日

- 金額

- 保留事由

- すべての拡張可能属性

- すべての付加フレックスフィールド

カスタム・ルールを定義すると、適切なアクセス・レベル(「読取り」または「完全」)で1つ以上のアクセス・グループを割り当てることができます。

カスタム契約アクセス・ルールの作成時に、事前定義済のシステム・ルールを事前定義済の条件として参照することもできます。

カスタム・ルール作成

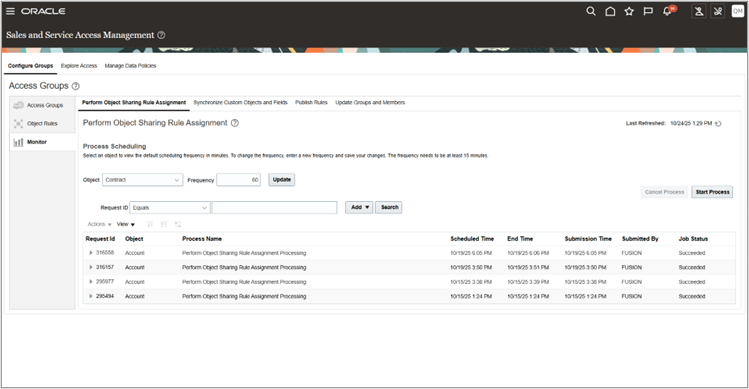

契約のアクセス・グループまたはオブジェクト共有ルールを変更した後、「モニター」セクションの下の4つのタブすべてから必要なESSジョブを実行して、変更が適用されるようにする必要があります。 これには、次のプロセスが含まれます。

- グループおよびメンバーの更新

- ユーザーまたはロールの割当てが変更されたときに実行します。

- 公開ルール

- オブジェクト共有ルールまたはルール割当が変更されたときに実行します。

- カスタム・オブジェクトおよびフィールドの同期

- カスタム・オブジェクト、属性が更新されたときに実行します。

- オブジェクト共有ルール割当の実行(契約オブジェクト)

- オブジェクト共有割当を移入するために実行

適用可能なすべてのESSジョブを実行すると、アクセス・グループ・メンバーシップ、ルール条件および契約表示がアプリケーション全体で完全に同期されます。 特に、「オブジェクト共有ルール割当の実行」ジョブは、契約アクセス割当を最新の状態に保つために、頻繁に(通常は15分から30分ごとに)実行するようにスケジュールする必要があります。

詳細は、Oracleの公式アクセス・グループ・ドキュメント(https://docs.oracle.com/en/cloud/saas/sales/fasac/overview-of-access-groups.html)を参照してください。

ESSジョブを実行するための「モニター」タブ

アクセス・グループとオブジェクト共有ルールは、複雑なデータ・セキュリティ・ポリシーに依存することなく、リスト・ページで契約を表示できるユーザーを制御する柔軟でビジネスフレンドリな方法を提供します。 これらのルールは、ユーザーが表示できる契約および提供されるアクセス・レベル(「読取り」や「フル」アクセスなど)を決定します。

有効化および構成ステップ

オブジェクト共有ルールは、次の方法で使用可能にできます:

-

事前定義済の契約関連アクセス・グループの使用

-

事前定義済アクセス・グループまたはカスタム・アクセス・グループを利用して、事前定義済ルールまたはカスタム・ルールを作成するカスタム・ジョブ・ロールの作成

方法1- 事前定義済契約関連グループを使用したアクセスの有効化

-

事前定義済の正しい契約関連アクセス・グループを識別します。 使用可能な事前定義済グループは次のとおりです。

-

顧客契約管理者グループ

-

顧客契約マネージャ・グループ

-

顧客契約チーム・メンバー・グループ

-

エンタープライズ契約管理者グループ

-

エンタープライズ契約マネージャ・グループ

-

エンタープライズ契約チーム・メンバー・グループ

-

サプライヤ契約管理者グループ

-

サプライヤ契約マネージャ・グループ

-

サプライヤ契約チーム・メンバー・グループ

-

-

ユーザーへの対応する事前定義済契約ロールの割当て

-

ユーザーは、対応する事前定義済ロールを受信すると、自動的に一致する事前定義済アクセス・グループのメンバーになります。

-

また、他の必須ユーザーがリソースおよび従業員として定義されている場合は、そのユーザーを追加できます。

-

-

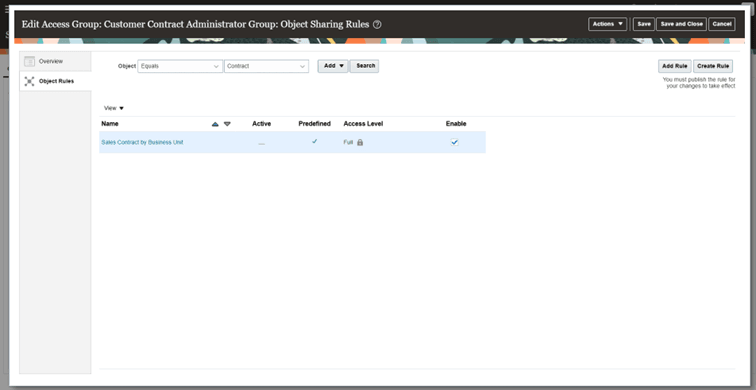

既存のデフォルト共有ルールの使用

-

事前定義済の共有ルール(例: ビジネス・ユニット別販売契約(完全)は、顧客契約管理者グループにすでにマップされています)。

役割を割り当てると、デフォルトでこれらのアクセス権限がユーザーに付与されます。-

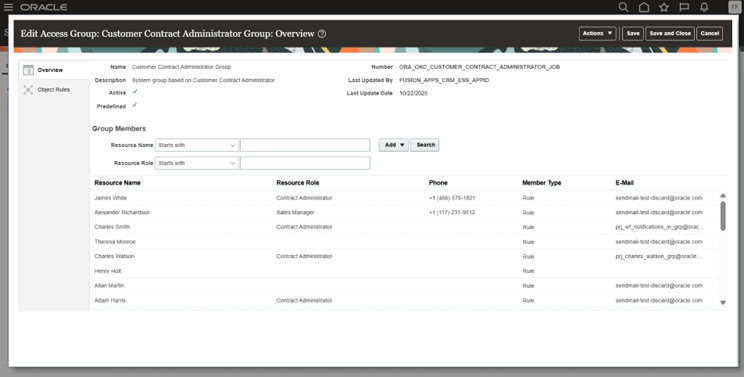

顧客契約管理者事前定義済グループ

-

顧客契約管理者グループの事前定義オブジェクト・ルール

-

-

-

(オプション)追加の事前定義済共有ルールまたはカスタム共有ルールの割当て

-

さらにアクセスが必要な場合は、事前定義済グループに追加のルールを割り当てるか、ユーザーを追加グループに追加します。

-

-

これらのスケジュール済プロセスの実行

-

ユーザーおよびロール・アプリケーション・セキュリティ・データのインポート

-

最新のLDAP変更の取得

-

-

「モニター」タブに移動します。

-

必要に応じて、4つのサブタブすべてから必要なESSジョブを実行します。

-

グループおよびメンバーの更新

-

ルールの公開

-

カスタム・オブジェクトおよびフィールドの同期

-

オブジェクト共有ルール割当の実行(契約オブジェクト)

-

-

ほぼリアルタイムのアクセス更新をサポートするために、これらのプロセスを定期的に実行するようにスケジュールします。 特に、「オブジェクト共有ルール割当の実行」ジョブは、契約アクセス割当を最新の状態に保つために、頻繁に(通常は15分から30分ごとに)実行するようにスケジュールする必要があります。

-

-

アクセスの検証

-

たとえば、テスト・ユーザーがビジネス・ユニットAに属している場合、ビジネス・ユニットAで契約を作成し、ビジネス・ユニットBで別の契約を作成します。 テスト・ユーザーには、構成済アクセス・グループ・ルールに基づくビジネス・ユニットA契約のみが表示されます。

-

方法2- 事前定義済アクセス・グループまたはカスタム・アクセス・グループを利用したカスタム・ジョブ・ロールの作成、事前定義済ルールまたはカスタム・ルールの作成

例: DFFを使用した機密契約へのアクセスの制限

このルールにより、「機密」とマークされた契約を除く、ユーザーが自分のビジネス・ユニットに属するすべての契約にアクセスできます。

契約の「機密」DFF属性が「はい」に設定されている場合、ユーザーが通常そのビジネス・ユニット内の他のすべての契約を表示できる場合でも、そのユーザーは非表示になります。

ステップは次のとおりです。

-

新規ユーザーの作成

-

「ツール」に移動し、セキュリティ・コンソールを開き、「ユーザー」を選択します

-

ユーザーの作成、必須フィールド(ユーザー名、電子メール、リソースなど)を入力します。

-

ユーザーを保存します。

-

-

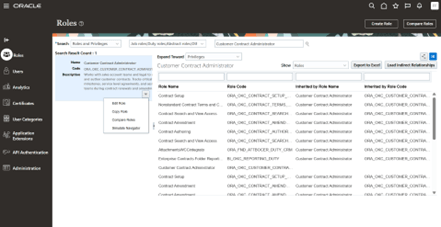

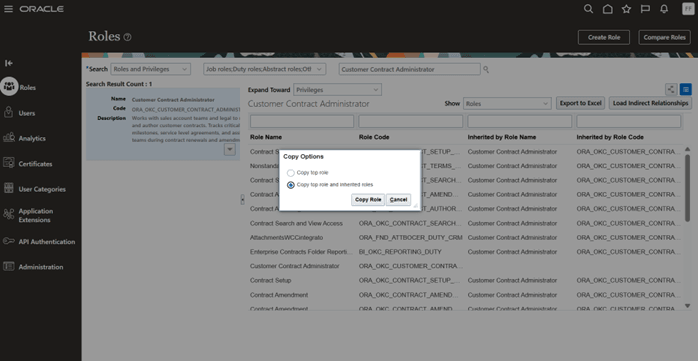

標準顧客契約管理者ロールのディープ・コピー

-

「ツール」に移動し、セキュリティ・コンソールを開き、「ロール」を選択します

-

事前定義済の顧客契約管理者ロールを検索します。

-

「コピー」を使用して、新しいカスタム・ロールを作成します(例: 顧客契約管理者カスタム・ロール)。

-

Copy roleをクリックします。

-

顧客契約管理者カスタム・ロールをコピーして新規カスタム・ロールを作成します

-

-

「Copy top role and inheritited roles」を選択し、「Copy Role」ボタンをクリックします

-

「Copy top role and inherited roles」を選択してロールをコピーします

-

-

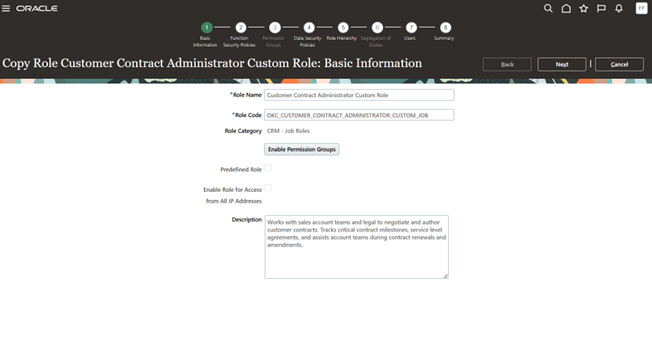

要件に基づいてロール名とロール・コードを変更し、「次へ」をクリックします。

-

新規作成されたディープ・コピー・カスタム・ロールのロール名およびロール・コードの指定

-

-

「機能セキュリティ・ポリシー」および「権限グループ」はそのままにします。 「Next」をクリックします。

-

-

-

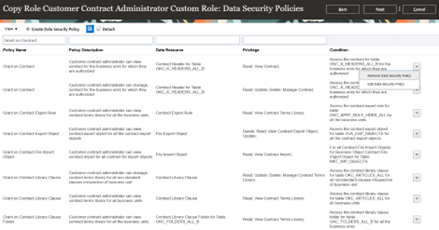

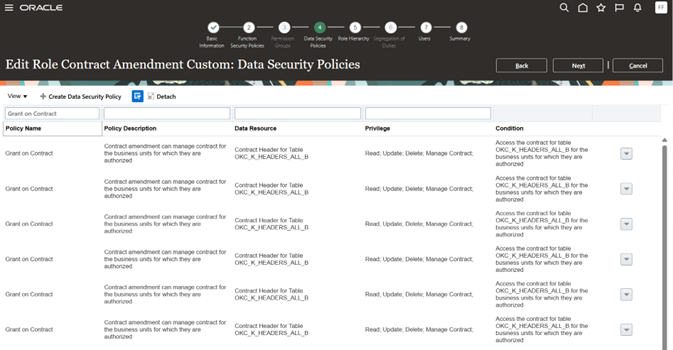

コピーしたロールからのデータ・セキュリティ・ポリシーの削除

-

契約の可視性を直接提供するデータ・セキュリティ・ポリシー(DSP)権限を削除します(アクセス・グループを介して可視性を再現します)。 契約を表示または編集するために必要な機能権限を保持します。

-

「データ・セキュリティ・ポリシー」で、「ポリシー名」の下の「契約の承認」を検索します

-

「データ・セキュリティ・ポリシーの削除」をクリックして、「アクション」メニューからすべての「契約の承認」ポリシーを削除します

-

処理からの契約ポリシーの付与の削除

-

-

この例では、Grant on Contractというポリシー名のDSPが2つあるため、削除して「Next」をクリックします。

-

-

-

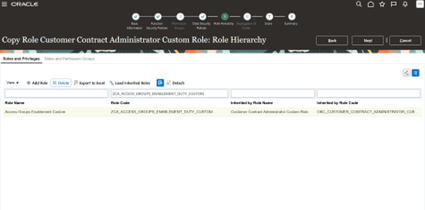

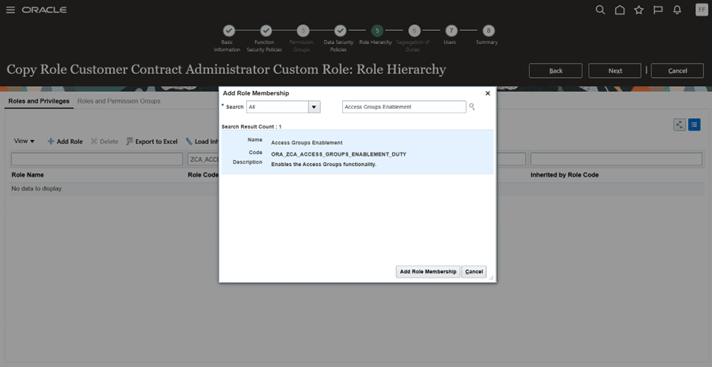

ロール階層からのロールの追加および削除

-

「ロール階層」で、次のロール・コードを検索して削除します。

-

“ZCA_ACCESS_GROUPS_ENABLEMENT_DUTY_CUSTOM”

-

ZCA_ACCESS_GROUPS_ENABLEMENT_DUTY_CUSTOMの削除

-

-

次に、「ロールの追加」をクリックし、次のロールを検索して追加し、「次へ」をクリックします

-

“ORA_ZCA_ACCESS_GROUPS_ENABLEMENT_DUTY”

-

ORA_ZCA_ACCESS_GROUPS_ENABLEMENT_DUTYの追加

-

-

-

-

-

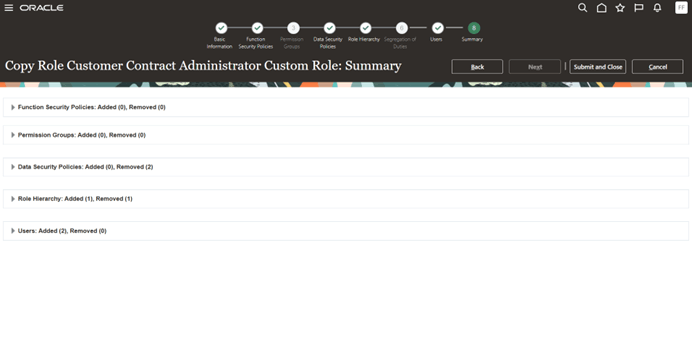

「発行してクローズ」をクリックします。

-

カスタム・ロール作成の送信

-

-

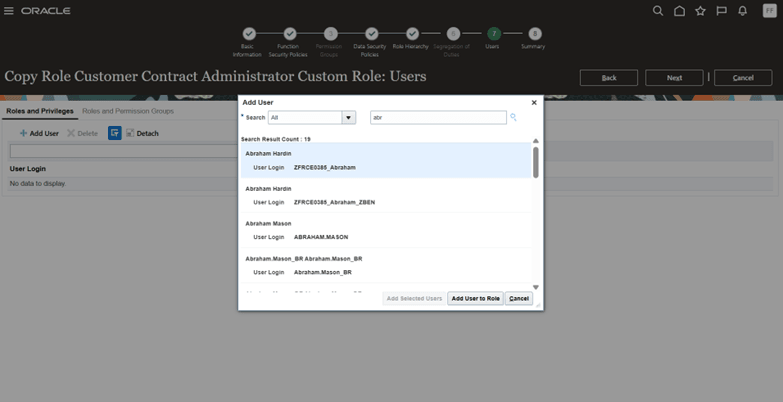

新しく作成したユーザー(リソースおよび従業員として定義されるユーザー)をカスタム・ロールに追加します。 また、他の必須ユーザーがリソースおよび従業員として定義されている場合は、そのユーザーを追加できます。

-

カスタム・ロールへの新規ユーザーおよび既存ユーザーの追加

-

-

前述のカスタム・ロールが作成されたら、これらの各カスタム・ロールから「Grant on Contract」ポリシーを削除し、顧客契約管理者カスタム・ロールに付与が間接的に付与されないようにします。

-

この場合、ディープ・コピーに使用した職務ロールは顧客契約管理者ロールであるため、次のカスタム・ロールからポリシーを削除します。

-

OKC_CONTRACT_AUTHORING_DUTY_CUSTOM

OKC_CONTRACT_SEARCH_VIEW_DUTY_CUSTOM

OKC_CONTRACT_AMENDMENT_DUTY_CUSTOM

-

-

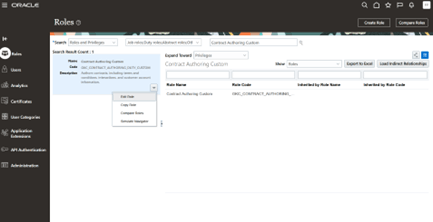

「ロール」からこれらの各ロールを検索し、「アクション」をクリックして、「ロールの編集」をクリックします

-

例えば、この場合は、

-

OKC_CONTRACT_AMENDMENT_DUTY_CUSTOM

-

OKC_CONTRACT_AMENDMENT_DUTY_CUSTOMを検索します。

-

-

「データ・セキュリティ・ポリシー」に移動し、「契約に対する付与」ポリシー名を検索して、「契約に対する付与」という名前のすべてのポリシーを削除します

-

データ・セキュリティ・ポリシーからの契約ポリシーの付与の削除

-

-

これをOKC_CONTRACT_SEARCH_VIEW_DUTY_CUSTOMおよびOKC_CONTRACT_AMENDMENT_DUTY_CUSTOMに対して繰り返します。

-

-

-

同様に、他の契約関連の事前定義済ロールをディープ・コピーする場合、結果のカスタム職務ロールには、元の契約に対する付与データ・セキュリティ・ポリシーが引き続き含まれます。 アクセス・グループが契約の可視性を完全に制御できるようにするには、対応するカスタム職務ロールから契約に対する付与ポリシーを削除する必要があります。

-

契約管理者ロールおよび顧客マネージャ・ロール(顧客、サプライヤ、エンタープライズ)

-

次の6つの事前定義済ジョブ・ロールがこのグループに属しています。

-

顧客契約管理者

-

顧客契約マネージャ

-

サプライヤ契約管理者

-

サプライヤ契約マネージャ

-

企業契約管理者

-

企業契約マネージャ

-

-

前述の6つのロールがディープ・コピーされると、これらのロールには次のカスタム職務ロールが含まれ、すべてのロールで契約に対する付与DSPが削除される必要があります。

-

OKC_CONTRACT_AUTHORING_DUTY_CUSTOM

-

OKC_CONTRACT_SEARCH_VIEW_DUTY_CUSTOM

-

OKC_CONTRACT_AMENDMENT_DUTY_CUSTOM

-

-

-

契約チーム メンバー ロール (顧客、サプライヤ、企業)

-

次の3つの事前定義済抽象ロールがこのグループに分類されます。

-

顧客契約チーム・メンバー

-

サプライヤ契約チーム・メンバー

-

企業契約チーム・メンバー

-

-

前述の3つのロールがディープ・コピーされると、次のカスタム・チーム職務ロールが含まれ、すべてのロールが契約上の付与DSPを削除する必要があります。

-

OKC_CONTRACT_AUTHORING_TEAM_DUTY_CUSTOM

-

OKC_CONTRACT_SEARCH_VIEW_TEAM_DUTY_CUSTOM

-

OKC_CONTRACT_AMENDMENT_TEAM_DUTY_CUSTOM

-

-

-

要約:ディープ・コピー・プロセスの一部として作成されたカスタム職務ロールから契約上の付与DSPを削除して、アクセス・グループがデータ・セキュリティ・ポリシーのかわりに表示を制御できるようにします。

-

-

-

これらのスケジュール済プロセスの実行

-

ユーザーおよびロール・アプリケーション・セキュリティ・データのインポート

-

最新のLDAP変更の取得

-

ノート: これら2つのESSジョブおよび「グループおよびメンバーの更新」ジョブ(後述)が「販売およびサービス・アクセス管理」の「モニター」タブから実行されると、前述のカスタム・ロールがアクセス・グループのシステム・グループとして作成されます。

-

-

-

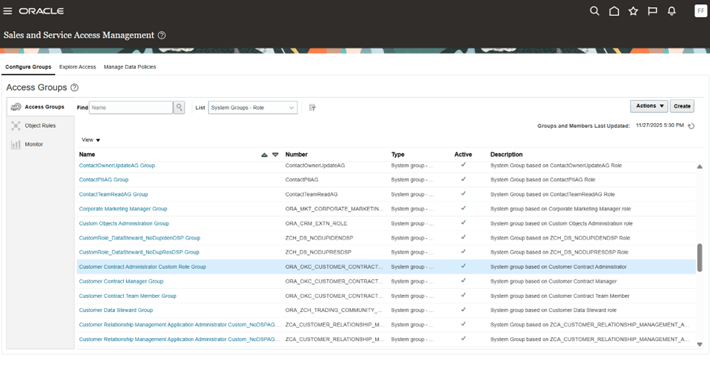

アクセス・グループの検証

-

「ツール」に移動し、「営業およびサービス・アクセス管理」を開き、「グループの構成」を選択して、「アクセス・グループ」ページに移動します。

-

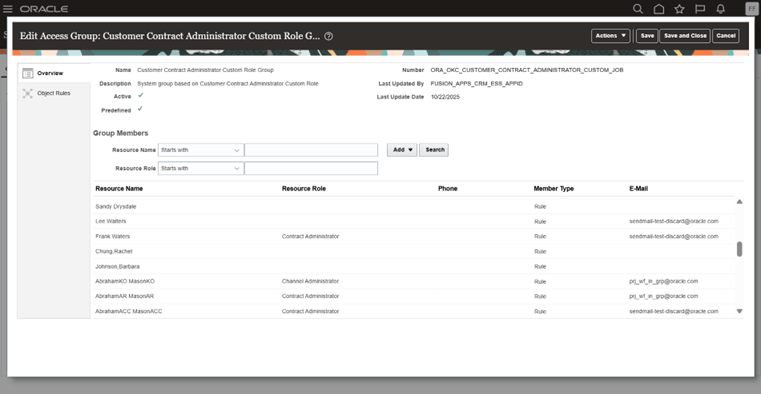

顧客契約管理者カスタム・ロール・グループがシステム・グループとして作成されることがわかります。

-

顧客契約管理者カスタム・ロール・グループ

-

-

必要に応じてグループ・メンバーを追加できます。また、ディープ・コピー・ロールの作成中に含まれるユーザーがすでにグループに存在していることもわかります。

-

グループ・メンバーの追加

-

-

-

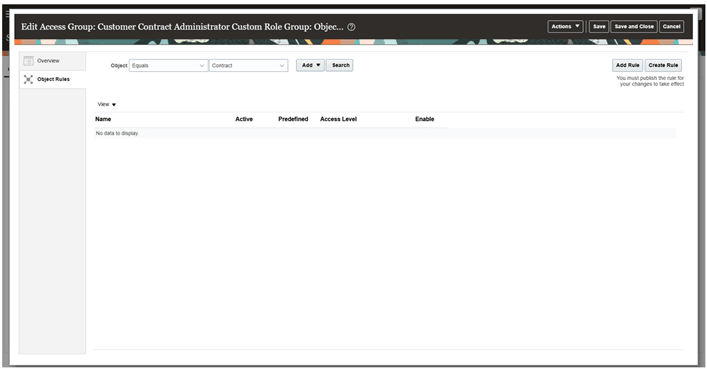

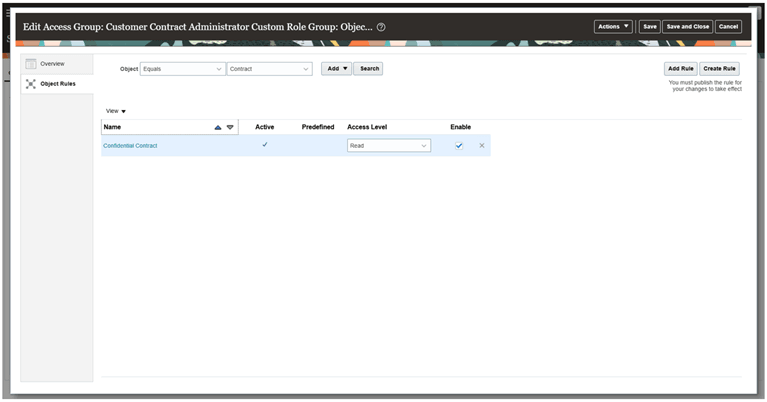

契約オブジェクトのオブジェクト共有ルールの作成

-

「オブジェクト・ルール」に移動し、オブジェクトを「契約」として選択してから、「ルールの追加」をクリックして事前定義済ルールまたはカスタム・ルールを追加するか、「ルールの作成」を使用して独自のカスタム・ルールを作成できます。

-

オブジェクト・ルール作成ページ

-

-

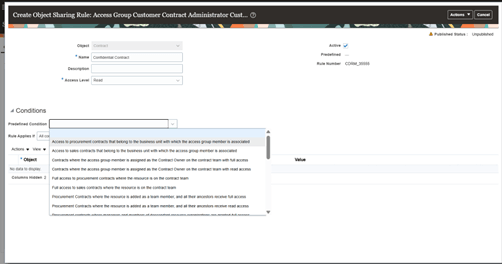

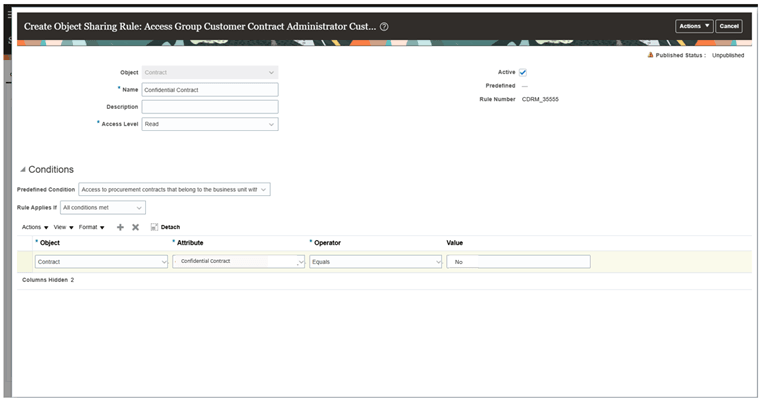

このユースケースでは、「ルールの作成」をクリックしてカスタム・ルールを作成します。

-

ルールの名前を入力し、オブジェクトを「契約」として選択します。

-

DFF属性を「機密契約」として選択します

-

値を「はい」にします。

-

これは、契約に値「はい」のDFF属性(「機密契約」など)が含まれている場合、カスタム・オブジェクト共有ルールでこの属性を使用してアクセス権を付与できることを意味します。 対応するアクセス・グループのメンバーであるユーザーは、これらの制限付き契約を表示できます。

-

必要に応じて、事前定義された条件を追加することもできます。 ドロップダウンを展開すると、事前定義済ルールのリストが表示されます。

-

事前定義済条件を利用したBU関連の事前定義済ルールの追加

-

機密契約DFFのカスタム・ルール

-

-

-

ルールの公開

-

ルールがアクティブであることを確認し、「アクション」メニューから「公開」をクリックします。 または、次の「ルールの公開」ESSジョブを「モニター」タブから実行してルールを公開できます。

-

作成したルールの保存と公開

-

-

前述のカスタム・ルールを処理して適用するには:

-

「モニター」タブに移動します。

-

必要に応じて、4つのサブタブすべてから必要なESSジョブを実行します。

-

グループおよびメンバーの更新

-

ルールの公開

-

カスタム・オブジェクトおよびフィールドの同期

-

オブジェクト共有ルール割当の実行(契約オブジェクト)

-

-

ほぼリアルタイムのアクセス更新をサポートするために、これらのプロセスを定期的に実行するようにスケジュールします。 特に、「オブジェクト共有ルール割当の実行」ジョブは、契約アクセス割当を最新の状態に保つために、頻繁に(通常は15分から30分ごとに)実行するようにスケジュールする必要があります。

-

-

ユーザー・アクセスのテスト

-

テスト・ユーザーとしてログインします。

-

「契約リスト」ページから「契約」にナビゲートします

-

同じビジネス・ユニットでテスト・ユーザーとして2つのサンプル契約を作成または識別します。

-

契約A (機密): 「機密契約」= 「はい」を設定します。

-

契約B(非機密): 「機密」「契約」= 「いいえ」を設定します。

-

-

BU + "Confidential Contract = No"ルールが実装されているアクセス・グループにユーザーが属していることを確認します。

-

必要なESSジョブの実行(オブジェクト共有ルール割当、公開ルールなどを実行)で、ルールが適用されます。

-

予想されるアクセス動作を確認します。

-

テスト・ユーザーには、契約Bが表示されます(制限付き契約= No)。

-

両方の契約がBUに属していても、テスト・ユーザーには契約Aが表示されません(制限付き契約= はい)。

-

これにより、アクセス・グループ・ルールが、ユーザーの可視性から正しく機密契約を除外することが確認されます。

-

-

ヒントと考慮事項

アクセス・グループの使用は、Redwood契約UIを介して契約にアクセスするために必須です。 アクセス・グループは、契約ジョブ・ロール、契約チーム・メンバーシップまたは既存のデータ・セキュリティ・ポリシーを介してユーザーがすでに受け取るデータ・アクセスを補完します。 アクセス・グループベースの可視性のみを適用する場合は、既存のデータ・セキュリティ・ポリシーを削除する必要があります。 そうしないと、ユーザーは両方のアクセス・メカニズムを介して契約レコードを引き続き表示できます。 アクセス・グループは、ユーザーが表示できる契約レコードを制御し、機能権限を付与しない。

アクセス要件

販売およびサービス・アクセス管理の詳細は、次の公式のAccess Groups Oracleドキュメントを参照してください。

https://docs.oracle.com/en/cloud/saas/sales/fasac/overview-of-access-groups.html