Oracle® Key Vault

Hardware Security Module (HSM)との統合

リリース12.2 BP11

E77001-09(原本部品番号:E75841-16)

2020年3月

リリース12.2バンドル・パッチ1は、Oracle Key VaultとHardware Security Module (HSM)との統合を導入しており、この統合では、Oracle Key Vaultのトップレベルの暗号化キーを保存することによって、HSMが「ルート・オブ・トラスト」として機能します。

注意:

HSMとの統合はOracle Key Vaultの新規インストールに限定されています。これは、Oracle Key Vault Release 12.2 BP 1以降のフレッシュ・インストールにすることができます。最新の拡張が含まれている最新リリースをお薦めします。

HSMを含む既存のOracle Key Vaultインストールがあり、HSMを含む新しいリリースのOracle Key Vaultにアップグレードする場合、Oracleサポートに連絡する必要があります。

- Oracle Key Vaultとハードウェア・セキュリティ・モジュールとの連携

- HSMクライアント・ソフトウェアをOracle Key Vaultサーバーにインストール

最初にOracle Key Vaultをインストールし、HSMクライアント・ソフトウェアをKey Vaultサーバーにインストールする必要があります。詳細は、HSMベンダーから提供されるHSMドキュメントを参照してください。 - HSMのクライアントとしてのOracle Key Vaultのエンロール

Oracle Key VaultをHSMのクライアントとしてエンロールし、HSMクライアントとHSM間の接続を確認する必要があります。 - HSMによるOracle Key Vault TDEマスター・キーの保護

- 高可用性Key VaultのインストールにおけるHSMの有効化

- HSMモードでのバックアップおよびリストア

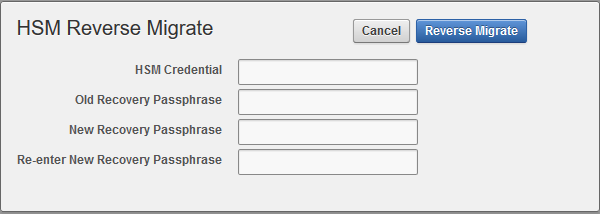

HSMモードを有効にしてOracle Key Vaultをバックアップおよびリストアできます。 - ローカル・ウォレットへの逆移行

HSMの逆移行の手順を実行すると、HSMが無効化され、リカバリ・パスフレーズで保護されたローカル・ウォレットに戻ることができます。 - 一般的なトラブルシューティング

- SafeNetのベンダー固有の注意事項

リリース12.2 BP 1以降では、Oracle Key VaultとThalesバージョン7000のSafeNet Luna SAハードウェア・セキュリティ・モジュールとの統合をサポートしています。SafeNet Luna HSM用のホスト・トラスト・リンク(HTL)の使用は、今回はサポートされません。 - nCipherのベンダー固有の注意事項

リリース12.2 BP 3以降では、Oracle Key VaultとnCipher HSMとの統合をサポートしています。現時点では、nCipher nShield Connect 6000+のみがサポートされています。 - CNSA Suiteサポート

Oracle Key Vault 12.2 BP 3以降では、アプライアンス間のTLS接続についてCommercial National Security Algorithm (CNSA)に準拠しています。 - Oracle Key Vault 12.2.0.5.0以前で使用されているコマンド

次のコマンドは、Oracle Key Vault 12.2.0.5.0以前で使用されています。 - ドキュメントのアクセシビリティについて

1.1 Oracle Key Vaultとハードウェア・セキュリティ・モジュールとの連携

Oracle Key Vaultは、オペレーティング・システム、データベースおよびキー管理アプリケーションを含むフルスタックのソフトウェア・アプライアンスで、組織のキーおよび資格証明の保存および管理を支援します。このガイドを使用して実行する構成では、HSMにOracle Key Vaultのルート・オブ・トラスト(RoT)も確立します。HSMをOracle Key Vaultとともにデプロイすると、ルート・オブ・トラスト(RoT)はHSMに残ります。HSM RoTはウォレット・パスワードを保護し、これによりTDEマスター・キーを保護し、すべての暗号化キー、証明書およびOracle Key Vaultサーバーで管理される他のセキュリティ・アーティファクトを保護します。このRoT使用シナリオにおけるHSMでは、顧客の暗号化キーが格納されないことに注意してください。顧客のキーは、Oracle Key Vaultサーバーによって直接格納および管理されます。

HSMをRoTとして使用することは、不正な環境で起動されたOracle Key Vaultサーバーからキーを回復する試みを減らすことを目的としています。施設からのOracle Key Vaultサーバーの物理的喪失が、このようなシナリオの一例です。権限のないユーザーが、紛失したり盗難にあったOracle Key VaultサーバーをHSMへのアクセスを認可されずに実行しようとすると、アプライアンスに格納されている暗号化キーをリカバリできなくなります。

Oracle Key Vaultでは、オペレーティング・システムの強化、データベースの暗号化、Database Vaultを使用したデータ・アクセスの実行などのセキュリティ・コントロールの階層を採用しています。これらのコントロールは、ユーザーが物理的にアクセス可能なシステムからキーや資格証明を抽出する潜在的なリスクを減らすように設計されています。管理者は、通常の日常的な業務のためにアプライアンスの内部コンポーネントにアクセスする必要はありません。Oracle Key Vaultは安全な場所にデプロイする必要があり、アプライアンスへの物理アクセスと論理アクセスを制御およびモニターする必要があります。

Oracle Key VaultインストールでHSMを有効にしても、既存の機能が妨げられることはありません。高可用性、バックアップおよびリストアなどの既存のOracle Key Vault機能をHSMモードで引き続き使用できます。

HSMには、標準的なサーバー・メモリーよりアクセスされにくい改ざんに対する耐性の高い専用ハードウェアが含まれています。Oracle Key VaultはHSMを使用して、Oracle Key Vaultで使用される暗号化キーを保護してユーザーのキーおよび資格証明を保護する、ルート・オブ・トラスト(RoT)を生成して格納できます。Oracle Key VaultとHSMを一緒に使用すると、HSMに格納されているRoTが使用可能な場合は、キーおよび資格証明を読み取ることができます。HSMはRoTの抽出が非常に困難になるように設計され、これにより、ユーザーのキーおよび資格証明の漏えいのリスクが大幅に軽減されます。また、HSMは、特定のコンプライアンス要件を満たすために役立つFIPS 140-2レベル2またはレベル3モードで使用できます。

注意:

Oracle Key Vaultが機能できるのは、HSMに格納されているRoTが使用可能な場合のみです。現在Oracle Key Vaultと統合されているHSMベンダーは、SafeNet (Thales社) Luna SA 7000およびnCipher nShield Connect 6000+です。

親トピック: 概要

1.2 Oracle Key VaultサーバーへのHSMクライアント・ソフトウェアのインストール

まずOracle Key Vaultをインストールしてから、Key VaultサーバーにHSMクライアント・ソフトウェアをインストールします。詳細は、HSMベンダーから提供されるHSMドキュメントを参照してください。

- Oracle Key VaultサーバーにHSMベンダーのクライアント・ソフトウェアをインストールします。

- ベンダーのソフトウェアにPKCS#11ライブラリが含まれていることを確認します。

関連項目:

SafeNetのベンダー固有の注意事項: Key VaultをSafeNet Luna SA 7000 HSMのクライアントとして登録するためのベンダー固有の手順

nCipherのベンダー固有の注意事項: Key VaultをnCipher nShield Connect 6000+ HSMのクライアントとして登録するためのベンダー固有の手順

親トピック: 概要

1.3 HSMクライアントとしてのOracle Key Vaultのエンロール

Oracle Key VaultをHSMクライアントとしてエンロールして、HSMクライアントとHSM間の接続を確認する必要があります。

HSMクライアントとしてKey Vaultのエンロールを完了するには、固有のHSMドキュメントを参照する必要があります。

- Oracle Key VaultサーバーにHSMベンダーのクライアント・ソフトウェアをインストールします。

- HSMクライアント・ソフトウェアで、Oracle Key VaultからHSMに通信できることを確認します。

関連項目:

詳細は、SafeNetのベンダー固有の注意事項を参照してください

詳細は、nCipherのベンダー固有の注意事項を参照してください

親トピック: 概要

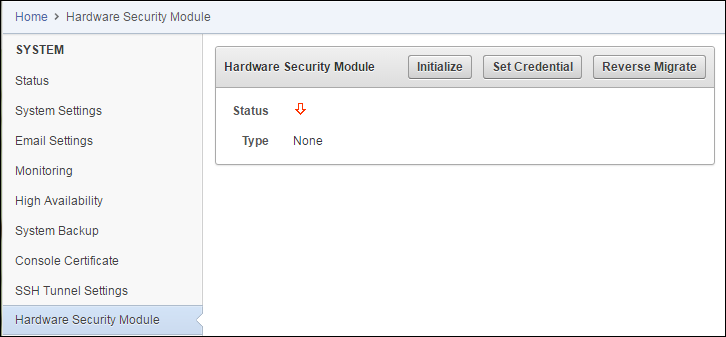

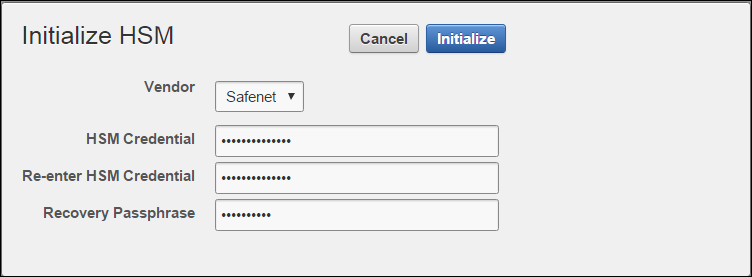

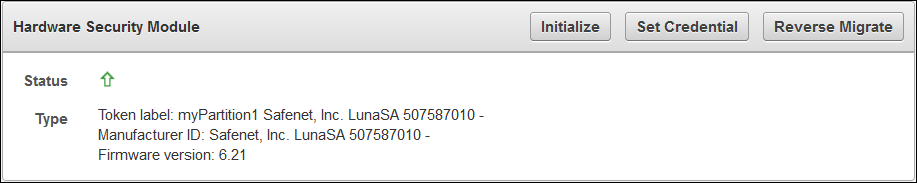

1.4 HSMによるOracle Key Vault TDEマスター・キーの保護

注意:

初期化後、HSMのHSM資格証明を変更した場合は、「Set Credential」コマンドを使用して、Oracle Key Vaultサーバー上のHSM資格証明も更新する必要があります。親トピック: 概要

1.5 高可用性Key VaultのインストールにおけるHSMの有効化

高可用性Oracle Key Vaultインストールにおいて、プライマリおよびスタンバイとして指定するサーバーで別々にHSMを有効化してから、高可用性構成でこれらをペアとする必要があります。

関連項目:

nCipher HSMを使用して高可用性を有効にする場合、nCipherのベンダー固有の注意事項を参照してください。

高可用性デプロイメントでHSMを有効化する手順:

親トピック: 概要

1.6 HSMモードでのバックアップおよびリストア

HSMモードを有効にしてOracle Key Vaultをバックアップおよびリストアできます。

HSMモードでのバックアップ

HSMモードでのリストア

HSM

バックアップの取得に使用したルート・オブ・トラスト

親トピック: 概要

1.7 ローカル・ウォレットへの逆移行

HSMの逆移行の手順を実行すると、HSMが無効化され、リカバリ・パスフレーズで保護されたローカル・ウォレットに戻ります。

逆移行の目的は、リカバリ・パスフレーズで保護されたローカル・ウォレットに戻すことです。現在Oracle Key Vaultを保護しているHSMを廃止する必要がある場合、この作業が必要になります。

- スタンドアロン・デプロイメントの逆移行

- 高可用性デプロイメントの逆移行

高可用性デプロイメント(Oracle Key Vault 12.2.0.6.0以降)を逆移行するには、次の手順を実行します。

親トピック: 概要

1.7.2 高可用性デプロイメントの逆移行

高可用性のデプロイメント(Oracle Key Vault 12.2.0.6.0以降)を逆移行するには、次の手順を実行します。

親トピック: ローカル・ウォレットへの逆移行

1.8 一般的なトラブルシューティング

この項では、一般的なトラブルシューティングのヘルプについて説明します。ベンダー固有のトラブルシューティングは、ベンダー固有の注意事項に記載されています。

問題を診断するためのトレース・ファイル

Oracle Key Vaultには、発生する可能性がある問題をより適切に診断できるように、トレース・ファイルが用意されています。

これらのトレース・ファイルを使用して、ハードウェア・セキュリティ・モジュール操作を試みるときに問題をより詳細に診断します。これらのトレース・ファイルは、Oracle Key Vaultサーバーの/var/okv/log/hsm/ディレクトリにあります。最後に失敗した操作を確認するには、最終変更時刻でトレース・ファイルをソートできます。たとえば、ls -ltr /var/okv/log/hsmでは、最後に変更されたトレース・ファイルがリストの最後に表示されます。

HSMアラート

Oracle Key Vaultには、HSM構成を定期的にモニターして、トラスト・キーの可用性およびファイルの状態をチェックするアラート・メカニズムが用意されています。

Oracle Key VaultサーバーがHSM対応の場合、Oracle Key Vaultは5分(またはモニタリング間隔に設定した時間)ごとにHSMにアクセスして、ルート・オブ・トラスト・キーが使用可能でTDEウォレット・パスワードが復号化できることを保証します。アラートが発生した場合、HSM configuration error. Please refer to the HSM Alert section in the Oracle Key Vault HSM Integration Guide.というエラーが表示されます。

このアラートが表示された場合は、次のステップに従います。

- 次のように、ルートとしてログインします。

ssh support@okv_instance_IP_address Enter support user password when prompted. su - root Enter root user password when prompted.

- SSOウォレットをバックアップします。次に例を示します。

cp /mnt/okvram/cwallet.sso /var/lib/oracle/cwallet_hsm_backup.sso - Oracleサポートに連絡してください。

hsm_initialize: orapki実行エラー: ユーザー確認

このエラーは、hsm_initialize commandコマンドを不正なOSユーザーとして実行すると発生します。oracleユーザーに切り替えて、コマンドを再実行します。

hsm_initialize: HSMのスロットを取得できない

このエラーは、Key VaultがHSMのクライアントとして適切にエンロールされていないことを示します。詳細は、ベンダー固有の手順を参照してください。

HSMが有効なKey Vaultサーバーの再起動後に、Key Vault管理コンソールが起動しない

HSM対応のKey Vaultサーバーを再起動した後に管理コンソールが表示されない場合は、SSHを使用してユーザーsupportとしてKey Vaultサーバーにログインし、次のようにウォレットを手動で開いてみてください。

$ ssh support@okv_instance <Enter password when prompted> $ su root root# su oracle $ cd /usr/local/okv/hsm/bin $ ./hsmclient open_wallet

open_walletコマンドが成功すると、HSM以外の問題が他にない場合は、データベースが開き、管理コンソールが表示されます。コマンドが成功しない場合は、ベンダー固有の手順を確認します。それ以外の場合は、出力をコピーしてOracle Supportにお問い合せください。

高可用性エラー

ファイルがスタンバイ・サーバーに転送されていることを確認します。

スタンバイ・サーバーで、rootとして

ls -lコマンドを実行します。$ ls -l /usr/local/okv/hsm/wallet -rw------- 1 oracle oinstall 324 May 16 22:57 cwallet.sso -rw------- 1 oracle oinstall 176 May 16 22:57 enctdepwd $ ls -l /usr/local/okv/hsm/restore -rw------- 1 oracle oinstall 320 May 16 22:57 ewallet.p12

/usr/local/okv/hsm/walletディレクトリにあるcwallet.ssoおよびenctdepwdを確認し、/usr/local/okv/hsm/restoreディレクトリにあるewallet.p12を確認する必要があります。スタンバイ・サーバーでモードがHSMに設定されていることを確認します。

スタンバイ・サーバーで、rootとして

okv_security.confファイルを開きます。$ cat /usr/local/okv/etc/okv_security.conf Look for the line: HSM_ENABLED="1"

二重引用符で囲まれた数値を確認する必要があります。

ベンダー固有の手順を確認します。

バックアップ

次のように、ターゲットでpre_restoreコマンドが実行されていることを確認する必要があります。

スタンバイ・サーバーで、rootとしてls -lコマンドを実行します。

$ ls -l /usr/local/okv/hsm/wallet -rw------- 1 oracle oinstall 324 May 16 22:57 cwallet.sso

ウォレット・ファイルcwallet.ssoを確認する必要があります。

HSMベンダーの手順に従っていることを確認する必要もあります。

HSMが有効化されているバックアップのリストア

この手順はリストア操作でのみ使用し、かつ、HSM資格証明を正しく入力する必要があります。正しくない資格証明を入力した場合またはOracle Key VaultがHSMに接続できない場合、資格証明は格納されません。Oracle Key VaultがHSMのクライアントとしてエンロールされていることを確認してから、正しい資格証明が入力されていることを確認してください。

Oracle Key VaultをHSMクライアントとしてエンロールする方法の詳細は、「HSMクライアントとしてのOracle Key Vaultのエンロール」を参照してください。

親トピック: 概要

1.9 SafeNetのベンダー固有の注意事項

リリース12.2 BP 1以上では、Oracle Key VaultとThalesバージョン7000のSafeNet Luna SAハードウェア・セキュリティモジュールとの統合をサポートしています。SafeNet Luna HSM用のホスト・トラスト・リンク(HTL)の使用は、今回はサポートされません。

次のインストールおよびエンロール手順は、SafeNet Luna SA 7000 HSMに適用されます。

HSMクライアント・ソフトウェアのKey Vaultサーバーへのインストール

Key VaultにHSMクライアントをインストールする手順:

SafeNetクライアント・ソフトウェア・パッケージ、Linux x64向けバージョン6.2を取得します。このドキュメントでは、これを「safenet.tar」と呼びます。

SafeNetクライアント・ソフトウェア・パッケージをKey Vaultマシンに転送します。次の例のように、scpを使用することをお薦めします。

scp safenet.tar support@[okv hostname]:/tmpSafeNetクライアント・ソフトウェアをKey Vaultにインストールします。

SSHを介して、ユーザー

supportとしてOracle Key Vaultサーバーにログインし、ユーザーをrootに切り替えます(su)。$ ssh support@okv_instance $ su root $ cd /usr/local/okv/hsm $ cp /tmp/safenet.tar /usr/local/okv/hsm $ tar -xvf safenet.tar $ cd 64 $ ./install.sh

プロンプトに「y」と入力して、SafeNetライセンスを承認します。

連続するプロンプトに「1」、「n」、「i」と入力して、Luna SAをインストールします。

これによって、SafeNetソフトウェアが

/usr/safenet/lunaclientディレクトリにインストールされます。/tmpディレクトリからsafenet.tarファイルを削除します。

$ rm -f /tmp/safenet.tar

HSM資格証明

HSM資格証明は、SafeNetパーティション・パスワードです。クライアントのassignPartitionコマンドでパーティションを選択します。

HSMクライアントとしてのKey Vaultのエンロール

HSMクライアントとしてKey Vaultをエンロールする手順:

「System」→「System Settings」から管理コンソールを介してKey VaultのDNSサーバーを設定します。このステップは、Luna SAがKey Vaultと通信するために必要です。

Key VaultとLuna SAの間で証明書を交換します。

SSHを介して、ユーザー

supportとしてOracle Key Vaultサーバーにログインし、ユーザーをrootに切り替えます(su)。$ ssh support@okv_instance $ su root $ cd /usr/safenet/lunaclient/bin $ scp admin@[hsm hostname]:server.pem . $ ./vtl addServer -n [hsm hostname] -c server.pem $ ./vtl createCert -n [okv hostname] $ scp /usr/safenet/lunaclient/cert/client/[okv hostname].pem admin@[hsm hostname]:

HSMと一緒にscpを使用する場合は、HSM管理パスワードを入力する必要があります。

Luna SAのクライアントとしてKey Vaultを登録します。これによって、Luna SAで設定されたパーティションがあると想定されます。まだ取得されていない任意のクライアント名を使用できます。Key Vaultインスタンスを識別する説明的な名前を使用することをお薦めします。

admin@[hsm hostname]へのSSHを使用して管理パスワードを入力し、HSM管理コンソールにアクセスします。

$ client register -client [client name] -hostname [okv hostname] $ client hostip map -c [client name] -i [okv IP] $ client assignPartition -client [client name] -partition [partition name]

エンロールを確認します。

SSHを使用してユーザーsupportとしてKey Vaultにログインします。

$ su root $ cd /usr/safenet/lunaclient/bin $ ./vtl verify

次の出力が表示されます。

The following Luna SA Slots/Partitions were found: Slot Serial # Label ==== ======== ===== 1 [serial #] [partition name]

HSMプロバイダの値

Safenetの場合、プロバイダの値は1です。手動で高可用性を設定する場合、HSM_PROVIDER="1"に設定します。高可用性デプロイメントでのHSMの有効化の詳細は、「高可用性デプロイメントでのHSMの有効化」を参照してください。

HSMベンダー固有のチェック

この項の手順は、SafeNet (Gemalto) Luna SA 7000にのみ適用されます。

次のように、すべてのKey VaultサーバーのHSMへの接続を確認できます。

SSHを使用してユーザーsupportとしてKey Vaultサーバーにログインします。

$ ssh support@okv_instance $ su root $ cd /usr/safenet/lunaclient/bin $ ./vtl verify

HSMが適切に設定されていると、次の出力が表示されます。

The following Luna SA Slots/Partitions were found: Slot Serial # Label ==== ======== ===== 1 [serial #] [partition name]

この出力が表示されない場合、HSMが適切に設定されていないことを意味します。次のように、詳細に診断できます。

Luna SA管理コンソールにログインします。

client show -client [client name]コマンドを入力します。予期したクライアントが存在し、パーティションが割り当てられていることを確認します。

存在しない場合は、次のコマンドでクライアントを登録します。

client register -client [client name]-hostname [hostname]パーティションが割り当てられていない場合は、次のコマンドを使用してパーティションを割り当てます。

client assignPartition -client [client name] -partition [partition name]すべてのクライアントIPが正しくマッピングされていることを確認します。エントリがない場合は、次のコマンドを実行します。

client hostip map -c [client name] -i [ip]

トラブルシューティング

vtl verifyコマンドを使用すると、Key VaultがHSMに到達できることを確認できます。$ su root root# cd /usr/safenet/lunaclient/bin root# ./vtl verify

The following Luna SA Slots/Partitions were found: Slot Serial # Label ==== ======== ===== 1 [serial #] [partition name]コマンドが失敗した場合、Key VaultサーバーがHSMに接続できないことを意味します。

vtl verify機能をリストアする手順については、ベンダーの他のトラブルシューティングに関する項を参照してください。HSM管理者に問い合せて、HSMに対するKey Vaultのアクセス権が取り消されていないことを確認します。問題を解決できない場合は、Oracle Supportにお問い合せください。親トピック: 概要

1.10 nCipherのベンダー固有の注意事項

リリース12.2 BP 3以降では、Oracle Key VaultとnCipher HSMとの統合をサポートします。現時点では、nCipher nShield Connect 6000+のみがサポートされています。

次のインストールおよびエンロール手順は、nCipher HSMに適用されます。

HSMクライアント・ソフトウェアのKey Vaultサーバーへのインストール

nCipher HSMには、リモート・ファイル・システムとして使用するネットワーク上でHSM以外の別のコンピュータが必要です。このコンピュータを設定して、nCipherソフトウェア・ファイルをこれにコピーしてから起動します。

nCipherソフトウェアをKey Vaultサーバーにインストールする手順は、次のとおりです。

- SSHを使用してsupportユーザーとしてOracle Key Vaultサーバーにログインします。

$ ssh support$okv_instance <Enter the support user password when prompted>

- rootに切り替えます。

$ su root

rootディレクトリに移動して、ディレクトリctls、hwspおよびpkcs11を作成します。root# cd /root root# mkdir ctls root# mkdir hwsp root# mkdir pkcs11

次のようにセキュア・コピー(SCP)プロトコルを使用して、nCipherソフトウェア・インストール・ファイルを転送します。

次に例を示します。root# scp <user@remote_file_system_machine>:/<your_source_directory>/ncipher/nfast/ctls/agg.tar ctls root# scp <user@remote_file_system_machine>:/<your_source_directory>/ncipher/nfast/hwsp/agg.tar hwsp root# scp <user@remote_file_system_machine>:/<your_source_directory>/ncipher/nfast/pkcs11/user.tar pkcs11

- 次のように、これらのファイルをインストールします。

root# cd / root# tar xvf /root/ctls/agg.tar root# tar xvf /root/hwsp/agg.tar root# tar xvf /root/pkcs11/user.tar root# /opt/nfast/sbin/install

rootとして、Key Vaultサーバーへの追加の編集を実行します。root# usermod -a -G nfast oracle root# cd /etc/rc.d/rc5.d root# mv S50nc_hardserver S40nc_hardserver root# cd /etc/rc.d/rc3.d root# mv S50nc_hardserver S41nc_hardserver

- ユーザー

oracleに切り替えて、インストールを確認します。root# su oracle oracle$ PATH=/opt/nfast/bin:$PATH oracle$ export PATH oracle$ enquiry

出力で状態が「operational」と示されます。 グループの変更を有効にするには、システムを再起動します。

HSM資格証明

HSM資格証明はOperator Card Setのパスワードです。

HSMクライアントとしてのKey Vaultのエンロール

次のようにHSMクライアントとしてKey Vaultをエンロールします。

フロント・パネルを使用して、HSMのクライアント・リストにKey VaultサーバーのIPアドレスを追加します。任意のポートで権限付きのものを選択します。

- ユーザー

oracleに切り替えます。root# su oracle oracle$ PATH=/opt/nfast/bin:$PATH oracle$ export PATH

- Key Vaultサーバーで、HSMに登録します。

oracle$ nethsmenroll <HSM IP address> <HSM ESN> <HSM keyhash>

- TCPソケットを構成します。

oracle$ config-serverstartup --enable-tcp --enable-privileged-tcp

- rootに切り替えて、hardserver (HSMと通信するnCipherクライアント・プロセス)を再起動します。

oracle$ su root root# /opt/nfast/sbin/init.d-ncipher restart

- リモート・ファイル・システム・マシン上で次のコマンドを実行します。

rfs-setup --gang-client --write-noauth <IP address of your Key Vault server>

- Key Vaultサーバー上でユーザー

oracleとして次のコマンドを実行します。oracle$ rfs-sync --setup --no-authenticate <IP address of Remote File System machine> oracle$ rfs-sync --update

- 次のようにPKCS#11アクセスをテストします。

root# /opt/nfast/bin/ckcheckinst

モジュールがリストされ、プロンプトが表示されます。確認または終了します。 - 構成ファイル

/opt/nfast/cknfastrcをユーザーrootとして作成します。次の行をファイルに記述します。CKNFAST_NO_ACCELERATOR_SLOTS=1 CKNFAST_OVERRIDE_SECURITY_ASSURANCES=explicitness;tokenkeys;longterm

「HSMによるOracle Key Vault TDEマスター・キーの保護」で説明されているステップを実行します。

- Key Vaultサーバー上でユーザー

oracleとして次のコマンドを実行します。oracle$ /opt/nfast/bin/rfs-sync --commit

HSMプロバイダの値

nCipherの場合、プロバイダの値は2です。HAを手動で設定する場合、HSM_PROVIDER="2"に設定します。高可用性デプロイメントでのHSMの有効化の詳細は、「高可用性デプロイメントでのHSMの有効化」を参照してください。

HSMモードの有効化

HSMソフトウェアをインストールしてKey VaultをHSMクライアントとしてエンロールした後、管理コンソールでKey Vaultユーザー・インタフェースからnCipherでHSMモードを有効化できます。ベンダーのドロップダウン・リストからThalesを選択します。

バックアップおよびリストア

新しいKey Vaultサーバーをインストールします。

前の手順の説明に従って、nCipher HSMソフトウェアをインストールします。

HSM以外のモードでの場合と同様に、Key Vaultユーザー・インタフェースからバックアップの宛先を「System Backup」ページに追加します。

管理コンソールのユーザー・インタフェースから通常どおりにバックアップを実行します。

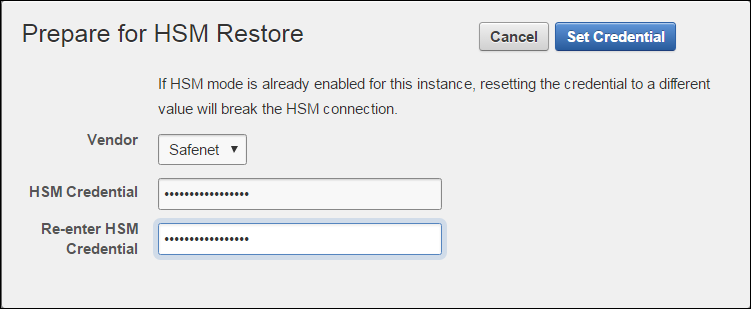

ユーザー・インタフェースから「Prepare for HSM Restore」ページに移動します。

「Thales」を「Vendor」ドロップダウン・リストから選択して、必要に応じてHSM資格証明を2回入力します。

「Set Credential」をクリックします。

SSHを介して、ユーザー

supportとしてOracle Key Vaultサーバーにログインし、ユーザーをrootに切り替え(su)、次に、ユーザーをoracleに切り替えます(su)。$ ssh support@okv_instance <Enter password when prompted> $ su root root# su oracle

- 次のコマンドを実行して、RFSから情報を取得します。

oracle$ /opt/nfast/bin/rfs-sync --update

通常どおりに、HSM以外のモードでユーザー・インタフェースを使用してリストアします。

高可用性Oracle Key VaultインストールでのHSM

この手順では、高可用性構成においてHSMモードで2つのKey Vaultサーバーをペアにする方法を示します。プライマリとスタンバイの両方のKey VaultサーバーでHSMモードを有効化してから、これらをペアにする必要があります。HSMを高可用性用に構成するには、ベンダーのドキュメントを参照してください。

Oracle Key VaultをnCipher HSMとともに高可用性インストールで構成する手順:

プライマリおよびスタンバイとして指定する2つのサーバーにOracle Key Vaultをインストールします。

各Key VaultサーバーにnCipher HSMソフトウェアをインストールします。

プライマリ・サーバーとして指定する予定のサーバーで、次の手順に従います。

- SSHを介して、ユーザー

supportとして指定のOracle Key Vaultプライマリ・サーバーにログインし、ユーザーをrootに切り替え(su)、次に、ユーザーをoracleに切り替えます(su)。$ ssh support@okv_primary_instance <Enter password when prompted> $ su root root# su oracle

- 次のコマンドを実行します。

oracle$ /opt/nfast/bin/rfs-sync --update

Key Vault管理コンソールのユーザー・インタフェースから、nCipherでHSMモードの目的のプライマリ・サーバーを初期化します。

プライマリ・サーバーとして指定する予定のサーバーで、次の手順に従います。

- SSHを介して、ユーザー

supportとして指定のOracle Key Vaultプライマリ・サーバーにログインし、ユーザーをrootに切り替え(su)、次に、ユーザーをoracleに切り替えます(su)。$ ssh support@okv_primary_instance <Enter password when prompted> $ su root root# su oracle

- 次のコマンドを実行します。

oracle$ /opt/nfast/bin/rfs-sync --commit

目的のスタンバイ・サーバーに対してステップ3を繰り返します。

- 目的のプライマリで、ユーザー

oracleとして次の手動によるステップを実行します。$ ssh support@okv_primary_instance <Enter password when prompted> $ su root root# su oracle oracle$ cd /usr/local/okv/hsm/wallet oracle$ scp cwallet.sso support@standby:/tmp oracle$ scp enctdepwd support@standby:/tmp oracle$ cd /usr/local/okv/hsm/restore oracle$ scp ewallet.p12 support@standby:/tmp

注意:

この手順をOracle Key Vault 12.2.0.5.0以前で実行するときは、高可用性Oracle Key VaultインストールでのHSMの有効化にあるコマンドを使用します。

- 目的のスタンバイで、ユーザー

rootとして次の手動によるステップを実行します。$ ssh support@okv_standby_instance <Enter password when prompted> $ su root root# cd /usr/local/okv/hsm/wallet root# mv /tmp/enctdepwd . root# mv /tmp/cwallet.sso . root# chown oracle * root# chgrp oinstall * root# cd /usr/local/okv/hsm/restore root# mv /tmp/ewallet.p12 . root# chown oracle * root# chgrp oinstall *

注意:

この手順をOracle Key Vault 12.2.0.5.0以前で実行するときは、高可用性Oracle Key VaultインストールでのHSMの有効化にあるコマンドを使用します。

- ユーザー

rootとして続行し、ファイルokv_security.confを開いて次を記述します。root# vi /usr/local/okv/etc/okv_security.conf

このファイルに対して次の2つの更新を行います。

- 変数

HSM_ENABLEDを1に設定します。変数が存在しない場合、これを追加してその値を1に設定します。HSM_ENABLED="1"

- 次の行を追加します。

HSM_PROVIDER="2"

次に、Key Vault管理コンソールのユーザー・インタフェースから通常どおりに高可用性の設定を続行します。

親トピック: 概要

1.11 CNSAスイートのサポート

Oracle Key Vault 12.2 BP 3以降では、アプライアンス間のTLS接続についてCommercial National Security Algorithm (CNSA)に準拠しています。

CNSAスイートは強力な暗号化アルゴリズムとキー長のリストで、将来のセキュリテイおよび関連性を高めます。完全なCNSA指定へのリンクは、この項の後の「関連項目」の項にあります。

12.2 BP3以降では、システムのすべてのコンポーネントで完全な準拠を提供していないことに注意してください。CNSAアルゴリズムに切り替えることがき、これはISOでパッケージ化されている2つのスクリプトによって可能になります。

1つ目のスクリプト

/usr/local/okv/bin/okv_cnsaは構成ファイルを変更し、できるだけ多くのコンポーネントを更新して拡張されたアルゴリズムを使用します。これは元に戻すことができ、既存の操作の妨げにはなりません。2つ目のスクリプト

/usr/local/okv/bin/okv_cnsa_certは、CNSA準拠の公開キー・ペアと証明書を再生成します。注意:

2つ目のスクリプト/usr/local/okv/bin/okv_cnsa_certは、古い公開キー・ペアを新しいものに置換するため、追加の作業が必要な場合があります。このため、次の操作を実行します。エンドポイントのエンロール: 可能な場合、このスクリプトの実行後にエンドポイントをエンロールします。CNSAスクリプトを実行する前にエンドポイントがエンロールされている場合、これらを再度エンロールして、CNSAアルゴリズムを使用してCNSA準拠の新しいキーを生成します。

高可用性: 可能な場合、両方のOracle Key VaultインスタンスでCNSAスクリプトを実行してから高可用性構成でこれらをペアにします。CNSAスクリプトの実行前に高可用性を設定していた場合、次のように高可用性を再構成する必要があります。プライマリおよびスタンバイ・サーバーのペアを解除し、サーバーごとにCNSAスクリプトを個々に実行してから、それらを再度ペアにします。

CNSAスクリプトの実行

CNSAスクリプトを実行するには、次のように実行します。

Oracle Key Vaultをインストールし、インストール後のタスクを完了します。インストール後の最後のタスクはsupportユーザーのパスワードを設定することです。これはすぐに必要になります。

Key Vaultのブラウザベースの管理コンソールにログインして、サーバーへのSSHアクセスを有効化します。

- supportユーザーとしてKey VaultサーバーにSSHでログインします。プロンプトが表示された場合、インストール後の作業時に作成されたsupportユーザーのパスワードを入力します。

$ ssh support@okv_instance <Enter support user password created during post-installation>

- rootユーザーに変更します。

$ su root

- rootユーザーとしてスクリプトを実行します。

root# /usr/local/okv/bin/okv_cnsa root# /usr/local/okv/bin/okv_cnsa_cert

このスクリプトでは、

/usr/local/okv/etc/okv_security.confにデータを移入します。スクリプトが実行されると、行

USE_ENHANCED_ALGORITHMS_ONLY="1"が追加されます。

バックアップ

バックアップをリストアした後に、次のように1つ目のスクリプト/usr/local/okv/bin/okv_cnsaを再実行して拡張したCNSAアルゴリズムを使用するように構成を更新します。

Key Vault管理コンソールのユーザー・インタフェースを使用して開始されたリストア操作の後で、システムが再起動するのを待機します。

- supportユーザーとしてKey VaultサーバーにSSHでログインします。

$ ssh support@okv_instance <Enter support user password created during post-installation>

- rootユーザーに切り替えます。

$ su root

- 1つ目のCNSAスクリプトを実行します。

root# /usr/local/okv/bin/okv_cnsa

アップグレード

アップグレード時に1つ目のスクリプトを再実行してCSNA準拠を確実にする必要があります。

- rubyスクリプトをrootとして実行するアップグレード手順のステップ8を実行します。

root# /usr/bin/ruby/images/upgrade.rb --format

- 1つ目のCNSAスクリプトを実行します。

root# /usr/local/okv/bin/okv_cnsa

- アップグレード手順のステップ9を続行します。

root# /sbin/reboot

制限事項:

CNSA準拠は、Oracle Key Vaultインフラストラクチャの一部のコンポーネント(SSHやTDEを使用したデータベース暗号化など)にはサポートされていません。

Firefoxブラウザでは、CNSAを有効化している場合にOracle Key Vault管理コンソールでの使用がサポートされていません。これは、FirefoxブラウザがCNSAで承認されている暗号スイートをサポートしていないためです。

関連項目:

https://cryptome.org/2016/01/CNSA-Suite-and-Quantum-Computing-FAQ.pdf

インストール後のタスクに関する項

SSHアクセスの設定に関する項

アップグレード手順に関する項

親トピック: 概要

1.12.1 高可用性Oracle Key VaultインストールでのHSMの有効化

Oracle Key Vault 12.2.0.5.0以前のnCipherのベンダー固有の注意事項の下にある手順「高可用性Oracle Key VaultインストールにおけるHSM」を実行するときは、次のコマンドを使用します。

目的のプライマリで、ユーザー

oracleとして次の手動によるステップを実行します。$ ssh support@okv_primary_instance <Enter password when prompted> $ su root root# su oracle oracle$ cd /usr/local/okv/hsm/wallet oracle$ scp cwallet.sso support@(standby):/tmp oracle$ scp enctdepwd support@(standby):/tmp

目的のスタンバイで、ユーザー

rootとして次の手動によるステップを実行します。$ ssh support@okv_standby_instance <Enter password when prompted> $ su root root# cd /usr/local/okv/hsm/wallet root# mv /tmp/enctdepwd . root# mv /tmp/cwallet.sso . root# chown oracle * root# chgrp oinstall *

1.12.2 okv_security.confファイルのHSM_ENABLEDパラメータの有効化

手順「高可用性Key VaultのインストールにおけるHSMの有効化」をOracle Key Vault 12.2.0.5.0以前で実行するときは、次のコマンドを使用します。

プライマリ・ノードで、ユーザーoracleとして次の手動によるステップを実行します。

$ cd /usr/local/okv/hsm/wallet $ scp cwallet.sso support@standby:/tmp $ scp enctdepwd support@standby:/tmp

okv_security.confファイルでHSM_ENABLEDパラメータを有効化します。$ cd /usr/local/okv/hsm/wallet $ mv /tmp/enctdepwd . $ mv /tmp/cwallet.sso . $ chown oracle * $ chgrp oinstall * $ vi /usr/local/okv/etc/okv_security.conf Set HSM_ENABLED="1" Set HSM_PROVIDER="<provider value>"

viファイルで文字列

:wq!を入力して保存し、終了します。

1.13 ドキュメントのアクセシビリティについて

Oracleのアクセシビリティについての詳細情報は、Oracle Accessibility ProgramのWebサイト(http://www.oracle.com/pls/topic/lookup?ctx=acc&id=docacc)を参照してください。

Oracleサポートへのアクセス

サポート契約がある場合には、My Oracle Supportを通して電子支援をご利用いただけます。詳細情報は(http://www.oracle.com/pls/topic/lookup?ctx=acc&id=info)か、聴覚に障害のあるお客様は(http://www.oracle.com/pls/topic/lookup?ctx=acc&id=trs)を参照してください。

親トピック: 概要

Oracle Key Vault Hardware Security Module (HSM)との統合, リリース12.2 BP11

E77001-09

Copyright © 2016, 2020, Oracle and/or its affiliates.

このソフトウェアおよび関連ドキュメントの使用と開示は、ライセンス契約の制約条件に従うものとし、知的財産に関する法律により保護されています。ライセンス契約で明示的に許諾されている場合もしくは法律によって認められている場合を除き、形式、手段に関係なく、いかなる部分も使用、複写、複製、翻訳、放送、修正、ライセンス供与、送信、配布、発表、実行、公開または表示することはできません。このソフトウェアのリバース・エンジニアリング、逆アセンブル、逆コンパイルは互換性のために法律によって規定されている場合を除き、禁止されています。

ここに記載された情報は予告なしに変更される場合があります。また、誤りが無いことの保証はいたしかねます。誤りを見つけた場合は、オラクル社までご連絡ください。

このソフトウェアまたは関連ドキュメントを、米国政府機関もしくは米国政府機関に代わってこのソフトウェアまたは関連ドキュメントをライセンスされた者に提供する場合は、次の通知が適用されます。

米国政府機関エンド・ユーザー: オラクル社のプログラム(オペレーティング・システム、統合ソフトウェア、提供されたハードウェアに対して組み込まれたか、インストールされたか、アクティブ化されたプログラム、およびそのようなプログラムの変更版など)、およびオラクル社によるコンピュータ・ドキュメント、または米国政府機関エンド・ユーザーに提供されたかそれらがアクセスしたその他のOracleデータは、適用可能な連邦政府調達規則および政府機関固有の補足規則に準拠した「商用コンピュータ・ソフトウェア」または「商用コンピュータ・ソフトウェア・ドキュメント」です。そのようなものとして、i)オラクル社のプログラム(オペレーティング・システム、統合ソフトウェア、提供されたハードウェアに対して組み込まれたか、インストールされたか、アクティブ化されたプログラム、およびそのようなプログラムの変更版など)、ii)オラクル社によるコンピュータ・ドキュメントまたはiii)その他のOracleデータ(またはそれらすべて)の使用、模造、複製、リリース、表示、開示、変更、派生物の準備、または改作(またはそれらすべて)は、適用可能な契約に含まれているライセンスで指定された、権利および制限の対象となります。Oracleクラウド・サービスを米国政府機関がどのように使用するかに影響する条件は、当該サービスについての適用可能な契約によって定められます。No other rights are granted to the U.S. Government.

このソフトウェアもしくはハードウェアは様々な情報管理アプリケーションでの一般的な使用のために開発されたものです。このソフトウェアもしくはハードウェアは、危険が伴うアプリケーション(人的傷害を発生させる可能性があるアプリケーションを含む)への用途を目的として開発されていません。このソフトウェアもしくはハードウェアを危険が伴うアプリケーションで使用する際、安全に使用するために、適切な安全装置、バックアップ、冗長性(redundancy)、その他の対策を講じることは使用者の責任となります。このソフトウェアもしくはハードウェアを危険が伴うアプリケーションで使用したことに起因して損害が発生しても、オラクル社およびその関連会社は一切の責任を負いかねます。

OracleおよびJavaはOracle Corporationおよびその関連企業の登録商標です。その他の名称は、それぞれの所有者の商標または登録商標です。

IntelおよびIntel InsideはIntel Corporationの商標または登録商標です。SPARCのすべての商標は、SPARC International, Inc.のライセンスに基づいて使用される、同社の商標または登録商標です。AMD、EpycおよびAMDロゴは、Advanced Micro Devices, Inc.の商標または登録商標です。UNIXはThe Open Groupの登録商標です。

このソフトウェアまたはハードウェア、そしてドキュメントは、第三者のコンテンツ、製品、サービスへのアクセス、あるいはそれらに関する情報を提供することがあります。適用されるお客様とOracle Corporationとの間の契約に別段の定めがある場合を除いて、Oracle Corporationおよびその関連会社は、第三者のコンテンツ、製品、サービスに関して一切の責任を負わず、いかなる保証もいたしません。適用されるお客様とOracle Corporationとの間の契約に定めがある場合を除いて、Oracle Corporationおよびその関連会社は、第三者のコンテンツ、製品、サービスへのアクセスまたは使用によって損失、費用、あるいは損害が発生しても一切の責任を負いかねます。