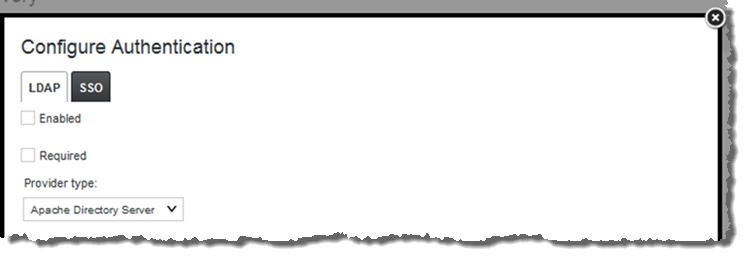

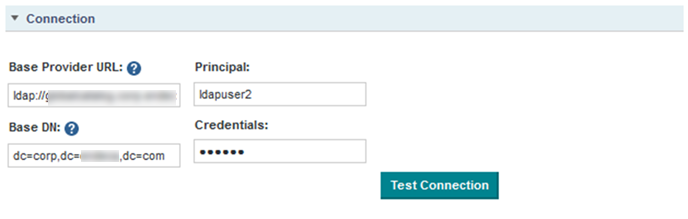

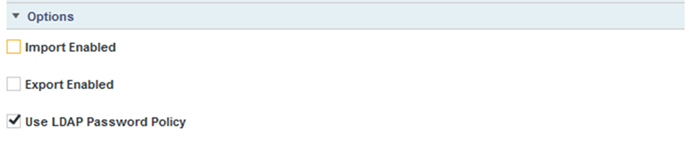

ページのLDAP設定には、認証でLDAPを有効にするかどうかおよび必須にするかどうか、LDAPサーバーへの接続、LDAPディレクトリに対するバッチ・インポートまたはバッチ・エクスポートをサポートするかどうかなどが含まれます。バッチ・インポートを処理する方法は、portal-ext.propertiesで設定されます。

portal-ext.propertiesの設定ldap.import.methodによって、LDAPからのバッチ・インポートの実行方法が決まります。この設定は、バッチ・インポートが有効な場合のみ適用されます。ldap.import.methodで使用可能な値は、次のとおりです。

| 値 | 説明 |

|---|---|

| user | ユーザー・ベースのインポートを指定します。これはデフォルト値です。

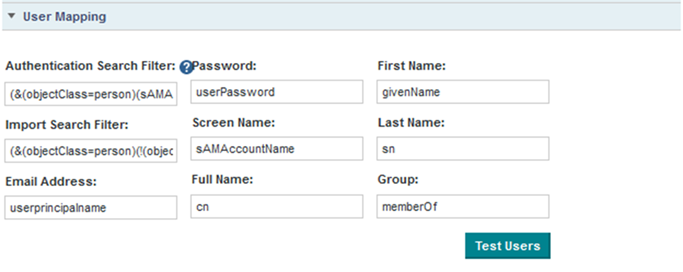

ユーザー・ベースのバッチ・インポートでは、「LDAP」タブの「ユーザー・マッピング」セクションで構成されたインポート検索フィルタが使用されます。 ユーザー・ベースのインポートでは、Big Data Discoveryは次を行います。

|

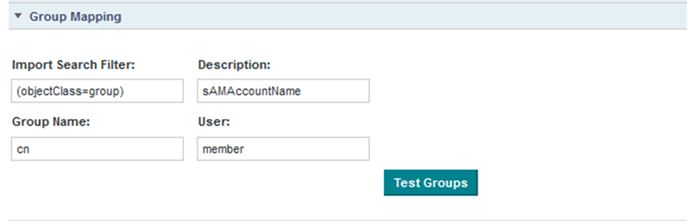

| group | グループ・ベースのインポートを指定します。

グループ・ベースのインポートでは、「LDAP」タブの「グループ・マッピング」セクションで構成されたインポート検索フィルタが使用されます。 グループ・ベースのインポートでは、Big Data Discoveryは次を行います。

|

使用する値は、LDAPシステムの動作方法に部分的に依存します。LDAPディレクトリがユーザー情報のみを提供し、グループ情報を提供しない場合、ユーザー・ベースのインポートを使用する必要があります。LDAPディレクトリがグループ情報のみを提供する場合、グループ・ベースのインポートを使用する必要があります。

LDAP設定を構成するには、次の手順を実行します。