| Oracle® Fusion Middleware Oracle Enterprise Data Qualityの保護 12c (12.2.1.2.0) E88270-01 |

|

前 |

次 |

この章では、EDQでのユーザーの認証方法について説明します。

この章の内容は次のとおりです。

EDQのユーザー認証は、EDQ構成領域のsecurity/login.propertiesというファイルを使用して構成します。このファイルは、'home'構成ディレクトリまたは'local'構成ディレクトリ(あるいはその両方)に存在します。両方に存在する場合、'local'ディレクトリの値が優先される形で設定がマージされます。ファイルを変更する必要がある場合は、必ず'local'ディレクトリのバージョンを編集してください。

EDQの'home'構成領域には、LDAP統合の複数のタイプに応じた設定例を含むファイルsecurity/login.properties.templateがあります。

login.propertiesファイルでは、複数のレルムを定義します。各レルムは、ユーザーから独立したストアです。ファイルはグローバル設定から始まり、次に各レルムの設定が続きます。標準のグローバル設定は次のとおりです。

realms = realm1, realm2, … gss = false

realmsプロパティでは、このインストールで構成するレルムのリストを定義します。名前は任意ですが、特別なレルム名'internal'は、EDQ内部ユーザー・ストアを指定します(ユーザーdnadminなど)。

'gss'設定は、拡張Kerberosスタイルの認証をオフにします。

グローバル設定の次に、レルム固有のプロパティのブロックが続きます(それぞれグローバル・リストのレルム名が接頭辞になります)。たとえば、内部レルムとLDAPレルムを使用する構成は、次のようになります。

realms = internal, corpldap gss = false corpldap.realm = EXAMPLE.COM corpldap.ldap.server = dc1.example.com …

これらの設定の詳細は、この後で説明します。

login.propertiesで複数のレルムを定義すると、EDQのログイン画面(WebコンソールおよびUI)に、ユーザー名とパスワードに関連付けられたレルムのドロップダウン・セレクタが表示されます。

外部LDAPユーザー・ストアを使用し、EDQ内部ユーザー・ストアを使用しない場合、LDAPグループからEDQグループへのマッピングを設定しようとすると、ブートストラップ問題が発生します。これを行うには、EDQ Webコンソールを使用します(EDQ管理者ログインが必要です)。ただし、LDAPユーザーがEDQにログインするためには、LDAPグループをEDQ管理者グループにマップする必要があります。

この問題を回避するため、login.propertiesで静的グループ・マッピングを定義できます。構文は次のとおりです。

realm.xgmap = exgroup1 -> edqgroup1, exgroup2 -> edqgroup2 …

'realm'は、グローバル・レルム・リストに指定されたレルム名です。各'exgroup'は外部LDAPグループの名前で、各'edqgroup'はEDQグループの名前です。

静的マッピングは、最初の管理マッピングを設定する場合にのみ使用し、他のマッピングはEDQ Webコンソールの「外部グループ」ページで構成する必要があります。

たとえば、'EDQ-ADMINS'というLDAPグループをEDQ管理者グループにマップするには、次の行を追加します。

corpldap.xgmap = EDQ-ADMINS -> Administrators

WebLogicへのEDQの標準インストールでは、認証にドメインの内部ユーザー・ストアを使用します。これには、ドメイン管理ユーザー(通常は'weblogic')と、他のユーザーの小規模なセットが含まれます。

EDQのデフォルト・セキュリティ構成では、WebLogic管理者グループのすべてのユーザーがEDQ管理者グループにマップされます。他のグループ・マッピングは初期定義されません。

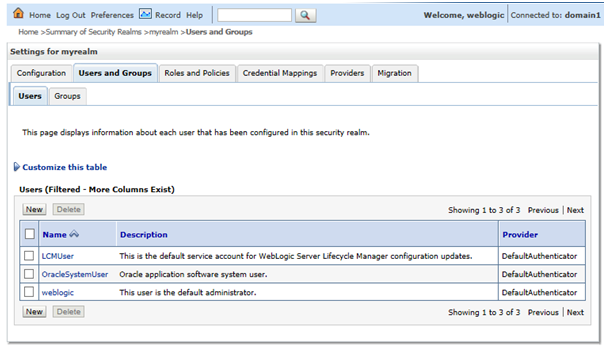

別のユーザーを追加するには、WebLogic管理コンソールにログインし、デフォルト・セキュリティ・レルムの「ユーザーとグループ」タブに移動します。

WebLogicでユーザーを管理するかわりに、ユーザーの外部ソース(通常はActive DirectoryなどのLDAPサーバー)に統合できます。統合は、WebLogic管理コンソールで構成するか、セキュリティ構成ファイルを編集してEDQから直接構成できます。前者の方法は第4章「WebLogicおよびOPSSを使用した外部ユーザー管理(LDAP)の統合」を、後者の方法は第5章「EDQでの外部ユーザー管理(LDAP)の直接構成」を参照してください。

'home'構成ディレクトリのデフォルトのlogin.propertiesの内容は次のとおりです。

realms = opss opss.realm = ORACLE opss.label = Weblogic opss.type = opss opss.xgmap = Administrators -> Administrators

この構成により、WebLogicによって提供されるOPSSライブラリが認証に使用され、WebLogic管理者グループがEDQ管理者グループにマップされます。

内部的にユーザーを管理するには、内部レルムを有効にする必要があります。ユーザーの内部レルムを有効にするには、次の手順を実行します。

ローカル構成ディレクトリにsecurityというサブディレクトリを作成します(oedq_local_home/security)。

login.propertiesファイルを、基本構成ディレクトリのsecurityディレクトリ(oedq_home/security)からoedq_local_home/securityにコピーします。

レルムのカンマ区切りのリストに'internal'を追加します。

'opss'では、WebLogicユーザーのレルムが有効化されることに注意してください。内部的にユーザーを管理するのみの場合、レルムのリストからopssを削除できます。

サーバーを再起動します。

これにより、ユーザーの内部レルムが有効になり、Launchpadの管理ページで内部ユーザー・アカウントを管理できます。単一のデフォルト管理者ユーザー'dnadmin'が'dnadmin'という初期パスワード付きで存在していますが、このパスワードは初回のログイン時に変更する必要があります。

複数のレルムが定義されている場合、ユーザーは、使用するレルムをログイン時に選択する必要があります。

TomcatへのEDQのインストールでは、EDQ内部認証メカニズムを使用します。これには、完全な管理権限を持つ単一のユーザー'dnadmin'が含まれます。別のユーザーは、EDQの管理Webページを使用して追加できます。

EDQのセキュリティ構成ファイルを編集して、Active Directoryなどの外部LDAPサーバーに統合できます。これは、第5章「EDQでの外部ユーザー管理(LDAP)の直接構成」で説明します。

デフォルト設定では内部認証が使用されるため、Tomcatインストールではlogin.propertiesファイルはデフォルトで使用されません。追加設定が必要な場合、またはLDAP統合が必要な場合、'local'構成ディレクトリにsecurity/login.propertiesファイルを新規作成し、そこで変更を行ってください。