本書は、既存の項の変更と、新規情報の追加に伴って、今後も引き続き更新されます。これまでの更新内容は次の表のとおりです。

| 日付 | 機能 | 備考 |

|---|---|---|

| 2019年12月20日 | 初版作成。 |

このガイドでは、今回の更新の新機能と機能向上を理解するうえで必要な情報の概要を示し、更新のために実行する必要があるタスクについて説明します。このガイドは本アップデートでの新規・改善機能の概要を理解するのに必要な情報およびアップデートに必要なタスクについて説明します。個々のセクションは機能の概略説明、その機能を実装に必要なステップ、ヒントおよび考慮点、他に必要なリソースが記述されています。

フィードバックをお寄せください

本書の内容改善のため、ご意見やご提案をお待ちしております。フィードバックは、oracle_fusion_applications_help_ww_grp@oracle.com宛にお送りください。

列の定義:

使用可能な状態で提供される機能

レポート = 新規または変更され、Oracleで提供される、実行準備が完了したレポート。

UIまたはプロセスベース: 小規模 = これらのUIまたはプロセスベースの機能は通常、フィールド、検証またはプログラムの小さな変更で構成されています。したがって、ユーザーに対する潜在的な影響は最小限になります。

UIまたはプロセスベース: 大規模* = これらのUIまたはプロセスベースの機能は、より複雑に設計されています。したがって、ユーザーに対する潜在的な影響は高くなります。

すぐ使用できない状態で提供される機能 = エンド・ユーザーがこれらの機能を使用できるようにするには、処理が必要です。これらの機能はすぐ使用できない状態で提供されるため、有効にする時期を選択してください。たとえば、a) 新しいまたは展開されたBIサブジェクト領域は最初にレポートに組み込む必要があり、b) 新しいWebサービスを利用するには統合が必要になり、c) ユーザーが機能にアクセスできるようにするには、それらの機能をユーザー・ロールに割り当てる必要があります。

| エンド・ユーザーが使用可能 レポートおよび小規模なUIまたはプロセスベースの新機能は、更新後のユーザーに対する影響を最小限に抑えます。したがって、顧客受入れテストでは、大規模なUIまたはプロセスベース*の新機能に焦点を当ててください。 |

エンド・ユーザーが使用する前に処理が必要 これらの機能の使用準備を完了するには処理が必要なため、中断されません。選択的に使用するよう選択すると、テストおよびロールアウトのタイミングを設定できます。 |

|||||

|---|---|---|---|---|---|---|

| 機能 |

レポート |

UIまたは |

UIまたは |

|

||

「Risk Management Cloud - アセスメント結果リアルタイム」および「Risk Management Cloud - コンプライアンス・リアルタイム」のサブジェクト領域の機能拡張 |

||||||

Oracle Risk Managementは、3つの製品で構成されています。Oracle Fusion Financial Reporting Complianceは、財務プロセス内のリスクを識別および解決するためのポリシーを記録します。Oracle Advanced Access Controlsは、ビジネス・アプリケーションのユーザーに付与されたアクセスに固有のリスクを検出します。Oracle Advanced Financial Controlsは、ビジネス・アプリケーションで行われたトランザクションによって示されるリスクを明らかにします。拡張財務統制と拡張アクセス統制は拡張統制管理と呼ばれるモジュールに属します。

拡張アクセス統制には、機能のアクセス証明セットが含まれています。これを使用すると、組織は定期的なレビューを実行して、ジョブ・ロールがユーザーに適切に割り当てられているかどうかを判断できます。

きめ細かいアクセスの実装を簡略化するために、Risk Managementのセキュリティ・モデル全体が、直接割当アプローチに変換されました。レコードにアクセスしたりアクティビティを実行するための一般的な適格性は、今後も、機能的な権限ベースのセキュリティに基づいて決定されます。ただし、特定のレコードやアクティビティへのアクセス権は、個々のレコード・レベルで決定されます。

レコードは、個別のユーザーか、特定のオブジェクトと認可の組合せに基づいて事前定義されたユーザー・グループによって保護できます。保護されたすべてのレコードに対して、次の3つの主な認可のタイプがあります。

- 所有者: ユーザーは、レコードの作成、表示および編集と、レコードのセキュリティの更新を実行できます

- 編集者: ユーザーは、特定のレコードを表示および編集できますが、そのレコードのセキュリティ割当は表示することのみができます

- ビューア: レコードとそのセキュリティ割当を表示できます

一部のレコードに対しては、ユーザーがレビュー担当者、承認者、課題所有者などでもあるかどうかを指定するなど、追加のアクセス権を定義できます。

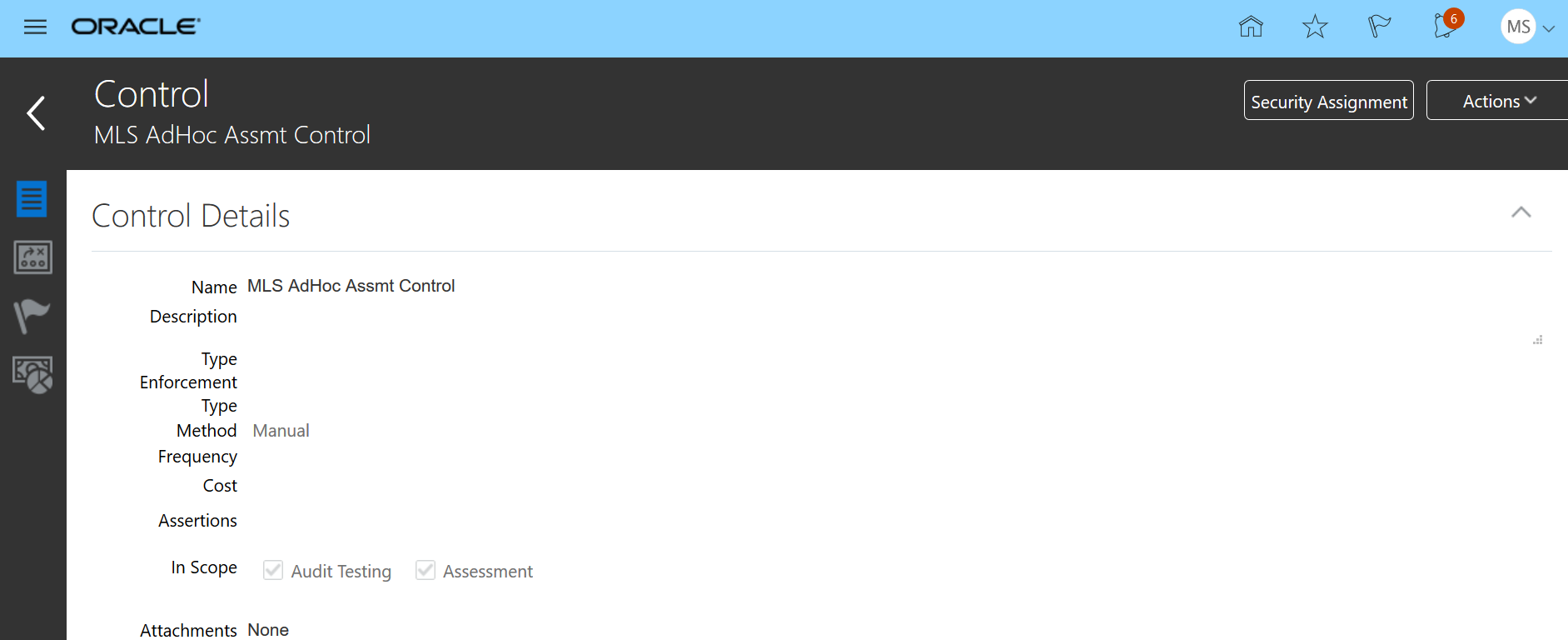

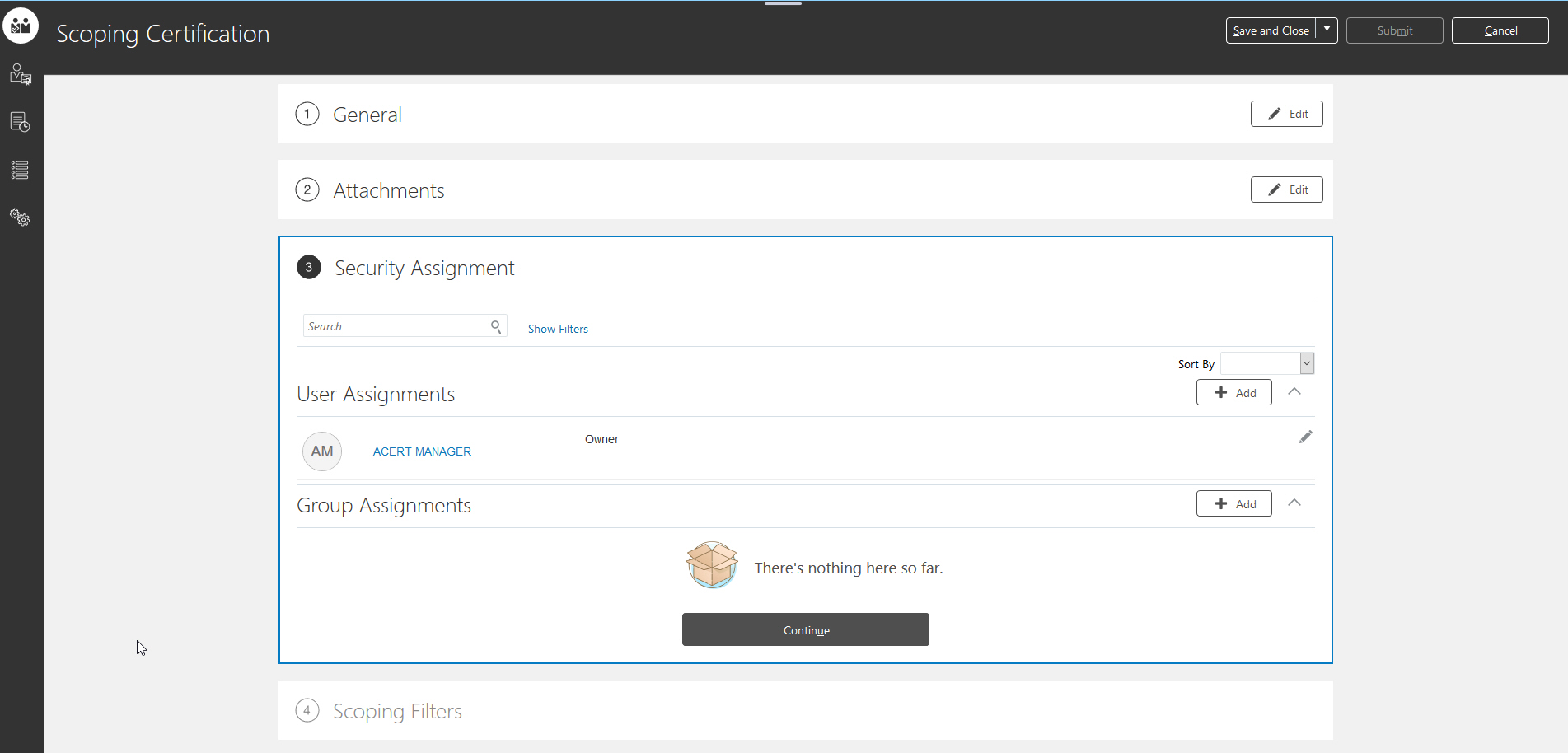

各レコードに備えられた、新しい「セキュリティ割当」ボタンで、セキュリティ割当を表示および更新できるページが表示されます。

セキュリティ割当のナビゲーション

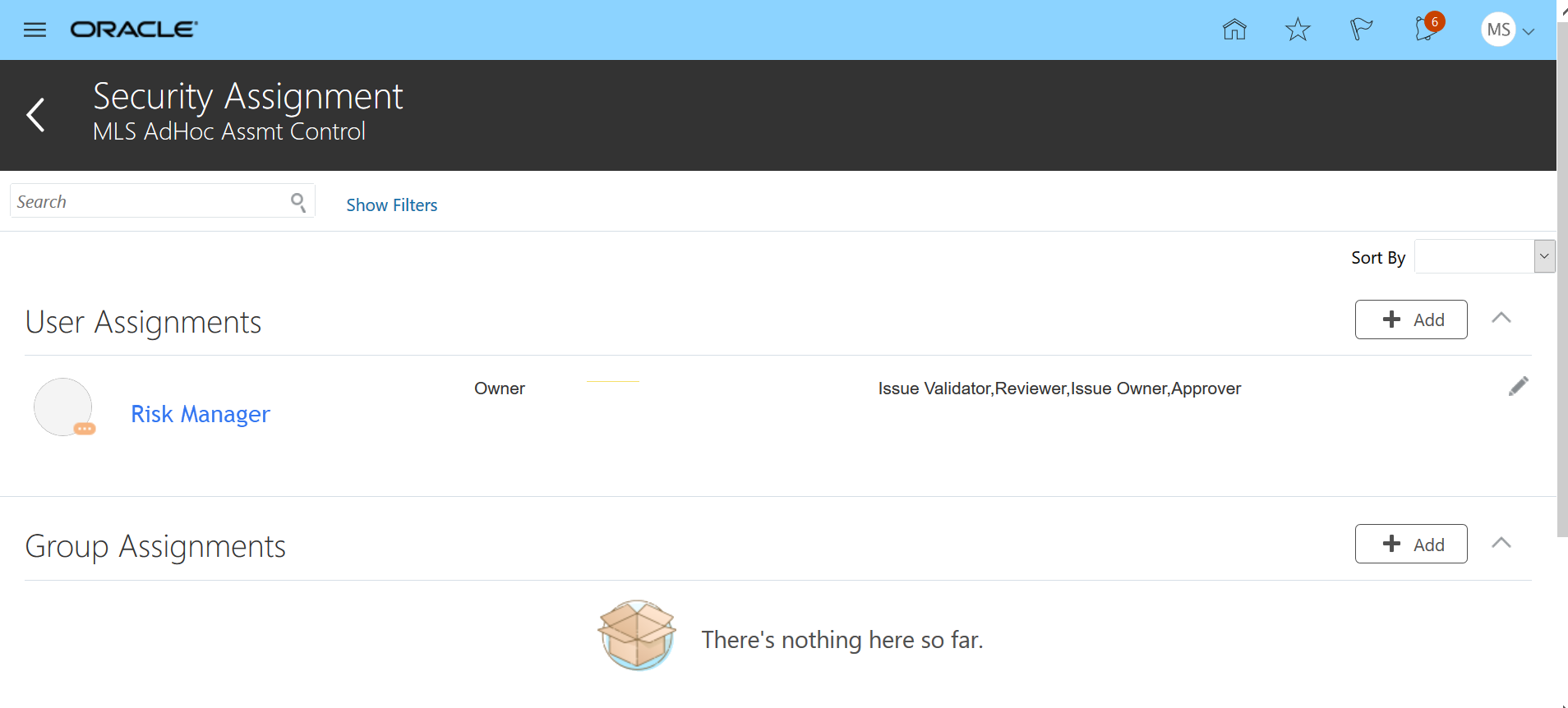

新しい「セキュリティ割当」ページは、個別のユーザー割当用とグループ割当用の2つのセクションで構成されます。

所有者としてアクセスした場合の「セキュリティ割当」ページ

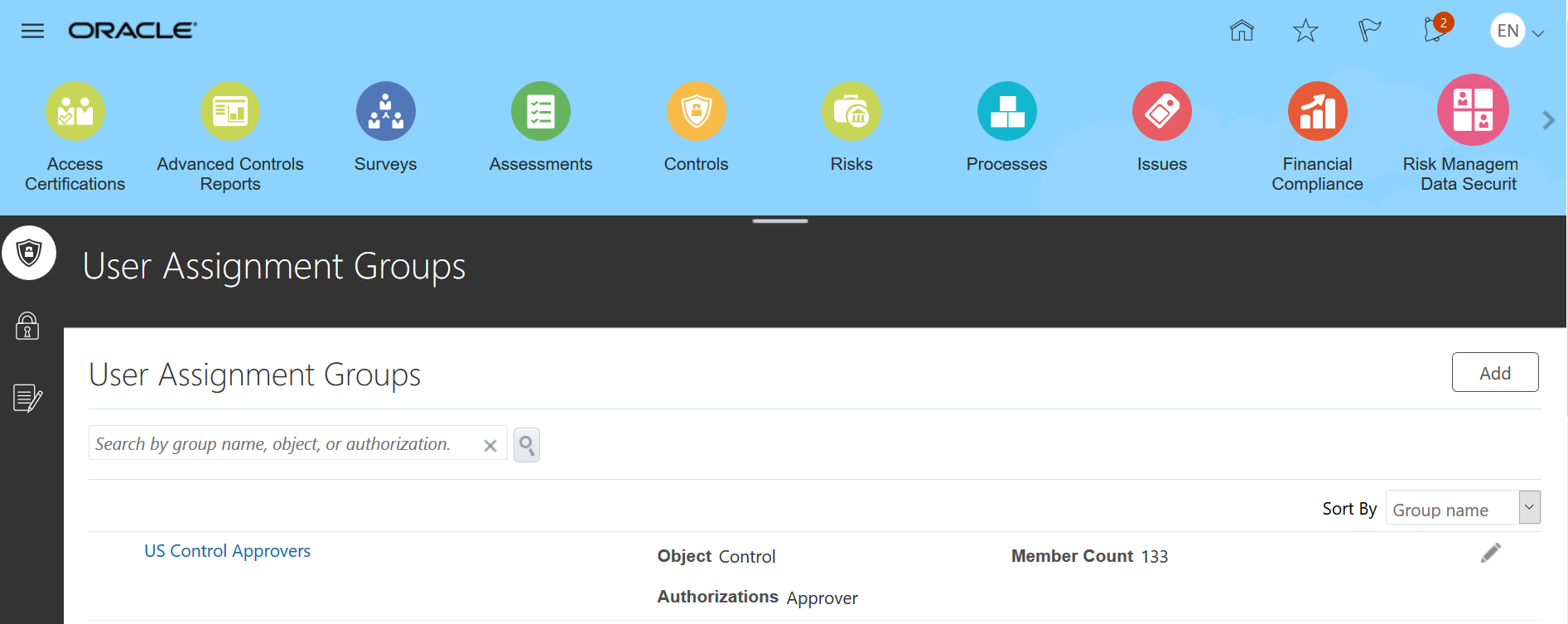

また、「リスク管理データ・セキュリティ」という新しい作業領域には、次の3つのタブがあります。

- ユーザー割当グループ: 類似するアクセス権を持つユーザーをグループに整理できます。レコードに同じユーザーを何度も割り当てるのではなく、グループを割り当てることができます。

- ビジネス・オブジェクト・セキュリティ: 拡張財務モデルおよび統制で使用されるビジネス・オブジェクトのデータを分析するためのアクセス権を付与できます。

- セキュリティ割当の一括編集: 管理者レベルでアクセスして、保護されたすべてのレコードのセキュリティ割当を検索および一括編集できます。

ユーザー・グループ

ビジネス・オブジェクト・セキュリティ

さらに、リスク管理のロールおよび権限が更新されました。新しい権限によって、新しい機能がサポートされます。新しいロールによって、ユーザー・エクスペリエンスが簡略化されます。

- 「リスク・アクティビティ・マネージャ」ジョブ・ロールは、財務レポート・コンプライアンスのユーザーに割り当てることが意図されています。そのシード済職務は単一レベルに置かれ、このことは、以前、「財務レポート・コンプライアンス」アクティビティをサポートするために使用できた、ネストされた職務階層とは対照的です。

- 「リスク管理者」ジョブ・ロールでは、他のロールでサポートされる日常的なアクティビティとは別に、管理アクティビティをサポートします。

有効化のステップ

権限やジョブ・ロールを割当または更新して、機能をアクセス可能にします。詳細は、次の「ロール」セクションに表示されます。

新規顧客の場合は、新しいセキュリティを有効化するステップはありません。既存の顧客は、リスク管理の「設定および管理」アイコンの「スケジュール」タブ内にある「ユーザー割当セキュリティ更新」ジョブを実行する必要があります。ユーザーには、アップグレードの直後と、リスク管理アイコンを選択したときに、このことを求めるメッセージが表示されます。このジョブを実行するまでは、すべてのユーザーは、リスク管理アプリケーション内でどのアクティビティも実行できません。

「企業のリスクおよび統制マネージャ」および「リスク管理者」の2つのジョブ・ロールのいずれかで、必要なジョブを実行できます。

新しい権限の追加に伴い、シード済ジョブおよび職務ロールが更新されました。カスタム・ジョブおよび職務ロールは、手動で更新するか、新規のシード済ジョブおよび職務ロールで置換する必要があります。

ヒントと考慮事項

ユーザーがレコードにアクセスするには、そのユーザーがレコードに直接割り当てられる必要があるため、データ・セキュリティのストライプ化を強制するために、同じロールの複数バージョンを使用する必要がなくなりました。かわりに、より少ない、より一般的なロールによって、機能への汎用的なアクセス権をユーザーに付与できます。これにより、レコードへのユーザー割当によって、データへのアクセスを制限できます。

財務レポート・コンプライアンスに関しては、ジョブおよび職務の機能セキュリティ構造が大幅に変更されたため、「リスク・アクティビティ・マネージャ」および「リスク管理者」という新しいジョブ・ロールや関連職務を使用することが最も適切になることがあります。このことは、特に、特定のデータ・セキュリティ・ポリシーへの機能アクセスをマップするためにカスタム職務が使用され、かつ、これらのカスタム職務が新しい必須の権限で更新されない場合に当てはまります。

また、今後のリリースでは、既存のシード済「企業のリスクおよび統制マネージャ」ジョブ・ロール、「コンプライアンス・マネージャ」ジョブ・ロールおよびそれらの基礎となるシード済職務ロールが削除されることに注意してください。このため、当初シード済のジョブおよび職務に依存していた場合でも、なるべく早くレビューして新しいジョブおよび職務を導入する必要があります。

アップグレードが完了したら、レコードをユーザーまたはグループに割り当てる必要があります。レコード所有者は、個々のレコードに対する割当を更新できます。または、管理者はセキュリティ割当の一括編集機能を使用して、複数のレコードを一度に更新できます。場合によっては、レコードに割り当てられた所有者がレコードの所有に適格でないことがあります。その場合は、そのセキュリティを新しい権限で更新して適格にできます。または、管理者は一括編集ツールを使用して、適格な所有者をレコードに割り当てることができます。

主なリソース

- 新しいセキュリティの詳細は、「Oracle Help Center」→「クラウド・アプリケーション」→「リスク管理」→「ブック」にある『リスク管理の確保』を参照してください。

- 詳細は、リスク管理のセキュリティ・リファレンスを参照してください。これは「Oracle Help Center」→「クラウド・アプリケーション」→「リスク管理」→「ブック」にあります。

- また、新しいロールおよび権限の詳細は、次の「ロール情報」トピックに示されたリファレンスを参照してください。

ロール情報

新しい直接割当アプローチのために、多くのセキュリティ・アーティファクトが変更および追加されました。これらの一部のサマリーと、リファレンス文書へのリンクを次に示します。

新しいジョブ・ロール

- リスク・アクティビティ・マネージャ(ORA_GTG_RISK_ACTIVITIES_MANAGER)は、財務レポート・コンプライアンスに使用されます

- リスク管理者(ORA_GTG_RISK_ADMINISTRATOR)は、リスク管理のセキュリティを含む管理者アクティビティに使用されます

新規および改訂された職務ロール

新しいセキュリティ・アプローチのために、新しいジョブ・ロール、職務ロールおよび改訂が導入されました。このリリース20Aの新規および改訂された職務ロール文書は、セキュリティ・コンソールに加えられた追加および変更のリファレンスです。

新規および置き換えられた権限

リリース20Aでは多くの新しい権限が追加されました。ほとんどの場合、新しい権限によって以前の機能が置き換えられ、新しい直接割当セキュリティ機能が実装されています。このリリース20Aの新規および置き換えられた権限文書は、セキュリティ・コンソールで置き換えられた権限のリファレンスです。

新しいリスク管理ジョブのためのOTBIロール

既存のOTBIロールも新しいジョブ・ロールに関連付けられました。次に示します。

「リスク・アクティビティ・マネージャ」ジョブ・ロール:

- 財務レポート・コンプライアンス・トランザクション分析職務(FBI_FINANCIAL_REPORTING_COMPLIANCE_TRANSACTION_ANALYSIS_DUTY)

「リスク管理者」ジョブ・ロール:

- 財務レポート・コンプライアンス・トランザクション分析職務(FBI_FINANCIAL_REPORTING_COMPLIANCE_TRANSACTION_ANALYSIS_DUTY)

- 拡張アクセス統制トランザクション分析職務(FBI_ADVANCED_ACCESS_CONTROL_TRANSACTION_ANALYSIS_DUTY)

- 拡張財務管理トランザクション分析職務(FBI_ADVANCED_FINANCIAL_CONTROL_TRANSACTION_ANALYSIS_DUTY)

- アクセス証明分析職務(FBI_ACCESS_CERTIFICATION_TRANSACTION_ANALYSIS_DUTY)

セキュリティ・モデルの変更に伴い、リスク管理ではデータ・セキュリティ・ポリシーの実装が利用されなくなりました。データ・セキュリティ・ポリシーを定義して、それらを関連するリスク管理ジョブや職務ロールにマップする必要はなくなりました。ただし、これらは削除されたわけではありません。データ・セキュリティ・ポリシーを定義した顧客に参照情報を提供するために、「セキュリティ構成」タブは読取り専用リソースとして保持されています。

有効化のステップ

この機能を有効にするために何もする必要はありません。

ヒントと考慮事項

これを読取り専用ページとして保持する意図は、ユーザーが、将来のロール定義の基礎として使用するために、以前の構成をレビューできるようにすることです。

ロール情報

このページへのアクセス権は、「企業のリスクおよび統制マネージャ」および「リスク管理者」の各ジョブ・ロールを通じて付与できます。

既存の拡張統制REST APIに新しい属性が追加されました。主に次のようなものがあります

拡張統制

- グローバル・ユーザーID

- グローバル・ユーザー

- ユーザー名

- ユーザー姓

有効化のステップ

REST APIガイドのRESTサービス定義(「Oracle Help Center」→関心のあるアプリケーション・サービス領域 →「REST API」から使用可能)を参照してください。OracleのRESTサービスを初めて利用する場合は、「クイック・スタート」セクションから始めることができます。

REST APIを使用してグローバル・ユーザー同期化を開始する機能

既存の拡張統制ジョブREST APIの実行に、新しい属性「ジョブ・タイプ」が追加されました。これにより、ユーザーは、拡張統制ジョブを実行する前に、グローバル・ユーザー同期化などの追加のタイプのジョブを開始できるため、分析で最新の情報を利用できます。

有効化のステップ

REST APIガイドのRESTサービス定義(「Oracle Help Center」→関心のあるアプリケーション・サービス領域 →「REST API」から使用可能)を参照してください。OracleのRESTサービスを初めて利用する場合は、「クイック・スタート」セクションから始めることができます。

ヒントと考慮事項

この機能拡張の主な目的は、拡張アクセスまたは拡張財務管理分析を開始するRESTサービスのユーザーが、グローバル・ユーザー同期化も開始できるようにすることです。

技術的な変更は加えられていませんが、Oracle Help CenterのREST APIのページで、一部のタスク名が変更されています。プロビジョニング・ルールは、以前は、拡張統制ロールの分掌と呼ばれていました。その下にあるロール内ルール・チェックの作成は以前はrunIntraRoleCheckに対するPOST操作の実行と呼ばれ、ロール割当のルール・チェックの作成はrunUserRoleCheckに対するPOST操作の実行と呼ばれていました。

有効化のステップ

REST APIガイドのRESTサービス定義(「Oracle Help Center」→関心のあるアプリケーション・サービス領域 →「REST API」から使用可能)を参照してください。OracleのRESTサービスを初めて利用する場合は、「クイック・スタート」セクションから始めることができます。

ヒントと考慮事項

これについては、APIを使用している場合でも、必要な処理はありません。APIの使用目的がわかりやすいように、文書に示されている名前を変更したのみとなります。

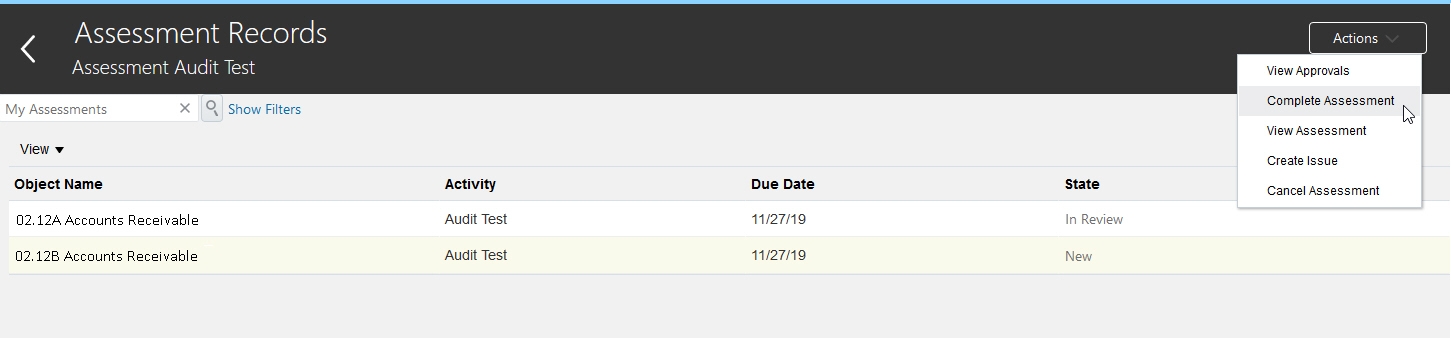

「自分のアセスメント」タブ

「自分のアセスメント」タブで、アセスメント・タスクがオブジェクト・タイプ(プロセス、リスクおよび統制)別にソートされます。デフォルト・ビューは、統制オブジェクト・タイプに設定されています。また、検索コンポーネントが追加され、特定のアセスメント・タスクを検索できるようになりました。完了すべきタスクがない場合は、ページに「今のところここには何もありません。」という標準メッセージが返されます。

「アセスメント・バッチ」タブ

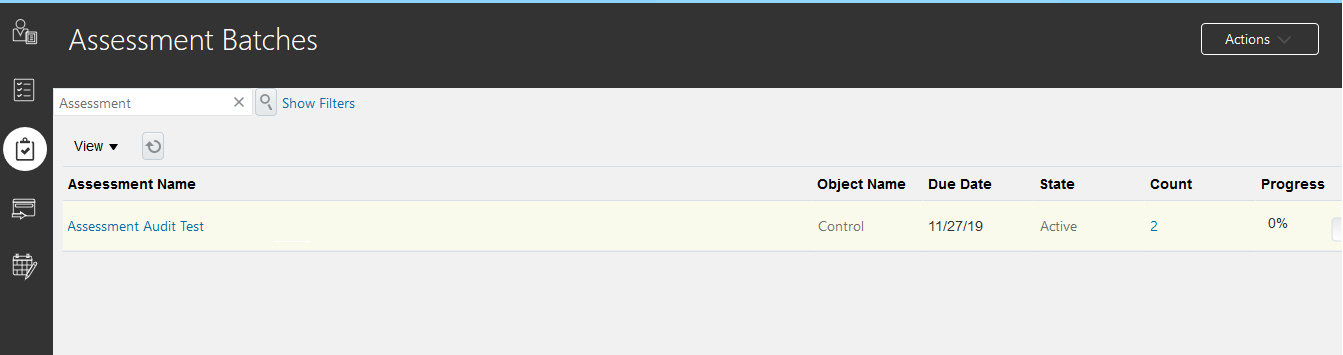

アセスメント・バッチは保護されています。「アセスメント・バッチ」ページには、自分が所有者、編集者またはビューアとして割り当てられているバッチがリストされます。各行で、バッチの名前および新しい「数」の値が、バッチの詳細を提供するページへのリンクになります。

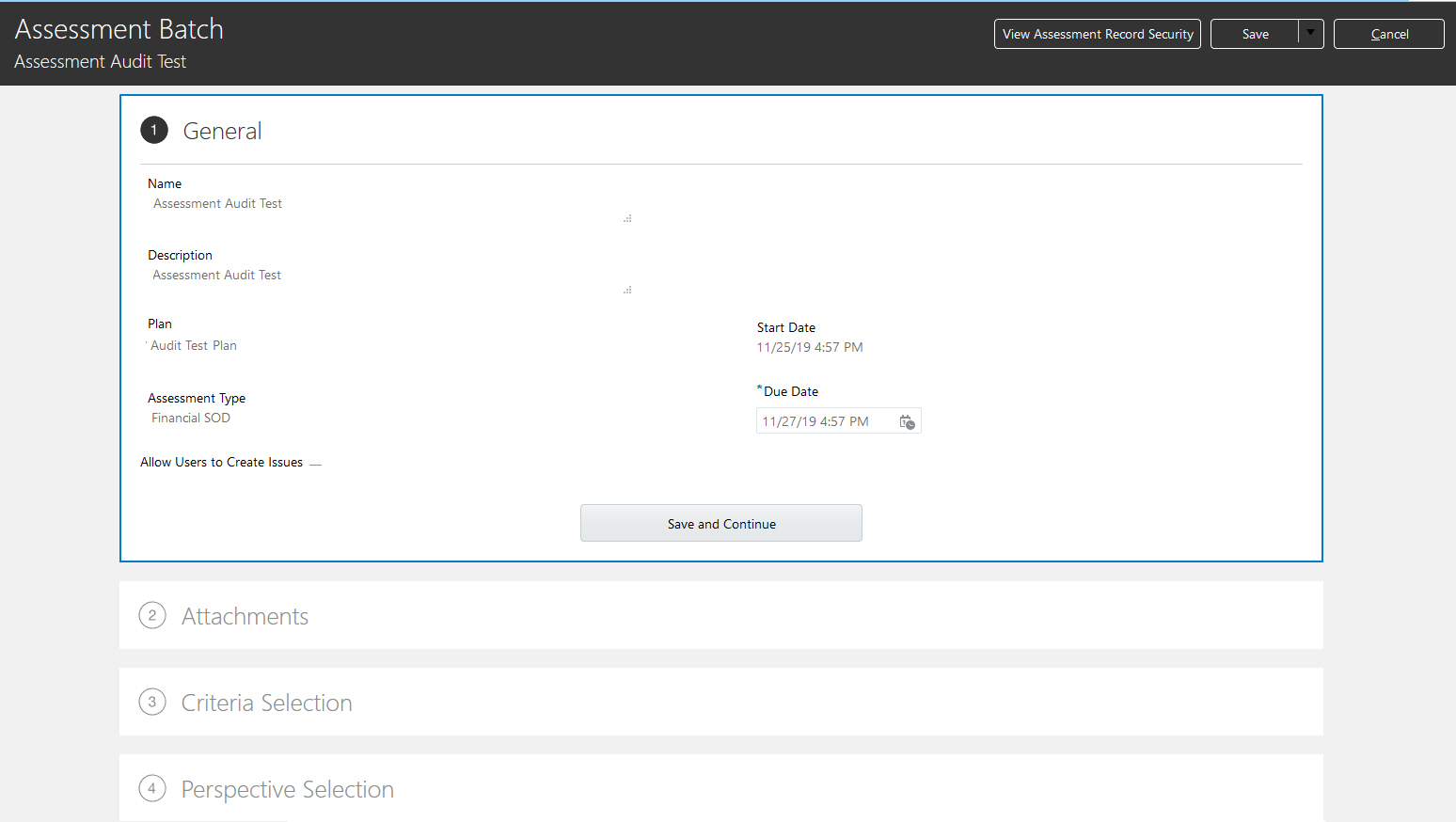

アセスメント・バッチの名前をクリックすると、そのバッチが開始されたときに確立された基準が表示されます。次のような内容が含まれます。

-

「バッチ・アセスメントのセキュリティ割当」リージョンを使用して、バッチへのユーザー割当を管理します。自分が所有者である場合は更新でき、編集者かビューアである場合は表示できます。

-

「アセスメント・レコード・セキュリティの表示」ボタンをクリックして、バッチ内の個々のアセスメントに対するユーザーの割当を管理します。

「数」の値には、バッチのアセスメント・レコードの数が表示されます。それらのレコードのリストへのリンクでもあります。そのリストから、処理を実行したり、結果を表示することができます。

「数」の値は、作業のために自分に割り当てられたアセスメント・レコードの数のみをレポートします。たとえば、あるアセスメント・バッチに合計20件のアセスメント・レコードが含まれているとします。アセスメント・バッチの所有者/作成者の数は20になります。ただし、別のユーザーがそのアセスメント・バッチのビューアとして認可され、さらに2つのアセスメント・レコードのビューアとして割り当てられているとします。そのユーザーの数は2になります。

「アセスメント・バッチ」タブ・ビュー

アセスメント・レコードを表示するために「数」をクリックした後の表示

アセスメント・バッチ名をクリックした後のアセスメント・バッチ基準の部分的な表示

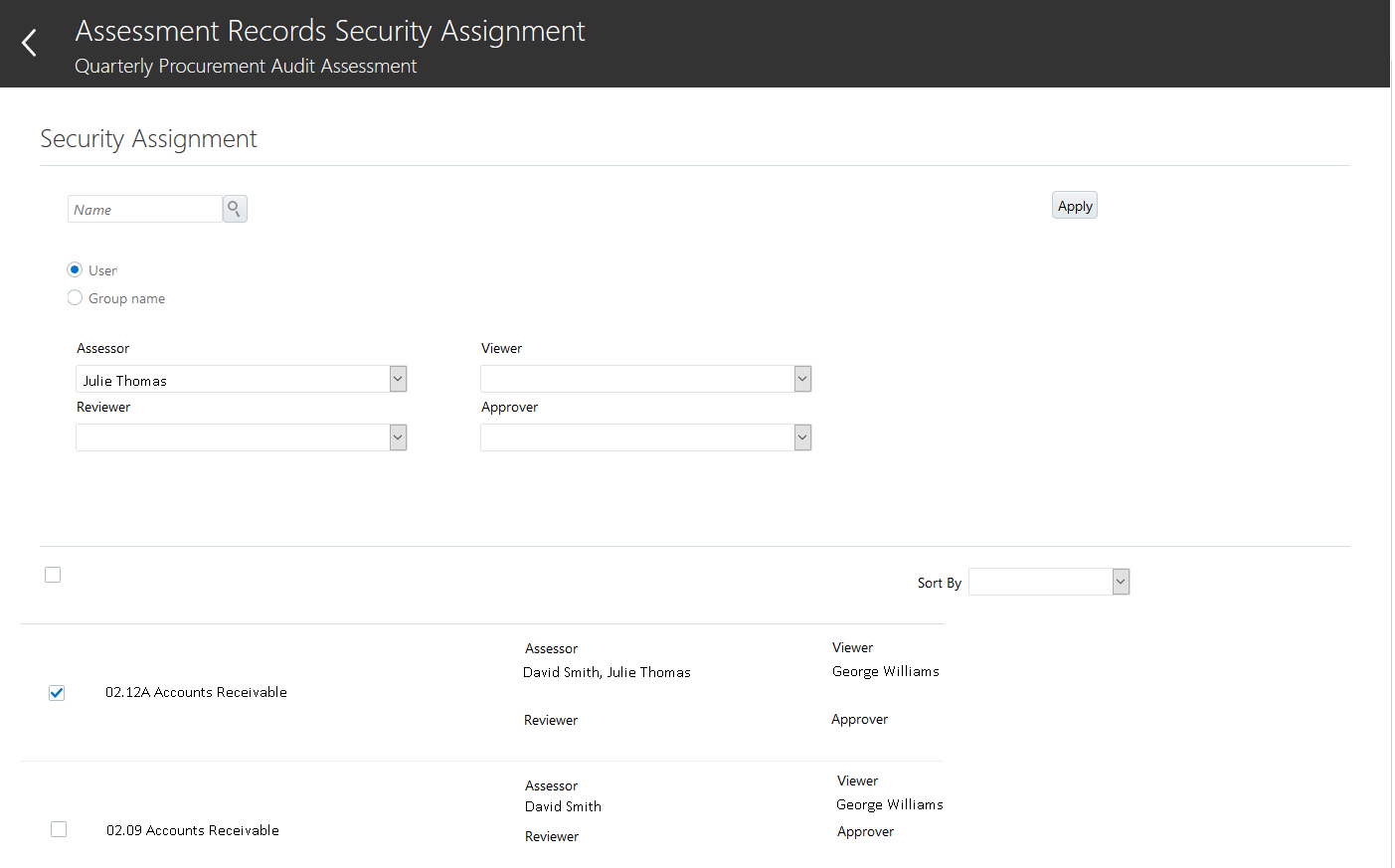

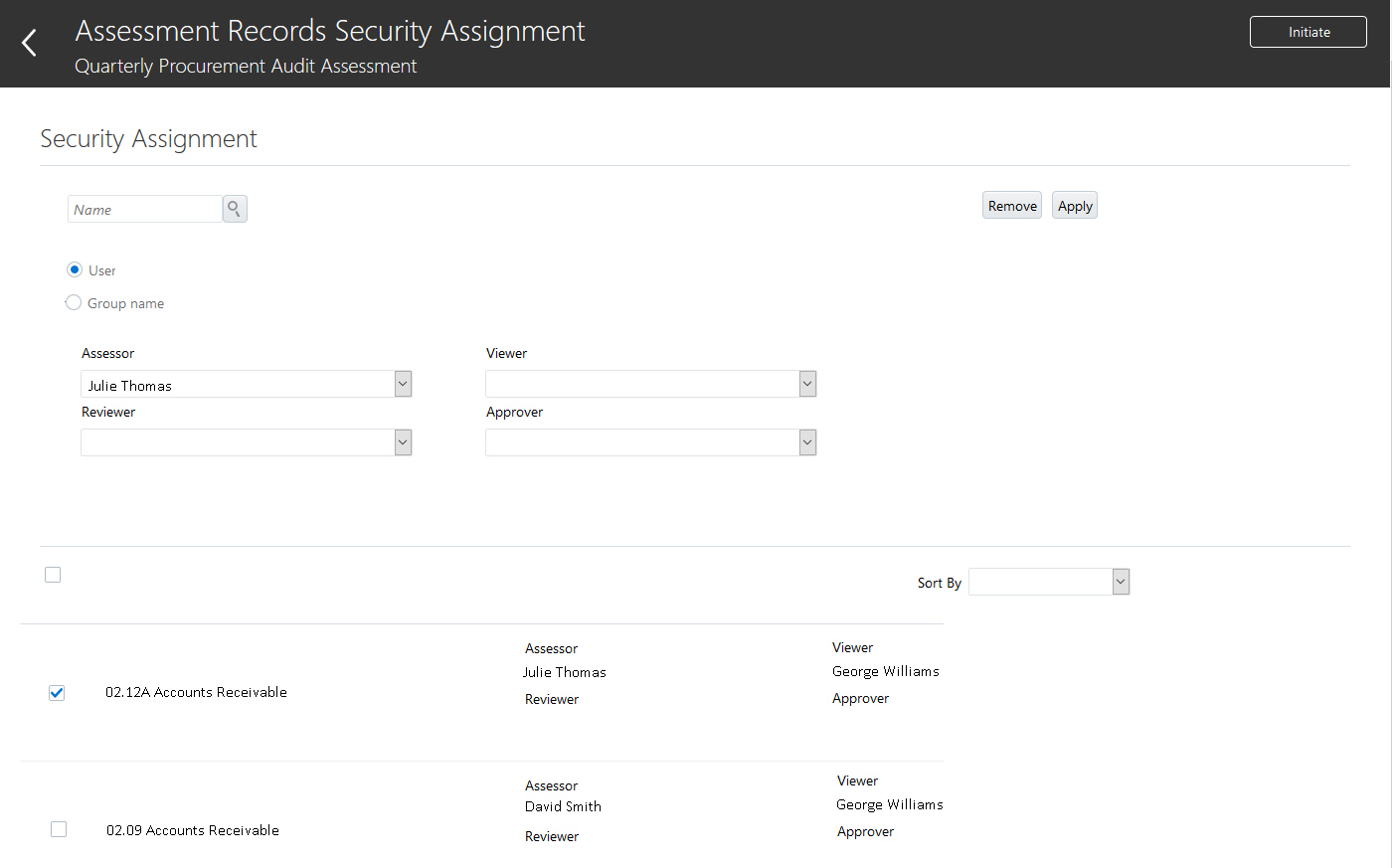

「アセスメント・レコード・セキュリティの表示」ボタンをクリックすることで、所有者は、個々のアセスメント・レコードに対するユーザー割当を更新できます。(デフォルトでは、アセスメント・バッチの作成者のみがこれらの個別アセスメントのビューアとして割り当てられますが、開始中に、査定者、レビュー担当者または承認者として他のユーザーを選択できます。)開始が完了すると、所有者は新規ユーザーを追加できますが、ユーザー割当は削除できません。セキュリティに対する変更は、ただちに適用されます。新規ユーザーがワークリスト通知を受信するには、「セキュリティ同期化」ジョブを実行する必要があります。

アセスメント・レコードのセキュリティ割当の表示

アセスメント・バッチの開始

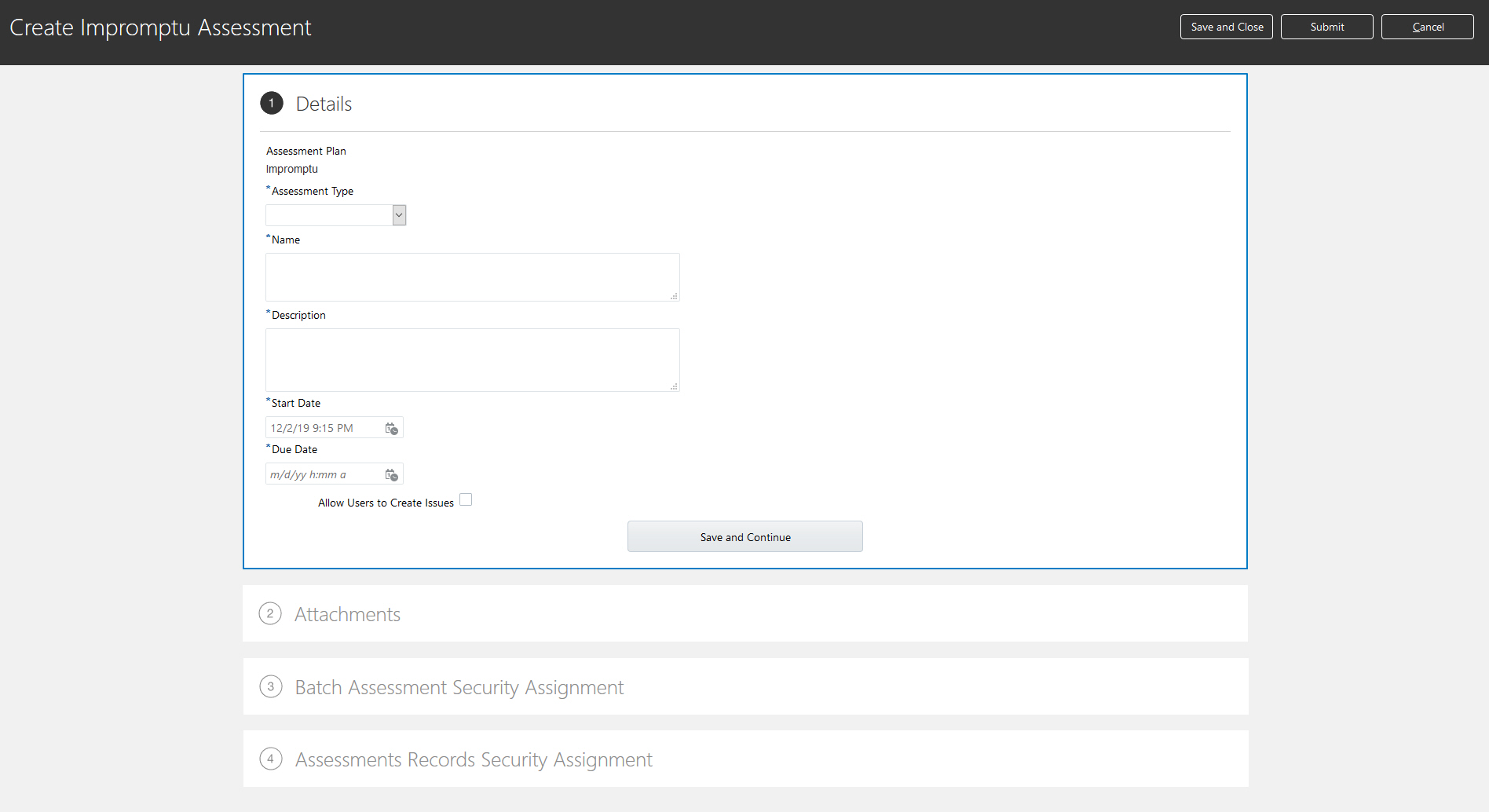

アセスメント・バッチを開始するプロセスが拡張され、ガイド付きプロセス・フローになりました。また、アセスメント・バッチが個別に保護されるようになりました。つまり、バッチの所有者、編集者およびビューアを割り当てて、アセスメント結果のレコードを個別に保護できます。

アセスメントのガイド付きプロセス・フローの開始

最後のステップは、アセスメント・レコードのセキュリティ割当です。これにより、1人以上のユーザーや1つ以上のユーザー・グループをアセスメント・レコードに割り当てることができます。ここで、査定者、レビュー担当者、承認者(ワークフロー)およびビューアを定義できます。全体的なワークフローの機能は以前のリリースと同様となり、承認者がアセスメント・レコードを承認することのみが必要な場合は、ユーザーまたはユーザー・グループを承認者としてのみ割り当てます。レビュー担当者と承認者の両方が空白のままの場合は、査定者がアセスメント・レコードを発行すると、状態が完了済に更新され、追加アクションを実行できなくなります。

アセスメント・レコードのセキュリティ割当

各レコードに対して少なくとも1人の査定者が存在する場合に、アセスメント・バッチを開始できます。

アセスメント・テンプレートおよび計画

適切な権限があるユーザーは、すべてのテンプレートと計画を作成、編集および表示できます。また、アセスメント・テンプレートおよび計画ワークフロー機能が削除されています。つまり、標準ワークフローを有効にせずに、これらの要素を単に作成または更新できるようになりました。

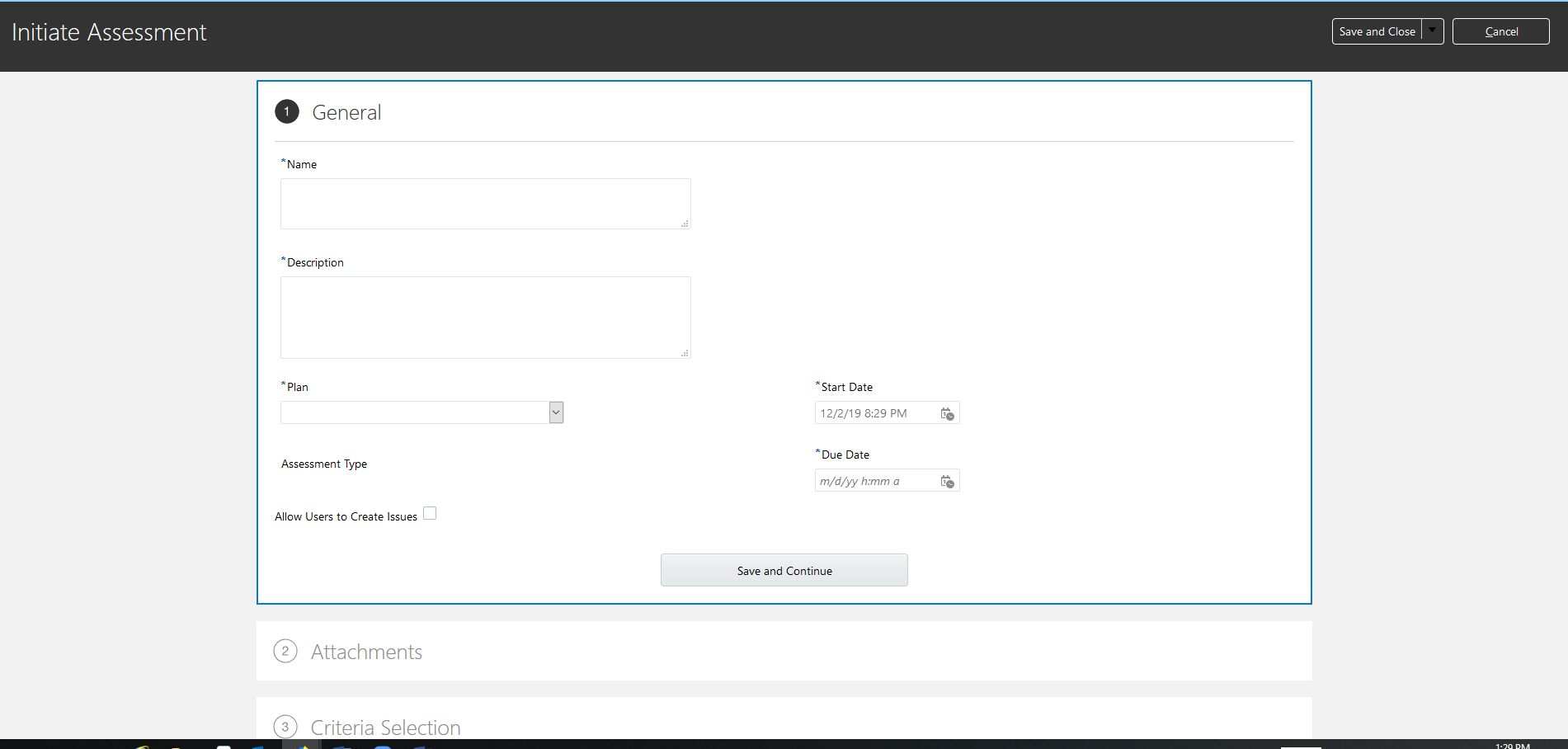

即席アセスメントの作成

即席アセスメントを開始するプロセスが拡張され、ガイド付きプロセス・フローになりました。また、即席アセスメントが個別に保護されるようになりました。つまり、バッチの所有者、編集者およびビューアを割り当てることができます。

即席アセスメントの作成

有効化のステップ

この機能を有効にするために何もする必要はありません。

ヒントと考慮事項

アセスメント・バッチの開始

- アセスメント・バッチを開始するユーザーのみが、そのアセスメント・バッチ内のすべてのアセスメント結果レコードを表示するアクセス権を持ちます。アセスメント・セキュリティをレコード・レベルで管理するには、アセスメント・レコード・セキュリティ・ページでユーザーを割り当てる必要があります。「アセスメント・レコード・セキュリティの保存および定義」ボタンをクリックする前に、査定対象のレコードのリストが正確であることを確認してください。このボタンをクリックすると、査定対象のレコードを更新できなくなります。

- アセスメント・バッチは、ベースとなる計画から観点選択を継承します。ただし、計画でデフォルトの「観点なし」が受け入れられ、バッチの開始時に観点値を選択しなかった場合は、レコードが割り当てられている観点値(設定されている場合)に関係なく、プライマリ・オブジェクトのレコードがバッチに含められます。

- デフォルトでは、アセスメント・バッチが開始されたときに定義された所有者が、アセスメント結果レコードの所有者です。このアセスメント結果レコード・レベルでの割当は、変更できません。アセスメント・バッチの開始後に、所有者を追加および削除できます。これらの変更は、アセスメント結果レコードに反映されず、影響も及ぼしません。

アセスメント・バッチの管理

- 新規ユーザーを割り当てることはできますが、アセスメント・バッチが開始された後にユーザー割当を削除することはできません。セキュリティに対する変更は、ただちに適用されます。新規ユーザーがワークリスト通知を受信するには、「セキュリティ同期化」ジョブを実行する必要があります。

即席アセスメントの管理

- 即席アセスメントは、アセスメント・バッチとして管理されるようになりました。これらのアセスメントは、「アセスメント・バッチ」タブで管理できます。

アセスメントの完了

- アセスメントを完了する間、オブジェクト・レコードの概要ページにナビゲートできます。概要の「アセスメント」タブにナビゲートすると、アセスメント処理を実行できなくなります。完全なアセスメント・フローに戻る必要があります。

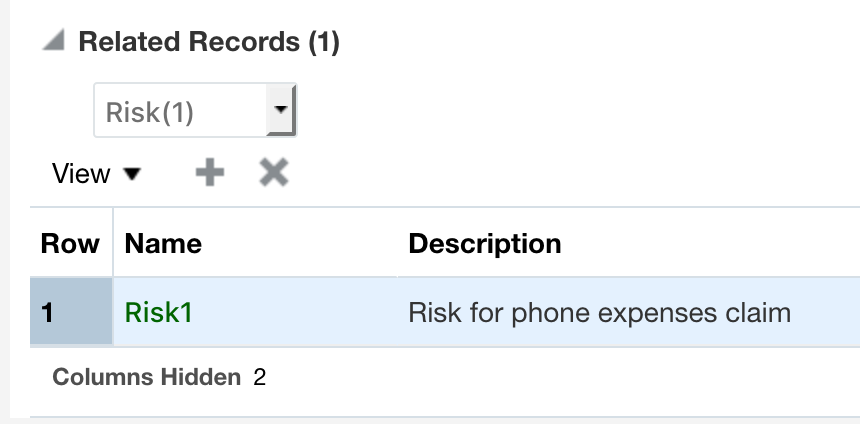

「関連レコード」セクション内では、新規オブジェクト・レコードを作成できなくなりました。オブジェクトとレコードの関連を表示して追加する機能は保持されています。

有効化のステップ

この機能を有効にするために何もする必要はありません。

ヒントと考慮事項

別のオブジェクト・レコードと関連付ける新規オブジェクト・レコードがある場合は、まず、その作業領域内でレコードを作成してから、それをオブジェクト・レコードに関連付けます。

サーベイが開始されると、アプリケーションによって、Eメール・メッセージがサーベイの各応答者に送信されます。応答者はメッセージ内の埋込みサーベイ・リンクをクリックすることのみができ、これにより、完全なサーベイ・ページにリダイレクトされます。

有効化のステップ

この機能を有効にするために何もする必要はありません。

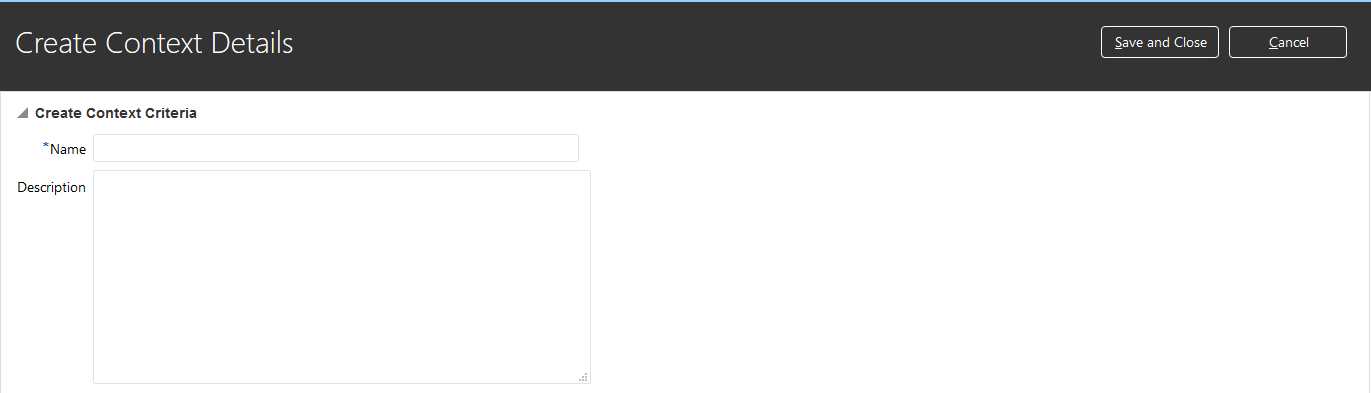

ユーザーがリスク・コンテキスト・モデルの基準や詳細を定義するページに、ユニバーサル・パネルが適用されています。

リスク・コンテキスト基準の作成

有効化のステップ

この機能を有効にするために何もする必要はありません。

拡張財務管理には、配布されているコンテンツ・ライブラリを介してインポートできる新しいモデルが2つあります。これらのモデルにアクセスする場合は、「モデル」タブで「インポート」処理を選択し、コンテンツ・ライブラリからそれらを選択できます。次の表に、新規モデルに関連付けられているコンテンツ・ライブラリ、ライブラリ・タイプ、モデル名およびビジネス・オブジェクトに関する情報を示します。

| コンテンツ・ライブラリ | ライブラリ・タイプ | モデル名 | ビジネス・オブジェクト |

|---|---|---|---|

| エンタープライズ・リソース・プランニング・ライブラリ |

拡張トランザクション統制 |

33002: 同じユーザーによって作成された売掛/未収金請求書クレジット・メモ |

顧客 売掛/未収金請求書(新) |

| エンタープライズ・リソース・プランニング・ライブラリ |

拡張トランザクション統制 |

33003: 売掛/未収金請求書残高の顧客与信限度額超過 |

顧客 売掛/未収金支払スケジュール(新) |

有効化のステップ

モデルをインポートするための事前設定は必要ありません。ただし、次の点に注意してください。

- 監査モデルの場合は、Oracle Fusion Applicationsの「監査ポリシーの管理」で構成した監査レベルの情報を確認する必要があります。拡張財務統制で監査ビジネス・オブジェクトを使用するモデルは、対応する情報が監査ポリシーの管理で有効化および構成された後にのみデータを返すことができます。

- リスク管理の管理者は、リスク管理の「設定および管理」で、「拡張統制構成」タブのトランザクションおよび監査パフォーマンスの構成日オプションを設定する必要があります。トランザクション用と監査イベント用の2つの作成日オプションが必要です。この設定により、データ同期ジョブの古いデータを除去することでパフォーマンスが向上します。

最後に、前述のモデルを実行してインポートした後に、モデル分析時に使用されたソース・データを取得するデータ同期を実行する必要があります。

ヒントと考慮事項

新しいモデル・コンテンツを使用する前に、モデルの「インポート」処理の下で、組織の要件に一致する使用可能モデルを評価します。「コンテンツ・ライブラリからインポート」ページは、製品領域およびモデル・タイプ別に編成されています。適切なモデルを特定したら、テスト環境でそのモデルをインポート、レビューおよび変更します。使用可能なモデルをすべてインポートすることはお薦めしません。以前の更新ですでにモデルをインポートしている場合があります。あるいは、有効にしていない製品または監査構成のソース・データが存在することもあります。さらに、モデルには、データ・セット統制またはオブジェクトを作成する、ユーザー定義またはインポートされたビジネス・オブジェクトが含まれる場合があります。

主なリソース

- モデルのインポートの詳細は、「Oracle Help Center」→「クラウド・アプリケーション」→「リスク管理」→「ブック」で、拡張統制管理を使用する方法のモデル、統制または条件のインポートに関する章を参照してください。

このリリースでは、ビジネス・オブジェクトへの追加および更新が行われています。

新規ビジネス・オブジェクト

新しいモデル・コンテンツをサポートするために、2つのビジネス・オブジェクトが追加されました。これは、「売掛/未収金請求書」と「売掛/未収金支払スケジュール」です。

新規ビジネス・オブジェクト属性

「監査 - 品目」ビジネス・オブジェクトは、InventoryOrganizationId1属性を追加することで更新されました。

「監査 - サプライヤ」ビジネス・オブジェクトは、付加フレックスフィールド属性を追加し、次のものを含めることで更新されました。

- 付加フレックスフィールド文字1 (新)から付加フレックスフィールド文字20 (新)

- 付加フレックスフィールド文字1 (旧)から付加フレックスフィールド文字20 (旧)

- 付加フレックスフィールド日付1 (新)から付加フレックスフィールド日付5 (新)

- 付加フレックスフィールド日付1 (旧)から付加フレックスフィールド日付5 (旧)

- 付加フレックスフィールド番号1 (新)から付加フレックスフィールド番号5 (新)

- 付加フレックスフィールド番号1 (旧)から付加フレックスフィールド番号5 (旧)

廃止属性

複数の属性が複数のビジネス・オブジェクトから削除されました。ビジネス・オブジェクト別のこれらの廃止属性を、次の表に示します。

| ビジネス・オブジェクト | 属性 |

|---|---|

| 資産ワークベンチ | 調整ヘッダー識別子 修正明細識別子 調整: 作成日 調整: 作成ユーザー 調整: 最終更新日 調整: 最終更新ユーザー |

| 支払プロセス要求 | 文書タイプ 参照番号 買掛/未払金文書 文書金額 支払済金額 文書日付 買掛/未払金文書識別子 買掛/未払金文書: 作成日 買掛/未払金文書: 作成者ユーザー 買掛/未払金文書: 最終更新日 買掛/未払金文書: 最終更新ユーザー |

| 監査 - 品目 | 組織(旧) 組織(新) Inventory ItemId1 (旧) Inventory ItemId1 (新) InventoryOrganizationId1 (旧) InventoryOrganizationId1 (新) |

属性名の変更

ビジネス・オブジェクトには、経費、調達、一般会計などの様々なビジネス・エリアに対応する属性があります。「拡張財務管理」ビジネス・オブジェクトで示される属性ラベルと、対応するアプリケーション・ページで定義されるラベルを揃えるために、いくつかの属性ラベルが更新されました。たとえば、「経費精算書クレジット・カード」ビジネス・オブジェクトには、カード・メンバー名という属性ラベルがありました。これは「カード上の名前」に更新されました。

ビジネス・オブジェクト属性名の変更のリストにアクセスしてください。

有効化のステップ

リストされている廃止属性を使用する場合は、アップグレード前に19D環境から統制をエクスポートすることによって、統制に対応する最新のモデルがあることを確認してください。20Aで非推奨の属性が統制で使用されている場合、その統制は無効になるため、ただちに19D環境のモデルとして統制をインポートします。

アップグレード後、「非アクティブ」ステータスおよび「無効」状態で検索して、非推奨の属性を使用しているモデルおよび統制を識別します。

- モデルは更新できます。この操作はインライン・ガイダンスに従ってください。

- 統制は更新できません。廃止された属性を使用している統制については、有効な属性のみを使用して、統制を開発した元のモデルを改訂します。次に、そのモデルを統制として再デプロイします。

ヒントと考慮事項

廃止属性は、19Dからアップグレードされた環境にのみ影響します。20Aの新規実装には影響しません。

名前が変更された属性については、これらの名前を参照するモデルまたは統制に対しては何もする必要はなく、単に、変更されたことをご認識ください。

主なリソース

ビジネス・オブジェクト属性名の変更のリストのリファレンス。

リストされている廃止属性を使用して、19Dからアップグレードする場合:

- モデルについては、19Aのトピック「廃止属性を使用したモデルへのアップグレードの影響」を参照してください。モデルで廃止属性を使用した場合は、追加の処理が必要になることがあります。

- 統制については、19Bのトピック「廃止属性を使用した統制へのアップグレード前の影響」を参照してください。統制で廃止属性を使用した場合は、追加の処理が必要になることがあります。

コンテンツ・ライブラリの新規モデルをサポートする新規ビジネス・オブジェクトについては、拡張財務管理について「コンテンツ・ライブラリの新規モデル」の20Aのトピックを参照してください。

アップグレード中には、削除された属性を使用しているトランザクション・モデルと統制を特定し、それぞれの状態を「無効」に設定し、ステータスを「非アクティブ」に設定するための検証が行われます。ビジネス・オブジェクトが削除され、モデルまたは統制で廃止オブジェクトが使用されている場合にも、これと同じ検証が行われるようになりました。この状況が発生した場合は、モデルを編集してインライン・ガイダンスに従うことができます。統制については、モデル・バックアップを使用して、新しい統制として更新およびデプロイする必要があります。

リリース20Aから削除されたビジネス・オブジェクトはありません。

有効化のステップ

この機能を有効にするために何もする必要はありません。

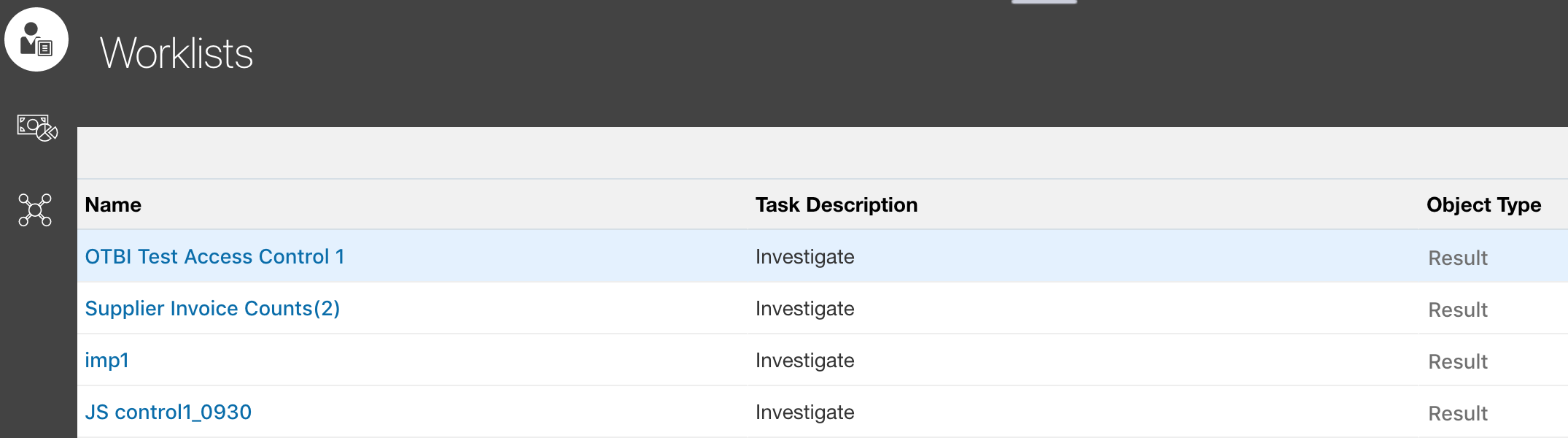

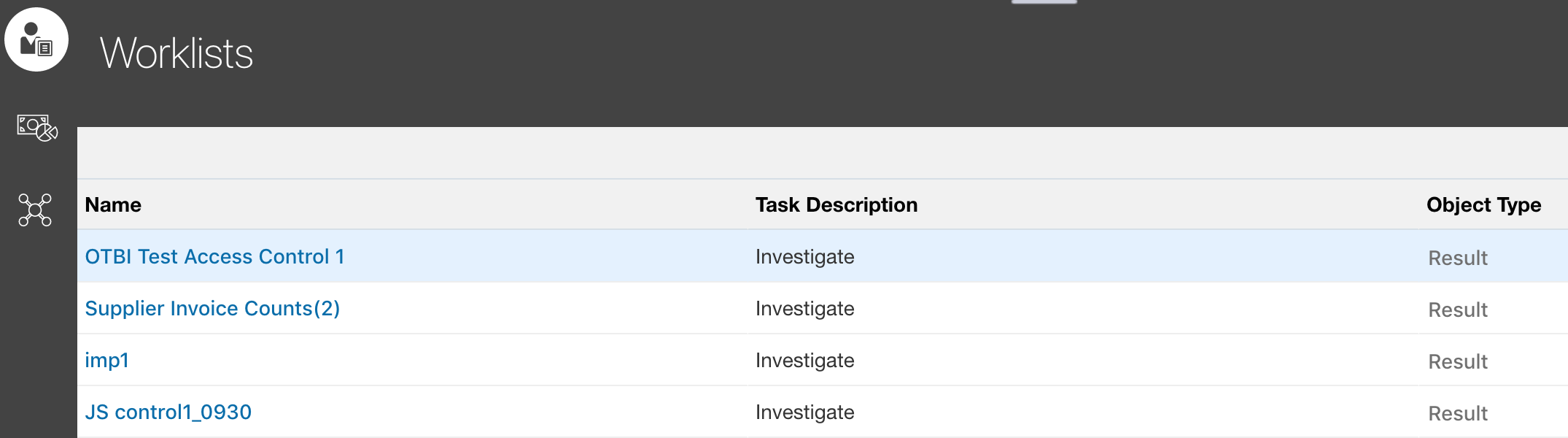

統制に新規インシデントが生成されると、その統制の結果調査員にEメールで通知されます。以前は、Eメール・メッセージ内のリンクからスプリングボードに移動していました。現在は、ワークリスト・ページが表示されるようになりました。

ワークリスト

有効化のステップ

この機能を有効にするために何もする必要はありません。

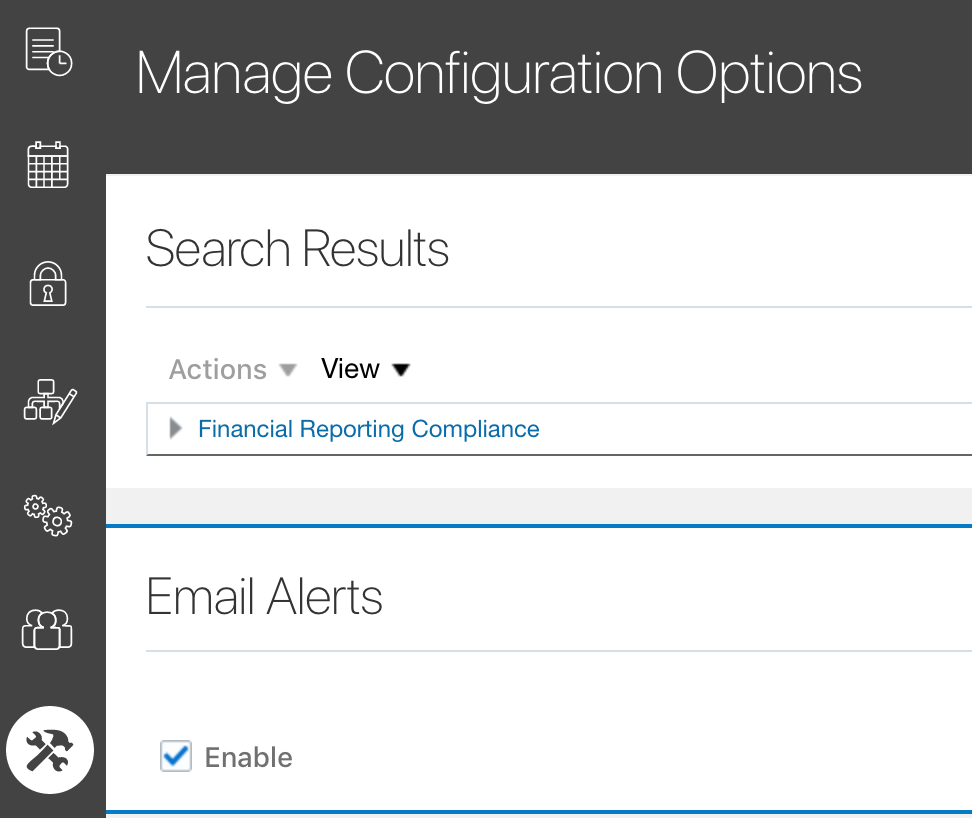

ヒントと考慮事項

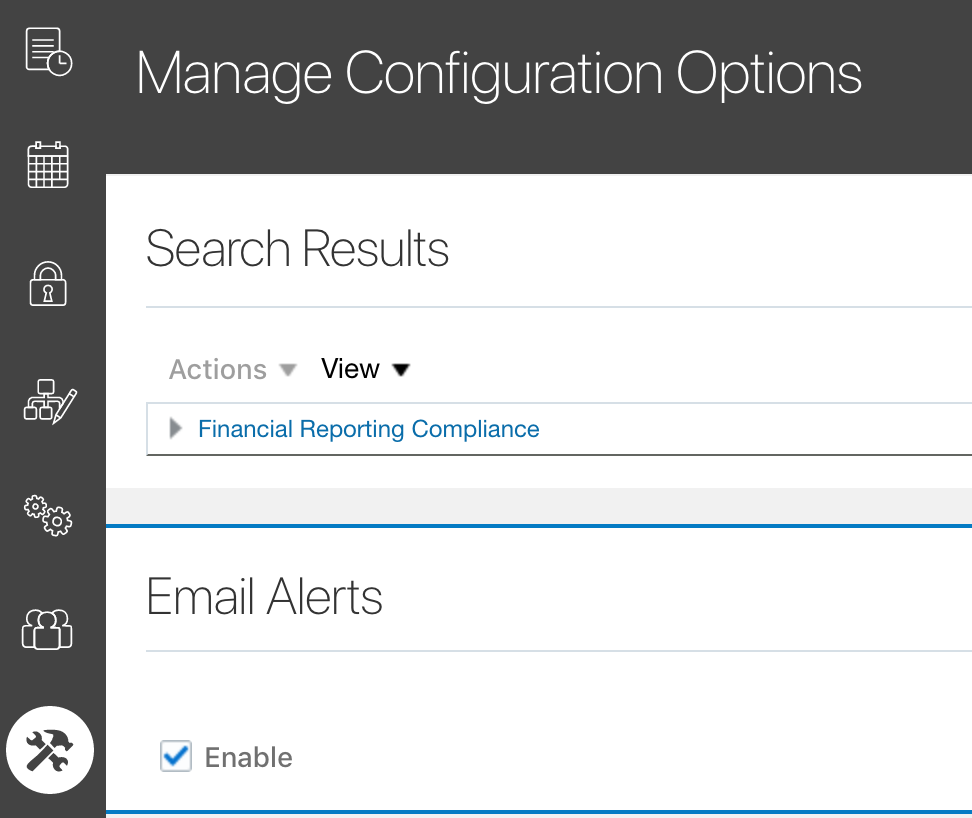

この機能を有効にするために何もする必要はありませんが、Eメール・アラートをまだ有効にしていない場合は、有効にする必要があります。「リスク管理」→「設定および管理」にナビゲートし、「モジュール・オブジェクトの構成」タブをクリックして構成オプションを管理します。

Eメールの有効化

拡張統制および結果を、プロセス、リスク、統制などの財務レポート・コンプライアンス・レコードに関連付けることは、これまでも常に可能でした。新しい機能として、関連レコードをクリックして、関連レコード定義を開くことができるようになりました。

関連レコードのハイパーリンク

有効化のステップ

この機能を有効にするために何もする必要はありません。

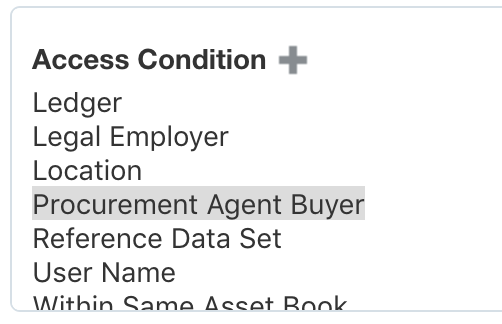

19C以降、調達関連の拡張アクセス統制では、ユーザーが調達エージェントとして設定されていないか、調達エージェントとして処理へのアクセスが許可されていない場合に、誤検出が自動的に除外されます。除外条件を手動で定義する必要はなくなりました。したがって、このために使用する属性である「調達エージェント・バイヤー」が、「アクセス条件」ビジネス・オブジェクトから削除されました。

「調達エージェント・バイヤー」属性

有効化のステップ

この機能を有効にするために何もする必要はありません。

ヒントと考慮事項

この属性を参照する条件を作成した場合も、対処する必要はありません。これらは引き続き存在しますが、除外が自動的に発生するため、無視されます。

アクセス・インシデントの解決に役立つように、視覚化を作成できます。これは、ユーザーから、ユーザーに割り当てられたロールを経て、最終的にはコンフリクト・アクセス・ポイントに至るパスを示す図です。一度に視覚化するレコードの数が多すぎると、グラフがわかりにくくなることがあります。したがって、現在、選択できるレコードの数は25に制限されています。

選択したレコードが多すぎる場合、警告メッセージでアラートが表示されます。

有効化のステップ

この機能を有効にするために何もする必要はありません。

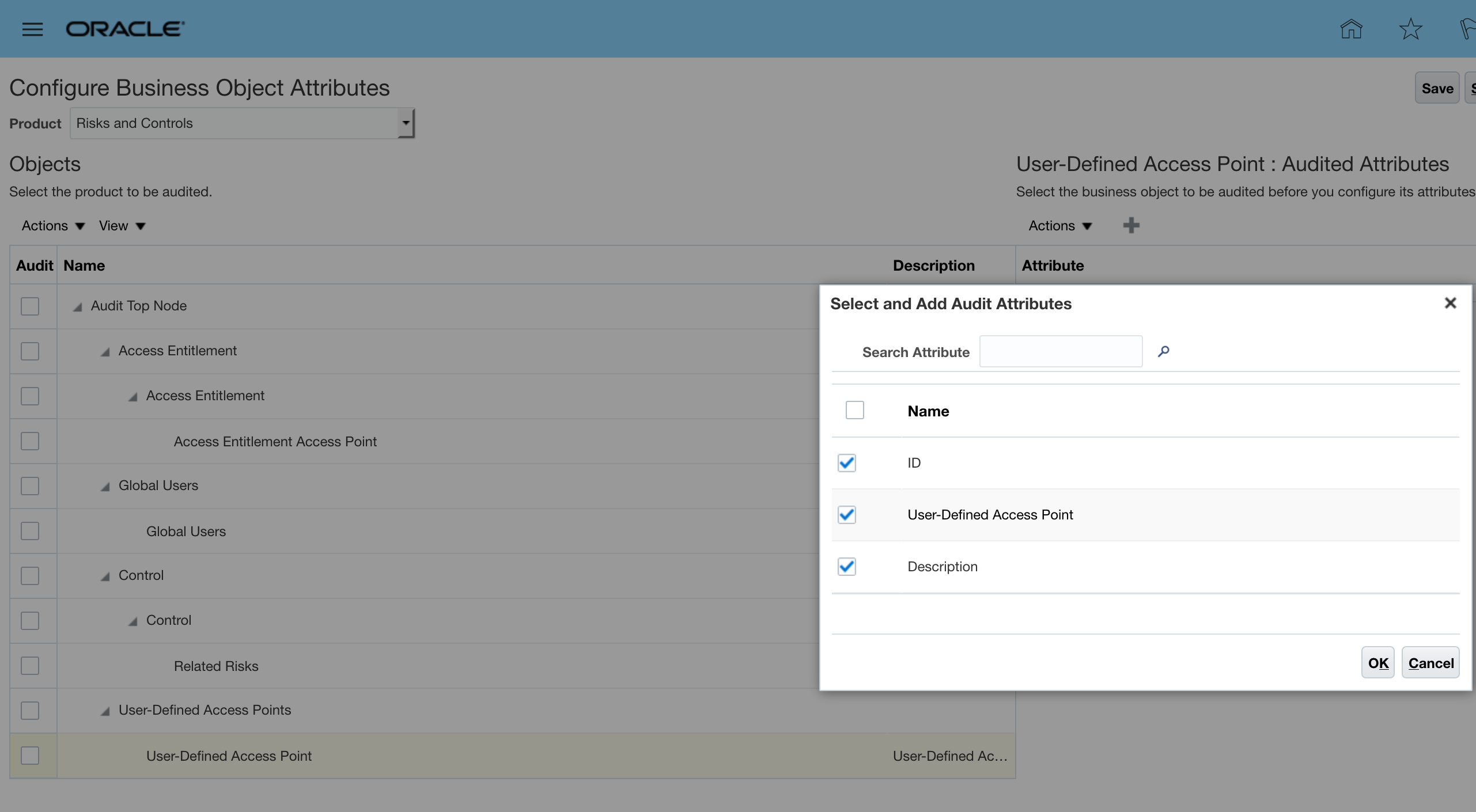

拡張統制のユーザー定義アクセス・ポイントに対して行われた変更を追跡できるようになりました。たとえば、あるユーザー定義アクセス・ポイントが、人事担当者 - すべて表示 > 人事担当者 > 従業員採用 > 従業員の再雇用となっているとします。これが、従業員採用を削除して更新され、新しい値は、人事担当者 - すべて表示 > 人事担当者 > 従業員の再雇用になりました。レポートを実行して、変更内容、変更者および変更日時を確認できるようになりました。

有効化のステップ

- アプリケーション実装コンサルタントなどのユーザーとして、「設定および保守」にナビゲートし、「監査ポリシーの管理」タスクを探します。ビジネス・オブジェクト属性の構成に移動し、「製品」ドロップダウンから「リスクおよび統制」を選択します。

- 「ユーザー定義アクセス・ポイント」ヘッダーの下の「ユーザー定義アクセス・ポイント」を選択します。次に、ユーザー定義アクセス・ポイント: 監査対象属性セクションでプラス・アイコンを選択します。変更を追跡する各属性を確認します。

ユーザー定義の監査属性

- ここで、ユーザー定義の属性を変更します。

- この場合も、アプリケーション実装コンサルタントなどのユーザーとしてログインし、監査レポートにナビゲートします。

- 製品のリスクおよび統制を検索し、「検索」をクリックして、挿入、更新および削除の履歴を表示します。

セキュリティ・コンソールで新しいロールのプロビジョニングや既存のロールの編集を行う前に、職務分掌(SoD)のリスクを迅速に評価できます。これを行うには、ロール間の競合を定義するプロビジョニング・ルールを作成します。その後、セキュリティ・コンソールでロールを編集または作成するとき、プロビジョニング・ルールによって決定される職務分掌の競合のロール構造を分析し、ロールの競合がなくなるまで、必要に応じてロール構造を変更します。

次に、その仕組みの例を示します。

- 最初に、セキュリティ・コンソールで「職務分掌」トレイン・ストップを有効にするステップに従います。

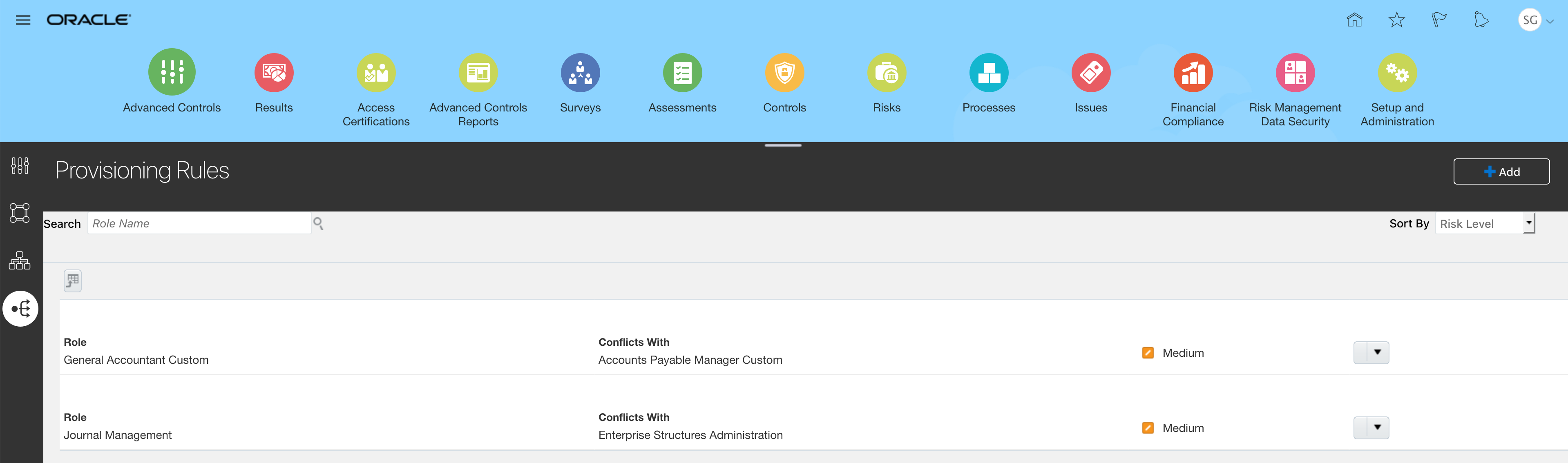

- 次に、プロビジョニング・ルールをいくつか作成します。ここでは、仕訳管理の職務と企業体系の管理者の職務の組合せをリスクのある組合せとみなすルールが定義されています。

プロビジョニング・ルール

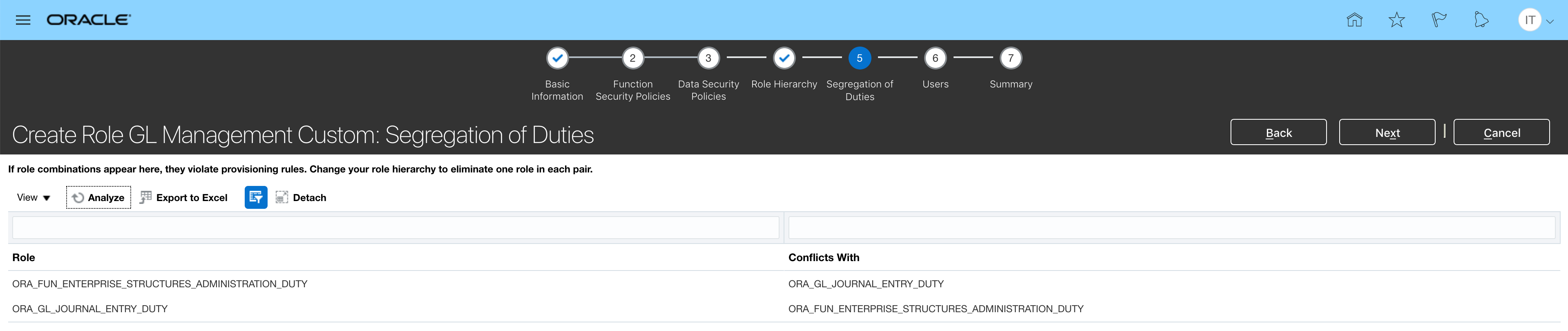

- 次に、セキュリティ・コンソールで、「仕訳管理」職務ロールおよび「企業体系管理」職務ロールが含まれるロールを作成します。

- 「職務分掌」トレイン・ストップで、「分析」を選択します。プロビジョニング・ルール・ページで定義された競合が発生しているロールがすべて表示されます。

「職務分掌」トレイン・ストップ

多くの場合は、この時点で、ロール階層トレイン・ストップに戻り、各ペアの1つのロールを除外します。

有効化のステップ

セキュリティ・コンソールでの職務分掌トレイン・ストップの有効化

- 「ITセキュリティ・マネージャ」などのロールを持つユーザーとして、「設定および保守」に移動します。

- 「管理者プロファイル値の管理」を検索して選択します。

- アプリケーション・セキュリティと等しいアプリケーションを検索します。

- プロファイル・オプション・コードがASE_SEGREGATION_OF_DUTIES_SETTINGの行を選択します。

- プロファイル・レベル・サイトを選択して、「プロファイル」の値を「はい」に設定します。

- 「保存してクローズ」→「完了」。

セキュリティ・コンソールにナビゲートします。ユーザーがロールを作成または編集しているときには、「職務分掌」トレイン・ストップが有効になります。

プロビジョニング・ルールの作成

- 「アプリケーション・アクセス監査者」などのロールを持つユーザーとして、拡張統制にナビゲートします。

- 「プロビジョニング・ルール」タブを選択します。

- プロビジョニング・ルールを追加します。

ヒントと考慮事項

プロビジョニング・ルールは、アクセス・モデルおよびアクセス統制によって実行される厳密な職務分掌分析とは別に動作しますが、それらを補完する場合があります。

ロール情報

- 「アプリケーション・アクセス監査者」ロールには、プロビジョニング・ルールを作成できる権限があります。

- 「ITセキュリティ・マネージャ」(など)では、「設定および保守」で管理者プロファイル値を管理できます(セキュリティ・コンソールにアクセスすることもできます)。

統制に新規インシデントが生成されると、その統制の結果調査員にEメールで通知されます。以前は、Eメール・メッセージ内のリンクからスプリングボードに移動していました。現在は、ワークリスト・ページが表示されるようになりました。

ワークリスト

有効化のステップ

この機能を有効にするために何もする必要はありません。

ヒントと考慮事項

この機能を有効にするために何もする必要はありませんが、Eメール・アラートをまだ有効にしていない場合は、有効にする必要があります。「リスク管理」→「設定および管理」にナビゲートし、「モジュール・オブジェクトの構成」タブをクリックして構成オプションを管理します。

Eメールの有効化

拡張統制および結果を、プロセス、リスク、統制などの財務レポート・コンプライアンス・レコードに関連付けることは、これまでも常に可能でした。新しい機能として、関連レコードをクリックして、関連レコード定義を開くことができるようになりました。

関連レコードのハイパーリンク

有効化のステップ

この機能を有効にするために何もする必要はありません。

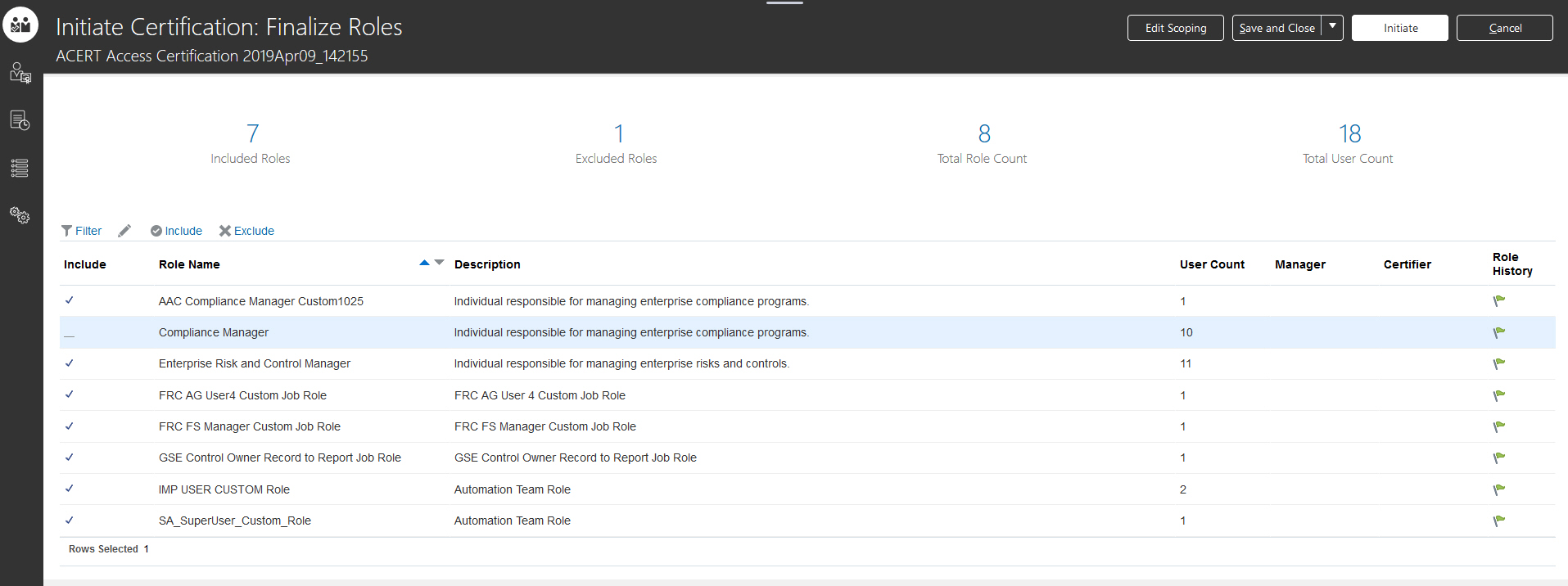

アクセス証明を開始するプロセスが拡張され、ガイド付きプロセス・フローになりました。

アクセス証明のガイド付きプロセス

「保存して続行」をクリックすると、証明が保存され、「アクセス証明」ページから使用できるようになります。このプロセスでは、証明の作成をガイドします。セキュリティ割当が拡張され、証明の所有者、編集者およびビューアを割り当てることができます。所有者という用語は特定の証明アクターとしてすでに使用されていたため、アクセス証明アクターの用語が更新されています。管理者は所有者になり、所有者はマネージャと呼ばれるようになり、認定者という用語は更新されていません。

アクセス証明のガイド付きプロセス

証明が発行されたら、次のステップはロールを確定することです。スコアボードが機能拡張され、提案されたロールに関連付けられている一意のユーザーの合計数が含まれるようになりました。ロールを含めたり除外すると、スコアボードは自動的に更新されます。さらに、新しい「ユーザー数」列が追加されました。この列で、ロールごとのユーザー数を参照できます。この機能により、証明されるユーザーとロールの組合せの総数を参照できます。

ロールの確定スコアボード

有効化のステップ

この機能を有効にするために何もする必要はありません。

リスク管理のためのトランザクション・ビジネス・インテリジェンス

既存のアクセス不可レコード・レポートには、誰にもアクセス権がないレコードが示されます。セキュリティは以前は観点に基づいていましたが、現在はユーザー認可に基づいているため、このレポートは、新しいセキュリティに基づいてアクセス不可レコードが示されるように更新されました。次に、このレポートの例を示します。

アクセス不可レコード・レポート

有効化のステップ

新規サブジェクト領域は、既存のレポートに追加するか、新規レポートで使用することで利用できます。 レポートの作成および編集の詳細は、リスク管理の分析とレポートの作成(「Oracle Help Center」→関心のあるアプリケーション・サービス領域→「ブック」→「ユーザー」から入手可能)を参照してください。

「Risk Management Cloud - アセスメント結果リアルタイム」および「Risk Management Cloud - コンプライアンス・リアルタイム」のサブジェクト領域の機能拡張

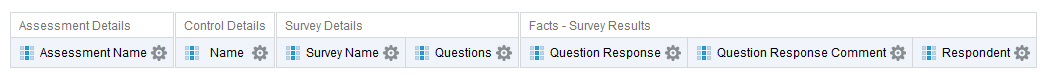

「Risk Management Cloud - アセスメント結果リアルタイム」サブジェクト領域が拡張され、アセスメント結果のあるサーベイ結果を含むレポートを作成できるようになりました。さらに、アセスメントのレビュー担当者や承認者が発行したコメントについてレポートできます。

アセスメントおよびサーベイ応答の例

「Risk Management Cloud - アセスメント結果リアルタイム」および「Risk Management Cloud - コンプライアンス・リアルタイム」の各サブジェクト領域に、追加属性が適用されています。

Risk Management Cloud - アセスメント結果リアルタイム

- アセスメント結果詳細

- 承認者コメント

- 承認者コメント作成者

- 承認者コメント作成日

- 「アセスメント結果」ラベルが「応答」に変更されました

- 「アセスメント結果」→「統制テスト計画結果」

- 「テスト・ステップの結果」ラベルが「テスト・ステップの回答」に変更されました

- 「アセスメント結果」→「統制テスト計画結果」

- テスト・ステップの結果の要約

Risk Management Cloud - コンプライアンス・リアルタイム

- 統制詳細

- 最終更新日

- 強制タイプ

有効化のステップ

新規サブジェクト領域は、既存のレポートに追加するか、新規レポートで使用することで利用できます。レポートの作成および編集の詳細は、リスク管理の分析とレポートの作成(「Oracle Help Center」→関心のあるアプリケーション・サービス領域→「ブック」→「ユーザー」から入手可能)を参照してください。

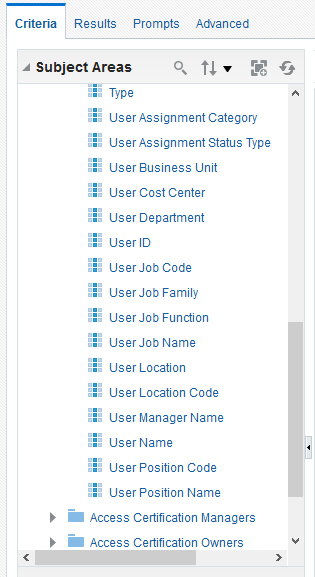

「Risk Management Cloud - アクセス証明リアルタイム」サブジェクト領域の「アクセス証明詳細」ディメンションで、16個のユーザー/従業員の属性を使用できるようになりました。

追加属性

有効化のステップ

新規サブジェクト領域は、既存のレポートに追加するか、新規レポートで使用することで利用できます。レポートの作成および編集の詳細は、リスク管理の分析とレポートの作成(「Oracle Help Center」→関心のあるアプリケーション・サービス領域→「ブック」→「ユーザー」から入手可能)を参照してください。

共通

セキュリティ

直接割当セキュリティ・モデルに対する変更に伴う20Aの新機能のために、セキュリティ・アーティファクトが将来のリリースで削除または名前変更されます。削除対象は次のとおりです。

- 「企業のリスクおよび統制マネージャ」ジョブ・ロールと、そのネストされたプライマリ職務および複合職務。

- 「コンプライアンス・マネージャ」ジョブ・ロールと、そのネストされたプライマリ職務および複合職務。

- 直接割当セキュリティ・モデルの新しい権限によって置き換えられるため、不要になる権限。削除が計画されている権限は、リスク管理のセキュリティ・リファレンスの20Aバージョンで、それぞれの名前に「非推奨」という接尾辞が含まれていることで識別できます。この接尾辞を検索できます。

次のジョブ・ロールの名前が変更されます。(セキュリティ・リファレンスに新しい名前が出現する場合がありますが、その新しい名前は、将来のリリースで、セキュリティ・コンソールに表示されます。)

- 「アプリケーション・アクセス監査者」は、拡張アクセス統制アナリストという名前に変更されます

- 「アプリケーション統制マネージャ」は、拡張トランザクション統制アナリストという名前に変更されます

- 「ユーザー・アクセス証明マネージャ」は、「アクセス証明管理者」という名前に変更されます

リスク管理のセキュリティ・リファレンスは、「Oracle Help Center」→「クラウド・アプリケーション」→「リスク・マネージャ」→「ブック」にあります。

拡張アクセス統制

中止されるレポート

予備段階として、「拡張統制レポート」作業領域にある3つのレポートは、OTBIで簡単に作成できるため、四半期更新20Bで削除されます。これには、条件レポート、資格/権利レポートおよび結果要約抽出レポートが含まれます。

この機会に、OTBIで目的のレポートを作成し、必要なレポートがすでに作成されて投稿されていないかどうかをCloud Customer Connectで確認してください。