29 ECCを使用した複数の分割SSOドメインのサポート

OAMでは、マルチドメインSSOがデフォルトでサポートされており、SSOは複数のインターネット・ドメインにわたって実現できます。また、OAMでは分割ドメイン認証もサポートされており、SSOは特定のドメイン内のアプリケーションで使用でき、ドメイン間にクロスドメインSSOはなくなります。

次の2つのシナリオがサポートされています。

シナリオ1: 各ドメインの同じアプリケーションに対して異なるポリシーを使用

この事例で、ユーザーがWebドメインに基づいて各アプリケーションに異なる認証ポリシーおよびスキーマを適用する場合、アプリケーションおよびWebドメインごとに個別のアプリケーション・ドメインを作成する必要があります。Webドメインごとに、OAMサーバーに対するすべてのユーザー操作が同じドメイン内で発生する必要があります。ドメイン内のアプリケーションWebゲートは、同じドメイン内のリバース・プロキシと対話する必要があり、OAM資格証明コレクタ・ページは、同じドメイン内のリバース・プロキシからサービスを提供される必要があります。

- Webドメインおよびアプリケーションごとに個別のアプリケーション・ドメインおよびポリシーを定義します。

- アプリケーション・ドメインごとに個別のWebゲートを使用します。

- ドメインごとに個別のリバース・プロキシを使用します。

- 複数のWebドメインとそのリバース・プロキシをサポートするように、オプションのロード・バランサを構成します。

- ドメイン・ロード・バランサ/リバース・プロキシを指すように、ポリシーで使用されている認証スキームのチャレンジ・リダイレクトURLを更新します。

例: ドメイン1: mydomain.com

図29-1 Mydomainの例

ドメイン2: example.com

ドメイン2: example.com図29-2 Exampleドメイン

シナリオ2: 両方のドメインの同じアプリケーションに対して同じポリシーを使用

この場合、すべてのポリシーはドメイン間で同じですが、ログインURLは同じドメイン内のままである必要があります。OAMサーバーに対するすべてのユーザー操作は、同じWebドメイン内のままです。ドメイン内のアプリケーションWebゲートは、同じドメイン内のリバース・プロキシと対話する必要があり、OAM資格証明コレクタ・ページは、同じドメイン内のリバース・プロキシからサービスを提供される必要があります。

- すべてのWebドメインに対して、アプリケーションごとに1つのアプリケーション・ドメインを定義します。

- Webドメインごとに個別のリバース・プロキシとWebゲートを使用するか、Webドメインごとに個別の仮想ホスト構成を使用します。

- OAMサーバーのフロント・エンドに対するすべてのドメインをサポートするようにロード・バランサを構成するか、ドメインごとに個別のリバース・プロキシを作成します。

- Webドメインごとに個別の認証スキームを作成します。ドメインURLに対するチャレンジ・リダイレクトURLを更新します。

ドメイン1: example.com

図29-3 Exampleドメイン・スキーマ

ドメイン2: mydomain.com

ドメイン2: mydomain.com図29-4 MyDomainスキーマ

- ポリシーを更新して、認証前ルールを定義します。

request.returnHost.lower().find("mydomain") > 0など、ドメインごとに認証ポリシーで認証前ルールを定義し、その(my domain)に定義されている認証スキームをそれに割り当てます。- サポートする必要がある各ドメインに認証前ルールを追加します。

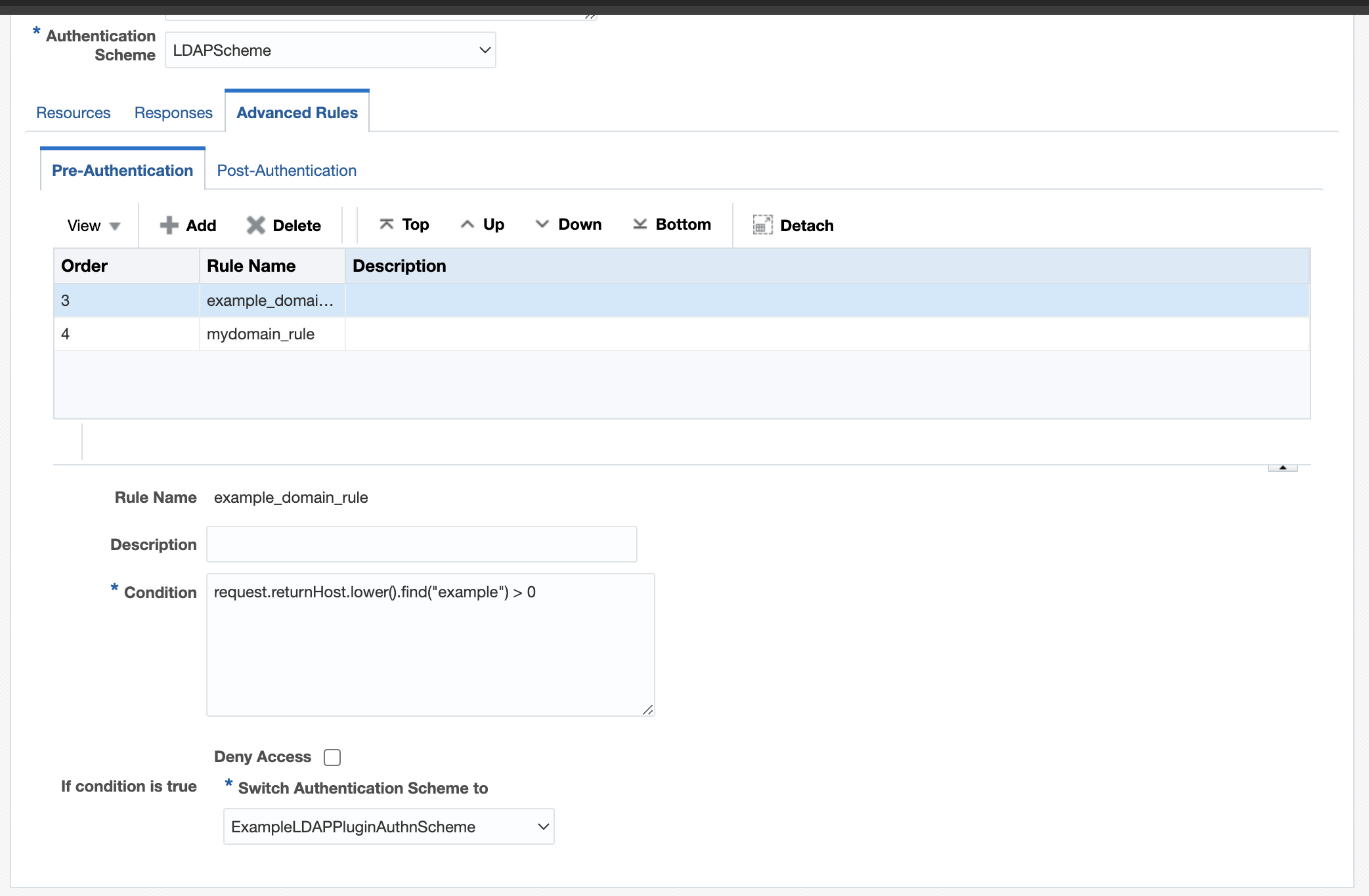

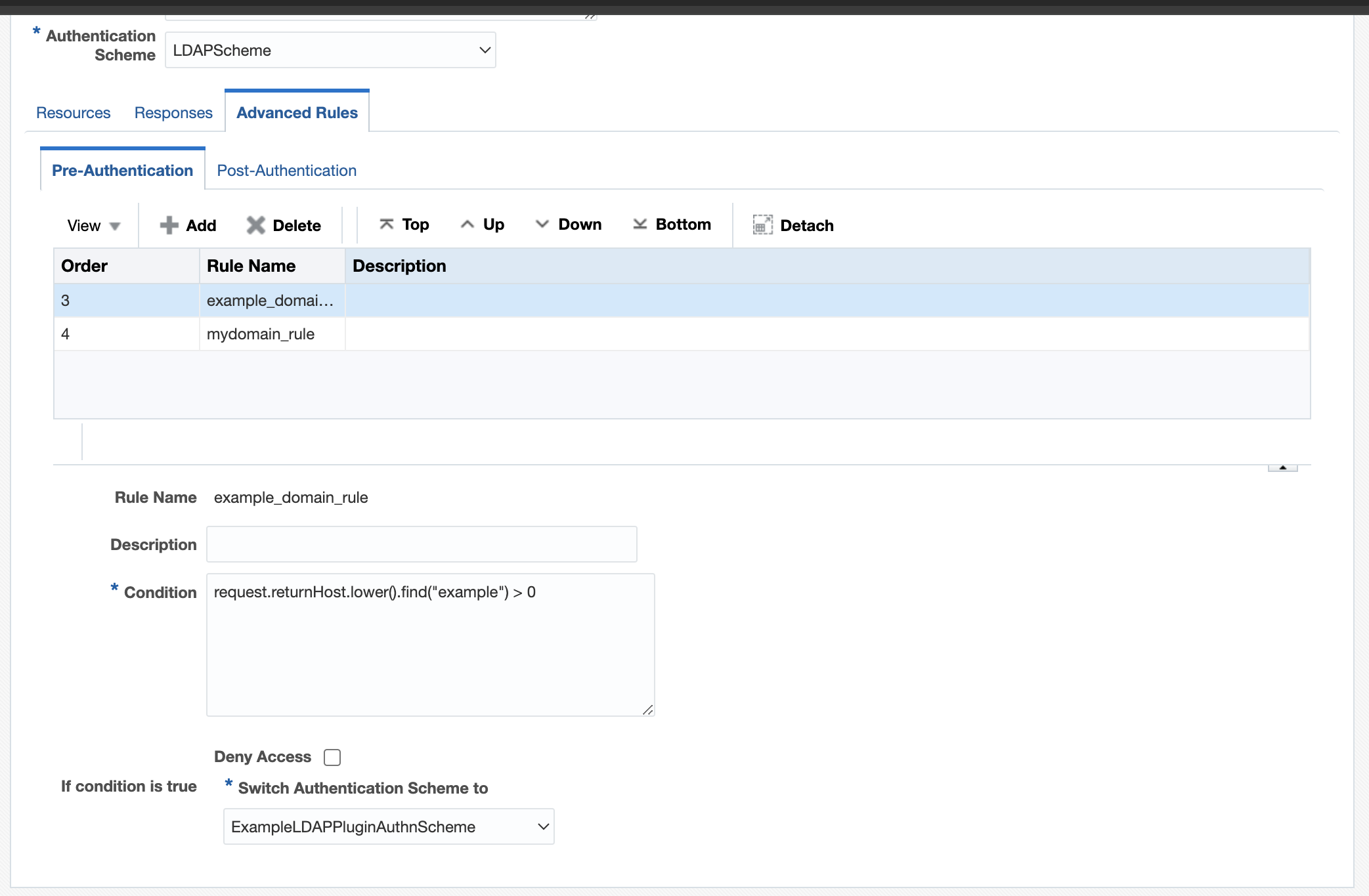

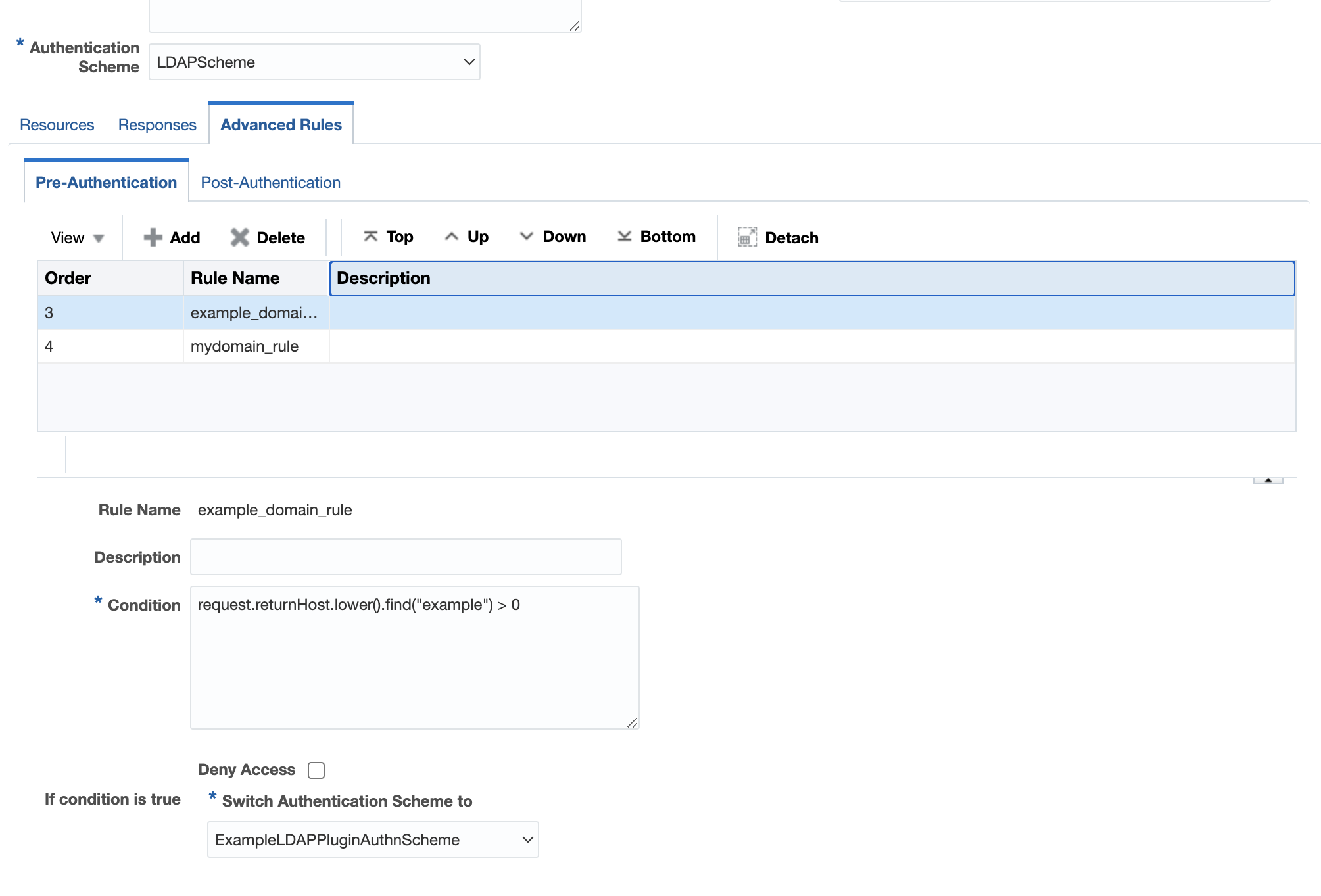

exampleドメイン・ルール

図29-5 Exampleドメイン・ルール

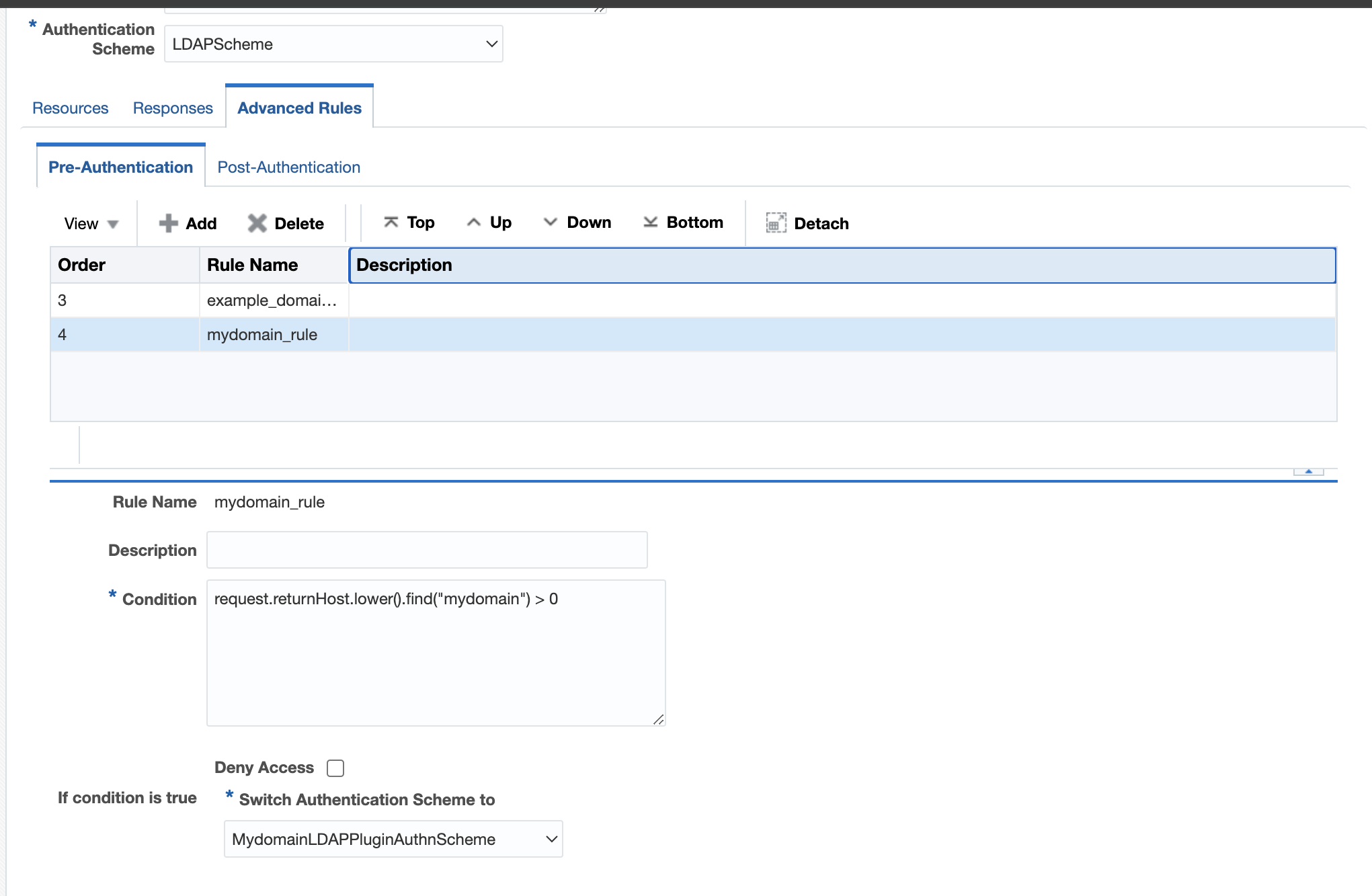

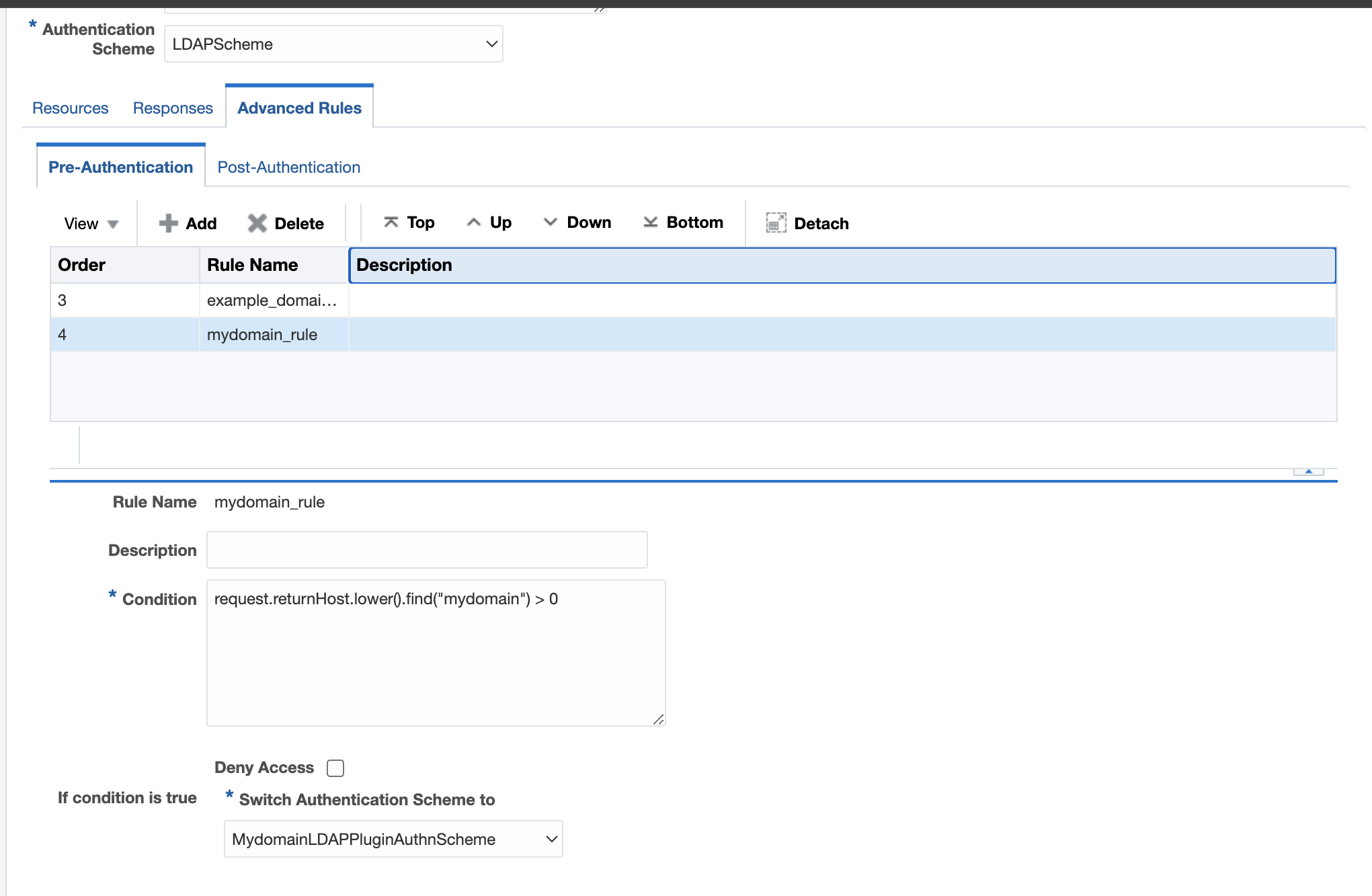

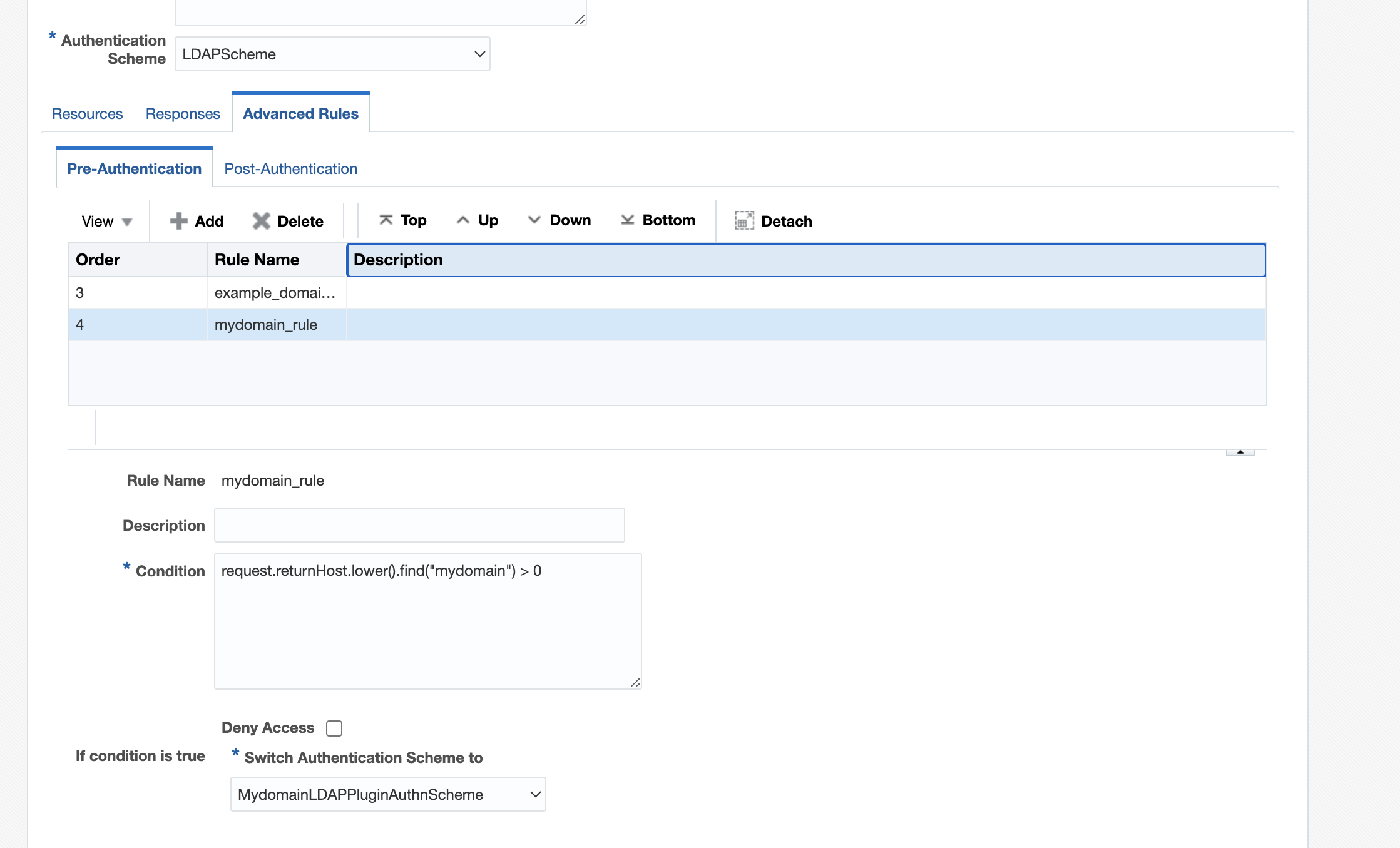

mydomainルール

mydomainルール図29-6 MyDomainルール

- WLSTコマンド

disableSkipAuthnRuleEval()を実行して、ルール評価を有効にします。