Microsoft Active Directoryを使用するためのWebLogicの統合

Essbase WebLogicとMicrosoft Active Directory (MSAD)を統合できます。

ノート: Active DirectoryがIdentity and Access Management (IAM)またはOracle Identity Cloud Service (IDCS)を介して統合されている場合は、次のリンクの説明に従ってActive Directoryブリッジを構成します:

IAMについては、Microsoft Active Directoryブリッジの設定を参照してください

IDCSの詳細は、Oracle Identity Cloud ServiceのMicrosoft Active Directory (AD)ブリッジの管理を参照してください

プロバイダの追加

Microsoft Active Directoryプロバイダをセキュリティ・レルムに追加するには

-

EssbaseインスタンスのWebLogic Server管理コンソールにログインします。

コンソールに移動するには

-

ブラウザで、

<host_url>:<wl_adminserver_port>/consoleと入力します。この<host_url>は、http(s):// + Essbaseインスタンスのサーバー名です。また、<wl_adminserver_port>は、構成時にWebLogicサーバー・ポート画面で指定した管理サーバー・ポートです。例:

http://myhost.example.com:7003/console -

WebLogic管理者アカウト(構成時に「ドメインの詳細」画面で指定したもの)としてログインします。

-

-

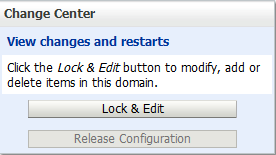

「チェンジ・センター」ペインで、「ロックして編集」をクリックします。

-

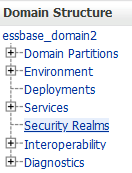

「ドメイン構造」ツリーの

<your domain name>の下にある、「セキュリティ・レルム」ノードをクリックします。

-

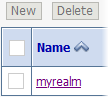

セキュリティ・レルムを開いて構成できるようにするために、その名前をクリックします。たとえば、myrealmリンクをクリックします(チェック・ボックスの選択ではありません)。

-

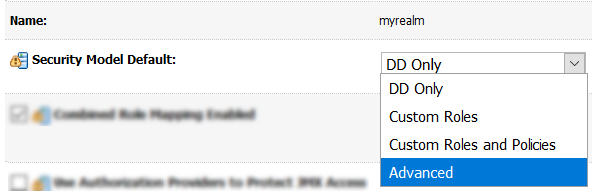

「セキュリティ・モデルのデフォルト」を「DDのみ」から「詳細」に変更して、「保存」ボタンをクリックします。

-

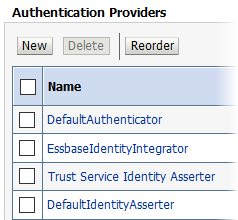

「プロバイダ」タブを選択し、「新規」をクリックして新しい認証プロバイダを作成します。

-

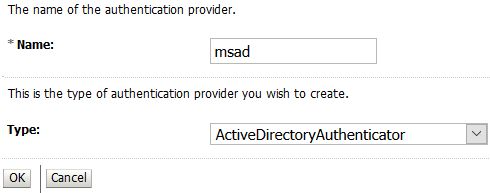

新しい認証プロバイダの名前として「msad」と入力します。

-

認証プロバイダ・タイプとして「ActiveDirectoryAuthenticator」を選択し、「OK」をクリックします。

-

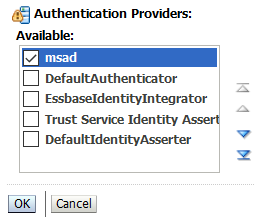

「並替え」をクリックします。msadプロバイダが最初のプロバイダになるようにボタンを使用して上に移動し、「OK」をクリックします。

-

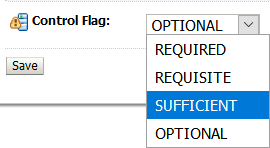

「認証プロバイダ」リストから、新しいプロバイダのリンクをクリックします(テキスト・リンクのmsadをクリックします)。設定で、「制御フラグ」を「OPTIONAL」から「SUFFICIENT」に変更して、「保存」をクリックします。

-

追加したmsadプロバイダの「プロバイダ固有」タブで、プロバイダの詳細を入力します。

-

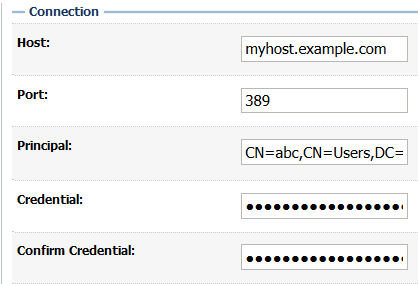

「接続」セクションで、「ホスト」、「ポート」(389)および「プリンシパル」にプロバイダの詳細を入力します(最後の資格証明を入力すると保存できます)。

-

「ユーザー」セクションで、「ユーザー・ベースDN」に対するプロバイダの詳細を入力します。

-

「グループ」セクションで、「グループ・ベースDN」に対するプロバイダの詳細を入力します。

-

「接続」セクションで、「資格証明」と「資格証明の確認」に資格証明を2回入力します。

-

「保存」をクリックします。

-

-

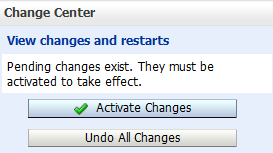

「変更のアクティブ化」をクリックします。

-

Essbaseを起動、停止および再起動します。

外部ユーザーが追加されたことの確認

オプションで、セキュリティ・レルムに外部ユーザーが追加されたことを確認します。

-

EssbaseインスタンスのWebLogic Server管理コンソールに再度ログインします。

-

前述のステップ3と4を繰り返します(「セキュリティ・レルム」→「myrealm」に移動)。

-

「ユーザーとグループ」タブをクリックします。

-

「この表のカスタマイズ」をクリックします。

-

フィルタで、「列でフィルタ」を「名前」として指定して、外部プロバイダの既知のユーザー名の最初の文字を入力することで「条件」を指定します。「適用」をクリックします。フィルタされたユーザーのリストが表に表示されます。

ロールの割当て

外部認証プロバイダへのフェデレート後に、WebLogic組込みLDAPのユーザーはEssbaseにログインできなくなります。WebLogic管理者ユーザーのみが以前のままになります。

WebLogic管理者アカウントとして、サービス・ロール・プロビジョニングREST APIエンドポイント( PUT /essbase/rest/v1/permissions/{id})を使用して、少なくとも1人のフェデレートされたユーザーにEssbaseサービス管理者ロールを割り当てます。そうすることで、この新しいサービス管理者は、Essbase WebインタフェースまたはREST APIを使用して、その他の外部ユーザーをEssbaseのロールでプロビジョニングできるようになります。

たとえば、Active Directoryユーザー「sysadmin」をservice_administratorロールでプロビジョニングするには、cURLを使用して次のRESTリクエストを発行します。<weblogic_admin_user>、<weblogic_admin_password>、<Essbase_Host>、<Essbase_Managed_Server_Port>および<sysadmin>は、対象の環境に適した値に置き換えてください。

curl -k -X PUT -u <weblogic_admin_user>:<weblogic_admin_password> "http://<Essbase_Host>:<Essbase_Managed_Server_Port>/essbase/rest/v1/permissions/sysadmin" -H "accept: application/json" -H "Content-Type: application/json" -d "{\"links\": [ {\"rel\": \"string\", \"href\": \"string\", \"method\": \"string\", \"type\": \"string\" } ], \"id\": \"sysadmin\", \"name\": \"sysadmin\", \"role\": \"service_administrator\", \"group\": false}"