タスク2: Oracle GoldenGate環境の構成

このタスクを完了するには、次のステップを実行します。

- ステップ2.1 - GoldenGateデプロイメントへのアクセス

- ステップ2.2 - デフォルトのOracle GoldenGate管理者パスワードの変更

- ステップ2.3 - データベース資格証明の作成

- ステップ2.4 - 自動起動プロファイルの作成

- ステップ2.5 - Oracle GoldenGateプロセスの構成

ステップ2.1: デプロイメントへのアクセス

デプロイメントにアクセスするには:

- クライアント・サブネットがパブリックの場合、VIPアドレスおよびSSHトンネルを使用してノードにアクセスできます。すべてのノードで次のコマンドを使用して、プライマリ・クラスタとスタンバイ・クラスタの両方でVIP DNS名を持つSSHトンネルを作成する必要があります:

ssh -N -L <local_port>:<vip-dns-name>:443 -p 22 <gghub-node>local_portには、ローカル・システムで使用可能な任意のポートを指定できます。gghub-nodeは、トンネルが構成されているクラスタの名前です。次のようなプライマリおよびスタンバイのVIP DNS名を使用してGoldenGateを管理することをお薦めします:

- プライマリVIP DNS名:

prim.<cluster-prefix>.goldengate.com - スタンバイVIP DNS名:

stby.<cluster-prefix>.goldengate.com

その後、

https://localhost:<local_port>を使用してWebブラウザでデプロイメントにアクセスできます。 - プライマリVIP DNS名:

- クライアント・サブネットがプライベートの場合、

- 次の値を使用して、クライアント・サブネットへの要塞を作成する必要があります:

- ターゲットVCN: VCNを選択します

- ターゲット・サブネット: クライアントのサブネット名

- CIDRブロック許可リスト: SSHセッションを使用したターゲット・リソースへの接続を許可するIPアドレスまたはアドレス範囲を入力または選択します。

- プライマリVIPアドレスおよびスタンバイVIPアドレスとポート443を使用して、SSHポート転送セッションを作成します。ポート転送セッションの作成の詳細を参照してください。

- セッションのアクションメニュー(3つのドット)から、SSHコマンドの表示を選択し、コピーをクリックします。

- SSHコマンドを実行し、

<privateKey>をローカルの秘密キー・パス、および<localPort>を443に置き換えます。ポート転送セッションへの接続の詳細を参照してください - その後、

https://localhostを使用してWebブラウザでデプロイメントにアクセスできます。

- 次の値を使用して、クライアント・サブネットへの要塞を作成する必要があります:

ステップ2.2: デフォルト・パスワードの変更

デプロイメントの管理者としてOracle GoldenGate 21cのサービス・マネージャにログインし、セキュリティ・ロール・ユーザーのパスワードを変更します。

- Webブラウザで、VIP DNS名を使用してインスタンスに対してSSHトンネルを設定するときに使用する、localhostアドレスおよびローカル・ポートを使用します。たとえば、

https://localhost:<local-port>です。 oggadminとしてログインし、/mnt/acfs_gg/deployments/ogg_credentials.jsonファイルにあるパスワードを使用します。- ログイン後、ナビゲーション・メニューを開き、管理者を選択します。

- ユーザー・ページで、oggadminユーザーの編集(鉛筆アイコン)をクリックします。

- パスワードを更新し、送信をクリックします。

ノート:

パスワードは、8から30文字の英数字の大文字と小文字にする必要があり、特殊文字(ダッシュ(-)、感嘆符(!)、パーセント(%)、アンパサンド(&)、アスタリスク(*)、カンマ(、)、ポンドまたはハッシュタグ(#)およびアンダースコア(_))を少なくとも1つ含める必要があります。

oggadminのパスワードをリセットすると、セッションが終了します。新しいパスワードを使用してサービス・マネージャに再度ログインします。次に、他の各デプロイメントのoggadminのパスワードを更新する必要があります。

- サービス・マネージャ・ホーム・ページで、デプロイメントの管理サーバーのポート番号を選択します。

oggadminとして管理サービスにログインし、the /mnt/acfs_gg/deployments/ogg_credentials.jsonにあるパスワードを入力します。- 管理サービス・ホーム・ページで、ナビゲーション・メニューを開き、管理者を選択します。

- ユーザー・ページで、oggadminユーザーの編集(鉛筆アイコン)をクリックします。

- パスワードを更新し、送信をクリックします。前述と同じパスワード・ルールが適用されます。

次に、AGCTLパスワードを変更します。

- プライマリ・クラスタの任意のノードで、

opcユーザーとしてsudo su -を実行し、rootユーザーに切り替えます。 - 次のコマンドを実行し、要求されたら、新しいパスワードを入力します:

/u01/app/grid/xag/bin/agctl stop goldengate <deployment_name> /u01/app/grid/xag/bin/agctl modify goldengate <deployment_name> --adminuser oggadmin /u01/app/grid/xag/bin/agctl start goldengate <deployment_name> - スタンバイ・クラスタの任意のノードで、

opcユーザーとしてsudo su -を実行し、rootユーザーに切り替えます。 - 次のコマンドを実行します。

/u01/app/grid/xag/bin/agctl modify goldengate <deployment_name> --adminuser oggadmin

ステップ2.3: データベース資格証明の作成

Oracle GoldenGate MicroservicesのUIを使用し、前述のTNS別名を使用してデータベース資格証明を作成します。oggadminユーザーとして、データベース資格証明を追加します:

- Oracle GoldenGate管理サービスにログインします:

https://localhost:<localPort>/<instance_name>/adminsrvr。 - 左側のナビゲーション・メニューの構成をクリックします。

- データベース・タブで、資格証明の追加(プラス・アイコン)をクリックします。

- 各ソースおよびターゲットのCDBとPDBに必要な情報を追加します。

リージョン コンテナ ドメイン 別名 ユーザーID リージョン1 CDB GoldenGate Reg1_CDB c##ggadmin@<tns_alias> リージョン1 PDB GoldenGate Reg1_PDB ggadmin@<tns_alias> リージョン2 CDB GoldenGate Reg2_CDB c##ggadmin@<tns_alias> リージョン2 PDB GoldenGate Reg2_PDB ggadmin@<tns_alias>

ステップ2.4: 自動起動プロファイルの作成

Oracle GoldenGate管理サーバーの起動時にExtractおよびReplicatのプロセスを自動的に起動し、ExtractまたはReplicatのプロセスが中止された場合に再起動するプロファイルを作成します。GoldenGate Microservicesでは、プロファイルは自動起動と再起動を管理します。

Oracle GoldenGate Administration ServerのUIを使用して、各Oracle GoldenGateプロセスに割り当てるプロファイルを作成します:

- ソースGoldenGateで、管理サービスにログインします。

- 「管理サービス」の「プロファイル」をクリックします。

- 「管理対象プロセスの設定」で「プロファイル」の横にあるプラス(+)記号をクリックします。

- 次に示すように詳細を入力します。

- プロファイル名: Start_Default

- 説明: デフォルトの自動起動/再起動プロファイル

- デフォルト・プロファイル: はい

- 自動開始: はい

- 自動開始のオプション

- 開始の遅延: 1分

- 自動再起動: はい

- 自動再起動のオプション

- 最大再試行数: 5

- 再試行遅延: 30秒

- 再試行期間: 30分

- 失敗時にのみ再起動: はい

- 試行回数に達したらタスクを無効化: はい

- 「送信」をクリックします

- ターゲットGoldenGateで次のステップを実行します。

ステップ2.5 : Oracle GoldenGateプロセスの構成

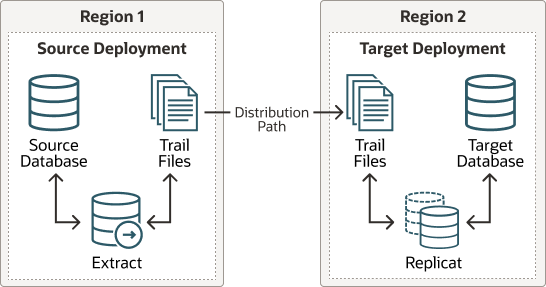

Oracle GoldenGate Microservices ArchitectureによるExtract、分散パスおよびReplicatプロセスの作成時に、GGHubノード間で共有する必要があるすべてのファイルは、すでに共有ファイル・システムに格納されているデプロイメント・ファイルによって共有されています。

Extract、分散パスおよびReplicatプロセスのためにGGhubでOracle GoldenGate Microservicesを実行する際に推奨される基本的な構成の詳細を次に示します。

次のサブステップを実行して、このステップを完了します。

- ステップ2.5.1 - Extractの構成

- ステップ2.5.2 - Replicatの構成

- ステップ2.5.3 - 分散パスの構成

ステップ2.5.1: Extractの構成

Oracle GoldenGate管理サービス・インタフェースを使用してExtractを作成するときには、証跡サブディレクトリ・パラメータを空白のままにして、証跡ファイルが共有ファイル・システムに格納されているデプロイメント・ディレクトリに自動的に作成されるようにします。証跡ファイルのデフォルトの場所は、/<deployment directory>/var/lib/dataディレクトリです。

ノート:

マルチテナント・データベースから取得するには、c##アカウントを使用してルート・レベルで構成したExtractを使用する必要があります。マルチテナント・データベースにデータを適用するには、PDBごとに個別のReplicatが必要になります。これは、ReplicatはPDBレベルで接続して、そのPDB以外のオブジェクトにアクセスできないためです。

REDO転送の最大パフォーマンス・モードまたは最大可用性モードを使用しているData Guard構成を使用するGoldenGate Extractプロセスでは、トランザクションが失われて論理データの不整合が発生しないように、プライマリ・システムのExtractプロセス・パラメータ・ファイルに次のパラメータを追加する必要があります。

TRANLOGOPTIONS HANDLEDLFAILOVERこのパラメータにより、まだData Guardスタンバイ・データベースに適用されていないREDOからExtractがトランザクション・データを抽出しないようにします。これは、Oracle GoldenGateがソース・スタンバイ・データベースに存在しないデータをターゲット・データベースにレプリケートしないようにするために重要です。

このパラメータが指定されていないと、ソース・データベースのデータ損失フェイルオーバー後に、ソース・データベースに存在していないデータがターゲット・データベースに保持される可能性があります。それにより、論理データの不整合が発生します。

デフォルトでは、スタンバイ・データベースで適用されたSCN情報を問い合せることができないためにExtractが停止すると、その60秒後に、警告メッセージがExtractレポート・ファイルに書き込まれます。次に例を示します:

WARNING OGG-02721 Extract has been waiting for the standby database for 60 seconds.警告メッセージがExtractレポート・ファイルに書き込まれるまでの時間は、Extractパラメータの"TRANLOGOPTIONS HANDLEDLFAILOVER STANDBY_WARNING"を使用して調整できます。

Extractが30分(デフォルト)後にスタンバイ・データベースによって適用されたSCN情報を問い合せることができない場合、Extractプロセスは異常終了して、次のメッセージがExtractレポート・ファイルに記録されます。

ERROR OGG-02722 Extract abended waiting for 1,800 seconds for the

standby database to be accessible or caught up with the primary database.デフォルトの30のタイムアウトが満了する前にスタンバイ・データベースが使用可能になると、Extractはソース・データベースからデータのマイニングを続行して、次のメッセージをレポート・ファイルに報告します。

INFO OGG-02723 Extract resumed from stalled state and started

processing LCRs.タイムアウト値の30分は、Extractパラメータの"TRANLOGOPTIONS HANDLEDLFAILOVER STANDBY_ABEND <value>"を使用して調整できます。このvalueは、使用できないスタンバイを異常終了にするまでの秒数です。

計画メンテナンスの停止時など、スタンバイ・データベースが長期間使用できなくなったときに、Extractでプライマリ・データベースからデータの抽出を継続する場合は、Extractパラメータ・ファイルからTRANLOGOPTIONS HANDLEDLFAILOVERパラメータを削除してExtractを再起動します(次の図4から6の例を参照)。このパラメータは、スタンバイが使用可能になったら必ず設定してください。

ノート:

スタンバイが使用できない間にプライマリ・データベースからの抽出が続行されていると、スタンバイが使用可能になったときにデータ損失フェイルオーバーが発生し、フェイルオーバーの前にすべてのプライマリREDOが適用されていない可能性もあります。GoldenGateターゲット・データベースには、ソース・データベースに存在しないデータが含まれるようになります。Extractプロセスに自動再起動プロファイルが割り当てられている場合は、Data Guardロール・トランジションの後に、Extractプロセスが自動的に再起動されます。Extractは、デフォルトの5分タイムアウト期間が満了するまで、新しいスタンバイ・データベースの現在の状態を無視して、新しいプライマリ・データベースからのREDOデータのマイニングを続行します。この期間の経過後にスタンバイが使用できない場合、Extractは次のエラーで異常終了します。

INFO OGG-25053 Timeout waiting for 300 seconds for standby database

reinstatement. Now enforcing HANDLEDLFAILOVER.

ERROR OGG-06219 Unable to extract data from the Logmining server OGG$CAP_XXXXX.

ERROR OGG-02078 Extract encountered a fatal error in a processing thread and is

abending.Extractは、GoldenGate Microservicesの自動再起動プロファイルに基づいて、再試行回数に達するか新しいスタンバイ・データベースが使用可能になるまで自動的に再起動し続け、HANDLEDLFAILOVERタイムアウトに達すると失敗します。

データベース・ロール・トランジション後のタイムアウト期間中、HANDLEDLFAILOVERパラメータは自動的に一時停止されるため、ソース・スタンバイ・データベースが最新の状態に維持されていないことの考慮なしに、データがOracle GoldenGateレプリカ・データベースにレプリケートされます。Extractの異常終了前に起動するスタンバイ・データベースのタイムアウト期間は、ExtractパラメータのTRANLOGOPTIONS DLFAILOVER_TIMEOUTを使用すると調整できます。

DLFAILOVER_TIMEOUTをデフォルトの5分のままにして、古いプライマリがスタンバイに変換できるようにすることをお薦めします。新しいスタンバイ・データベースが長期間使用できなくなるか完全に消失した場合に、Extractを起動して実行状態を維持するには、Extractパラメータ・ファイルからHANDLEDLFAILOVERパラメータを削除する必要があります。このパラメータを削除すると、ExtractはREDOがスタンバイ・データベースに適用されるまで待機することなくデータを抽出します。

スタンバイ・データベースがオンラインに復帰して、プライマリ・データベースからすべてのREDOを適用するまでは、スタンバイ・データベースとOracle GoldenGateレプリカ・データベースの間にデータの相違があります。これは、スタンバイ・データベースが最新状態になると解決されます。その時点で、統合Extractプロセス・パラメータ・ファイルにHANDLEDLFAILOVERパラメータを再追加し、Extractを停止してから再起動します。

プライマリ・データベースが損なわれたときにはブローカがスタンバイ・データベースに自動的にフェイルオーバーできるなど、Oracle Data Guardファスト・スタート・フェイルオーバーが無効になっている場合は、次に示す追加の統合Extractパラメータを指定する必要があります。

TRANLOGOPTIONS FAILOVERTARGETDESTID nこのパラメータでは、スタンバイ・データベースにまだ適用されていないREDOデータを抽出しないことに関して、Oracle GoldenGate Extractプロセスを遅らせたままにしておく必要があるスタンバイ・データベースを指定します。

Oracle Data Guardファスト・スタート・フェイルオーバーが無効のときに、追加の統合ExtractパラメータFAILOVERTARGETDESTIDを指定していないと、抽出は次のエラーで異常終了します。

ERROR OGG-06219 Unable to extract data from the Logmining server OGG$CAP_XXXXX.

ERROR OGG-02078 Extract encountered a fatal error in a processing thread and is

abending.FAILOVERTARGETDESTIDの正しい値を判断するには、ソース・スタンバイ・データベースへのREDOの送信に使用されるGoldenGateソース・データベースのLOG_ARCHIVE_DEST_Nパラメータを使用します。たとえば、LOG_ARCHIVE_DEST_2がスタンバイ・データベースを指している場合は2の値を使用します。

プライマリ・データベース・システムでoracleユーザーとして、次のコマンドを実行します。

[opc@exapri-node1 ~]$ sudo su - oracle

[oracle@exapri-node1 ~]$ source <db_name>.env

[oracle@exapri-node1 ~]$ sqlplus / as sysdba

SQL> show parameters log_archive_dest

NAME TYPE VALUE

--------------------- ----------- ---------------------------------------------------

log_archive_dest_1 string location=USE_DB_RECOVERY_FILE_DEST,

valid_for=(ALL_LOGFILES, ALL_ROLES)

log_archive_dest_2 string service="<db_name>", SYNC AFFIRM delay=0

optional compression=disable max_failure=0 reopen=300

db_unique_name="<db_name>" net_timeout=30,

valid_for=(online_logfile,all_roles)この例では、次のようにExtractパラメータを設定します。

TRANLOGOPTIONS FAILOVERTARGETDESTID 2次のようにExtractを作成します:

- Oracle GoldenGate管理サーバーにログインします

- 「管理サービス」の「概要」をクリックします

- 「Extractの追加」のプラス・ボタンをクリックします。

- 統合Extractを選択します

- 次のように必要な情報を追加します。

- プロセス名: EXT_1

- 説明: リージョン1 CDBのExtract

- 目的: 一方向

- 開始: 今すぐ

- 証跡名: aa

- 資格証明ドメイン: GoldenGate

- 資格証明別名: Reg1_CDB

- PDBに登録: PDB名

- 「次」をクリックします

- PDBからのCDBルート取得を使用する場合は、PDB名を指定して

SOURCECATALOGパラメータを追加します。 - 「Create and Run」をクリックします

ステップ2.5.2 - Replicatの構成

通常、GGHUBがターゲットのOracle GoldenGateデータベースと同じリージョンにある場合は、ほとんどのワークロードに対する適用パフォーマンスが優れている統合パラレルReplicatを使用するようにお薦めします。

GGHUBとターゲット・データベースの間のネットワーク・レイテンシが可能なかぎり小さい場合に、最適な適用パフォーマンスを実現できます。Oracle GGHUBで実行しているリモートReplicatには、次の構成をお薦めします。

APPLY_PARALLELISM– 自動並列度を無効化します。MAX_APPLY_PARALLELISMとMIN_APPLY_PARALLELISMを使用するかわりに、ターゲット・データベスに最大量の並行性を許可します。これは、ハブとターゲット・データベース・サーバーの使用可能なCPUに基づいて、できるかぎり高く設定することをお薦めします。MAP_PARALLELISM– 2から5の値を設定する必要があります。アプライヤが多数ある場合は、マッパーを増やすことでアプライヤに作業を渡す能力が向上します。BATCHSQL- 配列処理を使用してDMLを適用します。これにより、レイテンシが高いネットワークでネットワーク・オーバーヘッドの量が削減されます。多数のデータ競合がある場合は、BATCHSQLによってパフォーマンスが低下することに注意してください。これは、バッチ操作のロールバック後に非バッチ・モードで適用するために証跡ファイルからの再読取りがあるためです。

ステップ2.5.2.1 - チェックポイント表の作成

チェックポイント表は、Oracle GoldenGate Replicatプロセスに必須のコンポーネントです。Administration Serviceの資格証明ページからデータベースに接続した後、チェックポイント表を作成できます。

ターゲット・デプロイメントにチェックポイント表を作成します。

- Oracle GoldenGate管理サーバーにログインします

- 「管理サービス」の「構成」をクリックします。

- 「データベース」をクリックして、ターゲット・データベースまたはPDBへの「接続」をクリックします。

- 「チェックポイント」の横のプラス(+)記号をクリックします。「チェックポイントの追加」ページが表示されます。

- 次に示すように詳細を入力します。

- チェックポイント表: ggadmin.chkp_table

- 「送信」をクリックします

チェックポイント表の詳細は、Oracle DatabaseでのOracle GoldenGateのガイドを参照してください。

ステップ2.5.2.2 - Replicatの追加

データベース接続を設定して検証した後に、次のステップを実行するとデプロイメントのReplicatを追加できます。

- Oracle GoldenGate管理サーバーにログインします

- 「管理サービス」ホーム・ページで、「Replicat」の横にあるプラス(+)記号をクリックします。Replicatの追加ページが表示されます。

- Replicatのタイプを選択して、「次」をクリックします。

- 次に示すように詳細を入力します。

- プロセス名: REP_1

- 説明: リージョン2 PDBのReplicat

- 目的: 一方向

- 資格証明ドメイン: GoldenGate

- 資格証明別名: Reg2_PDB

- ソース: 証跡

- 証跡名: aa

- 開始: ログでの位置

- チェックポイント表: "GGADMIN"."CHKP_TABLE"

- 「次」をクリックします

- 「アクション・メニュー」から、「開始」をクリックします。

ステップ2.5.3 - 分散パスの構成

分散パスは、次の図に示すように、証跡ファイルを別の(または同じ)リージョン内の追加のOracle GoldenGate Hubに送信する必要がある場合にのみ必要になります。

図3-1 Oracle GoldenGate分散パス

NGINXリバース・プロキシでOracle GoldenGate Distributionパスを使用する場合は、パスのクライアントとサーバーの証明書が構成されるように、追加のステップを実行する必要があります。

分散パスの作成の詳細は、『Oracle GoldenGate Microservices Architectureの使用』を参照してください。証明書を正しく構成するためのステップバイステップの例は、NGINXを使用したオンプレミスのOracle GoldenGateからOCI GoldenGateへの接続についてのビデオを視聴してください。

このサブステップで実行するステップは次のとおりです。

- ステップ2.5.3.1 - ターゲット・サーバーのルート証明書のダウンロードとソースOracle GoldenGateへのアップロード

- ステップ2.5.3.2 - ソースOracle GoldenGateで使用するためのターゲット・デプロイメントでのユーザーの作成

- ステップ2.5.3.3 - ソースOracle GoldenGateでの資格証明の作成

- ステップ2.5.3.4 - ソースOracle GoldenGateからターゲット・デプロイメントへの分散パスの作成

- ステップ2.5.3.5 - ターゲット・デプロイメント・コンソールのレシーバ・サービスでの接続の確認

ステップ2.5.3.1 - ターゲット・サーバーのルート証明書のダウンロードとソースOracle GoldenGateへのアップロード

ターゲット・デプロイメント・サーバーのルート証明書をダウンロードし、ソース・デプロイメントのサービス・マネージャにCA証明書を追加します。

- ターゲットGoldenGateで、管理サービスにログインします。

- NGINXを使用したオンプレミスのOracle GoldenGateからOCI GoldenGateへの接続についてのビデオの"ステップ2 - ターゲット・サーバーのルート証明書のダウンロード"に関する説明に従います。

ステップ2.5.3.2 - ソースOracle GoldenGateで使用するためのターゲット・デプロイメントでのユーザーの作成

ターゲット・デプロイメントで、次に接続する分散パスのユーザーを作成します。

- ターゲットGoldenGateで、管理サービスにログインします。

- 「管理サービス」の「管理者」をクリックします。

- 「ユーザー」の横のプラス(+)記号をクリックします。

- 次に示すように詳細を入力します。

- ユーザー名: ggnet

- ロール: オペレータ

- タイプ: パスワード

- 「送信」をクリックします

ステップ2.5.3.3 - ソースOracle GoldenGateでの資格証明の作成

前のステップで作成したユーザーでターゲット・デプロイメントを接続するソース・デプロイメントに資格証明を作成します。たとえば、OP2CのドメインとWSSNETの別名です。

- ソースOracle GoldenGateで、管理サービスにログインします。

- 「管理サービス」の「構成」をクリックします。

- 「データベース」ホームページで「資格証明」の横にあるプラス(+)記号をクリックします。

- 次に示すように詳細を入力します。

- 資格証明ドメイン: OP2C

- 資格証明別名: wssnet

- ユーザーID: ggnet

- 「送信」をクリックします

ステップ2.5.3.4 - ソースOracle GoldenGateからターゲット・デプロイメントへの分散パスの作成

分散サーバーから受信サーバーに証跡ファイルを送信するパスが作成されます。パスはDistribution Serviceで作成できます。ソース・デプロイメントのパスを追加するには:

- ソースOracle Goldengateで、分散サービスにログインします。

- Distribution Serviceホームページで「パス」の横のプラス(+)記号をクリックします。「パスの追加」ページが表示されます。

- 次に示すように詳細を入力します。

オプション 説明 パス名 パスの名前を選択します ソース: 証跡名 ドロップダウン・リストからExtractの名前を選択します(証跡名が自動的に入力されます)。表示されない場合は、Extractの追加時に指定した証跡名を入力します。 生成されたソースURI サーバーの名前にlocalhostを指定します。これにより、任意のOracle RACのノードで分散パスを起動できます。 ターゲット認証方式 'ユーザーID別名'を使用します ターゲット 「ターゲット」の転送プロトコルをwss (セキュアWebソケット)に設定します。「ターゲット・ホスト」を、NGINXが構成された「ポート番号」とともにターゲット・システムへの接続に使用されるターゲット・ホスト名/VIPに設定します(デフォルトは443)。 ドメイン 「ドメイン」は、前にステップ2.3.3.3で作成した資格証明ドメイン(OP2Cなど)に設定します。 別名 「別名」は、ステップ2.3.3.3で作成した資格証明別名wssnetに設定します。 自動再起動のオプション 分散サーバーが自動的に起動されたときに分散パスを再起動するように設定します。これは、分散サーバーのRACノードの再配置後に、手動操作を不要にするために必要です。「再試行」の回数は10に設定することをお薦めします。「遅延」を1に設定します。これは、再起動の試行間に一時停止する分数です。 - パスの作成をクリックします。

- 「アクション・メニュー」から、「開始」をクリックします。