1.4.4 ユース・ケース4: SAMLシングル・サインオン

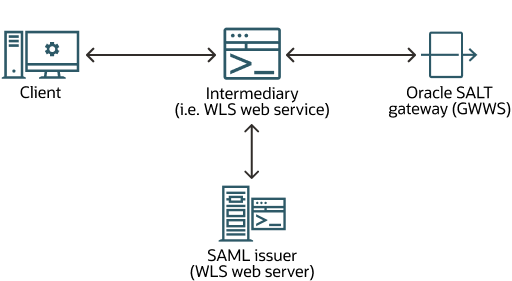

Webサービス・クライアントのユーザー・エージェント(通常はWebブラウザ)は、WSS: SOAPメッセージ・セキュリティを使用して、<wsse:Security>ヘッダー内部にアサーション要素を置き、リクエストをGWWSに送信することによって、有効なSAMLアサーションを持つセキュリティ・トークンをSOAPメッセージにアタッチします(次の図を参照)。

図1-8 SAMLシングル・サインオン

アサーションの整合性が検証されないかぎり、SALTはこれらのアサーションを受け入れません。サポートされている唯一のサブジェクト確認方法は、現時点では送信者保証です。この場合、SALTには、アテスト・エンティティとの信頼関係も必要です。これらの要件がすべて満たされた場合、ユーザーに対してOracle Tuxedoリソースへのアクセスが付与されます。

Oracle WebLogic Serverインスタンス・セキュリティがSAML発行者であることも可能です。WLS環境では、通常はWebサービスが媒介者ですが、Webブラウザのこともあります。アテスト・エンティティとの間に信頼関係を確立するには、GWWSは、アテスト・エンティティとの共有シークレットまたはその公開キーにアクセスできる必要があります。

SAML発行者とはSAMLアサーションを作成する側で、「媒介者」とは、SOAPメッセージがGWWSに転送される前に、SAMLセキュリティ・トークンをアタッチする側です。

一般的なフローは次のとおりです。

- クライアントがWLSにリクエストを送信します。

- WLSがクライアントを認証します。

- WLSが発行者(WLS Web Server)に、すべての必要なログイン情報を転送します。

- WLS Web Server発行者は、SAMLアサーションを作成し、WLSに戻します。

- WLSはSAMLアサーションを持つSAMLセキュリティ・トークンをSOAPメッセージにアタッチし、それをGWWSに転送します。

- GWWSは、WLSに応答またはエラーを戻します。

- WLSは、クライアントに応答またはエラーを戻します。

GWWSとWLS/発行者の間に信頼関係が発生します。

親トピック: SALTユース・ケース