Microsoftアプリケーション権限の有効化により、再認証なしで同期が続行されます

Microsoft Azureでアプリケーションを設定すると、統合に必要なAPI (Calendars.ReadWriteなど)への委任権限が付与されます。 これらのAPI権限は、同期およびアドインがユーザーの電子メール、アポイントメント、担当者およびタスクにMicrosoftでアクセスできるようにするために必要です。

委任された権限では、ユーザーのMicrosoftトークンが期限切れ(最後のサインインからアドインまで90日)になると、ユーザーがアドインに再サインインするまで同期は実行されません。

ユーザーがアドインに90日ごとにサインインする必要なく、同期をシームレスに続行する場合は、特定のAPIのアプリケーション権限を追加できます。 APIは、Microsoft Azureに登録されているアプリケーションとの統合に必要です。

Microsoft Azureでアプリケーションに対する追加のアプリケーション権限を付与すると、Microsoft 365 Standard Syncスケジュール済プロセスでは、その権限を使用してサインインします。 一方、アドインは既存の委任されたアクセス許可を引き続き使用します。

アプリケーション権限を付与した後、ユーザーは同期が開始される前にアドインに1回サインインする必要があり、その後、アドインに再度サインインする必要はありません。

設定ステップの概要

アドインのアプリケーションのアクセス許可を追加し、有効にするには:

- Oracle Microsoft 365アドインについて作成したアプリケーションのアプリケーション権限をMicrosoft Azureで追加します。

- 営業アプリケーションでアプリケーションのアクセス許可を有効にします。

- アドインに1回サインインするようにユーザーに通知します。

Microsoft Azureでのアプリケーション権限の追加

- Microsoft Azureにサインインします。

- Oracle Microsoft 365アドインについて登録したアプリケーションを開きます。

- 「API のアクセス許可」タブに移動し、「アクセス許可の追加」をクリックします。

- 「Microsoftグラフ」を選択します。

- 「アプリケーションのアクセス許可」をクリックし、次の表に示す権限を追加します:

権限 選択するオプション Calendars Calendars.ReadWrite 担当者 Contacts.ReadWrite メール Mail.ReadWrite Mailbox Settings MailboxSettings.ReadWrite タスク Tasks.ReadWrite -

「アクセス許可の追加」をクリックします。

- API権限ページで、ユーザーのかわりに同意として追加した各権限に対して「管理者同意の付与」を選択します。

営業アプリケーションでのアプリケーション権限の有効化

-

「同期構成」ページにナビゲートします。 詳細は、「同期構成ページにアクセスする方法」を参照してください。

- 「同期設定」で、「アプリケーション権限使用可能」チェック・ボックスを選択します。

- 変更を保存します。

メールボックスを保護するためのアプリケーション・アクセス・ポリシーの構成

理論的には、アプリケーションのアクセス許可が付与されたアプリケーションを使用しているアカウントは、アプリケーション用のMicrosoftテナント内のすべてのメールボックスにアクセスできます。 ただし、Oracle-Microsoft 365の同期プロセス - これらのアプリケーション権限を使用 - アドインにサインインしたユーザーのメールボックスにアクセスする権限のみを使用します。 アドインはこのアプリケーションに対するアプリケーションのアクセス許可を使用せず、委任されたアクセス許可のみを使用します。

企業のセキュリティ要件に応じて、このアプリケーションを特定のユーザーのみに制限できます。 このユース・ケースでは、アプリケーションに対するアプリケーション権限を有効にする前に、アプリケーション・アクセス・ポリシーを構成できます。

Microsoft Azure管理者がアプリケーション・アクセス・ポリシーを構成します。

- メールが有効なセキュリティ・グループをMicrosoft Exchange管理センターで作成します。

- 作成したセキュリティ・グループに対して、Microsoft PowerShellでアプリケーション・アクセス・ポリシーを作成します。

アクセス・ポリシーは、標準同期プロセスがアクセスできるメールボックスの範囲を制限します。

メールが有効なセキュリティ・グループの作成

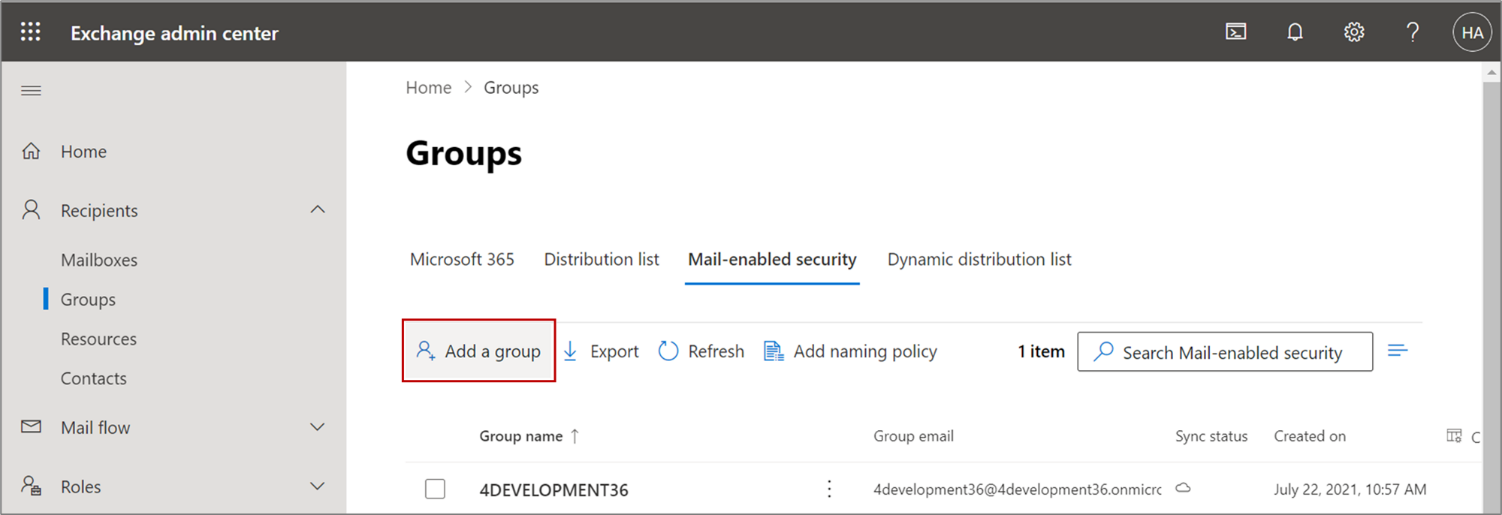

https://admin.exchange.microsoft.com/#/のExchange管理センターにサインインします。- にナビゲートします

- 次のスクリーンショットに示すように、「Add a group」をクリックします:

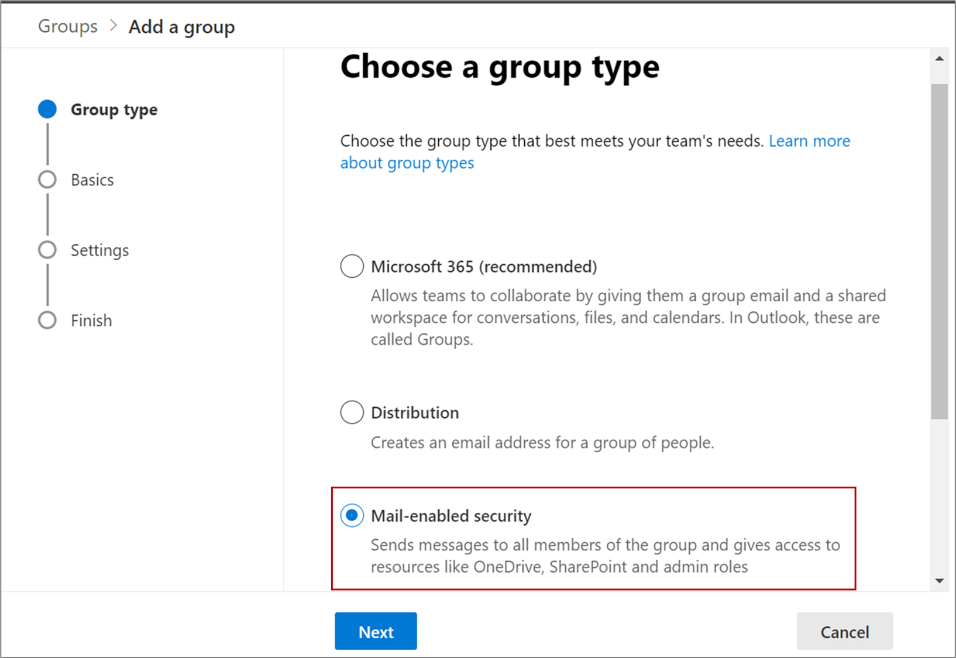

- 次のスクリーンショットに示すように、「Group type」セクションで、「Mail-enabled security」を選択し、「Next」をクリックします:

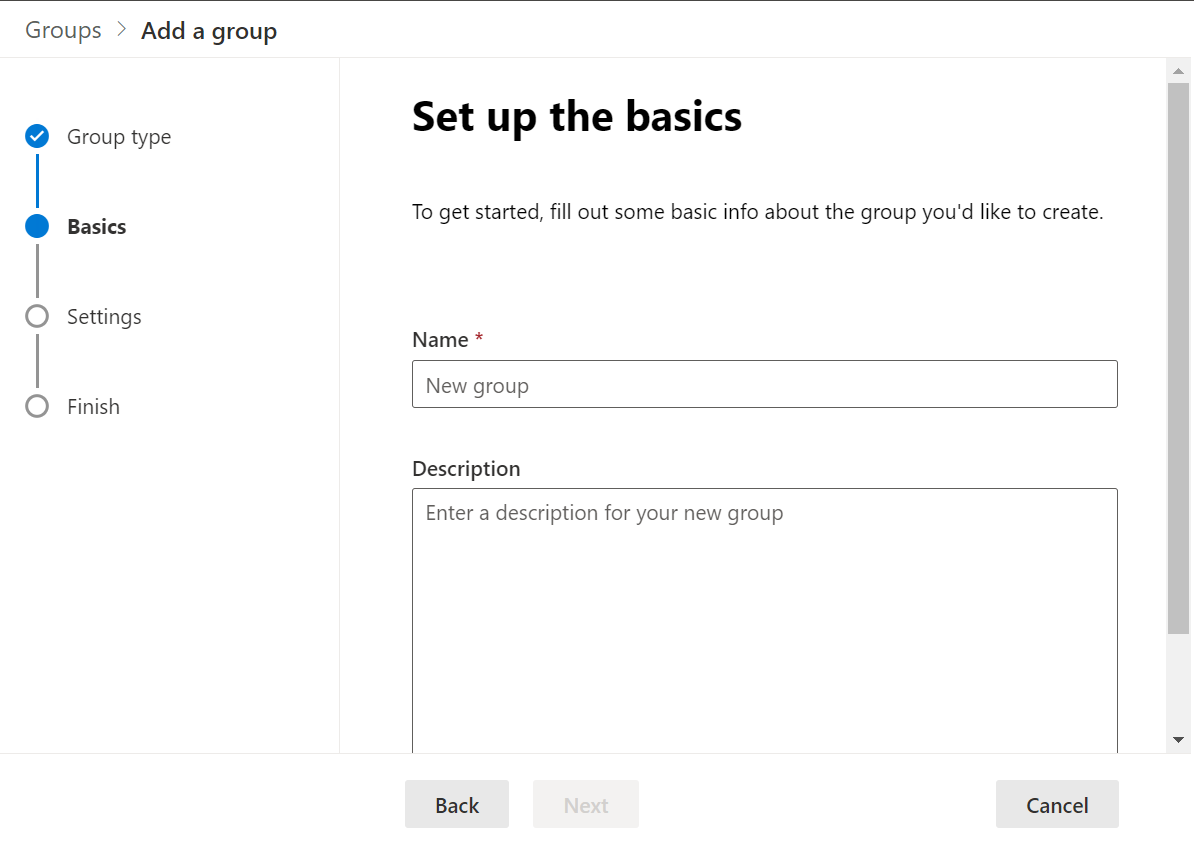

- 次のスクリーンショットに示すように、基本設定セクションで名前と説明を入力し、次へをクリックします:

- 「Settings」セクションで、グループのEメール・アドレスを入力し、次のように構成します。 この画像は、「Edit settings」ページがアクティブな「Settings」メニューを示しています。 また、「Communication」セクションと「Approval」セクションの2つのチェック・ボックスも示されています。

- Communication: チェック・ボックスを選択しないでください。

- 承認: 次のスクリーンショットに示すように、グループに参加するには所有者の承認が必要ですチェック・ボックスを選択します:

-

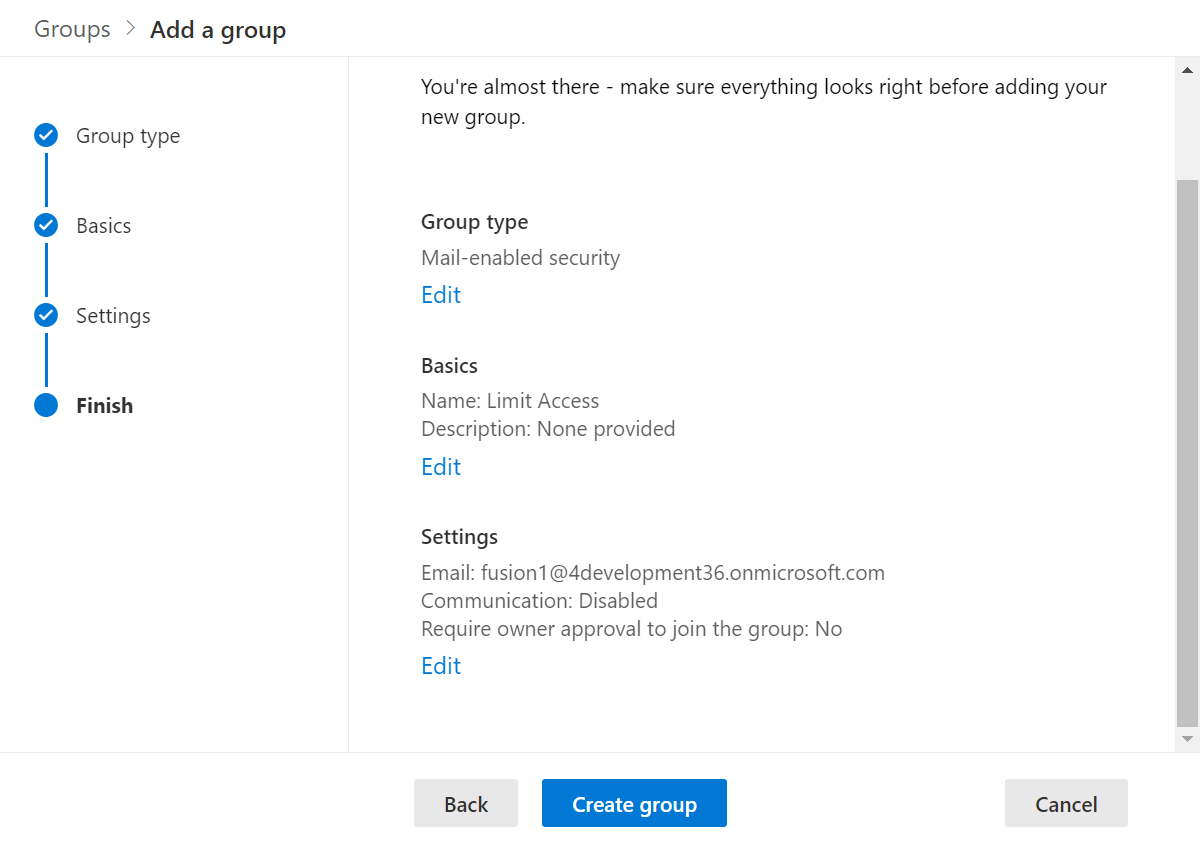

次のスクリーンショットに示すように、終了セクションですべての詳細を確認し、グループの作成をクリックします:

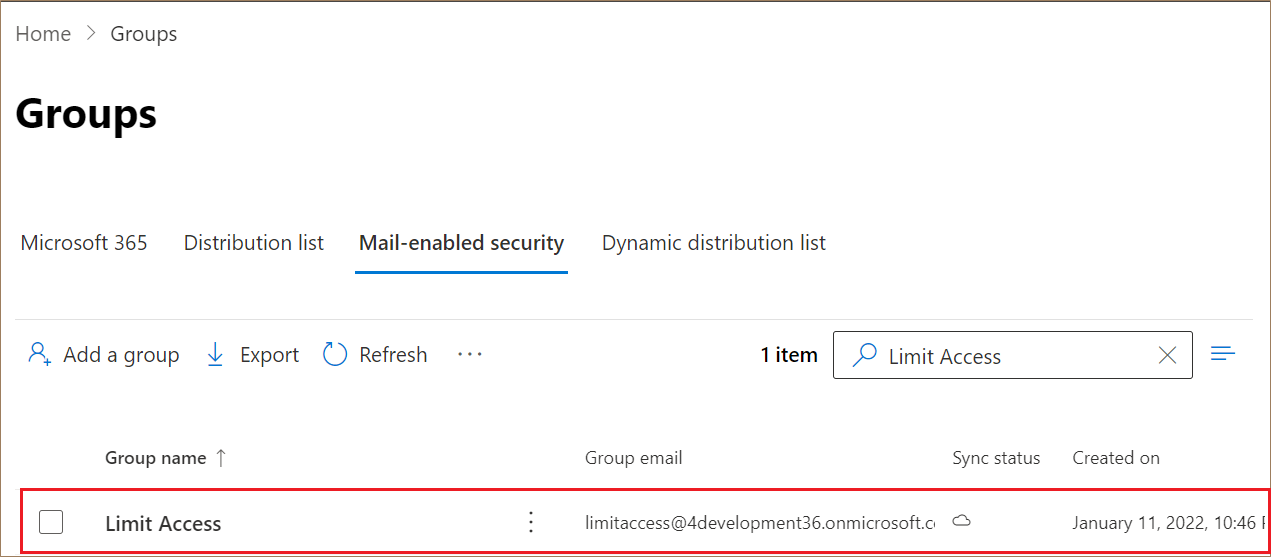

- 次のスクリーンショットに示すように、作成したメール対応セキュリティ・グループがグループ・リストに表示されます:

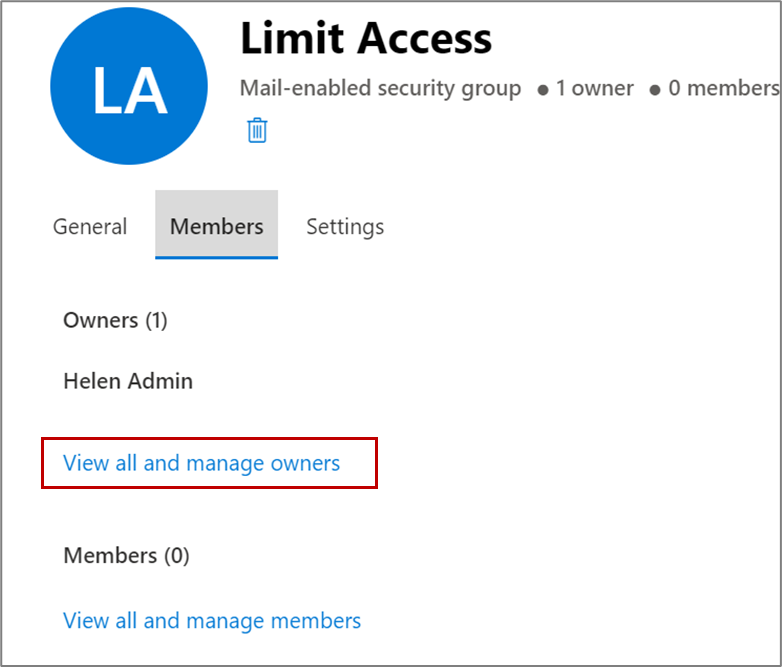

- 次に、所有者を割り当て、グループにメンバーを追加する必要があります。 そのためには、グループ名をクリックします。

- 「Group Details」ウィンドウで、「Members」タブをクリックします。

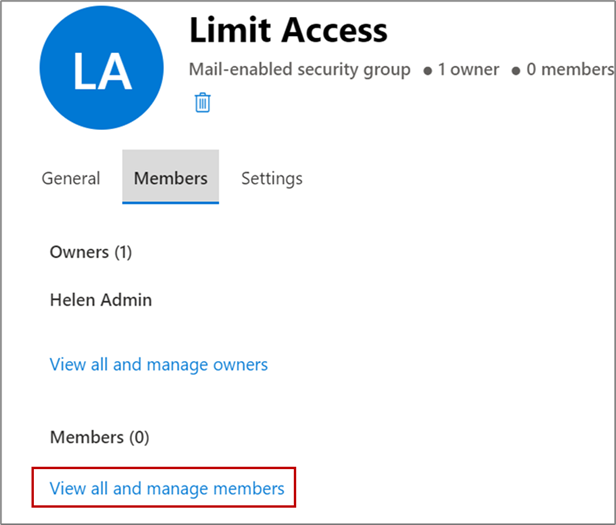

- 作成したグループの所有者です。 所有者をさらに追加する場合は、「View all and manage owners」をクリックします。 このスクリーンショットは、メンバー・タブが強調表示されたアクセス制限ウィンドウと、すべての所有者の表示および管理リンクを示しています:

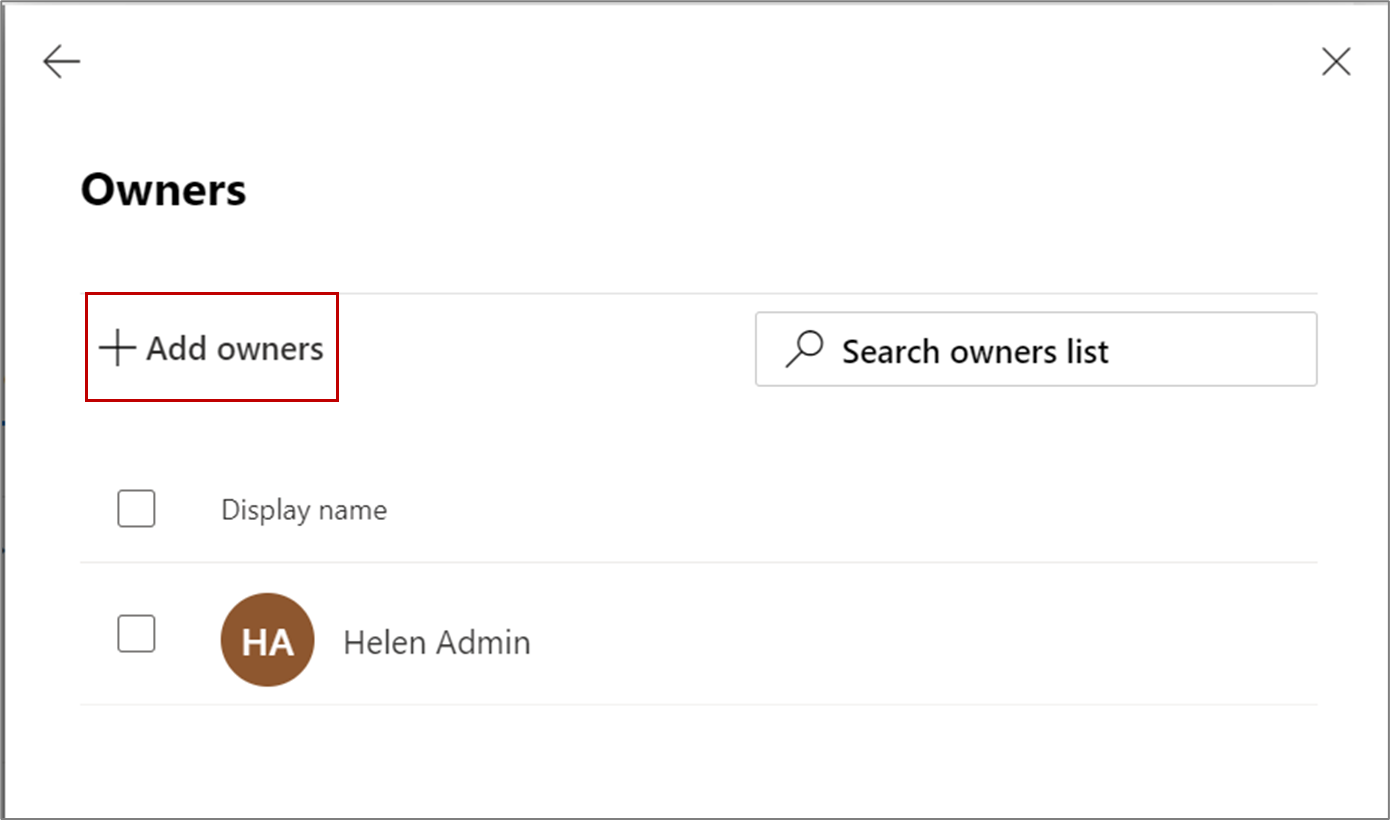

- 次のスクリーンショットに示すように、「Owners」ページで、「Add owners」をクリックします:

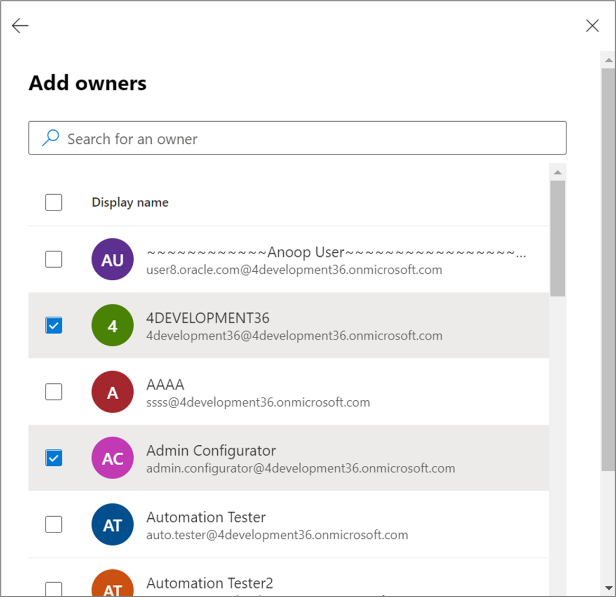

- 次のスクリーンショットに示すように、リストからグループ所有者を選択し、「Add」をクリックします:

戻る矢印をクリックして「Members」タブに戻ります。

- 次に、セキュリティ・グループに、シームレスにアクセスするユーザーを追加します。 次のスクリーンショットに示すように、メンバー・タブで、すべて表示してメンバーを管理をクリックします:

- 「Members」ページで、「Add members」をクリックします。

- リストからメンバーを選択し、「Add」をクリックします。

戻る矢印をクリックして「Members」タブに戻ります。

- 作成したグループの所有者です。 所有者をさらに追加する場合は、「View all and manage owners」をクリックします。

- グループを閉じます。

メールが有効なセキュリティ・グループを使用する準備ができました。

アプリケーション・アクセス・ポリシーの作成

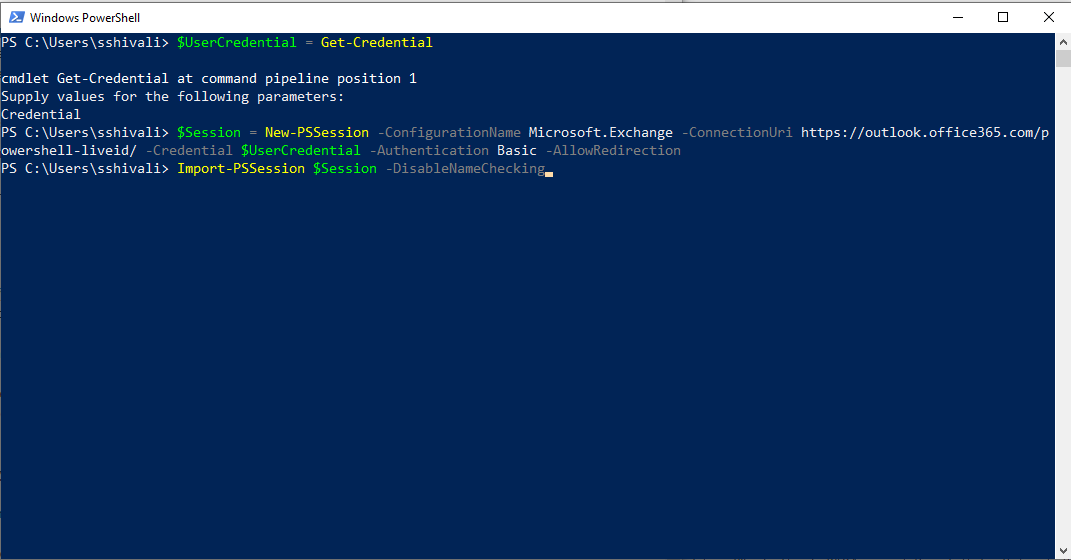

- Windows PowerShellを開きます。

- Windows PowerShellで次のコマンドを実行します。

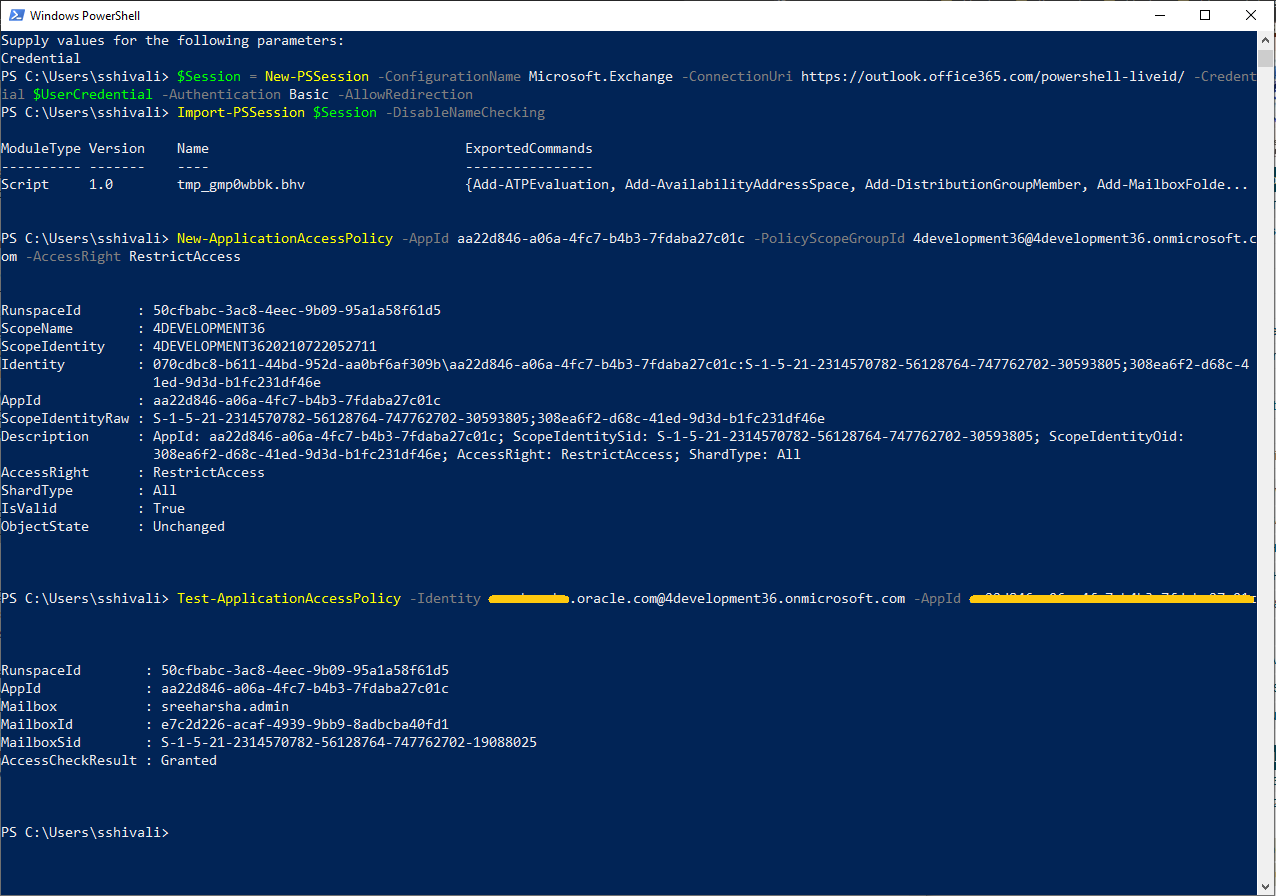

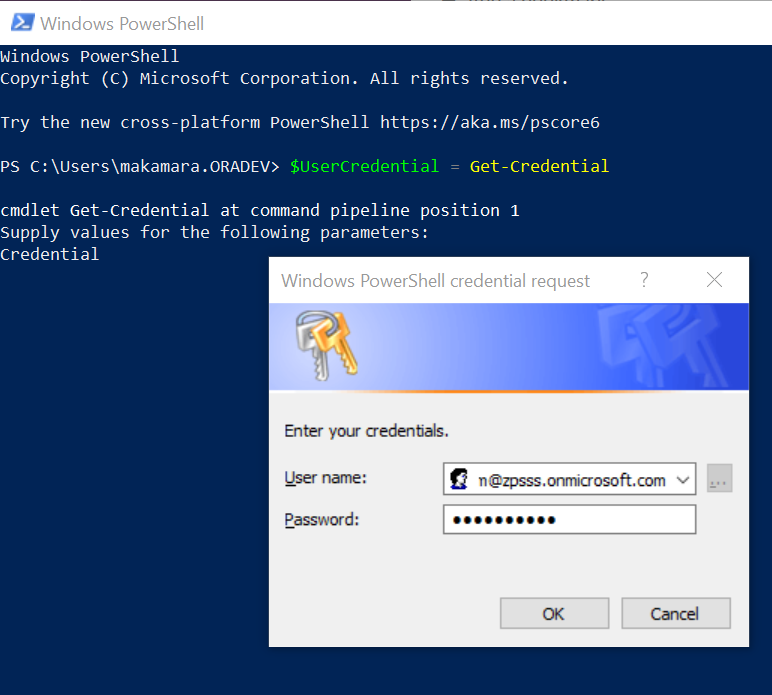

$UserCredential = Get-Credentialコマンドを入力すると、Windows PowerShellの管理者資格証明を入力するウィンドウが表示されます。 次のサンプル・スクリーンショットに示すように、管理者の資格証明を入力します:

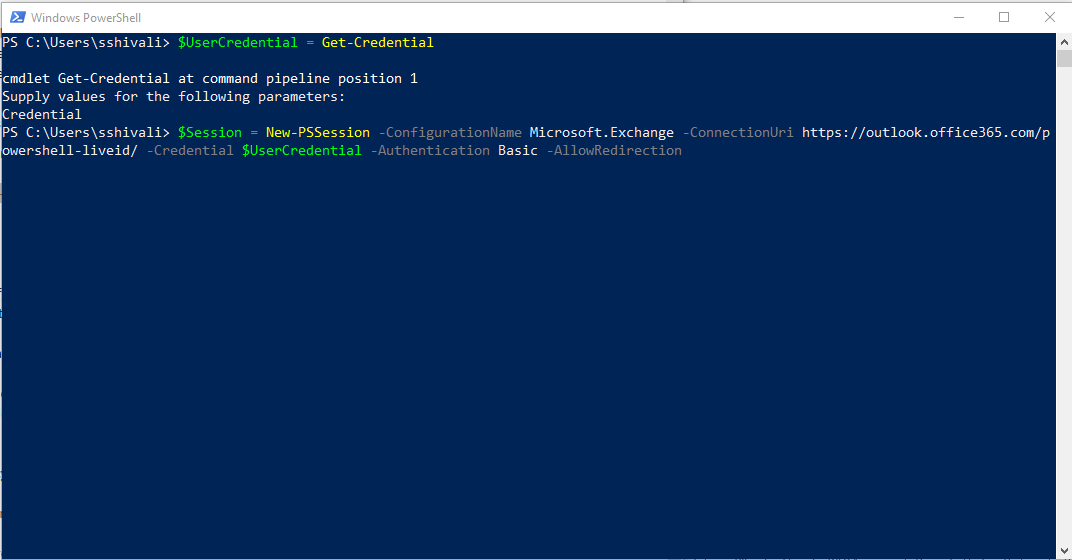

- 次に、次のサンプル・スクリーンショットに示すように、コマンド

$Session = New-PSSession -ConfigurationName Microsoft.Exchange -ConnectionUri https://outlook.office365.com/powershell-liveid/ -Credential $UserCredential -Authentication Basic -AllowRedirectionを入力します:

管理者資格証明を再度入力するよう求めるプロンプトが表示されます。 それらを入力します。

- 次に、次のサンプル・スクリーンショットに示すように、コマンド

Import-PSSession $Session -DisableNameCheckingを入力します:

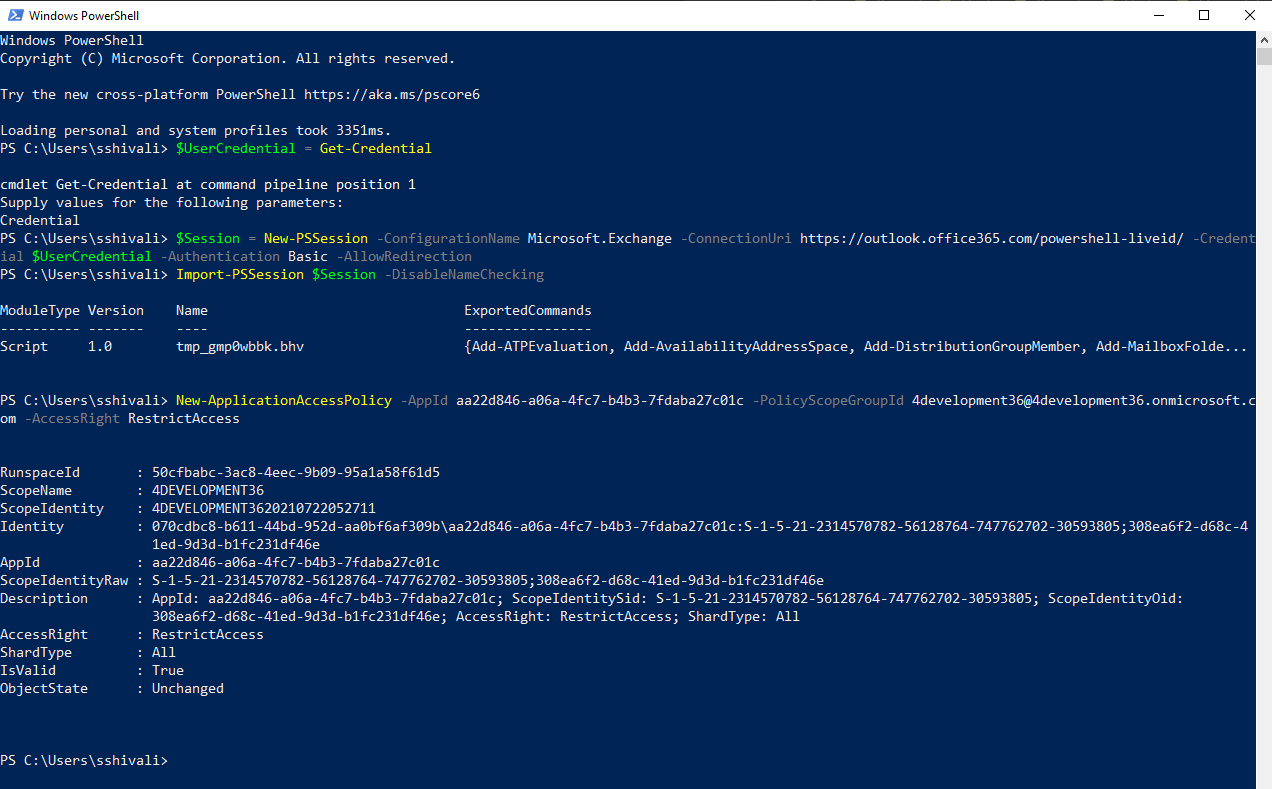

- アプリケーションのアプリケーション(クライアント) IDおよびメールが有効なセキュリティ・グループを識別して、アプリケーションへのアクセスを制限します。ノート: Microsoft Azureからアプリケーションのアプリケーション(クライアント) IDを取得できます。 前述の「メールが有効なセキュリティ・グループの作成」の項に記載されているステップに従って先ほど作成した、メールが有効なセキュリティ・グループを使用してください。

- 次に、アプリケーション・アクセス・ポリシーを作成します。

App Id (Microsoft Azureに登録したアプリケーションID)およびPolicyScopeGroupId (セキュリティ・グループのEメール・アドレス)の引数を置き換えて、次のコマンドを実行します。

New-ApplicationAccessPolicy -AppId xxxxxxxxxxxxxxxxxxxx -PolicyScopeGroupId xxxxxxxxxxxxxxxxxx -AccessRight RestrictAccess.のサンプル・スクリーンショットを次に示します:

変更が反映されるまでに約30分かかる場合があります。

- 新しく作成したアプリケーション・アクセス・ポリシーをテストします:

IdentityおよびApp Idの引数を置き換えて、次のコマンドを実行します。 Identityは、セキュリティ・グループに追加したユーザーのEメール・アドレスであり、AppIdは、Microsoft Azureに登録したアプリケーションIDです。

Test-ApplicationAccessPolicy -Identity <Identify> -AppId <AppId>