3.3 構成アシスタントの実行

- Oracle GoldenGate Veridataのインストールが完了したら、binディレクトリに移動し、

vdtca.shを実行して構成アシスタントを表示します。 - 新しいMySQLインスタンスをインストールする場合は、同じノードに他のMySQLデータベースがインストールされていないことを確認します。

ノート:

スキーマ接頭辞フィールドでは、MySQLリファレンス・マニュアルの引用符で囲まれていない識別子で許可される文字で説明されているように、次の特定の文字セットのみがサポートされています:- ASCII: [0-9,a-z,A-Z$_] (基本的なラテン文字、0-9の数字、ドル、アンダースコア)

- 拡張: U+0080 .. U+FFFF

ノート:

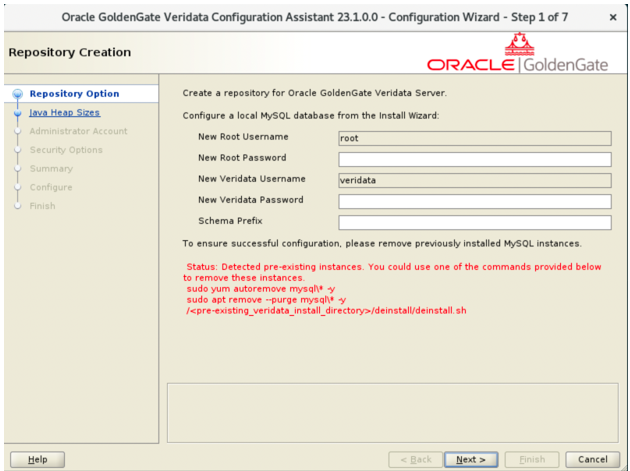

構成アシスタントは、システム内の既存のMySQLインスタンスを検出すると、次のように赤色のテキストで情報を表示します:23cから23.4.0.0までのリリースの場合:図3-7 新しいMySQLインストールのリポジトリ作成ページ

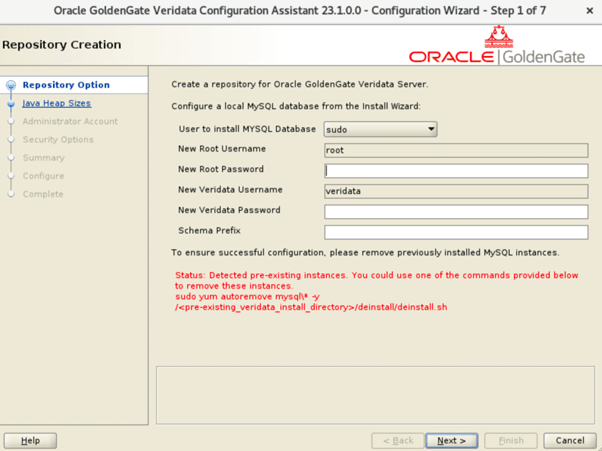

リリース23.5.0.0以降:

リリース23.5.0.0以降:図3-8 新しいMySQLインストールのリポジトリ作成ページ

- バージョン23.5では、システム権限およびインストール要件に応じて、sudo権限を使用してMySQLをインストールするか、sudo権限なしでMySQLをインストールするかを選択できます。

- 非sudoオプションを選択して「次」をクリックすると、非sudoインストールを確認するメッセージが表示されます。

- sudoオプションを選択すると、MySQLサービスを起動するためにsudo権限を使用してMySQL起動スクリプトを手動で実行する必要があることを示すメッセージが表示されます。

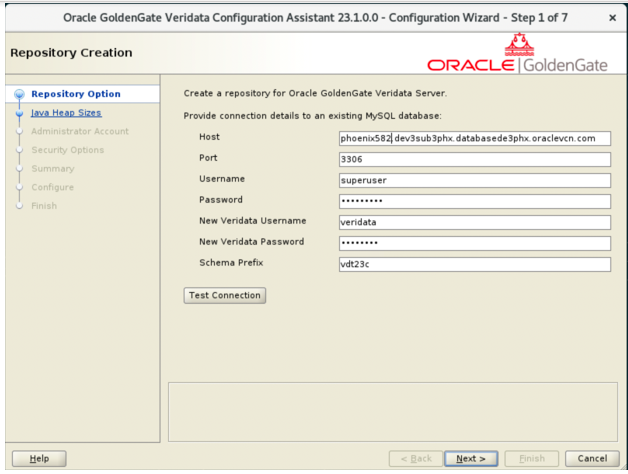

MySQLが既存のデータベースの場合、リポジトリの作成ページで、すべてのテキスト・フィールドのデータベース詳細を入力します。ノート:

新しいMySQLのインストールのオプションに対して、既存のMySQLが検出されたことを示す警告メッセージが構成アシスタントに表示される場合は、yum list installed | grep mysqlコマンドを実行して、MySQLデータベースまたはパッケージがシステムにインストールされているかどうかを確認します。MySQLデータベースがシステムに存在しないことが確実な場合は、警告を無視して構成を続行できます。たとえば、pcp-pmda-mysql.x86_64パッケージで誤った警告が表示されることがあります。- 新しいVeridataユーザー名と「ユーザー名」は同じにできません。このプロセスの一部として作成される新しいveridataユーザーは、作成されるVeridataリポジトリにのみアクセスできます。

- このユーザーがデータベースにveridataリポジトリを作成するため、「ユーザー名」で指定されたユーザーにMysqlインスタンスに対する完全な権限があることを確認してください。ユーザーに十分な権限がない場合は、MySQLで次の問合せを実行して、同じ権限を提供できます:

CREATE USER 'superuser'@'%' IDENTIFIED BY 'superpassword'; GRANT ALL PRIVILEGES ON *.* TO 'superuser'@'%' WITH GRANT OPTION; FLUSH PRIVILEGES; SHOW GRANTS FOR 'superuser'@'%';

図3-9 既存のMySQLのリポジトリ作成ページ

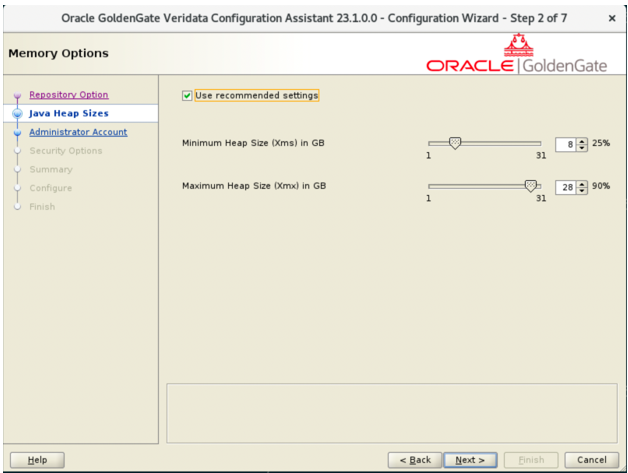

- メモリー・オプション・ページのJavaヒープ・サイズで、推奨設定の使用(または要件に従って変更)を選択し、「次」をクリックします。

図3-10 メモリー・オプション

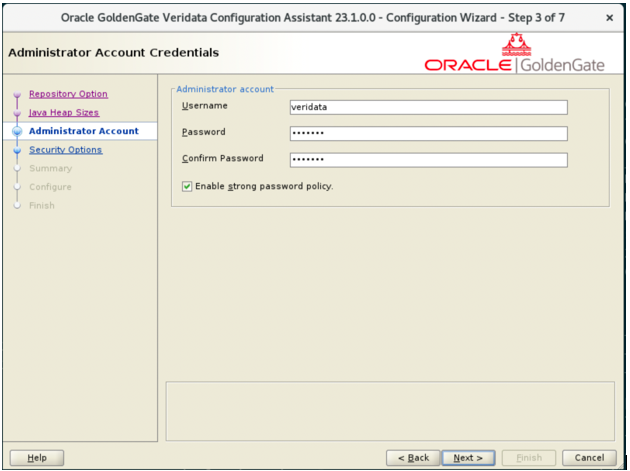

- 管理者アカウントの資格証明ページで、Veridata管理者の「ユーザー名」、「パスワード」および「パスワードの確認」を入力し、「次」をクリックします。

図3-11 管理者アカウントの資格証明

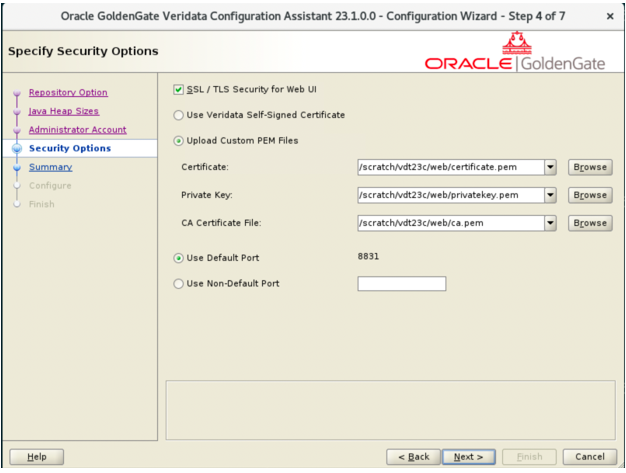

- Oracle GoldenGate Veridataの構成アシスタントのセキュリティ・オプション・ステップでは、暗号化オプション、証明書および通信ポートを選択して、Webユーザー・インタフェース(UI)のセキュリティ設定を構成できます。この画面の主な機能は、SSL/TLSプロトコルを使用してクライアントとサーバー間の接続をセキュリティ保護することです。ここでは、使用可能な各オプションの概要と、それらの構成方法について説明します。

- Web UIのSSL/TLSセキュリティ

- 目的: このオプションを有効にすると、SSL (Secure Sockets Layer)またはTLS (Transport Layer Security)を使用して、Web UIとユーザー間の通信が確実に暗号化されます。

- デフォルト設定: このチェックボックスはデフォルトでオンになっており、SSL/TLSが有効になっています。

- 影響: 無効にすると、通信は暗号化されず、盗聴やその他のセキュリティの脅威に対して脆弱になります。テスト環境でのより迅速かつ簡単なデプロイメントのために、SSL/TLSを無効にするようにオプト・インできます。

ノート:

Web用のSSL/TLSセキュリティでは、選択したポート以外に8830ポートを開く必要があります。ポート8830が開いていない場合、Oracle GoldenGate Veridataサーバーはインストール後に起動しません。このような場合、インストール後に次の手順を実行します:<VERIDATA_HOME>/config/oggvdt_cainput.properties server.port=8830のプロパティを使用可能なポートに更新します。<VERIDATA_HOME>/binからOracle GoldenGate Veridataサーバーを起動します:./run.sh

- 証明書構成

Web UIをセキュリティ保護するために、Oracle GoldenGate VeridataはX.509証明書を使用します。構成ウィザードでは、次の2つの方法で証明書を指定できます:

- Veridata自己署名証明書の使用:

- 目的: Veridataで自己署名SSL証明書を自動的に生成する場合は、このオプションを使用します。

- 長所:

- 外部証明書ファイルを必要としない迅速で簡単なセットアップ

- 非本番環境や、信頼できる認証局(CA)が不要な内部ユース・ケースで役立ちます。

- 短所:

- 自己署名証明書は、手動操作なしではWebブラウザによって信頼されません。

- 証明書がサードパーティCAによって検証される必要がある本番環境には適していません。

- カスタムPEMファイルのアップロード

- 目的: このオプションを使用すると、ユーザーは独自のSSL証明書、秘密キーおよびCA証明書ファイルを(PEM形式で)指定できます。

- 必須ファイル: これは、クライアントに対するサーバーの識別に使用される公開証明書(通常、拡張子は

.pemまたは.crt)です。- ファイル入力フィールド: 証明書

- パスの例:

/scratch/vdt23c/web/certificate.pem

- CA証明書ファイル: このファイルには、サーバー証明書に署名した認証局(CA)の証明書が含まれます。CAファイルは、サーバー証明書が信頼されていることを確認するために使用されます。

- ファイル入力フィールド: CA証明書ファイル

Example Path: /scratch/vdt23c/web/ca.pem

- 使用する状況: このオプションは、信頼できるCA (Let's Encrypt、DigiCert、GoDaddyなど)によって発行された公式SSL証明書が必要な本番環境に最適です。

- Veridata自己署名証明書の使用:

- ポート構成

Oracle GoldenGate Veridataは特定のポートで動作し、ユーザーはデフォルト・ポートまたはカスタム・ポートのどちらを使用するかを定義できます。

- デフォルト・ポートを使用(8831)

- 目的: Veridata Web UIへのSSL/TLS接続のデフォルト・ポートは8831です。

- 使用する状況

- ポート8831が開いていて使用可能である環境に適しています。

- 特に制限の少ないネットワーク環境では、構成が容易です。

- デフォルト以外のポートの使用

- 目的: ユーザーは、VeridataがSSL/TLSトラフィックに使用するポートとして、デフォルトの8831ではなくカスタム・ポートを指定できます。

- 使用する状況

- デフォルト・ポート(8831)がブロックされているか、すでに使用されている場合。

- 特定のポート・ポリシーがITチームまたはセキュリティ・チームによって強制される場合(たとえば、HTTPSトラフィックにポート443を使用)。

- 構成: 表示された入力フィールドにカスタム・ポート番号を入力します。

- デフォルト・ポートを使用(8831)

図3-12 セキュリティ・オプション

- Web UIのSSL/TLSセキュリティ

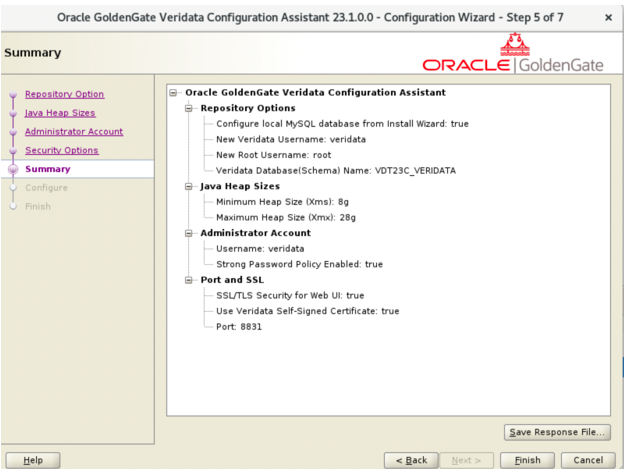

- 「サマリー」ページで構成サマリーを確認します。レスポンス・ファイルの保存をクリックして、必要に応じてレスポンス・ファイルを保存します。

図3-13 構成アシスタントのサマリー

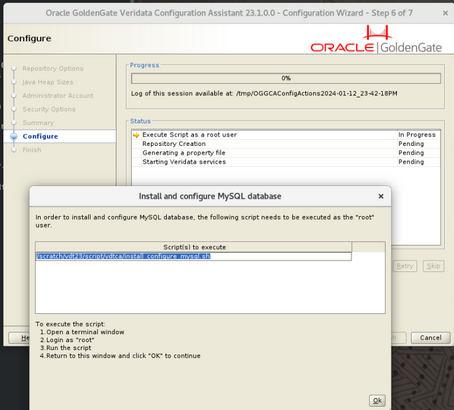

- ターミナルを開き、

sudo suを実行してrootに変更します。次の画面が表示されたら、rootとしてスクリプトを実行します。図3-14 rootの構成

ノート:

通常、rootスクリプトには10-15秒かかります。install_configure_mysql.shスクリプトが正常に実行された場合、コンソールに次の情報が表示されます:- 構成アシスタントでは、rootユーザーのパスワードに、次のステージのveridataリポジトリの作成で入力されたパスワードを設定します。

-

MySQLがインストールされ、起動されました。

-

構成アシスタントに戻り、「OK」をクリックして続行してください。

次に、コンソールの指示に従って構成アシスタントに戻り、「OK」をクリックして続行します。

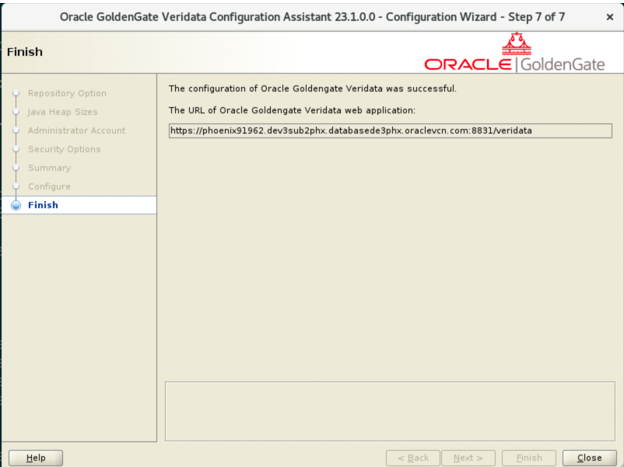

- 構成が成功すると、「終了」ページにOracle Goldengate Veridata WebアプリケーションのURLが表示されます。WebブラウザにURLを入力して、Oracle GoldenGate Veridataサーバーが実行中であることを確認します。

図3-15 構成の完了

親トピック: インストール