D Oracle Identity Governanceでの管理ポートの有効化

重要な前提条件:

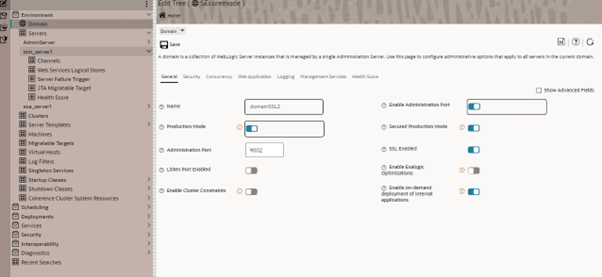

初めは、ドメインが非セキュア・モードで構成されていることが重要です。

管理ポートを有効化する前に、SSLを使用したOIG構成が完了していて、すべてのユース・ケースが想定どおりに機能していることを確認してください。管理ポートの有効化は、SSL構成を有効化した後に行う必要があります。また、OIM-SOA統合が、Oracle Identity GovernanceとOracle SOA Suiteの統合に関する項に記載されているとおりに完了していることも確認してください。

OIG WebLogicドメインの管理ポートを有効化する際は、OIGがシームレスに機能するよう、次の構成を実行する必要があります。

管理ポートで受け入れられるのは、安全なSSLトラフィックのみです。WebLogic Serverには、ドメイン内のすべてのサーバーで管理ポートを有効にするオプションがあります。

ノート:

ノードを非セキュアからセキュアに変換するには、リモート・コンソールを使用します。ドメイン・レベルで有効化された管理ポート。

- ドメイン・レベルでの管理ポートの有効化:

ノート:

次に示すように、管理ポートを使用してサーバーを再起動します:

sh startManagedWebLogic_new.sh soa_server1 https://<hostname>:9002 production

sh startManagedWebLogic_new.sh oim_server1 https://<hostname>:9002 production

管理ポートは、管理対象サーバー・レベルで有効化されます。

管理ポートを有効化したら、次を実行する必要があります。

- 管理ポートを使用して、WLSコンソールにアクセスします。

ノート:

WLSコンソールには、他のオプションでアクセスすることはできません。例:

https://<host name>:9002。9002は管理ポートです(SSLポートではありません)。 - 管理ポートを使用して、EMコンソールにアクセスします。

例:

https://<host name>:9002/em - OIMではSSLポートが使用されます(14001はデフォルト・ポートです)。

例:

https://<host name>:14001/identity/ - SOAではSSLポートが使用されます(7004はデフォルト・ポートです)。

例:

https://<host name>:7004/soa-infra - SOA管理ユーザーは、OIMとSOAの通信を許可します。

OIMではデフォルトで、SOA管理ユーザーとしてweblogicユーザーが使用されます。管理ポートを有効化すると、OIM-SOA統合は、次のエラーが原因でリクエストの処理中に機能しなくなります。weblogicユーザーは管理者であるため、ユーザーに管理ポートの使用が強制されます。

oracle.bpel.services.workflow.client.WorkflowServiceClientException: javax.naming.AuthenticationException: User 'principals=[weblogic, Administrators]' has administration role. All tasks by administrators must go through an Administration Port.

前述のエラーを解決するには、次に示すステップに従います:

weblogicユーザーと同様の必要な権限を持つ新しいユーザー(非管理ユーザー)を作成する必要があります。

- Enterprise Managerにログインします。

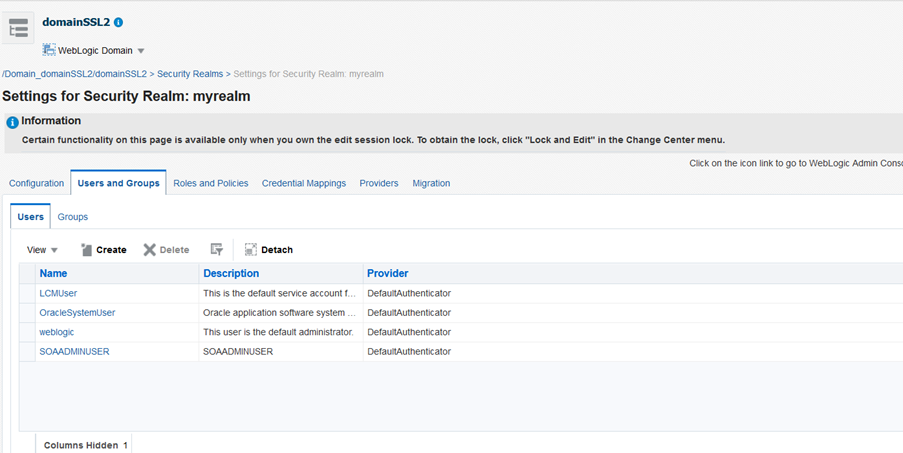

- 「ドメインXX」->「セキュリティ」->「セキュリティ・レルム」->「myrealms」->「ユーザーおよびロール」タブに移動します。

- 「作成」をクリックしてユーザーを作成します。

例: SOAADMINUSER

- OIMにログインし、同じパスワードでOIMに同じユーザーを作成します。(ログイン名: SOAADMINUSER)。詳細は、ユーザーの作成に関する項を参照してください。

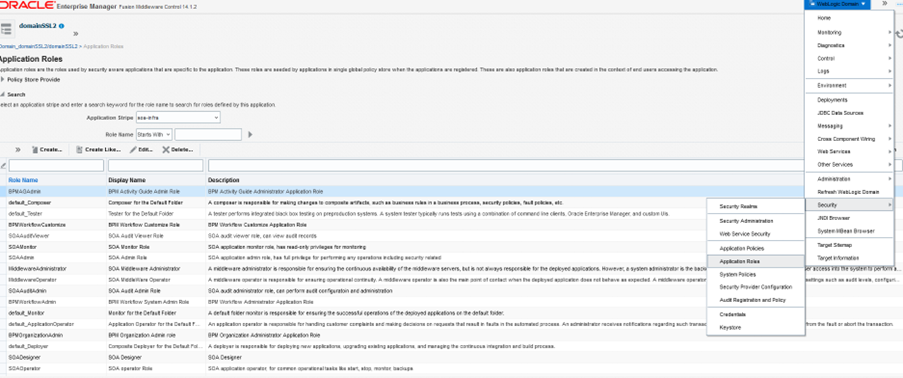

- アプリケーション・ロールを作成します。アプリケーション・ロールを作成するには、次のステップを実行します。

- 「WebLogicドメイン」->「セキュリティ」->「アプリケーション・ロール」に移動します

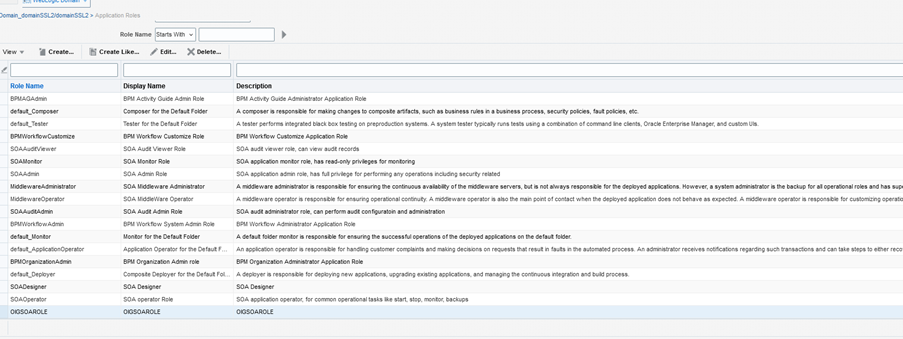

- 「アプリケーション・ストライプ」ドロップダウンから「soa-infra」を選択します。

- 「作成」をクリックしてロールを作成します。

例: OIGSOAROLE

- ロールを選択して、「編集」をクリックします。

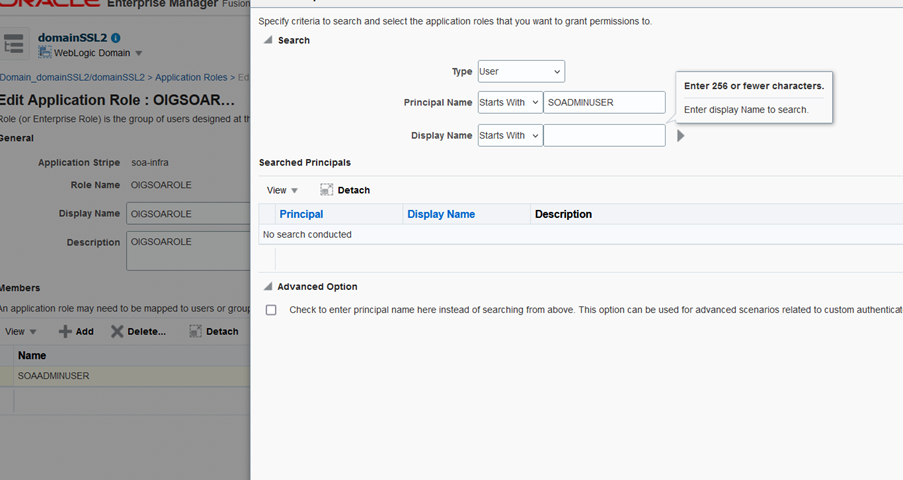

- 「タイプ」ドロップダウンから「ユーザー」を選択します。

- 「SOAADMINUSER」を検索します。

- ユーザー(SOAADMINUSER)をこのOIGSOAROLEロールに追加します。

- アプリケーション・ポリシーを作成します。アプリケーション・ポリシーを作成するには、次を実行します:

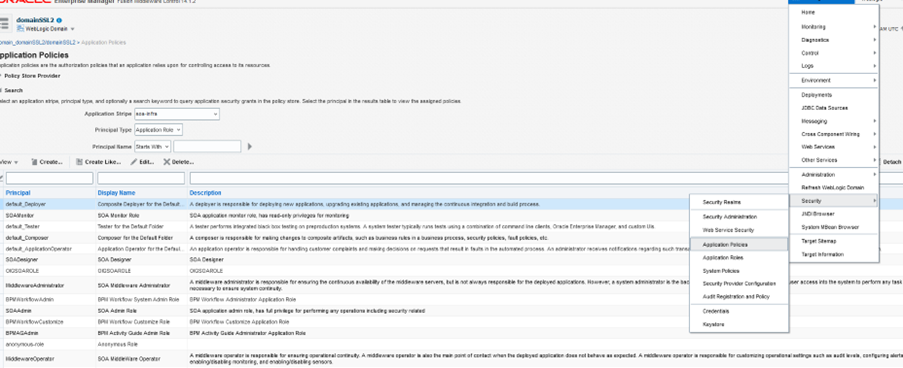

- 「WebLogicドメイン」->「セキュリティ」->「アプリケーション・ポリシー」に移動します。

- 「アプリケーション・ストライプ」ドロップダウンから「soa-infra」を選択します。

- 「作成」をクリックします。

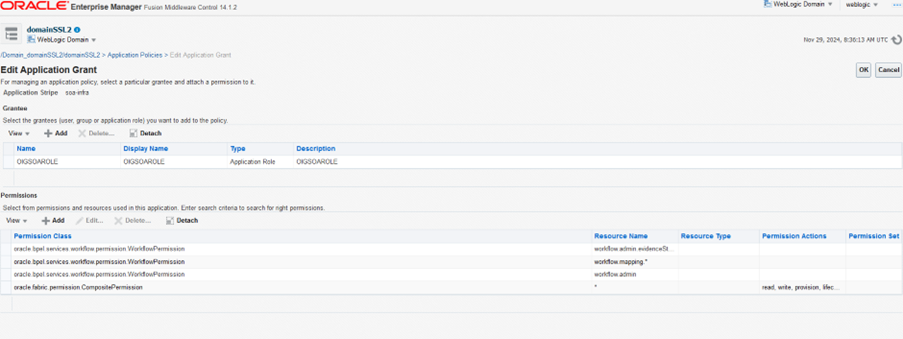

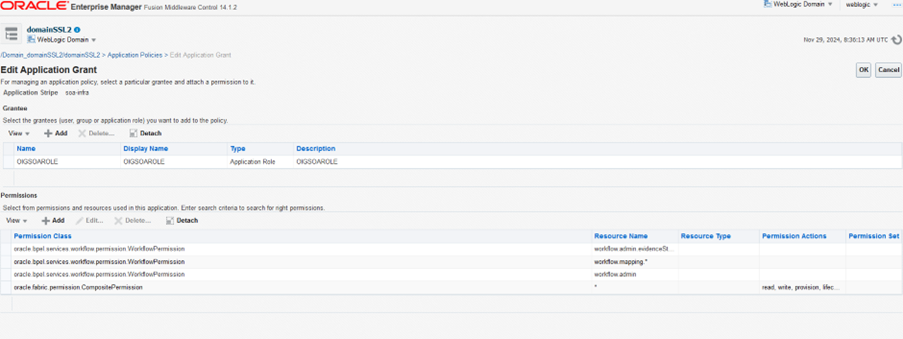

- 「権限受領者」セクションで、前述のステップ4で作成したアプリケーション・ロールを追加します。例: OIGSOAROLE

- 「権限」タブで、「追加」をクリックして次の権限を追加し、変更を保存します。

ノート:

上の4つのエントリは、必ずスクリーン・ショットに示すように追加してください。

- 「WebLogicドメイン」->「セキュリティ」->「アプリケーション・ポリシー」に移動します。

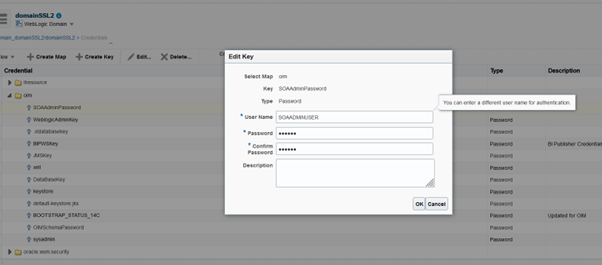

- 「セキュリティ」->「資格証明」に移動します。

- 「OIMストライプ」を選択し、SOAAdminPasswordを選択します。

- 「編集」をクリックし、前のステップで使用したのと同じパスワードで、ユーザー名をweblogicからSOADMINUSERに変更します。

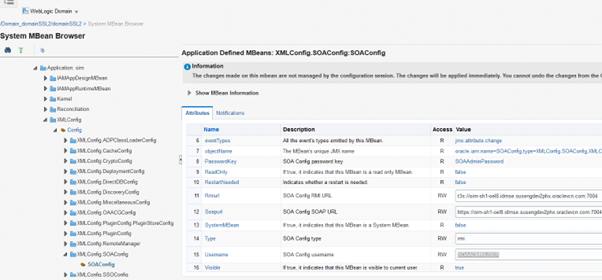

- MBeanブラウザに移動し、MBean "XMLConfig"を開きます。

- ユーザー名を「weblogic」から「SOAADMINUSER」に更新し、変更を保存します

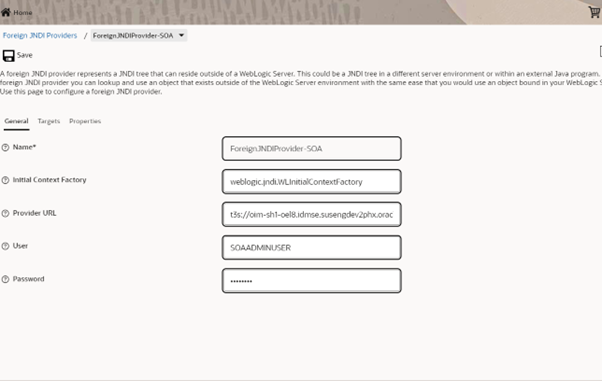

- 次に示すように、WLSコンソールにログインし、「サービス」>「外部JNDIプロバイダ」>「ForeignJNDIProvider-SOA」セクションでユーザー名を

SOAADMINUSERに変更し、変更をコミットしてください。ノート:

SOAサーバーのSSLポート7004が使用されます。例: t3s://<hostname>:7004

- 検証ステップ: OIMにログインし、「保留中の承認」ページに移動します。(処理中のリクエストがいくつかある場合は)「保留中の承認」ページにリクエストが表示されていることと、保留中のリクエストをクリックすると、リクエストの詳細ページが開くことを確認してください。