Oracle WebCenter Content on Kubernetes

WebLogic Kubernetes Operatorは、Oracle WebCenter Contentのデプロイメントをサポートします。このドキュメントの手順に従って、KubernetesでOracle WebCenter Contentドメインを設定します。

このリリースでは、Oracle WebCenter Contentドメインは、ドメイン・ホームが永続ボリューム(PV)にある「永続ボリューム上のドメイン」モデルのみを使用してサポートされます。

オペレータには、Kubernetes環境でのOracle WebCenter Contentドメインのデプロイおよび管理を支援するいくつかの重要な機能があります。次のことが可能です:

- Kubernetes永続ボリューム(PV)にOracle WebCenter Contentインスタンスを作成します。このPVは、NFSファイル・システムまたは他のKubernetesボリューム・タイプに配置できます。

- 宣言的な起動パラメータと適切な状態に基づいてサーバーを起動します。

- 外部アクセス用にOracle WebCenter Contentサービスおよびコンポジットを公開します。

- オンデマンドで管理対象サーバーを起動および停止するか、WLDF、Prometheus、Grafanaまたはその他のルールに基づいてスケーリングを開始するためのREST APIと統合して、Oracle WebCenter Contentドメインをスケーリングします。

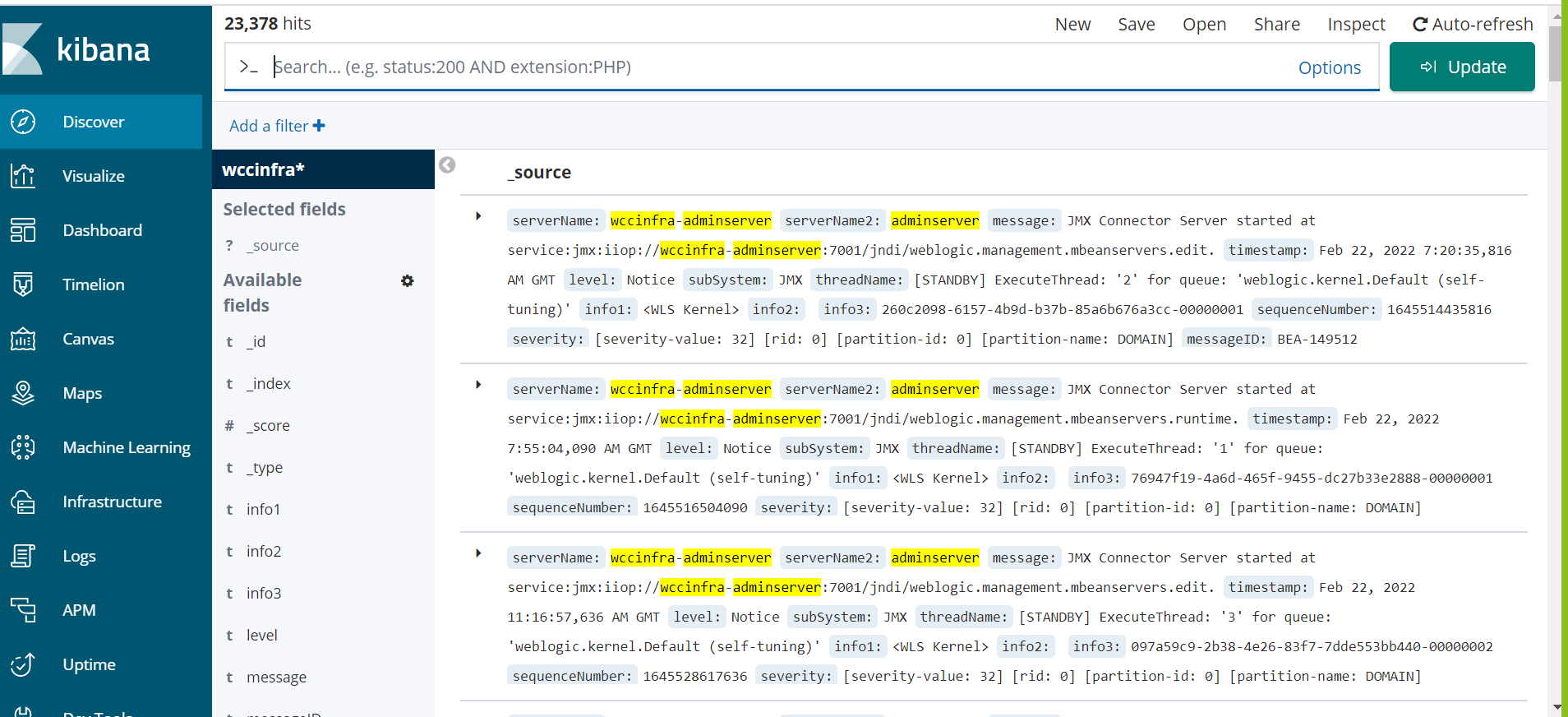

- オペレータおよびWebLogic ServerログをElasticsearchに公開し、Kibanaで操作します。

- PrometheusおよびGrafanaを使用してOracle WebCenter Contentインスタンスをモニターします。

現在の製品リリース

Oracle WebCenter Contentドメイン・デプロイメント用に現在サポートされているOracle WebLogic Server Kubernetes Operatorの製品リリースは、4.2.9です

最近の変更および既知の問題

KubernetesでのOracle WebCenter Contentドメイン・デプロイメントの最近の変更および既知の問題については、リリース・ノートを参照してください。

WebCenter Contentドメインの制限事項

このリリースでの制限事項については、ここを参照してください。

このドキュメントについて

このドキュメントには、様々な読者を対象とした項が含まれています。より簡単に探している内容を見つけるには、この目次を参照してください:

クイック・スタートでは、特別なことをせずにデフォルト設定を使用してOracle WebCenter Contentドメイン・インスタンスを迅速に実行する方法を説明しています。これは、開発およびテストのみを目的としていることに注意してください。

インストール・ガイドおよび管理ガイドでは、Kubernetesオペレータの使用に関するすべての側面について、次のような詳細情報を提供しています:

- オペレータのインストールおよび構成。

- オペレータを使用したOracle WebCenter Contentドメインの作成および管理。

- Kubernetesロード・バランサの構成。

- オペレータおよびWebLogic Serverのログ・ファイルにアクセスするためのElasticsearchおよびKibanaの構成。

- Oracle WebCenter Content Dockerイメージへのパッチ適用。

- ドメインの除去/削除。

- その他

追加資料

KubernetesでのOracle WebCenter Contentドメインのデプロイメントでは、Oracle WebLogic Server Kubernetes Operatorフレームワークを利用します。

- 設計、アーキテクチャ、ドメイン・ライフ・サイクル管理、構成のオーバーライドなど、オペレータの理解を深めるには、オペレータのドキュメントを参照してください。

- Oracle WebCenter Contentのアーキテクチャおよびコンポーネントについてさらに学習するには、Oracle WebCenter Contentの理解に関する項を参照してください。

リリース・ノート

Oracle WebCenter Content on Kubernetesの最新の変更を確認します。

最近の変更

| 日付 | バージョン | 変更 |

|---|---|---|

| 2024年12月 | 14.1.2.0.0 GitHubリリース・バージョン24.4.3 |

Oracle WebCenter Content 14.1.2.0.0 on Kubernetesの最初のリリース。 |

既知の問題

| 問題 | 説明 |

|---|---|

| LoadBalancerエンドポイントによる公開 | 公開は現在、WebCenter Contentの設定の公開に関する項で説明されているとおり、NodePortを介してのみサポートされます。 |

インストール・ガイド

WebLogic Kubernetes Operatorをインストールし、Oracle Webcenter Contentドメインを準備してデプロイします。

要件および制限事項

WebLogic Kubernetes Operatorを使用してOracle WebCenter Contentドメインをデプロイおよび実行するためのシステム要件および制限事項を理解します(WebCenter Contentドメイン・クラスタのサイズ設定に関する推奨事項など)。

内容

概要

このドキュメントでは、WebLogic Kubernetes Operatorを使用してWebCenter Contentドメインをデプロイおよび実行する際の特別な考慮事項について説明します。ここにリストされている考慮事項の他に、WebCenter ContentドメインはFusion Middleware InfrastructureドメインおよびWebLogic Serverドメインと同様に動作します。

このリリースでは、WebCenter Contentドメインは、WebCenter Contentドメインが永続ボリューム(PV)にある「永続ボリューム上のドメイン」モデルのみを使用してサポートされます。

システム要件

- Oracle Linux 8に基づくコンテナ・イメージがサポートされるようになりました。My Oracle SupportおよびOracle Container Registryは、両方のOracle Linux 8に基づくコンテナ・イメージをホストします。

- Kubernetes 1.24.0+、1.25.0+、1.26.2+、1.27.2+、1.28.2+および1.29.1+ (

kubectl versionで確認)。 - Docker 19.03.11+ (

docker versionで確認)またはCRI-O 1.20.2+ (crictl version | grep RuntimeVersionで確認)。 - Flannelネットワーキングv0.13.0-amd64以降(

Docker images | grep flannelで確認)。 - Helm 3.10.2+ (

helm version --client --shortで確認)。 - Oracle WebLogic Kubernetes Operator 4.2.9 (オペレータのリリース・ページを参照)。

- Oracle WebCenterContent 14.1.2.0.0 Dockerイメージ(imagetoolまたはbuildDockerImageスクリプトを使用してビルド)。

- オペレータをインストールするために、

cluster-adminロールが必要です。オペレータは、実行時にcluster-adminロールを必要としません。 - 現在、Linux以外のコンテナでのWebCenterContentの実行はサポートされていません。

- それぞれのリポジトリから必要なバイナリおよびソース・コードをプルするために、次のプロキシ設定が使用されます:

- export NO_PROXY=“localhost,127.0.0.0/8,$(hostname -i),.your-company.com,/var/run/docker.sock”

- export no_proxy=“localhost,127.0.0.0/8,$(hostname -i),.your-company.com,/var/run/docker.sock”

- export http_proxy=http://www-proxy-your-company.com:80

- export https_proxy=http://www-proxy-your-company.com:80

- export HTTP_PROXY=http://www-proxy-your-company.com:80

- export HTTPS_PROXY=http://www-proxy-your-company.com:80

ノート:

hostname -iおよびnslookupIPアドレスを使用して、ホストIPを前述のno_proxy、NO_PROXYリストに追加します。

制限事項

WebLogic Kubernetes Operatorを使用したKubernetesでのWebLogic Serverドメインの実行と比較して、現在、Oracle WebCenter Contentドメインには次の制限があります:

- このリリースでは、Oracle WebCenter Contentドメインは、ドメイン・ホームが永続ボリューム(PV)にある「永続ボリューム上のドメイン」モデルのみを使用してサポートされます。

- 「イメージ内のドメイン」および「イメージ内のモデル」モデルはサポートされていません。また、WebLogic Deploy Tooling (WDT)ベースのデプロイメントは、現在サポートされていません。

- 構成済クラスタのみがサポートされています。動的クラスタは、Oracle WebCenter Contentドメインではサポートされていません。すべてのスケーリング機能を引き続き使用できますが、ドメインの作成時にクラスタの最大サイズを定義する必要があることに注意してください。混在クラスタ(動的クラスタをターゲットとする構成済サーバー)はサポートされていません。

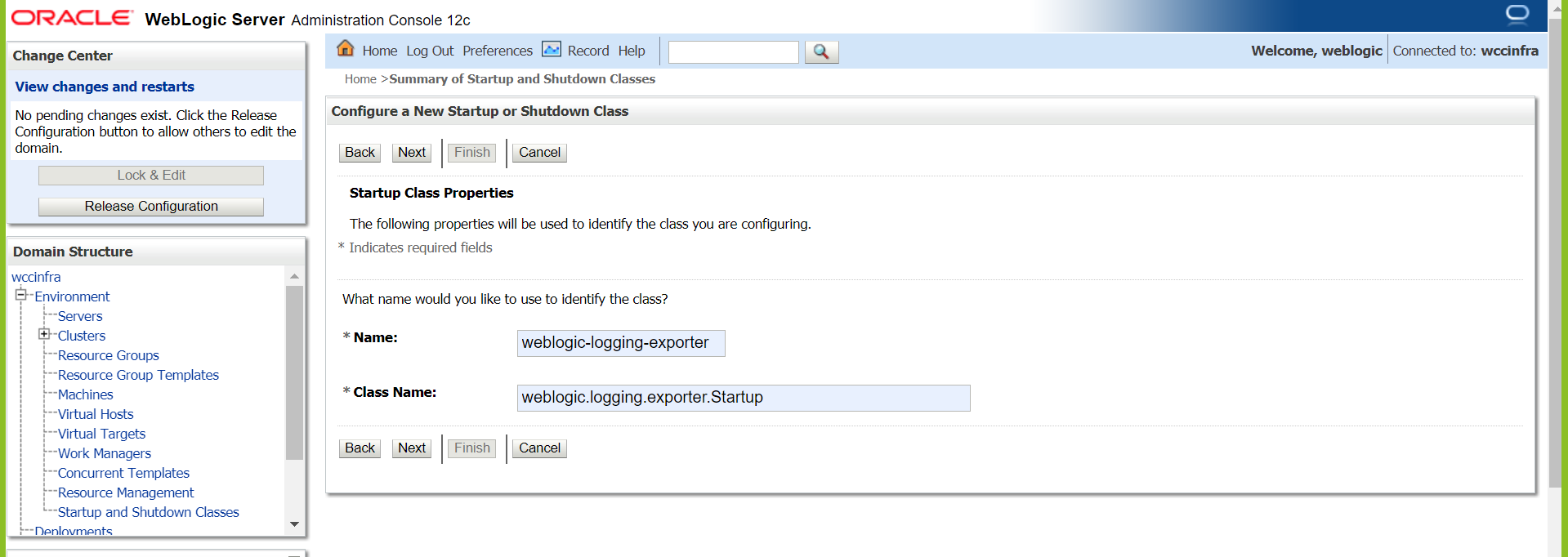

- WebLogic Logging Exporterプロジェクトがアーカイブされました。FluentdまたはLogstashを使用することをお薦めします。

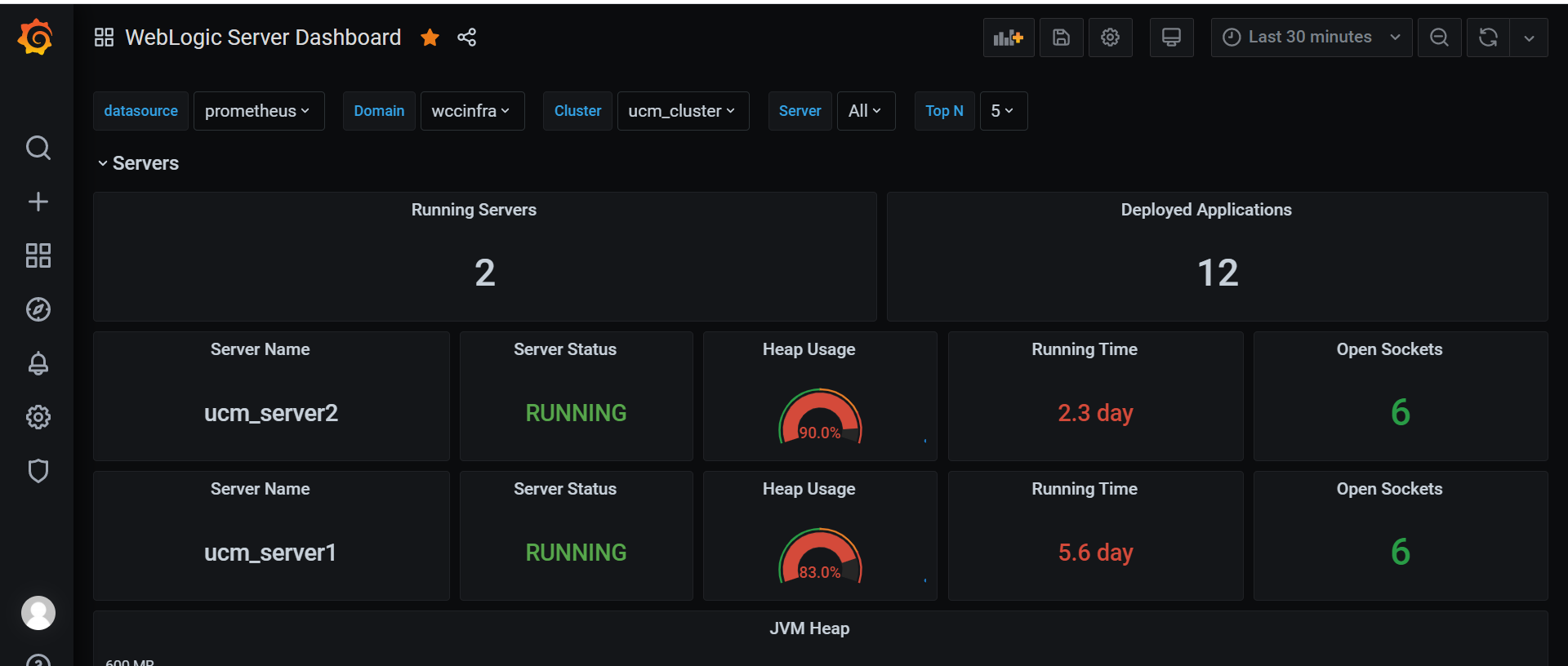

- WebLogic Monitoring Exporterは現在、WebLogic MBeanツリーのみをサポートしています。JRFおよびOracle WebCenter Content MBeanのサポートは使用できません。また、Oracle WebCenter Contentに固有のメトリック・ダッシュボードは使用できません。かわりに、WebLogic Serverダッシュボードを使用して、GrafanaでOracle WebCenter Contentサーバー・メトリックをモニターします。

- このリリースでは、マルチキャスト、マルチテナンシ、本番再デプロイメント、ノード・マネージャなどの一部の機能(これは稼働状況プローブやWebLogic Serverインスタンスの起動のために内部的に使用されます)はサポートされていません。

- このリリースでは、Java Messaging Serviceのサーバー全体の移行、コンセンサス・リーシング、最大可用性アーキテクチャ(Oracle WebCenter Contentの設定)などの機能はサポートされていません。

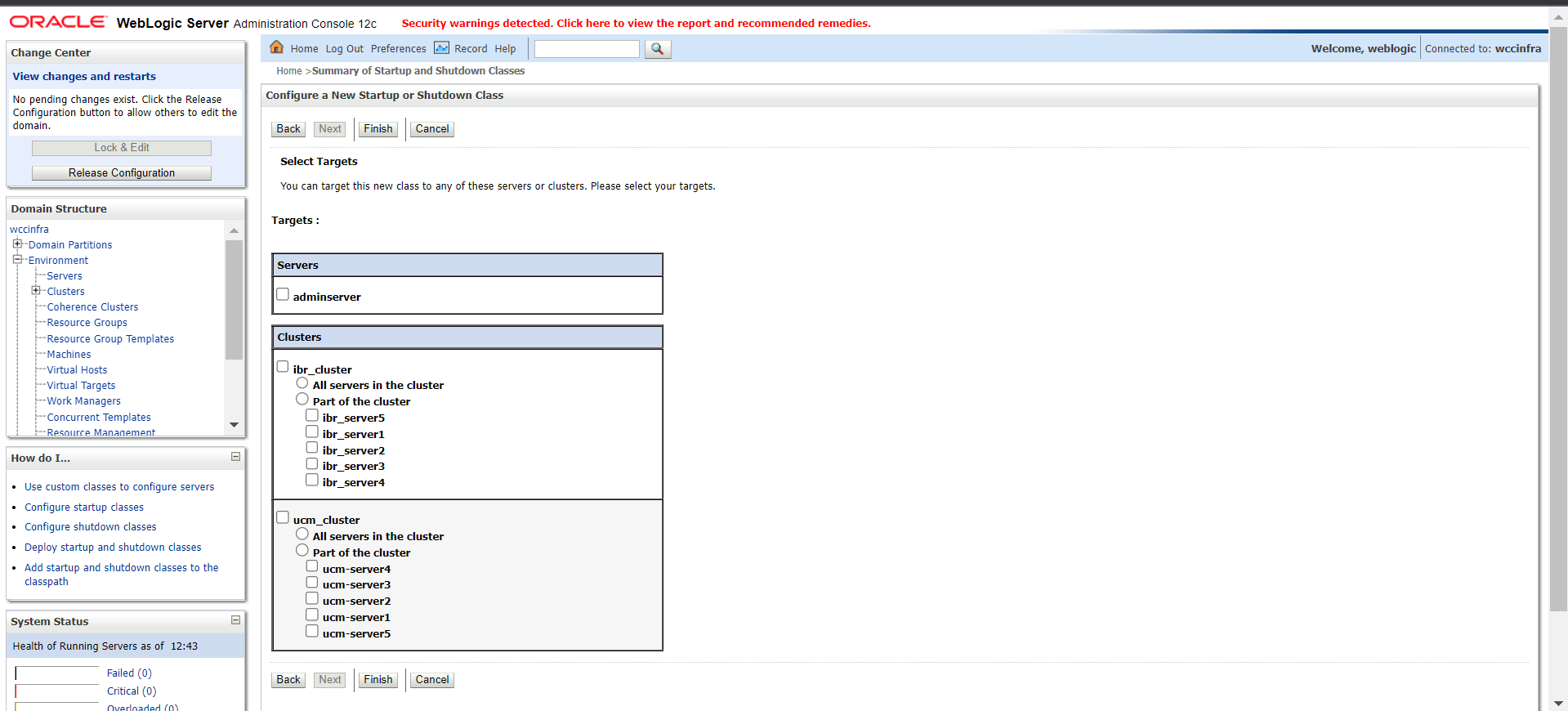

- ドメインには複数のUCMサーバーを含めることができますが、IBRサーバーは1つのみがサポートされます。

- エンドツーエンドSSL構成のすべてのロード・バランサには、一般的な制限があります。複数のタイプのサーバー(異なる管理対象サーバーや管理サーバー)に同時にアクセスすることは、現在サポートされていません。

- このリリースでは、Enterprise Managerコンソールを使用したOracle Service Busのメモリー・レジリエンシの有効化または無効化はサポートされていません。

Kubernetes環境でサポートされているWebLogic Serverの機能に関する最新情報は、My Oracle SupportのDoc ID 2349228.1を参照してください。

WebCenter Contentクラスタのサイズ設定に関する推奨事項

| WebCenter Content | 通常の使用状況 | 中程度の使用状況 | 高水準の使用状況 |

|---|---|---|---|

| 管理サーバー | CPU数: 1、メモリー: 4GB | CPU数: 1、メモリー: 4GB | CPU数: 1、メモリー: 4GB |

| 管理対象サーバー | サーバー数: 2、CPU数: 2、メモリー: 16GB | サーバー数: 2、CPU数: 4、メモリー: 16GB | サーバー数: 3、CPU数: 6、メモリー: 16-32GB |

| PVストレージ | 最小250GB | 最小250GB | 最小500GB |

環境の準備

Kubernetes環境でOracle WebCenter Contentを準備するには、次のステップを実行します:

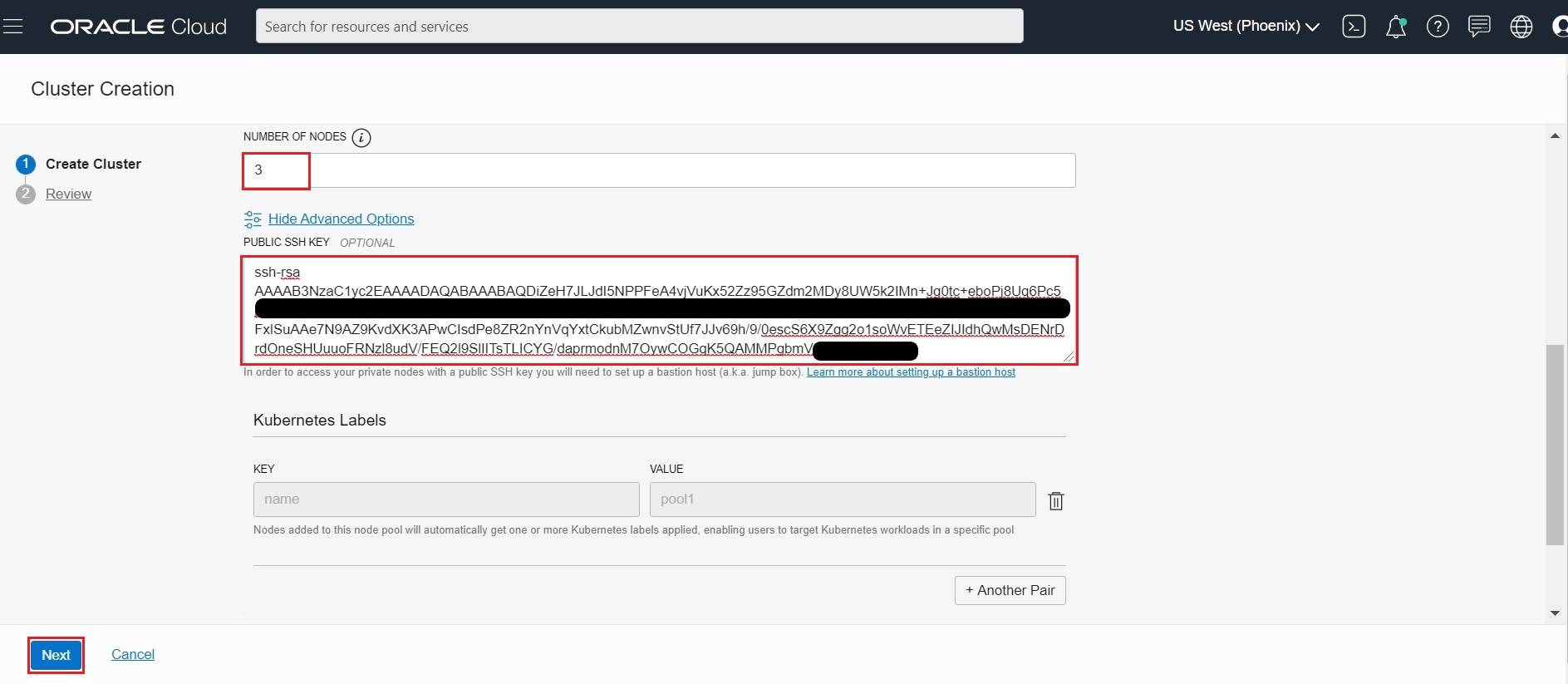

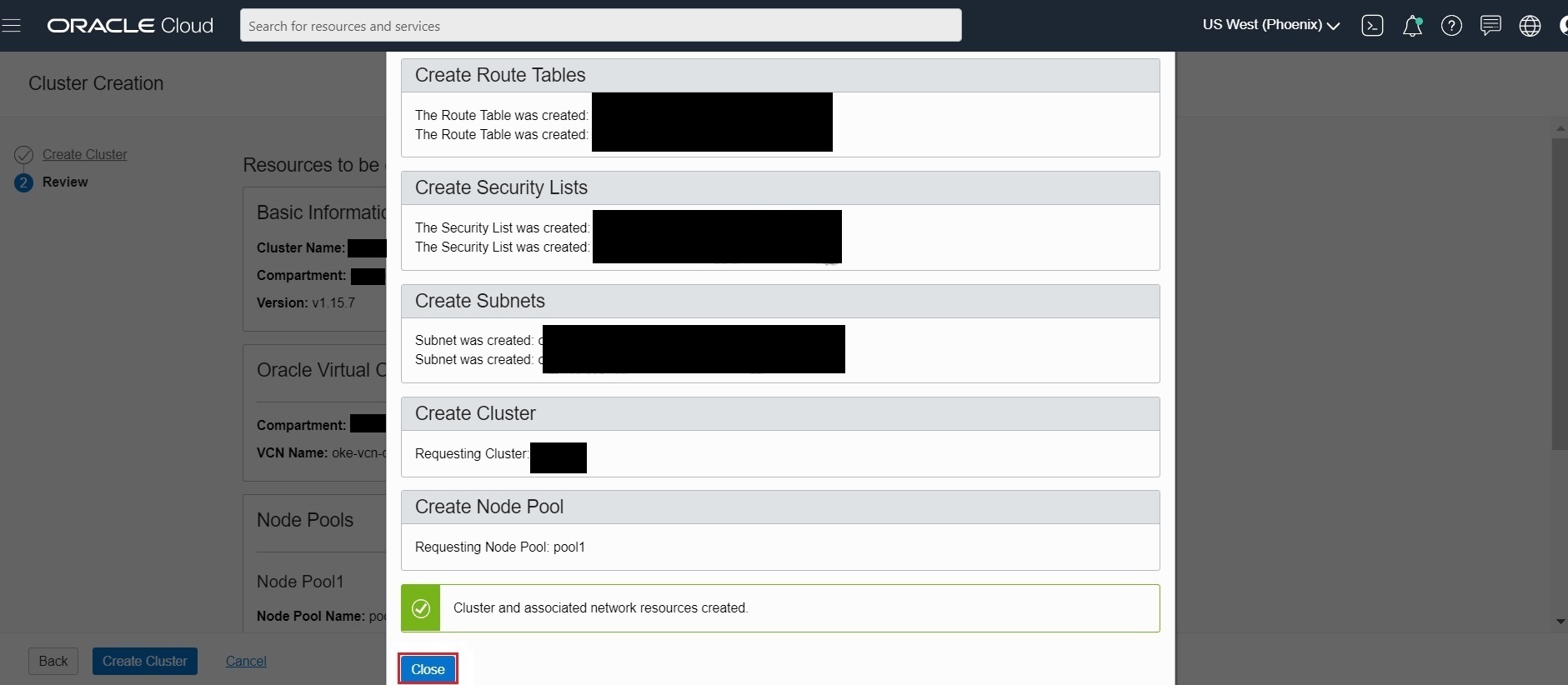

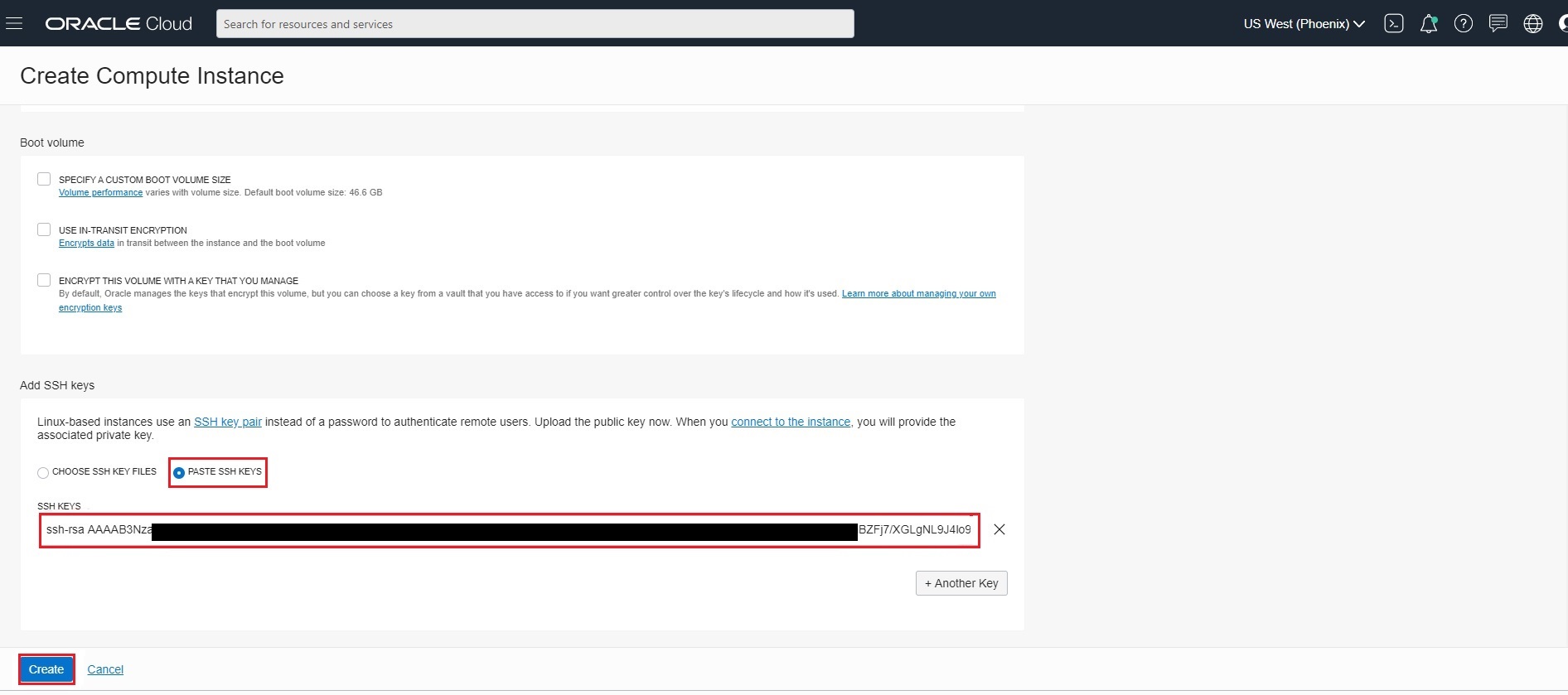

Kubernetesクラスタの設定

Kubernetes環境の設定に関するヘルプが必要な場合は、ドキュメントを確認してください。

Helmのインストール

WebLogic Kubernetes Operatorは、Helmを使用して必要なリソースを作成およびデプロイし、Kubernetesクラスタでそれを実行します。Helmのインストールおよび使用方法の詳細は、ここを参照してください。

依存イメージのプル

依存イメージを取得して、ローカル・レジストリに追加します。依存イメージには、WebLogic Kubernetes Operator、Traefikが含まれます。これらのイメージをプルして、ローカル・レジストリに追加します:

- これらのdockerイメージをプルして、次に示すように再度タグ付けします:

Oracle Container Registryからイメージをプルするには、Webブラウザでhttps://container-registry.oracle.comに移動し、Oracle Single Sign-On認証サービスを使用してログインします。SSO資格証明がまだない場合は、ページの上部にある「Sign In」リンクをクリックして作成します。

Webインタフェースを使用して、デプロイするOracleソフトウェア・イメージのオラクル社標準の条件および規制に同意します。これらの条件の同意は、ソフトウェア・イメージをOracle Single Sign-Onログイン資格証明にリンクするデータベースに格納されます。

次に、これらのdockerイメージをプルして、再度タグ付けします:

docker login https://container-registry.oracle.com (enter your Oracle email Id and password)

This step is required once at every node to get access to the Oracle Container Registry.WebLogic Kubernetes Operatorイメージ:

$ docker pull container-registry.oracle.com/middleware/weblogic-kubernetes-operator:4.2.9

$ docker tag container-registry.oracle.com/middleware/weblogic-kubernetes-operator:4.2.9 oracle/weblogic-kubernetes-operator:4.2.9Traefikイメージのプル

$ docker pull traefik:2.6.0Oracle WebCenter Contentドメインをデプロイするためのコード・リポジトリの設定

KubernetesでのOracle WebCenter Contentドメイン・デプロイメントでは、WebLogic Kubernetes Operatorインフラストラクチャを利用します。Oracle WebCenter Contentドメインをデプロイするには、デプロイメント・スクリプトを設定する必要があります。

ソース・コードを設定する作業ディレクトリを作成します:

$ mkdir $HOME/wcc_4.2.9 $ cd $HOME/wcc_4.2.9WebCenter ContentリポジトリからWebLogic Kubernetes Operatorソース・コードおよびOracle WebCenter Content Suite Kubernetesデプロイメント・スクリプトをダウンロードします。必要なアーティファクトは、

OracleWebCenterContent/kubernetesにあります。$ git clone https://github.com/oracle/fmw-kubernetes.git $ export WORKDIR=$HOME/wcc_4.2.9/fmw-kubernetes/OracleWebCenterContent/kubernetes

Oracle WebCenter Content Dockerイメージの取得

オプションのいずれかを使用して、Oracle WebCenter Contentイメージを取得します。

1 Oracle Container Registry (OCR)からのOracle WebCenter Contentイメージの取得

2 Oracle WebCenter Contentコンテナ・イメージのビルド

1. Oracle Container Registry (OCR)からのOracle WebCenter Contentイメージの取得:

ユーザーが初めてOracle Container Registryからイメージをプルするには、https://container-registry.oracle.comに移動し、Oracle Single Sign-On (SSO)認証サービスを使用してログインします。SSO資格証明がまだない場合は、次を使用してOracleアカウントを作成できます: https://profile.oracle.com/myprofile/account/create-account.jspx。

Webインタフェースを使用して、デプロイするOracleソフトウェア・イメージのオラクル社標準の条件および規制に同意します。これらの条件の同意は、ソフトウェア・イメージをOracle Single Sign-Onログイン資格証明にリンクするデータベースに格納されます。

イメージを取得するには、Oracle Container Registryにログインします:

$ docker login container-registry.oracle.com事前ビルドされたOracle WebCenter Content Suiteイメージを検索してプルします:

$ docker pull container-registry.oracle.com/middleware/webcenter-content_cpu:14.1.2.0.0-<TAG>2. Oracle WebCenter Contentコンテナ・イメージのビルド:

別の方法として、追加バンドル・パッチまたは個別パッチを含め、WebLogic Image Toolを使用してOracle WebCenter Contentコンテナ・イメージをビルドして使用する場合は、これらのステップに従ってイメージを作成します。

ノート: Oracle WebCenter Contentドメイン・デプロイメントに使用されるデフォルトのOracle WebCenter Contentイメージ名は、

oracle/wccontent:14.1.2.0.0です。作成するイメージには、docker tagコマンドを使用してoracle/wccontent:14.1.2.0.0とタグ付けする必要があります。イメージに別の名前を使用する場合は、create-domain-inputs.yamlファイル内と、oracle/wccontent:14.1.2.0.0イメージ名が使用されている他のインスタンスで、新しいイメージ・タグ名を必ず更新してください。

WebLogic Kubernetes Operatorのインストール

WebLogic Kubernetes Operatorは、Kubernetes環境でのOracle WebCenter Contentドメインのデプロイメントをサポートします。このドキュメントのステップに従って、WebLogic Kubernetes Operatorをインストールします。> ノート: オプションで、これらのステップを実行して、オペレータのログの内容をElasticsearchに送信できます。

WebLogic Kubernetes Operatorをインストールする次のコマンド例では、opnsはネームスペースで、op-saはWebLogic Kubernetes Operator用に作成されたサービス・アカウントです:

WebLogic Kubernetes Operatorのネームスペースおよびサービス・アカウントの作成

$ kubectl create namespace opns

$ kubectl create serviceaccount -n opns op-sa WebLogic Kubernetes Operatorのインストール

$ cd ${WORKDIR}

$ helm install weblogic-kubernetes-operator charts/weblogic-operator --namespace opns --set image=oracle/weblogic-kubernetes-operator:4.2.9 --set serviceAccount=op-sa --set "domainNamespaces={}" --set "javaLoggingLevel=FINE" --wait Oracle WebCenter Contentドメインの環境の準備

Oracle WebCenter Contentドメインのネームスペースの作成

デフォルト・ネームスペースを使用する場合を除き、ドメインのKubernetesネームスペース(wccnsなど)を作成します。この項の残りのステップで、新しいネームスペースを使用します。詳細は、ドメイン実行の準備を参照してください。

$ kubectl create namespace wccns

$ cd ${WORKDIR}

$ helm upgrade --reuse-values --namespace opns --set "domainNamespaces={wccns}" --wait weblogic-kubernetes-operator charts/weblogic-operatorOracle WebCenter Contentドメインの永続ストレージの作成

作成したKubernetesネームスペースで、create-pv-pvc.shスクリプトを実行してドメインのPVおよびPVCを作成します。スクリプトを使用する手順に従って、Oracle WebCenter Contentドメイン専用のPVおよびPVCを作成します。

PV作成用の構成パラメータをここで確認します。要件に基づいて、

${WORKDIR}/create-weblogic-domain-pv-pvc/にあるcreate-pv-pvc-inputs.yamlファイルの値を更新します。Oracle WebCenter Contentドメインのサンプルの構成パラメータ値は、次のとおりです:baseName: domaindomainUID: wccinfranamespace: wccnsweblogicDomainStorageType: HOST_PATHweblogicDomainStoragePath: /net//scratch/k8s_dir/wcc > ノート: または、 NFSをweblogicDomainStorageTypeの値として使用できます(NFSサーバーを永続ストレージに使用する場合)。

weblogicDomainStoragePathプロパティのパスが存在し、1000:0の所有権があることを確認します。そうでない場合は、次のように作成する必要があります:$ sudo mkdir /scratch/k8s_dir/wcc $ sudo chown -R 1000:0 /scratch/k8s_dir/wcccreate-pv-pvc.shスクリプトを実行します:$ cd ${WORKDIR}/create-weblogic-domain-pv-pvc $ rm -rf output/ $ ./create-pv-pvc.sh -i create-pv-pvc-inputs.yaml -o outputcreate-pv-pvc.shスクリプトは、指定された/path/to/output-directoryディレクトリの下にサブディレクトリpv-pvcsを作成し、PVおよびPVC用の2つのYAML構成ファイルを作成します。kubectl create -fコマンドを使用して、次の2つのYAMLファイルを適用し、PVおよびPVC Kubernetesリソースを作成します:bash $ kubectl create -f output/pv-pvcs/wccinfra-domain-pv.yaml -n wccns $ kubectl create -f output/pv-pvcs/wccinfra-domain-pvc.yaml -n wccnsPVおよびPVCの詳細を取得します:

$ kubectl describe pv wccinfra-domain-pv $ kubectl describe pvc wccinfra-domain-pvc -n wccns

ドメイン資格証明を使用したKubernetesシークレットの作成

ドメインと同じKubernetesネームスペースで、管理アカウントのKubernetesシークレットusernameおよびpasswordを作成します:

$ cd ${WORKDIR}/create-weblogic-domain-credentials

$ ./create-weblogic-credentials.sh -u weblogic -p welcome1 -n wccns -d wccinfra -s wccinfra-domain-credentials詳細は、このドキュメントを参照してください。

シークレットは、kubectl get secretコマンドを使用して確認できます。

例:

$ kubectl get secret wccinfra-domain-credentials -o yaml -n wccns

apiVersion: v1

data:

password: d2VsY29tZTE=

username: d2VibG9naWM=

kind: Secret

metadata:

creationTimestamp: "2020-09-16T08:22:50Z"

labels:

weblogic.domainName: wccinfra

weblogic.domainUID: wccinfra

managedFields:

- apiVersion: v1

fieldsType: FieldsV1

fieldsV1:

f:data:

.: {}

f:password: {}

f:username: {}

f:metadata:

f:labels:

.: {}

f:weblogic.domainName: {}

f:weblogic.domainUID: {}

f:type: {}

manager: kubectl

operation: Update

time: "2020-09-16T08:22:50Z"

name: wccinfra-domain-credentials

namespace: wccns

resourceVersion: "3277100"

selfLink: /api/v1/namespaces/wccns/secrets/wccinfra-domain-credentials

uid: 35a8313f-1ec2-44b0-a2bf-fee381eed57f

type: Opaque

RCU資格証明を使用したKubernetesシークレットの作成

データベース・スキーマの資格証明を含むKubernetesシークレットも作成する必要があります。ドメインを作成すると、このシークレットからRCU資格証明が取得されます。

付属のサンプル・スクリプトを使用して、シークレットを作成します:

$ cd ${WORKDIR}/create-rcu-credentials

$ ./create-rcu-credentials.sh -u weblogic -p welcome1 -a sys -q welcome1 -d wccinfra -n wccns -s wccinfra-rcu-credentials パラメータ値は次のとおりです:

-u スキーマ所有者(通常ユーザー)のユーザー名、必須。

-p スキーマ所有者(通常ユーザー)のパスワード、必須。

-a SYSDBAユーザーのユーザー名、必須。

-q SYSDBAユーザーのパスワード、必須。

-d domainUID。例: wccinfra

-n ネームスペース。例: wccns

-s secretName。例: wccinfra-rcu-credentials

シークレットが想定どおりに作成されたことを確認するには、kubectl get secretコマンドを使用します。

例:

$ kubectl get secret wccinfra-rcu-credentials -o yaml -n wccns

apiVersion: v1

data:

password: d2VsY29tZTE=

sys_password: d2VsY29tZTE=

sys_username: c3lz

username: d2VibG9naWM=

kind: Secret

metadata:

creationTimestamp: "2020-09-16T08:23:04Z"

labels:

weblogic.domainName: wccinfra

weblogic.domainUID: wccinfra

managedFields:

- apiVersion: v1

fieldsType: FieldsV1

fieldsV1:

f:data:

.: {}

f:password: {}

f:sys_password: {}

f:sys_username: {}

f:username: {}

f:metadata:

f:labels:

.: {}

f:weblogic.domainName: {}

f:weblogic.domainUID: {}

f:type: {}

manager: kubectl

operation: Update

time: "2020-09-16T08:23:04Z"

name: wccinfra-rcu-credentials

namespace: wccns

resourceVersion: "3277132"

selfLink: /api/v1/namespaces/wccns/secrets/wccinfra-rcu-credentials

uid: b75f4e13-84e6-40f5-84ba-0213d85bdf30

type: Opaqueデータベースへのアクセスの構成

コンテナを実行してrcu podを作成します

$ kubectl run rcu --image oracle/wccontent:14.1.2.0.0 -n wccns -- sleep infinity

#check the status of rcu pod

$ kubectl get pods -n wccnsリポジトリ作成ユーティリティの実行によるデータベース・スキーマの設定

スキーマの作成または削除

Oracle WebCenter Contentのデータベース・スキーマを作成するには、create-rcu-schema.shスクリプトを実行します。

例:

# make sure rcu pod status is running before executing this

kubectl exec -n wccns -ti rcu /bin/bash

# DB details

export CONNECTION_STRING=your_db_host:1521/your_db_service

export RCUPREFIX=your_schema_prefix

echo -e welcome1"\n"welcome1> /tmp/pwd.txt

# Create schemas

/u01/oracle/oracle_common/bin/rcu -silent -createRepository -databaseType ORACLE -connectString $CONNECTION_STRING -dbUser sys -dbRole sysdba -useSamePasswordForAllSchemaUsers true -selectDependentsForComponents true -schemaPrefix $RCUPREFIX -component CONTENT -component MDS -component STB -component OPSS -component IAU -component IAU_APPEND -component IAU_VIEWER -component WLS -tablespace USERS -tempTablespace TEMP -f < /tmp/pwd.txt

# Drop schemas

/u01/oracle/oracle_common/bin/rcu -silent -dropRepository -databaseType ORACLE -connectString $CONNECTION_STRING -dbUser sys -dbRole sysdba -selectDependentsForComponents true -schemaPrefix $RCUPREFIX -component CONTENT -component MDS -component STB -component OPSS -component IAU -component IAU_APPEND -component IAU_VIEWER -component WLS -f < /tmp/pwd.txt

#exit from the container

exit

ノート: 前述のスキーマの作成および削除コマンドで、IPMおよびCAPTUREアプリケーションが有効になっている場合は、それぞれ追加のコンポーネント(-component IPM -component CAPTURE)を渡します。

これで必要なDockerイメージが用意され、RCUスキーマが作成されたため、ドメインを作成する準備ができました。続行するには、「Oracle WebCenter Contentドメインの作成」の手順に従います。

Oracle WebCenter Contentドメインの作成

この項では、WebCenter Contentデプロイメント・スクリプトを使用した、既存のKubernetes永続ボリューム(PV)および永続ボリューム要求(PVC)でのOracle WebCenter Contentドメイン・ホームの作成について説明します。このスクリプトは、対応するドメインのKubernetesアーティファクトを起動するために使用できるドメインYAMLファイルも生成します。

内容

- 前提条件

- ドメイン作成スクリプトを使用する準備

- 構成パラメータ

- ドメイン作成スクリプトの実行

- managed-server-wrapperスクリプトの実行

- 結果の検証

- ドメインの検証

- ポッドの検証

- サービスの検証

- 管理対象サーバー数のスケールアップ/ダウン

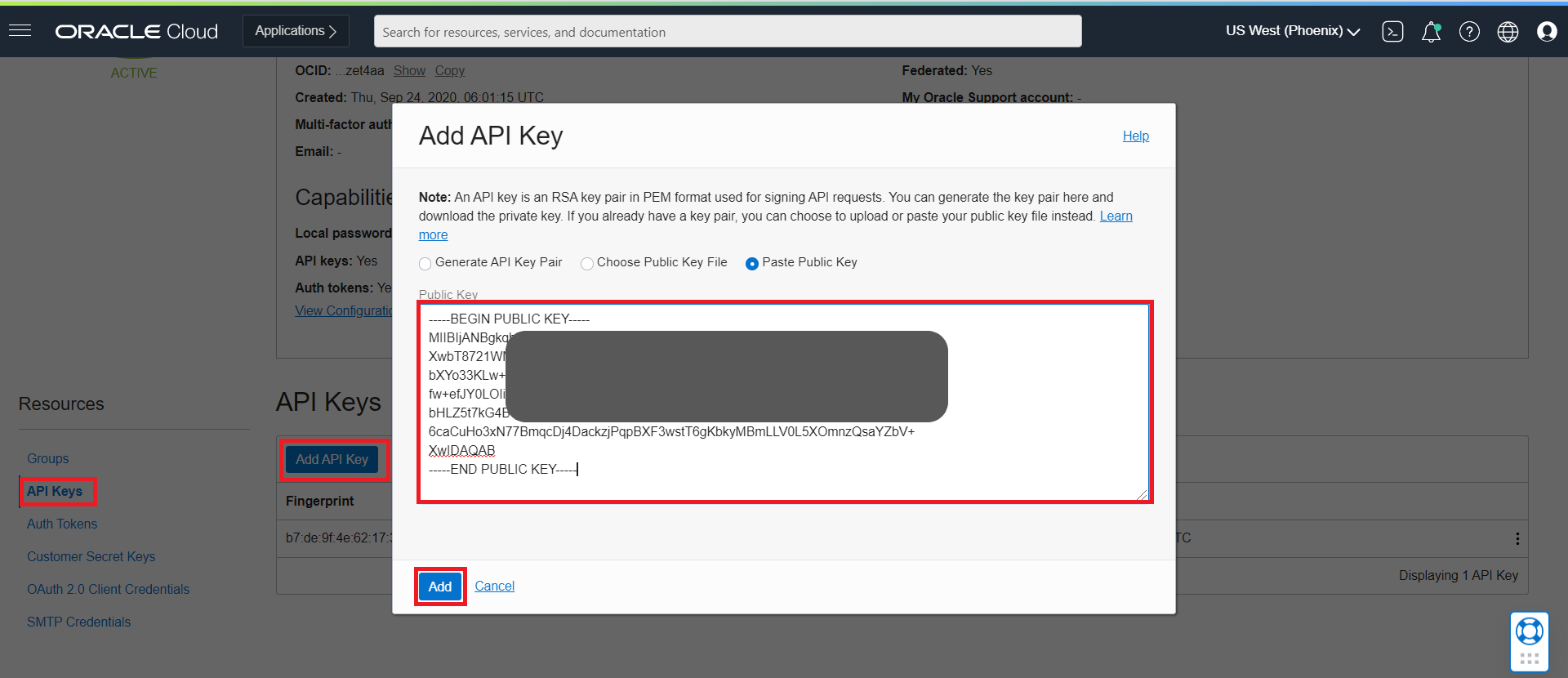

- UCMでIBRプロバイダを構成するために必要な詳細

- ImagingおよびCaptureのドメインへの追加のマウントまたは共有領域の構成

前提条件

始める前に、次のステップを実行してください。

- ドメイン・リソースのドキュメントを確認します。

- 要件および制限事項を確認します。

- 「環境の準備」のすべての準備ステップが実行されていることを確認します。

- データベース・スキーマが作成され、WebLogic Kubernetes Operatorが実行されていることを確認します。

ドメイン作成スクリプトを使用する準備

Oracle WebCenter Contentドメイン・デプロイメントのサンプル・スクリプトは、${WORKDIR}/create-wcc-domainにあります。

${WORKDIR}/create-wcc-domain/domian-home-on-pvにあるcreate-domain-inputs.yaml (またはそのコピー)を編集して、ドメインの詳細を指定する必要があります。このファイルに指定する必要がある情報を理解するには、次の構成パラメータを参照してください。

構成パラメータ

入力ファイルには、次のパラメータを指定できます。

| パラメータ | 定義 | デフォルト |

|---|---|---|

sslEnabled |

各WebLogic ServerインスタンスのSSLを有効にするかどうかを示すブール。 | false |

adminPort |

Kubernetesクラスタ内の管理サーバーのポート番号。 | 7001 |

adminServerSSLPort |

Kubernetesクラスタ内の管理サーバーのSSLポート番号。 | 7002 |

adminNodePort |

Kubernetesクラスタ外部の管理サーバーのポート番号。 | 30701 |

adminServerName |

管理サーバーの名前。 | AdminServer |

clusterName |

ドメイン用に生成するWebLogicクラスタ・インスタンスの名前。デフォルトでは、WebCenter Contentドメイン用のクラスタ名はucm_clusterおよびibr_clusterです。 | ucm_cluster |

configuredManagedServerCount |

ドメインに対して生成する管理対象サーバー・インスタンスの数。 | 5 |

createDomainFilesDir |

createDomainScriptNameプロパティで指定されたスクリプトを含め、WebLogicドメインを作成するためのすべてのファイルを検索するホスト・マシン上のディレクトリ。デフォルトでは、このディレクトリは相対パスwlstに設定され、作成スクリプトは、wlstディレクトリの組込みWLSTオフライン・スクリプトを使用してWebLogicドメインを作成します。絶対パスも、ファイル・システム内の任意のディレクトリを指すようにサポートされています。組込みスクリプトは、ファイルが指定されたディレクトリにあるかぎり、ユーザーが指定したスクリプトに置き換えることができます。このディレクトリ内のファイルは、Kubernetes構成マップに配置され、さらにcreateDomainScriptsMountPathにマウントされます。これにより、Kubernetesポッドがスクリプトおよびサポート・ファイルを使用してドメイン・ホームを作成できるようになります。 |

wlst |

createDomainScriptsMountPath |

ドメイン作成スクリプトがポッド内にあるマウント・パス。create-domain.shスクリプトは、ドメイン・ホームを作成するKubernetesポッドでスクリプト(createDomainScriptNameプロパティで指定)を実行するKubernetesジョブを作成します。createDomainFilesDirディレクトリ内のファイルはポッドのこの場所にマウントされるため、Kubernetesポッドはスクリプトおよびサポート・ファイルを使用してドメイン・ホームを作成できます。 |

/u01/weblogic |

createDomainScriptName |

ドメイン作成スクリプトがWebLogicドメインの作成に使用するスクリプト。create-domain.shスクリプトは、ドメイン・ホームを作成するこのスクリプトを実行するKubernetesジョブを作成します。このスクリプトは、createDomainScriptsMountPathプロパティで指定されたポッド内のディレクトリにあります。組込みスクリプトを使用するかわりに、ドメイン・ホームを作成するための独自のスクリプトを指定する必要がある場合は、このプロパティを使用して、ドメイン作成ジョブで実行するスクリプトの名前を設定する必要があります。 |

create-domain-job.sh |

domainHome |

WebCenter Contentドメインのホーム・ディレクトリ。指定しない場合、値はdomainUIDから/shared/domains/<domainUID>として導出されます。 |

/u01/oracle/user_projects/domains/wccinfra |

domainPVMountPath |

ドメイン永続ボリュームのマウント・パス。 | /u01/oracle/user_projects |

domainUID |

この特定のドメインの識別に使用される一意のID。生成されたWebLogicドメインの名前およびKubernetesドメイン・リソースの名前として使用されます。このIDは、Kubernetesクラスタ内のすべてのドメインで一意である必要があります。このIDには、Kubernetesサービス名で有効ではない文字を含めることはできません。 | wccinfra |

exposeAdminNodePort |

管理サーバーがKubernetesクラスタの外部に公開されているかどうかを示すブール。 | false |

exposeAdminT3Channel |

T3管理チャネルがKubernetesクラスタの外部に公開されているかどうかを示すブール。 | false |

image |

WebCenter Content Dockerイメージ。WebLogic Kubernetes Operatorには、Oracle WebCenter Content 14.1.2.0.0が必要です。イメージを取得または作成する方法の詳細は、「Oracle WebCenter Content Dockerイメージの取得」を参照してください。 | oracle/wccontent:14.1.2.0.0 |

imagePullPolicy |

WebLogic Dockerイメージ・プル・ポリシー。有効な値は、IfNotPresent、AlwaysまたはNeverです。 |

IfNotPresent |

imagePullSecretName |

Docker StoreにアクセスしてWebLogic Server DockerイメージをプルするためのKubernetesシークレットの名前。このパラメータを指定すると、シークレットの存在が検証されます。 | |

includeServerOutInPodLog |

ポッドのstdoutにserver.outを含めるかどうかを示すブール。 | true |

initialManagedServerReplicas |

ドメインに対して最初に起動するUCM管理対象サーバーの数。 | 3 |

javaOptions |

管理サーバーおよび管理対象サーバーを起動するためのJavaオプション。Javaオプションには、WebLogicドメイン情報を取得するための事前定義された次の1つ以上の変数への参照を含めることができます: $(DOMAIN_NAME)、$(DOMAIN_HOME)、$(ADMIN_NAME)、$(ADMIN_PORT)および$(SERVER_NAME)。sslEnabledがtrueに設定されており、WebLogicデモ証明書が使用されている場合は、-Dweblogic.security.SSL.ignoreHostnameVerification=trueを追加して、起動中に管理対象サーバーを管理サーバーに接続できるようにします。この環境で生成されたWebLogicデモ証明書には、通常、ランタイム・コンテナのホスト名とは異なるホスト名が含まれます。 |

-Dweblogic.StdoutDebugEnabled=false |

logHome |

ドメイン・ログ、サーバー・ログ、サーバー出力およびノード・マネージャ・ログ・ファイルのポッド内の場所。指定しない場合、値はdomainUIDから/shared/logs/<domainUID>として導出されます。 |

/u01/oracle/user_projects/domains/logs/wccinfra |

managedServerNameBase |

管理対象サーバー名の生成に使用されるベース文字列。 | ucm_server |

managedServerPort |

各管理対象サーバーのポート番号。デフォルトでは、ucm_serverのmanagedServerPortは16200で、ibr_serverのmanagedServerPortは16250です。 |

16200 |

managedServerSSLPort |

各管理対象サーバーのSSLポート番号。デフォルトでは、ucm_serverのmanagedServerSSLPortは16201で、ibr_serverのmanagedServerSSLPortは16251です。 |

16201 |

managedServerAdministrationPort |

管理対象サーバーの管理ポート番号。 | 9200 |

namespace |

ドメインを作成するKubernetesネームスペース。 | wccns |

persistentVolumeClaimName |

ドメイン・ホームをホストするために作成された永続ボリューム要求の名前。指定しない場合、値はdomainUIDから<domainUID>-weblogic-sample-pvcとして導出されます。 |

wccinfra-domain-pvc |

productionModeEnabled |

ドメインで本番モードが有効かどうかを示すブール。 | true |

serverStartPolicy |

起動するWebLogic Serverインスタンスを決定します。有効な値は、NEVER、IF_NEEDED、ADMIN_ONLYです。 |

IF_NEEDED |

t3ChannelPort |

NetworkAccessPointのt3チャネルのポート。 | 30012 |

t3PublicAddress |

T3チャネルのパブリック・アドレス。これは、Kubernetesクラスタのパブリック・アドレスに設定する必要があります。これは通常、ロード・バランサのアドレスになります。 | 指定しない場合、スクリプトはこれをKubernetesクラスタのIPアドレスに設定しようとします |

weblogicCredentialsSecretName |

管理サーバーのユーザー名とパスワードのKubernetesシークレットの名前。指定しない場合、値はdomainUIDから<domainUID>-weblogic-credentialsとして導出されます。 |

wccinfra-domain-credentials |

weblogicImagePullSecretName |

WebLogic Serverイメージをプルするために使用されるDocker StoreのKubernetesシークレットの名前。 | |

serverPodCpuRequest、serverPodMemoryRequest、serverPodCpuCLimit、serverPodMemoryLimit |

サーバー・ポッドごとに許可されるコンピュート・リソースの最大量および必要なコンピュート・リソースの最小量。詳細は、コンテナのコンピュート・リソースの管理に関するKubernetesドキュメントを参照してください。 |

リソース・リクエストおよびリソース制限は指定されていません。 |

rcuSchemaPrefix |

データベースで使用するスキーマ接頭辞(WCC1など)。RCUスキーマとの一致ドメインを簡略化するために、これをdomainUIDと同じにできます。 |

WCC1 |

rcuDatabaseURL |

データベースURL。 | <YOUR DATABASE CONNECTION DETAILS> |

rcuCredentialsSecret |

データベース資格証明を含むKubernetesシークレット。 | wccinfra-rcu-credentials |

ipmEnabled |

WebCenter Imagingアプリケーションを有効にするかどうかを示すブール | false |

captureEnabled |

WebCenter Captureアプリケーションを有効にするかどうかを示すブール | false |

adfuiEnabled |

WebCenter ADF UIアプリケーションを有効にするかどうかを示すブール | false |

initialIpmServerReplicas |

ドメインに対して最初に起動するIPM管理対象サーバーの数。 | 0 |

initialCaptureServerReplicas |

ドメインに対して最初に起動するCAPTURE管理対象サーバーの数。 | 0 |

initialAdfuiServerReplicas |

ドメインに対して最初に起動するADFUI管理対象サーバーの数。 | 0 |

生成されたYAMLファイル内のKubernetesリソースの名前は、create-inputs.yamlファイルに指定された一部のプロパティの値で構成される可能性があることに注意してください。これらのプロパティには、adminServerName、clusterNameおよびmanagedServerNameBaseが含まれます。これらの値にKubernetesサービス名で無効な文字が含まれている場合、それらの文字は生成されたYAMLファイルで有効な値に変換されます。たとえば、大文字は小文字に変換され、アンダースコア(_)はハイフン(-)に変換されます。

ノート: プロパティipmEnabled、captureEnabled、adfuiEnabledはデフォルトで

falseに設定されており、各アプリケーションを有効にする必要がある場合は、trueに更新する必要があります。これらの3つのアプリケーション(IPM、CAPTUREおよびADFUI)のいずれかが有効な場合、それぞれの初期レプリカ数はゼロ以外の数値である必要があります。

サンプルでは、ドメインに対して、Oracle WebCenter Contentドメイン・ホームおよび関連するKubernetesリソースを作成する方法を示します。また、このサンプルでは、他のユース・ケース用にドメイン・ホームを作成するためのユーザー独自のスクリプトを提供する機能も示します。生成されたドメインYAMLファイルも、より多くのユース・ケースに対応するように変更できます。

ドメイン作成スクリプトの実行

入力ファイルと、生成されたアーティファクトを格納する出力ディレクトリを指定して、ドメイン作成スクリプトを実行します:

$ cd ${WORKDIR}/create-wcc-domain/domain-home-on-pv/

$ ./create-domain.sh \

-i create-domain-inputs.yaml \

-o <path to output-directory>このスクリプトは、次のステップを実行します:

- このドメイン用に生成されたKubernetes YAMLファイルのディレクトリを作成します(まだ存在しない場合)。パス名は

<path to output-directory>/weblogic-domains/<domainUID>です。ディレクトリがすでに存在する場合は、このスクリプトを使用する前にその内容を削除する必要があります。 - ユーティリティOracle WebCenter Contentコンテナを起動するKubernetesジョブを作成し、オフラインWLSTスクリプトを実行して共有ストレージにドメインを作成します。

- ジョブを実行して、終了するまで待機します。

- KubernetesドメインYAMLファイル

domain.yamlを、前に作成した出力ディレクトリ内に作成します。このYAMLファイルを使用すると、kubectl create -fまたはkubectl apply -fコマンドを使用してKubernetesリソースを作成できます。 - 便利なユーティリティ・スクリプト

delete-domain-job.yamlを作成して、作成スクリプトによって作成されたドメイン・ホームをクリーンアップします。

managed-server-wrapperスクリプトの実行

ドメインYAMLを内部的に適用するmanaged-server-wrapperスクリプトを実行します。このスクリプトは、管理対象サーバー・コンテナの初期構成も適用し、将来のコンテナ間通信のために管理対象サーバーを準備します。

$ cd ${WORKDIR}/create-wcc-domain/domain-home-on-pv/

$ ./start-managed-servers-wrapper.sh -o <path_to_output_directory> -p <load_balancer_port> -n <ibr_node_port> -m <ucm_node_port> -s <ssl_termination>ノート: 前述のコマンドで、パラメータ

-nおよび-mは、それぞれIBR intradocポートおよびUCM intradocポートの公開に使用されるノード・ポートを示します。これらのノード・ポートの両方に推奨される値は、30000-32767の範囲内である必要があります。<ibr_node_port>値は常に指定する必要がありますが、<ucm_node_port>値は、IPMおよびADFUI管理対象サーバーが有効な場合にのみ必要であることに留意してください。

パラメータ-sの値は、ロード・バランサでSSL終端が使用されている場合にのみ指定する必要があります。許容される値は、trueまたはfalseです。このパラメータ値が指定されていない場合、スクリプトはロード・バランサでSSL終端が使用されていないと想定し、デフォルトでこの値はfalseとみなされます。

必要に応じてIPMおよびWCCADFアプリケーションの起動構成スクリプトを実行

IPMが有効になっている場合は、スクリプトconfigure-IPM-connection.shを実行して起動構成を実行します。

$ cd ${WORKDIR}/create-wcc-domain/domain-home-on-pv/

$ ./configure-ipm-connection.sh -l <load_balancer_external_ip> -p <load_balancer_port> -s <ssl_or_ssl_termination>ADFUIが有効になっている場合は、スクリプトconfigure-wccadf-domain.shを実行して起動構成を実行します。

$ cd ${WORKDIR}/create-wcc-domain/domain-home-on-pv/

$ ./configure-wccadf-domain.sh -n <node_ip> -m <ucm_node_port>

変更がドメインに適用されるようにドメインにパッチを適用します。

#STOP

$ kubectl patch domain DOMAINUID -n NAMESPACE --type='json' -p='[{"op": "replace", "path": "/spec/serverStartPolicy", "value": "NEVER" }]'

$ sleep 2m

#START

$ kubectl patch domain DOMAINUID -n NAMESPACE --type='json' -p='[{"op": "replace", "path": "/spec/serverStartPolicy", "value": "IF_NEEDED" }]'スクリプトによって作成されたデフォルト・ドメインには、次の特性があります:

- ポート

7001でリスニングするAdminServerという管理サーバー。 - サイズが3の

ucm_clusterという構成済クラスタ。 - サイズが1の

ibr_clusterという構成済クラスタ。 - サイズが3の

ipm_clusterという構成済クラスタ。 - サイズが3の

capture_clusterという構成済クラスタ。 - サイズが3の

wccadf_clusterという構成済クラスタ。 - ポート

16200でリスニングするucm_clusterという管理対象サーバー。 - ポート

16250でリスニングするibr_clusterという管理対象サーバー。 - ポート

16000でリスニングするipm_clusterという管理対象サーバー。 - ポート

16400でリスニングするcapture_clusterという管理対象サーバー。 - ポート

16225でリスニングするwccadf_clusterという管理対象サーバー。 /shared/logs/<domainUID>にあるログ・ファイル。

結果の検証

ドメイン作成スクリプトは、ドメインが作成されたことを検証し、エラーが発生した場合は失敗をレポートします。ただし、スクリプトによって作成された様々なKubernetesオブジェクトに慣れるためだけであっても、ドメインを手動で検証することが望ましい場合があります。

デフォルト入力で生成されたYAMLファイル

生成されたdomain.yamlのサンプル・コンテンツ:

$ cat output/weblogic-domains/wccinfra/domain.yaml

# Copyright (c) 2021, Oracle and/or its affiliates.

# Licensed under the Universal Permissive License v 1.0 as shown at https://oss.oracle.com/licenses/upl.

#

# This is an example of how to define a Domain resource.

#

apiVersion: "weblogic.oracle/v8"

kind: Domain

metadata:

name: wccinfra

namespace: wccns

labels:

weblogic.domainUID: wccinfra

spec:

# The WebLogic Domain Home

domainHome: /u01/oracle/user_projects/domains/wccinfra

maxClusterConcurrentStartup: 1

# The domain home source type

# Set to PersistentVolume for domain-in-pv, Image for domain-in-image, or FromModel for model-in-image

domainHomeSourceType: PersistentVolume

# The WebLogic Server Docker image that WebLogic Kubernetes Operator uses to start the domain

image: "oracle/wccontent:14.1.2.0.0"

# imagePullPolicy defaults to "Always" if image version is :latest

imagePullPolicy: "IfNotPresent"

# Identify which Secret contains the credentials for pulling an image

#imagePullSecrets:

#- name:

# Identify which Secret contains the WebLogic Admin credentials (note that there is an example of

# how to create that Secret at the end of this file)

webLogicCredentialsSecret:

name: wccinfra-domain-credentials

# Whether to include the server out file into the pod's stdout, default is true

includeServerOutInPodLog: true

# Whether to enable log home

logHomeEnabled: true

# Whether to write HTTP access log file to log home

httpAccessLogInLogHome: true

# The in-pod location for domain log, server logs, server out, and Node Manager log files

logHome: /u01/oracle/user_projects/domains/logs/wccinfra

# An (optional) in-pod location for data storage of default and custom file stores.

# If not specified or the value is either not set or empty (e.g. dataHome: "") then the

# data storage directories are determined from the WebLogic domain home configuration.

dataHome: ""

# serverStartPolicy legal values are "NEVER", "IF_NEEDED", or "ADMIN_ONLY"

# This determines which WebLogic Servers the WebLogic Kubernetes Operator will start up when it discovers this Domain

# - "NEVER" will not start any server in the domain

# - "ADMIN_ONLY" will start up only the administration server (no managed servers will be started)

# - "IF_NEEDED" will start all non-clustered servers, including the administration server and clustered servers up to the replica count

serverStartPolicy: "IF_NEEDED"

serverPod:

# an (optional) list of environment variable to be set on the servers

env:

- name: JAVA_OPTIONS

value: "-Dweblogic.StdoutDebugEnabled=false"

- name: USER_MEM_ARGS

value: "-Djava.security.egd=file:/dev/./urandom -Xms256m -Xmx512m "

volumes:

- name: weblogic-domain-storage-volume

persistentVolumeClaim:

claimName: wccinfra-domain-pvc

volumeMounts:

- mountPath: /u01/oracle/user_projects/domains

name: weblogic-domain-storage-volume

# adminServer is used to configure the desired behavior for starting the administration server.

adminServer:

# serverStartState legal values are "RUNNING" or "ADMIN"

# "RUNNING" means the listed server will be started up to "RUNNING" mode

# "ADMIN" means the listed server will be start up to "ADMIN" mode

serverStartState: "RUNNING"

adminService:

channels:

# The Admin Server's NodePort

- channelName: default

nodePort: 30701

# Uncomment to export the T3Channel as a service

# - channelName: T3Channel

# clusters is used to configure the desired behavior for starting member servers of a cluster.

# If you use this entry, then the rules will be applied to ALL servers that are members of the named clusters.

clusters:

- clusterName: ibr_cluster

serverService:

precreateService: true

serverStartState: "RUNNING"

serverPod:

# Instructs Kubernetes scheduler to prefer nodes for new cluster members where there are not

# already members of the same cluster.

affinity:

podAntiAffinity:

preferredDuringSchedulingIgnoredDuringExecution:

- weight: 100

podAffinityTerm:

labelSelector:

matchExpressions:

- key: "weblogic.clusterName"

operator: In

values:

- $(CLUSTER_NAME)

topologyKey: "kubernetes.io/hostname"

replicas: 1

serverStartPolicy: "IF_NEEDED"

# The number of managed servers to start for unlisted clusters

# replicas: 1

# Istio

# configuration:

# istio:

# enabled:

# readinessPort:

- clusterName: ucm_cluster

clusterService:

annotations:

traefik.ingress.kubernetes.io/affinity: "true"

traefik.ingress.kubernetes.io/service.sticky.cookie: "true"

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

serverService:

precreateService: true

serverStartState: "RUNNING"

serverPod:

# Instructs Kubernetes scheduler to prefer nodes for new cluster members where there are not

# already members of the same cluster.

affinity:

podAntiAffinity:

preferredDuringSchedulingIgnoredDuringExecution:

- weight: 100

podAffinityTerm:

labelSelector:

matchExpressions:

- key: "weblogic.clusterName"

operator: In

values:

- $(CLUSTER_NAME)

topologyKey: "kubernetes.io/hostname"

replicas: 3

serverStartPolicy: "IF_NEEDED"

# The number of managed servers to start for unlisted clusters

# replicas: 1

- clusterName: ipm_cluster

clusterService:

annotations:

traefik.ingress.kubernetes.io/affinity: "true"

traefik.ingress.kubernetes.io/service.sticky.cookie: "true"

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

serverService:

precreateService: true

serverStartState: "RUNNING"

serverPod:

# Instructs Kubernetes scheduler to prefer nodes for new cluster members where there are not

# already members of the same cluster.

affinity:

podAntiAffinity:

preferredDuringSchedulingIgnoredDuringExecution:

- weight: 100

podAffinityTerm:

labelSelector:

matchExpressions:

- key: "weblogic.clusterName"

operator: In

values:

- $(CLUSTER_NAME)

topologyKey: "kubernetes.io/hostname"

replicas: 3

# The number of managed servers to start for unlisted clusters

# replicas: 1

- clusterName: capture_cluster

clusterService:

annotations:

traefik.ingress.kubernetes.io/affinity: "true"

traefik.ingress.kubernetes.io/service.sticky.cookie: "true"

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

serverService:

precreateService: true

serverStartState: "RUNNING"

serverPod:

# Instructs Kubernetes scheduler to prefer nodes for new cluster members where there are not

# already members of the same cluster.

affinity:

podAntiAffinity:

preferredDuringSchedulingIgnoredDuringExecution:

- weight: 100

podAffinityTerm:

labelSelector:

matchExpressions:

- key: "weblogic.clusterName"

operator: In

values:

- $(CLUSTER_NAME)

topologyKey: "kubernetes.io/hostname"

replicas: 3

# The number of managed servers to start for unlisted clusters

# replicas: 1

- clusterName: wccadf_cluster

clusterService:

annotations:

traefik.ingress.kubernetes.io/affinity: "true"

traefik.ingress.kubernetes.io/service.sticky.cookie: "true"

traefik.ingress.kubernetes.io/session-cookie-name: WCCSID

serverService:

precreateService: true

serverStartState: "RUNNING"

serverPod:

# Instructs Kubernetes scheduler to prefer nodes for new cluster members where there are not

# already members of the same cluster.

affinity:

podAntiAffinity:

preferredDuringSchedulingIgnoredDuringExecution:

- weight: 100

podAffinityTerm:

labelSelector:

matchExpressions:

- key: "weblogic.clusterName"

operator: In

values:

- $(CLUSTER_NAME)

topologyKey: "kubernetes.io/hostname"

replicas: 3

# The number of managed servers to start for unlisted clusters

# replicas: 1ドメインの検証

ドメインが作成されたことを確認するには、次のコマンドを入力します:

$ kubectl describe domain DOMAINUID -n NAMESPACEDOMAINUIDはdomainUIDに、NAMESPACEは実際のネームスペースに置き換えます。

サンプル・ドメインの説明:

$ kubectl describe domain wccinfra -n wccns

Name: wccinfra

Namespace: wccns

Labels: weblogic.domainUID=wccinfra

Annotations: API Version: weblogic.oracle/v8

Kind: Domain

Metadata:

Creation Timestamp: 2020-11-23T12:48:13Z

Generation: 7

Managed Fields:

API Version: weblogic.oracle/v8

Fields Type: FieldsV1

fieldsV1:

f:metadata:

f:annotations:

.:

f:kubectl.kubernetes.io/last-applied-configuration:

f:labels:

.:

f:weblogic.domainUID:

Manager: kubectl

Operation: Update

Time: 2020-11-23T13:50:28Z

API Version: weblogic.oracle/v8

Fields Type: FieldsV1

fieldsV1:

f:status:

.:

f:clusters:

f:conditions:

f:servers:

f:startTime:

Manager: OpenAPI-Generator

Operation: Update

Time: 2020-12-03T10:20:52Z

Resource Version: 18267402

Self Link: /apis/weblogic.oracle/v8/namespaces/wccns/domains/wccinfra

UID: 1a866c30-9b29-4281-bd2b-df80914efdff

Spec:

Admin Server:

Admin Service:

Channels:

Channel Name: default

Node Port: 30701

Server Start State: RUNNING

Clusters:

Cluster Name: ibr_cluster

Replicas: 1

Server Pod:

Affinity:

Pod Anti Affinity:

Preferred During Scheduling Ignored During Execution:

Pod Affinity Term:

Label Selector:

Match Expressions:

Key: weblogic.clusterName

Operator: In

Values:

$(CLUSTER_NAME)

Topology Key: kubernetes.io/hostname

Weight: 100

Server Service:

Precreate Service: true

Server Start Policy: IF_NEEDED

Server Start State: RUNNING

Cluster Name: ucm_cluster

Cluster Service:

Annotations:

traefik.ingress.kubernetes.io/affinity: true

traefik.ingress.kubernetes.io/service.sticky.cookie: true

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

Replicas: 3

Server Pod:

Affinity:

Pod Anti Affinity:

Preferred During Scheduling Ignored During Execution:

Pod Affinity Term:

Label Selector:

Match Expressions:

Key: weblogic.clusterName

Operator: In

Values:

$(CLUSTER_NAME)

Topology Key: kubernetes.io/hostname

Weight: 100

Server Service:

Precreate Service: true

Server Start Policy: IF_NEEDED

Server Start State: RUNNING

Cluster Name: ipm_cluster

Cluster Service:

Annotations:

traefik.ingress.kubernetes.io/affinity: true

traefik.ingress.kubernetes.io/service.sticky.cookie: true

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

Replicas: 3

Server Pod:

Affinity:

Pod Anti Affinity:

Preferred During Scheduling Ignored During Execution:

Pod Affinity Term:

Label Selector:

Match Expressions:

Key: weblogic.clusterName

Operator: In

Values:

$(CLUSTER_NAME)

Topology Key: kubernetes.io/hostname

Weight: 100

Server Service:

Precreate Service: true

Server Start State: RUNNING

Cluster Name: capture_cluster

Cluster Service:

Annotations:

traefik.ingress.kubernetes.io/affinity: true

traefik.ingress.kubernetes.io/service.sticky.cookie: true

traefik.ingress.kubernetes.io/session-cookie-name: JSESSIONID

Replicas: 3

Server Pod:

Affinity:

Pod Anti Affinity:

Preferred During Scheduling Ignored During Execution:

Pod Affinity Term:

Label Selector:

Match Expressions:

Key: weblogic.clusterName

Operator: In

Values:

$(CLUSTER_NAME)

Topology Key: kubernetes.io/hostname

Weight: 100

Server Service:

Precreate Service: true

Server Start State: RUNNING

Cluster Name: wccadf_cluster

Cluster Service:

Annotations:

traefik.ingress.kubernetes.io/affinity: true

traefik.ingress.kubernetes.io/service.sticky.cookie: true

traefik.ingress.kubernetes.io/session-cookie-name: WCCSID

Replicas: 3

Server Pod:

Affinity:

Pod Anti Affinity:

Preferred During Scheduling Ignored During Execution:

Pod Affinity Term:

Label Selector:

Match Expressions:

Key: weblogic.clusterName

Operator: In

Values:

$(CLUSTER_NAME)

Topology Key: kubernetes.io/hostname

Weight: 100

Server Service:

Precreate Service: true

Server Start State: RUNNING

Data Home:

Domain Home: /u01/oracle/user_projects/domains/wccinfra

Domain Home Source Type: PersistentVolume

Http Access Log In Log Home: true

Image: oracle/wccontent_ora_final_it:14.1.2.0.0

Image Pull Policy: IfNotPresent

Include Server Out In Pod Log: true

Log Home: /u01/oracle/user_projects/domains/logs/wccinfra

Log Home Enabled: true

Max Cluster Concurrent Startup: 1

Server Pod:

Env:

Name: JAVA_OPTIONS

Value: -Dweblogic.StdoutDebugEnabled=false

Name: USER_MEM_ARGS

Value: -Djava.security.egd=file:/dev/./urandom -Xms256m -Xmx512m

Volume Mounts:

Mount Path: /u01/oracle/user_projects/domains

Name: weblogic-domain-storage-volume

Volumes:

Name: weblogic-domain-storage-volume

Persistent Volume Claim:

Claim Name: wccinfra-domain-pvc

Server Start Policy: IF_NEEDED

Web Logic Credentials Secret:

Name: wccinfra-domain-credentials

Status:

Clusters:

Cluster Name: ibr_cluster

Maximum Replicas: 5

Minimum Replicas: 0

Ready Replicas: 1

Replicas: 1

Replicas Goal: 1

Cluster Name: ucm_cluster

Maximum Replicas: 5

Minimum Replicas: 0

Ready Replicas: 3

Replicas: 3

Replicas Goal: 3

Cluster Name: ipm_cluster

Maximum Replicas: 5

Minimum Replicas: 0

Ready Replicas: 3

Replicas: 3

Replicas Goal: 3

Cluster Name: capture_cluster

Maximum Replicas: 5

Minimum Replicas: 0

Ready Replicas: 3

Replicas: 3

Replicas Goal: 3

Cluster Name: wccadf_cluster

Maximum Replicas: 5

Minimum Replicas: 0

Ready Replicas: 3

Replicas: 3

Replicas Goal: 3

Conditions:

Last Transition Time: 2020-11-23T13:58:41.070Z

Reason: ServersReady

Status: True

Type: Available

Servers:

Desired State: RUNNING

Health:

Activation Time: 2020-11-25T16:55:24.930Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: AdminServer

State: RUNNING

Cluster Name: ibr_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-11-30T12:23:27.603Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: ibr_server1

State: RUNNING

Cluster Name: ibr_cluster

Desired State: SHUTDOWN

Server Name: ibr_server2

Cluster Name: ibr_cluster

Desired State: SHUTDOWN

Server Name: ibr_server3

Cluster Name: ibr_cluster

Desired State: SHUTDOWN

Server Name: ibr_server4

Cluster Name: ibr_cluster

Desired State: SHUTDOWN

Server Name: ibr_server5

Cluster Name: ucm_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-12-02T14:10:37.992Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: ucm_server1

State: RUNNING

Cluster Name: ucm_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-12-01T04:51:19.886Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: ucm_server2

State: RUNNING

Cluster Name: ucm_cluster

Desired State: SHUTDOWN

Server Name: ucm_server3

Cluster Name: ucm_cluster

Desired State: SHUTDOWN

Server Name: ucm_server4

Cluster Name: ucm_cluster

Desired State: SHUTDOWN

Server Name: ucm_server5

Cluster Name: ipm_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-12-01T04:51:19.886Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: ipm_server1

State: RUNNING

Cluster Name: ipm_cluster

Desired State: SHUTDOWN

Server Name: ipm_server2

Cluster Name: ipm_cluster

Desired State: SHUTDOWN

Server Name: ipm_server3

Cluster Name: ipm_cluster

Desired State: SHUTDOWN

Server Name: ipm_server4

Cluster Name: ipm_cluster

Desired State: SHUTDOWN

Server Name: ipm_server5

Cluster Name: capture_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-12-01T04:51:19.886Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: capture_server1

State: RUNNING

Cluster Name: capture_cluster

Desired State: SHUTDOWN

Server Name: capture_server2

Cluster Name: capture_cluster

Desired State: SHUTDOWN

Server Name: capture_server3

Cluster Name: capture_cluster

Desired State: SHUTDOWN

Server Name: capture_server4

Cluster Name: capture_cluster

Desired State: SHUTDOWN

Server Name: capture_server5

Cluster Name: wccadf_cluster

Desired State: RUNNING

Health:

Activation Time: 2020-12-01T04:51:19.886Z

Overall Health: ok

Subsystems:

Subsystem Name: ServerRuntime

Symptoms:

Node Name: MyNodeName

Server Name: wccadf_server1

State: RUNNING

Cluster Name: wccadf_cluster

Desired State: SHUTDOWN

Server Name: wccadf_server2

Cluster Name: wccadf_cluster

Desired State: SHUTDOWN

Server Name: wccadf_server3

Cluster Name: wccadf_cluster

Desired State: SHUTDOWN

Server Name: wccadf_server4

Cluster Name: wccadf_cluster

Desired State: SHUTDOWN

Server Name: wccadf_server5

Start Time: 2020-11-23T12:48:13.756Z

Events: <none>出力のStatusセクションに、使用可能なサーバーおよびクラスタがリストされます。このコマンドがスクリプトの終了後すぐに発行された場合、まだ使用可能なサーバーがないか、管理サーバーのみで管理対象サーバーがない可能性があることに注意してください。WebLogic Kubernetes Operatorは、最初に管理サーバーを起動し、その準備が完了するまで待機してから管理対象サーバーを起動します。

ポッドの検証

次のコマンドを入力して、サーバーを実行しているポッドを表示します:

$ kubectl get pods -n NAMESPACE次に、このコマンドの出力例を示します。ucm、ibr、ipm、captureおよびwccadfクラスタの管理サーバーと管理対象サーバーが実行されていることを確認できます。

$ kubectl get pod -n wccns

NAME READY STATUS RESTARTS AGE

rcu 1/1 Running 0 78d

wccinfra-adminserver 1/1 Running 0 9d

wccinfra-create-fmw-infra-sample-domain-job-l8r9d 0/1 Completed 0 9d

wccinfra-ibr-server1 1/1 Running 0 9d

wccinfra-ucm-server1 1/1 Running 0 9d

wccinfra-ucm-server2 1/1 Running 0 9d

wccinfra-ucm-server3 1/1 Running 0 9d

wccinfra-ipm-server1 1/1 Running 0 9d

wccinfra-ipm-server2 1/1 Running 0 9d

wccinfra-ipm-server3 1/1 Running 0 9d

wccinfra-capture-server1 1/1 Running 0 9d

wccinfra-capture-server2 1/1 Running 0 9d

wccinfra-capture-server3 1/1 Running 0 9d

wccinfra-wccadf-server1 1/1 Running 0 9d

wccinfra-wccadf-server2 1/1 Running 0 9d

wccinfra-wccadf-server3 1/1 Running 0 9dサービスの検証

次のコマンドを入力して、ドメインのサービスを表示します:

$ kubectl get services -n NAMESPACE次に、このコマンドの出力例を示します。

サービスのサンプル・リスト:

$ kubectl get services -n wccns

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

wccinfra-adminserver ClusterIP None <none> 7001/TCP 9d

wccinfra-adminserver-external NodePort 10.104.100.193 <none> 7001:30701/TCP 9d

wccinfra-cluster-ibr-cluster ClusterIP 10.98.100.212 <none> 16250/TCP 9d

wccinfra-cluster-ibr-cluster-ext NodePort 10.109.247.52 <none> 5555:30555/TCP 9d

wccinfra-cluster-ucm-cluster ClusterIP 10.108.47.178 <none> 16200/TCP 9d

wccinfra-cluster-ipm-cluster ClusterIP 10.108.217.111 <none> 16000/TCP 9d

wccinfra-cluster-capture-cluster ClusterIP 10.110.193.252 <none> 16400/TCP 9d

wccinfra-cluster-wccadf-cluster ClusterIP 10.109.191.247 <none> 16225/TCP 9d

wccinfra-ibr-server1 ClusterIP None <none> 16250/TCP 9d

wccinfra-ibr-server2 ClusterIP 10.97.253.44 <none> 16250/TCP 9d

wccinfra-ibr-server3 ClusterIP 10.110.183.48 <none> 16250/TCP 9d

wccinfra-ibr-server4 ClusterIP 10.108.228.158 <none> 16250/TCP 9d

wccinfra-ibr-server5 ClusterIP 10.101.29.140 <none> 16250/TCP 9d

wccinfra-ucm-server1 ClusterIP None <none> 16200/TCP 9d

wccinfra-ucm-server2 ClusterIP None <none> 16200/TCP 9d

wccinfra-ucm-server3 ClusterIP None <none> 16200/TCP 9d

wccinfra-ucm-server4 ClusterIP 10.109.25.242 <none> 16200/TCP 9d

wccinfra-ucm-server5 ClusterIP 10.109.193.26 <none> 16200/TCP 9d

wccinfra-ipm-server1 ClusterIP None <none> 16000/TCP 9d

wccinfra-ipm-server2 ClusterIP None <none> 16000/TCP 9d

wccinfra-ipm-server3 ClusterIP None <none> 16000/TCP 9d

wccinfra-ipm-server4 ClusterIP 10.111.215.108 <none> 16000/TCP 9d

wccinfra-ipm-server5 ClusterIP 10.109.220.10 <none> 16000/TCP 9d

wccinfra-capture-server1 ClusterIP None <none> 16400/TCP 9d

wccinfra-capture-server2 ClusterIP None <none> 16400/TCP 9d

wccinfra-capture-server3 ClusterIP None <none> 16400/TCP 9d

wccinfra-capture-server4 ClusterIP 10.109.72.216 <none> 16400/TCP 9d

wccinfra-capture-server5 ClusterIP 10.102.90.234 <none> 16400/TCP 9d

wccinfra-wccadf-server1 ClusterIP None <none> 16225/TCP 9d

wccinfra-wccadf-server2 ClusterIP None <none> 16225/TCP 9d

wccinfra-wccadf-server3 ClusterIP None <none> 16225/TCP 9d

wccinfra-wccadf-server4 ClusterIP 10.99.91.229 <none> 16225/TCP 9d

wccinfra-wccadf-server5 ClusterIP 10.105.114.38 <none> 16225/TCP 9d管理対象サーバー数のスケールアップ/ダウン

既存のドメインでは、(十分なアクセス権を持つ顧客によって処理されるように) domain.yamlを変更することで、これらの管理対象サーバーのレプリカ数を相互に独立して変更できます。既存のドメインの管理対象サーバー数をスケール・アップまたはスケール・ダウンするには、次のステップを実行する必要があります。

$ cd ${WORKDIR}/create-wcc-domain/domain-home-on-pv/output/weblogic-domains/wccinfra/

# modify respective managed server replicas to scale up or scale down and save it.

$ vim domain.yaml

# Apply the updated domain.yaml configuration file

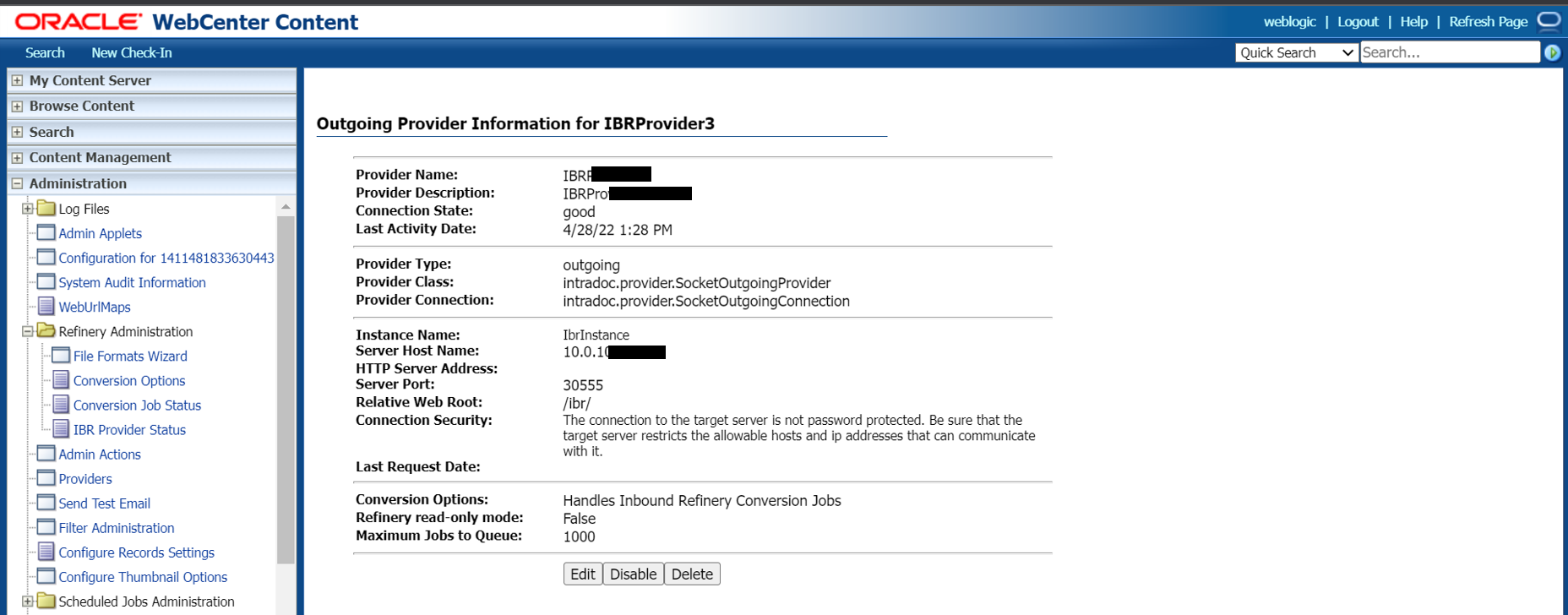

$ kubectl apply -f domain.yamlUCMでIBRプロバイダを構成するために必要な詳細

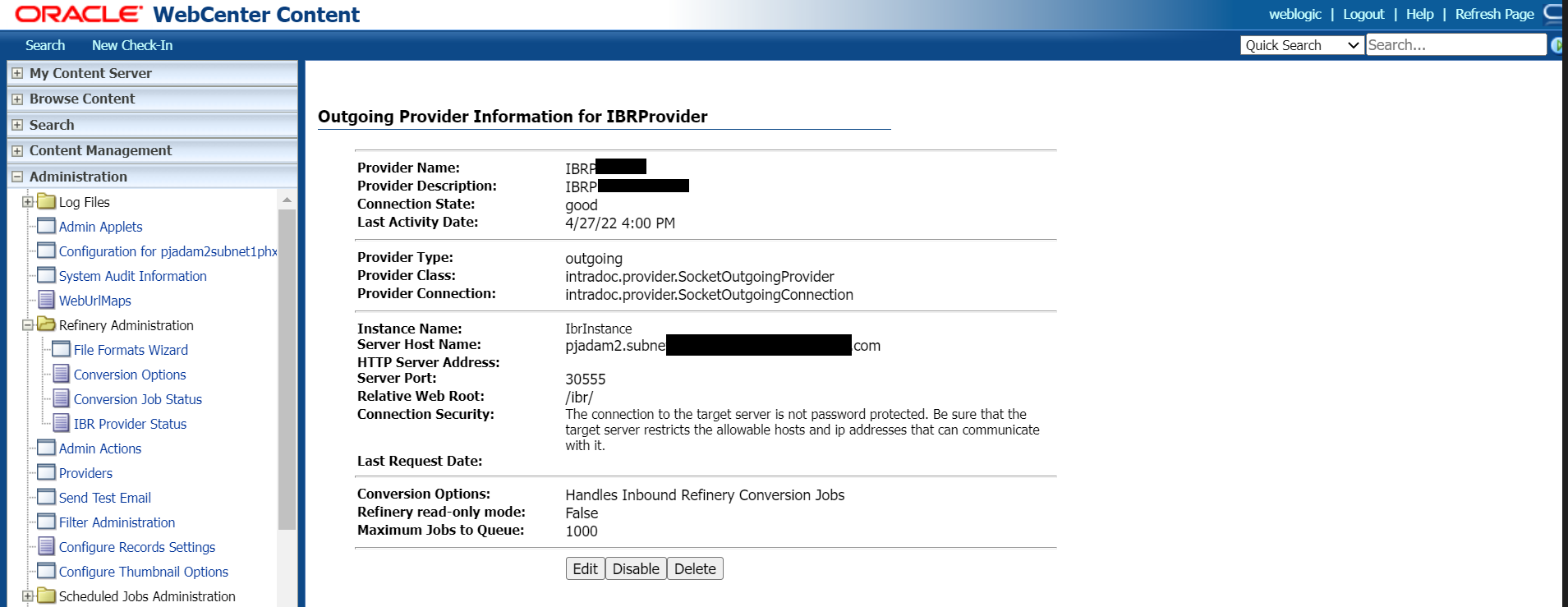

IBR intradocポートにマップされたNodePortのサービス

wccinfra-cluster-ibr-cluster-extの詳細を取得しますNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) wccinfra-cluster-ibr-cluster-ext NodePort 10.109.247.52 <none> 5555:30555/TCP次の詳細を指定して送信プロバイダを作成し、サーバーを再起動します。

NodePort値(前述のサンプルでは30555)を

Server Portとして指定してください。Server Host Name: <hostname in which IBR Server pod is deployed> Server Port: 30555

ImagingおよびCaptureのドメインへの追加のマウントまたは共有領域の構成

オプションで、WebCenter ImagingおよびWebCenter Captureアプリケーションでのファイル・インポート用にドメインに追加のマウントまたは共有領域を構成する場合は、[ImagingおよびCaptureのドメインへの追加のマウントまたは共有領域の構成]({{< relref “/wccontent-domains/adminguide/configure-mount-share.md” >}})を参照してください。

コンテナでのOracle Webcenter Contentネイティブ・アプリケーションの起動

この項では、ユーザー・インタフェースで製品ネイティブ・バイナリを使用するために必要なステップについて説明します。

Oracle WebCenter Contentネイティブ・バイナリのヘッドフル・ユーザー・インタフェースの起動に関する問題

Oracle WebCenter Content (UCM)は、製品コンテナ・イメージの一部として提供されるヘッドフルUIを備えたネイティブ・バイナリのセットを提供します。WebCenter Contentコンテナ・イメージは、デフォルトでOracle slim linuxイメージで作成されます。このイメージには、UIが起動されるヘッドフル・アプリケーションをサポートするために事前インストールされるパッケージの一部が付属していません。UCMには、UIサポートにJAVA AWTを使用するこのような多くのネイティブ・バイナリが用意されています。現在のOracle WebCenter Contentコンテナ・イメージでは、ネイティブ・アプリケーションの実行に失敗するため、UIを起動できません。

次の各項では、一連の手順を提供して、ユーザーがUIを備えたUCMネイティブ・アプリケーションを実行できるようにする解決策について説明します。

これらの手順は2つの部分に分かれています - 1.既存のコンテナ・イメージを更新するステップ 1.VNCセッションを使用してネイティブ・アプリケーションを起動するステップ

WebLogic Image Toolを使用して初期設定のOracle WebCenter Contentコンテナ・イメージを更新するステップ

この項では、WebLogic Image Toolを使用してOSパッケージでイメージを更新する方法について説明します。WebLogic Image Toolの設定については、ここを参照してください。#### 追加のビルド・コマンド

必要なOSパッケージをイメージにインストールするには、WebLogic Image Toolで使用可能な追加のビルド・コマンド・オプションでyumコマンドを使用します。次に示すサンプルのadditionalBuildCmds.txtファイルを使用して、必要なLinuxパッケージ(libXext.x86_64、libXrender.x86_64およびlibXtst.x86_64)をインストールします。

[final-build-commands]

USER root

RUN yum -y --downloaddir=/tmp/imagetool install libXext libXrender libXtst \

&& yum -y --downloaddir=/tmp/imagetool clean all \

&& rm -rf /var/cache/yum/* \

&& rm -rf /tmp/imagetool

USER oracle

ノート: ユーザーを

oracleに変更することが重要です。そうしないと、コンテナ実行中のユーザーはrootになります。#### ビルド引数

イメージの更新に必要な引数は、ファイルとしてWebLogic Image Toolに渡すことができます。

'update' is the sub command to Image Tool for updating an existing docker image.

'--fromImage' option provides the existing docker image that has to be updated.

'--tag' option should be provided with the new tag for the updated image.

'--additionalBuildCommands' option should be provided with the above created additional build commands file.

'--chown oracle:root' option should be provided to update file permissions.次に、イメージの更新に使用するサンプルのビルド引数(buildArgs)ファイルを示します。

update

--fromImage <existing_WCContent_image_without_dependent_packages>

--tag <name_of_updated_WCContent_image_to_be_built>

--additionalBuildCommands ./additionalBuildCmds.txt

--chown oracle:root Oracle WebCenter Contentコンテナ・イメージの更新

ここで、前述のビルド引数ファイルを使用して、WebLogic Image Toolを実行し、初期設定のイメージを更新します -

$ imagetool @buildArgsWebLogic Image Toolには、イメージを更新するための複数のオプションが用意されています。更新オプションの詳細は、このドキュメントを参照してください。

イメージを更新しても、追加のビルド・コマンドで変更されないかぎり、ソース・イメージの'CMD'は変更されません。

$ docker inspect -f '{{.Config.Cmd}}' <name_of_updated_Wccontent_image>

[/u01/oracle/container-scripts/createDomainandStartAdmin.sh]VNCセッションを使用してOracle WebCenter Contentネイティブ・アプリケーションを起動するステップ。

更新されたイメージが正常にビルドされ、必要なすべてのノードで使用可能になったら、次を実行します: a.更新されたイメージ名でdomain.yamlファイルを更新し、domain.yamlファイルを適用します。

$ kubectl apply -f domain.yaml- 変更されたdomain.yamlを適用すると、ポッドが再起動され、必要なパッケージで更新されたイメージで実行が開始されます。

$ kubectl get pods -n <namespace_being_used_for_wccontent_domain>マスター・ノードでVNCセッションを作成し、ネイティブ・アプリケーションを起動します。これらのステップにはVNCセッションを使用して従う必要があります。

各VNCセッションで次のコマンドを実行します:

$ xhost + <HOST-IP or HOST-NAME of the node, on which POD is deployed> ノート: 前述のコマンドは、マルチノード・クラスタ(マスター・ノードとワーカー・ノードが異なるホストにデプロイされ、ポッドがワーカー・ノード間で分散されて異なるホストで実行されているクラスタ)に対して動作します。単一ノード・クラスタ(マスター・ノードのみが存在し、ワーカー・ノードがなく、マスター・ノードが実行されているホストにすべてのポッドがデプロイされている場合)では、マスター・ノード自体のHOST-IPではなく、コンテナ/ポッドのIPを使用する必要があります。

コンテナIPを取得するには、ステップgに記載されているコマンドをそのコンテナのシェル内から実行します。

$ xhost + <IP of the container, from which binaries are to be run > - ポッド(

wccinfra-ucm-server1など)のシェルを実行します:

$ kubectl exec -n wccns -it wccinfra-ucm-server1 -- /bin/bash - バイナリの場所に移動します:

$ cd /u01/oracle/user_projects/domains/wccinfra/ucm/cs/bin - コンテナIPを取得します:

$ hostname -i - コンテナ内でDISPLAY変数を設定します:

$ export DISPLAY=<HOST-IP/HOST-NAME of the master node, where VNC session was

created>:vnc-session display-id - 次のように、コンテナ内から任意のネイティブUCMアプリケーションを起動します:

$ ./SystemPropertiesアプリケーションにUIがある場合は、すぐに起動されます。

管理ガイド

Oracle WebCenter Contentドメインを管理するための一般的なユーティリティ・ツールおよび構成のいくつかを使用する方法を説明します。

ロード・バランサの設定

Oracle WebLogic Server Kubernetes Operatorは、TraefikやNGINX (kubernetes/ingress-nginx)などのイングレスベースのロード・バランサをサポートしています。また、Apache Web層ロード・バランサもサポートしています。

Traefik

この項では、Oracle WebCenter Contentドメイン・クラスタをロード・バランシングするように、イングレス・ベースのTraefikロード・バランサ(本番デプロイメントではバージョン2.6.0以降)をインストールおよび構成する方法について説明します。アプリケーションURLの非SSL、SSL終端およびエンドツーエンドSSLアクセス用にTraefikを構成できます。

次のステップに従って、TraefikをKubernetesクラスタ内のOracle WebCenter Contentドメインのロード・バランサとして設定します:

非SSLおよびSSL終端

Traefik (イングレスベース)ロード・バランサのインストール

Helmを使用して、Traefik (イングレスベース)ロード・バランサをインストールします。詳細は、ここを参照してください。サンプルでは

values.yamlファイルを使用しますが、特にkubernetes.namespacesを設定します。$ cd ${WORKDIR} $ kubectl create namespace traefik $ helm repo add traefik https://helm.traefik.io/traefik --force-updateサンプル出力:

"traefik" has been added to your repositoriesTraefikをインストールします:

$ cd ${WORKDIR} $ helm install traefik traefik/traefik \ --namespace traefik \ --values charts/traefik/values.yaml \ --set "kubernetes.namespaces={traefik}" \ --set "service.type=NodePort" --waitサンプル出力:

NAME: traefik LAST DEPLOYED: Sun Jan 17 23:30:20 2021 NAMESPACE: traefik STATUS: deployed REVISION: 1 TEST SUITE: NoneTraefik 2.6.0のデプロイメント用のサンプル

values.yaml:image: name: traefik tag: 2.6.0 pullPolicy: IfNotPresent ingressRoute: dashboard: enabled: true # Additional ingressRoute annotations (e.g. for kubernetes.io/ingress.class) annotations: {} # Additional ingressRoute labels (e.g. for filtering IngressRoute by custom labels) labels: {} providers: kubernetesCRD: enabled: true kubernetesIngress: enabled: true # IP used for Kubernetes Ingress endpoints ports: traefik: port: 9000 expose: true # The exposed port for this service exposedPort: 9000 # The port protocol (TCP/UDP) protocol: TCP web: port: 8000 # hostPort: 8000 expose: true exposedPort: 30305 nodePort: 30305 # The port protocol (TCP/UDP) protocol: TCP # Use nodeport if set. This is useful if you have configured Traefik in a # LoadBalancer # nodePort: 32080 # Port Redirections # Added in 2.2, you can make permanent redirects via entrypoints. # https://docs.traefik.io/routing/entrypoints/#redirection # redirectTo: websecure websecure: port: 8443 # # hostPort: 8443 expose: true exposedPort: 30443 # The port protocol (TCP/UDP) protocol: TCP nodePort: 30443 additionalArguments: - "--log.level=INFO"Traefikステータスを確認し、SSLおよび非SSLサービスのポート番号を見つけます:

$ kubectl get all -n traefik

サンプル出力:

NAME READY STATUS RESTARTS AGE

pod/traefik-f9cf58697-p57nt 1/1 Running 0 22d

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/traefik NodePort 10.96.95.253 <none> 9000:32306/TCP,30305:30305/TCP,30443:30443/TCP 22d

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/traefik 1/1 1 1 22d

NAME DESIRED CURRENT READY AGE

replicaset.apps/traefik-f9cf58697 1 1 1 22dHTTPホスト

traefik.example.comを使用してURLhttp://$(hostname -f):32306を介してTraefikダッシュボードにアクセスします:$ curl -H "host: $(hostname -f)" http://$(hostname -f):32306/dashboard/ノート:

$(hostname -f)には必ず完全修飾ノード名を指定してください

イングレスを管理するためのTraefikの構成

このネームスペースで作成されたイングレスを管理するようにTraefikを構成します。ここで、traefikはTraefikネームスペースで、wccnsはドメインのネームスペースです:

$ helm upgrade traefik traefik/traefik --namespace traefik --reuse-values \

--set "kubernetes.namespaces={traefik,wccns}"サンプル出力:

Release "traefik" has been upgraded. Happy Helming!

NAME: traefik

LAST DEPLOYED: Sun Jan 17 23:43:02 2021

NAMESPACE: traefik

STATUS: deployed

REVISION: 2

TEST SUITE: Noneドメインのイングレスの作成

サンプルのHelmチャートを使用して、ドメイン・ネームスペースにドメインのイングレスを作成します。ここでは、パスベースのルーティングがイングレスに使用されます。デフォルト構成のサンプル値は、${WORKDIR}/charts/ingress-per-domain/values.yamlファイルに示されています。デフォルトでは、typeはTRAEFIK、tlsはNon-SSLで、domainTypeはwccinfraです。これらの値をオーバーライドするには、コマンドラインを介して値を渡すか、構成のタイプ(非SSLまたはSSL)に基づいてサンプル・ファイルvalues.yamlでそれらを編集します。必要に応じて、イングレスYAMLファイルを更新して、アクセスが必要なドメイン・アプリケーションURLに基づいて(spec.rules.host.http.pathsセクションに)追加のパス・ルールを定義できます。Traefik (イングレスベース)ロード・バランサのテンプレートYAMLファイルは、${WORKDIR}/charts/ingress-per-domain/templates/traefik-ingress.yamlにあります

非SSL構成用にHelmを使用して

ingress-per-domainをインストールします:$ cd ${WORKDIR} $ helm install wcc-traefik-ingress \ charts/ingress-per-domain \ --set type=TRAEFIK \ --namespace wccns \ --values charts/ingress-per-domain/values.yaml \ --set "traefik.hostname=$(hostname -f)" \ --set tls=NONSSLサンプル出力:

NAME: wcc-traefik-ingress LAST DEPLOYED: Sun Jan 17 23:49:09 2021 NAMESPACE: wccns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter Contentアプリケーションへのセキュア・アクセス(SSL)の場合は、証明書を作成してKubernetesシークレットを生成します:

$ openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /tmp/tls1.key -out /tmp/tls1.crt \ -subj "/CN=<your_host_name>" \ -extensions san -config \ <(echo "[req]"; echo distinguished_name=req; echo "[san]"; echo subjectAltName=DNS:<your_host_name> ) $ kubectl -n wccns create secret tls domain1-tls-cert --key /tmp/tls1.key --cert /tmp/tls1.crtノート:

CNおよびsubjectAltNameの値は、このイングレスがデプロイされるホストです。Traefikミドルウェア・カスタム・リソースの作成

SSL終端の場合、Traefikはカスタム・ヘッダー

WL-Proxy-SSL:trueをWebLogic Serverエンドポイントに渡す必要があります。次のコマンドを使用して、ミドルウェアを作成します:$ cat <<EOF | kubectl apply -f - apiVersion: traefik.containo.us/v1alpha1 kind: Middleware metadata: name: wls-proxy-ssl namespace: wccns spec: headers: customRequestHeaders: WL-Proxy-SSL: "true" EOFTraefik TLSStoreカスタム・リソースを作成します。

SSL終端の場合は、ユーザー定義のSSL証明書を使用するようにTraefikを構成する必要があります。ユーザー定義のSSL証明書が構成されていない場合、TraefikはデフォルトのSSL証明書を作成します。Traefikのユーザー定義のSSL証明書を構成するには、TLSStoreカスタム・リソースを使用します。SSL証明書を使用して作成されたKubernetesシークレットは、TLSStoreオブジェクトで参照される必要があります。次のコマンドを実行して、TLSStoreを作成します:

$ cat <<EOF | kubectl apply -f - apiVersion: traefik.containo.us/v1alpha1 kind: TLSStore metadata: name: default namespace: wccns spec: defaultCertificate: secretName: domain1-tls-cert EOFSSL構成用にHelmを使用して

ingress-per-domainをインストールします。Kubernetesシークレット名は、テンプレート・ファイルで更新する必要があります。

テンプレート・ファイルには、次の注釈も含まれています:

traefik.ingress.kubernetes.io/router.entrypoints: websecure traefik.ingress.kubernetes.io/router.tls: "true" traefik.ingress.kubernetes.io/router.middlewares: wccns-wls-proxy-ssl@kubernetescrdSSLアクセスのエントリ・ポイントおよびミドルウェア名を注釈で更新する必要があります。ミドルウェア名は、

<namespace>-<middleware name>@kubernetescrdという形式にする必要があります。$ cd ${WORKDIR} $ helm install wcc-traefik-ingress \ charts/ingress-per-domain \ --set type=TRAEFIK \ --namespace wccns \ --values charts/ingress-per-domain/values.yaml \ --set "traefik.hostname=$(hostname -f)" \ --set "traefik.hostnameorip=$(hostname -f)" \ --set tls=SSLサンプル出力:

NAME: wcc-traefik-ingress LAST DEPLOYED: Mon Jul 20 11:44:13 2020 NAMESPACE: wccns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter Contentアプリケーションへの非SSLアクセスの場合は、イングレスによってサービスの詳細を取得します:

$ kubectl describe ingress wccinfra-traefik -n wccns

これらは、前述のデプロイ済イングレスでサポートされるすべてのサービスです:

Name: wccinfra-traefik

Namespace: wccns

Address:

Default backend: default-http-backend:80 (<error: endpoints "default-http-backend" not found>)

Rules:

Host Path Backends

---- ---- --------

domain1.org

/em wccinfra-adminserver:7001 (10.244.0.201:7001)

/wls-exporter wccinfra-adminserver:7001 (10.244.0.201:7001)

/cs wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/adfAuthentication wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/_ocsh wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/_dav wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/idcws wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/idcnativews wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/wsm-pm wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/ibr wccinfra-cluster-ibr-cluster:16250 (10.244.0.203:16250)

/ibr/adfAuthentication wccinfra-cluster-ibr-cluster:16250 (10.244.0.203:16250)

/weblogic/ready wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/imaging wccinfra-cluster-ipm-cluster:16000 (10.244.0.206:16000,10.244.0.209:16000,10.244.0.213:16000)

/dc-console wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/dc-client wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/wcc wccinfra-cluster-wccadf-cluster:16225 (10.244.0.205:16225,10.244.0.210:16225,10.244.0.214:16225)

Annotations: kubernetes.io/ingress.class: traefik

meta.helm.sh/release-name: wcc-traefik-ingress

meta.helm.sh/release-namespace: wccns

Events: <none>Oracle WebCenter ContentアプリケーションへのSSLアクセスの場合は、前述のデプロイ済イングレスによってサービスの詳細を取得します:

$ kubectl describe ingress wccinfra-traefik -n wccns

前述のデプロイ済イングレスでサポートされるすべてのサービス:

Name: wccinfra-traefik

Namespace: wccns

Address:

Default backend: default-http-backend:80 (<error: endpoints "default-http-backend" not found>)

Rules:

Host Path Backends

---- ---- --------

domain1.org

/em wccinfra-adminserver:7001 (10.244.0.201:7001)

/wls-exporter wccinfra-adminserver:7001 (10.244.0.201:7001)

/cs wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/adfAuthentication wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/_ocsh wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/_dav wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/idcws wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/idcnativews wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/wsm-pm wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/ibr wccinfra-cluster-ibr-cluster:16250 (10.244.0.203:16250)

/ibr/adfAuthentication wccinfra-cluster-ibr-cluster:16250 (10.244.0.203:16250)

/weblogic/ready wccinfra-cluster-ucm-cluster:16200 (10.244.0.202:16200,10.244.0.207:16200,10.244.0.211:16200)

/imaging wccinfra-cluster-ipm-cluster:16000 (10.244.0.206:16000,10.244.0.209:16000,10.244.0.213:16000)

/dc-console wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/dc-client wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/wcc wccinfra-cluster-wccadf-cluster:16225 (10.244.0.205:16225,10.244.0.210:16225,10.244.0.214:16225)

Annotations: kubernetes.io/ingress.class: traefik

meta.helm.sh/release-name: wcc-traefik-ingress

meta.helm.sh/release-namespace: wccns

Events: <none>ロード・バランサが新しいイングレスを認識し、ドメイン・サーバー・ポッドへのルーティングに成功したことを確認するには、次のようにHTTP 200ステータス・コードを返すWebLogic ReadyAppフレームワークのURLにリクエストを送信します:

$ curl -v http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_PORT}/weblogic/ready * About to connect() to abc.com port 30305 (#0) * Trying 100.111.156.246... * Connected to abc.com (100.111.156.246) port 30305 (#0) > GET /weblogic/ready HTTP/1.1 > User-Agent: curl/7.29.0 > Host: domain1.org:30305 > Accept: */* > < HTTP/1.1 200 OK < Content-Length: 0 < Date: Thu, 03 Dec 2020 13:16:19 GMT < Vary: Accept-Encoding < * Connection #0 to host abc.com left intactドメイン・アプリケーションURLアクセスの検証

非SSL構成の場合

Traefik (イングレスベース)ロード・バランサを設定した後、HTTPアクセス用の非SSLロード・バランサ・ポート30305を介してドメイン・アプリケーションURLにアクセスできることを検証します。wccタイプのOracle WebCenter ContentドメインのサンプルURLは、次のとおりです:

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/weblogic/ready

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/cs

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/ibr

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/em

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/imaging

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/dc-console

http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/wcc SSL構成の場合

Traefik (イングレスベース)ロード・バランサを設定した後、HTTPSアクセス用のSSLロード・バランサ・ポート30443を介してドメイン・アプリケーションにアクセスできることを検証します。Oracle WebCenter ContentドメインのサンプルURLは、次のとおりです:

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/weblogic/ready

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/cs

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/ibr

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/em

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/imaging

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/dc-console

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/wccエンドツーエンドSSL構成

エンドツーエンドSSLのTraefikロード・バランサのインストール

Helmを使用して、Traefik (イングレスベース)ロード・バランサをインストールします。詳細は、ここを参照してください。サンプルでは

values.yamlファイルを使用しますが、特にkubernetes.namespacesを設定します。$ cd ${WORKDIR} $ kubectl create namespace traefik $ helm repo add traefik https://helm.traefik.io/traefik --force-updateサンプル出力:

"traefik" has been added to your repositoriesTraefikをインストールします:

$ cd ${WORKDIR} $ helm install traefik traefik/traefik \ --namespace traefik \ --values charts/traefik/values.yaml \ --set "kubernetes.namespaces={traefik}" \ --set "service.type=NodePort" \ --waitサンプル出力:

NAME: traefik LAST DEPLOYED: Sun Jan 17 23:30:20 2021 NAMESPACE: traefik STATUS: deployed REVISION: 1 TEST SUITE: NoneTraefikオペレータ・ステータスを確認し、SSLおよび非SSLサービスのポート番号を見つけます:

$ kubectl get all -n traefik

サンプル出力:

NAME READY STATUS RESTARTS AGE

pod/traefik-operator-676fc64d9c-skppn 1/1 Running 0 78d

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/traefik-operator NodePort 10.109.223.59 <none> 443:30443/TCP,80:30305/TCP 78d

service/traefik-operator-dashboard ClusterIP 10.110.85.194 <none> 80/TCP 78d

NAME READY UP-TO-DATE AVAILABLE AGE

deployment.apps/traefik-operator 1/1 1 1 78d

NAME DESIRED CURRENT READY AGE

replicaset.apps/traefik-operator-676fc64d9c 1 1 1 78d

replicaset.apps/traefik-operator-cb78c9dc9 0 0 0 78dHTTPホスト

traefik.example.comを使用してURLhttp://$(hostname -f):32306を介してTraefikダッシュボードにアクセスします:$ curl -H "host: $(hostname -f)" http://$(hostname -f):32306/dashboard/ノート:

$(hostname -f)には必ず完全修飾ノード名を指定してください。

ドメインを管理するためのTraefikの構成

このネームスペースで作成されたドメイン・アプリケーション・サービスを管理するようにTraefikを構成します。ここで、traefikはTraefikネームスペースで、wccnsはドメインのネームスペースです:

$ helm upgrade traefik traefik/traefik --namespace traefik --reuse-values \

--set "kubernetes.namespaces={traefik,wccns}"サンプル出力:

Release "traefik" has been upgraded. Happy Helming!

NAME: traefik

LAST DEPLOYED: Sun Jan 17 23:43:02 2021

NAMESPACE: traefik

STATUS: deployed

REVISION: 2

TEST SUITE: NoneIngressRouteTCPの作成

TraefikでSSLパススルーを有効にするには、TCPルーターを構成します。

IngressRouteTCPのサンプルYAMLは、${WORKDIR}/charts/ingress-per-domain/tls/traefik-tls.yamlにあります。ノート: エンドツーエンドSSL構成のロード・バランサには、制限があります。複数のタイプのサーバー(異なる管理対象サーバーや管理サーバー)に同時にアクセスすることは、現在サポートされていません。一度に1つの管理対象サーバーにのみアクセスできます。

traefik-tls.yamlで次を更新する必要があります:- サービス名とSSLポートは、Servicesで更新する必要があります。

- ロード・バランサ・ホスト名は、

HostSNIルールで更新する必要があります。

サンプル

traefik-tls.yaml:

apiVersion: traefik.containo.us/v1alpha1

kind: IngressRouteTCP

metadata:

name: wcc-ucm-routetcp

namespace: wccns

spec:

entryPoints:

- websecure

routes:

- match: HostSNI(`your_host_name`)

services:

- name: wccinfra-cluster-ucm-cluster

port: 16201

weight: 3

terminationDelay: 400

tls:

passthrough: true - IngressRouteTCPを作成します:

cd ${WORKDIR}/charts/ingress-per-domain/tls

$ kubectl apply -f traefik-tls.yamlエンドツーエンドSSLアクセスの検証

構成済のサービスを介して公開されたアプリケーションURLへのアクセスを検証します。次のOracle WebCenter ContentドメインURLにアクセスできる必要があります:

LOADBALANCER-SSLPORTは30443です

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/cs

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/ibr

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/imaging

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/dc-console

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER-SSLPORT}/wccIngressRouteTCPの削除

cd ${WORKDIR}/charts/ingress-per-domain/tls

$ kubectl delete -f traefik-tls.yamlTraefikのアンインストール

$ helm delete wcc-traefik-ingress -n wccns

$ helm delete traefik -n wccns

$ kubectl delete namespace traefikNGINX

この項では、Oracle WebCenter Contentドメイン・クラスタをロード・バランシングするように、イングレス・ベースのNGINXロード・バランサをインストールおよび構成する方法について説明します。アプリケーションURLの非SSL、SSL終端およびエンドツーエンドSSLアクセス用にNGINXを構成できます。

次のステップに従って、NGINXをKubernetesクラスタ内のOracle WebCenter Contentドメインのロード・バランサとして設定します:

前提条件は、公式のインストール・ドキュメントを参照してください。

リポジトリ情報を取得するには、次のHelmコマンドを入力します:

$ helm repo add ingress-nginx https://kubernetes.github.io/ingress-nginx

$ helm repo update非SSLおよびSSL終端

NGINXロード・バランサのインストール

ドメイン・ネームスペースでHelmを使用して、

ingress-nginxコントローラをデプロイします:$ helm install nginx-ingress -n wccns \ --set controller.service.type=NodePort \ --set controller.admissionWebhooks.enabled=false \ ingress-nginx/ingress-nginxサンプル出力:

NAME: nginx-ingress

LAST DEPLOYED: Fri Jul 29 00:14:19 2022

NAMESPACE: wccns

STATUS: deployed

REVISION: 1

TEST SUITE: None

NOTES:

The ingress-nginx controller has been installed.

Get the application URL by running these commands:

export HTTP_NODE_PORT=$(kubectl --namespace wccns get services -o jsonpath="{.spec.ports[0].nodePort}" nginx-ingress-ingress-nginx-controller)

export HTTPS_NODE_PORT=$(kubectl --namespace wccns get services -o jsonpath="{.spec.ports[1].nodePort}" nginx-ingress-ingress-nginx-controller)

export NODE_IP=$(kubectl --namespace wccns get nodes -o jsonpath="{.items[0].status.addresses[1].address}")

echo "Visit http://$NODE_IP:$HTTP_NODE_PORT to access your application via HTTP."

echo "Visit https://$NODE_IP:$HTTPS_NODE_PORT to access your application via HTTPS."

An example Ingress that makes use of the controller:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: example

namespace: foo

spec:

ingressClassName: nginx

rules:

- host: www.example.com

http:

paths:

- pathType: Prefix

backend:

service:

name: exampleService

port:

number: 80

path: /

# This section is only required if TLS is to be enabled for the Ingress

tls:

- hosts:

- www.example.com

secretName: example-tls

If TLS is enabled for the Ingress, a Secret containing the certificate and key must also be provided:

apiVersion: v1

kind: Secret

metadata:

name: example-tls

namespace: foo

data:

tls.crt: <base64 encoded cert>

tls.key: <base64 encoded key>

type: kubernetes.io/tlsデプロイされたイングレス・コントローラのステータスを確認します:

$ kubectl --namespace wccns get services | grep ingress-nginx-controllerサンプル出力:

nginx-ingress-ingress-nginx-controller NodePort 10.97.189.122 <none> 80:30993/TCP,443:30232/TCP 7d2h

イングレスを管理するためのNGINXの構成

サンプルのHelmチャートを使用して、ドメイン・ネームスペースにドメインのイングレスを作成します。ここでは、パスベースのルーティングがイングレスに使用されます。デフォルト構成のサンプル値は、

${WORKDIR}/charts/ingress-per-domain/values.yamlファイルに示されています。デフォルトでは、typeはTRAEFIK、tlsはNon-SSLで、domainTypeはwccinfraです。これらの値をオーバーライドするには、コマンドラインを介して値を渡すか、サンプル・ファイルvalues.yamlでそれらを編集します。必要に応じて、イングレスYAMLファイルを更新して、アクセスが必要なドメイン・アプリケーションURLに基づいて(spec.rules.host.http.pathsセクションに)追加のパス・ルールを定義できます。${WORKDIR}/charts/ingress-per-domain/templates/nginx-ingress.yamlにあるNGINXロード・バランサのテンプレートYAMLファイルを更新します$ cd ${WORKDIR} $ helm install wccinfra-nginx-ingress charts/ingress-per-domain \ --namespace wccns \ --values charts/ingress-per-domain/values.yaml \ --set "nginx.hostname=$(hostname -f)" \ --set type=NGINX \ --set tls=NONSSLサンプル出力:

NAME: wccinfra-nginx-ingress LAST DEPLOYED: Sun Feb 7 23:52:38 2021 NAMESPACE: wccns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter Contentアプリケーションへのセキュア・アクセス(SSL)の場合は、証明書を作成してKubernetesシークレットを生成します:

$ openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /tmp/tls1.key -out /tmp/tls1.crt \ -subj "/CN=<your_host_name>" \ -extensions san -config \ <(echo "[req]"; echo distinguished_name=req; echo "[san]"; echo subjectAltName=DNS:<your_host_name> ) $ kubectl -n wccns create secret tls domain1-tls-cert --key /tmp/tls1.key --cert /tmp/tls1.crtノート:

CNおよびsubjectAltNameの値は、このイングレスがデプロイされるホストです。SSL構成用にHelmを使用して

ingress-per-domainをインストールします:$ cd ${WORKDIR} $ helm install wccinfra-nginx-ingress charts/ingress-per-domain \ --namespace wccns \ --values charts/ingress-per-domain/values.yaml \ --set "nginx.hostname=$(hostname -f)" \ --set "nginx.hostnameorip=$(hostname -f)" \ --set type=NGINX --set tls=SSLサンプル出力:

NAME: wccinfra-nginx-ingress LAST DEPLOYED: Mon Feb 8 00:01:13 2021 NAMESPACE: wccns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter Contentアプリケーションへの非SSLアクセスまたはSSLの場合は、イングレスによってサービスの詳細を取得します:

$ kubectl describe ingress wccinfra-nginx -n wccns

前述のデプロイ済イングレスでサポートされるサービスのサンプル出力:

Name: wccinfra-nginx

Namespace: wccns

Address: 10.97.189.122

Default backend: default-http-backend:80 (<error: endpoints "default-http-backend" not found>)

TLS:

domain1-tls-cert terminates domain1.org

Rules:

Host Path Backends

---- ---- --------

domain1.org

/em wccinfra-adminserver:7001 (10.244.0.58:7001)

/servicebus wccinfra-adminserver:7001 (10.244.0.58:7001)

/cs wccinfra-cluster-ucm-cluster:16200 (10.244.0.60:16200,10.244.0.61:16200)

/adfAuthentication wccinfra-cluster-ucm-cluster:16200 (10.244.0.60:16200,10.244.0.61:16200)

/ibr wccinfra-cluster-ibr-cluster:16250 (10.244.0.59:16250)

/ibr/adfAuthentication wccinfra-cluster-ibr-cluster:16250 (10.244.0.59:16250)

/weblogic/ready wccinfra-cluster-ucm-cluster:16200 (10.244.0.60:16200,10.244.0.61:16200)

/imaging wccinfra-cluster-ipm-cluster:16000 (10.244.0.206:16000,10.244.0.209:16000,10.244.0.213:16000)

/dc-console wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/dc-client wccinfra-cluster-capture-cluster:16400 (10.244.0.204:16400,10.244.0.208:16400,10.244.0.212:16400)

/wcc wccinfra-cluster-wccadf-cluster:16225 (10.244.0.205:16225,10.244.0.210:16225,10.244.0.214:16225)

Annotations: kubernetes.io/ingress.class: nginx

meta.helm.sh/release-name: wccinfra-nginx-ingress

meta.helm.sh/release-namespace: wccns

nginx.ingress.kubernetes.io/configuration-snippet: