Kubernetes上のOracle WebCenter Sites

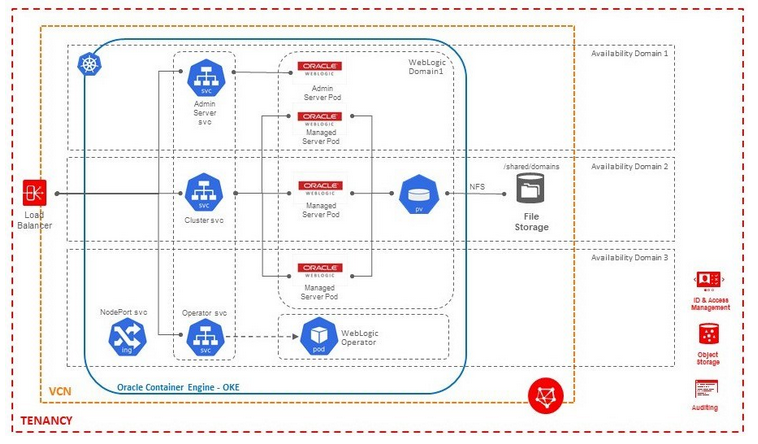

WebLogic Kubernetes Operatorは、Oracle WebCenter Sitesのデプロイメントをサポートします。このドキュメントの手順に従って、KubernetesにOracle WebCenter Sitesドメインを設定します。

このリリースでは、Oracle WebCenter Sitesドメインは、ドメイン・ホームが永続ボリューム(PV)にある永続ボリューム上のドメインのモデルのみを使用してサポートされます。

オペレータには、Kubernetes環境でのOracle WebCenter Sitesドメインのデプロイおよび管理を支援する複数の重要な機能があります。次のことができます。

- Kubernetes永続ボリューム(PV)にOracle WebCenter Sitesインスタンスを作成します。このPVは、NFSファイル・システムまたは他のKubernetesボリューム・タイプに配置できます。

- 宣言的な起動パラメータと必要な状態に基づいてサーバーを起動します。

- 外部アクセス用にOracle WebCenter Sitesのサービスおよびコンポジットを公開します。

- 管理対象サーバーをオンデマンドで起動および停止するか、REST APIと統合してWLDF、Prometheus、Grafanaまたはその他のルールに基づいてスケーリングを開始することにより、Oracle WebCenter Sitesドメインをスケーリングします。

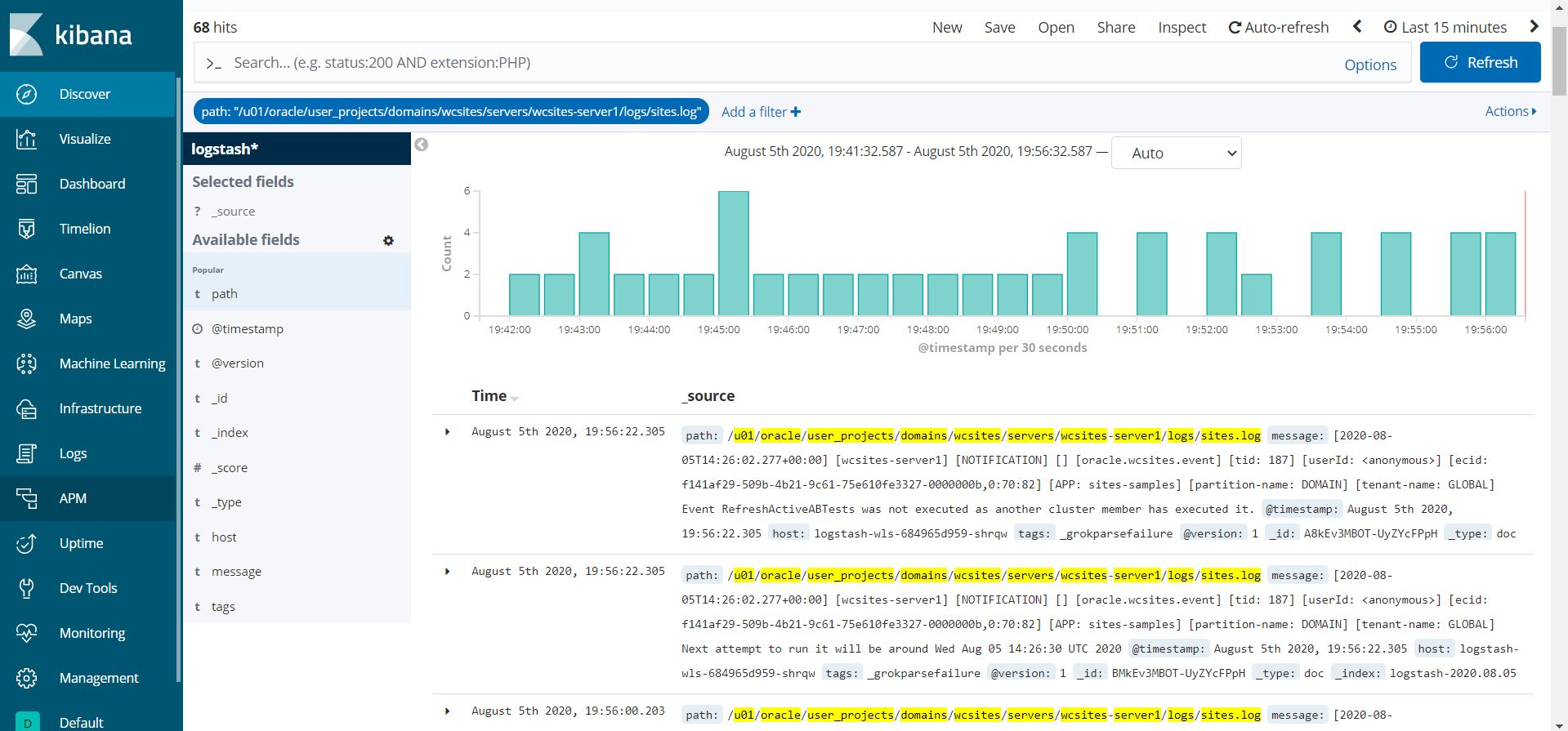

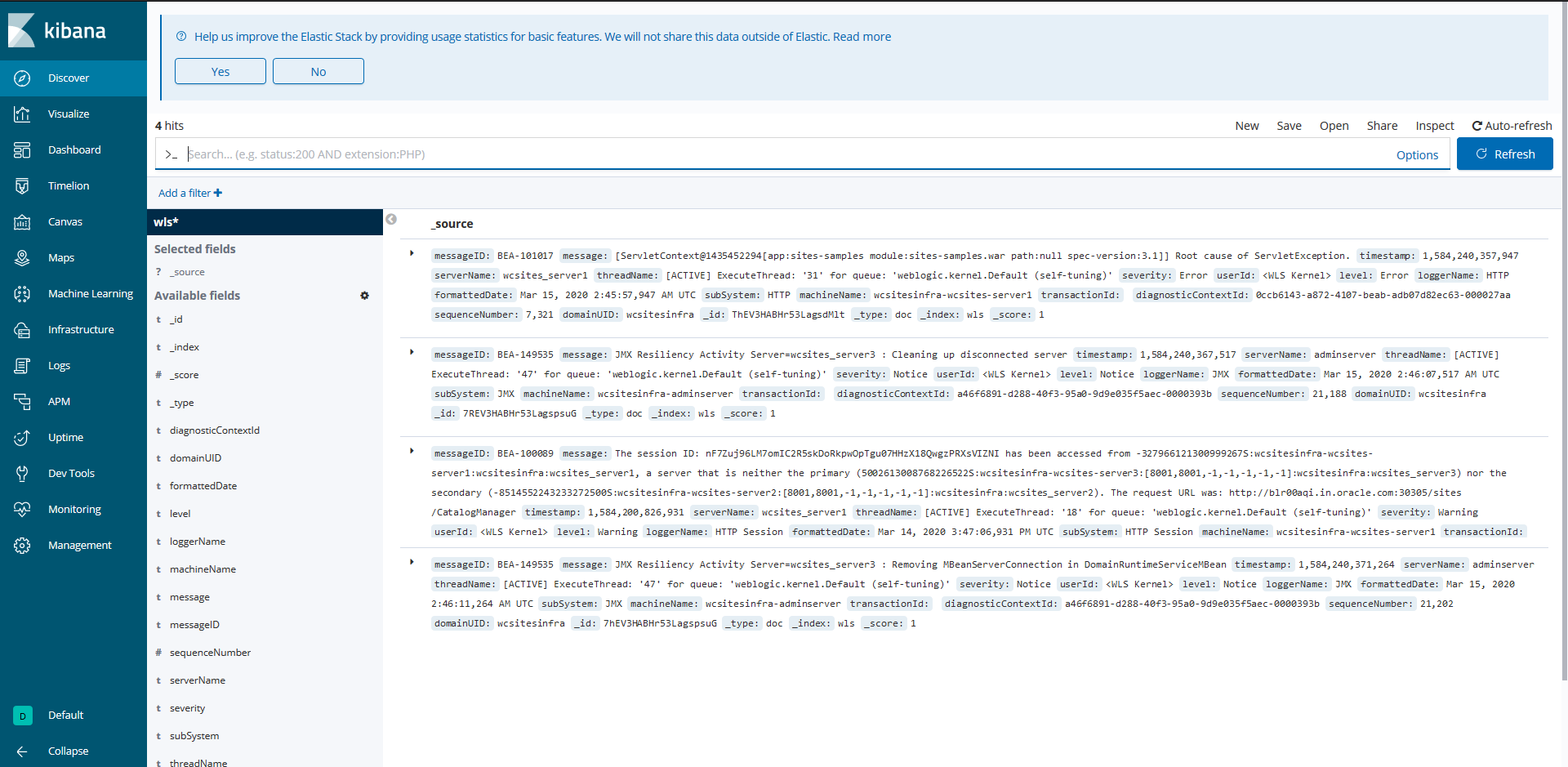

- オペレータおよびWebLogic ServerログをElasticsearchに公開し、Kibanaで操作します。

- PrometheusおよびGrafanaを使用してOracle WebCenter Sitesインスタンスをモニターします。

現在の本番リリース

Oracle WebCenter Sitesドメイン・デプロイメント用に現在サポートされているOracle WebLogic Server Kubernetes Operatorの本番リリースは、4.2.9です

最近の変更および既知の問題

KubernetesでのOracle WebCenter Sitesドメイン・デプロイメントの最近の変更および既知の問題は、リリース・ノートを参照してください。

WebCenter Sitesドメインの制限事項

このリリースでの制限は、こちらを参照してください。

このドキュメントについて

このドキュメントには、様々な読者を対象とした項目が含まれています。探しているものをより簡単に見つけるために、この目次を参照してください:

クイック・スタートでは、特別なものではなくデフォルトを使用して、Oracle WebCenter Sitesドメイン・インスタンスを迅速に実行する方法を説明しています。これは、開発およびテストのみを目的としています。

インストレーション・ガイドおよび管理ガイドでは、Kubernetesオペレータの使用のすべての側面について、次のような詳細情報を提供しています:

- オペレータのインストールおよび構成。

- オペレータを使用したOracle WebCenter Sitesドメインの作成および管理。

- Kubernetesロード・バランサの構成。

- オペレータおよびWebLogic Serverのログ・ファイルにアクセスするためのElasticsearchおよびKibanaの構成。

- Oracle WebCenter Sites Dockerイメージへのパッチ適用。

- ドメインの削除。

- その他

追加資料

KubernetesでのOracle WebCenter Sitesドメイン・デプロイメントでは、Oracle WebLogic Server Kubernetes Operatorフレームワークを利用します。

- 設計、アーキテクチャ、ドメイン・ライフサイクル管理、および構成のオーバーライドなど、オペレータの理解を深めるには、オペレータのドキュメントを参照してください。

- Oracle WebCenter Sitesのアーキテクチャおよびコンポーネントについてさらに学習するには、Oracle WebCenter Sitesの理解を参照してください。

- KubernetesでのOracle WebCenter Sitesドメイン・デプロイメントの既知の問題および一般的な質問を理解するには、よくある質問を参照してください。

リリース・ノート

Kubernetes上のOracle WebCenter Sitesの最新の変更および既知の問題を確認します。

最近の変更

| 日付 | バージョン | 後方非互換性の導入 | 変更 |

|---|---|---|---|

| 2024年12月10日 | 24.4.3 | いいえ | Oracle WebLogic Kubernetes Operatorバージョン4.2.9で認定されているOracle WebCenter Sites 14.1.2.0.0ドメイン・デプロイメントをサポートします。このリリースのOracle WebCenter Sites 14.1.2.0.0コンテナ・イメージは、container-registry.oracle.comからダウンロードできます。 |

既知の問題

| 問題 | 説明 |

|---|---|

| LoadBalancerエンドポイントによる公開 | 現在の公開は、「WebCenter Sitesでの公開設定」の項で説明されているとおり、NodePortを介してのみサポートされます。 |

インストール・ガイド

WebLogic Kubernetes Operatorをインストールし、Oracle Webcenter Sitesドメインを準備およびデプロイします。

要件および制限事項

WebCenter Sitesドメイン・クラスタのサイズ設定に関する推奨事項を含む、WebLogic Kubernetes Operatorを使用したOracle WebCenter Sitesドメインのデプロイおよび実行のためのシステム要件および制限を理解します。

内容

概要

このドキュメントでは、WebLogic Kubernetes Operatorを使用してWebCenter Sitesドメインをデプロイおよび実行するための特別な考慮事項を説明します。ここにリストされている考慮事項以外に、WebCenter Sitesドメインは、Fusion Middleware InfrastructureドメインおよびWebLogic Serverドメインと同様に機能します。

このリリースでは、WebCenter Sitesドメインは、WebCenter Sitesドメインが永続ボリューム(PV)にあるdomain on a persistent volumeモデルのみを使用してサポートされます。

システム要件

- Oracle Linux 8に基づくコンテナ・イメージがサポートされるようになりました。My Oracle SupportおよびOracle Container Registryは、両方のOracle Linux 8に基づくコンテナ・イメージをホストします。

- Kubernetes 1.25.0+、1.26.2+、1.27.2+、1.28.2+および1.29.1+ (

kubectl versionで確認)。 - サポートされているKubernetes、Docker、FannelおよびCalicoバージョンのオペレータの前提条件を確認します。

- Helm 3.10.2+ (

helm version --client --shortで確認)。 - Oracle WebLogic Kubernetes Operator 4.2.9 (オペレータ・リリース・ページを参照)。

- JDK 17とJDK 21を使用したOracle Linux 8およびOracle Linux 9に基づくコンテナ・イメージがサポートされています。

- オペレータをインストールするには、

cluster-adminロールが必要です。オペレータでは実行時にcluster-adminロールは必要ありません。 - 現在、Linux以外のコンテナでのWebCenterSitesの実行はサポートされていません。

- これらのプロキシ設定は、それぞれのリポジトリから必要なバイナリおよびソース・コードをプルするために使用されます:

- export NO_PROXY=“localhost,127.0.0.0/8,$(hostname -i),.your-company.com,/var/run/docker.sock”

- export no_proxy=“localhost,127.0.0.0/8,$(hostname -i),.your-company.com,/var/run/docker.sock”

- export http_proxy=http://www-proxy-your-company.com:80

- export https_proxy=http://www-proxy-your-company.com:80

- export HTTP_PROXY=http://www-proxy-your-company.com:80

- export HTTPS_PROXY=http://www-proxy-your-company.com:80

ノート:

hostname -iおよびnslookupIPアドレスを使用して、ホストIPを前述のno_proxy、NO_PROXYリストに追加します。

制限事項

オペレータを使用したKubernetesでのWebLogic Serverドメインの実行と比較して、WebCenter Sitesドメインには現在、次の制限があります:

Domain in imageモデルは、このバージョンのオペレータではサポートされていません。- 構成済クラスタのみがサポートされています。動的クラスタは、WebCenter Sitesドメインではサポートされていません。すべてのスケーリング機能を引き続き使用できることに注意してください。ドメイン作成時にクラスタの最大サイズを定義する必要があるだけです。

- 現在、Linux以外のコンテナでのWebCenter Sitesの実行はサポートされていません。

- WebCenter Sitesドメインのデプロイおよび実行は、オペレータ・バージョン4.2.9以降でのみサポートされています。

- WebLogic Logging Exporterは現在、WebLogic Serverログのみをサポートしています。他のログはElasticsearchに送信されません。ただし、LogstashやFluentdなどのログ処理ツールでサイドカーを使用してログを取得できることに注意してください。

- WebLogic Monitoring Exporterは現在、WebLogic MBeanツリーのみをサポートしています。JRF MBeansのサポートはまだ追加されていません。

WebCenter Sitesクラスタのサイズ設定に関する推奨事項

| WebCenter Sites | 通常の使用状況 | 中程度の使用状況 | 高い使用状況 |

|---|---|---|---|

| 管理サーバー | CPU数: 1、メモリー: 4GB | CPU数: 1、メモリー: 4GB | CPU数: 1、メモリー: 4GB |

| 管理対象サーバー | サーバー数: 2、CPU数: 2、メモリー: 16GB | サーバー数: 2、CPU数: 4、メモリー: 16GB | サーバー数: 3、CPU数: 6、メモリー: 16-32GB |

| PVストレージ | 最小250GB | 最小250GB | 最小500GB |

環境の準備

必要なシークレットの作成、永続ボリュームとボリューム・クレームの作成、データベースの作成、データベース・スキーマの作成など、Oracle WebCenter Sitesドメインの作成を準備します。

内容

このドキュメントでは、Kubernetesクラスタの設定、およびデータベースを含むWebLogicオペレータの設定を含む環境を設定するステップについて説明します。

- 概要

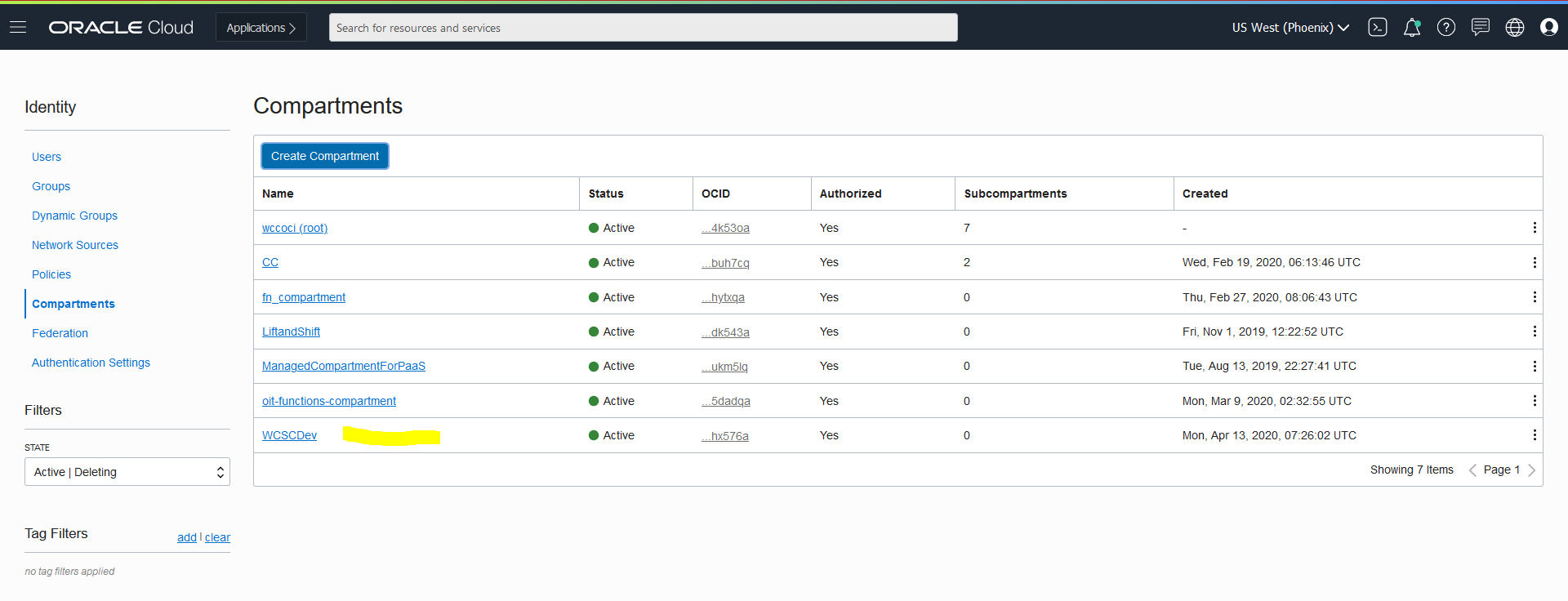

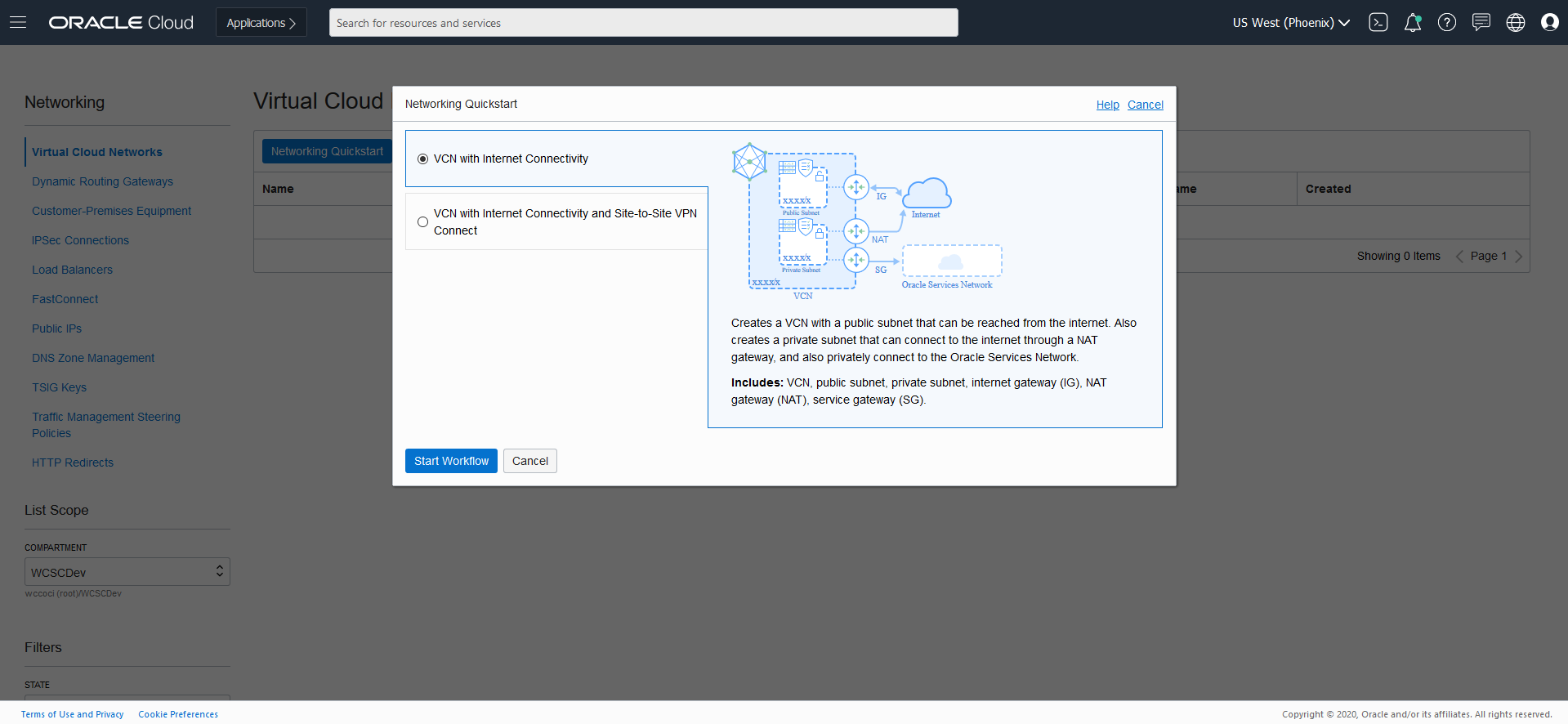

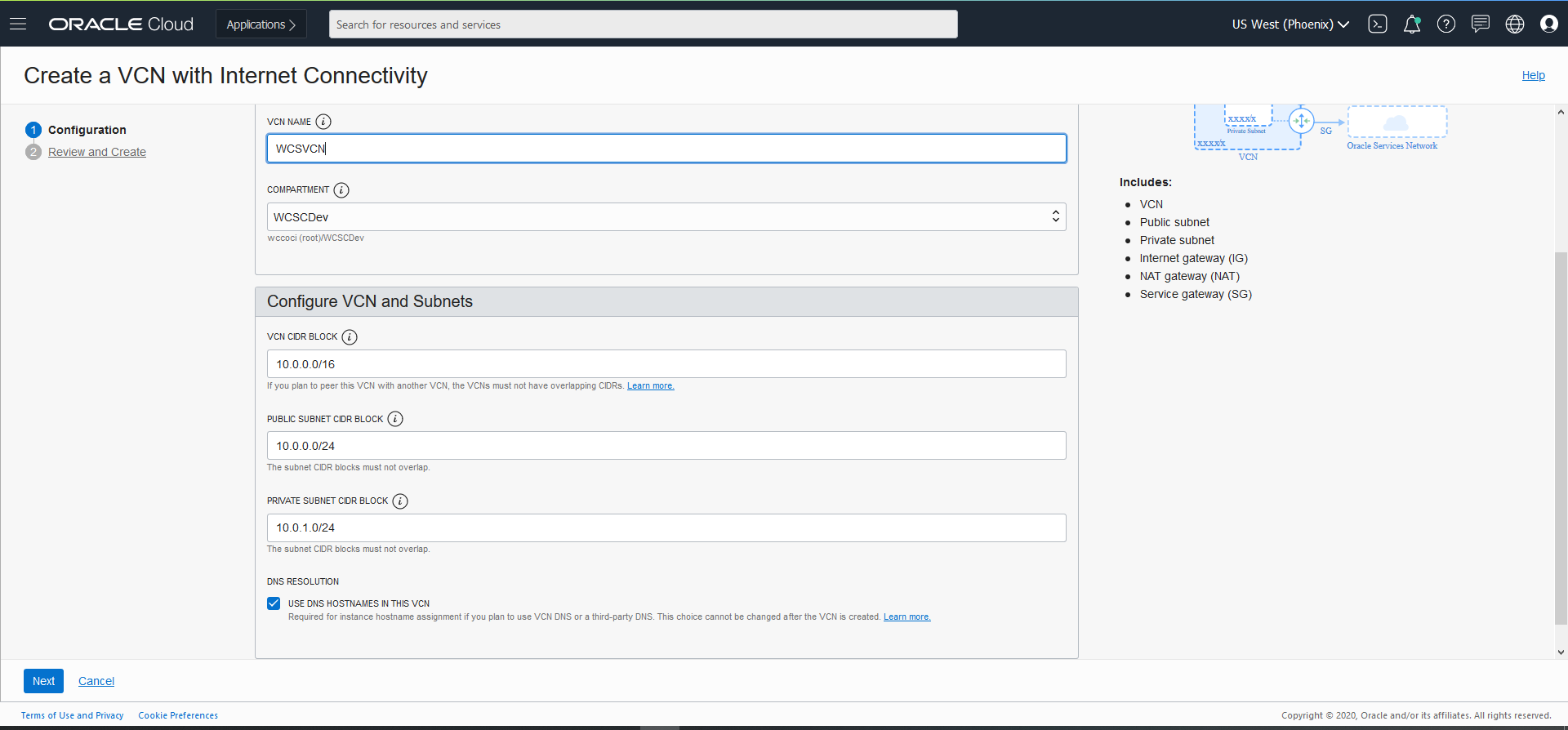

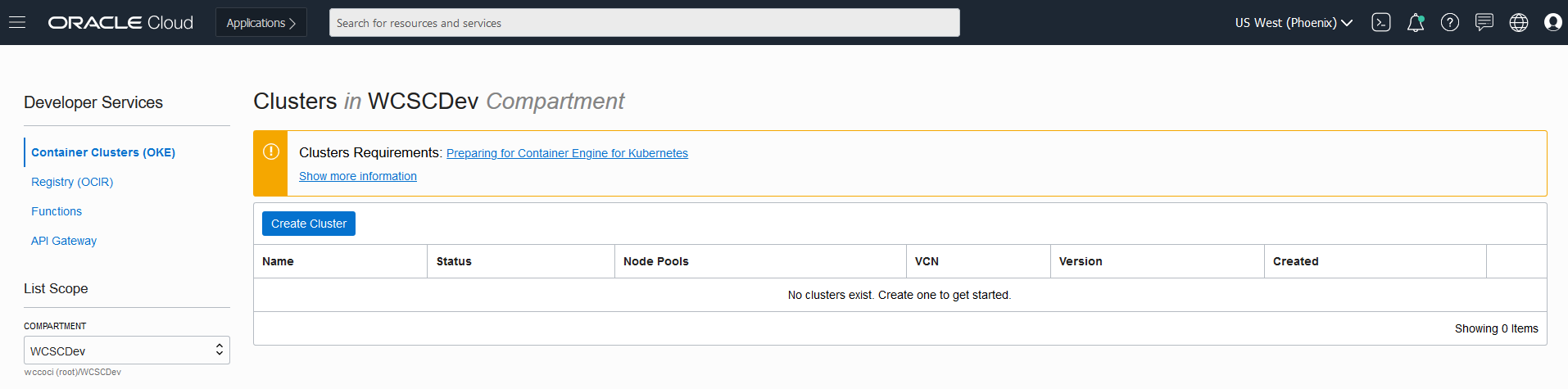

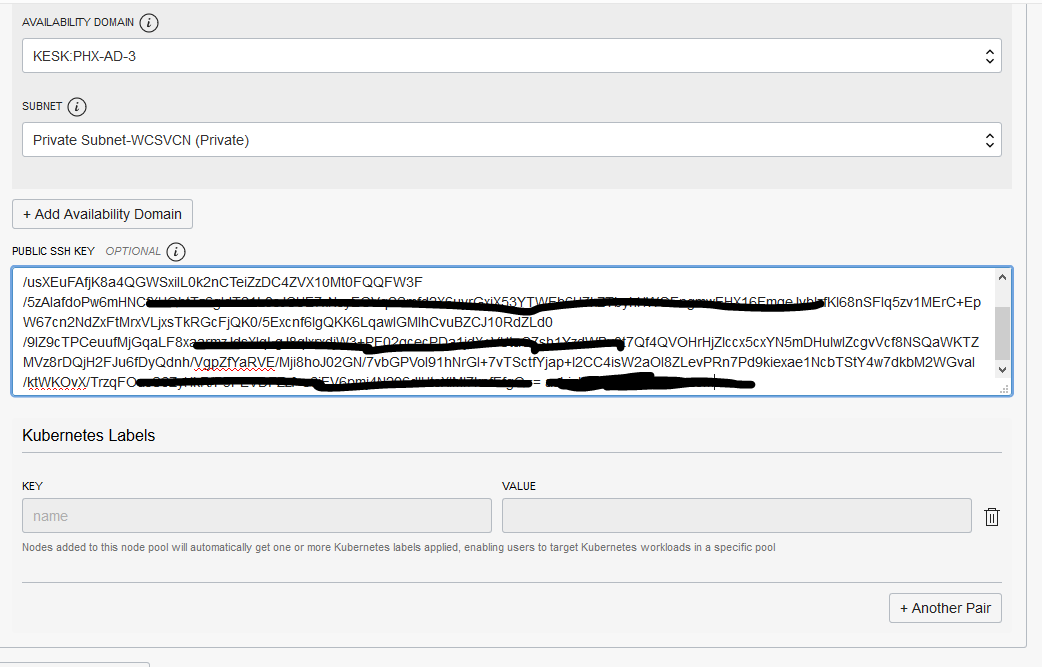

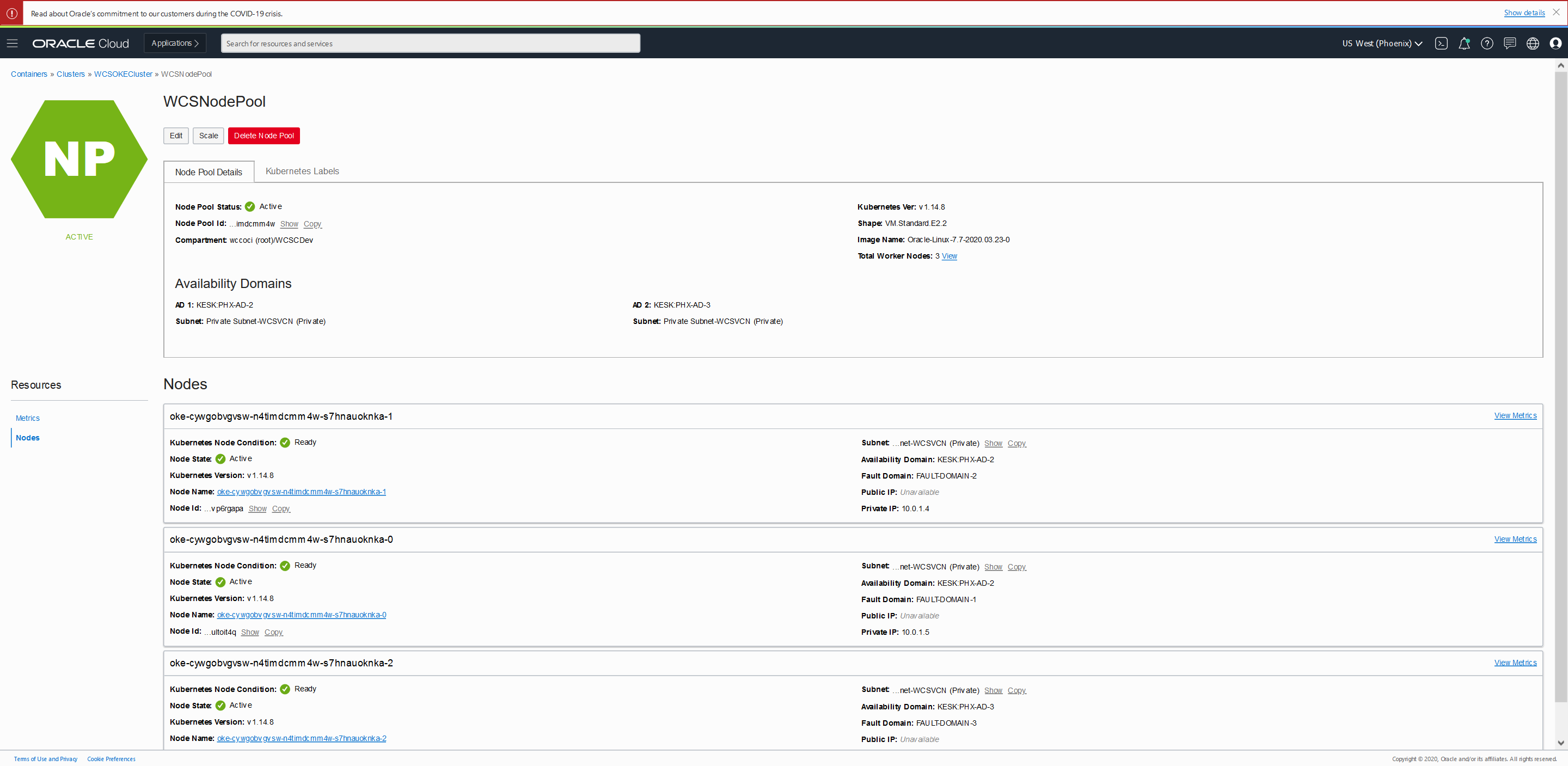

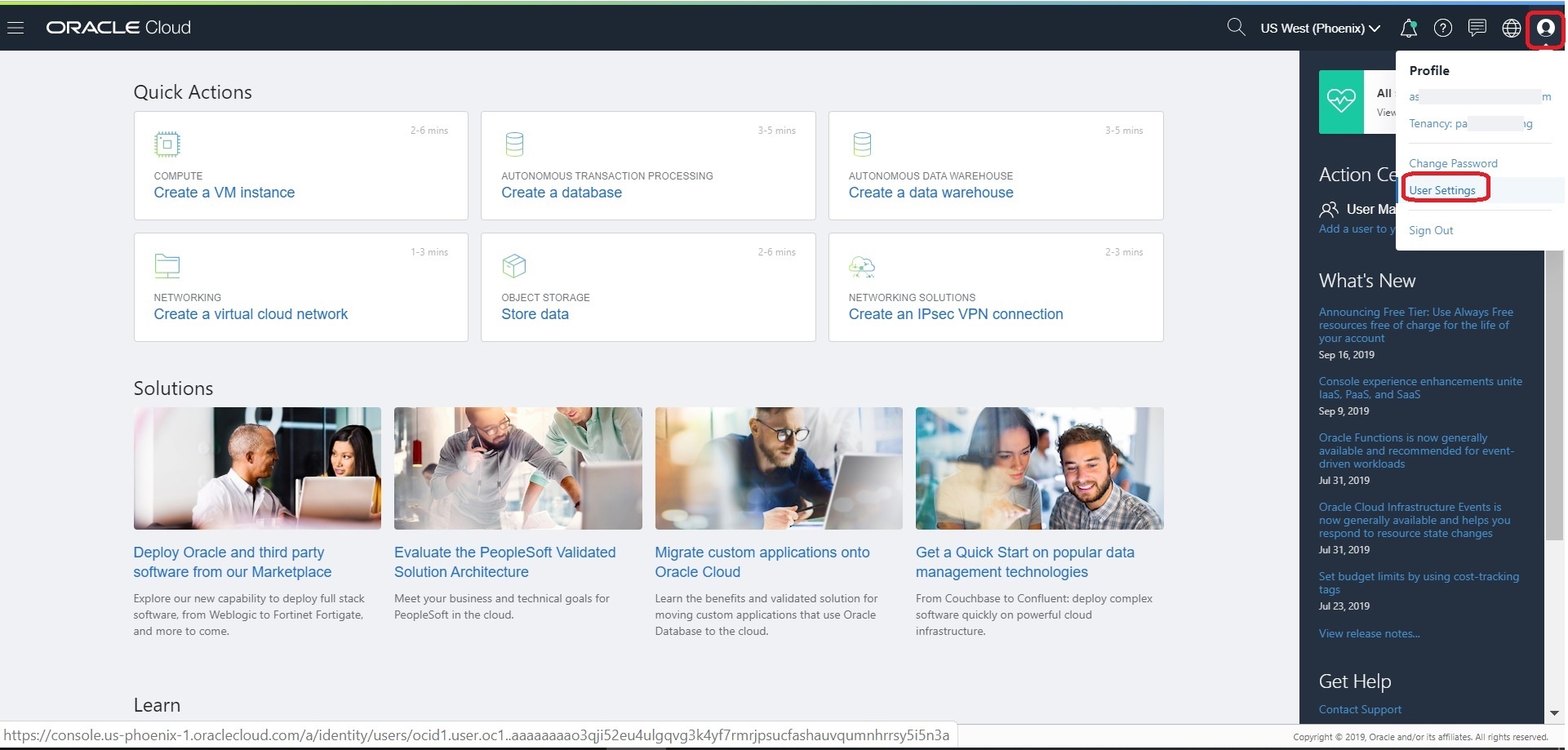

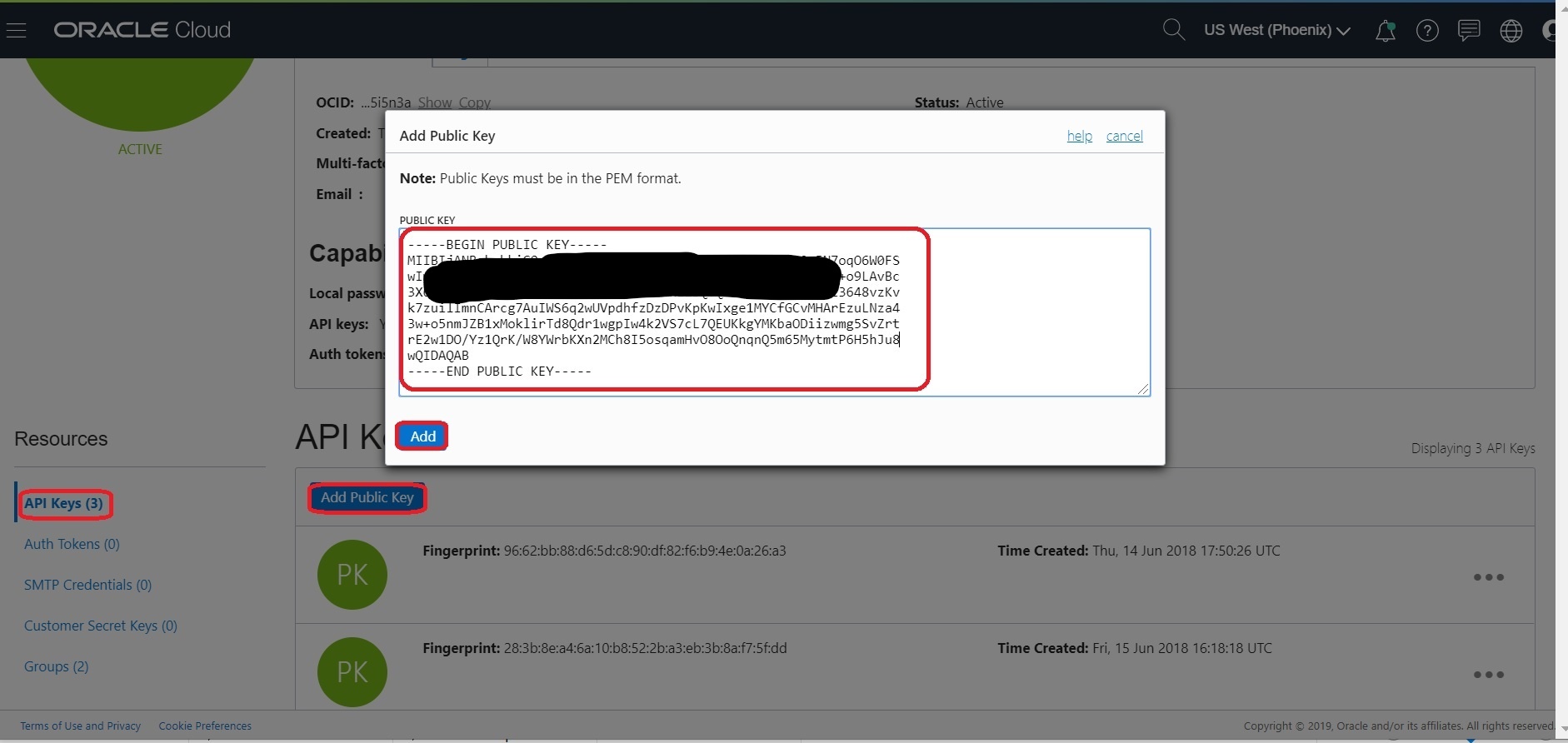

- Kubernetesクラスタの設定

- Oracle WebCenter Sitesイメージの構築

- 他の依存イメージのプル

- Oracle WebCenter Sitesドメインをデプロイするためのコード・リポジトリの設定

- ロールの付与および失効したリソースのクリア

- WebLogic Kubernetes Operatorのインストール

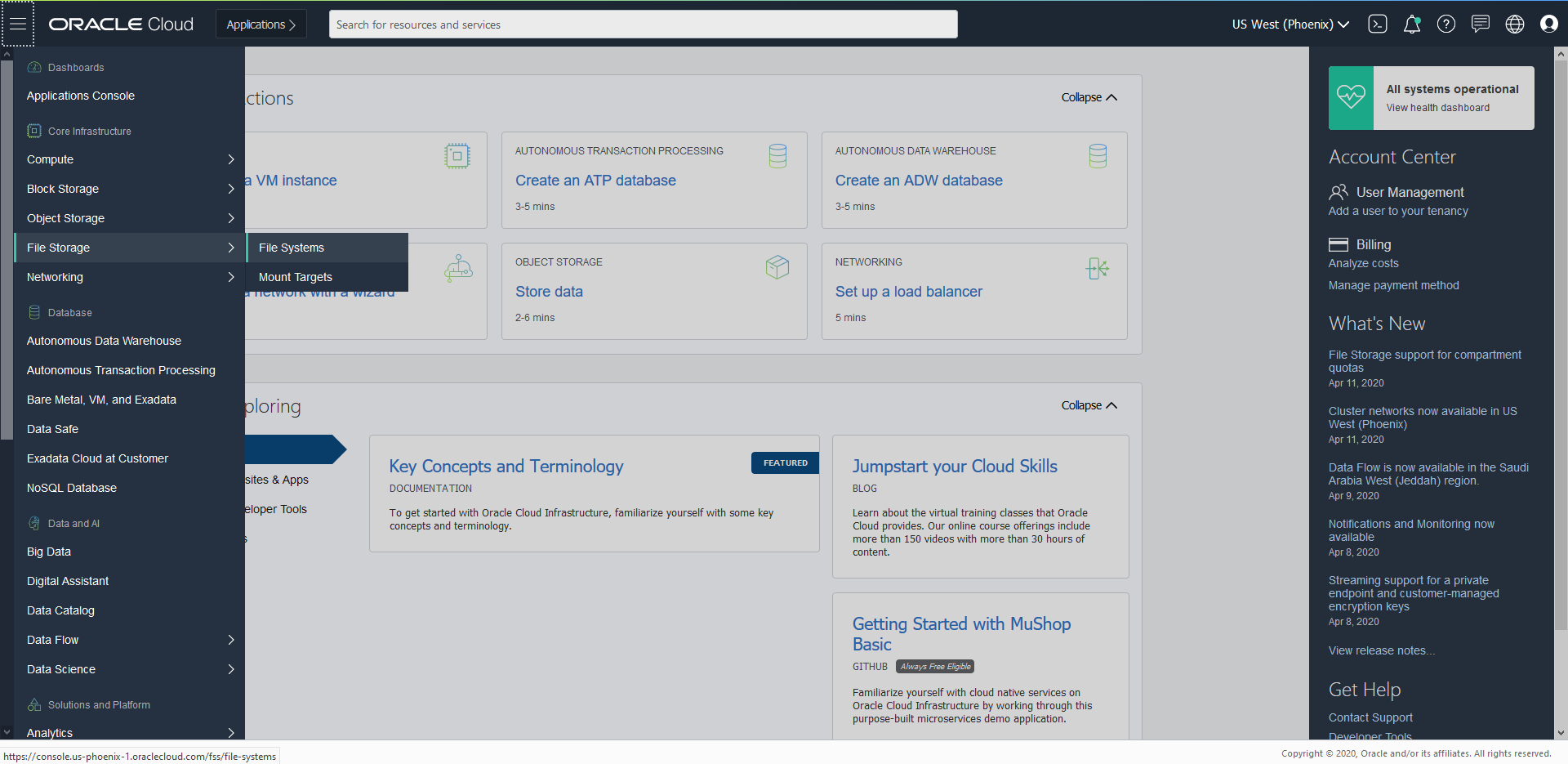

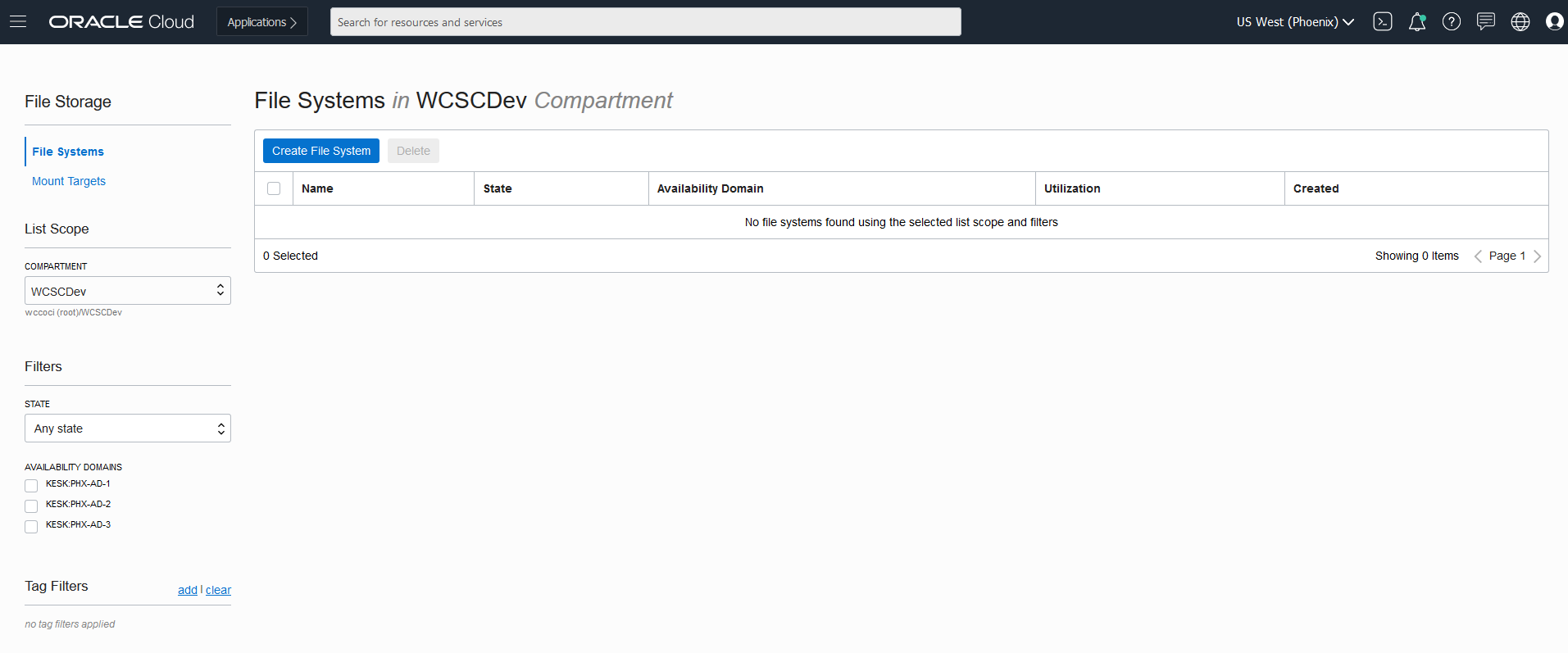

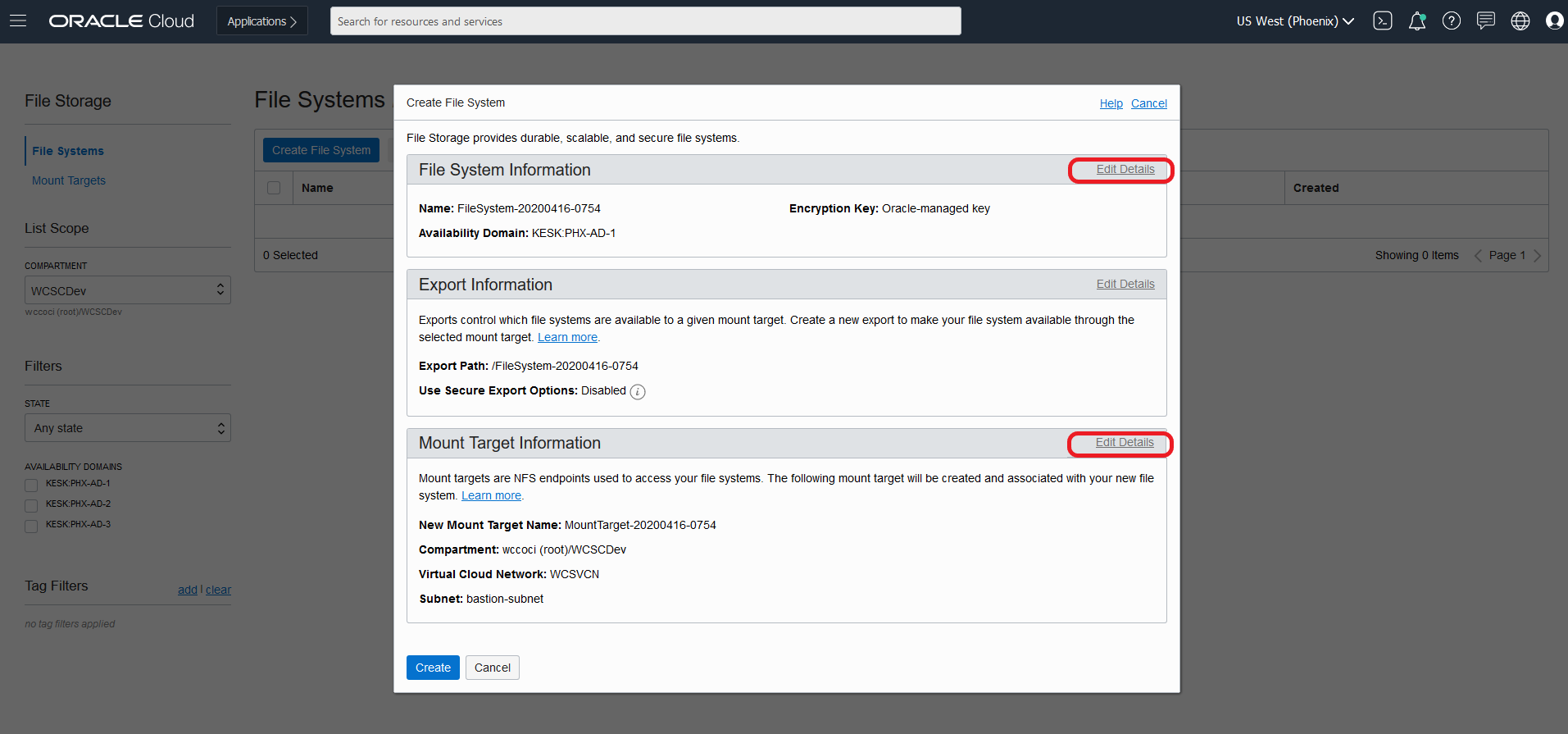

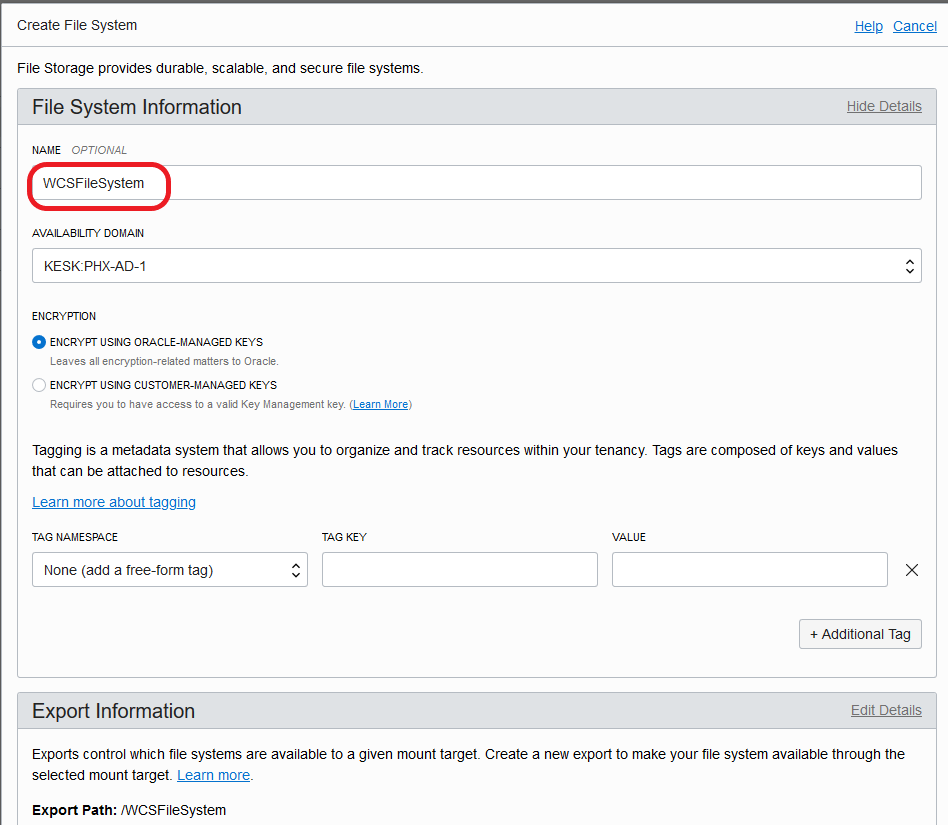

- NFSサーバーの構成

- WebCenter Sitesドメインの環境の準備

- データベースへのアクセスの構成

概要

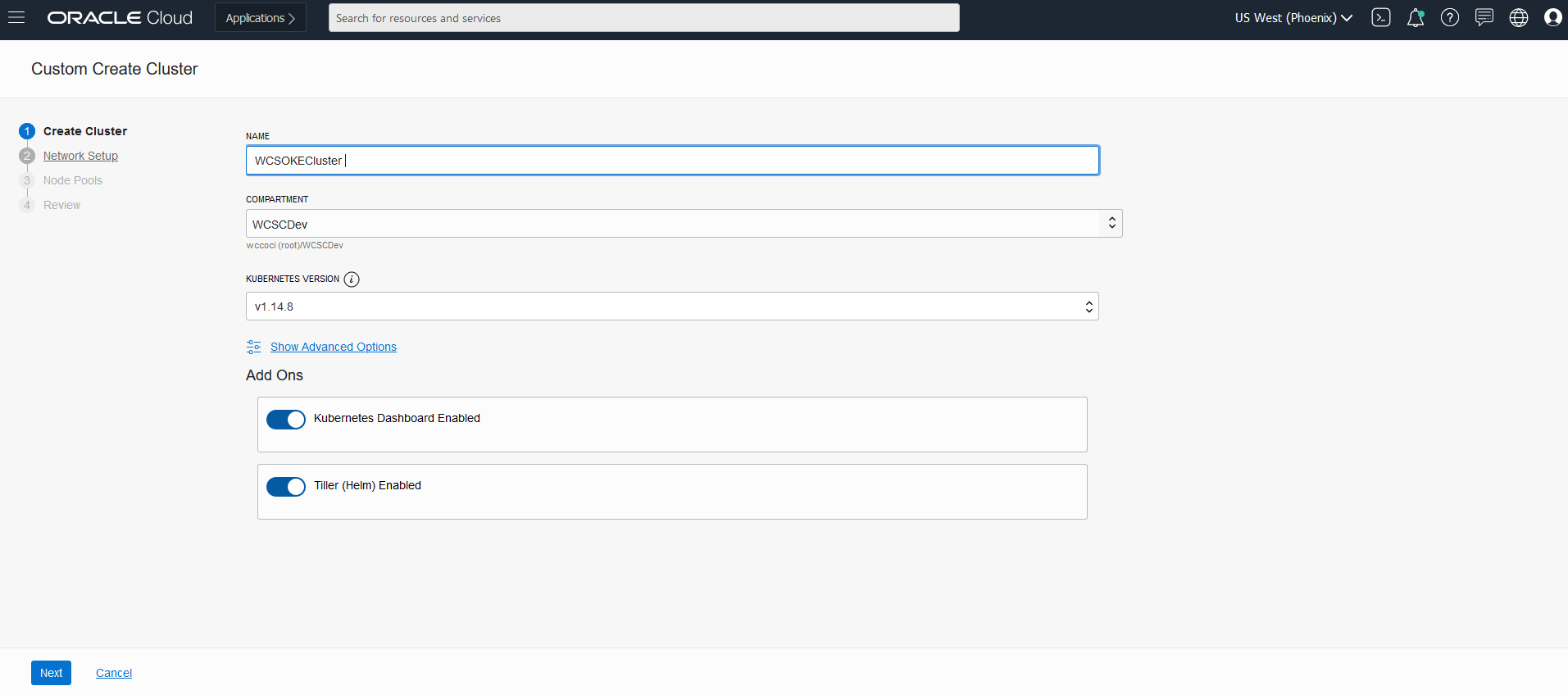

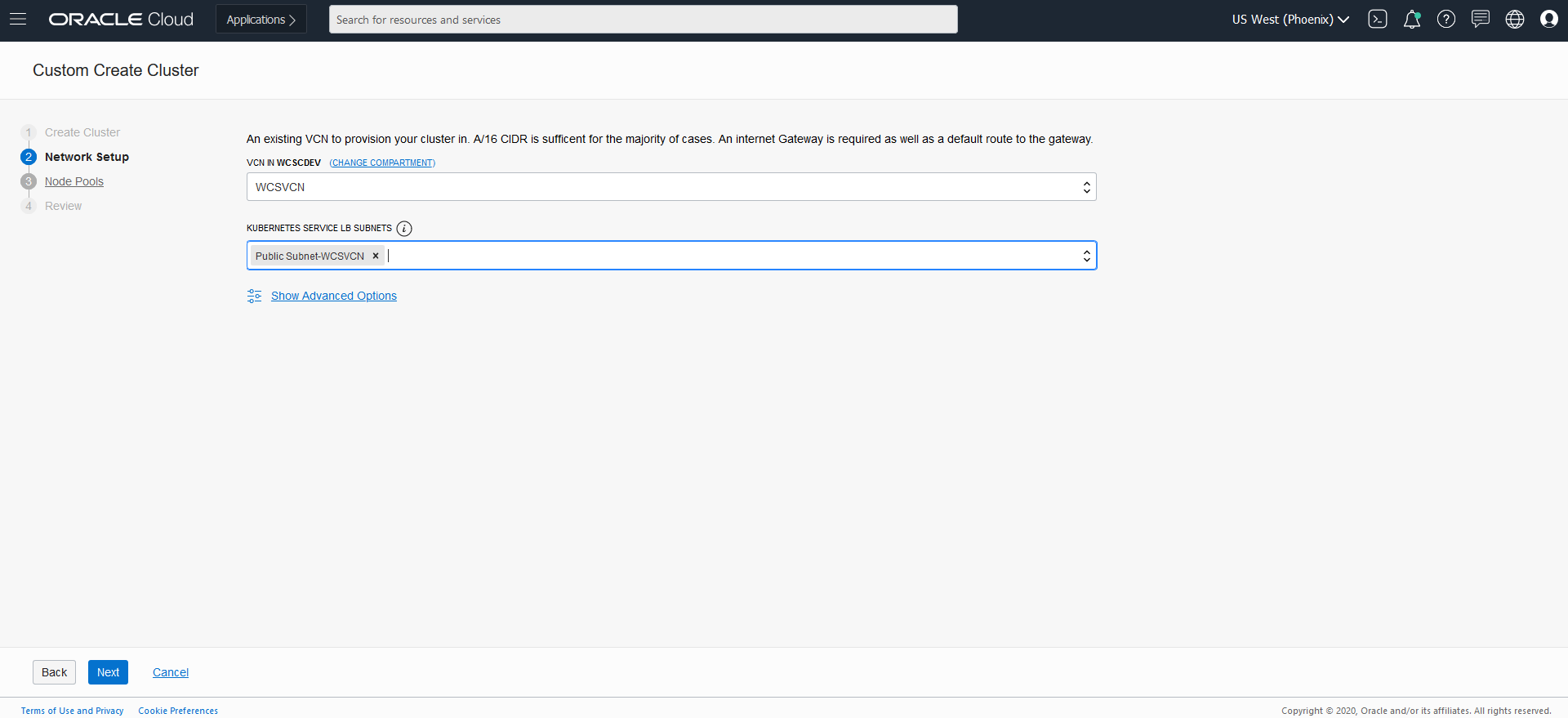

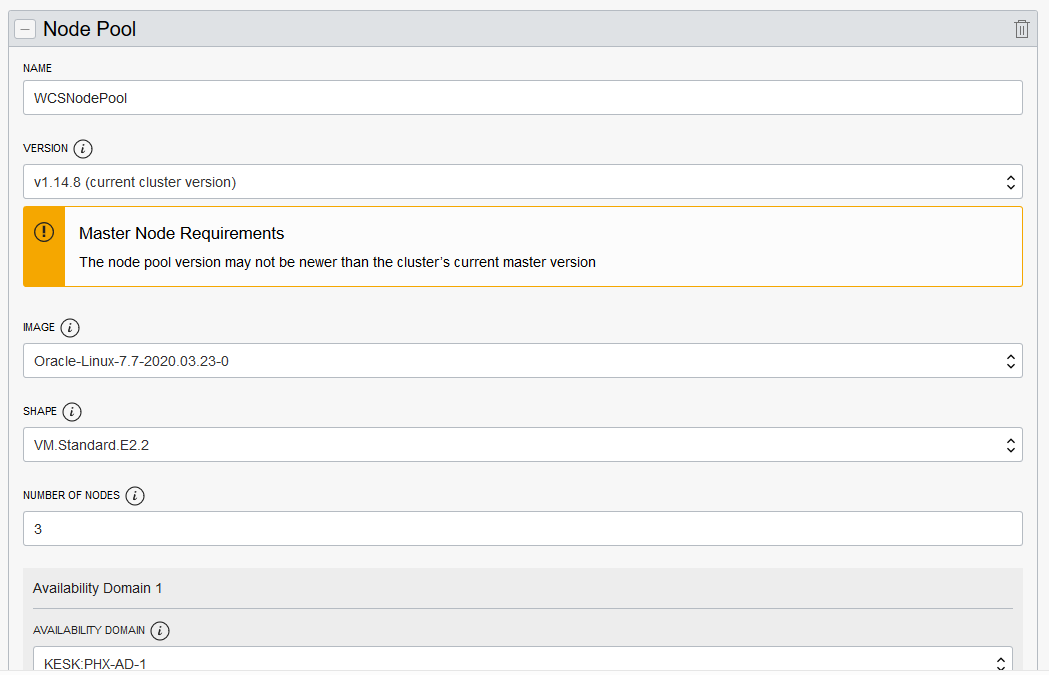

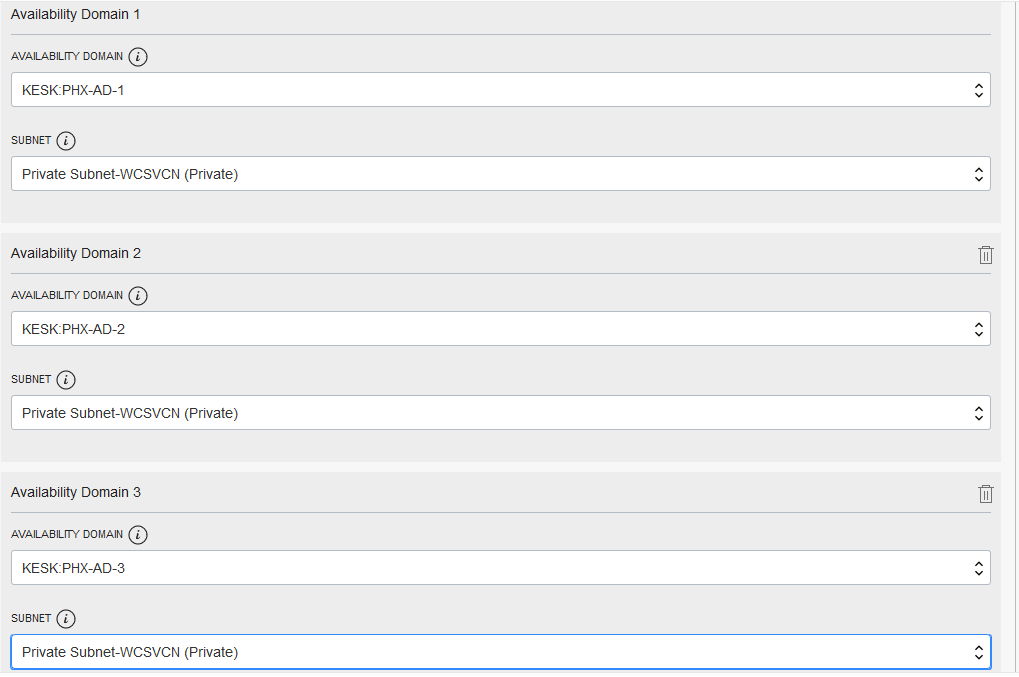

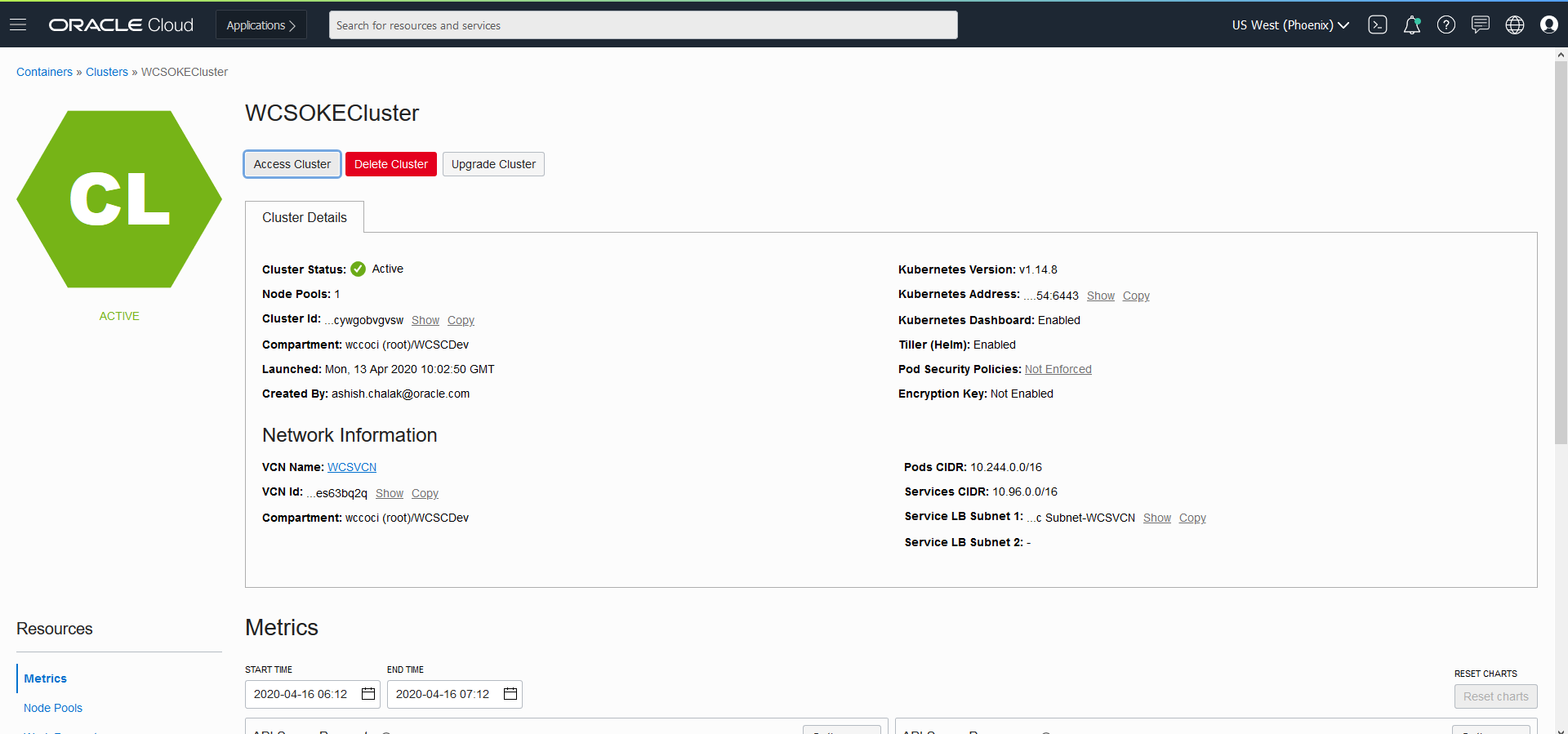

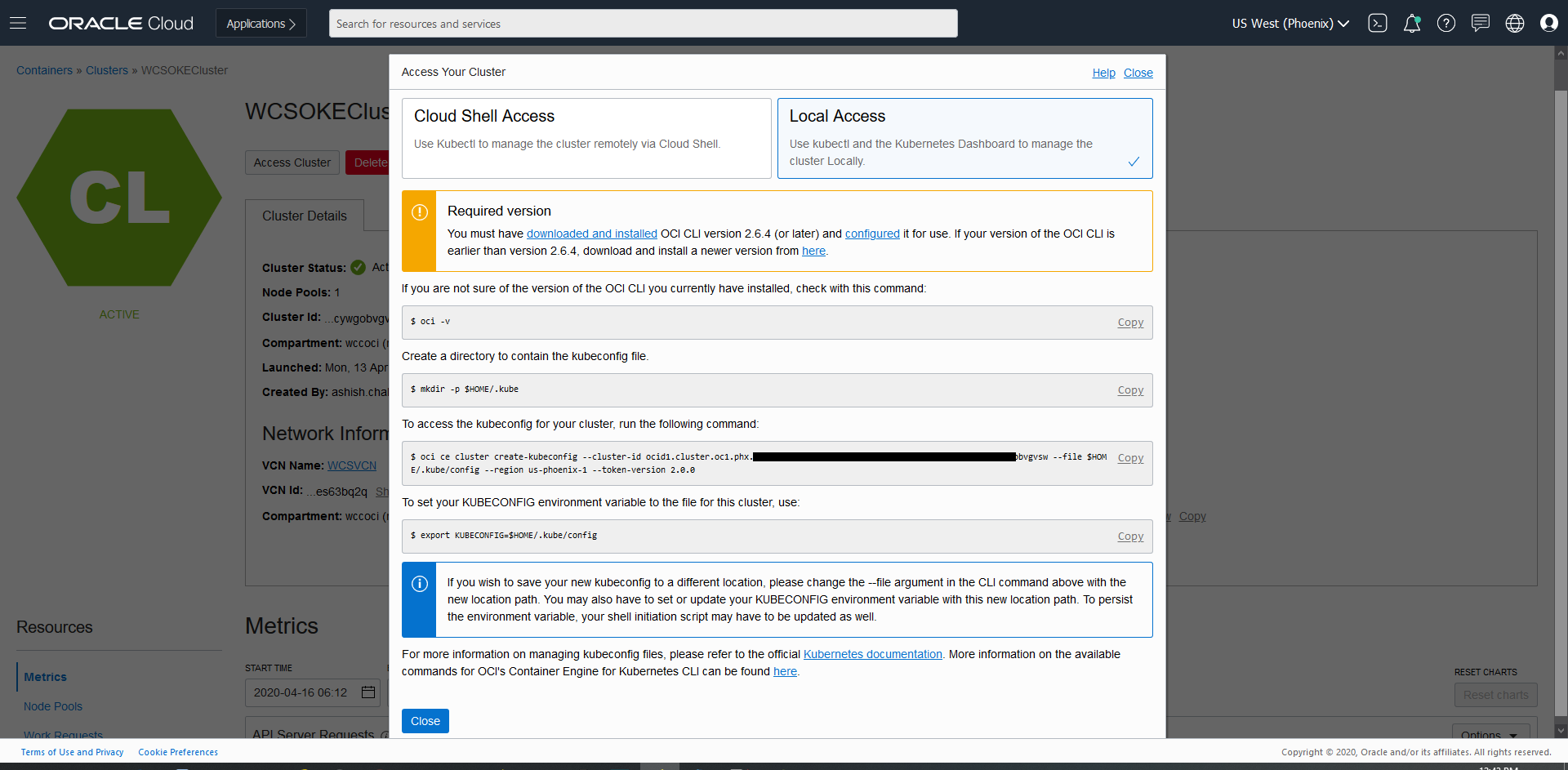

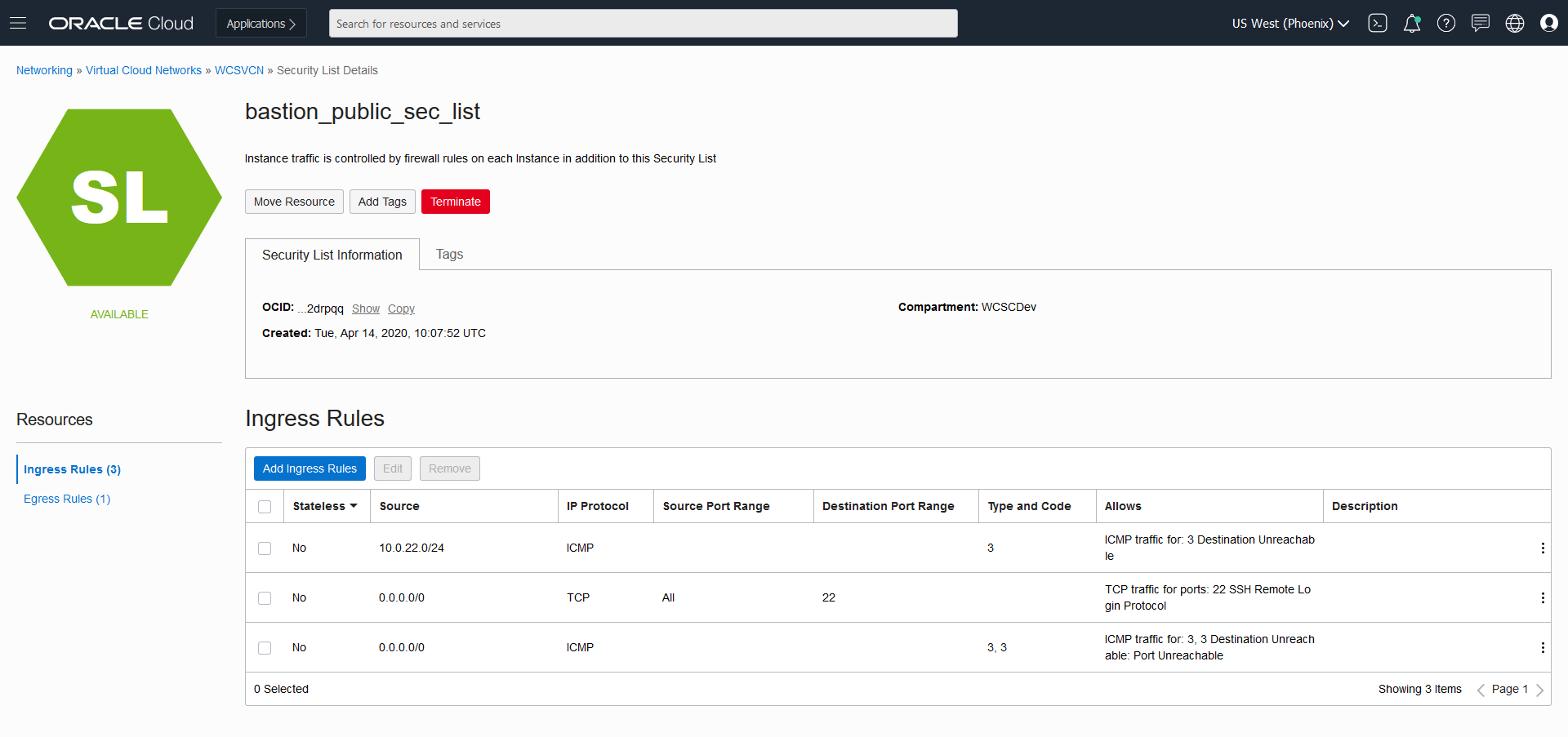

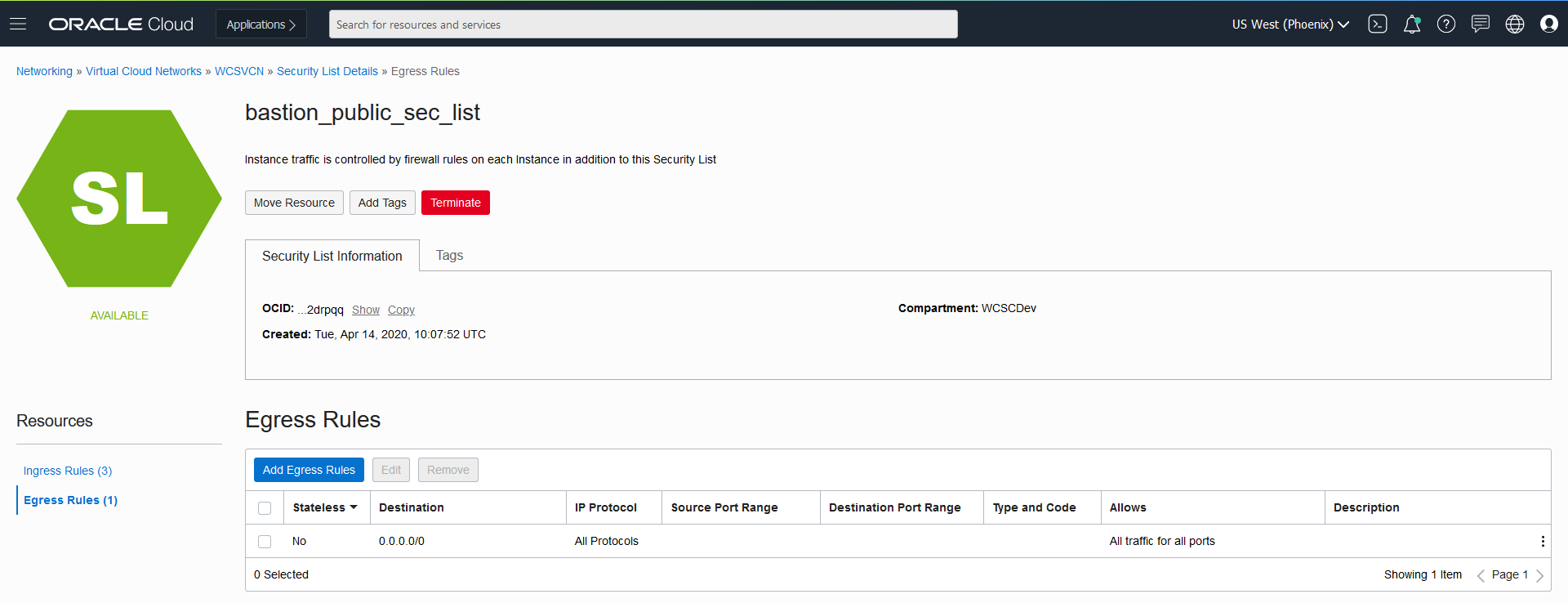

Kubernetesクラスタの設定

公式のKubernetes設定ドキュメントを参照して、本番グレードのKubernetesクラスタを設定します。

Kubernetesクラスタの作成後、オプションで次ができます:

- ロード・バランサを作成して、トラフィックをバックエンド・ドメインにルーティングします。

- オペレータ・ログ用にKibanaおよびElasticsearchを構成します。

Oracle WebCenter Sitesイメージの構築

「イメージの作成または更新」に従って、Oracle WebCenter Sites 14.1.2.0.0イメージを構築します。

Oracle WebCenter Sitesイメージの取得

最新のバンドル・パッチおよび必要な個別パッチを含むOracle WebCenter Sitesイメージは、Oracleによって事前に構築されており、Oracle WebCenter Sites 14.1.2.0.0、最新パッチ・セット更新(PSU)、およびクリティカル・パッチ・アップデート(CPU)プログラムでリリースされたその他の修正が含まれています。これは、本番デプロイメントでサポートされている唯一のイメージです。次のいずれかの方法を使用して、Oracle WebCenter Sitesイメージを取得します:

Oracle Container Registryからダウンロード:

Oracle Container Registryにログインし、「ミドルウェア」 > webcentersites/webcentersites_cpuに移動して、ライセンス契約にまだ同意していない場合は同意する必要があります。PodmanまたはDockerクライアントからOracle Container Registry (container-registry.oracle.com)にログインします:

$ podman login container-registry.oracle.comイメージをプルします:

たとえば:

$ podman pull container-registry.oracle.com/middleware/webcentersites:14.1.2.0.0またはタグを使用してイメージをプルします:

$ podman pull container-registry.oracle.com/middleware/webcentersites:14.1.2.0.0-<Tag>

My Oracle Supportからダウンロード:

My Oracle Support (MOS)からWebCenter Sitesイメージをダウンロードします。

ダウンロードしたパッチzipファイルを解凍します。

podman loadコマンドを使用してイメージ・アーカイブをロードします。たとえば:

$ podman load < wcsites-141200.tar.gz Loaded image: oracle/wcsites:14.1.2.0.0

My Oracle Supportから取得したイメージに含まれない任意の追加のパッチでOracle WebCenter Sites Dockerイメージを構築して使用する場合は、「イメージの作成または更新」のトピックのステップに従ってイメージを作成します。

ノート: Oracle WebCenter Sitesドメイン・デプロイメントに使用されるデフォルトのOracle WebCenter Sitesイメージ名は

oracle/wcsites:14.1.2.0.0です。取得されるイメージは、podman tagコマンドを使用してoracle/wcsites:14.1.2.0.0としてタグ付けする必要があります。イメージに別の名前を使用する場合は、create-domain-inputs.yamlファイル内の新しいイメージ・タグ名、およびoracle/wcsites:14.1.2.0.0イメージ名が使用されている他のインスタンスでも必ず更新してください。

他の依存イメージのプル

依存イメージには、WebLogic Kubernetes OperatorおよびTraefikが含まれます。これらのイメージをプルして、ローカル・レジストリに追加します:

- これらのDockerイメージをプルし、次のように再度タグ付けします:

Oracle Container Registryからイメージをプルするには、Webブラウザでhttps://container-registry.oracle.comに移動し、Oracle Single Sign-On認証サービスを使用してログインします。SSO資格証明がまだない場合は、ページの上部にある「サインイン」リンクをクリックして作成します。

Webインタフェースを使用して、デプロイする予定のOracleソフトウェア・イメージのOracle標準条件および制約事項に同意します。これらの条件の同意は、ソフトウェア・イメージをOracle Single Sign-Onログイン資格証明にリンクするデータベースに格納されます。

次に、これらのDockerイメージをプルし、再度タグ付けします:

podman login https://container-registry.oracle.com (enter your Oracle email Id and password)

This step is required once at every node to get access to the Oracle Container Registry.WebLogic Kubernetes Operatorイメージ:

$ podman pull container-registry.oracle.com/middleware/weblogic-kubernetes-operator:4.2.9

$ podman tag container-registry.oracle.com/middleware/weblogic-kubernetes-operator:4.2.9 oracle/weblogic-kubernetes-operator:4.2.9- 前述の構築およびプルされたイメージをすべてクラスタ内のすべてのノードにコピーするか、クラスタがアクセスできるDockerレジストリに追加します。

ノート: 開発マシンでKubernetesを実行していない場合は、レジストリでDockerイメージをKubernetesクラスタに表示できるようにする必要があります。次のように、DockerおよびKubernetesを実行しているマシンにイメージをアップロードします:

# on your build machine

$ podman save Image_Name:Tag > Image_Name-Tag.tar

$ scp Image_Name-Tag.tar YOUR_USER@YOUR_SERVER:/some/path/Image_Name-Tag.tar

# on the Kubernetes server

$ podman load < /some/path/Image_Name-Tag.tarOracle WebCenter Sitesドメインをデプロイするためのコード・リポジトリの設定

KubernetesでのOracle WebCenter Sitesドメイン・デプロイメントでは、Oracle WebLogic Kubernetes Operatorインフラストラクチャを利用します。Oracle WebCenter Sitesドメインをデプロイするには、次のようにデプロイメント・スクリプトを設定する必要があります:

ソース・コードを設定する作業ディレクトリを作成します。

$ mkdir $HOME/wcs_1412 $ cd $HOME/wcs_1412WebCenter Sites Kubernetesデプロイメント・スクリプトをこのリポジトリからダウンロードします。

$ git clone https://github.com/oracle/fmw-kubernetes.git

このドキュメントで説明するように、$HOME/wcs_1412/fmw-kubernetes/OracleWebCenterSites/kubernetesのデプロイメント・スクリプトを使用して、WebCenter Sitesドメインを設定できるようになりました。

これは、必要なすべてのスクリプトを実行するためのホーム・ディレクトリになります。

$ cd $HOME/wcs_1412/fmw-kubernetes/OracleWebCenterSites/kubernetes

$ export WORKDIR=$HOME/wcs_1412/fmw-kubernetes/OracleWebCenterSites/kubernetes失効したリソースのクリア

WebLogicカスタム・リソース定義がすでに存在するかどうかを確認するには、次のコマンドを実行します:

$ kubectl get crd NAME CREATED AT domains.weblogic.oracle 2020-03-14T12:10:21ZWebLogicカスタム・リソース定義が見つかった場合は、次のコマンドを実行して削除します:

bash $ kubectl delete crd domains.weblogic.oracle customresourcedefinition.apiextensions.k8s.io "domains.weblogic.oracle" deleted

WebLogic Kubernetes Operatorのインストール

WebLogic Kubernetes Operatorのネームスペースを作成します:

$ kubectl create namespace operator-ns namespace/operator-ns createdノート: この演習では、"operator-ns" (任意の名前)というネームスペースを作成します。

次のメソッドも使用できます。

- domainUID/domainnameとして

wcsitesinfra - ドメイン・ネームスペースとして

wcsites-ns - オペレータ・ネームスペースとして

operator-ns - traefikネームスペースとして

traefik

- domainUID/domainnameとして

オペレータのネームスペースにWebLogic Kubernetes Operatorのサービス・アカウントを作成します:

$ kubectl create serviceaccount -n operator-ns operator-sa serviceaccount/operator-sa createdWeblogic Kubernetes Operatorリポジトリの追加

$ helm repo add weblogic-operator https://oracle.github.io/weblogic-kubernetes-operator/charts --force-updateオプションで、これらのステップに従って、オペレータのログの内容をElasticsearchに送信できます。

helmを使用して、ダウンロードしたリポジトリからWebLogic Kubernetes Operatorをインストールして起動します:

Helmでweblogic-operatorをインストールします

$ helm install weblogic-kubernetes-operator weblogic-operator/weblogic-operator --version 4.2.9 --namespace operator-ns --set serviceAccount=operator-sa --set "javaLoggingLevel=FINE" --wait NAME: weblogic-kubernetes-operator LAST DEPLOYED: Tue May 19 04:04:32 2024 NAMESPACE: operator-ns STATUS: deployed REVISION: 1 TEST SUITE: Noneオペレータのポッドが実行中であることを確認するには、オペレータのネームスペースにポッドをリストします。WebLogic Kubernetes Operatorの1つが表示されます:

$ kubectl get pods -n operator-ns NAME READY STATUS RESTARTS AGE weblogic-operator-66d44b89fb-d9tqf 2/2 Running 0 5m39s weblogic-operator-webhook-798bbcbfcc-z82rl 2/2 Running 0 5m39sそして、次のサンプル・ログ・スニペットに示すように、オペレータ・ポッドのログを表示して確認します:

$ kubectl logs -n operator-ns -c weblogic-operator deployments/weblogic-operator Launching Oracle WebLogic Server Kubernetes Operator... VM settings: Max. Heap Size (Estimated): 21.59G Using VM: Java HotSpot(TM) 64-Bit Server VM {"timestamp":"2024-10-07T12:30:40.520682507Z","thread":1,"fiber":"","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.helpers.HealthCheckHelper","method":"createAndValidateKubernetesVersion","timeInMillis":1728304240520,"message":"Kubernetes version is: v1.27.8","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:40.779242046Z","thread":1,"fiber":"","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.OperatorMain$MainDelegateImpl","method":"logStartup","timeInMillis":1728304240779,"message":"Oracle WebLogic Kubernetes Operator, version: 4.2.9, implementation: 7394a56ef6ac3231a766455d8d199095f6e69fbb.7394a56, build time: 2024-09-11T17:18:22+0000","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:40.78423637Z","thread":1,"fiber":"","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.OperatorMain$MainDelegateImpl","method":"lambda$logStartup$0","timeInMillis":1728304240784,"message":"The following optional operator features are enabled: []","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:40.794745506Z","thread":1,"fiber":"","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.OperatorMain$MainDelegateImpl","method":"logStartup","timeInMillis":1728304240794,"message":"Operator namespace is: operator-ns","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:40.796536215Z","thread":1,"fiber":"","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.OperatorMain$MainDelegateImpl","method":"logStartup","timeInMillis":1728304240796,"message":"Operator service account is: operator-sa","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:42.294724178Z","thread":57,"fiber":"fiber-1-child-2 NOT_COMPLETE","namespace":"wcsites-ns1","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.helpers.EventHelper$CreateEventStep$CreateEventResponseStep","method":"onSuccess","timeInMillis":1728304242294,"message":"Start managing namespace wcsites-ns1","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:42.296199191Z","thread":58,"fiber":"fiber-1-child-1 NOT_COMPLETE","namespace":"wcsites-ns","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.helpers.EventHelper$CreateEventStep$CreateEventResponseStep","method":"onSuccess","timeInMillis":1728304242296,"message":"Start managing namespace wcsites-ns","exception":"","code":"","headers":{},"body":""} {"timestamp":"2024-10-07T12:30:44.482491307Z","thread":125,"fiber":"fiber-1 NOT_COMPLETE","namespace":"","domainUID":"","level":"INFO","class":"oracle.kubernetes.operator.OperatorMain","method":"logStartingLivenessMessage","timeInMillis":1728304244482,"message":"Starting operator liveness Thread","exception":"","code":"","headers":{},"body":""}

NFS (ネットワーク・ファイル・システム)サーバーの構成

NFSサーバーを構成するには、nfs-utilsパッケージをできればマスター・ノードにインストールします:

$ sudo yum install nfs-utilsnfs-serverサービスを開始し、システムの再起動後にサービスが開始するように構成します:

$ sudo systemctl start nfs-server

$ sudo systemctl enable nfs-serverNFS共有としてエクスポートするディレクトリを作成します。たとえば、/scratch/K8SVolume:

$ sudo mkdir -p /scratch/K8SVolume

$ sudo chown -R 1000:0 /scratch/K8SVolumeNFSサーバーのホスト名またはIPアドレス

ノート: 以降の項でPV/PVCを作成するときに使用されるNFSサーバーおよびNFS共有パスのホスト名またはIPアドレス。

WebCenter Sitesドメインの環境の準備

デフォルト・ネームスペースを使用する場合を除き、1つ以上のドメインをホストできるKubernetesネームスペースを作成します:

$ kubectl create namespace wcsites-ns namespace/wcsites-ns created $ kubectl label namespace wcsites-ns weblogic-operator=enabledKubernetesシークレットの作成:

- create-weblogic-credentialsスクリプトを使用して、ドメインのユーザー名とパスワードを含むKubernetesシークレットをドメインと同じKubernetesネームスペースに作成します:

出力: ```bash $ sh kubernetes/create-weblogic-domain-credentials/create-weblogic-credentials.sh

-u weblogic -p Welcome1 -n wcsites-ns

-d wcsitesinfra -s wcsitesinfra-domain-credentialssecret/wcsitesinfra-domain-credentials created secret/wcsitesinfra-domain-credentials labeled The secret wcsitesinfra-domain-credentials has been successfully created in the wcsites-ns namespace. ```説明:

* weblogic is the weblogic username * Welcome1 is the weblogic password * wcsitesinfra is the domain name * wcsites-ns is the domain namespace * wcsitesinfra-domain-credentials is the secret nameノート: 次のように資格証明を調査できます:

bash $ kubectl get secret wcsitesinfra-domain-credentials -o yaml -n wcsites-ns- ドメインと同じKubernetesネームスペースの

create-rcu-credentials.shスクリプトを使用して、リポジトリ構成ユーティリティ(ユーザー名およびパスワード)のKubernetesシークレットを作成します:

出力:

$ sh kubernetes/create-rcu-credentials/create-rcu-credentials.sh \ -u WCS1 -p Oradoc_db1 -a sys -q Oradoc_db1 -n wcsites-ns \ -d wcsitesinfra -s wcsitesinfra-rcu-credentials secret/wcsitesinfra-rcu-credentials created secret/wcsitesinfra-rcu-credentials labeled The secret wcsitesinfra-rcu-credentials has been successfully created in the wcsites-ns namespace.説明:

* WCS1 is the schema user * Oradoc_db1 is the schema password * Oradoc_db1 is the database SYS users password * wcsitesinfra is the domain name * wcsites-ns is the domain namespace * wcsitesinfra-rcu-credentials is the secret nameノート: 次のように資格証明を調査できます:

$ kubectl get secret wcsitesinfra-rcu-credentials -o yaml -n wcsites-nsKubernetes PVおよびPVC (永続ボリュームおよび永続ボリューム・クレーム)を作成します:

kubernetes/create-wcsites-domain/utils/create-wcsites-pv-pvc-inputs.yamlを更新します。

トークン

%NFS_SERVER%を、「NFSサーバーの構成」の項で作成したNFSサーバーのホスト名/IPに置き換えます。NFSサーバーで、次に示すようにフォルダを作成し、権限を付与します。

$ sudo rm -rf /scratch/K8SVolume/WCSites && sudo mkdir -p /scratch/K8SVolume/WCSites && sudo chown 1000:0 /scratch/K8SVolume/WCSitesweblogicDomainStoragePathパラメータを/scratch/K8SVolume/WCSitesで更新します。create-pv-pvc.shスクリプトを実行して、PVおよびPVC構成ファイルを作成します:

$ sh kubernetes/create-weblogic-domain-pv-pvc/create-pv-pvc.sh \ -i kubernetes/create-wcsites-domain/utils/create-wcsites-pv-pvc-inputs.yaml \ -o kubernetes/create-wcsites-domain/output Input parameters being used export version="create-weblogic-sample-domain-pv-pvc-inputs-v1" export baseName="domain" export domainUID="wcsitesinfra" export namespace="wcsites-ns" export weblogicDomainStorageType="NFS" export weblogicDomainStorageNFSServer="%NFS_SERVER%" export weblogicDomainStoragePath="/scratch/K8SVolume/WCSites" export weblogicDomainStorageReclaimPolicy="Retain" export weblogicDomainStorageSize="10Gi" Generating kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pv.yaml Generating kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pvc.yaml The following files were generated: kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pv.yaml kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pvc.yaml Completed- PVおよびPVCを作成するには、

kubectl createを出力構成ファイルとともに使用します:

出力:

$ kubectl create -f kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pv.yaml \ -f kubernetes/create-wcsites-domain/output/pv-pvcs/wcsitesinfra-domain-pvc.yaml persistentvolume/wcsitesinfra-domain-pv created persistentvolumeclaim/wcsitesinfra-domain-pvc createdノート: PVおよびPVの詳細を次のように検証できます:

$ kubectl describe pv wcsitesinfra-domain-pv -n wcsites-ns$ kubectl describe pvc wcsitesinfra-domain-pvc -n wcsites-ns必要に応じて、Kubernetesクラスタ内のノードに、特定のノード上のサーバーのターゲット・スケジューリングのラベルを付けます:

kubectl label node <node-name> name=abcノート: ここで、

<node-name>はkubectl get nodesコマンドのNAMEフィールドに表示されるノードです。abcは、定義するラベルです。ラベルはキーと値のペアであり、意味のあるものにできます。nodeSelectorにも同じものを使用する必要があります。スケジューリングでは、ラベルに基づいてこれらのノードを選択できます。

データベースへのアクセスの構成

Oracle WebCenter Sitesドメインには、必要なスキーマがインストールされたデータベースが必要です。リポジトリ作成ユーティリティ(RCU)を使用すると、これらのスキーマを作成できます。ドメインを作成する前にデータベースを設定する必要があります。KubernetesでOracle WebCenter Sitesを実行することで追加される要件はありません。同じ既存の要件が適用されます。

本番デプロイメントでは、Kubernetesの外部で実行されているスタンドアロン(非コンテナ)ベースのデータベースを設定して使用する必要があります。

ドメインを作成する前に、データベースに必要なスキーマを設定する必要があります。

Oracle WebCenter Sitesドメインの作成

既存のPVまたはPVCにOracle WebCenter Sitesドメイン・ホームを作成し、生成されたOracle WebCenter Sitesドメインをデプロイするためのドメイン・リソースYAMLファイルを作成します。

内容

- スクリプトの概要

- 前提条件

- WebCenter Sitesドメイン作成入力ファイルの準備

- WebCenter Sitesドメインの作成

- WebCenter Sitesドメインの初期化

- WebCenter Sitesドメインの検証

- WebCenter Sitesサービスの公開

- イングレス・コントローラまたはWebサーバーを使用したロード・バランス

- WebCenter Sitesの構成

- WebCenter Sitesプロパティ管理の設定

- WebCenter Sitesでの公開設定

- カスタマイズ

スクリプトの概要

このドキュメントでは、サンプル・スクリプトを使用して、既存のKubernetes永続ボリューム(PV)および永続ボリューム・クレーム(PVC)でWebCenter Sitesドメイン・ホームを作成する方法について詳しく説明します。また、スクリプトはドメインYAMLファイルを生成します。これを使用して、対応するドメインのKubernetesアーティファクトを起動できます。

前提条件

- ドメイン・リソースのドキュメントを確認します。

- 要件および制限事項を確認します。

- 環境の準備のすべての準備ステップが実行されていることを確認します。

- データベースおよびWebLogic Kubernetes Operatorが実行中であることを確認します。

WebCenter Sitesドメイン作成入力ファイルの準備

必要に応じて、次に示すようにcreate-domain-inputs.yamlを編集することで、ドメイン作成入力をカスタマイズできます:

WebCenter Sitesドメイン・デプロイメントのサンプル・スクリプトは、以前にダウンロードしたリポジトリ(kubernetes/create-wcsites-domain/domain-home-on-pv/)から入手できます。

デフォルト値を更新する前に、create-domain-inputs.yamlファイルのコピーを作成します。

スクリプトによって作成されたデフォルト・ドメインには、次の特性があります:

- ポート

7001でリスニングするAdminServerという名前の管理サーバー。 - サイズが

5のwcsites-clusterという名前の構成済クラスタ。 wcsites_server1という名前の管理対象サーバー。ポート7103でリスニングします。/shared/logs/<domainUID>にあるログ・ファイル。

構成パラメータ

入力ファイルには、次のパラメータを指定できます:

| パラメータ | 定義 | デフォルト |

|---|---|---|

adminPort |

Kubernetesクラスタ内の管理サーバーのポート番号。 | 7001 |

adminServerName |

管理サーバーの名前。 | AdminServer |

clusterName |

ドメイン用に生成するWebLogicクラスタ・インスタンスの名前。デフォルトでは、WebCenter Sitesドメインのクラスタ名はwcsites-clusterです。 |

wcsites-cluster |

configuredManagedServerCount |

ドメインの管理対象サーバー・インスタンスの数。 | 3 |

createDomainFilesDir |

ホスト・マシン上のディレクトリで、createDomainScriptNameプロパティで指定されたスクリプトを含む、WebLogicドメインの作成に必要なすべてのファイルを検索します。デフォルトでは、このディレクトリは相対パスwlstに設定され、作成スクリプトはwlstディレクトリの組込みWLSTオフライン・スクリプトを使用してWebLogicドメインを作成します。絶対パスも、ファイル・システム内の任意のディレクトリを指すようにサポートされています。組込みスクリプトは、指定したディレクトリにあるかぎり、ユーザーが指定したスクリプトまたはモデル・ファイルに置き換えできます。このディレクトリ内のファイルは、Kubernetes構成マップに配置され、Kubernetesポッドがスクリプトおよびサポート・ファイルを使用してドメイン・ホームを作成できるように、createDomainScriptsMountPathにマウントされます。 |

wlst |

createDomainScriptsMountPath |

ドメイン作成スクリプトがポッド内にあるマウント・パス。create-domain.shスクリプトは、Kubernetesポッドでスクリプト(createDomainScriptNameプロパティで指定)を実行してドメイン・ホームを作成するKubernetesジョブを作成します。createDomainFilesDirディレクトリ内のファイルはポッドのこの場所にマウントされるため、Kubernetesポッドはスクリプトおよびサポート・ファイルを使用してドメイン・ホームを作成できます。 |

/u01/weblogic |

createDomainScriptName |

ドメインの作成スクリプトがWebLogicドメインの作成に使用するスクリプト。create-domain.shスクリプトは、このスクリプトを実行してドメイン・ホームを作成するKubernetesジョブを作成します。スクリプトは、createDomainScriptsMountPathプロパティで指定されたポッド内ディレクトリにあります。組込みスクリプトを使用するかわりに、ドメイン・ホームを作成するための独自のスクリプトを指定する必要がある場合は、このプロパティを使用して、ドメイン作成ジョブを実行するスクリプトの名前を設定する必要があります。 |

create-domain-job.sh |

domainHome |

WebCenter Sitesドメインのホーム・ディレクトリ。This field cannot be modified. |

/u01/oracle/user_projects/domains/wcsitesinfra |

domainPVMountPath |

ドメイン永続ボリュームのマウント・パス。This field cannot be modified. |

/u01/oracle/user_projects/domains |

domainUID |

この特定のドメインの識別に使用される一意のID。生成されたWebLogicドメインの名前およびKubernetesドメイン・リソースの名前として使用されます。このIDは、Kubernetesクラスタ内のすべてのドメインにわたって一意である必要があります。このIDには、Kubernetesサービス名で有効ではない文字を含めることはできません。 | wcsitesinfra |

exposeAdminNodePort |

管理サーバーがKubernetesクラスタの外部に公開されているかどうかを示すブール。 | false |

exposeAdminT3Channel |

T3管理チャネルがKubernetesクラスタの外部に公開されているかどうかを示すブール。 | false |

image |

WebCenter Sites Dockerイメージ。オペレータには、WebCenter Sitesリリース14.1.2.0.0が必要です。イメージの取得または作成方法の詳細は、「WebCenter Sites Dockerイメージ」を参照してください。 | oracle/wcsites:14.1.2.0.0 |

imagePullPolicy |

WebLogic Dockerイメージ・プル・ポリシー。有効な値は、IfNotPresent、AlwaysまたはNeverです |

IfNotPresent |

imagePullSecretName |

Docker StoreにアクセスしてWebLogic Server DockerイメージをプルするためのKubernetesシークレットの名前。このパラメータを指定すると、シークレットの存在が検証されます。 | |

includeServerOutInPodLog |

ポッドの標準出力にserver.outを含めるかどうかを示すブール。 | true |

initialManagedServerReplicas |

ドメインの最初に起動する管理対象サーバーの数。 | 1 |

javaOptions |

管理サーバーおよび管理対象サーバーを起動するためのJavaオプション。Javaオプションには、WebLogicドメイン情報を取得するための次の事前定義された1つ以上の変数への参照を含めることができます: $(DOMAIN_NAME)、$(DOMAIN_HOME)、$(ADMIN_NAME)、$(ADMIN_PORT)および$(SERVER_NAME)。 |

-Dweblogic.StdoutDebugEnabled=false |

logHome |

ドメイン・ログ、サーバー・ログ、サーバー・アウトおよびノード・マネージャのログ・ファイルのポッド内の場所。This field cannot be modified. |

/u01/oracle/user_projects/logs/wcsitesinfra |

managedServerNameBase |

管理対象サーバー名の生成に使用されるベース文字列。 | wcsites_server |

managedServerPort |

各管理対象サーバーのポート番号。 | 7103 |

namespace |

ドメインを作成するKubernetesネームスペース。 | wcsites-ns |

persistentVolumeClaimName |

ドメイン・ホームをホストするために作成された永続ボリューム・クレームの名前。指定しない場合、値はdomainUIDから<domainUID>-weblogic-sample-pvcとして導出されます。 |

wcsitesinfra-domain-pvc |

productionModeEnabled |

ドメインで本番モードが有効かどうかを示すブール。 | true |

serverStartPolicy |

起動するWebLogic Serverインスタンスを決定します。有効な値は、Never、IfNeeded、AdminOnlyです。 |

IfNeeded |

t3ChannelPort |

NetworkAccessPointのT3チャネルのポート。 | 30012 |

t3PublicAddress |

T3チャネルのパブリック・アドレス。これは、Kubernetesクラスタのパブリック・アドレスに設定する必要があります。これは通常、ロード・バランサ・アドレスです。 | 指定しない場合、スクリプトはKubernetesクラスタのIPアドレスに設定しようとします。 |

weblogicCredentialsSecretName |

管理サーバーのユーザー名とパスワードのKubernetesシークレットの名前。指定しない場合、値はdomainUIDから<domainUID>-weblogic-credentialsとして導出されます。 |

wcsites-domain-credentials |

weblogicImagePullSecretName |

WebLogic Serverイメージのプルに使用されるDocker StoreのKubernetesシークレットの名前。 | |

serverPodCpuRequest、serverPodMemoryRequest、serverPodCpuCLimit、serverPodMemoryLimit |

許容されるコンピュート・リソースの最大量および各サーバー・ポッドに必要なコンピュート・リソースの最小量。詳細は、Managing Compute Resources for ContainersにあるKubernetesのドキュメントを参照してください。 |

リソース・リクエストおよびリソース制限が指定されていません。詳細は、「WebCenter Sitesクラスタのサイズ設定に関する推奨事項」を参照してください。 |

rcuSchemaPrefix |

データベースで使用するスキーマ接頭辞。たとえば、WCS1。RCUスキーマとドメインの一致を簡略化するために、これをdomainUIDと同じにできます。 |

WCS1 |

rcuDatabaseURL |

データベースURL。 | oracle-db.wcsitesdb-ns.svc.cluster.local:1521/devpdb.k8s |

rcuCredentialsSecret |

指定するロードバランサ・ホスト名。 | wcsites-rcu-credentials |

loadBalancerHostName |

K8S環境外でアクセス可能な最後のURLのホスト名。 | abc.def.com |

loadBalancerPortNumber |

K8S環境外でアクセス可能な最後のURLのポート。 | 30305 |

loadBalancerProtocol |

K8S環境外でアクセス可能な最後のURLのプロトコル。 | http |

loadBalancerType |

使用されるロードバランサ名。例: Traefikまたは“” | traefik |

unicastPort |

アプリケーションが使用するユニキャスト・ポートの開始範囲。 | 50000 |

sitesSamples |

デフォルトでサンプル・サイトなしでインストールするサイト。それ以外の場合はtrue。 | false |

adminAdministrationPort |

管理サーバーの管理ポート番号。 | 9002 |

adminServerSSLPort |

管理サーバーのSSLポート番号。 | 7002 |

sslEnabled |

trueを選択してSSLを有効にします。secureEnabledがtrueに設定されている場合、sslEnabledはデフォルトでtrueに設定されます。 | false |

managedServerSSLPort |

各WCS管理対象サーバーのSSLポート番号。 | 7104 |

managedServerAdministrationPort |

管理対象サーバーの管理ポート番号。 | 9111 |

secureEnabled |

ドメインでセキュアが有効かどうかを示すブール。この値は、14.1.2.0.0でのみ意味を持ちます。この値は、開発モード(つまり、productionModeEnabledがfalseの場合)では意味がありません。 | false |

生成されたYAMLファイル内のKubernetesリソースの名前を、create-domain-inputs.yamlファイルで指定されたこれらのプロパティの値で形成できます: adminServerName、clusterNameおよびmanagedServerNameBase。Kubernetesサービス名で無効な文字は、生成されたYAMLファイルで有効な値に変換されます。たとえば、大文字は小文字に変換され、アンダースコア(“_“)はハイフン(”-“)に変換されます。

サンプルは、1つのクラスタのみを持つドメインに対して、WebCenter Sitesドメイン・ホームおよび関連するKubernetesリソースを作成する方法を示しています。また、サンプルでは、ユーザーが独自のスクリプトを提供して、他のユース・ケース用にドメイン・ホームを作成する機能も示しています。生成されたドメインYAMLファイルを変更して、さらにユース・ケースを含めることができます。

WebCenter Sitesドメインの作成

create-domain.shスクリプトの構文の理解:

$ ./create-domain.sh \ -i create-domain-inputs.yaml \ -o /<path to output-directory>このスクリプトは次の機能を実行します:

このドメイン用に生成されたKubernetes YAMLファイルのディレクトリ(まだ存在しない場合)を作成します。パス名は

/<path to output-directory>/weblogic-domains/<domainUID>です。ディレクトリがすでに存在する場合は、このスクリプトを使用する前にその内容を削除します。ユーティリティWebCenter Sitesコンテナを起動し、オフラインWLSTスクリプトを実行して共有ストレージにドメインを作成するKubernetesジョブを作成します。

ジョブが終了するまで実行して待機します。

前述で作成したディレクトリにKubernetesドメインYAMLファイル

domain.yamlを作成します。このYAMLファイルは、kubectl create -fまたはkubectl apply -fコマンドを使用してKubernetesリソースを作成するために使用できます:$ kubectl apply -f ../<path to output-directory>/weblogic-domains/<domainUID>/domain.yaml作成スクリプトによって作成されたドメイン・ホームをクリーン・アップするための便利なユーティリティ・スクリプト

delete-domain-job.yamlを作成します。

ここで、次の

create-domain.shサンプル・スクリプトを実行し、create-domain-inputs入力ファイルおよび次のような出力ディレクトリを指すようにします:bash-4.2$ rm -rf kubernetes/create-wcsites-domain/output/weblogic-domains bash-4.2$ sh kubernetes/create-wcsites-domain/domain-home-on-pv/create-domain.sh \ -i kubernetes/create-wcsites-domain/domain-home-on-pv/create-domain-inputs.yaml \ -o kubernetes/create-wcsites-domain/output Input parameters being used export version="create-weblogic-sample-domain-inputs-v1" export sslEnabled="false" export adminPort="7001" export adminServerSSLPort="7002" export adminAdministrationPort="9002" export adminServerName="adminserver" export domainUID="wcsitesinfra" export domainHome="/u01/oracle/user_projects/domains/$domainUID" export serverStartPolicy="IfNeeded" export clusterName="wcsites-cluster" export configuredManagedServerCount="3" export initialManagedServerReplicas="1" export managedServerNameBase="wcsites-server" export managedServerPort="7103" export managedServerSSLPort="7104" export managedServerAdministrationPort="9111" export image="oracle/wcsites:14.1.2.0.0" export imagePullPolicy="IfNotPresent" export productionModeEnabled="true" export secureEnabled="false" export weblogicCredentialsSecretName="wcsitesinfra-domain-credentials" export includeServerOutInPodLog="true" export logHome="/u01/oracle/user_projects/logs/$domainUID" export t3ChannelPort="30012" export exposeAdminT3Channel="false" export adminNodePort="30701" export exposeAdminNodePort="false" export namespace="wcsites-ns" javaOptions=-Dweblogic.StdoutDebugEnabled=false export persistentVolumeClaimName="wcsitesinfra-domain-pvc" export domainPVMountPath="/u01/oracle/user_projects" export createDomainScriptsMountPath="/u01/weblogic" export createDomainScriptName="create-domain-job.sh" export createDomainFilesDir="wlst" export serverPodMemoryRequest="4G" export serverPodCpuRequest="2000m" export serverPodMemoryLimit="4G" export serverPodCpuLimit="2000m" export rcuSchemaPrefix="wcsk8s1" export rcuDatabaseURL="shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com" export rcuCredentialsSecret="wcsitesinfra-rcu-credentials" export loadBalancerHostName="cjuyal-1.subnet1bom1.devcec02bom.oraclevcn.com" export loadBalancerPortNumber="30305" export loadBalancerProtocol="http" export loadBalancerType="traefik" export unicastPort="50000" export sitesSamples="false" validateWlsDomainName called with wcsitesinfra createFiles - valuesInputFile is create-wcsites-domain/domain-home-on-pv/create-domain-inputs.yaml createDomainScriptName is create-domain-job.sh Generating create-wcsites-domain/output//weblogic-domains/wcsitesinfra/create-domain-job.yaml Generating create-wcsites-domain/output//weblogic-domains/wcsitesinfra/delete-domain-job.yaml Generating create-wcsites-domain/output//weblogic-domains/wcsitesinfra/domain.yaml Checking to see if the secret wcsitesinfra-domain-credentials exists in namespace wcsites-ns configmap "wcsitesinfra-create-fmw-infra-sample-domain-job-cm" deleted configmap/wcsitesinfra-create-fmw-infra-sample-domain-job-cm created Checking the configmap wcsitesinfra-create-fmw-infra-sample-domain-job-cm was created configmap/wcsitesinfra-create-fmw-infra-sample-domain-job-cm labeled Checking if object type job with name wcsitesinfra-create-fmw-infra-sample-domain-job exists No resources found in wcsites-ns namespace. $loadBalancerType is NOT empty Creating the domain by creating the job create-wcsites-domain/output//weblogic-domains/wcsitesinfra/create-domain-job.yaml job.batch/wcsitesinfra-create-fmw-infra-sample-domain-job created Waiting for the job to complete... status on iteration 1 of 20 pod wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg status is Running status on iteration 2 of 20 pod wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg status is Running status on iteration 3 of 20 pod wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg status is Running status on iteration 4 of 20 pod wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg status is Completed Domain wcsitesinfra was created and will be started by the WebLogic Kubernetes Operator The following files were generated: create-wcsites-domain/output//weblogic-domains/wcsitesinfra/create-domain-inputs.yaml create-wcsites-domain/output//weblogic-domains/wcsitesinfra/create-domain-job.yaml create-wcsites-domain/output//weblogic-domains/wcsitesinfra/domain.yaml Completed前述のドメイン作成ログをモニターするには:

$ kubectl get pods -n wcsites-ns |grep wcsitesinfra-create wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg 0/1 Completed 0 6m48s$ kubectl get pods -n wcsites-ns | grep wcsitesinfra-create | awk '{print $1}' | xargs kubectl -n wcsites-ns logs -fサンプル出力:

The domain will be created using the script /u01/weblogic/createSitesDomain.sh Install Automation -> Starting automation script [mkdir] Created dir: /u01/wcs-wls-docker-install/work [echo] [10/7/24, 12:48 PM] Work Directory=/u01/wcs-wls-docker-install/work [echo] [10/7/24, 12:48 PM] DB URL: jdbc:oracle:thin:@ [echo] [10/7/24, 12:48 PM] Info -> The script.db.connectstring has been set. [echo] [10/7/24, 12:48 PM] Info.setDBConnectStringPropertey -> setting shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com [echo] [10/7/24, 12:48 PM] Validation -> Checking if full path to JAVA executable is correctly specified [exec] java version "17.0.12" 2024-07-16 LTS [exec] Java(TM) SE Runtime Environment (build 17.0.12+8-LTS-286) [exec] Java HotSpot(TM) 64-Bit Server VM (build 17.0.12+8-LTS-286, mixed mode, sharing) [echo] [10/7/24, 12:48 PM] Validation -> Checking database connection [echo] [10/7/24, 12:48 PM] dbUrl-----------------: jdbc:oracle:thin:@shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com [echo] [10/7/24, 12:48 PM] Database Connection --> Success! [echo] [10/7/24, 12:48 PM] 1st phase: WebCenter Sites installation started... [copy] Copying 1 file to /u01/wcs-wls-docker-install/work [copy] Copying /u01/wcs-wls-docker-install/rcu.rsp to /u01/wcs-wls-docker-install/work/rcu.rsp [echo] [10/7/24, 12:48 PM] 1st phase: WebCenter Sites installation completed [echo] [10/7/24, 12:48 PM] 2nd phase: WebCenter Sites RCU configuration started... [echo] [10/7/24, 12:48 PM] Installation -> Repository Creation Utility - creates schema [echo] [10/7/24, 12:48 PM] connectString-----------------: shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com [replace] Replaced 1 occurrences in 1 files. [replace] Replaced 1 occurrences in 1 files. [replace] Replaced 1 occurrences in 1 files. [replace] Replaced 1 occurrences in 1 files. [replace] Replaced 1 occurrences in 1 files. [echo] [10/7/24, 12:48 PM] Create schema using command: /u01/oracle/oracle_common/bin/rcu -silent -responseFile /u01/wcs-wls-docker-install/work/rcu.rsp -f < /u01/wcs-wls-docker-install/work/rcuPasswords10710756107204523639.txt >/u01/wcs-wls-docker-install/work/rcu_output.log [echo] [10/7/24, 12:48 PM] RCU Create Schema -> Please wait ... may take several minutes [echo] [10/7/24, 12:49 PM] [echo] RCU Logfile: /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/rcu.log [echo] Processing command line .... [echo] Repository Creation Utility - Checking Prerequisites [echo] Checking Global Prerequisites [echo] Repository Creation Utility - Checking Prerequisites [echo] Checking Component Prerequisites [echo] Repository Creation Utility - Creating Tablespaces [echo] Validating and Creating Tablespaces [echo] Create tablespaces in the repository database [echo] Repository Creation Utility - Create [echo] Repository Create in progress. [echo] Percent Complete: 16 [echo] Executing pre create operations [echo] Percent Complete: 33 [echo] Percent Complete: 33 [echo] Percent Complete: 35 [echo] Percent Complete: 37 [echo] Percent Complete: 39 [echo] Percent Complete: 39 [echo] Percent Complete: 39 [echo] Creating Common Infrastructure Services(STB) [echo] Percent Complete: 48 [echo] Percent Complete: 48 [echo] Percent Complete: 58 [echo] Percent Complete: 58 [echo] Percent Complete: 58 [echo] Creating Audit Services Append(IAU_APPEND) [echo] Percent Complete: 66 [echo] Percent Complete: 66 [echo] Percent Complete: 76 [echo] Percent Complete: 76 [echo] Percent Complete: 76 [echo] Creating Audit Services Viewer(IAU_VIEWER) [echo] Percent Complete: 84 [echo] Percent Complete: 84 [echo] Percent Complete: 84 [echo] Percent Complete: 85 [echo] Percent Complete: 85 [echo] Percent Complete: 85 [echo] Percent Complete: 86 [echo] Percent Complete: 86 [echo] Percent Complete: 86 [echo] Percent Complete: 87 [echo] Percent Complete: 88 [echo] Percent Complete: 88 [echo] Percent Complete: 88 [echo] Creating Weblogic Services(WLS) [echo] Percent Complete: 93 [echo] Percent Complete: 93 [echo] Percent Complete: 97 [echo] Percent Complete: 97 [echo] Percent Complete: 100 [echo] Creating Audit Services(IAU) [echo] Creating Oracle Platform Security Services(OPSS) [echo] Creating WebCenter Sites(WCSITES) [echo] Executing post create operations [echo] Repository Creation Utility: Create - Completion Summary [echo] Database details: [echo] ----------------------------- [echo] Host Name : shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com [echo] Port : 1521 [echo] Service Name : ORCL.SUBNET1BOM1.DEVCEC02BOM.ORACLEVCN.COM [echo] Connected As : sys [echo] Prefix for (prefixable) Schema Owners : WCSK8S1 [echo] RCU Logfile : /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/rcu.log [echo] Component schemas created: [echo] ----------------------------- [echo] Component Status Logfile [echo] Common Infrastructure Services Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/stb.log [echo] Oracle Platform Security Services Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/opss.log [echo] WebCenter Sites Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/wcsites.log [echo] Audit Services Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/iau.log [echo] Audit Services Append Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/iau_append.log [echo] Audit Services Viewer Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/iau_viewer.log [echo] WebLogic Services Success /u01/wcs-wls-docker-install/work/rcu/RCU2024-10-07_12-48_1569219683/logs/wls.log [echo] Repository Creation Utility - Create : Operation Completed [echo] [10/7/24, 12:49 PM] Successfully created schemas [echo] [10/7/24, 12:49 PM] 2nd phase: WebCenter Sites RCU configuration completed successfully. [echo] [10/7/24, 12:49 PM] Oracle WebCenter Sites Installation complete. You can connect to the WebCenter Sites instance at http://10.244.1.228:7002/sites/ Sites RCU Phase completed successfull!!! Sites Installation completed in 47 seconds. --------------------------------------------------------- The domain will be created using the script /u01/weblogic/create-domain-script.sh wlst.sh -skipWLSModuleScanning /u01/weblogic/createSitesDomain.py -oh /u01/oracle -jh /u01/jdk -parent /u01/oracle/user_projects/domains/wcsitesinfra/.. -name wcsitesinfra -user weblogic -password Welcome1 -rcuDb shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com -rcuPrefix wcsk8s1 -rcuSchemaPwd Welcome1 -adminListenPort 7001 -adminName adminserver -managedNameBase wcsites-server -managedServerPort 7103 -prodMode true -secureMode false -managedServerCount 3 -clusterName wcsites-cluster -exposeAdminT3Channel false -t3ChannelPublicAddress 100.69.176.148 -t3ChannelPort 30012 -sslEnabled false -adminServerSSLPort 7002 -managedServerSSLPort 7104 -domainType wcsites -adminAdministrationPort 9002 -managedServerAdministrationPort 9111 -machineName wcsites_machine Initializing WebLogic Scripting Tool (WLST) ... Welcome to WebLogic Server Administration Scripting Shell Type help() for help on available commands Creating Admin Server... Creating cluster... Creating Node Managers... managed server name is wcsites-server1 managed server name is wcsites-server2 managed server name is wcsites-server3 ['wcsites-server1', 'wcsites-server2', 'wcsites-server3'] Will create Base domain at /u01/oracle/user_projects/domains/wcsitesinfra Writing base domain... Base domain created at /u01/oracle/user_projects/domains/wcsitesinfra Extending domain at /u01/oracle/user_projects/domains/wcsitesinfra Database shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com ExposeAdminT3Channel false with 100.69.176.148:30012 Applying JRF templates... Extension Templates added Applying WCSITES templates... Extension Templates added INFO: deleting wcsites_server1 INFO: deleted wcsites_server1 Configuring the Service Table DataSource... fmwDb...jdbc:oracle:thin:@shivaoke-3.subnet1bom1.devcec02bom.oraclevcn.com:1521/orcl.subnet1bom1.devcec02bom.oraclevcn.com Set user...wcsk8s1_OPSS Set user...wcsk8s1_IAU_APPEND Set user...wcsk8s1_IAU_VIEWER Set user...wcsk8s1_STB Set user...wcsk8s1_WCSITES Getting Database Defaults... Targeting Server Groups... Targeting Server Groups... Set CoherenceClusterSystemResource to defaultCoherenceCluster for server:wcsites-server1 Set CoherenceClusterSystemResource to defaultCoherenceCluster for server:wcsites-server2 Set CoherenceClusterSystemResource to defaultCoherenceCluster for server:wcsites-server3 Targeting Cluster ... Set CoherenceClusterSystemResource to defaultCoherenceCluster for cluster:wcsites-cluster Set WLS clusters as target of defaultCoherenceCluster:[wcsites-cluster] Preparing to update domain... Oct 07, 2024 12:50:27 PM oracle.security.jps.az.internal.runtime.policy.AbstractPolicyImpl initializeReadStore INFO: Property for read store in parallel: oracle.security.jps.az.runtime.readstore.threads = null Domain updated successfully Copying /u01/weblogic/server-config-update.sh to PV /u01/oracle/user_projects/domains/wcsitesinfra Copying /u01/weblogic/unicast.py to PV /u01/oracle/user_projects/domains/wcsitesinfra replacing tokens in /u01/oracle/user_projects/domains/wcsitesinfra/server-config-update.sh Successfully Completed

WebCenter Sitesドメインの初期化

ドメインを起動するには、前述のdomain.yamlを適用します:

```bash

$ kubectl apply -f kubernetes/create-wcsites-domain/output/weblogic-domains/wcsitesinfra/domain.yaml

domain.weblogic.oracle/wcsitesinfra created

cluster.weblogic.oracle/wcsitesinfra-wcsites-cluster created

```WebCenter Sitesドメインの検証

ドメイン、サーバー・ポッドおよびサービスが作成され、READY状態であることを確認します:

サンプル実行は次のとおりです:

-bash-4.2$ kubectl get pods -n wcsites-ns -w

NAME READY STATUS RESTARTS AGE

wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg 0/1 Completed 0 12m

wcsitesinfra-introspector-s56gz 1/1 Running 0 20s

wcsitesinfra-introspector-s56gz 0/1 Completed 0 51s

wcsitesinfra-introspector-s56gz 0/1 Completed 0 53s

wcsitesinfra-introspector-s56gz 0/1 Terminating 0 54s

wcsitesinfra-adminserver 0/1 Pending 0 0s

wcsitesinfra-adminserver 0/1 Pending 0 0s

wcsitesinfra-adminserver 0/1 Init:0/1 0 0s

wcsitesinfra-adminserver 0/1 Init:0/1 0 2s

wcsitesinfra-adminserver 0/1 PodInitializing 0 12s

wcsitesinfra-adminserver 0/1 Running 0 13s

wcsitesinfra-adminserver 0/1 Running 1 (0s ago) 87s

wcsitesinfra-adminserver 1/1 Running 1 (3m4s ago) 4m31s

wcsitesinfra-wcsites-server1 0/1 Pending 0 0s

wcsitesinfra-wcsites-server1 0/1 Pending 0 0s

wcsitesinfra-wcsites-server1 0/1 Init:0/1 0 0s

wcsitesinfra-wcsites-server1 0/1 Init:0/1 0 1s

wcsitesinfra-wcsites-server1 0/1 PodInitializing 0 12s

wcsitesinfra-wcsites-server1 0/1 Running 0 13s

wcsitesinfra-wcsites-server1 0/1 Running 1 (1s ago) 87s

wcsitesinfra-wcsites-server1 1/1 Running 1 (4m19s ago) 5m45s-bash-4.2$ kubectl get all -n wcsites-ns

NAME READY STATUS RESTARTS AGE

pod/wcsitesinfra-adminserver 1/1 Running 1 (11m ago) 13m

pod/wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg 0/1 Completed 0 25m

pod/wcsitesinfra-wcsites-server1 1/1 Running 1 (7m10s ago) 8m36s

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

service/wcsitesinfra-adminserver ClusterIP None <none> 7001/TCP 13m

service/wcsitesinfra-cluster-wcsites-cluster ClusterIP 10.96.46.39 <none> 7103/TCP 8m36s

service/wcsitesinfra-wcsites-server1 ClusterIP None <none> 7103/TCP 8m36s

NAME COMPLETIONS DURATION AGE

job.batch/wcsitesinfra-create-fmw-infra-sample-domain-job 1/1 2m2s 25m

NAME AGE

domain.weblogic.oracle/wcsitesinfra 14m

NAME AGE

cluster.weblogic.oracle/wcsitesinfra-wcsites-cluster 14m管理および管理対象サーバー・ログを表示するには、ポッド・ログを確認します:

$ kubectl logs -f wcsitesinfra-adminserver -n wcsites-ns$ kubectl exec -it wcsitesinfra-adminserver -n wcsites-ns -- /bin/bash$ kubectl logs -f wcsitesinfra-wcsites-server1 -n wcsites-ns$ kubectl exec -it wcsitesinfra-wcsites-server1 -n wcsites-ns -- /bin/bashポッドの検証

サーバーを実行しているポッドを表示するには、次のコマンドを使用します:

$ kubectl get pods -n NAMESPACE次に、このコマンドの出力例を示します:

-bash-4.2$ kubectl get pods -n wcsites-ns

NAME READY STATUS RESTARTS AGE

wcsitesinfra-adminserver 1/1 Running 1 (12m ago) 13m

wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg 0/1 Completed 0 26m

wcsitesinfra-wcsites-server1 1/1 Running 1 (7m50s ago) 9m16sサービスの検証

ドメインのサービスを表示するには、次のコマンドを使用します:

$ kubectl get services -n NAMESPACE次に、このコマンドの出力例を示します:

-bash-4.2$ kubectl get services -n wcsites-ns

NAME READY STATUS RESTARTS AGE

wcsitesinfra-adminserver 1/1 Running 0 7m38s

wcsitesinfra-create-fmw-infra-sample-domain-job-6l7zh 0/1 Completed 0 23m

wcsitesinfra-wcsites-server1 1/1 Running 0 5m50sWebCenter Sitesサービスの公開

次に、すべてのWebCenter Sites管理対象サーバーに必要なサービスを公開するためのデフォルト値を示します。いずれかの値が変更された場合はリセットします。

kubernetes/create-wcsites-domain/utils/wcs-services.yamlの詳細:

- 名前: wcsitesinfra-wcsites-server1-np

- ネームスペース: wcsites-ns

- weblogic.domainUID: wcsitesinfra

- weblogic.serverName: wcsites_server1

- NodePortポート: NONSSLのデフォルト値は7103です。SSL/E2ESSLの場合は7104に更新します。

次のコマンドを実行してサービスを公開します: (ドメインが3台を超える管理対象サーバー用に構成されている場合は、追加のサーバー用にサービスyamlを追加します。)

$ kubectl apply -f kubernetes/create-wcsites-domain/utils/wcs-services.yaml

service/wcsitesinfra-wcsites-server1-np created

service/wcsitesinfra-wcsites-server1-svc created

service/wcsitesinfra-wcsites-server2-svc created

service/wcsitesinfra-wcsites-server3-svc created作成されたサービスを検証するには、このコマンドの出力例を次に示します:

-bash-4.2$ kubectl get services -n wcsites-ns

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

wcsitesinfra-adminserver ClusterIP None <none> 7001/TCP 14m

wcsitesinfra-cluster-wcsites-cluster ClusterIP 10.96.46.39 <none> 7103/TCP 10m

wcsitesinfra-wcsites-server1 ClusterIP None <none> 7103/TCP 10m

wcsitesinfra-wcsites-server1-np NodePort 10.96.201.245 <none> 7103:30966/TCP 18s

wcsitesinfra-wcsites-server1-svc ClusterIP None <none> 50000/TCP,50001/TCP,50002/TCP,50003/TCP,50004/TCP,50005/TCP,50006/TCP,50007/TCP,50008/TCP,50009/TCP 18s

wcsitesinfra-wcsites-server2-svc ClusterIP None <none> 50000/TCP,50001/TCP,50002/TCP,50003/TCP,50004/TCP,50005/TCP,50006/TCP,50007/TCP,50008/TCP,50009/TCP 18s

wcsitesinfra-wcsites-server3-svc ClusterIP None <none> 50000/TCP,50001/TCP,50002/TCP,50003/TCP,50004/TCP,50005/TCP,50006/TCP,50007/TCP,50008/TCP,50009/TCP 18sイングレス・コントローラまたはWebサーバーを使用したロード・バランス

Kubernetesクラスタで実行されているWebLogicドメインのロード・バランサ・プロバイダを選択できます。サポートされている各ロード・バランサの現在の機能および設定手順の詳細は、WebLogic Kubernetes Operatorロード・バランサのサンプルを参照してください。

K8SでWebCenter Sitesドメインを設定するためのロードバランサの設定方法の詳細は、次を参照してください:

Traefikの場合、K8SでのWebCenter SitesドメインのロードバランサTraefikの設定を参照してください

Nginxの場合、K8SでのWebCenter SitesドメインのロードバランサNginxの設定を参照してください

Apache webtierの場合、K8SでのWebCenter SitesドメインのロードバランサApache Webtierの設定を参照してください

WebCenter Sitesの構成

URL

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-PORT}/sites/sitesconfigsetupを押してWebCenter Sitesを構成しますインストール時に、インストールするサンプル・サイトを選択し、必要なパスワードを入力します。sites-configの場所は変更しないでください。場所を変更すると、インストールは失敗します。

構成が完了した後、ドメインを編集し、管理対象サーバーを再起動します。

管理対象サーバーを停止するには:

$ kubectl patch cluster wcsitesinfra-wcsites-cluster -n wcsites-ns --type=merge -p '{"spec":{"replicas":0}}'すべての構成済管理対象サーバーを起動するには:

$ kubectl patch cluster wcsitesinfra-wcsites-cluster -n wcsites-ns --type=merge -p '{"spec":{"replicas":3}}'管理対象サーバー・ポッドが強制終了されるまで待機してから再起動します。次のコマンドを使用してモニターします:

-bash-4.2$ kubectl get pods -n wcsites-ns -w NAME READY STATUS RESTARTS AGE wcsitesinfra-adminserver 1/1 Running 0 111m wcsitesinfra-create-fmw-infra-sample-domain-job-6x8cg 0/1 Completed 0 126m wcsitesinfra-wcsites-server1 1/1 Running 0 3m7s wcsitesinfra-wcsites-server2 1/1 Running 0 3m7s wcsitesinfra-wcsites-server3 1/1 Running 0 3m7s

WebCenter Sitesプロパティ管理の設定

Traefikロード・バランサの場合: プロパティ管理ツールを使用し、cookieserver.validnamesプロパティを値JSESSIONID,stickyで更新します。

Nginxロード・バランサの場合: プロパティ管理ツールを使用し、cookieserver.validnamesプロパティを値JSESSIONID,stickyidで更新します。

WebCenter Sitesでの公開設定

公開先の構成中に、次のコマンドを実行して確認できるターゲット・クラスタのNodePort portを使用します:

(この例の公開では、ポート30155を使用する必要があります。)

-bash-4.2$ kubectl get service/wcsitesinfra-wcsites-server1-np -n wcsites-ns

NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE

wcsitesinfra-wcsites-server1-np NodePort 10.96.201.245 <none> 7103:30966/TCP 18mカスタマイズ

顧客固有のカスタマイズ(extend.sites.webapp-lib.war)は、ドメイン・マウント・パス内のsite-homeディレクトリに配置する必要があります。

管理ガイド

Oracle WebCenter Sitesドメインを管理するための一般的なユーティリティ・ツールおよび構成の一部の使用方法について説明します。

ロード・バランサの設定

Oracle WebLogic Server Kubernetes Operatorは、TraefikおよびNGINX (kubernetes/ingress-nginx)などのイングレスベースのロード・バランサをサポートしています。また、Apache Webtierロード・バランサもサポートしています。

Traefik

この項では、Oracle WebCenter Sitesドメイン・クラスタをロード・バランシングするために、イングレスベースのTraefikロード・バランサ(本番デプロイメントではバージョン2.2.1以上)をインストールおよび構成する方法について説明します。アプリケーションURLの非SSL、SSL終端およびエンドツーエンドSSLアクセスに対してTraefikを構成できます。

これらのステップに従い、TraefikをKubernetesクラスタ内のOracle WebCenter Sitesドメインのロード・バランサとして設定します:

- Traefik (イングレスベース)ロード・バランサのインストール

- ドメインのイングレスの作成

- アプリケーションURLアクセスの検証

- Traefikイングレスのアンインストール

- Traefikのアンインストール

Traefik (イングレスベース)ロード・バランサのインストール

Helmを使用して、Traefik (イングレスベース)ロード・バランサをインストールします。サンプルでは

values.yamlファイルを使用しますが、具体的にはkubernetes.namespacesを設定します。$ cd ${WORKDIR} $ kubectl create namespace traefik $ helm repo add traefik https://helm.traefik.io/traefik --force-updateサンプル出力:

"traefik" has been added to your repositoriesTraefikのインストール:

$ helm install traefik traefik/traefik \ --namespace traefik \ --values charts/traefik/values.yaml \ --set "kubernetes.namespaces={traefik}" \ --set "service.type=NodePort" --wait{{%expand “サンプル出力を表示するにはここをクリックしてください。” %}}

LAST DEPLOYED: Sun Sep 13 21:32:00 2024 NAMESPACE: traefik STATUS: deployed REVISION: 1 TEST SUITE: NoneTraefikのデプロイメント用のサンプル

values.yaml:image: name: traefik pullPolicy: IfNotPresent ingressRoute: dashboard: enabled: true # Additional ingressRoute annotations (e.g. for kubernetes.io/ingress.class) annotations: {} # Additional ingressRoute labels (e.g. for filtering IngressRoute by custom labels) labels: {} providers: kubernetesCRD: enabled: true kubernetesIngress: enabled: true # IP used for Kubernetes Ingress endpoints ports: traefik: port: 9000 expose: true # The exposed port for this service exposedPort: 9000 # The port protocol (TCP/UDP) protocol: TCP web: port: 8000 # hostPort: 8000 expose: true exposedPort: 30305 nodePort: 30305 # The port protocol (TCP/UDP) protocol: TCP # Use nodeport if set. This is useful if you have configured Traefik in a # LoadBalancer # nodePort: 32080 # Port Redirections # Added in 2.2, you can make permanent redirects via entrypoints. # https://docs.traefik.io/routing/entrypoints/#redirection # redirectTo: websecure websecure: port: 8443 # # hostPort: 8443 expose: true exposedPort: 30443 # The port protocol (TCP/UDP) protocol: TCP nodePort: 30443Traefikステータスを検証し、SSLおよび非SSLサービスのポート番号を確認します:

$ kubectl get all -n traefik NAME READY STATUS RESTARTS AGE pod/traefik-5fc4947cf9-fbl9r 1/1 Running 5 7d17h NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE service/traefik NodePort 10.100.195.70 <pending> 80:30305/TCP,443:30443/TCP 7d17h NAME READY UP-TO-DATE AVAILABLE AGE deployment.apps/traefik 1/1 1 1 7d17h NAME DESIRED CURRENT READY AGE replicaset.apps/traefik-5fc4947cf9 1 1 1 7d17hHTTPホスト

traefik.example.comを使用して、URLhttp://<MASTERNODE-HOSTNAME>:30305からTraefikダッシュボードにアクセスします。$ curl -H "host: <MASTERNODE-HOSTNAME>" http://<MASTERNODE-HOSTNAME>:30305/dashboard/ノート:

<MASTERNODE-HOSTNAME>の完全修飾ノード名を指定してくださいTraefikを構成して、このネームスペースで作成されたイングレスを管理します。

traefikはTraefikネームスペース、wcsites-nsはドメインのネームスペースです:

$ helm upgrade traefik traefik/traefik --namespace traefik --reuse-values \

--set "kubernetes.namespaces={traefik,wcsites-ns}"

Release "traefik" has been upgraded. Happy Helming!

NAME: traefik

LAST DEPLOYED: Sun Sep 13 21:32:12 2020

NAMESPACE: traefik

STATUS: deployed

REVISION: 2

TEST SUITE: Noneドメインのイングレスの作成

サンプルのHelmチャートを使用して、ドメイン・ネームスペースにドメインのイングレスを作成します。ここでは、イングレスにパスベースのルーティングが使用されます。デフォルト構成のサンプル値は、ファイル${WORKDIR}/charts/ingress-per-domain/values.yamlに表示されています。デフォルトでは、typeはTRAEFIK、sslTypeはNONSSL、domainTypeはwcsです。これらの値は、コマンドラインで値を渡すことによってオーバーライドすることも、構成のタイプ(NONSSL、SSLおよびE2ESSL)に基づいてサンプル・ファイルvalues.yamlで編集することもできます。

必要に応じて、イングレスYAMLファイルを更新して、アクセスする必要があるドメイン・アプリケーションURLに基づいて(spec.rules.host.http.pathsの項で)より多くのパス・ルールを定義できます。Traefik (イングレスベース)ロード・バランサのテンプレートYAMLファイルは、${WORKDIR}/charts/ingress-per-domain/templates/traefik-ingress.yamlにあります。

Oracle WebCenter Sitesドメイン・アプリケーションURLにアクセスするための適切な

LOADBALANCER_HOSTNAMEを選択します。$ export LOADBALANCER_HOSTNAME=<LOADBALANCER_HOSTNAME>たとえば、マスター・ノード端末からコマンドを実行する場合、マスター・ホスト名は

LOADBALANCER_HOSTNAMEです:$ export LOADBALANCER_HOSTNAME=$(hostname -f)NONSSL構成にHelmを使用してingress-per-domainをインストールします:$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress \ charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set "traefik.hostname=${LOADBALANCER_HOSTNAME}"サンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Mon Jul 20 11:44:13 2024 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter Sitesアプリケーションへのセキュアなアクセス(

SSL終端およびE2ESSL)の場合は、証明書を作成し、Kubernetesシークレットを生成します:$ openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /tmp/tls1.key -out /tmp/tls1.crt -subj "/CN=*" $ kubectl -n wcsites-ns create secret tls wcs-tls-cert --key /tmp/tls1.key --cert /tmp/tls1.crtTraefik TLSStoreカスタム・リソースを作成します。

SSL終端の場合は、ユーザー定義のSSL証明書を使用するようにTraefikを構成する必要があります。ユーザー定義のSSL証明書が構成されていない場合、TraefikはデフォルトのSSL証明書を作成します。Traefikのユーザー定義SSL証明書を構成するには、TLSStoreカスタム・リソースを使用します。SSL証明書で作成されたKubernetesシークレットは、TLSStoreオブジェクトで参照する必要があります。次のコマンドを実行して、TLSStoreを作成します:

$ cat <<EOF | kubectl apply -f - apiVersion: traefik.containo.us/v1alpha1 kind: TLSStore metadata: name: default namespace: wcsites-ns spec: defaultCertificate: secretName: wcs-tls-cert EOFSSL構成にHelmを使用してingress-per-domainをインストールします。$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress \ charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set "traefik.hostname=${LOADBALANCER_HOSTNAME}" \ --set sslType=SSLサンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Mon Jul 20 11:44:13 2020 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: NoneE2ESSL構成にHelmを使用してingress-per-domainをインストールします。ノート:

E2ESSL構成を使用するには、sslEnabledがtrueに設定されたOracle WebCenter Sitesドメインを作成しておく必要があります。詳細は、「Oracle WebCenter Sitesドメインの作成」を参照してください。$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress \ charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set sslType=E2ESSLサンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Fri Apr 9 09:47:27 2021 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: NoneOracle WebCenter SitesアプリケーションへのNONSSLアクセスの場合は、イングレスによってサービスの詳細を取得します:

$ kubectl describe ingress wcsitesinfra-traefik -n wcsites-ns Name: wcsitesinfra-traefik Labels: app.kubernetes.io/managed-by=Helm weblogic.resourceVersion=domain-v2 Namespace: wcsites-ns Address: Ingress Class: <none> Default backend: <default> Rules: Host Path Backends ---- ---- -------- www.example.com /console wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /em wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /wls-exporter wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /weblogic wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /sbconsole wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /management wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /testconsole wcsitesinfra-adminserver:7001 (10.244.3.138:7001) /sites wcsitesinfra-cluster-wcsites-cluster:7103 (10.244.1.230:7103) /cas wcsitesinfra-cluster-wcsites-cluster:7103 (10.244.1.230:7103) /wls-exporter wcsitesinfra-cluster-wcsites-cluster:7103 (10.244.1.230:7103) Annotations: kubernetes.io/ingress.class: traefik meta.helm.sh/release-name: wcsitesinfra-ingress meta.helm.sh/release-namespace: wcsites-ns traefik.ingress.kubernetes.io/router.middlewares: wcsites-ns-custom-header@kubernetescrd Events: <none>Oracle WebCenter SitesアプリケーションへのSSLアクセスの場合は、前述のデプロイ済イングレスによってサービスの詳細を取得します:

$ kubectl describe ingress wcsitesinfra-traefik -n wcsites-nsOracle WebCenter SitesアプリケーションへのE2ESSLアクセスの場合は、前述のデプロイ済イングレスによってサービスの詳細を取得します:

$ kubectl describe IngressRouteTCP wcsitesinfra-traefik -n wcsites-nsロード・バランサが新しいイングレスを認識し、ドメイン・サーバー・ポッドへのルーティングに成功したことを確認するには、次のように、HTTP 200ステータス・コードを返すWebLogic ReadyAppフレームワークのURLにリクエストを送信できます:

bash $ curl -v http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_PORT}/weblogic/ready * Trying 149.87.129.203... > GET http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_PORT}/weblogic/ready HTTP/1.1 > User-Agent: curl/7.29.0 > Accept: */* > Proxy-Connection: Keep-Alive > host: ${LOADBALANCER_HOSTNAME} > < HTTP/1.1 200 OK < Date: Sat, 14 Mar 2020 08:35:03 GMT < Vary: Accept-Encoding < Content-Length: 0 < Proxy-Connection: Keep-Alive < * Connection #0 to host localhost left intact

アプリケーションURLアクセスの検証

NONSSL構成の場合

Traefikロードバランサを設定した後、ドメイン・アプリケーションがロードバランサ・ポート30305を介してアクセス可能であることを確認します。ロード・バランサ(Traefik port 30305)を介して、WebCenter Sitesドメイン・タイプのドメインを設定するために次のURLを使用できます:

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-PORT}/weblogic/ready

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-PORT}/console

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-PORT}/em

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-PORT}/sites/version.jspSSL構成の場合

Traefik (イングレスベース)ロード・バランサを設定した後、ドメイン・アプリケーションがHTTPSアクセスのSSLロード・バランサ・ポート30443を介してアクセス可能であることを確認します。タイプがwcsのOracle WebCenter SitesドメインのサンプルURLは次のとおりです:

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/weblogic/ready

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/console

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/em

https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/sites/version.jspE2ESSL構成の場合

Traefik (イングレスベース)ロード・バランサを設定した後、ドメイン・アプリケーションがHTTPSアクセスのSSLロード・バランサ・ポート30443を介してアクセス可能であることを確認します。

ブラウザからアプリケーションURLにアクセスするには、ブラウザ・ホスト(Windowsの場合、

C:\Windows\System32\Drivers\etc\hosts)の/etc/hostsを次のエントリで更新しますX.X.X.X admin.domain.org X.X.X.X wcsites.domain.orgノート: X.X.X.Xの値は、このイングレスがデプロイされているホストIPアドレスです。

ノート: 企業プロキシの背後にある場合は、ブラウザのプロキシ設定を適切に更新して、更新されたホスト名

/etc/hostsファイルにアクセスしてください。

タイプがwcsのOracle WebCenter SitesドメインのサンプルURLは次のとおりです:

https://admin.domain.org:${LOADBALANCER_SSLPORT}/weblogic/ready

https://admin.domain.org:${LOADBALANCER_SSLPORT}/console

https://admin.domain.org:${LOADBALANCER_SSLPORT}/em

https://wcsites.domain.org:${LOADBALANCER_SSLPORT}/sites/version.jspTraefikイングレスのアンインストール

イングレス・デプロイメントをアンインストールおよび削除します:

$ helm delete wcsitesinfra-ingress -n wcsites-nsTraefikのアンインストール

$ helm delete traefik -n traefikNGINX

この項では、Oracle WebCenter Sitesドメイン・クラスタをロード・バランシングするためのイングレスベースのNGINXロード・バランサのインストールおよび構成方法について説明します。アプリケーションURLの非SSL、SSL終端およびエンドツーエンドSSLアクセスに対してNGINXを構成できます。

これらのステップに従い、NGINXをKubernetesクラスタ内のOracle WebCenter Sitesドメインのロード・バランサとして設定します:

前提条件は、公式のインストール・ドキュメントを参照してください。

- 非SSLおよびSSL終端構成用のNGINXロード・バランサのインストール

- SSLアクセス用のシークレットの生成

- エンドツーエンドSSL構成用のNGINXロード・バランサのインストール

- イングレスを管理するためのNGINXの構成

- ドメイン・アプリケーションURLアクセスの検証

- NGINXイングレスのアンインストール

- NGINXのアンインストール

リポジトリ情報を取得するには、次のHelmコマンドを入力します:

$ helm repo add ingress-nginx https://kubernetes.github.io/ingress-nginx

$ helm repo update非SSLおよびSSL終端構成用のNGINXロード・バランサのインストール

ドメイン・ネームスペースでHelmを使用して、

ingress-nginxコントローラをデプロイします:$ helm install nginx-ingress -n wcsites-ns \ --set controller.service.type=NodePort \ --set controller.admissionWebhooks.enabled=false \ --set controller.service.nodePorts.http=30305 \ ingress-nginx/ingress-nginx

SSLアクセス用のシークレットの生成

Oracle WebCenter Sitesアプリケーションへのセキュアなアクセス(SSLおよびE2ESSL)の場合は、証明書を作成し、シークレットを生成します:

$ openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /tmp/tls1.key -out /tmp/tls1.crt -subj "/CN=domain1.org" $ kubectl -n wcsites-ns create secret tls wcs-tls-cert --key /tmp/tls1.key --cert /tmp/tls1.crtノート:

CNの値は、このイングレスをデプロイするホストであり、シークレット名は<domainUID>-tls-certである必要があります。

エンドツーエンドSSL構成用のNGINXロード・バランサのインストール

ドメイン・ネームスペースでHelmを使用して、ingress-nginxコントローラをデプロイします:

$ helm install nginx-ingress -n wcsites-ns \ --set controller.extraArgs.default-ssl-certificate=wcsites-ns/wcs-tls-cert \ --set controller.service.type=NodePort \ --set controller.admissionWebhooks.enabled=false \ --set controller.extraArgs.enable-ssl-passthrough=true \ ingress-nginx/ingress-nginxデプロイされたイングレス・コントローラのステータスを確認します:

$ kubectl --namespace wcsites-ns get services | grep ingress-nginx-controllerサンプル出力:

nginx-ingress-ingress-nginx-controller NodePort 10.106.186.235 <none> 80:30305/TCP,443:30443/TCP 19m

イングレスを管理するためのNGINXの構成

Oracle WebCenter Sitesドメイン・アプリケーションURLにアクセスするための適切な

LOADBALANCER_HOSTNAMEを選択します。$ export LOADBALANCER_HOSTNAME=<LOADBALANCER_HOSTNAME>たとえば、マスター・ノード端末からコマンドを実行する場合、マスター・ホスト名は

LOADBALANCER_HOSTNAMEです:$ export LOADBALANCER_HOSTNAME=$(hostname -f)サンプルのHelmチャートを使用して、ドメイン・ネームスペースにドメインのイングレスを作成します。ここでは、イングレスにパスベースのルーティングが使用されます。デフォルト構成のサンプル値は、ファイル

${WORKDIR}/charts/ingress-per-domain/values.yamlに表示されています。デフォルトでは、typeはTRAEFIK、sslTypeはNONSSL、domainTypeはwcsです。これらの値は、コマンドラインで値を渡すことによってオーバーライドすることも、サンプル・ファイルvalues.yamlで編集することもできます。

必要に応じて、イングレスYAMLファイルを更新して、アクセスする必要があるドメイン・アプリケーションURLに基づいて(spec.rules.host.http.pathsの項で)より多くのパス・ルールを定義できます。${WORKDIR}/charts/ingress-per-domain/templates/nginx-ingress.yamlにあるNGINXロード・バランサのテンプレートYAMLファイルを更新します。$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set "nginx.hostname=${LOADBALANCER_HOSTNAME}" \ --set type=NGINXサンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Fri Jul 24 09:34:03 2020 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: NoneSSL終端構成にHelmを使用して

ingress-per-domainをインストールします:$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set "nginx.hostname=${LOADBALANCER_HOSTNAME}" \ --set type=NGINX --set sslType=SSLサンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Fri Jul 24 09:34:03 2020 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: NoneE2ESSL構成にHelmを使用してingress-per-domainをインストールします。ノート:

E2ESSL構成を使用するには、sslEnabledがtrueに設定されたOracle WebCenter Sitesドメインを作成しておく必要があります。「Oracle WebCenter Sitesドメインの作成」を参照してください。$ cd ${WORKDIR} $ helm install wcsitesinfra-ingress charts/ingress-per-domain \ --namespace wcsites-ns \ --values charts/ingress-per-domain/values.yaml \ --set type=NGINX --set sslType=E2ESSLサンプル出力:

NAME: wcsitesinfra-ingress LAST DEPLOYED: Fri Jul 24 09:34:03 2020 NAMESPACE: wcsites-ns STATUS: deployed REVISION: 1 TEST SUITE: None

ドメイン・アプリケーションURLアクセスの検証

NONSSL構成

コマンドを使用して、NGINXの

LOADBALANCER_NON_SSLPORTNodePortを取得します:$ LOADBALANCER_NON_SSLPORT=$(kubectl --namespace wcsites-ns get services -o jsonpath="{.spec.ports[0].nodePort}" nginx-ingress-ingress-nginx-controller) $ echo ${LOADBALANCER_NON_SSLPORT}Oracle WebCenter Sitesドメイン・アプリケーションURLが

LOADBALANCER_NON_SSLPORTを介してアクセス可能であることを検証します:http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_NON_SSLPORT}/weblogic/ready http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_NON_SSLPORT}/console http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_NON_SSLPORT}/em http://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_NON_SSLPORT}/sites/version.jsp

SSL構成

コマンドを使用して、NGINXの

LOADBALANCER_SSLPORTNodePortを取得します:$ LOADBALANCER_SSLPORT=$(kubectl --namespace wcsites-ns get services -o jsonpath="{.spec.ports[1].nodePort}" nginx-ingress-ingress-nginx-controller) $ echo ${LOADBALANCER_SSLPORT}Oracle WebCenter Sitesドメイン・アプリケーションURLが

LOADBALANCER_SSLPORTを介してアクセス可能であることを検証します:https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/weblogic/ready https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/console https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/em https://${LOADBALANCER_HOSTNAME}:${LOADBALANCER_SSLPORT}/sites/version.jsp

E2ESSL構成

リモート・ブラウザからWebCenter Sitesドメイン・アプリケーションURLにアクセスするには、イングレスがデプロイされているホストのIPアドレスを使用して、ブラウザ・ホスト構成ファイル

/etc/hosts(Windowsの場合、C:\Windows\System32\Drivers\etc\hosts)を次のエントリで更新します:X.X.X.X admin.domain.org X.X.X.X wcsites.domain.orgノート:

- X.X.X.X値は、このイングレスがデプロイされているホストIPアドレスです。

- 企業プロキシの背後にある場合は、ブラウザのプロキシ設定を適切に更新して、更新されたホスト名

/etc/hostsファイルにアクセスしてください。

コマンドを使用して、NGINXの

LOADBALANCER_SSLPORTNodePortを取得します:$ LOADBALANCER_SSLPORT=$(kubectl --namespace wcsites-ns get services -o jsonpath="{.spec.ports[1].nodePort}" nginx-ingress-ingress-nginx-controller) $ echo ${LOADBALANCER_SSLPORT}Oracle WebCenter Sitesドメイン・アプリケーションURLが

LOADBALANCER_SSLPORTを介してアクセス可能であることを検証します:https://admin.domain.org:${LOADBALANCER_SSLPORT}/weblogic/ready https://admin.domain.org:${LOADBALANCER_SSLPORT}/console https://admin.domain.org:${LOADBALANCER_SSLPORT}/em https://wcsites.domain.org:${LOADBALANCER_SSLPORT}/sites/version.jspノート: これはデフォルトのホスト名です。

values.yamlでホスト名を更新した場合は、更新された値を使用します。

NGINXイングレスのアンインストール

wcsitesinfra-ingressデプロイメントをアンインストールおよび削除します:

$ helm uninstall wcsitesinfra-ingress -n wcsites-nsNGINXのアンインストール

$ helm uninstall nginx-ingress -n wcsites-nsApache Webtier

この項では、Oracle WebCenter Sitesドメイン・クラスタをロード・バランシングするためのApache Webtierのインストールおよび構成方法について説明します。アプリケーションURLの非SSLおよびSSL終端アクセスに対してApache Webtierを構成できます。

これらのステップに従い、Apache WebtierをKubernetesクラスタ内のOracle WebCenter Sitesドメインのロード・バランサとして設定します:

- Apache Webtierイメージの構築

- Apacheプラグイン構成ファイルの作成

- 証明書および秘密キーの準備

- Apache Webtier Helmチャートのインストール

- ドメイン・アプリケーションURLアクセスの検証

- Apache Webtierのアンインストール

Apache Webtierイメージの構築

Apache Webtier Dockerイメージを構築するには、サンプルを参照してください。

Apacheプラグイン構成ファイルの作成

custom_mod_wl_apache.confという名前の構成ファイルには、外部からアクセスできる必要があるドメインにデプロイされたOracle WebCenter SitesアプリケーションのすべてのURLルーティング・ルールが必要です。このファイルを環境に基づいた値で更新します。ファイル・コンテンツは、次のようになります。wcsドメインの構成ファイルcustom_mod_wl_apache.confのサンプル・コンテンツ

# Copyright (c) 2018, 2021, Oracle and/or its affiliates. # Licensed under the Universal Permissive License v 1.0 as shown at https://oss.oracle.com/licenses/upl. <IfModule mod_weblogic.c> WebLogicHost ${WEBLOGIC_HOST} WebLogicPort 7001 </IfModule> # Directive for weblogic admin Console deployed on Weblogic Admin Server <Location /console> SetHandler weblogic-handler WebLogicHost wcsitesinfra-adminserver WebLogicPort 7001 </Location> <Location /em> SetHandler weblogic-handler WebLogicHost wcsitesinfra-adminserver WebLogicPort 7001 </Location> <Location /wls-exporter> SetHandler weblogic-handler WebLogicHost wcsitesinfra-adminserver WebLogicPort 7001 </Location> <Location /weblogic> SetHandler weblogic-handler WebLogicHost wcsitesinfra-adminserver WebLogicPort 7001 </Location> # Directive for all application deployed on weblogic cluster with a prepath defined by LOCATION variable # For example, if the LOCAITON is set to '/weblogic', all applications deployed on the cluster can be accessed via # http://myhost:myport/weblogic/application_end_url # where 'myhost' is the IP of the machine that runs the Apache webtier, and # 'myport' is the port that the Apache webtier is publicly exposed to. # Note that LOCATION cannot be set to '/' unless this is the only Location module configured. <Location /sites> WLSRequest On WebLogicCluster wcsitesinfra-cluster-wcsites-cluster:7103 PathTrim /weblogic1 </Location> <Location /cas> WLSRequest On WebLogicCluster wcsitesinfra-cluster-wcsites-cluster:7103 PathTrim /weblogic1 </Location> <Location /wls-exporter> WLSRequest On WebLogicCluster wcsitesinfra-cluster-wcsites-cluster:7103 PathTrim /weblogic1 </Location>custom_mod_wl_apache.confの格納に使用できるPVおよびPVC (PV-claim-name)を作成します。PVまたはPVCの作成については、サンプルを参照してください。

証明書と秘密キーの準備

(SSL終端構成の場合のみ)次のコマンドを実行して、

opensslを使用して独自の証明書および秘密キーを生成します。$ cd ${WORKDIR} $ cd charts/apache-samples/custom-sample $ export VIRTUAL_HOST_NAME=WEBLOGIC_HOST $ export SSL_CERT_FILE=WEBLOGIC_HOST.crt $ export SSL_CERT_KEY_FILE=WEBLOGIC_HOST.key $ sh certgen.shノート: WEBLOGIC_HOSTを、Apache Webtierをインストールするホスト名に置き換えます。

証明書生成の出力

$ls certgen.sh custom_mod_wl_apache.conf custom_mod_wl_apache.conf_orig input.yaml README.md $ sh certgen.sh Generating certs for WEBLOGIC_HOST Generating a 2048 bit RSA private key ........................+++ .......................................................................+++ unable to write 'random state' writing new private key to 'apache-sample.key' ----- $ ls certgen.sh custom_mod_wl_apache.conf_orig WEBLOGIC_HOST.info config.txt input.yaml WEBLOGIC_HOST.key custom_mod_wl_apache.conf WEBLOGIC_HOST.crt README.mdApache Webtier Helmチャートの入力値を準備します。

次のコマンドを実行して、Apache Webtier Helmチャートの入力値ファイルを準備します。

$ base64 -i ${SSL_CERT_FILE} | tr -d '\n' $ base64 -i ${SSL_CERT_KEY_FILE} | tr -d '\n' $ touch input.yaml入力パラメータ・ファイル

charts/apache-samples/custom-sample/input.yamlを更新します。サンプルinput.yamlファイルのスナップショット

$ cat apache-samples/custom-sample/input.yaml # Use this to provide your own Apache webtier configuration as needed; simply define this # Persistence Volume which contains your own custom_mod_wl_apache.conf file. persistentVolumeClaimName: <pv-claim-name> # The VirtualHostName of the Apache HTTP server. It is used to enable custom SSL configuration. virtualHostName: <WEBLOGIC_HOST> # The customer-supplied certificate to use for Apache webtier SSL configuration. # The value must be a string containing a base64 encoded certificate. Run following command to get it. # base64 -i ${SSL_CERT_FILE} | tr -d '\n' customCert: <cert_data> # The customer-supplied private key to use for Apache webtier SSL configuration. # The value must be a string containing a base64 encoded key. Run following command to get it. # base64 -i ${SSL_KEY_FILE} | tr -d '\n' customKey: <key_data>

Apache Webtier Helmチャートのインストール

指定した入力パラメータを使用して、Apache Webtier Helmチャートをドメイン・ネームスペース(たとえば、

wcsites-ns)にインストールします:$ cd ${WORKDIR}/charts $ helm install apache-webtier --values apache-samples/custom-sample/input.yaml --namespace wcsites-ns apache-webtier --set image=oracle/apache:12.2.1.3Apache Webtierのステータスを確認します:

$ kubectl get all -n wcsites-ns | grep apacheApache Webtierのステータスのサンプル出力:

pod/apache-webtier-apache-webtier-65f69dc6bc-zg5pj 1/1 Running 0 22h service/apache-webtier-apache-webtier NodePort 10.108.29.98 <none> 80:30305/TCP,4433:30443/TCP 22h deployment.apps/apache-webtier-apache-webtier 1/1 1 1 22h replicaset.apps/apache-webtier-apache-webtier-65f69dc6bc 1 1 1 22h

ドメイン・アプリケーションURLアクセスの検証

Apache Webtierロード・バランサの実行後、ロード・バランサ・ポート30305/30443を介してドメイン・アプリケーションにアクセス可能であることを確認します。タイプがwcsのドメインのアプリケーションURLは次のとおりです:

ノート: ポート

30305はLOADBALANCER-Non-SSLPORTで、ポート30443はLOADBALANCER-SSLPORTです。

NONSSL構成

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/weblogic/ready

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/console

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/em

http://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-Non-SSLPORT}/sites/version.jspSSL構成

https://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-SSLPORT}/weblogic/ready

https://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-SSLPORT}/console

https://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-SSLPORT}/em

https://${LOADBALANCER-HOSTNAME}:${LOADBALANCER-SSLPORT}/sites/version.jspApache Webtierのアンインストール

$ helm delete apache-webtier -n wcsites-nsドメインのモニターおよびログの公開

Oracle WebCenter Sitesドメインをモニターし、WebLogic ServerログをElasticsearchに公開します。

Oracle WebCenter Sitesドメインを設定した後、次のことができます:

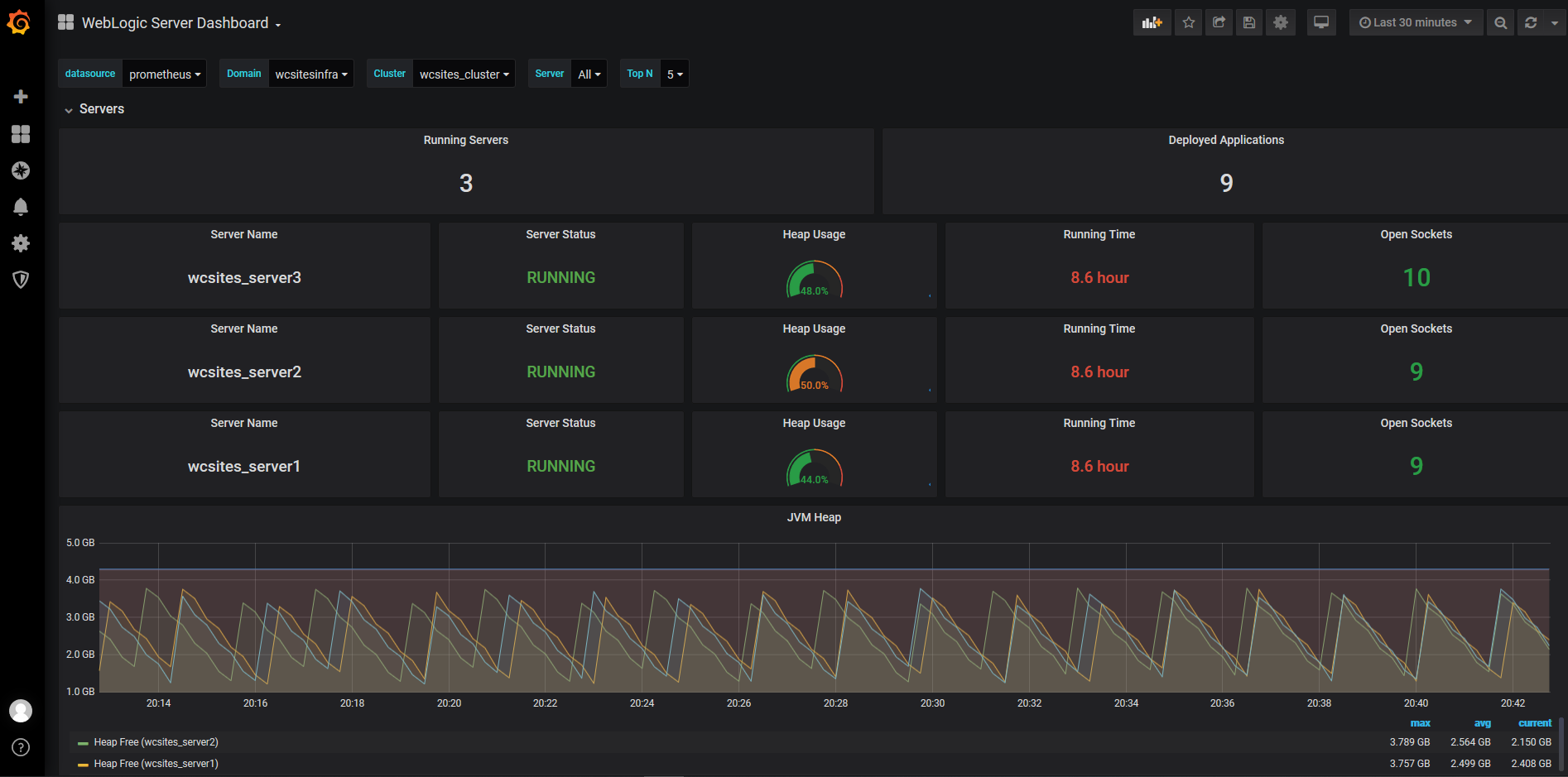

PrometheusおよびGrafanaを使用してOracle WebCenter Sitesインスタンスをモニター

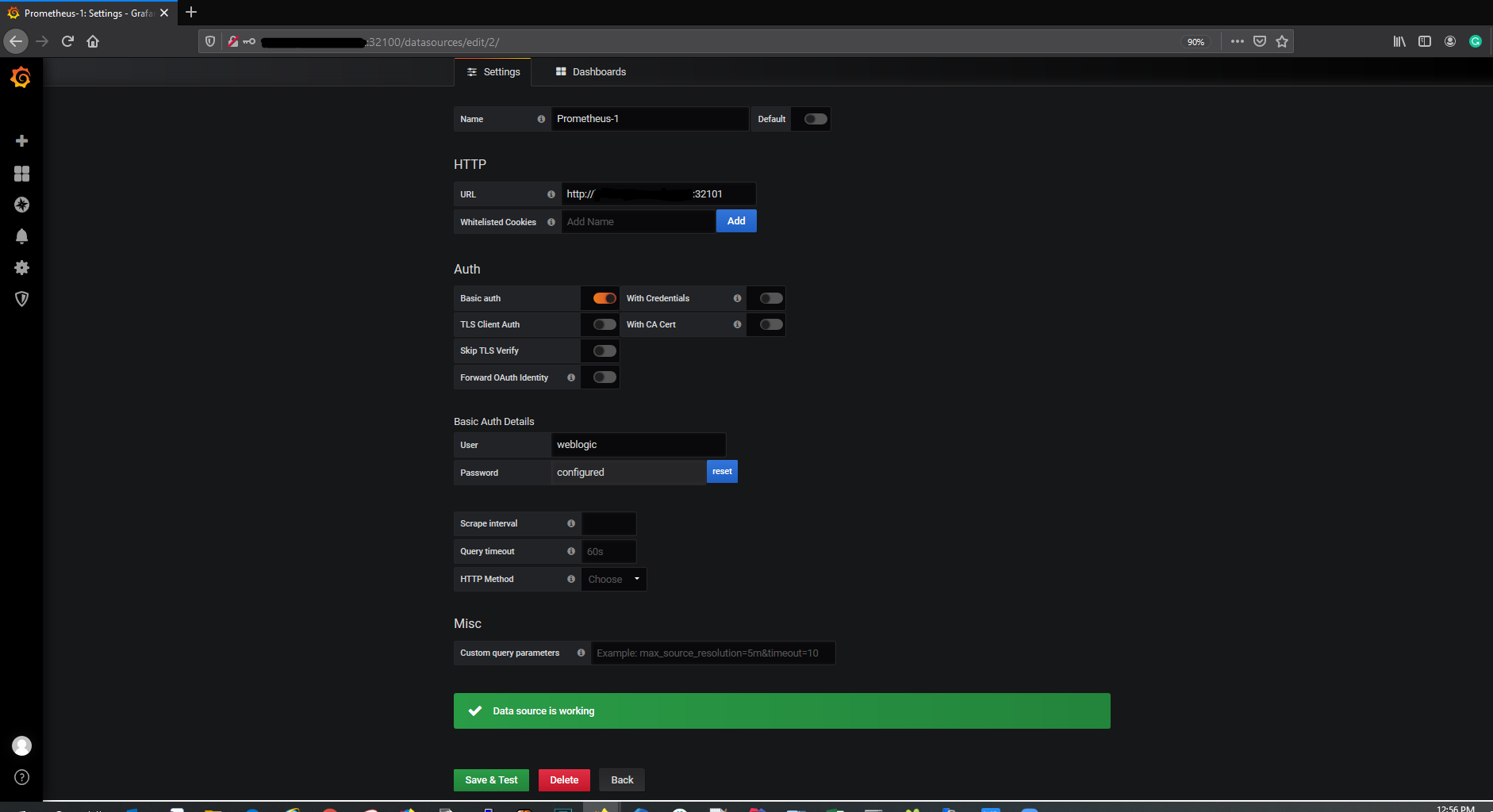

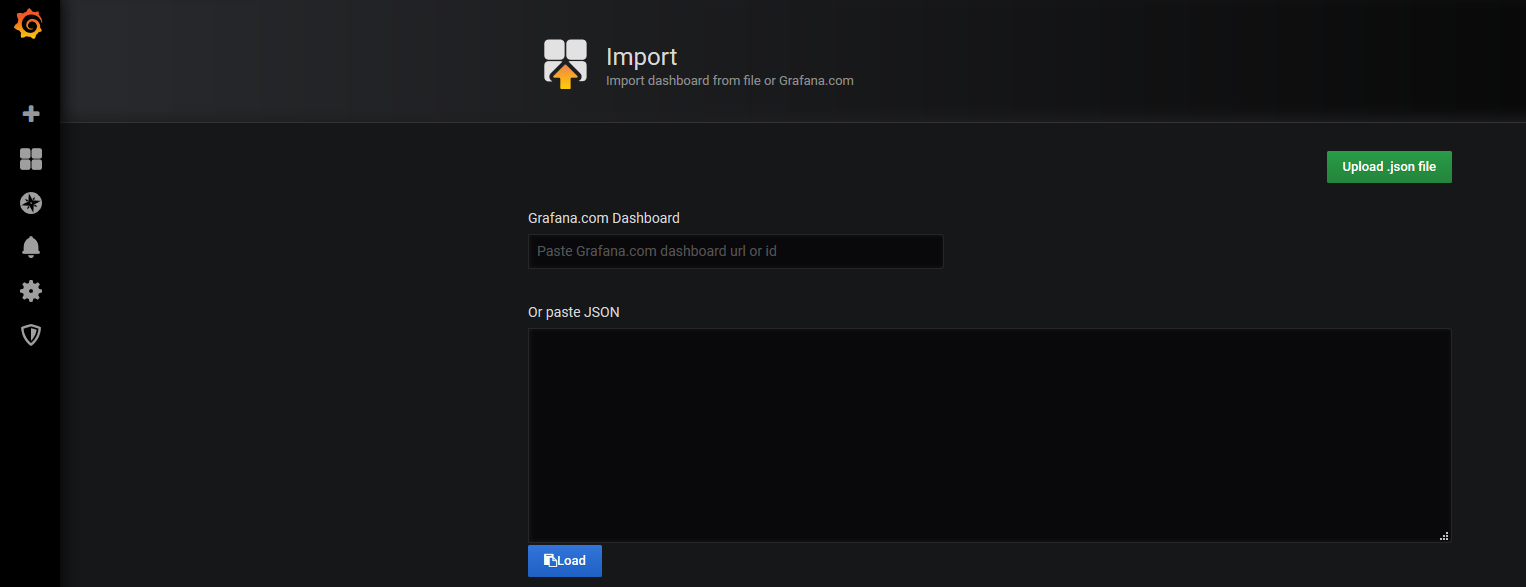

WebLogic Monitoring Exporterを使用すると、実行中のOracle WebCenter Sitesインスタンスからランタイム情報をスクレイピングし、PrometheusおよびGrafanaを使用してモニターできます。

前提条件

このドキュメントでは、Prometheus OperatorがKubernetesクラスタにデプロイされていることを前提としています。まだデプロイされていない場合は、次のステップに従ってPrometheusオペレータをデプロイします。

kube-prometheusプロジェクトのクローン作成

$ git clone https://github.com/coreos/kube-prometheus.gitノードのラベル付け

Kube-Prometheusでは、すべてのエクスポータ・ノードにkubernetes.io/os=linuxのラベルを付ける必要があります。ノードにラベルが付いていない場合は、次のコマンドを使用してラベル付けする必要があります:

$ kubectl label nodes --all kubernetes.io/os=linuxPrometheusおよびGrafanaリソースの作成

kube-prometheusディレクトリに変更し、次のコマンドを実行してネームスペースおよびCRDを作成します:

ノート: 各コマンドが処理されるまで1分間待機します。

$ cd kube-prometheus

$ kubectl create -f manifests/setup

$ until kubectl get servicemonitors --all-namespaces ; do date; sleep 1; echo ""; done

$ kubectl create -f manifests/外部アクセスの提供

Grafana、PrometheusおよびAlertmanagerに外部アクセスを提供するには、次のコマンドを実行します:

$ kubectl patch svc grafana -n monitoring --type=json -p '[{"op": "replace", "path": "/spec/type", "value": "NodePort" },{"op": "replace", "path": "/spec/ports/0/nodePort", "value": 32100 }]'

$ kubectl patch svc prometheus-k8s -n monitoring --type=json -p '[{"op": "replace", "path": "/spec/type", "value": "NodePort" },{"op": "replace", "path": "/spec/ports/0/nodePort", "value": 32101 }]'

$ kubectl patch svc alertmanager-main -n monitoring --type=json -p '[{"op": "replace", "path": "/spec/type", "value": "NodePort" },{"op": "replace", "path": "/spec/ports/0/nodePort", "value": 32102 }]'ノート:

32100はGrafanaの外部ポートです32101はPrometheusの外部ポートです32102はAlertmanagerの外部ポートです

WebLogic Monitoring Exporterの設定

WebLogic Serverメトリックを収集し、WebCenter SitesドメインをモニターするWebLogic Monitoring Exporterを設定します。

WebLogic Monitoring Exporterデプロイメント・パッケージの生成

リスニング・ポートは管理サーバーと管理対象サーバーで異なるため、2つのパッケージが必要です。管理サーバー(wls-exporter-as.war)に1つのバイナリ、および管理対象クラスタ(wls-exporter-ms.war)に1つのバイナリが必要です。必要なプロキシを設定し、スクリプトgetX.X.X.shを実行して2つのバイナリを生成します:

$ cd kubernetes/create-wcsites-domain/utils/weblogic-monitoring-exporter

$ sh get1.1.0.sh出力:

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 607 0 607 0 0 357 0 --:--:-- 0:00:01 --:--:-- 357

100 2016k 100 2016k 0 0 398k 0 0:00:05 0:00:05 --:--:-- 797k

-------------------wls-exporter-ms start-------------------

created /tmp/ci-GNysQzP1kv

Copying completed

/tmp/ci-GNysQzP1kv /kubernetes/create-wcsites-domain/utils/weblogic-monitoring-exporter

in temp dir

adding: WEB-INF/weblogic.xml (deflated 66%)

adding: config.yml (deflated 63%)

wls-exporter-ms.war is ready

-------------------wls-exporter-ms end-------------------

-------------------wls-exporter-as start-------------------

Copying completed

in temp dir

adding: WEB-INF/weblogic.xml (deflated 66%)

adding: config.yml (deflated 52%)

wls-exporter-as.war is ready

-------------------wls-exporter-as end-------------------

zip completed

kubernetes/3.3.0/create-wcsites-domain/utils/weblogic-monitoring-exporterWARファイルのWebLogicドメイン・ホームへのコピー

wls-exporter-as.warおよびwls-exporter-ms.warファイルを管理サーバー・ポッドのドメイン・ホーム・ディレクトリにコピーします。

$ kubectl cp wls-exporter-as.war wcsites-ns/wcsitesinfra-adminserver:/u01/oracle/user_projects/domains/wcsitesinfra/

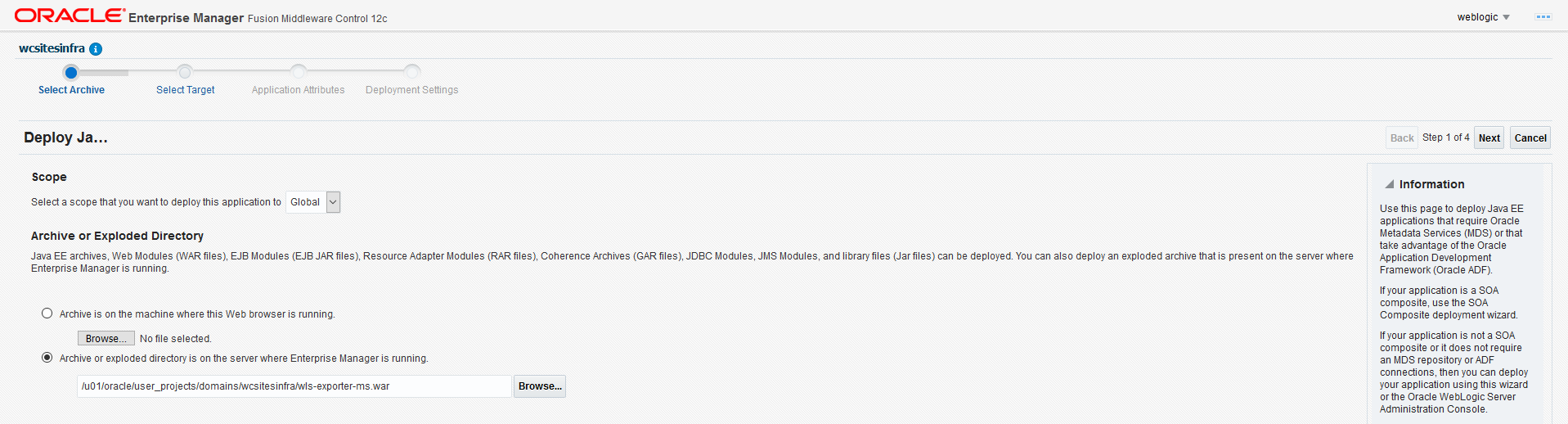

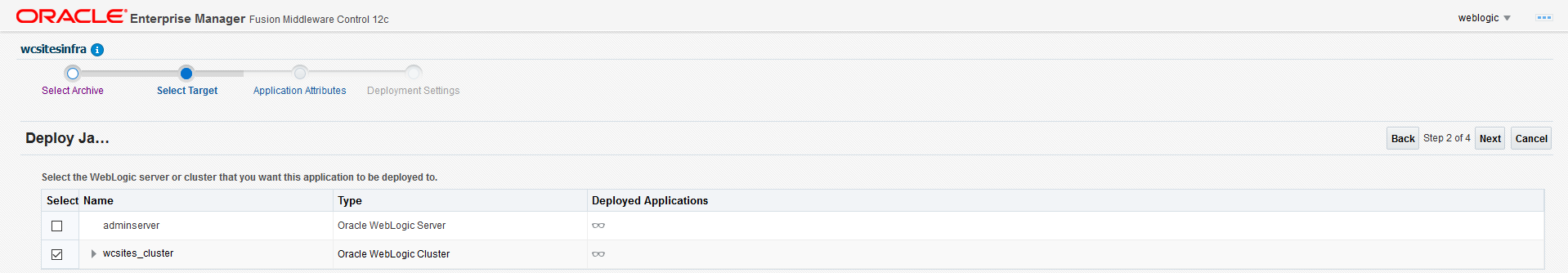

$ kubectl cp wls-exporter-ms.war wcsites-ns/wcsitesinfra-adminserver:/u01/oracle/user_projects/domains/wcsitesinfra/WebLogic Monitoring Exporterのデプロイ

次のステップに従って、WebLogic Serverインスタンスにパッケージをデプロイします:

管理サーバーおよび管理対象サーバーで、Oracle Enterprise Managerを使用してWebLogic Monitoring Exporter (

wls-exporter-ms.war)を個別にデプロイします。

エクスポータWARをデプロイするサーバーを選択します:

アプリケーション名を設定します。管理サーバーと管理対象サーバーに別々にデプロイされている場合、アプリケーション名は異なる必要があります。両方のデプロイメントのコンテキスト・ルートが

wls-exporterであることを確認します:

アプリケーションのインストールおよび起動をクリックします。

次に、WebLogic Monitoring Exporterアプリケーション(

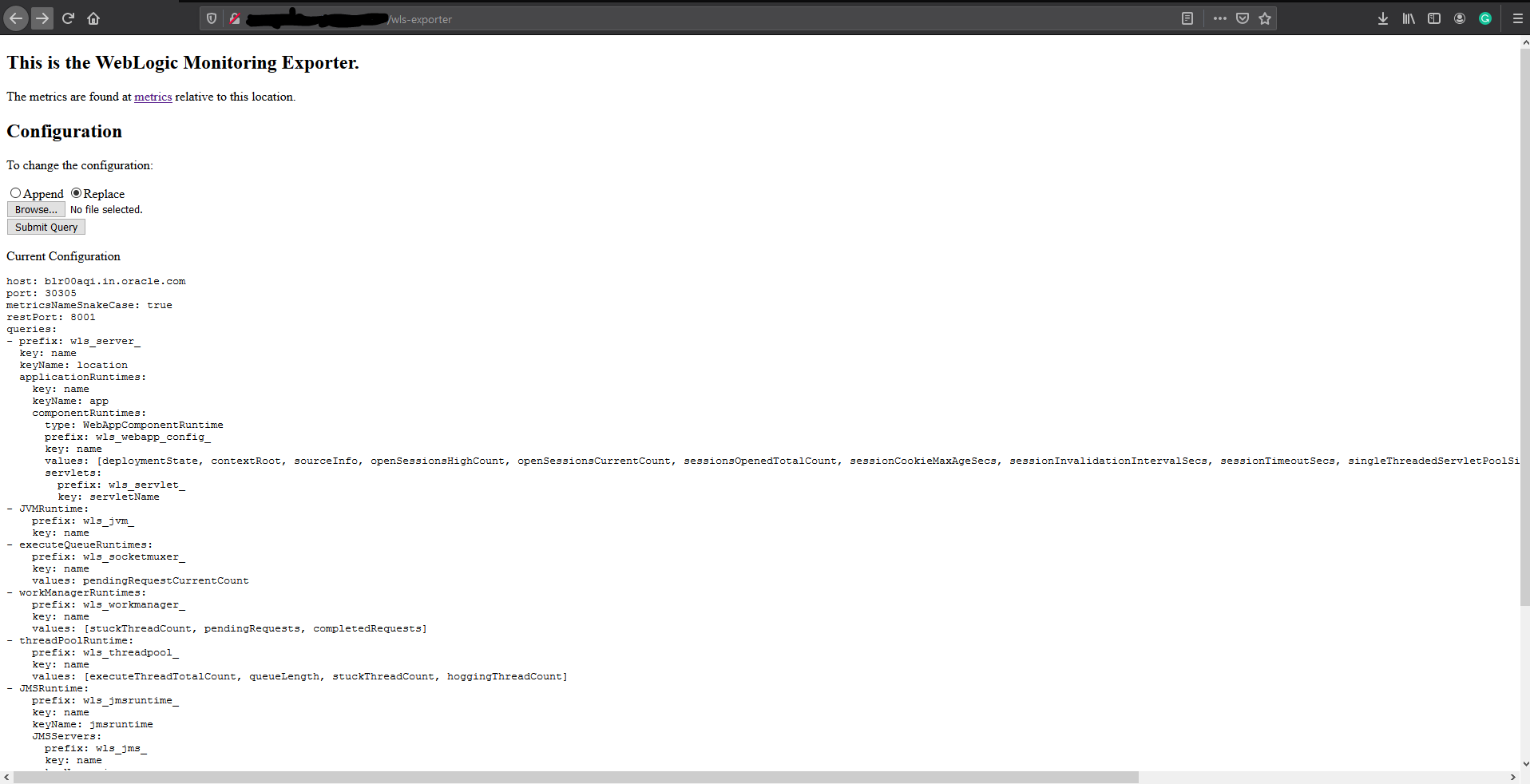

wls-exporter-ms.war)をデプロイします。変更をアクティブ化してアプリケーションを起動します。アプリケーションが起動され、ポートが公開されている場合は、このURL:

http://<server:port>/wls-exporterを使用してWebLogic Monitoring Exporterコンソールにアクセスできます。

wls-exporter-as.warについても同じステップを繰り返します。

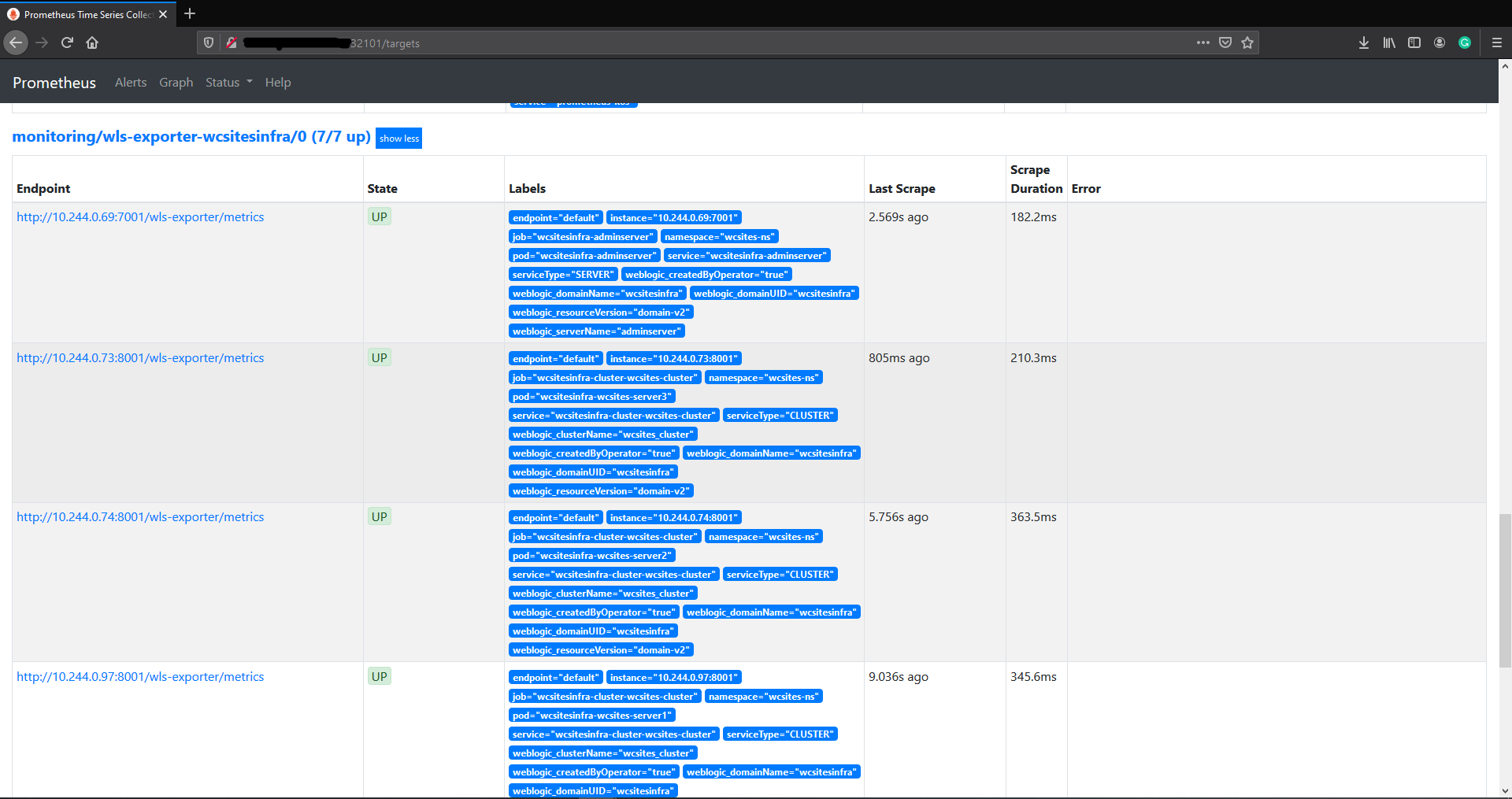

Prometheusオペレータの構成

Prometheusを使用すると、WebLogic Monitoring Exporterからメトリックを収集できます。Prometheusオペレータは、サービス検出を使用してターゲットを識別します。WebLogic Monitoring Exporterのエンド・ポイントをターゲットとして検出するには、サービスを指すサービス・モニターを作成する必要があります。

次のサンプル・サービス・モニター・デプロイメントYAML構成ファイルを参照してください

kubernetes/create-wcsites-domain/utils/weblogic-monitoring-exporter/wls-exporter.yaml。

wls-exporterの場合はServiceMonitor:

apiVersion: v1

kind: Secret

metadata:

name: basic-auth

namespace: monitoring

data:

password: V2VsY29tZTE= # Welcome1 i.e.'WebLogic password'

user: d2VibG9naWM= # weblogic i.e. 'WebLogic username'

type: Opaque

---

apiVersion: monitoring.coreos.com/v1

kind: ServiceMonitor

metadata:

name: wls-exporter-wcsitesinfra

namespace: monitoring

labels:

k8s-app: wls-exporter

spec:

namespaceSelector:

matchNames:

- wcsites-ns

selector:

matchLabels:

weblogic.domainName: wcsitesinfra

endpoints:

- basicAuth:

password:

name: basic-auth

key: password

username:

name: basic-auth

key: user

port: default

relabelings:

- action: labelmap

regex: __meta_kubernetes_service_label_(.+)

interval: 10s

honorLabels: true

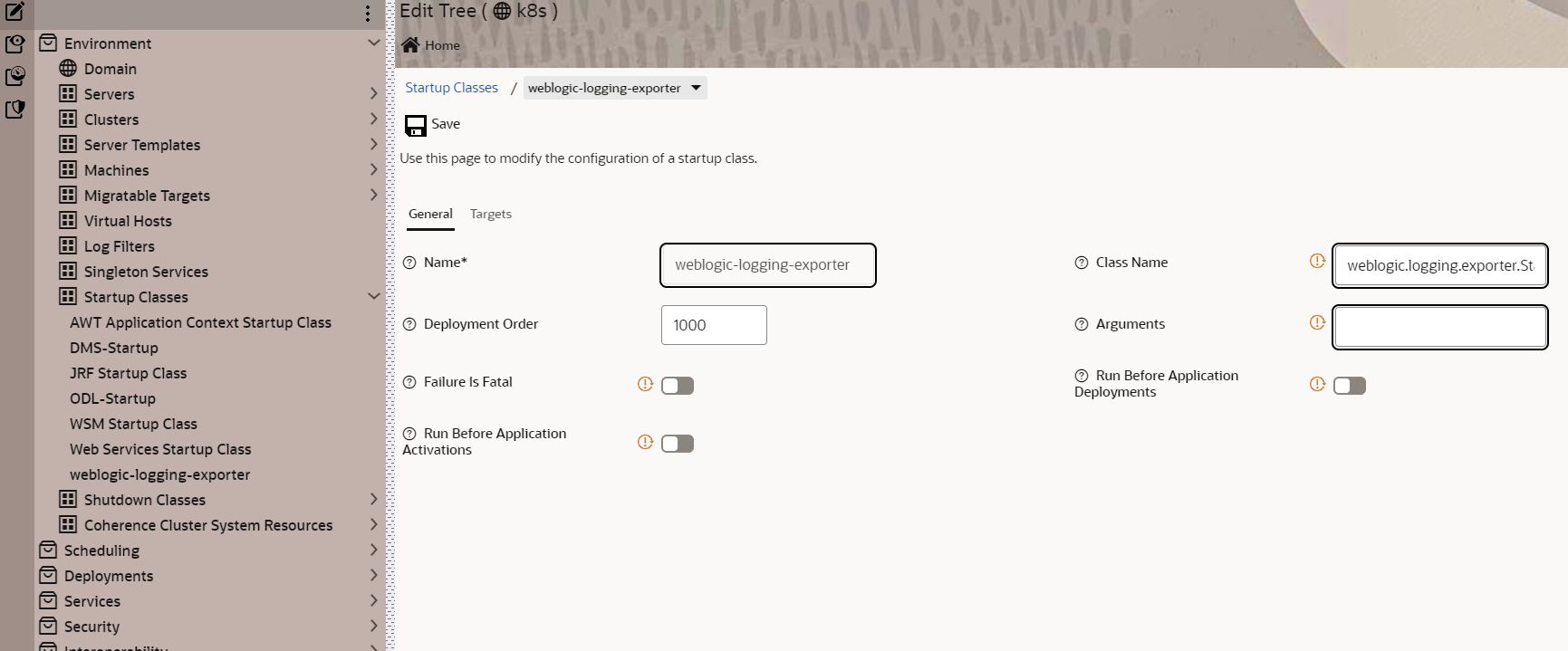

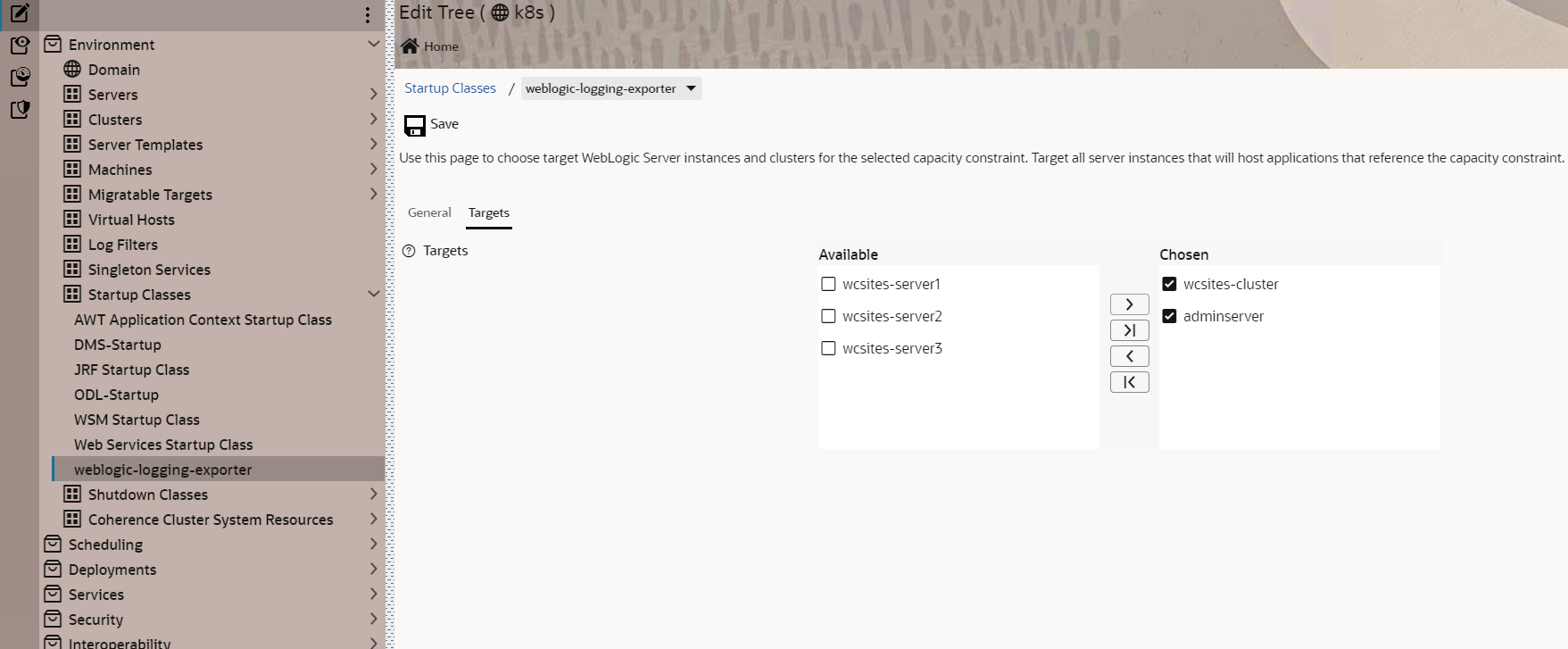

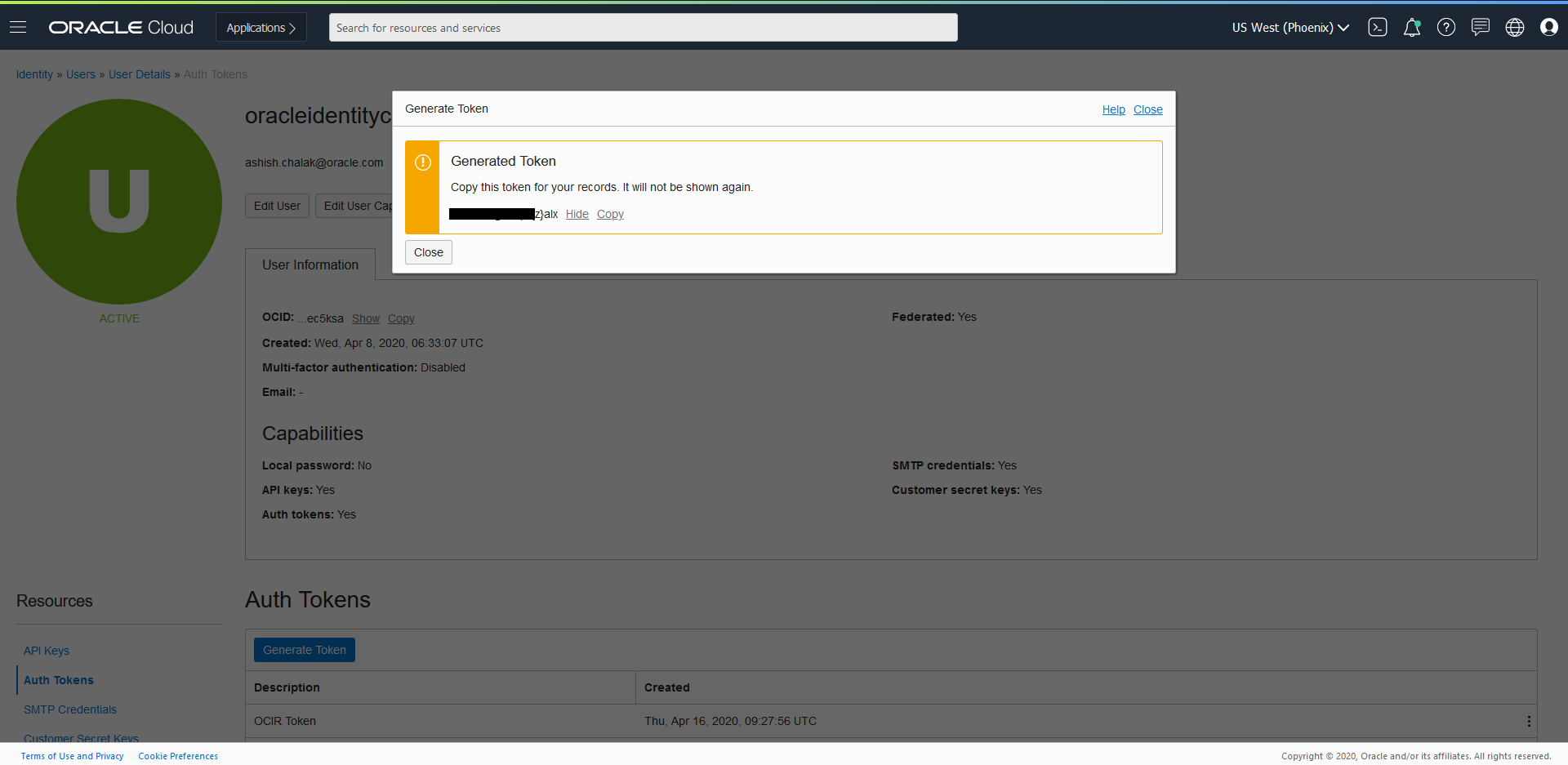

path: /wls-exporter/metricswls-exporterからのメトリックのエクスポートにはbasicAuthが必要であるため、base64でエンコードされたユーザー名とパスワードを使用してKubernetes Secretが作成されます。このSecretは、ServiceMonitorデプロイメントで使用されます。