プライベート・アクセス・チャネルの前提条件

プライベート・アクセス・チャネルを構成する前に、Oracle Analytics CloudでアクセスするプライベートDNSゾーンまたはSCANホスト名のドメイン名を把握し、Enterprise EditionでOracle Analytics Cloudをデプロイしたことを確認し、正しい権限があることを確認する必要があります。

Oracle Analytics Cloudがパブリック・エンドポイントとともにデプロイされている場合、Oracle Analytics Cloudがプライベート・ソースへのアクセスに使用するOracle Cloud Infrastructure上のVCNおよびサブネットも知っている必要があります。 「プライベート・エンドポイント」を使用してOracle Analytics Cloudインスタンスをデプロイした場合、プライベート・アクセス・チャネルではインスタンスに構成したものと同じVCNおよびサブネットが自動的に使用されるため、ステップ3を実行する必要はありません。

- Oracle Analytics CloudデプロイメントにEnterprise Editionが含まれていることを確認します。

エディション情報は「インスタンスの詳細」ページに表示されます。 「サービスの検証」を参照してください。

プライベート・アクセス・チャネルは、Professional EditionでデプロイされたOracle Analytics Cloudインスタンスでは使用できません。

- Oracle Analytics Cloudがプライベート・チャネルを介してアクセスする各プライベート・ソース(DNSゾーン)のドメイン名を記録します。

たとえば、

example.com、companyabc.comなどのドメイン名です。-

Oracle Cloud Infrastructure VCNとピアリングされた企業ネットワーク内のプライベート・データ・ソース

DNSゾーンを形式で登録:

<domain name>たとえば:

- データ・ソースFQDNホスト名が

data-source-ds01.companyabc.comの場合は、DNSゾーンをcompanyabc.comとして追加します。 - データ・ソースFQDNホスト名が

db01.dbdomain.companyabc.comの場合、dbdomain.companyabc.comの下のホストにのみOracle Analytics Cloudアクセス権を付与するために、DNSゾーンをdbdomain.companyabc.comとして追加します。

- データ・ソースFQDNホスト名が

-

Oracle Cloud Infrastructure VCNのプライベート・データ・ソース

DNSゾーンを形式で登録:

<VCN DNS label>.oraclevcn.comたとえば:

companyabc.oraclevcn.comヒント: プライベート・アクセス・チャネルと同じVCN上のプライベート・ソースに接続する場合は、「プライベート・アクセス・チャネルの構成」ページのチェック・ボックスDNSゾーンとしての仮想クラウド・ネットワーク・ドメイン名を選択して、ドメイン名の値を自動入力します。

-

Oracle Cloud Infrastructure VCNのプライベートOracle Autonomous Data WarehouseまたはOracle Autonomous Transaction Processing

プライベートFQDNホスト名の形式は

<adb-name>.adb.<region>.<realm-public domain>.です DNSゾーンを同じ形式で登録:<adb-name>.adb.<region>.<realm-public-domain>たとえば:

myadw.adb.ap-sydney-1.oraclecloud.commyadw.adb.uk-gov-cardiff-1.oraclegovcloud.uk

-

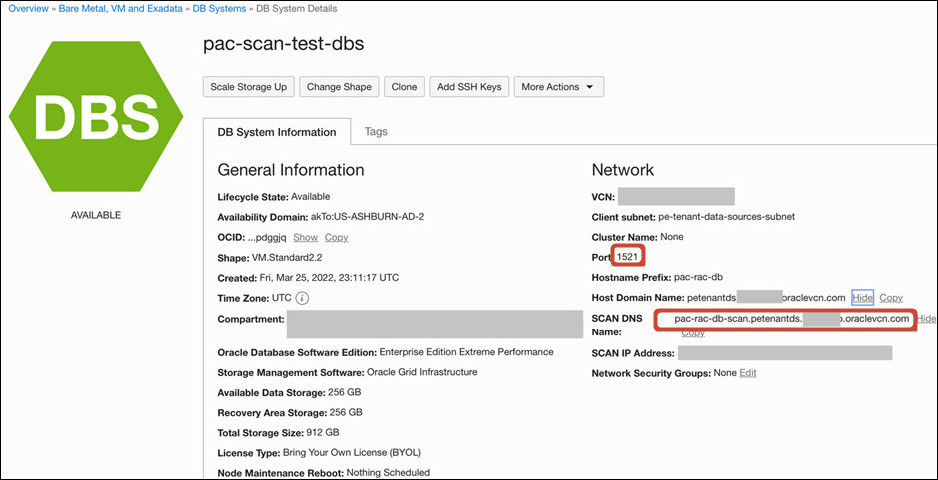

- Oracle Analytics Cloudでプライベート・チャネルを介してアクセスする単一クライアント・アクセス名(SCAN)で構成された各プライベートOracle DatabaseのSCANホスト名およびSCANポートを記録します。 たとえば、

db01-scan.corp.example.comやprd-db01-scan.mycompany.comなどのSCANホスト名では、ポート1521を使用できます。Oracle Cloud InfrastructureでプライベートDB Systemに接続する場合は、「DBシステム情報」ページ(「SCAN DNS名」および「ポート」)でSCANの詳細を確認できます。

- Oracle Analytics Cloudでプライベート・チャネルに使用するOracle Cloud Infrastructure VCNおよびサブネットを決定します。

VCNの前提条件

-

リージョン: VCNは、Oracle Analytics Cloudと同じリージョンにある必要があります。

サブネットの前提条件

-

サイズ: 各プライベート・アクセス・チャネルには、少なくとも4つのIPアドレスが必要です。 ネットワーク・トラフィック・エグレスには2つのIPアドレスが必要です。1つはプライベート・アクセス・チャネル用、もう1つは将来の使用のために予約されています。 つまり、単一のプライベート・アクセス・チャネルの最小サブネット・サイズは「

/29」です。 たとえば、サブネットCIDR10.0.0.0/29です。複数のOracle Analytics Cloudインスタンスがある場合は、複数のプライベート・アクセス・チャネルの構成が必要になることがあります。 複数のチャネルに単一のサブネットを使用する場合は、それに応じてサブネットのサイズを設定する必要があります。 または、プライベート・アクセス・チャネルごとに専用のサブネットを使用します。

-

エグレス・ルール: サブネットには、プライベート・データソース(IPアドレスおよびポート)への通信を可能にするエグレス・ルールが含まれている必要があります。

-

イングレス・ルール: サブネットには、プライベート・データ・ソースからの通信を有効にするイングレス・ルールが含まれている必要があります。

不明な場合は、ネットワーク管理者に問い合せてください。

VCNおよびサブネットの構成タスクは通常、Oracle Cloud Infrastructureネットワークを担当するネットワーク管理者によって実行されます。 詳細は、「シナリオB: VPNを使用するプライベート・サブネット」または「シナリオC: VPNを使用したパブリックおよびプライベート・サブネット」の「タスク1 VCNおよびサブネットの設定」を参照してください。

-

- 自分(またはOracle Analytics Cloudのプライベート・アクセス・チャネルを構成する予定のユーザー)が、VCNへのアクセスに必要なポリシーが付与されているグループに属していることを確認します。

いくつかの方法があります 最適なレベルを選択します:

広範なリソース・アクセス・ポリシー

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN TENANCY

制限付きリソース・アクセス・ポリシー

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN compartment <compartment name of subnet> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN compartment <compartment name of Analytics instance> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE private-ips IN compartment <compartment name of Analytics instance>

リソース・アクセス・ポリシーのモデレート - オプション1

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ virtual-network-family IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE subnets IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE vnics IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE private-ips IN compartment <compartment name of Analytics instance>

リソース・アクセス・ポリシーのモデレート - オプション2

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ compartments IN TENANCY -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE virtual-network-family IN compartment <compartment name of VCN> -

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO MANAGE virtual-network-family IN compartment <compartment name of Analytics instance>

-

- SCANホストおよびポートの詳細を含むデータ・ソースへのアクセスを有効にする場合は、自分(またはOracle Analytics Cloudのプライベート・アクセス・チャネルの構成を計画しているユーザー)が、作業リクエストへのアクセスに必要なポリシーが付与されているグループに属していることを確認してください。

最適なレベルを選択します:

広範なリソース・アクセス・ポリシー

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN TENANCY

制限付きリソース・アクセス・ポリシー

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO READ work-requests IN compartment <compartment name of Analytics instance>

-

- オプショナル: ネットワーク・セキュリティ・グループ・ルールを使用してプライベート・アクセス・チャネル経由のトラフィックを制限する場合は、チャネルの作成時に制限するか、後でタスクを保存できます。プライベート・アクセス・チャネルの作成時にネットワーク・セキュリティ・グループを構成する場合は、ネットワーク・セキュリティ・グループが存在し、ネットワーク・セキュリティ・グループを使用するために必要なポリシーがあることを確認してください。

-

ALLOW GROUP <ANALYTICS ADMIN GROUP> TO USE network-security-groups IN TENANCY

-