データ難読化のサポート

「RESTアダプタ」は、OAuthカスタム3レッグ・フロー・セキュリティ・ポリシーの「承認リクエスト」、「アクセス・トークン・リクエスト」および「リフレッシュ・トークン・リクエスト」フィールド、およびOAuthカスタム2レッグ・フロー・セキュリティ・ポリシーの「アクセス・トークン・リクエスト」および「リフレッシュ・トークン・リクエスト」フィールドを構成するときに、クライアントID、クライアント・シークレット、スコープ、APIキーなどの機密データの不明瞭化をサポートします。

curlコマンドを作成する場合、クリア・テキストで公開しないデータがある可能性があります。 たとえば、curlコマンドで公開されたclient_secret値を非表示にできます。 &client_secret=xxxasdfasdfadasdfasdfasdfasdfasこのデータを非表示にするには、curlコマンド・パラメータ(&scope=${security_field_3}, &client_secret=${security_field_2}, &client_id=${security_field_1}など)に変数を割り当てます。

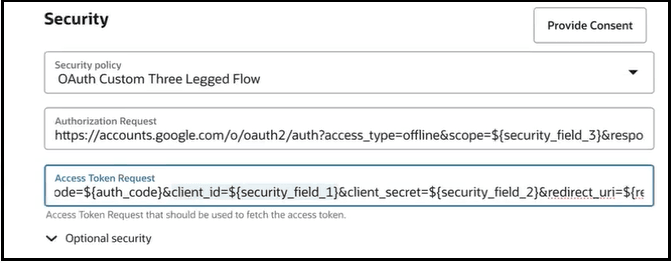

次の例は、変数が割り当てられたOAuthカスタム3レッグ・フロー・セキュリティ・ポリシーを示しています。 OAuthカスタム2レッグ・フロー・セキュリティ・ポリシーを使用する場合は、同様の規則に従うことができます。

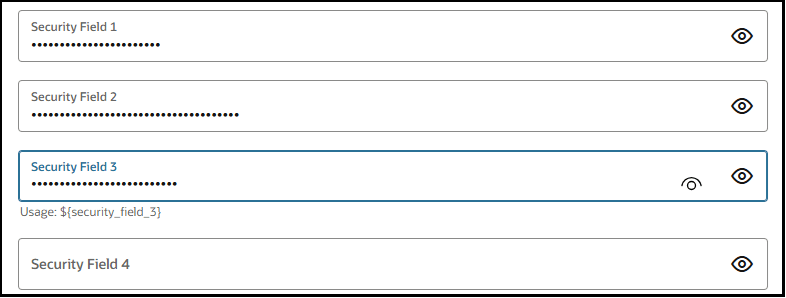

次に、「オプションのセキュリティ」セクションを展開し、これらの変数の実際の値を不明瞭化形式で入力します。

${security_field_1}${security_field_2}${security_field_3}${security_field_4}

データの難読化はオプションの機能です。 必要に応じて変数を使用し、他のパラメータ値をクリア・テキスト形式で残すことができます。 また、すべてのデータをクリア・テキスト形式で残すこともできます。 任意に選択できます。 「接続セキュリティの構成」を参照してください。

ユース・ケース1

このユースケースでは、security_field_2およびclient_secret値でsecurity_field_1を使用してapi_key値を難読化する方法を示します。

| セキュリティ・フィールドなし | セキュリティ・フィールドあり |

|---|---|

|

アクセス・トークン・リフレッシュ:

|

アクセス・トークン・リフレッシュ:

|

|

リフレッシュ・トークン・リクエスト:

|

リフレッシュ・トークン・リクエスト:

|

ユース・ケース2

このユースケースでは、api_keyをsecurity_field_2およびclient_secretとともにsecurity_field_1で難読化する方法も示します。

| セキュリティ・フィールドなし | セキュリティ・フィールドあり |

|---|---|

|

アクセス・トークン・リクエスト:

|

アクセス・トークン・リクエスト:

|

|

リフレッシュ・トークン・リクエスト:

|

リフレッシュ・トークン・リクエスト:

|

ユース・ケース3

このユースケースでは、security_field_1を使用してclient_secretをsecurity_field_2でapi_keyを難読化する方法も示します。

| セキュリティ・フィールドなし | セキュリティ・フィールドあり |

|---|---|

|

アクセス・トークン・リクエスト:

|

アクセス・トークン・リクエスト:

|