アクセス例: ロール内リスク

ロール内リスクの調査を開始するには、「ロール内アクセス・リスク」要約ワークシートをレビューします。 これには、2つのタイプのアルゴリズムによる分析のレコードが含まれる場合があります。

最初のタイプでは機密アクセスが検出されます: ロールには個別の権限が含まれる場合があります。これらの権限は広範なアクセス権を提供するため、その割当をレビューする価値があります。 これらのアルゴリズムには、名前に「機密」という語が含まれています。 ロールが違反したこれらのアルゴリズムごとに、アルゴリズム-結果スプレッドシートを開きます。 その中の各レコードには、機密アクセス・ポイント、それを含むロール、およびそのロールが割り当てられたユーザーが示されます。 その機密アクセスを必要としないユーザーからロールを削除できます。 より一般的には、ユーザーには機密アクセスが必要ですが、監視する必要があります。

2番目のロール内-アルゴリズム・タイプでは、ロール自体に相互にコンフリクトがある権限を付与した事象が検出されます。 これらの各アルゴリズムの名前は、ユーザーがコンフリクトがある処理を実行できるようにするアクセス・ポイントが含まれる2つの資格/権利の名前で構成されています。 ロールが違反したアルゴリズムごとに、アルゴリズム-結果ワークシートを開き、次の3つの値に基づいてピボット表を作成します:

-

ロール: コンフリクトが存在するロールを示します。

-

アクセス資格/権利名: 2つの資格/権利に関連付けられたロールには、必ずロール内コンフリクトがあります。 (ピボットテーブルには、1つのロールが1つの資格/権利に関連付けられているレコードが含まれている可能性が高いです。 これらはユーザー-アクセス・リスクのコンフリクトに該当するため、ロール内コンフリクトを調査するときには無視できます。)

-

インシデント情報: これらのレコードは、ロール内にコンフリクトがあるアクセス・ポイントへのパスを示します。 1つの資格/権利に属する各パスは、他の資格/権利に属するすべてのパスとコンフリクトがあります。

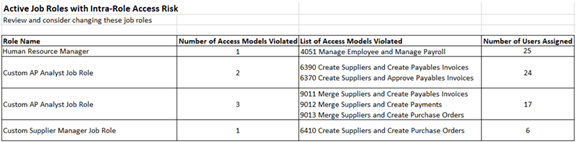

たとえば、ロール内アクセス・リスク要約ワークシートに、ロール内コンフリクトがあるジョブ・ロールを示す行が4行含まれているとします。 その1つである人事管理マネージャは、「Manage Employee and Manage Payroll」というアルゴリズムに違反しています。 このロールは25人に割り当てられています。 このロールは、次の図の最初にリストされています。

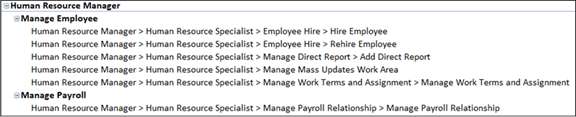

そのアルゴリズムの結果ワークシートを開き(名前のラベルが付いたタブをクリックし)、ピボット表を作成して、ロール名で検索します。 次のようなレコード・セットが見つかります:

この例では、「Manage Payroll」資格/権利に属する1つのパスが、「Manage Employee」資格/権利に属する5つの各パスとコンフリクトがあります。

影響を受けるユーザーの数が多いために、コンフリクトをなくすようにロールを再設計する必要があるという決定をする場合があります。 この例では、セキュリティ・コンソールを使用して、他のすべてのアクセス・ポイントと競合する1つのアクセス・ポイント: Manage Payroll Relationshipを削除する場合があります。

または、ユーザー数が少なく、それらのユーザーを特定したところ、ジョブを実行するためにコンフリクトがあるアクセス権が必要であることがわかったとします。 ロールをそのままにして、それらのユーザーを定期的にモニターし、コンフリクトがあるアクセス権が必要ないユーザーにロールが割り当てられないようにする場合もあります。

次に、同じプロセスに従って、残りのロールのコンフリクトを解決します。 (この例では3つあります。) ロール内アクセス・リスク要約ワークシートを使用して、疑わしいロールおよびそのロールが違反しているアルゴリズムを特定します。 アルゴリズムごとにワークシートを開き、ピボット表を作成して、ロールを検索します。 ただし、別のロールでコンフリクトをクリーン・アップしたので、アルゴリズムのピボット表をすでに作成している場合は、そのピボットテーブルを再利用できます。