OCI Object Storage einrichten

Ein separates Abonnement von OCI Object Storage ist erforderlich, um diese Funktion verwenden zu können. Beachten Sie, dass eine Gruppe ein logischer Container in OCI Object Storage zum Speichern von Objekten ist. Im Kontext von Task-Manager gelten Ihre Anhänge als Objekte.

Die übergeordneten Schritte in OCI Object Storage sind im Folgenden aufgelistet:

- Erstellen Sie eine Gruppe in OCI Object Storage , um Ihre Anhänge zu speichern. Anweisungen hierzu finden Sie unter Gruppe erstellen.

Note:

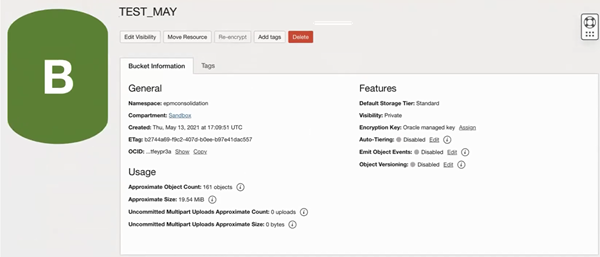

Sie können eine Gruppe in einem vorhandenen Compartment oder ein neues Compartment für die Anhänge erstellen.Im Folgenden finden Sie ein Beispiel für eine eingerichtete Gruppe.

Damit Sie den Zugriff auf die Gruppe testen und nahtlos von einer Testumgebung zu einer Produktionsumgebung wechseln können, wird das Erstellen von zwei Ordnern innerhalb der Gruppe empfohlen: ein Ordner für die Testumgebung und ein Ordner für die Produktionsumgebung. Beispiel: Wenn Sie zum Speichern Ihrer Anhänge eine Gruppe namens

task_manager_rec_dataerstellen möchten, erstellen Sie in dieser Gruppe die Ordnertestundprod. Verwenden Sie während der Implementierungsphase für den Ordnertestdie Gruppen-URL<bucket_url>/test. Wenn Sie zur Produktionsumgebung wechseln, ändern Sie die Gruppenkonfiguration in<bucket_url>/prod. Der Ordnertestkann anschließend ohne Auswirkungen auf die Produktionsumgebung gelöscht werden. - Stellen Sie sicher, dass Auto-Tiering für die Gruppe deaktiviert ist. Informationen hierzu finden Sie unter Auto-Tiering für eine Object Storage-Gruppe verwalten.

- Sie müssen die Regeln für die Lebenszyklus-Policy in OCI Object Storage unverändert beibehalten. Ändern Sie diese nicht.

-

Optional: Aufbewahrungsregeln in OCI Object Storage befolgen die Auditanforderungen Ihres Unternehmens (z.B. fünf bis sieben Jahre).

- In Oracle Cloud Infrastructure (OCI) müssen Sie einen Benutzer für Planning erstellen und diesem Benutzer mindestens Lese- und Schreibzugriff (READ und WRITE) zuweisen, jedoch keinen Löschzugriff (DELETE). Der Benutzer kann ein Identity and Access Management-(IAM-)Benutzer oder ein föderierter Benutzer sein.

Es wird empfohlen, für Planning einen separaten Benutzer für den Zugriff auf Object Storage zu erstellen. Diesem Benutzer müssten Zugriffsberechtigungen auf die Anhangsspeichergruppe sowie Berechtigungen zum Verwalten von Objekten in der Gruppe zugewiesen werden.

-

Sie müssen eine Gruppe erstellen, um Policys zuweisen zu können.

Der Zugriff auf Object Storage wird von Identity and Access Management (IAM)-Policys verwaltet. Informationen zu allgemeinen Object Storage-Policys finden Sie unter Benutzern das Schreiben von Objekten in Object Storage-Gruppen ermöglichen.

Informationen zum Erstellen von IAM-Policys finden Sie unter Erste Schritte mit Policys.

Nachfolgend finden Sie ein Beispiel für eine erforderliche Policy.

-

Allow group PlanningAttachmentWriters to read buckets in compartment ABC -

Allow group PlanningAttachmentWriters to manage objects in compartment ABC where all {target.bucket.name='PlanningAttachments', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT', request.permission='OBJECT_READ'}}

-

- Für den Benutzer muss ein Authentifizierungstoken erstellt werden. Ausführliche Informationen hierzu finden Sie unter Mit Authentifizierungstoken arbeiten.

Note:

Das Authentifizierungstoken wird nach der Erstellung nicht angezeigt. Notieren Sie sich also das Token, da es später im Konfigurationsprozess verwendet wird. - Wenn Sie die Gruppe und einen Benutzer erstellt haben, müssen Sie OCI Object Storage in Planning so einrichten, dass die Verbindung über die Gruppen-URL mit Benutzername und Kennwort hergestellt wird. Informationen hierzu finden Sie unter OCI Object Storage in Planning einrichten.