Abilitazione dell'autenticazione a più fattori

L'accesso alla console di Oracle Cloud richiede l'utilizzo dell'autenticazione a più fattori (MFA).

Se l'autenticazione a più fattori è abilitata, gli utenti devono immettere innanzitutto il proprio nome utente e la propria password come primo fattore (dati di cui l'utente è a conoscenza). All'utente viene quindi richiesto di fornire un codice di verifica da un dispositivo MFA registrato, che rappresenta il secondo fattore (dispositivo in possesso dell'utente). Questa combinazione di fattori aggiunge un ulteriore livello di sicurezza per la conferma dell'identità durante l'accesso.

Prima di abilitare l'autenticazione MFA, assicurarsi che nel dispositivo mobile sia installata un'app di autenticazione supportata. Sono esempi di queste app Oracle Mobile Authenticator e Google Authenticator. L'utente dovrà registrare il proprio dispositivo tramite l'app e successivamente utilizzare la stessa app per generare un passcode monouso basato sul tempo (TOTP) ogni volta che si connette.

Per abilitare l'autenticazione a più fattori, procedere come segue.

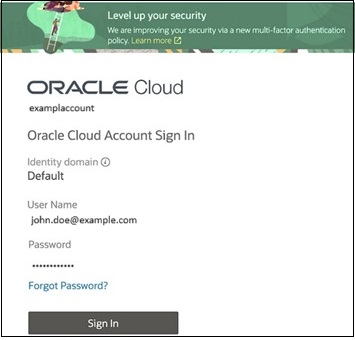

- Utilizzando un browser, passare alla pagina Web all'indirizzo https://www.oracle.com/cloud/sign-in.html.

- Connettersi all'account cloud.

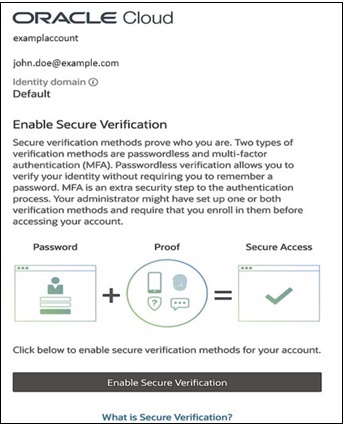

- Fare clic su Abilita verifica sicura.

- Selezionare l'opzione MFA per la verifica sicura. Gli utenti in genere selezionano l'opzione Mobile App (App mobile).

- Eseguire la scansione del codice QR.

Il dispositivo mobile ora è registrato nel servizio IAM e l'account è abilitato per l'autenticazione MFA. Quando ci si connette alla console di Oracle Cloud, ora verrà inviata una notifica al dispositivo mobile dell'utente. Aprire la notifica nell'applicazione, quindi toccare Consenti per continuare.