SSO zwischen OCI und ADFS

In diesem Tutorial konfigurieren Sie SSO zwischen OCI IAM und ADFS, wobei ADFS als Identitätsprovider verwendet wird (IdP).

In diesem 30-minütigen Tutorial erfahren Sie, wie Sie OCI IAM als Serviceprovider (SP) mit ADFS integrieren und als IdP fungieren. Durch das Einrichten der Föderation zwischen ADFS und OCI IAM aktivieren Sie den Zugriff von Benutzern auf Services und Anwendungen in OCI mit Benutzerzugangsdaten, die ADFS authentifiziert.

In diesem Tutorial wird die Einrichtung von ADFS als IdP für OCI IAM erläutert.

OCI IAM bietet Integration mit SAML 2.0 IdPs. Diese Integration:

- Funktioniert mit föderierten Single Sign-On-(SSO-)Lösungen, die mit SAML 2.0 als IdP kompatibel sind, wie ADFS.

- Ermöglicht die Anmeldung von Benutzern bei OCI mit ihren ADFS-Zugangsdaten.

- Ermöglicht die Anmeldung von Benutzern bei Endanwendungen.

- Zuerst laden Sie die Metadaten aus der OCI IAM-Identitätsdomain herunter.

- In den nächsten Schritten erstellen und konfigurieren Sie eine Relying Party in ADFS.

- Richten Sie in ADFS SSO mit OCI IAM mit den Metadaten ein.

- Bearbeiten Sie in ADFS die Attribute und Claims so, dass der E-Mail-Name als ID für Benutzer verwendet wird.

- In ADFS fügen Sie der App einen Benutzer hinzu.

- Kehren Sie für die nächsten Schritte zu der Identitätsdomain zurück, um die Einrichtung und Konfiguration fertig zu stellen. Aktualisieren Sie in OCI IAM die Standard-Policy IdP, um ADFS hinzuzufügen.

- Testen Sie, ob die föderierte Authentifizierung zwischen OCI IAM und ADFS funktioniert.

Dieses Tutorial ist spezifisch für IAM mit Identitätsdomains.

Um dieses Tutorial ausführen zu können, benötigen Sie Folgendes:

- Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Eine On-Premise-ADFS-Installation. Hinweis

In diesem Tutorial wird die Verwendung der ADFS-Software beschrieben, die mit Microsoft Windows Server 2016 R2 bereitgestellt wird. - Außerdem müssen Sie prüfen, ob derselbe Benutzer in OCI und ADFS vorhanden ist und ob ADFS funktioniert.

Stellen Sie sicher, dass ein Benutzer mit derselben E-Mail-Adresse in beiden Systemen vorhanden ist.

Damit SAML SSO zwischen ADFS und OCI IAM funktioniert, muss ein Benutzer mit derselben E-Mail-Adresse sowohl in der Microsoft Active Directory-Domain als auch in der OCI IAM-Identitätsdomain vorhanden sein. In dieser Aufgabe bestätigen Sie, dass ein solcher Benutzer auf beiden Systemen vorhanden ist.

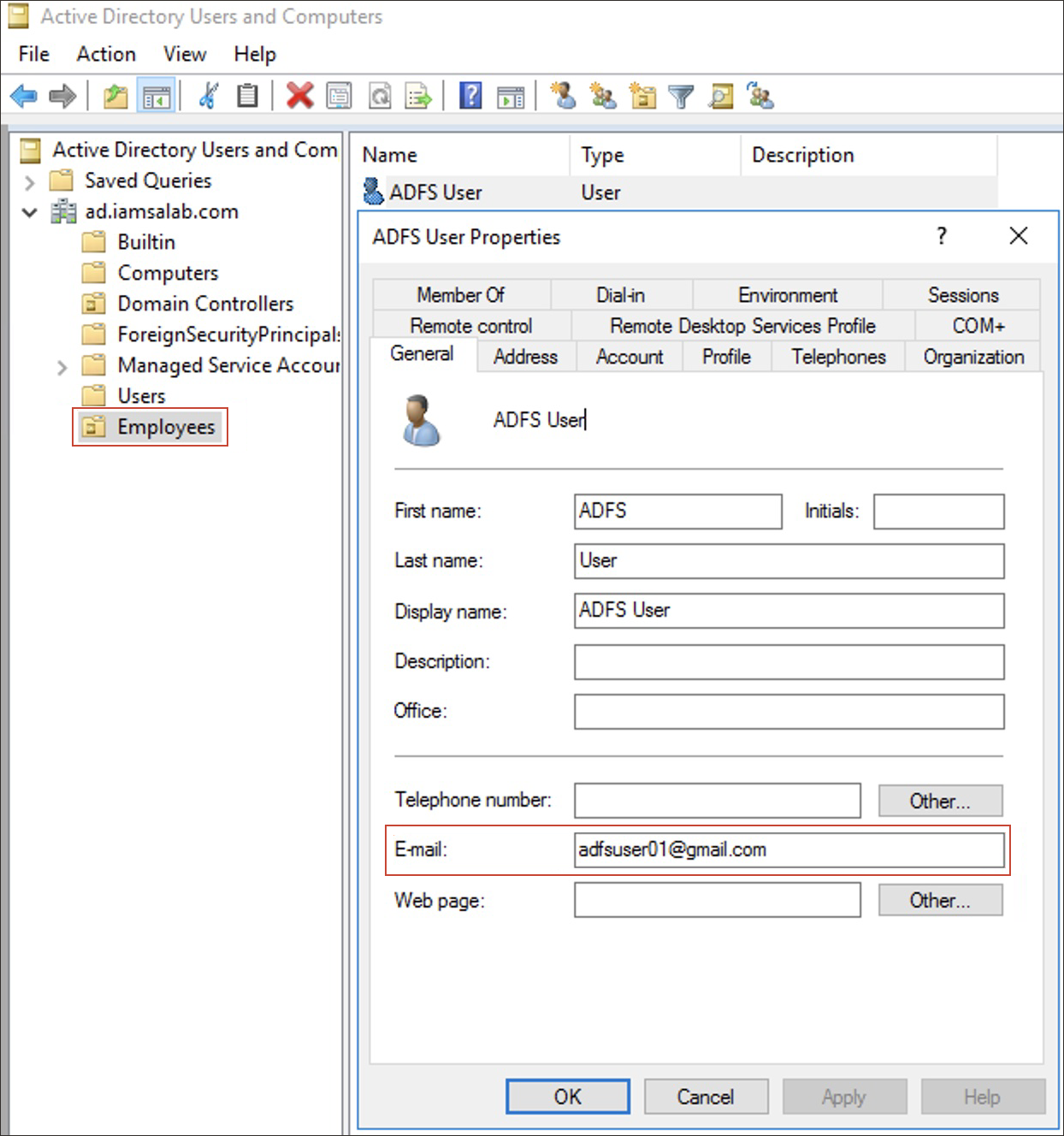

- Öffnen Sie das Dienstprogramm Microsoft Active Directory Users and Computers. Wählen Sie unter Windows 2016 Server Servermanager, Extras, Active Directory-Benutzer und -Computer aus.

-

Doppelklicken Sie im Ordner Mitarbeiter auf den Benutzer, den Sie verwenden möchten. Notieren Sie sich die E-Mail-Adresse des Benutzers.

ADFS USER(adfsuser01@gmail.com)Hinweis

Wenn mehrere Benutzer in der OCI-IAM-Domain dieselbe E-Mail-Adresse haben, ist SAML SSO nicht erfolgreich, da nicht bestimmt werden kann, welcher Benutzer angemeldet werden soll.

- Die E-Mail-Adresse des Benutzers wird verwendet, um den bei ADFS angemeldeten Benutzer mit demselben Benutzereintrag in OCI IAM zu verknüpfen.

- Wenn Sie keinen ADFS-Benutzer zum Testen der Verbindung haben, können Sie einen erstellen.

- Geben Sie in einem Browser die Konsolen-URL ein, um auf die OCI-IAM-Konsole zuzugreifen:

- Geben Sie Ihren Cloud-Accountnamen ein, der auch als Mandantenname bezeichnet wird, und wählen Sie Weiter aus.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Wählen Sie die Domain aus, die Sie verwenden möchten.

- Wählen Sie Benutzer aus.

- Geben Sie im Suchfeld die E-Mail-Adresse ein, die Sie in Microsoft Active Directory erfasst haben.

- Vergewissern Sie sich in den Suchergebnissen, dass ein Benutzer mit derselben E-Mail-Adresse wie der Benutzer im Microsoft Active Directory vorhanden ist.Hinweis

Wenn der Benutzer nicht in OCI IAM vorhanden ist, wählen Sie Hinzufügen aus, und erstellen Sie den Benutzer mit derselben E-Mail-Adresse wie in Microsoft Active Directory.

Prüfen Sie, ob ADFS ausgeführt wird und ob Sie den Benutzer erfolgreich zur Anmeldung herausfordern können.

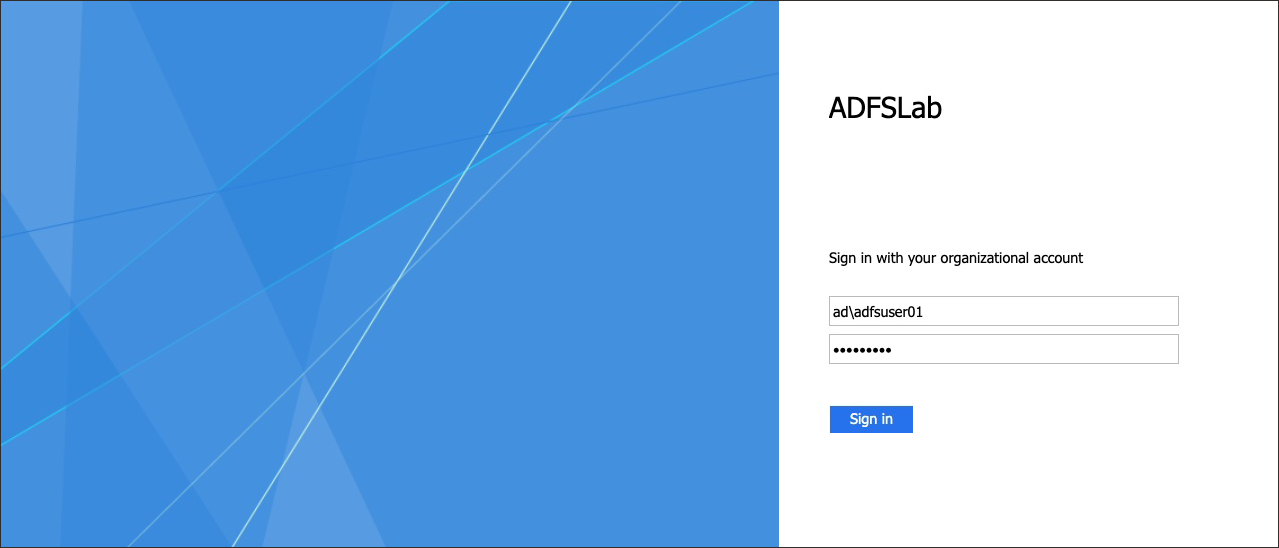

- Melden Sie sich im Browser mit dem folgenden URL bei ADFS an:

wobeihttps://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comIhr ADFS-Hostname ist. - Wählen Sie bei Bedarf Bei dieser Website anmelden aus. Wählen Sie Anmelden aus.

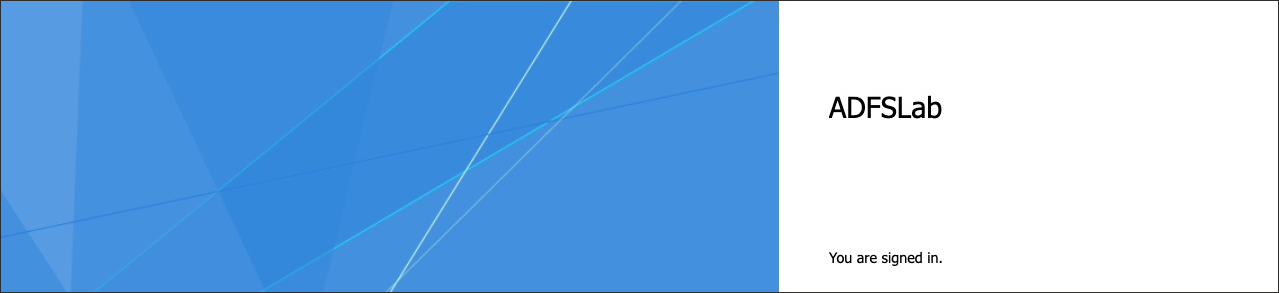

- Geben Sie die Microsoft Active Directory-Zugangsdaten für einen Benutzer ein, der sowohl in ADFS als auch in OCI IAM (in diesem Beispiel

adfsuser01) vorhanden ist, und wählen Sie Anmelden aus. - Die Meldung

You are signed inwird angezeigt.

- Melden Sie sich im Browser mit dem folgenden URL bei ADFS an:

wobeihttps://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comIhr ADFS-Hostname ist. - Speichern Sie die Datei

FederationMetadata.xml. Mit dieser Datei registrieren Sie ADFS bei OCI IAM. - Navigieren Sie in der OCI-Konsole zu der Domain, in der Sie arbeiten möchten. Möglicherweise müssen Sie das Compartment ändern, um die gewünschte Domain zu finden. Wählen Sie Sicherheit und dann Identitätsprovider.

- Wählen Sie IdP hinzufügen, SAML IdP hinzufügen aus.

- Geben Sie einen Namen für die SAML IdP ein. Beispiel:

ADFS_IdP. Wählen Sie Weiter. - Wählen Sie IdP-Metadaten eingeben aus.

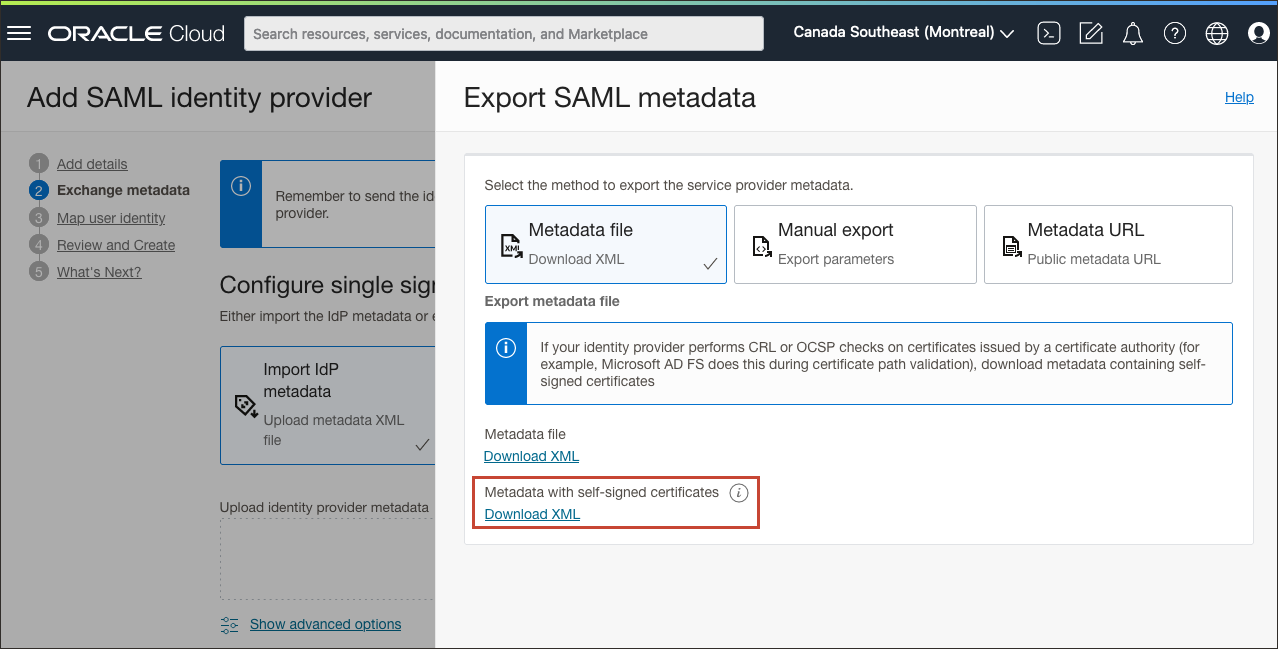

- Laden Sie die OCI IAM Service Provider-(SP-)Metadaten herunter, indem Sie SAML-Metadaten exportieren auswählen.

- Wählen Sie auf der Seite "SAML-Metadaten exportieren" unter Metadaten mit selbstsignierten Zertifikaten die Option XML herunterladen aus.Hinweis

Verwenden Sie Metadaten mit selbstsignierten Zertifikaten, wenn der Identitätsprovider CRL- oder OCSP-Prüfungen für Zertifikate durchführt, die von einer CA ausgestellt wurden. In diesem Tutorial führt ADFS dies während der Zertifikatspfadvalidierung aus. - Speichern Sie die Datei an einem geeigneten Speicherort.

- Übertragen Sie die Datei

Metadata.xmlauf den Windows Server, auf dem ADFS verwaltet wird. Mit dieser Datei registrieren Sie die OCI-IAM-Domain bei ADFS.

- Wählen Sie auf der Seite "SAML-Metadaten exportieren" unter Metadaten mit selbstsignierten Zertifikaten die Option XML herunterladen aus.

- Schließen Sie die Seite "SAML-Metadaten exportieren".

- Wählen Sie IdP-Metadaten importieren, Hochladen aus. Wählen Sie die Datei

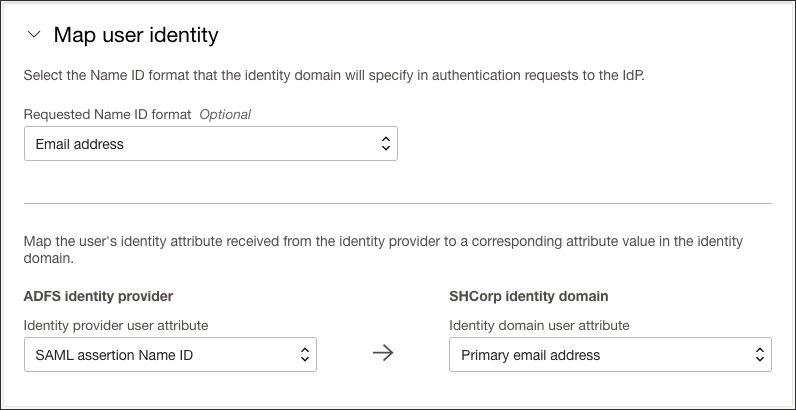

FederationMetadata.xmlaus, die Sie zuvor in ADFS gespeichert haben. Wählen Sie Öffnen, Weiter aus. - Legen Sie in der Map-Benutzeridentität Folgendes fest:

- Wählen Sie unter Angefordertes NameID-Format die Option

Email addressaus. - Wählen Sie unter Identitätsprovider-Benutzerattribut die Option

SAML assertion Name IDaus. - Wählen Sie unter Identitätsdomainbenutzerattribut die Option

Primary email addressaus.

- Wählen Sie unter Angefordertes NameID-Format die Option

- Wählen Sie Weiter.

- Prüfen und erstellen Sie die Konfigurationen, und wählen Sie IdP erstellen aus.

- Wählen Sie Aktivieren aus.

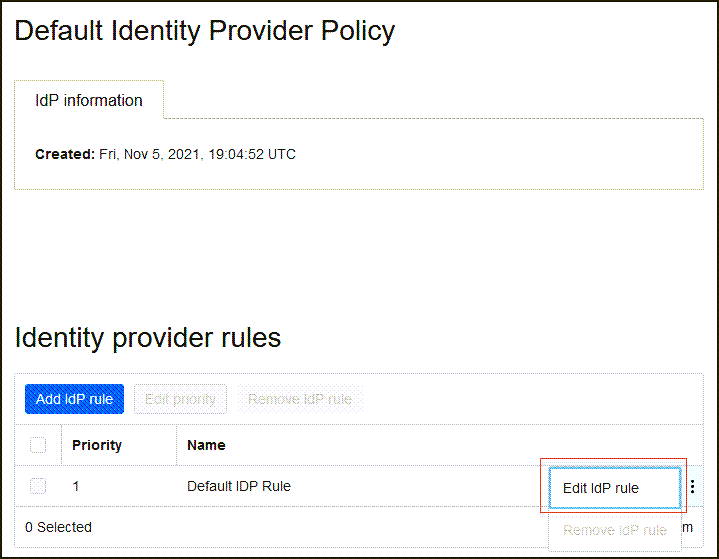

- Wählen Sie Zu IdP-Policy-Regel hinzufügen aus. Wenn Sie ADFS IdP zu einer IdP-Policy hinzufügen, kann er auf dem OCI IAM-Anmeldebildschirm angezeigt werden.

-

Wählen Sie Standardidentitätsprovider-Policy aus, um sie zu öffnen, und wählen Sie das Menü für die Regel aus, und wählen Sie IdP-Regel bearbeiten aus.

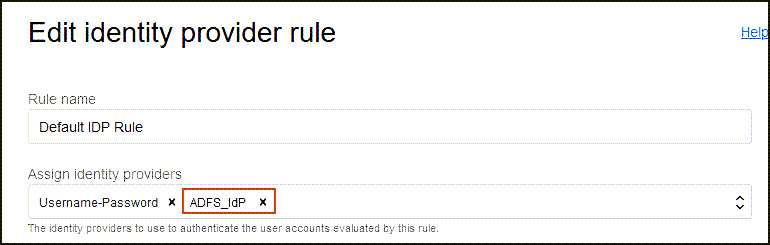

-

Wählen Sie Identitätsprovider zuweisen aus, und wählen Sie ADFS_IdP aus, um sie der Liste hinzuzufügen.

- Wählen Sie Änderungen speichern aus.

Jetzt ist ADFS als Identitätsprovider in OCI IAM registriert.

Als Nächstes registrieren Sie OCI IAM als vertrauenswürdige Relying Party in ADFS.

Registrieren Sie zunächst OCI IAM als zuverlässige Partei bei ADFS. Konfigurieren Sie dann Anspruchsregeln für OCI IAM als Relying Party.

Relying Party registrieren

- Öffnen Sie das ADFS-Management-Utility. Beispiel: Wählen Sie im Windows 2016 Server Manager-Utility Extras und dann Microsoft Active Directory Federation Services Management aus.

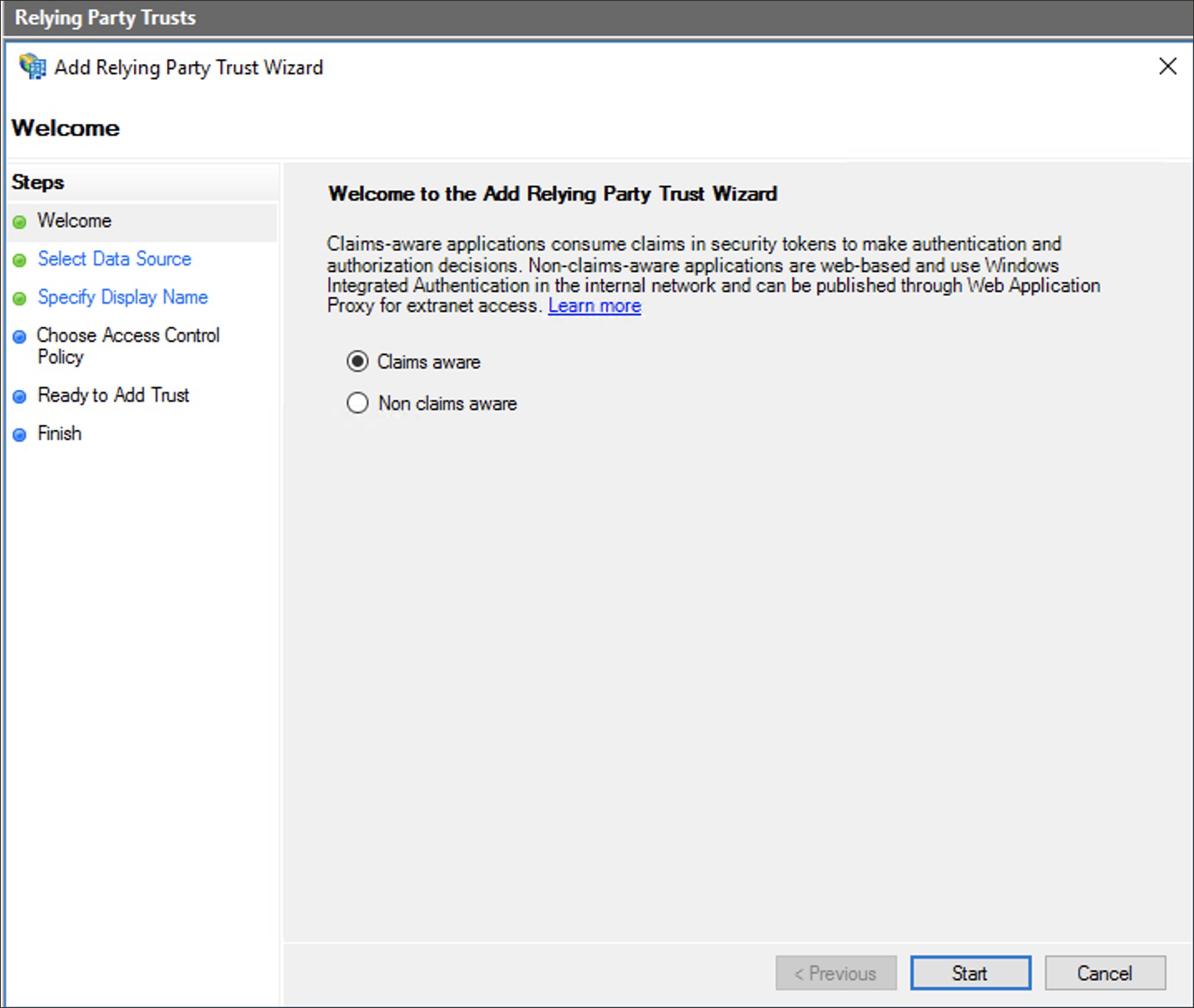

- Wählen Sie Aktion, Relying Party Trust hinzufügen aus.

-

Wählen Sie im Fenster "Add Relying Party Trust Wizard" die Option Start.

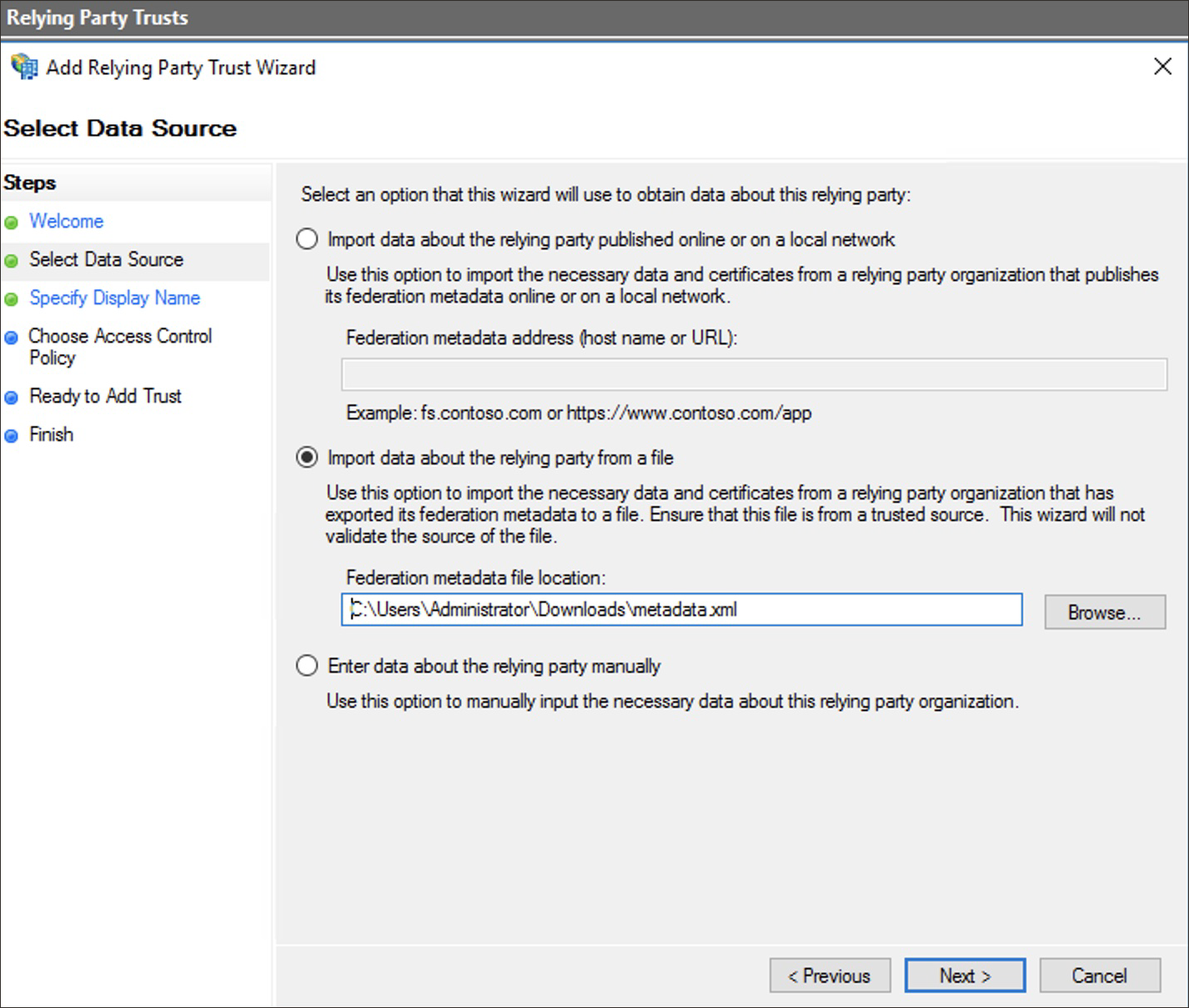

-

Wählen Sie "Daten über die abhängige Partei importieren" aus einer Datei, und wählen Sie Durchsuchen aus.

- Wählen Sie

Metadata.xmlaus, den Sie zuvor aus OCI IAM heruntergeladen haben, und wählen Sie Weiter aus. -

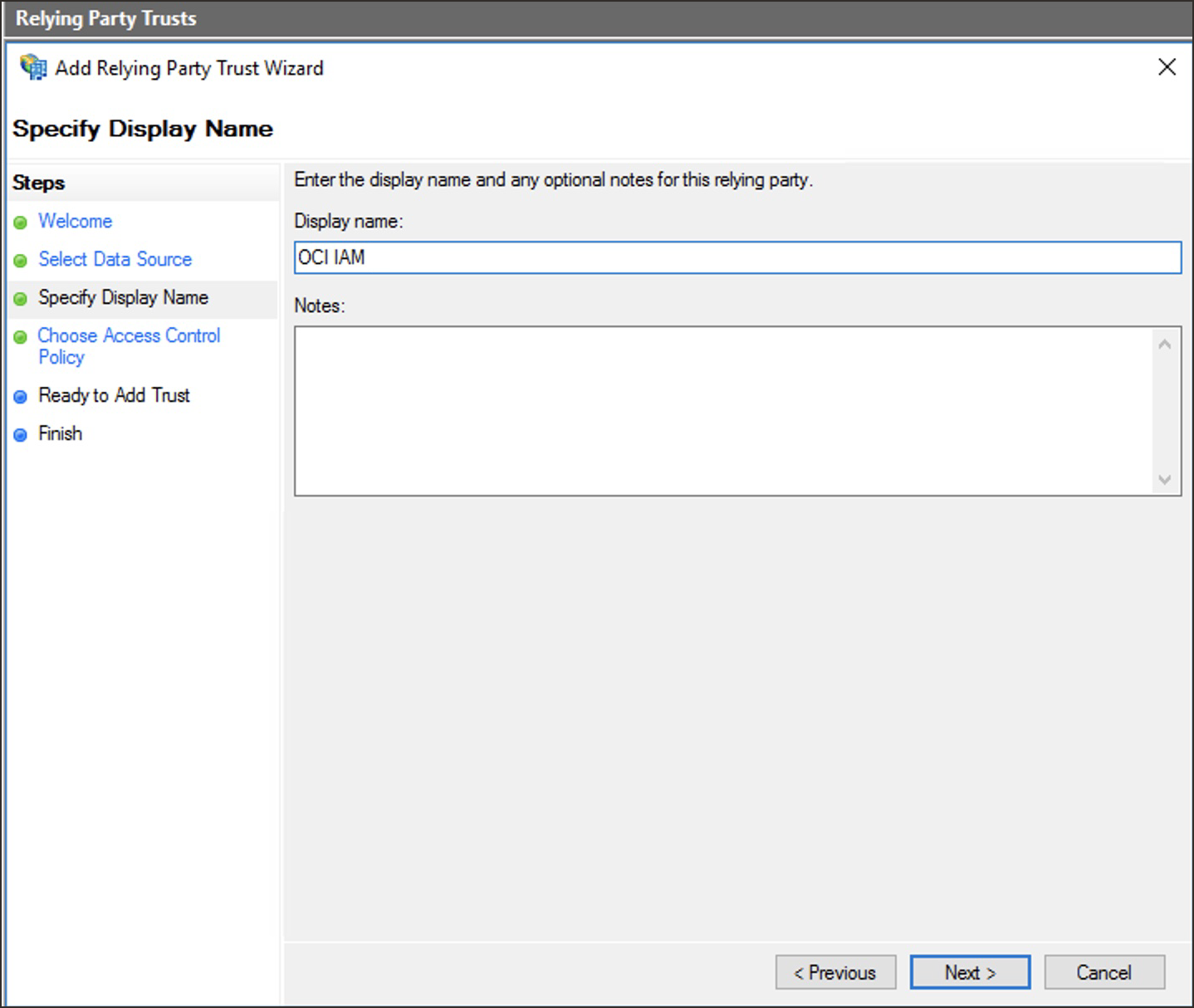

Geben Sie einen Anzeigenamen ein, z.B.

OCI IAM, und geben Sie optional eine Beschreibung unter Hinweise ein. Wählen Sie Weiter. -

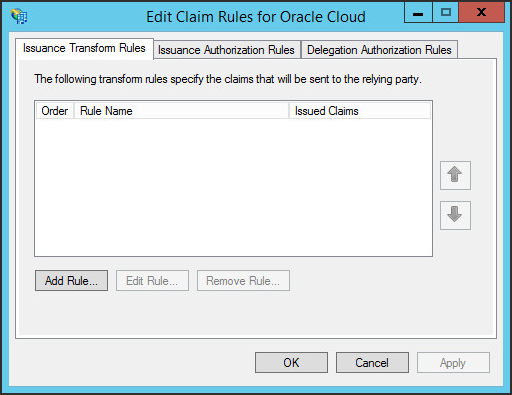

Fahren Sie mit den Standardoptionen fort, bis Sie den Schritt "Fertigstellen" erreichen, und wählen Sie Schließen aus. Das Fenster "Anspruchsregeln bearbeiten" wird geöffnet.

Anspruchsregeln konfigurieren

Anspruchsregeln definieren die Informationen zu einem angemeldeten Benutzer, der nach erfolgreicher Authentifizierung von ADFS an OCI IAM gesendet wurde. Hier definieren Sie zwei Anspruchsregeln für OCI IAM, um als zuverlässige Partei zu fungieren:

- E-Mail: Diese Regel gibt an, dass die E-Mail-Adresse des Benutzers in der SAML-Assertion an OCI IAM gesendet wird.

-

Name-ID: Diese Regel gibt an, dass das Ergebnis der E-Mail-Regel im Subject-

NameID-Element der SAML-Assertion an OCI IAM gesendet wird.

- Wählen Sie im Fenster "Anspruchsregeln bearbeiten" die Option Regel hinzufügen.

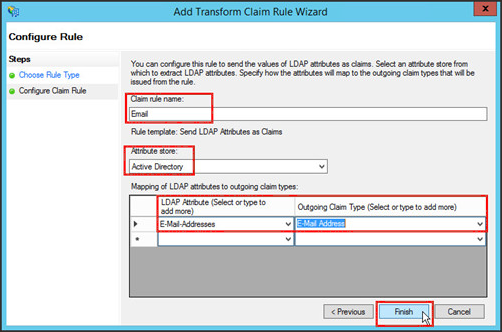

- Wählen Sie LDAP-Attribute als Ansprüche senden als Anspruchsregelvorlage, und wählen Sie Weiter aus.

- Geben Sie auf der Seite "Regeltyp auswählen" die folgenden Informationen für die E-Mail-Regel an:

-

Claim rule name:

Email -

Attributspeicher:

Active Directory -

Zuordnung von LDAP-Attributen zu ausgehenden Anspruchstypen:

-

LDAP-Attribut:

E-Mail-Addresses -

Ausgehender Anspruchstyp:

E-Mail Address

-

LDAP-Attribut:

-

Claim rule name:

- Wählen Sie Fertig.

- Wählen Sie im Fenster "Anspruchsregeln bearbeiten" die Option Regel hinzufügen, um die zweite Anspruchsregel hinzuzufügen.

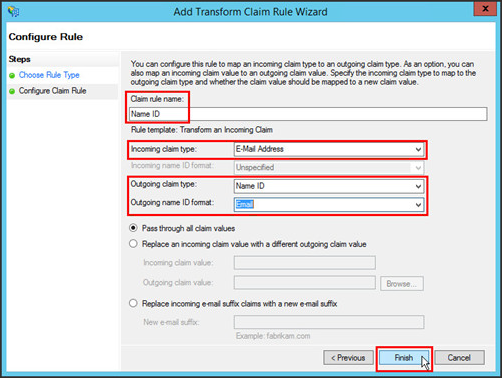

- Wählen Sie Eingehenden Anspruch transformieren als Anspruchsregelvorlage aus, und wählen Sie Weiter aus.

- Geben Sie auf der Seite "Regeltyp auswählen" die folgenden Informationen für die Namens-ID-Regel an:

-

Claim rule name:

Name ID -

Eingehender Anspruchstyp:

E-Mail Address -

Ausgehender Anspruchstyp:

Name ID -

Format der ID des ausgehenden Namens:

Email

-

Claim rule name:

- Wählen Sie Fertig.

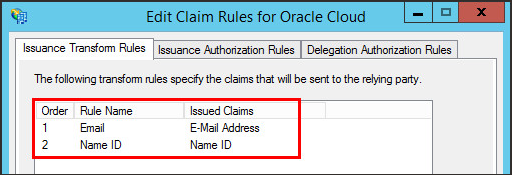

- Prüfen Sie im Fenster "Anspruchsregeln für Oracle Cloud bearbeiten", ob die Regeln für E-Mail- und Namens-ID erstellt wurden.

Jetzt verfügen ADFS und OCI IAM über genügend Informationen, um SSO einzurichten, und Sie können die Integration testen.

In dieser Aufgabe testen Sie die Authentifizierung zwischen OCI IAM und ADFS. Wenn die Authentifizierung erfolgreich ist, aktivieren Sie den Identitätsprovider für Endbenutzer.

- Starten Sie den Browser neu, und geben Sie die Konsolen-URL ein, um auf die OCI-IAM-Konsole zuzugreifen:

- Geben Sie den Cloud-Accountnamen ein, der auch als Mandantenname bezeichnet wird, und wählen Sie Weiter aus.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Wählen Sie die Domain aus, für die Sie ADFS IdP konfiguriert haben.

- Wählen Sie Sicherheit und dann Identitätsprovider aus.

- Wählen Sie den ADFS-Eintrag IdP aus.

- Wählen Sie auf der Detailseite für die IdP die Option Weitere Aktionen und dann Anmeldung testen aus.

- Scrollen Sie nach unten, und wählen Sie Anmeldung testen aus.

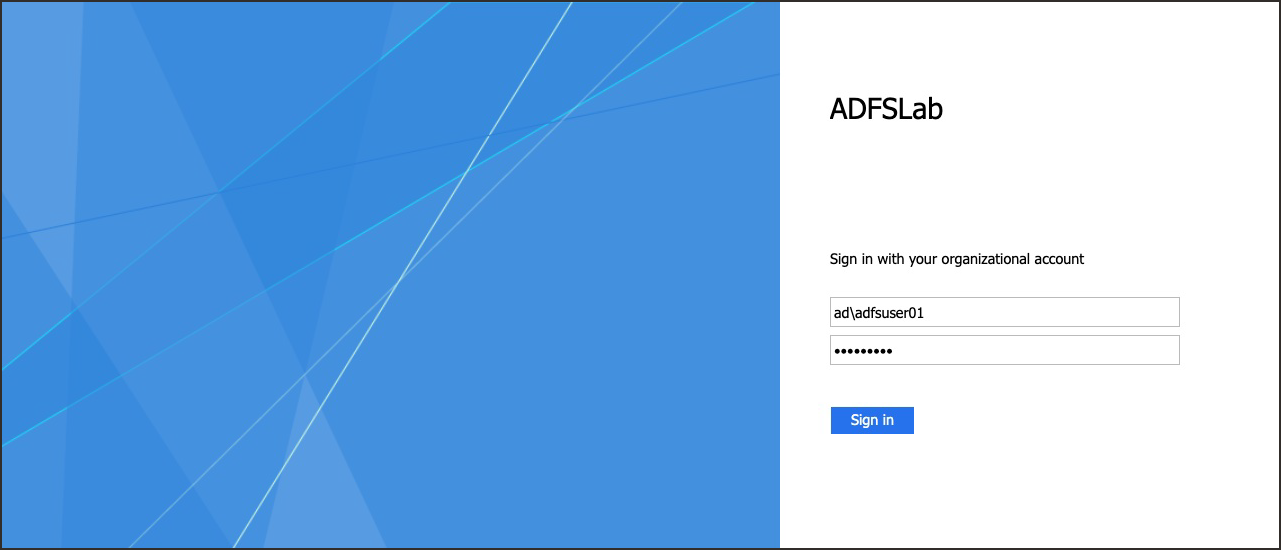

- Melden Sie sich auf der ADFS-Anmeldeseite bei einem Benutzer an, der in ADFS und OCI IAM vorhanden ist.

- Die Bestätigungsmeldung Ihre Verbindung war erfolgreich wird angezeigt.

Herzlichen Glückwunsch. Sie haben SSO zwischen ADFS und OCI IAM erfolgreich eingerichtet.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: