Funktionsweise externer KMS

Erfahren Sie mehr über das EKMS-Modell (External Key Management Service), einschließlich der Vorgänge, die innerhalb und außerhalb von Oracle Cloud Infrastructure (OCI) ausgeführt werden.

- Das Schlüsselmaterial, das in Schlüsselverwaltungssystemen von Drittanbietern erstellt wurde, wird nie in Oracle Cloud importiert.

- Kryptografische Vorgänge werden im Schlüsselverwaltungssystem eines Drittanbieters ausgeführt.

- Nur die Schlüsselreferenzen werden in OCI-Vaults gespeichert. Das bedeutet, dass alle Schlüsselverwaltungsvorgänge im Schlüsselverwaltungssystem eines Drittanbieters verbleiben.

- Wenn der Zugriff auf das Drittanbietersystem entzogen wird, schlagen kryptografische Vorgänge in OCI fehl.

- Das Verhalten ist für OCI EKMS in allen Public Cloud- und Alloy-Umgebungen von Oracle konsistent.

Externe KMS-Integration

OCI-Services wie Object Storage und Database können EKMS-verwaltete Schlüssel für ihre Workloads verwenden. Die Integration basiert auf Branchenstandardprotokollen und sicherer Konnektivität, darunter:

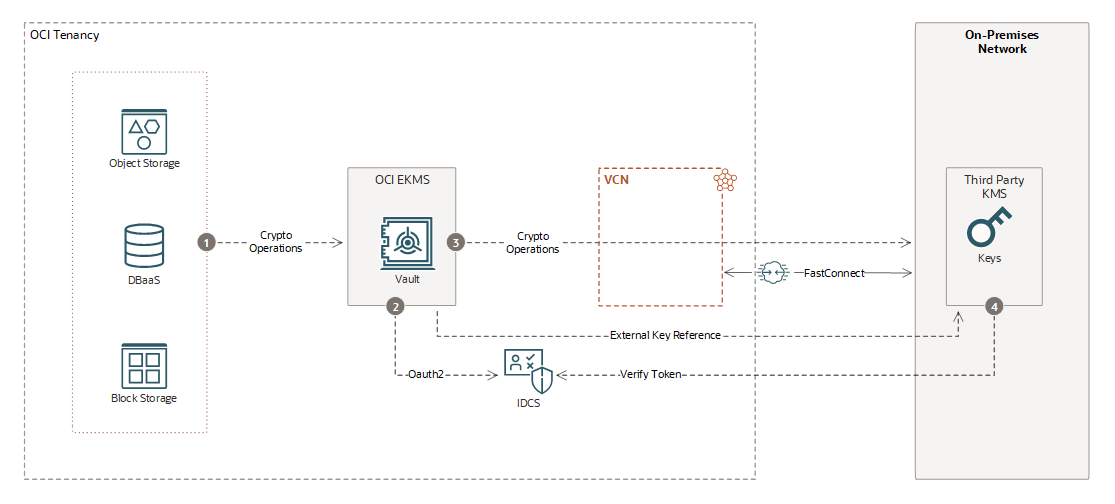

OCI-Services wie Object Storage und Database können EKMS-verwaltete Schlüssel für ihre Workloads verwenden. Die Integration basiert auf branchenüblichen Protokollen und sicherer Konnektivität. Das folgende Diagramm zeigt den EKMS-Workflow.

- OCI-Services verwenden EKMS-verwaltete Schlüssel für ihre Workloads.

- EKMS verwendet OAuth2, um kryptografische Anforderungen mit einem vom Kunden erteilten Zugriffstoken zu signieren.

- Alle kryptografischen Vorgänge werden über eine sichere Netzwerkverbindung an das On-Premise-HSM übertragen.

- Der Management-Service eines Drittanbieters prüft das JWT-Token OAuth2 vom OCI Identity-Service, bevor Vorgänge zugelassen werden.

Metadaten und Schlüsselreferenzen werden im OCI-Vault gespeichert, während die tatsächlichen Schlüssel im HSM eines Drittanbieters verbleiben.