Überblick über Sicherheitszonen

Mit Sicherheitszonen haben Sie die Gewissheit, dass Ihre Ressourcen in Oracle Cloud Infrastructure, einschließlich Compute-, Networking-, Object Storage-, Block Volume- und Database-Ressourcen, Ihren Sicherheits-Policys entsprechen.

Eine Sicherheitszone ist mit mindestens einem Compartment und einem Sicherheitszonenrezept verknüpft. Wenn Sie Ressourcen in einer Sicherheitszone erstellen und aktualisieren, validiert Oracle Cloud Infrastructure diese Vorgänge anhand der im Sicherheitszonenrezept definierten Policys. Bei einem Verstoß gegen eine Sicherheitszonen-Policy wird der Vorgang abgelehnt. Standardmäßig befinden sich ein Compartment und alle Sub-Compartments in derselben Sicherheitszone. Sie können jedoch auch eine andere Sicherheitszone für ein Sub-Compartment erstellen.

Beispiel: Eine Sicherheitszonen-Policy verhindert die Erstellung öffentlicher Buckets in Object Storage. Wenn Sie versuchen, einen öffentlichen Bucket in einer Sicherheitszone mit dieser Policy zu erstellen oder einen vorhandenen Speicher-Bucket zu ändern und öffentlich zu machen, erhalten Sie eine Fehlermeldung. Ebenso können Sie eine vorhandene Ressource nur in ein Compartment in einer Sicherheitszone verschieben, wenn alle Policys in der Sicherheitszone erfüllt sind

Ihr Mandant verfügt über ein vordefiniertes Rezept namens Maximum Security Recipe, das eine Reihe kuratierter Sicherheitszonen-Policys enthält. Oracle verwaltet dieses Rezept, und es kann nicht geändert werden. Sie können jedoch eigene Rezepte entsprechend Ihren spezifischen Sicherheitsanforderungen erstellen.

Sie müssen Oracle Cloud Guard aktivieren, bevor Sie Sicherheitszonen erstellen. Mit Cloud Guard können Sie Policy-Verletzungen in vorhandenen Ressourcen erkennen, die vor der Sicherheitszone erstellt wurden.

Sicherheitszonen - Konzepte

Machen Sie sich mit den Schlüsselkonzepten und Komponenten von Sicherheitszonen aus.

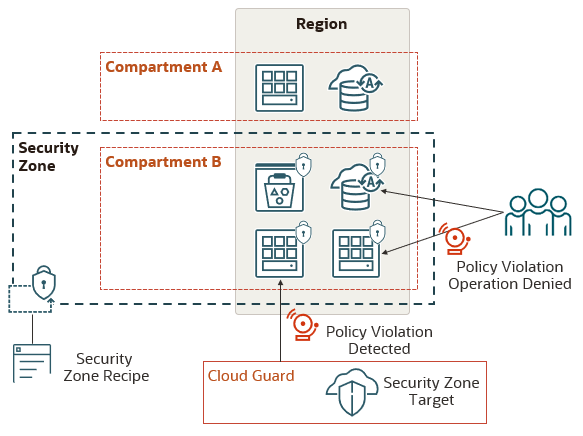

Das folgende Diagramm bietet einen allgemeinen Überblick über Sicherheitszonen.

- Sicherheitszone

- Eine Verknüpfung zwischen einem Compartment (und null oder mehr Sub-Compartments) und einem Sicherheitszonenrezept. Ressourcenvorgänge in einer Sicherheitszone werden anhand aller Policys im Rezept validiert.

- Sicherheitszonenrezept

- Eine Sammlung von Sicherheitszonen-Policys, die Oracle Cloud Infrastructure bei Sicherheitszonen erzwingt, die das Rezept verwenden.

- Sicherheitszonen-Policy

- Eine Sicherheitsanforderung für Ressourcen in einer Sicherheitszone. Wenn eine Sicherheitszone eine Policy aktiviert, wird jede Aktion, die diese Policy zu verletzen versucht, abgelehnt.

- Sicherheitszonenziel (Cloud Guard)

- Ein Compartment, in dem Cloud Guard regelmäßig Ressourcen für Verletzungen der Sicherheitszonen-Policy prüft.

Eine Sicherheitszonen-Policy unterscheidet sich wie folgt von einer IAM-Policy:

- Administratoren erstellen IAM-Policys, um Benutzern das Verwalten bestimmter Ressourcen in einem Compartment zu erlauben.

- Eine Sicherheitszonen-Policy stellt sicher, dass diese Verwaltungsvorgänge mit der Architektur und den Best Practices von Oracle für maximale Sicherheit konform sind.

- Eine Sicherheitszonen-Policy wird unabhängig davon validiert, welcher Benutzer den Vorgang ausführt.

- Eine Sicherheitszonen-Policy lehnt bestimmte Aktionen ab, erteilt jedoch keine Funktionen.

Sicherheitsgrundsätze

Im Allgemeinen richten sich Sicherheitszonen-Policys an die folgenden Sicherheitsgrundsätze.

- Ressourcen in einer Sicherheitszone können nicht in ein Compartment außerhalb der Sicherheitszone verschoben werden, weil es möglicherweise weniger sicher ist.

- Alle erforderlichen Komponenten für eine Ressource in einer Sicherheitszone müssen sich ebenfalls in derselben Sicherheitszone befinden. Ressourcen, die sich nicht in einer Sicherheitszone befinden, können anfällig sein, und Ressourcen in einer anderen Sicherheitszone können einen niedrigeren Sicherheitsstatus aufweisen.

Beispiel: Eine (Compute-)Instanz in einer Sicherheitszone kann kein Boot-Volume verwenden, das sich nicht in derselben Sicherheitszone befindet.

- Ressourcen in einer Sicherheitszone dürfen nicht über das öffentliche Internet zugänglich sein.

- Ressourcen in einer Sicherheitszone müssen mit vom Kunden verwalteten Schlüsseln verschlüsselt werden.

- Ressourcen in einer Sicherheitszone müssen regelmäßig und automatisch gesichert werden.

- Daten in einer Sicherheitszone werden als privilegiert angesehen und können nicht außerhalb der Sicherheitszone kopiert werden, weil dies möglicherweise weniger sicher ist.

- Ressourcen in einer Sicherheitszone dürfen nur von Oracle genehmigte Konfigurationen und Vorlagen verwenden.

Sicherheitszonen und Cloud Guard

Machen Sie sich mit den Beziehungen zwischen Compartments, Sicherheitszonen, Rezepten und Zielen vertraut.

Nachdem Sie eine Sicherheitszone für ein Compartment erstellt haben, werden Vorgänge wie das Erstellen oder Ändern von Ressourcen, die die Policys der Sicherheitszone verletzen, automatisch verhindert. Vorhandene Ressourcen, die vor der Sicherheitszone erstellt wurden, können jedoch auch Policys verletzen. Der Security Zones-Service ist mit Cloud Guard integriert, um Policy-Verletzungen in vorhandenen Ressourcen zu ermitteln.

Cloud Guard ist ein Oracle Cloud Infrastructure-Service, der über ein zentrales Dashboard alle Cloud-Ressourcen auf Sicherheitsschwächen bei Konfiguration, Metriken und Logs überwachen kann. Wenn ein Problem erkannt wird, kann er auf Basis Ihrer Cloud Guard-Konfiguration Korrekturmaßnahmen empfehlen, unterstützen oder ergreifen.

Hier sind einige wichtige Cloud Guard-Konzepte:

- Detektorrezept

- Definiert die Typen von Cloud-Ressourcen und Sicherheitsproblemen, die Cloud Guard überwachen soll.

- Ziel

- Ein Compartment, das Cloud Guard überwachen soll und mit einem Cloud Guard-Rezeption verknüpft ist.

- Sicherheitszonenziel

- Ein Typ von Cloud Guard-Ziel, der ebenfalls mit einer Sicherheitszone verknüpft ist. Das Ziel überwacht Ressourcen im Compartment auf Verletzungen der Sicherheitszonen-Policy.

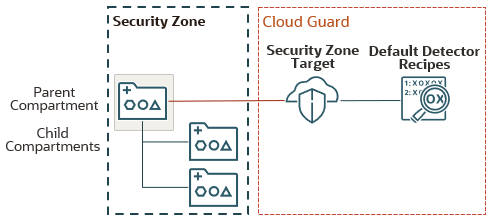

- Alle vorhandenen Cloud Guard-Ziele für das Compartment und alle untergeordneten Compartments werden gelöscht

- Erstellt ein Sicherheitszonenziel für das Compartment

- Fügt dem Sicherheitszonenziel die von Oracle verwalteten Standarddetektorrezepte hinzu

Das folgende Diagramm veranschaulicht die Cloud Guard-Konfiguration für eine neue Sicherheitszone:

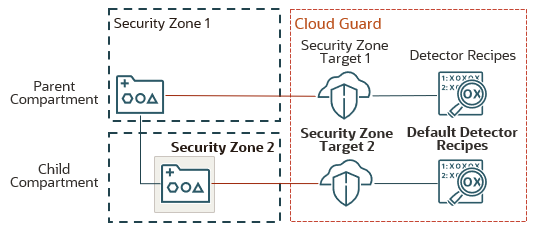

Wenn Sie eine Sicherheitszone für ein Sub-Compartment erstellen, dessen übergeordnetes Compartment bereits in einer Sicherheitszone gespeichert ist, führt Cloud Guard die folgenden Aufgaben aus:

- Erstellt ein separates Sicherheitszonenziel für das Sub-Compartment

- Fügt dem neuen Sicherheitszonenziel die von Oracle verwalteten Standarddetektorrezepte hinzu

An dem vorhandenen Cloud Guard-Ziel für das übergeordnete Compartment werden keine Änderungen vorgenommen.

Das folgende Diagramm veranschaulicht die Cloud Guard-Konfiguration für eine neue Sicherheitszone in einem Sub-Compartment:

Ein einzelnes Compartment darf sich weder in mehreren Sicherheitszonen noch in mehreren Cloud Guard-Zielen befinden.

Weitere Informationen zu Cloud Guard finden Sie unter Cloud Guard-Konzepte.

Möglichkeiten für den Zugriff auf Sicherheitszonen

Auf Sicherheitszonen können Sie über die Konsole (eine browserbasierte Schnittstelle), REST-APIs, die Befehlszeilenschnittstelle (CLI) oder SDKs zugreifen.

Anweisungen für die Konsole, API und CLI sind in verschiedenen Themen in dieser Dokumentation enthalten. Eine Liste der verfügbaren SDKs finden Sie unter Software Development Kits und Befehlszeilenschnittstelle.

Die Sicherheitszonen-APIs sind über die Cloud Guard-Endpunkte verfügbar.

Um auf die Konsole zuzugreifen, müssen Sie einen unterstützten Browser verwenden. Um die Anmeldeseite der Konsole zu öffnen, öffnen sie das Navigationsmenü oben in dieser Seite, und klicken Sie auf Infrastrukturkonsole. Dort werden Sie aufgefordert, Ihren Cloud-Mandanten, Benutzernamen und Ihr Kennwort einzugeben.

Authentifizierung und Autorisierung

Jeder Service in Oracle Cloud Infrastructure kann zur Authentifizierung und Autorisierung für alle Schnittstellen (Konsole, SDK oder CLI und REST-API) in IAM integriert werden.

Ein Administrator in Ihrer Organisation muss Gruppen, Compartments und Policys einrichten, die den Zugriffstyp sowie den Zugriff der Benutzer auf Services und Ressourcen steuern. Beispiel: Policys steuern, wer Benutzer erstellen, ein VCN (virtuelles Cloud-Netzwerk) erstellen und verwalten, Instanzen starten und Buckets erstellen kann.

- Wenn Sie ein neuer Administrator sind, lesen Sie Erste Schritte mit Policys.

- Einzelheiten zum Schreiben von Policys für diesen Service finden Sie unter Cloud Guard-Policys. Die einzelnen Ressourcentypen für Sicherheitszonen sind im Aggregattyp

cloud-guard-familyenthalten. - Einzelheiten zum Schreiben von Policys für andere Services finden Sie in der Policy-Referenz.

Sicherheit

Befolgen Sie nicht nur IAM-Policys, sondern auch diese anderen Best Practices für den Schutz von Sicherheitszonen.

Siehe Sicherheitszonen sichern.

Limits

Wenn Sie sich für Oracle Cloud Infrastructure registrieren, wird ein Set von Servicelimits für Ihren Mandanten konfiguriert. Diese Limits schränken die Gesamtanzahl der Sicherheitszonen-Ressourcen ein, die Sie erstellen können.

Anweisungen zum Beantragen einer Erhöhung der Limits finden Sie unter Servicelimits.

Ressourcen-IDs

Sicherheitszonenressourcen verfügen wie die meisten Ressourcentyps in Oracle Cloud Infrastructure über eine eindeutige, von Oracle zugewiesene ID, die als "Oracle Cloud-ID" (OCID) bezeichnet wird.

Informationen zum OCID-Format und zu weiteren Möglichkeiten zur Identifizierung Ihrer Ressourcen finden Sie unter Ressourcen-IDs.

Monitoring

Security Zones kann in andere Monitoringservices in Oracle Cloud Infrastructure integriert werden.

- Der Audit-Service zeichnet Aufrufe an alle öffentlichen Cloud Guard-API-Endpunkte automatisch als Logeinträge. Diese Endpunkte umfassen alle Sicherheitszonen-Vorgänge. Siehe Überblick über Audit.

- Mit dem Events-Service können Ihre Entwicklungsteams automatisch reagieren, wenn eine Sicherheitszonen-Ressource ihren Status ändert. Siehe Sicherheitszonenereignisse.

Erste Schritte

Erstellen Sie zunächst eine Sicherheitszone für ein vorhandenes Compartment mit einem von Oracle verwalteten oder benutzerdefinierten Rezept, und prüfen Sie dann auf Policy-Verletzungen.