Öffentliche Endpunkte und Zugriffskontrollregeln

Wenn Sie eine Oracle Analytics Cloud-Instanz einrichten, können Sie Oracle Analytics Cloud mit einem öffentlichen, über das Internet zugänglichen Endpunkt bereitstellen.

Aus Sicherheitsgründen können Sie eingehenden Datenverkehr (Ingress) über eine oder mehrere Zugriffskontrollregeln einschränken. Wenn Sie einen privaten Zugriffskanal für die Verbindung mit privaten Datenquellen verwenden, können Sie auch ausgehenden Traffic (Egress) über eine oder mehrere Netzwerksicherheitsgruppenregeln einschränken.

Ingress-Zugriffskontrolle - Regeln

- Einer bestimmten Gruppe von IP-Adressen

- CIDR-Blockbereiche (Classless Inter-Domain Routing)

- Ein oder mehrere Oracle Cloud Infrastructure-VCNs (virtuelles Cloud-Netzwerk)

- Oracle-Services in derselben Region über ein Servicegateway

- Eine beliebige Kombination der obigen Elemente, also IP-Adressen, CIDR-Bereiche, VCNs, Oracle-Services.

Beispiele:

- Szenario 1: Gewähren Sie Zugriff auf Oracle Analytics Cloud über das öffentliche Internet. Beschränken Sie den Zugriff auf eine feste Gruppe von IP-Adressen.

-

Szenario 2: Gewähren Sie Zugriff auf Oracle Analytics Cloud über das öffentliche Internet. Beschränken Sie den Zugriff auf Hosts in einem festen CIDR-Blockbereich.

-

Szenario 3: Zugriff auf Oracle Analytics Cloud über ein Oracle Cloud Infrastructure-VCN zulassen, das in derselben Region wie Oracle Analytics Cloud bereitgestellt ist, ohne über das öffentliche Internet geleitet zu werden. Gewähren Sie gleichzeitig anderen Cloud-Services oder Benutzern von Drittanbietern Zugriff auf Oracle Analytics Cloud über das öffentliche Internet.

- Szenario 4 : Gewähren Sie Zugriff auf Oracle Analytics Cloud von Ihrem On-Premise-Netzwerk, ohne dass Traffic über das öffentliche Internet geleitet wird. Gewähren Sie gleichzeitig anderen Cloud-Services oder Benutzern von Drittanbietern Zugriff auf Oracle Analytics Cloud über das öffentliche Internet.

-

Szenario 6 : Gewähren Sie Zugriff auf Oracle Analytics Cloud von Ihrem On-Premise-Netzwerk, ohne dass Traffic über das öffentliche Internet geleitet wird. Gleichzeitig können Oracle-Services in derselben Region auf Oracle Analytics Cloud zugreifen.

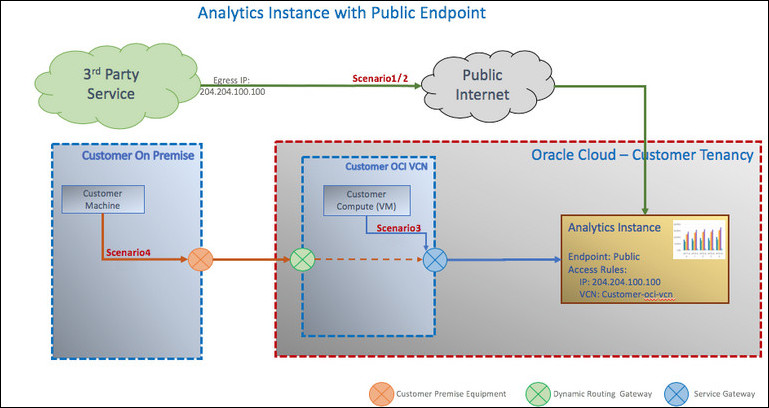

Beschreibung der Abbildung oac_public_ep.jpg

Das Beispieldiagramm zeigt, wie Oracle Analytics Cloud mit einem öffentlichen Endpunkt und zwei Zugriffskontrollregeln bereitgestellt wird. Die erste Regel ermöglicht den Zugriff über die IP-Adresse 204.204.100.100. Die zweite Regel ermöglicht den Zugriff über das Oracle Cloud Infrastructure-VCN customer-oci-vcn. Das VCN ist per Peering mit einem On-Premise-Netzwerk verbunden, und der Zugriff auf Oracle Analytics Cloud wird über das Servicegateway des VCN geleitet.

Obwohl Oracle Analytics Cloud über das öffentliche Internet zugänglich ist, können Sie Ihre eigenen Zugriffskontrollregeln implementieren, um zusätzlich benötigte Sicherheit zu gewährleisten. In diesem Beispiel greift nur der Drittanbieterservice mit der Egress-Gateway-IP-Adresse 204.204.100.100 über das öffentliche Internet auf Oracle Analytics Cloud zu. Traffic aus dem On-Premise-Netzwerk verwendet niemals das öffentliche Internet, sondern stets das im VCN konfigurierte Servicegateway.

Egress-Netzwerksicherheitsgruppen-Regeln

Wenn Ihre Oracle Analytics Cloud-Instanz einen privaten Zugriffskanal verwendet, um eine Verbindung zu privaten Datenquellen herzustellen, können Sie ausgehenden Traffic (Egress) über eine oder mehrere Netzwerksicherheitsgruppenregeln einschränken. Sie können bis zu fünf Netzwerksicherheitsgruppenregeln für den privaten Kanal angeben und sie jederzeit bearbeiten.