Zugriff auf eine Instanz einschränken

Schränken Sie die Netzwerke ein, die Zugriff auf Ihre Oracle Integration-Instanz haben, indem Sie eine Ausnahmeliste (früher eine weiße Liste) konfigurieren. Nur Benutzer aus den spezifischen IP-Adressen, Classless Inter-Domain Routing-(CIDR-)Blöcken und den von Ihnen angegebenen virtuellen Cloud-Netzwerken können auf die Oracle Integration-Instanz zugreifen.

Konfigurieren Sie die Ausnahmeliste für die Oracle Integration-Instanz beim Erstellen der Instanz oder nach dem Erstellen der Instanz.

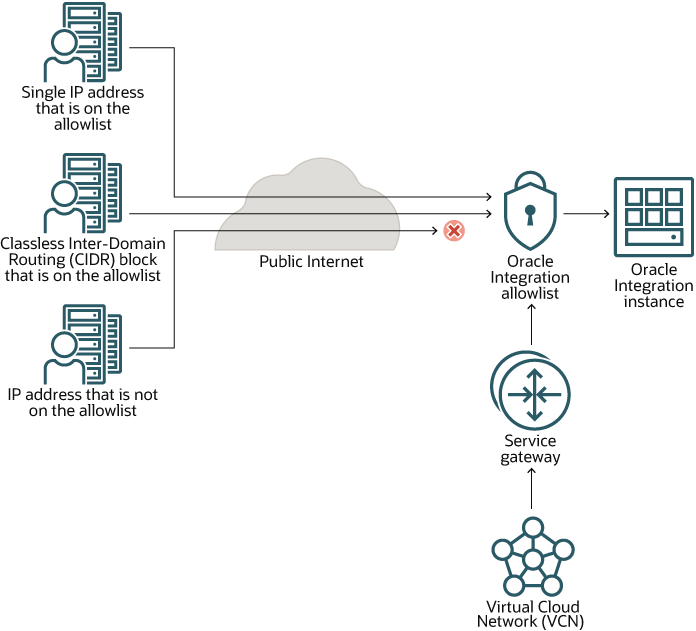

Option 1 zum Konfigurieren von Zulisten: Zugriff auf Oracle Integration mit den Funktionen der Selfservice-Ausnahmeliste einschränken

In diesem Szenario beschränken Sie den Zugriff auf Oracle Integration mit einer Ausnahmeliste. Die Werteliste schränkt den Zugriff auf Basis der folgenden Parameter ein:

- Einzelne IP-Adresse

- Classless Inter-Domain Routing-(CIDR-)Block (das heißt, ein IP-Adressbereich)

- Oracle Cloud-ID (VCN-OCID) des virtuellen Cloud-Netzwerks

Darüber hinaus kann Ihre Organisation über ein Servicegateway verfügen. Mit dem Servicegateway kann Ihr virtuelles Cloud-Netzwerk (VCN) privat auf Oracle Integration zugreifen, ohne die Daten für das öffentliche Internet verfügbar zu machen.

Nur die angegebenen IP-Adressen und VCN-OCIDs können auf Oracle Integration zugreifen. Benutzer und Systeme, die über die aufgeführten VCNs auf Oracle Integration zugreifen, haben vollständigen Zugriff.

Vorteile

- Einfaches Setup! Sie können Ihre Auswahlliste in wenigen Minuten konfigurieren, ohne einen benutzerdefinierten Endpunkt erstellen zu müssen.

- Der gesamte Datenverkehr wird unterstützt, einschließlich REST-, SOAP- und anderer Internetdatenverkehr.

Nachteile

- Die Regeln erlauben keinen All-oder Nichts-Zugriff und ermöglichen keine differenzierte Kontrolle.

Beispielsweise ist der gesamte Datenverkehr für eine bestimmte IP-Adresse oder einen bestimmten Bereich zulässig, selbst wenn jemand, der eine zulässige IP-Adresse verwendet, SQL als Befehlszeilenparameter übergibt.

- Sie sind auf 15 Zugriffsregeln begrenzt.

Ein CIDR-Block zählt jedoch nur als 1 Eintrag, sodass Sie möglicherweise nicht mehr als 15 Regeln benötigen.

Für dieses Szenario auszuführende Aufgaben

- Fügen Sie die VCN-OCID Ihrer Organisation der Ausnahmeliste hinzu. Das VCN muss sich in derselben Region wie Oracle Integration befinden und über ein Servicegateway verfügen.

Wenn Sie die VCN-OCID zur Auswahlliste hinzufügen, können alle Ressourcen im VCN auf Oracle Integration zugreifen.

- Fügen Sie für alle Partnernetzwerke und -anwendungen ihre IP-Adressen oder Adressbereiche der Ausnahmeliste hinzu.

Sie benötigen alle IP-Adressen für alle Anwendungen und Systeme, die Zugriff auf Oracle Integration benötigen. Achten Sie beim Kompilieren der Liste auf alle Partnersysteme und SaaS-Anwendungen. Beispiel: Wenn eine CRM-Plattform Zugriff benötigt, müssen Sie die einzelnen IP-Adressen oder den IP-Adressbereich für die Plattform hinzufügen.

Wenn Sie die IP-Adressen oder Adressbereiche der Ausnahmeliste hinzufügen, erteilen Sie vollständigen Zugriff auf die Benutzeroberfläche und Integrationen für Ihr Netzwerk.

- Aktivieren Sie das Loopback, damit Oracle Integration sich selbst aufrufen kann.

Beispiel: Wenn Sie Loopback aktivieren, kann Oracle Integration seine eigenen REST-APIs aufrufen.

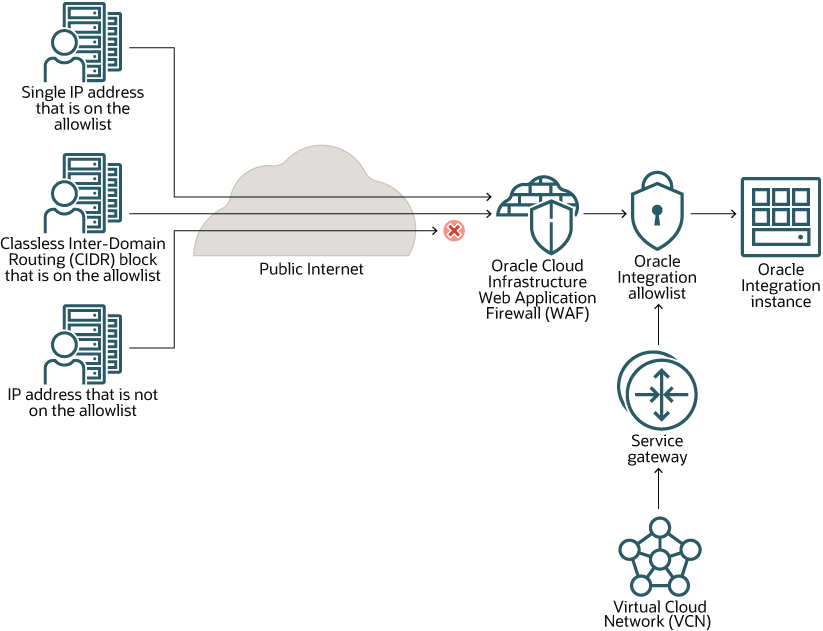

Option 2 zur Konfiguration von Zulisten: Zugriff auf Oracle Integration mit der Oracle Cloud Infrastructure Web Application Firewall (WAF) einschränken

Dieses Szenario ist die leistungsstärkste Konfigurationsoption für die Ausnahmeliste, mit der Sie ausgereifte Regeln erstellen können. In diesem Szenario beschränken Sie den Zugriff auf Oracle Integration mit Oracle Cloud Infrastructure Web Application Firewall (WAF).

Zugriff auf die einzelnen Artikelkontrollen

Mit der Ausnahmeliste können die folgenden Entitäten auf Oracle Integration zugreifen:

- WAF

- Oracle Cloud-ID (VCN-OCID) des virtuellen Cloud-Netzwerks

Daher wird der gesamte Internettraffic an WAF weitergeleitet, wodurch der Zugriff eingeschränkt wird auf:

- Einzelne IP-Adresse

- Classless Inter-Domain Routing-(CIDR-)Block (das heißt, ein IP-Adressbereich)

- Oracle Cloud-ID (VCN-OCID) des virtuellen Cloud-Netzwerks

- Weitere, von Ihnen definierte Regeln

Wenn Ihre Organisation über ein Servicegateway verfügt, kann Ihr virtuelles Cloud-Netzwerk (VCN) mit dem Servicegateway privat auf Oracle Integration zugreifen, ohne die Daten für das öffentliche Internet anzuzeigen.

Vorteile

- Mit WAF können Sie komplexe Regeln für Ihre Ausnahmeliste erstellen. Beispiele:

- Wenn jemand versucht, SQL als Befehlszeilenparameter zu übergeben, können Sie die Anforderung nicht zulassen.

- Sie können den Zugriff anhand des Standorts mit Geoblocking einschränken.

Weitere Informationen finden Sie unter WAF-Policys verwalten für Oracle Cloud Infrastructure Web Application Firewall.

- Der gesamte Datenverkehr wird unterstützt, einschließlich REST-, SOAP- und anderer Internetdatenverkehr.

- Die Beschränkung auf 15 Ausnahmelistenregeln gilt nicht für dieses Szenario.

Nachteile

- Diese Option ist komplexer, zeitaufwändiger und fehleranfälliger als die Self-Service-Ausnahmeliste selbst.

- Sie müssen einen benutzerdefinierten Endpunkt für WAF erstellen, der ein Serverzertifikat und einen DNS-Eintrag erfordert.

Für dieses Szenario auszuführende Aufgaben

- Konfigurieren Sie WAF entsprechend den Anforderungen Ihres Unternehmens.

Weitere Informationen zu Oracle Cloud Infrastructure Web Application Firewall - Überblick finden Sie unter Überblick über Web Application Firewall.

- Konfigurieren Sie einen benutzerdefinierten Endpunkt für Oracle Integration.

Siehe Benutzerdefinierten Endpunkt für eine Instanz konfigurieren.

- Fügen Sie der Ausnahmeliste die IP-Adressen für WAF hinzu.

Wenn Ihre Organisation Oracle Integration in mehreren Regionen hat, verfügt jede Region über ein eigenes WAF. Sie müssen die IP-Adressen für alle WAFs der Ausnahmeliste hinzufügen.

- Fügen Sie die VCN-OCID Ihrer Organisation der Ausnahmeliste hinzu. Das VCN muss sich in derselben Region wie Oracle Integration befinden und über ein Servicegateway verfügen.

Wenn sich die VCN-OCID auf der Ausnahmeliste befindet, umgeht Ihr virtuelles Cloud-Netzwerk WAF.

Sie müssen das Loopback nicht aktivieren, wenn Sie den Zugriff auf Oracle Integration mit WAF einschränken.

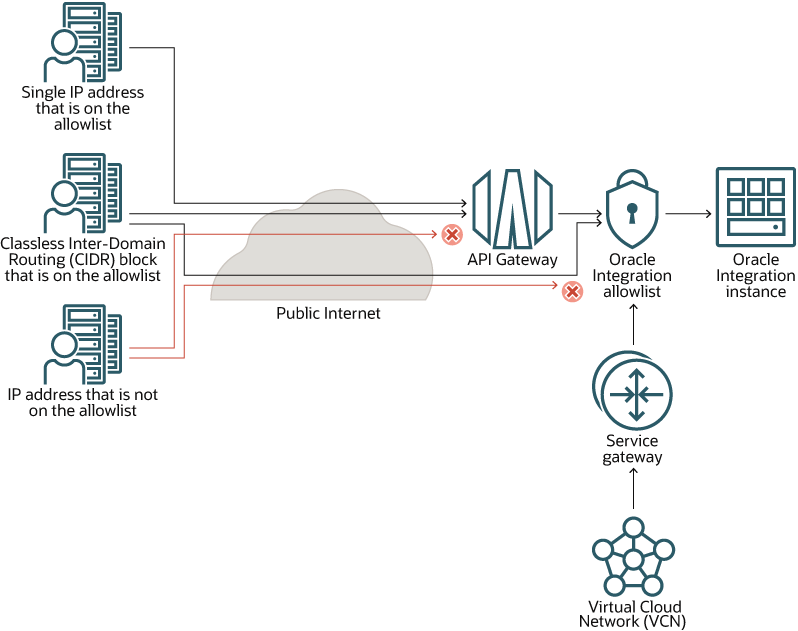

Option 3 zum Konfigurieren von Zulisten: Zugriff auf Oracle Integration mit dem API-Gateway einschränken

In diesem Szenario beschränken Sie den Zugriff auf Oracle Integration mit dem API-Gateway und einer Ausnahmeliste.

Wenn der gesamte Traffic zu Oracle Integration in Form von REST-API-Aufrufen erfolgt, ist dieses Setup Ihren Anforderungen entsprechend. Wenn Sie jedoch Datenverkehr in Form von Nicht-REST-API-Aufrufen haben, ist dieses Szenario möglicherweise nicht ideal. Sie haben Traffic in Form von Nicht-REST-Aufrufen, wenn Ihre Organisation eine der folgenden Situationen unterstützt:

- Benutzer, die in der Oracle Integration-Benutzeroberfläche arbeiten, einschließlich der Verwendung von Visual Builder und der Prozessfunktion

- Benutzer, die in der Benutzeroberfläche der Oracle Cloud Infrastructure-Konsole arbeiten

- SOAP-Aufrufe

Wenn Sie Nicht-REST-Aufrufe unterstützen, müssen Sie diesen Zugriff mit der Oracle Integration-Ausnahmeliste verwalten. Deshalb: API-Gateway lässt das Hinzufügen von IP-Adressen zu einer Ausnahmeliste nicht zu.

Zugriff auf die einzelnen Artikelkontrollen

- Der gesamte REST-Traffic aus dem Internet wird an API Gateway weitergeleitet.

Einzelheiten zur Einschränkung des Zugriffs finden Sie unter Überblick über API-Gateway für API-Gateway.

- Mit der Ausnahmeliste können die folgenden Entitäten auf Oracle Integration zugreifen:

- API-Gateway-VCN

- Servicegateway, wenn Ihre Organisation über ein

- REST- und SOAP-Anforderungen

Hinweis

Wenn Sie Zugriff auf Visual Builder und Prozesse benötigen, können Sie mit diesem Muster das API-Gateway umgehen.

Wenn Ihre Organisation über ein Servicegateway verfügt, kann Ihr virtuelles Cloud-Netzwerk (VCN) mit dem Servicegateway privat auf Oracle Integration zugreifen, ohne die Daten für das öffentliche Internet anzuzeigen.

Vorteile

- Mit API Gateway können Sie differenzierte Regeln erstellen als die Selfservice-Ausnahmeliste.

Weitere Informationen zu API-Gateway finden Sie unter Anforderungs-Policys und Antwort-Policys hinzufügen.

- Die Beschränkung von 15 Ausnahmelistenregeln gilt nicht für REST-API-Aufrufe.

Nachteile

- Wenn Ihre Organisation Dateiserver verwendet, können Sie den Zugriff mit dem API-Gateway nicht einschränken.

Sie müssen direkten Zugriff auf Dateiserver gewähren.

- Diese Option ist komplexer, zeitaufwändiger und fehleranfälliger als die Self-Service-Ausnahmeliste selbst.

- Wenn Sie nicht alles genau nach Bedarf konfigurieren, treten Zugriffsprobleme auf. Beispiel: Benutzer können nicht auf die Prozessfunktion zugreifen, und nur Personen im internen Netzwerk können auf Visual Builder zugreifen.

- Für alle Nicht-REST-Aufrufe von Oracle Integration müssen Sie über die Oracle Integration-Freibweise direkten Zugriff bereitstellen. Sie sind auf 15 Zugriffsregeln für diese Ausnahmeliste beschränkt.

Für dieses Szenario auszuführende Aufgaben

Sie müssen diese Schritte manuell durchführen und das richtige Format verwenden, oder Benutzer haben Zugriffsprobleme.

- Konfigurieren Sie API-Gateway gemäß den Anforderungen Ihrer Organisation.

Weitere Informationen finden Sie in der API-Gateway-Dokumentation.

- Fügen Sie die VCN-OCID Ihrer Organisation der Ausnahmeliste hinzu. Das VCN muss sich in derselben Region wie Oracle Integration befinden.

Wenn sich die VCN-OCID auf der Ausnahmeliste befindet, umgeht Ihr virtuelles Cloud-Netzwerk das API-Gateway

- Fügen Sie der Ausnahmeliste API-Gateway hinzu.

- Aktivieren Sie das Loopback, damit Oracle Integration sich selbst aufrufen kann.

Beispiel: Wenn Sie Loopback aktivieren, kann Oracle Integration seine eigenen REST-APIs aufrufen.

REST-API für Auflistung

Sie können die REST-API auch zum Erstellen und Ändern von Zulisten verwenden. Siehe /integrationInstances/{integrationInstanceId}/actions/changeNetworkEndpoint.Voraussetzungen für das Erstellen einer Ausnahmeliste für Oracle Integration

Beim Erstellen Ihrer Ausnahmeliste müssen Sie alle Anwendungen einbeziehen, die Zugriff auf Ihre Instanz erfordern. Hier sind die Informationen, die Sie benötigen.

Diese Aufgaben sind für Oracle Integration erforderlich.

Ausgehende IP-Adressen für Anwendungen abrufen, die Ereignisquellen sind

Sie müssen alle Ereignisquellen, wie Oracle Fusion Applications ERP-Ereignisse, der Ausnahmeliste hinzufügen. Dazu müssen Sie die ausgehende IP-Adresse der Anwendungen abrufen. Wenden Sie sich an die Anwendungsprovider, um die IP-Adressen abzurufen.

Öffentliche IP-Adressen für Oracle SaaS-Anwendungen abrufen, die HTTPS-Aufrufe zu Oracle Integration tätigen

Oracle SaaS-Anwendungen können je nach Design der Integration HTTPS-Aufrufe an Oracle Integration vornehmen. Gehen Sie zum Menü Info in Oracle Integration, um die öffentliche IP-Adresse Ihrer SaaS-Instanz abzurufen, die der Ausnahmeliste in Oracle Integration hinzugefügt werden soll. Siehe NAT-Gateway-IP-Adresse der Oracle Integration-Instanz abrufen.

Beispiele:

- Integrationen mit SaaS-Adapterverbindungen für Trigger und Callbacks

- Wenn der Konnektivitäts-Agent mit einem Adapter verwendet wird, der Polling durchführt, z.B. für Datenbank-Polling und Aufruf

- Wenn der Konnektivitäts-Agent für die Kommunikation mit Oracle Integration verwendet wird

Eine Liste der externen IP-Adressen nach Data Center, die Sie Ihrer Ausnahmeliste für von Oracle Cloud-Anwendungen initiierte Webserviceaufrufe hinzufügen können, finden Sie in der Supporthinweis ID 1903739.1: IP Whitelist for Web Service Calls Initiated by Oracle Cloud Applications.

Ausnahmeliste für Ihre Instanz konfigurieren

Ihre Auswahlliste kann bis zu 15 Regeln für HTTPS-Verbindungen zur Oracle Integration-Instanz enthalten. Die von Ihnen erstellten Zulassungslisteneinschränkungen gelten zusätzlich zu den Standardautorisierungsmechanismen, wie z.B. Benutzerzugangsdaten, die immer gelten.