Sicherheitsüberwachungslösung

Die Sicherheitsüberwachungslösung in Oracle Log Analytics ist eine Gruppe kuratierter Dashboards, mit denen Sie den Sicherheitsstatus Ihrer Cloud-Ressourcen überwachen und verstehen können.

Die Sicherheitsüberwachungslösung verwandelt komplexe Protokolldaten in umsetzbare Erkenntnisse und hilft Ihnen dabei, Sicherheitsprobleme in Ihrer Cloud-Umgebung schnell zu erkennen, zu untersuchen und zu beheben. Es wurde entwickelt, um Ihnen Zeit zu sparen, Risiken zu reduzieren und Ihren gesamten Sicherheitsstatus zu verbessern, indem Oracle Log Analytics einfach und relevant für wichtige Cloud-Assets gemacht wird.

-

Umfassende Transparenz über Ebenen hinweg:

- Konzentriert sich auf Aktivitäten auf der Netzwerkebene und hebt Verkehrsanomalien, Bedrohungs-IP-Standorte, Portscans, Datenübertragungsspitzen und abgelehnte Verbindungen hervor. Auf diese Weise können frühe Anzeichen von netzwerkbasierten Angriffen wie Scans oder nicht autorisierte Datenübertragung erkannt werden.

- Vergrößert die Server- und Systemebene, überwacht ausgefallene Anmeldungen, Berechtigungseskalationen und Kontozugriffsversuche. Verdächtige Muster deuten hier häufig auf versuchte Einbrüche, Eskalationen oder kompromittierte Konten auf Hosts hin.

- Bietet eine Governance- und Kontrollperspektive, indem Benutzeraktionen, API-Aufrufe, Ressourcenänderungen und Anmeldeversuche systemweit auditiert werden. Dies ist entscheidend, um zu verfolgen, wer was, wann und wo in allen Oracle Cloud-Services getan hat.

-

Correlating Incidents Across Domains: Eine einzelne Anomalie (z.B. eine Spitze bei abgelehnten Verbindungen oder ein ausgefallener Anmelde-Sturm) in einer Ebene stellt möglicherweise kein vollständiges Bild dar. Mit diesen Dashboards können Sie die Ereignisse zusammenstellen:

- Eine im VCN-Traffic erkannte Bedrohungs-IP, gefolgt von nicht erfolgreichen SSH-Anmeldungen in Compute und ungeraden API-Aktionen im Auditlog, könnte auf einen koordinierten Verstoßversuch hinweisen.

- Diese Korrelation hilft bei der Analyse der schnellen Ursache und ermöglicht eine schnellere Eindämmung und Korrektur.

-

Compliance, Forensik und kontinuierliche Überwachung:

- Audit-Dashboards stellen die Einhaltung gesetzlicher Vorschriften mit umsetzbaren Protokollen aller kritischen Änderungen und Zugriffsereignisse sicher.

- Compute- und VCN-Dashboards bieten Echtzeit- und historische Einblicke und helfen bei Forensik nach der Veranstaltung und der laufenden Anomalieerkennung.

-

Proaktive und reaktive Sicherheit:

- Proaktiv: Erkennen und beheben Sie schnell falsche Konfigurationen, nicht autorisierten Zugriff oder bereitgestellte Services, bevor sie ausgenutzt werden.

- Reaktiv: Untersuchen Sie Alerts oder Vorfälle schnell, indem Sie zwischen Dashboards wechseln, von Netzwerkspitzen über Anmeldeanomalien bis hin zu bestimmten API- oder Ressourcenänderungen.

-

Mehr Möglichkeiten für verschiedene Teams:

- Sicherheitsvorgänge: Profitieren Sie von konsolidierten, verwertbaren Bedrohungsinformationen für unternehmensweite Cloud-Überwachung.

- Cloud-/Netzwerkadministratoren: Erhalten Sie Einblick in Infrastruktur- und Zugriffsmuster, damit sie anfällige Oberflächen schützen können.

- Compliance und Governance: Zeigen Sie die Kontrolle über kritische Assets sicher an, und überwachen Sie sie auf Policy-Verstöße.

Sicherheitsbezogene OCI-Logs aufnehmen

Der Assistent Daten hinzufügen, der auf der Seite Administration von Log Analytics verfügbar ist, bietet eine bereite Schnittstelle zum Aufnehmen von Logs über eine der folgenden Methoden. Klicken Sie auf der Seite {\b Administration Overview} auf {\b Add Data}, blenden Sie den entsprechenden Abschnitt auf der Seite {\b Add Data} ein, und befolgen Sie die Richtlinien im Wizard, um die Logs aufzunehmen. Weitere Details zu den einzelnen Aufnahmemethoden, den erforderlichen IAM-Policys und schrittweisen Anweisungen zum Aufnehmen von Logs ohne den Assistenten finden Sie unter den entsprechenden Links unten:

-

Klicken Sie auf der Seite "Daten hinzufügen" für Virtuelles Cloud-Netzwerk-Logs auf OCI-Ressourcen überwachen. Die Seite Logerfassung für OCI-Ressourcen konfigurieren wird geöffnet. Geben Sie die OCI-Ressource Virtuelles Cloud-Netzwerk - Flowlogs an, und befolgen Sie die Prompts, um das Setup abzuschließen. Siehe Logs von anderen OCI-Services mit Service-Connector aufnehmen.

Die Loggruppe logging_analytics_automatic_discovery_source für das OCI Logging-Service wird für das Erfassen von Logs in Log Analytics mit einem Service-Connector erstellt oder aktualisiert.

-

Blenden Sie für Compute-Logs auf der Seite "Daten hinzufügen" die Option Mit Management Agent überwachen ein. Klicken Sie auf "Agent konfigurieren". Das Dialogfeld "Aufnahme einrichten" wird geöffnet, in dem die IAM-Policy erstellt und die erforderlichen Ressourcen erstellt werden. Installieren Sie den Management-Agent. Stellen Sie sicher, dass Sie das Logging Analytics-Plug-in bereitstellen, wenn Sie den Agent installieren. Weitere Details zum Einrichten der Aufnahme mit Management Agent finden Sie unter Tutorial: Kontinuierliche Logerfassung einrichten.

Klicken Sie unter Mit Management Agent überwachen auf Linux-Core-Logs. Die Seite Agent-basierte Logerfassung konfigurieren wird geöffnet. Diese Auswahl enthält bereits die sicherheitsbezogenen Hostlogs, die zur Auswahl verfügbar sind.

-

Klicken Sie bei OCI-Auditlogs auf Sicherheit und Compliance, und wählen Sie OCI-Auditlogs auf der Seite "Daten hinzufügen" aus. Wählen Sie den Service-Connector und das Loggruppen-Compartment aus, oder erstellen Sie es, um Logs in Log Analytics zu erfassen. Befolgen Sie die Anweisungen, um das Setup abzuschließen. Siehe Logs von anderen OCI-Services mit Service-Connector aufnehmen.

Wenn Sie den Assistenten "Daten hinzufügen" verwenden, müssen Sie Mitglied der Gruppe Administratoren mit Zugriff auf das Compartment root sein, wenn Sie Logs mit einer der folgenden Methoden aufnehmen möchten:

- OCI-Ressourcen überwachen

- Mit Management Agent überwachen: Nur wenn Sie auch den Management Agent konfigurieren müssen

- Kubernetes überwachen (empfohlen)

- Sicherheit und Einhaltung von Vorschriften

Siehe Administratorengruppe, Policy und Administratorrollen.

Ein Beispiel für die Schritte zum Aufnehmen von OCI-Servicelogs mit dem Assistenten "Daten hinzufügen" finden Sie im Video: So nehmen Sie schnell Logs aus anderen OCI-Services in Log Analytics auf![]() in Oracle Cloud Observability and Management Platform.

in Oracle Cloud Observability and Management Platform.

OCI-Sicherheitslage überwachen

Die folgenden Dashboards in der Sicherheitsüberwachungslösung bieten Oracle Cloud Infrastructure-Benutzern eine 360-Grad-Ansicht der Sicherheit ihrer Cloud-Umgebung, die sich über Netzwerk-, Compute- und Control Planes erstreckt. Dieser mehrschichtige, korrelierte und visuelle Ansatz ermöglicht eine schnellere Bedrohungserkennung, einfachere forensische Untersuchungen, bessere Compliance und eine verbesserte Sicherheitslage für Oracle Cloud-Workloads.

Um die Lösung für Ihren Sicherheitsstatus anzuzeigen, öffnen Sie das Navigationsmenü, und klicken Sie auf Beobachtbarkeit und Management. Klicken Sie unter Log Analytics auf Lösungen und dann auf Sicherheit. Die Seite Sicherheitsüberwachungslösung wird geöffnet.

Die drei von Oracle definierten Ansichten Virtuelles Cloud-Netzwerk, Compute und OCI-Audit werden auf der Seite Sicherheitsmonitoringlösung angezeigt. Jetzt können Sie die Lösung und die verfügbaren Ansichten näher untersuchen.

Im Dashboard können Sie die folgenden Optionen für alle Widgets verwenden:

- Klicken Sie auf das Symbol Öffnen

in einem Widget, um das Widget im Log Explorer zu öffnen.

in einem Widget, um das Widget im Log Explorer zu öffnen.

- Klicken Sie in der oberen rechten Ecke des Widgets auf die Aktionen

, und klicken Sie auf Maximieren, um das Widget in großer Größe direkt auf der Dashboard-Seite anzuzeigen.

, und klicken Sie auf Maximieren, um das Widget in großer Größe direkt auf der Dashboard-Seite anzuzeigen.

- Klicken Sie in der oberen rechten Ecke des Widgets auf die Aktionen

, und klicken Sie auf In CSV exportieren, um die Analysewerte in eine CSV-Datei zu exportieren.

, und klicken Sie auf In CSV exportieren, um die Analysewerte in eine CSV-Datei zu exportieren.

-

Klicken Sie auf das Symbol Abfrage anzeigen

in der unteren rechten Ecke des Widgets, um die Abfrage anzuzeigen, mit der die Logs gefiltert und die Analyse generiert wird. Das Dialogfeld "Abfrage anzeigen" wird geöffnet. Hier können Sie Abfragetext kopieren oder Cope-Abfrage-URL.

in der unteren rechten Ecke des Widgets, um die Abfrage anzuzeigen, mit der die Logs gefiltert und die Analyse generiert wird. Das Dialogfeld "Abfrage anzeigen" wird geöffnet. Hier können Sie Abfragetext kopieren oder Cope-Abfrage-URL.

Virtuelles Cloud-Netzwerk

Dieses Dashboard wandelt Raw-VCN-Logs in umsetzbare Erkenntnisse um, sodass Sicherheits-, Netzwerk- und Cloud-Teams Bedrohungen in ihrer Oracle Cloud-Umgebung schnell erkennen, untersuchen und darauf reagieren können. Es führt eine Bedrohungsbewertung an Client-IP-Adressen durch, um diejenigen mit schlechtem Ruf zu finden.

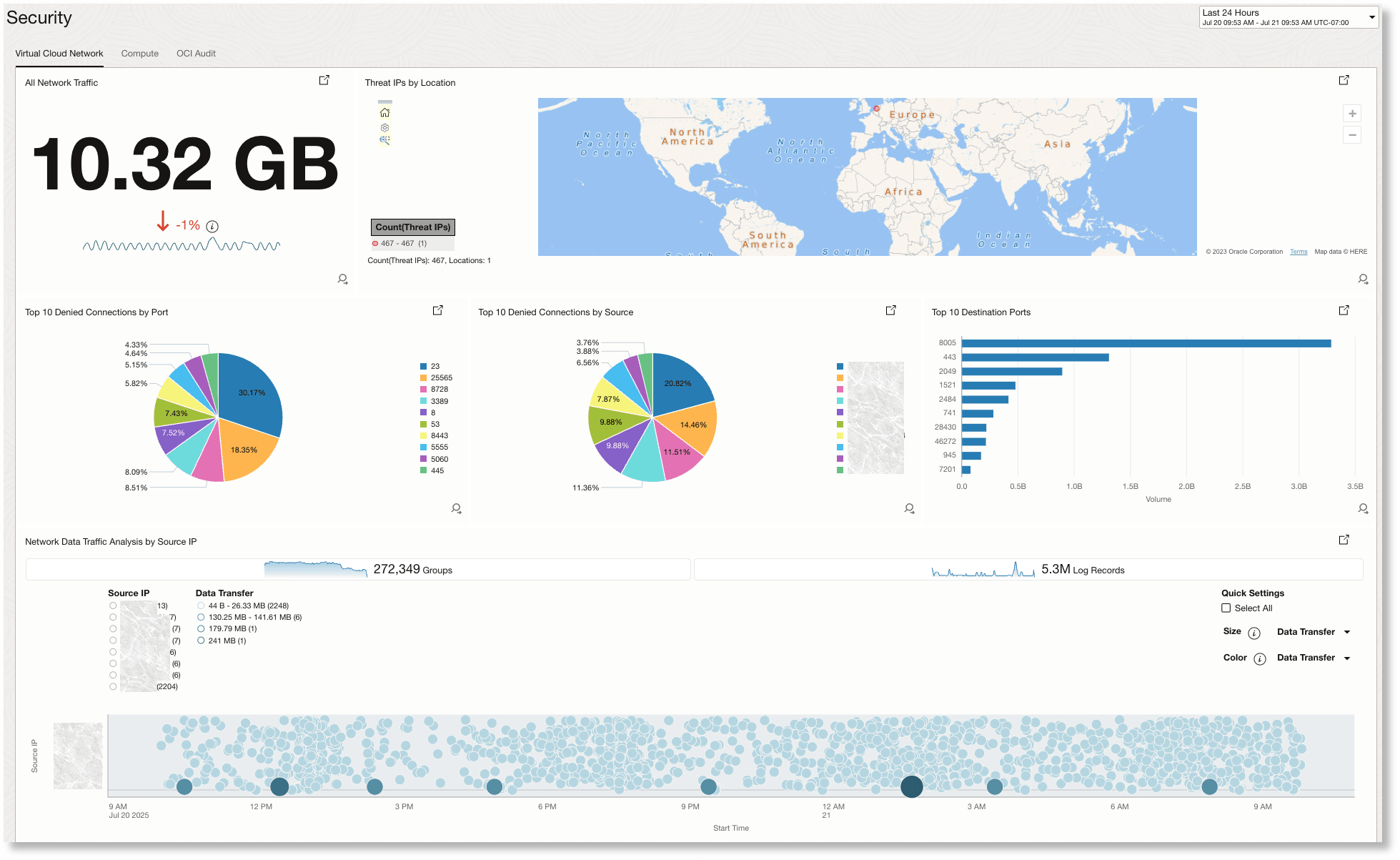

Die folgende Abbildung enthält ein Beispiel für ein Dashboard/eine Ansicht für virtuelles Cloud-Netzwerk:

Das Dashboard "Virtuelles Cloud-Netzwerk" enthält die folgenden Widgets:

-

Gesamter Netzwerktraffic:

Bietet einen Überblick über das gesamte Netzwerkverkehrsvolumen (in GB) im ausgewählten Zeitraum sowie einen prozentualen Trend. Auf diese Weise können Sie schnell signifikante Erhöhungen oder Verringerungen des gesamten Datenflusses bewerten, die auf Veränderungen der Aktivität oder potenzielle Sicherheitsereignisse hinweisen können.

-

Bedrohungs-IPs nach Standort:

Zeigt den geografischen Ursprung der in Ihrem Netzwerk erkannten Bedrohungs-IPs mit einer Weltkartenvisualisierung an. Auf diese Weise können Sie feststellen, ob verdächtige Aktivitäten in bestimmten Regionen konzentriert sind. Dies kann bei der Bedrohungszuordnung oder der geobasierten Zugriffsblockierung helfen.

-

Top 10 verweigerte Verbindungen nach Port:

Zeigt eine Aufschlüsselung der Ports an, die am häufigsten mit abgelehnten Verbindungsversuchen als Ziel verwendet werden. Wenn Sie verstehen, welche Ports dem höchsten Risiko ausgesetzt sind, können Sie sich darauf konzentrieren, die Sicherheitskontrollen dort zu verstärken, wo sie am meisten benötigt werden.

-

Top 10 verweigerte Verbindungen nach Quelle:

Markiert die Quell-IP-Adressen, die am häufigsten abgelehnte Verbindungsversuche generieren, die als Tortendiagramm visualisiert werden. Auf diese Weise können Sie hartnäckige Straftäter oder potenziell kompromittierte Hosts, die auf Ihr Netzwerk ausgerichtet sind, schnell identifizieren.

-

Top 10 Zielports:

Listet die beliebtesten Zielports in Bezug auf das Trafficvolumen auf und hilft dabei, herauszufinden, auf welche Services und Protokolle am meisten zugegriffen wird. Dies ist nützlich, um erwartete Trafficmuster zu validieren und abnormale Zugriffstrends zu erkennen, die einen Angriff signalisieren könnten.

-

Netzwerkdatentraffic-Analyse nach Quell-IP:

Bietet eine detaillierte, zeitbasierte Visualisierung von Netzwerkdatenübertragungen, aufgeschlüsselt nach Quell-IP, einschließlich Blasen- und Balkendiagrammen für Volumen- und Protokolldatensatzaktivitäten. Dieses Widget ermöglicht die schnelle Erkennung von Datenspitzen, Trafficanomalien oder ungewöhnlichen Quellverhaltensweisen, die eine weitere Untersuchung erfordern.

Zusammen bieten diese Widgets End-to-End-Transparenz für die Erkennung, Untersuchung und Reaktion auf VCN-bezogene Sicherheitsereignisse.

Berechnen

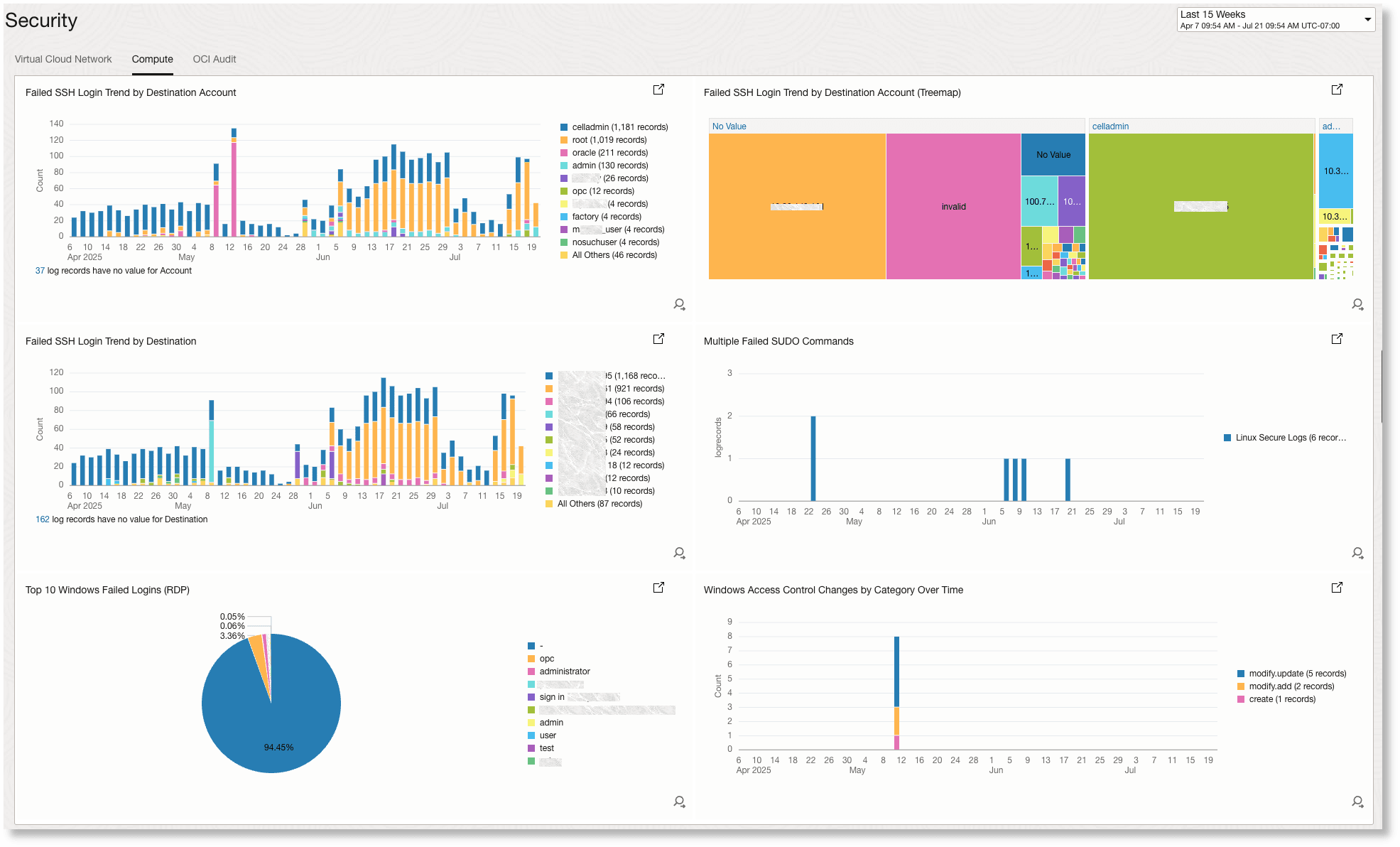

Die Widgets in diesem Dashboard/dieser Ansicht bieten kollektiv einen tiefen Einblick in zugriffsbezogene Aktivitäten über Compute-Ressourcen hinweg.

Durch die Verfolgung fehlgeschlagener Anmeldeversuche für Linux (SSH) und Windows (RDP) sowie die Überwachung auf Missbrauch von Sudo-Befehlen und Änderungen der Zugriffskontrolle können Teams im Dashboard Folgendes tun:

- Identifizieren und untersuchen Sie Brute-Force- oder gezielte Angriffsversuche.

- Erkennen Sie Bemühungen zur Berechtigungseskalation oder Richtlinienmanipulation.

- Korrelieren Sie Aktivitäten zwischen Benutzerkonten und Compute-Instanzen, um verdächtige Muster schnell zu vermeiden. Diese umfassende Ansicht ermöglicht es Sicherheitsteams und Administratoren, Bedrohungen proaktiv zu erkennen, zu untersuchen und darauf zu reagieren, bevor sie eskalieren. Dadurch wird der Sicherheitsstatus der Compute-Umgebung gestärkt.

Die folgende Abbildung ist ein Beispiel für ein Compute-Dashboard/eine Beispielansicht:

Die folgenden Widgets werden in Ihrem Compute-Dashboard/-View angezeigt:

-

Nicht erfolgreiche SSH-Anmeldungen - Trend nach Zielaccount:

In diesem Balkendiagramm werden Trends bei fehlgeschlagenen SSH-Anmeldeversuchen im Zeitverlauf nach dem Zielkonto gruppiert angezeigt. Es hilft zu identifizieren, welche Benutzerkonten am häufigsten von nicht autorisierten Anmeldeversuchen angegriffen werden und Brute-Force-Angriffe zu erkennen.

-

Nicht erfolgreiche SSH-Anmeldungen - Trend nach Zielaccount:

Die Treemap visualisiert die Verteilung fehlgeschlagener SSH-Anmeldungen über verschiedene Zielkonten hinweg und bietet einen schnellen, umfassenden Überblick darüber, welche Konten am anfälligsten oder in der Umgebung häufig angegriffen werden.

-

Nicht erfolgreiche SSH-Anmeldungen - Trend nach Ziel:

In diesem Balkendiagramm werden nicht erfolgreiche SSH-Anmeldeversuche nach Zielserver-IP im Zeitverlauf verfolgt. Es ermöglicht eine schnelle Identifizierung bestimmter Compute-Instanzen, die angegriffen werden oder bei denen eine abnormale Anmeldeaktivität auftritt.

-

Mehrere nicht erfolgreiche SUDO-Befehle:

Dieses Widget wurde entwickelt, um Benutzer oder Sessions hervorzuheben, in denen mehrere nicht erfolgreiche sudo-Befehlsversuche stattgefunden haben. Dies kann auf Berechtigungseskalationsversuche oder falsche Konfigurationen hinweisen.

-

Top 10 nicht erfolgreiche Windows-Anmeldungen (RDP):

Zeigt die häufigsten fehlgeschlagenen Remote Desktop Protocol-Anmeldeversuche auf Windows-Servern an. Dies ist nützlich, um mögliche Brute-Force-Angriffe auf Windows-basierte Compute-Ressourcen zu identifizieren.

-

Windows-Zugriffskontrolländerungen nach Kategorie im Zeitablauf:

Zeigt Trends bei Änderungen der Zugriffskontrolle auf Windows-Systemen an, die für eine einfachere Analyse kategorisiert sind. Dies hilft bei der Erkennung nicht autorisierter Zugriffsanpassungen oder der Überwachung auf Compliance.

OCI-Audit

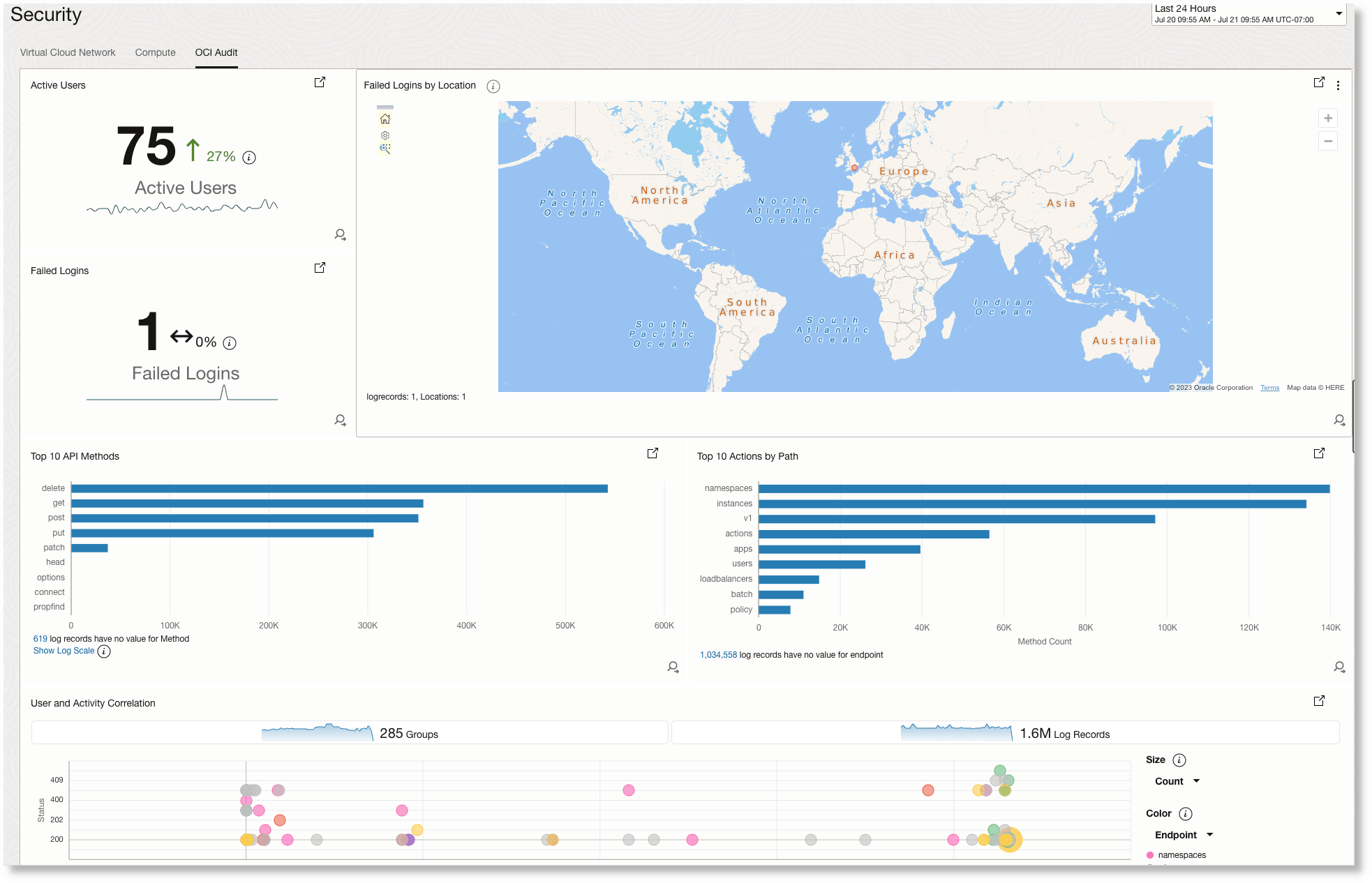

Dieses Dashboard bietet Einblick in Benutzeraktionen, Authentifizierungsversuche und API-Aktivitäten in Ihrem OCI-Mandanten. Es hilft Ihnen, Sicherheitsvorfälle innerhalb von OCI proaktiv zu identifizieren, zu untersuchen und darauf zu reagieren. So können Sie die Compliance aufrechterhalten und Risiken minimieren. Es führt eine Bedrohungsbewertung an Client-IP-Adressen durch, um diejenigen mit schlechtem Ruf zu finden.

Die folgende Abbildung ist ein Beispiel für ein Dashboard/eine Beispielansicht für OCI-Audit:

Die folgenden Widgets werden in Ihrem OCI-Audit-Dashboard/-View angezeigt:

-

Aktive Benutzer:

Zeigt die aktuelle Anzahl der Benutzer an, die Aktionen in der Umgebung ausführen, zusammen mit einem Trendindikator. Dadurch können Administratoren schnell die Gesamtaktivität messen und ungewöhnliche Spitzen oder Rückgänge bei der Benutzerbindung erkennen.

-

Nicht erfolgreiche Anmeldungen:

Zeigt die Anzahl der nicht erfolgreichen Anmeldeversuche im ausgewählten Zeitraum an. Mit begleitenden Trendlinien hilft dieses Widget dabei, jeden Anstieg von Authentifizierungsfehlern zu erkennen, die auf Brute-Force-Versuche oder Berechtigungsnachweismissbrauch hinweisen könnten.

-

Nicht erfolgreiche Anmeldungen nach Standort:

Zeigt den geografischen Ursprung von fehlgeschlagenen Anmeldungen an und hebt verdächtige Versuche aus unerwarteten Regionen hervor. Diese Ansicht ist entscheidend, um standortbasierte Angriffsmuster zu identifizieren.

-

Top 10 API-Methoden:

Listet die am häufigsten verwendeten API-Methoden auf, um einen Einblick in die Arten von Vorgängen zu erhalten, die am häufigsten ausgeführt werden. Durch diese Prüfung können potenziell riskante Aktivitäten erkannt werden, wie z. B. ein Anstieg der Änderungsvorgänge (PUT/POST).

-

Top 10 Aktionen nach Pfad:

Zeigt die häufigsten Ressourcenpfade an, auf die in der Umgebung zugegriffen oder die am häufigsten geändert wurden. Mit diesem Widget können Sie erkennen, welche Bereiche der Infrastruktur am häufigsten als Ziel verwendet werden, und so abnorme oder nicht autorisierte Änderungen erkennen.

-

Benutzer- und Aktivitätskorrelation:

Visualisiert Benutzer und die zugehörigen Aktivitäten im Zeitverlauf mit Blasengröße und -farbe, die Aktivitätsebene und Endpunkttyp angeben. Diese Korrelation ist nützlich, um schnell anomale Verhaltensweisen oder Benutzeraktionen mit hohem Risiko zu erkennen, die von der Norm abweichen.

Alle Sicherheitsüberwachungsvorgänge zulassen

Die folgenden IAM-Policys werden erstellt, wenn Sie den Assistenten "Daten hinzufügen" verwenden, um Logs aufzunehmen. Prüfen Sie, ob die IAM-Policys erstellt wurden.

- Virtuelles Cloud-Netzwerk: Die IAM-Policy logging_analytics_automatic_oci_discovery_policies mit den folgenden Policy-Anweisungen wurde erstellt oder aktualisiert.

allow resource loganalyticsvrp LogAnalyticsVirtualResource to {VNIC_READ} in tenancy allow any-user to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in compartment id <Compartment_OCID> where all {request.principal.type='serviceconnector', target.loganalytics-log-group.id='<target_log_group_OCID>', request.principal.compartment.id='<compartment_OCID'} - Compute: Die IAM-Policy logging_analytics_automatic_ingestion_policies wird mit den folgenden Anweisungen erstellt.

allow DYNAMIC-GROUP logging_analytics_agent to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in tenancy allow DYNAMIC-GROUP logging_analytics_agent to read USERS in tenancy - OCI-Audit: Die IAM-Policy logging_analytics_automatic_ingestion_policies mit den folgenden Policy-Anweisungen wird erstellt oder aktualisiert.

allow resource loganalyticsvrp LogAnalyticsVirtualResource to {EVENTRULE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {LOAD_BALANCER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {BUCKET_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read functions-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read api-gateway-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {VNIC_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {APPROVED_SENDER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {IPSEC_CONNECTION_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {WEB_APP_FIREWALL_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to read operator-control-family in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {NETWORK_FIREWALL_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOYMENT_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOY_PIPELINE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DEVOPS_DEPLOY_STAGE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {APM_DOMAIN_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {SERVICE_CONNECTOR_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {DATAFLOW_APPLICATION_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {MEDIA_WORKFLOW_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {MEDIA_WORKFLOW_JOB_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {CLUSTER_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {GOLDENGATE_DEPLOYMENT_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {CG_DATA_SOURCE_READ} in tenancy allow resource loganalyticsvrp LogAnalyticsVirtualResource to {POSTGRES_DB_SYSTEM_READ} in tenancy allow any-user to {LOG_ANALYTICS_LOG_GROUP_UPLOAD_LOGS} in compartment id <compartment_OCID> where all {request.principal.type='serviceconnector', target.loganalytics-log-group.id='<target_log_group_OCID>', request.principal.compartment.id='<compartment_OCID>'}